Microsoft Entra 傳遞驗證:快速入門

部署 Microsoft Entra 傳遞驗證

Microsoft Entra 傳遞驗證允許使用者以相同密碼同時登入內部部署和雲端式應用程式。 傳遞驗證會直接向內部部署 Active Directory 驗證使用者的密碼,以決定是否讓使用者登入。

重要

如果您要從 AD FS (或其他同盟技術) 移轉至傳遞驗證,則請檢視將應用程式移轉至 Microsoft Entra ID 的資源。

注意

如果您在 Azure Government 雲端部署傳遞驗證,請參閱 Azure Government 的混合式身分識別考量。

請依照下列指示,在您的租用戶上部署傳遞驗證:

步驟 1:檢查必要條件

請確保已具備下列必要條件。

重要

從安全性的觀點來看,管理員應該將執行 PTA 代理程式的伺服器視為網域控制站。 應該依照保護網域控制站不受攻擊所述一樣來強化 PTA 代理程式伺服器

在 Microsoft Entra 系統管理中心中

- 在您的 Microsoft Entra 租用戶上建立僅限雲端混合式身分識別管理員帳戶,或混合式身分識別管理員帳戶。 如此一來,如果您的內部部署服務失敗或無法使用,您便可以管理租用戶組態。 了解如何新增僅限雲端的混合式身分識別系統管理員帳戶。 這是確保您不會遭租用戶封鎖的關鍵步驟。

- 將一或多個自訂網域名稱新增至 Microsoft Entra 租用戶。 您的使用者可以使用其中一個網域名稱登入。

在內部部署環境中

識別可執行 Windows Server 2016 或更新版本的伺服器來執行 Microsoft Entra Connect。 若尚未啟用,請在伺服器上啟用 TLS 1.2。 根據需要驗證密碼之使用者所在的 Active Directory 樹系,將伺服器新增至同一個樹系。 請注意,不支援在 Windows Server Core 版本上安裝傳遞驗證代理程式。

在上一個步驟中識別的伺服器上,安裝最新版本的 Microsoft Entra Connect。 如果您已經執行 Microsoft Entra Connect,則請確定版本受到支援。

注意

Microsoft Entra Connect 1.1.557.0、1.1.558.0、1.1.561.0 和 1.1.614.0 版具有與密碼雜湊同步處理相關的問題。 如果您「不」想要搭配使用密碼雜湊同步處理與傳遞驗證,則請閱讀 Microsoft Entra Connect 發行備註。

識別一或多部額外的伺服器 (執行 Windows Server 2016 或更新版本且已啟用 TLS 1.2),供您執行獨立驗證代理程式。 需要有這些額外的伺服器,才能確保登入要求的高可用性。 根據需要驗證密碼之使用者所在的 Active Directory 樹系,將伺服器新增至同一個樹系。

重要

在生產環境中,我們建議至少要有 3 個驗證代理程式在您的租用戶上執行。 系統限制每個租用戶只能有 40 個驗證代理程式。 因此,最佳做法是將執行驗證代理程式的所有伺服器視為階層 0 的系統 (請參閱參考 \(機器翻譯\))。

如果您的伺服器與 Microsoft Entra Connect 之間有防火牆,則請設定下列項目:

確定驗證代理程式會透過下列連接埠對 Microsoft Entra Connect 提出「輸出」要求:

連接埠號碼 使用方式 80 驗證 TLS/SSL 憑證時下載憑證撤銷清單 (CRL) 443 處理所有與服務之間的輸出通訊 8080 (選擇性) 如果無法使用連接埠 443,則驗證代理程式會透過連接埠 8080 每隔十分鐘報告其狀態。 此狀態會顯示在 Microsoft Entra 系統管理中心。 連接埠 8080 「不」會用於使用者登入。 如果您的防火牆會根據原始使用者強制執行規則,請開啟這些連接埠,讓來自以網路服務形式執行之 Windows 服務的流量得以通行。

如果您的防火牆或 Proxy 可讓您將 DNS 項目新增至允許清單,請新增 *.msappproxy.net 和 *.servicebus.windows.net 的連線。 如果不允許建立,請允許存取每週更新的 Azure 資料中心 IP 範圍。

在 Azure 傳遞代理程式與 Azure 端點之間的輸出 TLS 通訊上,避免一切形式的內嵌檢查和終止。

如果您有連出 HTTP Proxy,請確定此 URL autologon.microsoftazuread-sso.com 在允許清單上。 因為可能不接受萬用字元,請明確指定此 URL。

您的驗證代理程式必須存取 login.windows.net 與 login.microsoftonline.com才能進行初始註冊, 因此也請針對這些 URL 開啟您的防火牆。

針對憑證驗證,請解除封鎖下列 URL:crl3.digicert.com:80、crl4.digicert.com:80、ocsp.digicert.com:80、www.d-trust.net:80、root-c3-ca2-2009.ocsp.d-trust.net:80、crl.microsoft.com:80、oneocsp.microsoft.com:80 和 ocsp.msocsp.com:80。 由於這些 URL 會用於其他 Microsoft 產品的憑證驗證,因此您可能已將這些 URL 解除封鎖。

Azure Government 雲端必要條件

在步驟 2 中透過 Microsoft Entra Connect 啟用傳遞驗證之前,請先從 Microsoft Entra 系統管理中心下載最新版的 PTA 代理程式。 您必須確定代理程式為 1.5.1742.0 版或更新版本。 若要確認您的代理程式,請參閱升級驗證代理程式

下載最新版的代理程式之後,請繼續依下列指示透過 Microsoft Entra Connect 來設定傳遞驗證。

步驟 2︰啟用功能

透過 Microsoft Entra Connect 啟用傳遞驗證。

重要

您可以在 Microsoft Entra Connect 主要或暫存伺服器上啟用傳遞驗證。 強烈建議您從主要伺服器啟用此功能。 如果您未來要設定 Microsoft Entra Connect 暫存伺服器,則「必須」繼續選擇傳遞驗證作為登入選項;選擇另一個選項將會「停用」租用戶上的傳遞驗證,並覆寫主要伺服器中的設定。

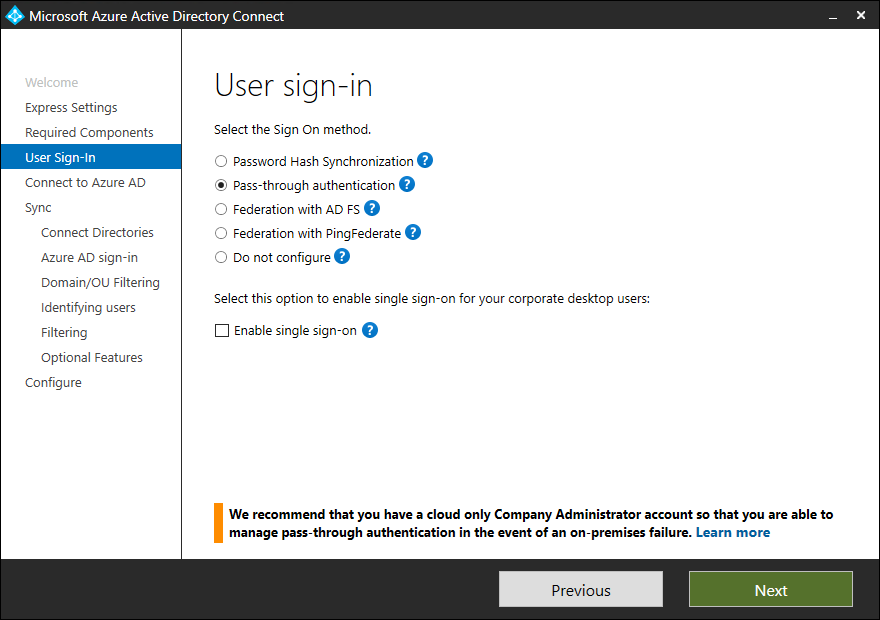

如果您是第一次安裝 Microsoft Entra Connect,請選擇自訂安裝路徑。 在 [使用者登入] 頁面上,選擇 [傳遞驗證] 作為 [登入方法]。 成功完成時,傳遞驗證代理程式會安裝在 Microsoft Entra Connect 所在的同一部伺服器上。 此外,您的租用戶上也會啟用傳遞驗證功能。

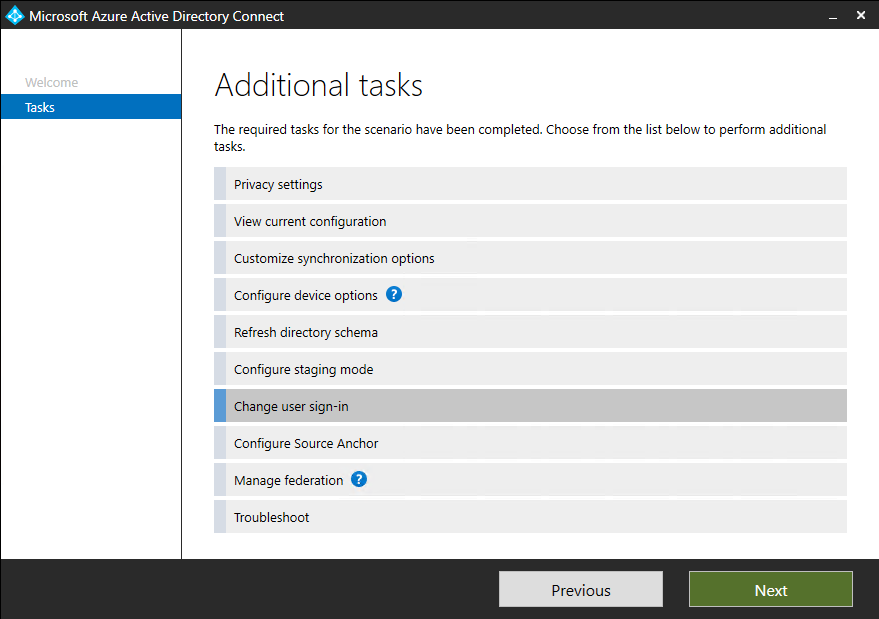

如果您已使用快速安裝或自訂安裝路徑來安裝 Microsoft Entra Connect,則請在 Microsoft Entra Connect 上選取 [變更使用者登入] 工作,並選取 [下一步]。 然後選取 [傳遞驗證] 作為登入方法。 成功完成時,傳遞驗證代理程式會安裝在 Microsoft Entra Connect 所在的同一部伺服器上,且您的租用戶上會啟用此功能。

重要

傳遞驗證是租用戶層級的功能。 開啟此功能會影響租用戶中「所有」受控網域的使用者登入。 如果您從 Active Directory Federation Services (AD FS) 改為使用傳遞驗證,應等候至少 12 個小時再關閉 AD FS 基礎結構。 此等候時間是確保使用者可以在轉換期間持續登入 Exchange ActiveSync。 如需從 AD FS 移轉至傳遞驗證的詳細說明,請查看此處發佈的部署計畫。

步驟 3:測試功能

請遵循下列指示來確認您已正確啟用傳遞驗證:

使用租用戶的混合式身分識別管理員認證,登入 Microsoft Entra 系統管理中心。

選取 [Microsoft Entra ID]。

選取 [Microsoft Entra Connect]。

確認 [傳遞驗證] 功能顯示為 [已啟用]。

選取 [傳遞驗證]。 [傳遞驗證] 窗格會列出安裝驗證代理程式的伺服器。

![螢幕擷取畫面:顯示 [Microsoft Entra 系統管理中心:Microsoft Entra Connect] 窗格。](media/how-to-connect-pta-quick-start/azure-ad-connect-blade.png)

![螢幕擷取畫面:顯示 [Microsoft Entra 系統管理中心:傳遞驗證] 窗格。](media/how-to-connect-pta-quick-start/pta-server-list.png)

在此階段,租用戶中所有受控網域的使用者都可以使用傳遞驗證來登入。 不過,同盟網域的使用者會繼續使用 ADFS 或您先前設定的其他同盟提供者來登入。 如果您將同盟網域轉換成受控網域,該網域中的所有使用者都會自動開始使用傳遞驗證來登入。 傳遞驗證功能不會影響僅限雲端的使用者。

步驟 4:確保高可用性

如果您打算在生產環境中部署傳遞驗證,您應該安裝額外的獨立驗證代理程式。 請在執行 Microsoft Entra Connect「以外」的伺服器上安裝這些驗證代理程式。 此設定可提供高可用性來滿足使用者登入要求。

重要

在生產環境中,我們建議至少要有 3 個驗證代理程式在您的租用戶上執行。 系統限制每個租用戶只能有 40 個驗證代理程式。 因此,最佳做法是將執行驗證代理程式的所有伺服器視為階層 0 的系統 (請參閱參考 \(機器翻譯\))。

安裝多個傳遞驗證代理程式可確保高可用性,但不保證驗證代理程式之間的負載平衡。 若要決定租用戶需要多少個驗證代理程式,請考慮您預期租用戶上出現的登入要求尖峰和平均負載。 在標準的 4 核心 CPU、16-GB RAM 伺服器上,單一驗證代理程式每秒可處理 300 到 400 次驗證,乃是效能評定的基準。

若要估計網路流量,請使用下列調整大小指導方針:

- 每個要求的承載大小都是 (0.5K + 1K * num_of_agents) 位元組,也就是從 Microsoft Entra ID 到驗證代理程式的資料。 在這裡,"num_of_agents" 表示已在您的租用戶上註冊的驗證代理程式數目。

- 每個回應的承載大小都是 1K 位元組,也就是從驗證代理程式到 Microsoft Entra ID 的資料。

對大多數客戶來說,總計三個驗證代理程式就足以確保高可用性和容量。 應在靠近網域控制站的地方安裝驗證代理程式,以改善登入的延遲情形。

首先,請依照下列指示來下載「驗證代理程式」軟體:

若要下載最新版的驗證代理程式 (1.5.193.0 版或更新版本),請使用您租用戶的混合式身分識別管理員認證來登入 Microsoft Entra 系統管理中心。

選取 [Microsoft Entra ID]。

依序選取 [Microsoft Entra Connect]、[傳遞驗證] 和 [下載代理程式]。

選取 [接受條款並下載] 按鈕。

注意

您也可以直接下載驗證代理程式軟體。 請在安裝驗證代理程式之前,先檢閱並接受「驗證代理程式」的服務條款。

部署獨立「驗證代理程式」的方式有兩種:

第一種,您可以直接執行所下載的「驗證代理程式」可執行檔,並在出現提示時提供您租用戶的混合式身分識別管理員認證,以互動方式進行部署。

第二種,您可以建立並執行自動部署指令碼。 當您想要一次部署多個「驗證代理程式」,或是在未啟用使用者介面或您無法使用「遠端桌面」來存取的 Windows 伺服器上安裝「驗證代理程式」時,這會相當有用。 以下是有關如何使用此方法的指示:

- 執行下列命令來安裝「驗證代理程式」:

AADConnectAuthAgentSetup.exe REGISTERCONNECTOR="false" /q。 - 您可以透過 PowerShell 向我們的服務註冊驗證代理程式。 建立 PowerShell 認證物件

$cred,其中含有租用戶的混合式身分識別管理員使用者名稱和密碼。 執行下列命令,並取代<username>和<password>:

$User = "<username>"

$PlainPassword = '<password>'

$SecurePassword = $PlainPassword | ConvertTo-SecureString -AsPlainText -Force

$cred = New-Object -TypeName System.Management.Automation.PSCredential -ArgumentList $User, $SecurePassword

- 移至 C:\Program Files\Microsoft Azure AD Connect 驗證代理程式,然後使用您建立的

$cred物件來執行下列指令碼:

RegisterConnector.ps1 -modulePath "C:\Program Files\Microsoft Azure AD Connect Authentication Agent\Modules\" -moduleName "PassthroughAuthPSModule" -Authenticationmode Credentials -Usercredentials $cred -Feature PassthroughAuthentication

重要

如果驗證代理程式安裝在虛擬機器上,您不能複製虛擬機器來設定另一個驗證代理程式。 不支援這種方法。

步驟 5:設定智慧鎖定功能

智慧鎖定有助於阻擋惡意執行者嘗試猜測使用者的密碼,或使用暴力密碼破解方法來進入。 只要在 Microsoft Entra ID 中完成智慧鎖定設定,且/或在內部部署 Active Directory 中完成適當的鎖定設定,就能在攻擊到達 Active Directory 之前將其篩選掉。 請參閱此文章,以深入了解如何在租用戶上完成智慧鎖定設定,以保護使用者帳戶。

下一步

- 將您的應用程式移轉至 Microsoft Entra ID:可協助您將應用程式存取和驗證移轉至 Microsoft Entra ID 的資源。

- 智慧鎖定:了解如何在租用戶中設定智慧鎖定功能以保護使用者帳戶。

- 目前的限制:了解傳遞驗證支援的情節和不支援的情節。

- 技術深入探討:了解傳遞驗證功能的運作方式。

- 常見問題集:常見問題集的答案。

- 疑難排解:了解如何解決傳遞驗證功能的常見問題。

- 安全性深入探討:取得傳遞驗證功能的技術資訊。

- Microsoft Entra 混合式聯結:在您的租用戶上設定 Microsoft Entra 混合式聯結功能,以在雲端與內部部署資源之間進行 SSO。

- Microsoft Entra 無縫 SSO:深入了解此互補功能。

- UserVoice:使用 Microsoft Entra 論壇歸檔新功能要求。

![螢幕擷取畫面:顯示 [Microsoft Entra 系統管理中心:下載驗證代理程式] 按鈕。](media/how-to-connect-pta-quick-start/download-agent.png)