在 Intune 中為iOS/iPadOS裝置設定個別應用程式的虛擬專用網 (VPN)

在 Microsoft Intune 中,您可以建立及使用指派給應用程式 (VPN) 虛擬專用網。 此功能稱為 個別應用程式 VPN。 您可以選擇可在受 Intune 管理之裝置上使用 VPN 的受控應用程式。 當您使用個別應用程式 VPN 時,終端使用者會自動透過 VPN 連線,並取得組織資源的存取權,例如檔。

本功能適用於:

- iOS 9 和更新版本

- iPadOS 13.0 及更新版本

檢查 VPN 提供者的檔案,以查看您的 VPN 是否支援個別應用程式 VPN。

本文說明如何建立個別應用程式 VPN 設定檔,並將此設定檔指派給您的應用程式。 使用下列步驟為您的終端使用者建立順暢的個別應用程式 VPN 體驗。 對於支援個別應用程式 VPN 的大部分 VPN,用戶會開啟應用程式,並自動連線到 VPN。

某些 VPN 允許使用個別應用程式 VPN 進行使用者名稱和密碼驗證。 也就是說,用戶必須輸入使用者名稱和密碼才能連線到 VPN。

重要事項

- 在 iOS/iPadOS 上,IKEv2 VPN 配置檔不支援個別應用程式 VPN。

具有 Microsoft Tunnel 或 Zscaler 的個別應用程式 VPN

Microsoft Tunnel 和 Zscaler Private Access (ZPA) 與 Microsoft Entra ID 整合以進行驗證。 使用 Tunnel 或 ZPA 時,您不需要 (本文所述的受信任憑證或 SCEP 或 PKCS 憑證設定檔) 。

如果您已針對 Zscaler 設定個別應用程式 VPN 設定檔,則開啟其中一個相關聯的應用程式並不會自動連線到 ZPA。 相反地,用戶必須登入 Zscaler 應用程式。 然後,遠端訪問僅限於相關聯的應用程式。

必要條件

您的 VPN 廠商可以有個別應用程式 VPN 的其他需求,例如特定硬體或授權。 在 Intune 中設定每個應用程式 VPN 之前,請務必先查看其檔,並符合這些必要條件。

從 VPN 伺服器匯出受信任的跟證書

.cer檔案。 您會將此檔案新增至您在 Intune 中建立的受信任憑證配置檔,如本文所述。若要匯出檔案:

在您的 VPN 伺服器上,開啟管理控制台。

確認您的 VPN 伺服器使用憑證式驗證。

匯出受信任的跟證書檔案。 它具有

.cer延伸模組。新增發行憑證以向 VPN 伺服器進行驗證的證書頒發機構單位 (CA) 名稱。

如果裝置所呈現的 CA 符合 VPN 伺服器上 [信任的 CA] 清單中的 CA,則 VPN 伺服器會成功驗證裝置。

為了證明其身分識別,VPN 伺服器會出示必須接受的憑證,而不需要裝置提示。 若要確認憑證的自動核准,您可以在本文) 的 Intune (中建立受信任的憑證配置檔。 Intune 受信任的憑證配置檔必須包含 VPN 伺服器的跟證書 (

.cer檔案) 由證書頒發機構單位 (CA) 所發行。-

若要建立原則,請至少使用具有 Policy and Profile Manager 內建角色的帳戶登入 Microsoft Intune 系統管理中心。 如需內建角色的詳細資訊,請移至 Microsoft Intune 的角色型訪問控制。

步驟 1 - 為您的 VPN 使用者建立群組

在 Microsoft Entra ID 中建立或選擇現有的群組。 此群組:

- 必須包含將使用個別應用程式 VPN 的使用者或裝置。

- 將會收到您建立的所有 Intune 原則。

如需建立新群組的步驟,請移至 [新增群組] 來組織使用者和裝置。

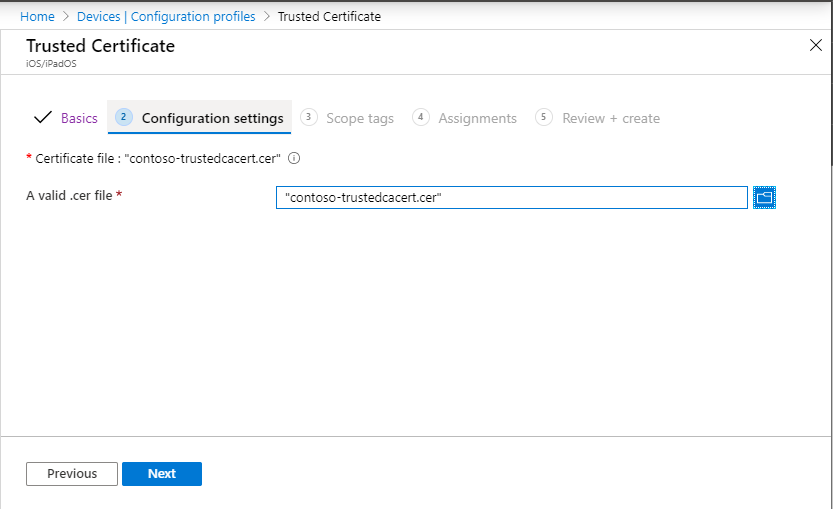

步驟 2 - 建立受信任的憑證配置檔

將 CA 發行的 VPN 伺服器跟證書匯入 Intune 設定檔。 此跟證書是.cer您在本文) 的必要條件 (中導出的檔案。 受信任的憑證配置檔會指示 iOS/iPadOS 裝置自動信任 VPN 伺服器所呈現的 CA。

選取 [裝置]>[管理裝置]>[設定]>[建立]>[新原則]。

輸入下列內容:

- 平台:選取 [iOS/iPadOS]。

- 配置檔類型:選取 [信任的憑證]。

選取 [建立]。

在 [基本資訊] 中,輸入下列內容:

- 名稱:輸入設定檔的描述性名稱。 為您的設定檔命名,以方便之後能夠輕鬆識別。 例如,良好的配置檔名稱為 適用於整個公司的 iOS/iPadOS 受信任憑證 VPN 配置檔。

- 描述:輸入設定檔的描述。 這是選擇性設定,但建議進行。

選取[下一步]。

在 [ 組態設定] 中,選取資料夾圖示,然後流覽至您從 VPN 管理控制台導出的 VPN 憑證 (

.cer檔案) 。選 取 [下一步],然後繼續建立您的配置檔。 如需詳細資訊,請移至 建立 VPN 設定檔。

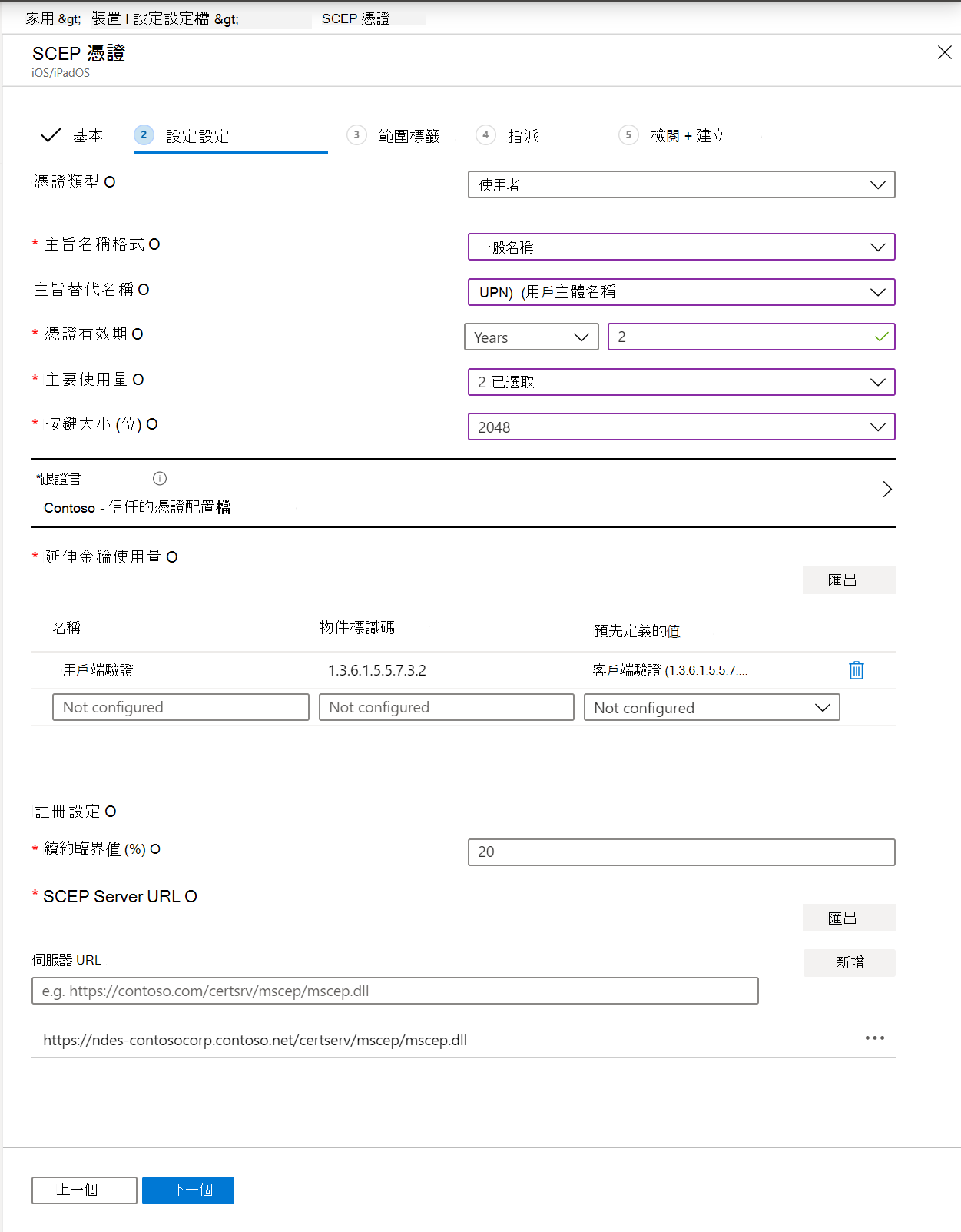

步驟 3 - 建立 SCEP 或 PKCS 憑證配置檔

您在 步驟 2 中建立的受信任跟證書設定檔可讓裝置自動信任 VPN 伺服器。

在此步驟中,請在 Intune 中建立 SCEP 或 PKCS 憑證配置檔。 SCEP 或 PKCS 憑證會提供從 iOS/iPadOS VPN 用戶端到 VPN 伺服器的認證。 憑證可讓裝置以無訊息方式進行驗證,而不會提示輸入使用者名稱和密碼。

若要在 Intune 中設定及指派客戶端驗證憑證,請移至下列其中一篇文章:

請務必設定憑證以進行客戶端驗證。 您可以直接在SCEP憑證配置檔中設定客戶端驗證, (擴充金鑰使用 方式清單 >客戶端驗證) 。 針對 PKCS,請在證書頒發機構單位的證書範本中設定客戶端驗證, (CA) 。

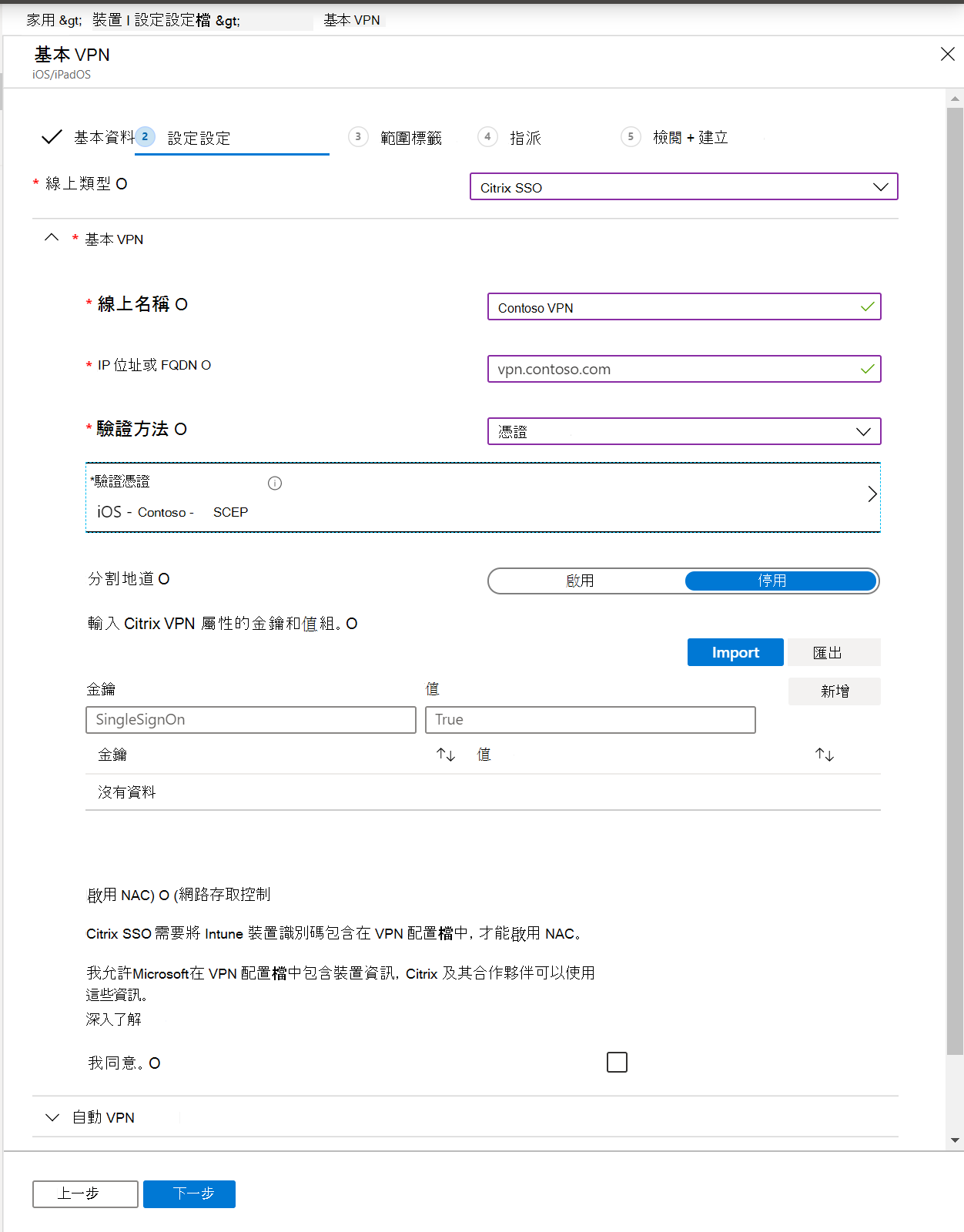

步驟 4 - 建立個別應用程式 VPN 設定檔

此 VPN 設定檔包含具有用戶端認證的 SCEP 或 PKCS 憑證、VPN 連線資訊,以及可啟用 iOS/iPadOS 應用程式所使用之個別應用程式 VPN 的個別應用程式 VPN 旗標。

在 [Microsoft Intune 系統管理中心] 中,選取 [裝置>管理裝置>][設定>] [建立>新原則]。

輸入下列屬性,然後選取 [ 建立]:

- 平台:選取 [iOS/iPadOS]。

- 配置檔類型:選取 [VPN]。

在 [基本資訊] 中,輸入下列內容:

- 名稱:輸入自訂配置檔的描述性名稱。 為您的設定檔命名,以方便之後能夠輕鬆識別。 例如,良好的配置檔名稱是 myApp 的 iOS/iPadOS 個別應用程式 VPN 配置檔。

- 描述:輸入設定檔的描述。 這是選擇性設定,但建議進行。

在 [組態設定] 中,進行下列設定:

線上類型:選取您的 VPN 用戶端應用程式。

基底 VPN:設定您的設定。 iOS/iPadOS VPN 設定 會描述所有設定。 使用個別應用程式 VPN 時,請務必設定下列屬性,如下所示:

- 驗證方法:選取 [憑證]。

- 驗證憑證:選取現有的SCEP或PKCS憑證 >[確定]。

- 分割通道:選 取 [停用] 以強制所有流量在 VPN 連線作用中時使用 VPN 信道。

如需其他設定的資訊,請移至 iOS/iPadOS VPN 設定。

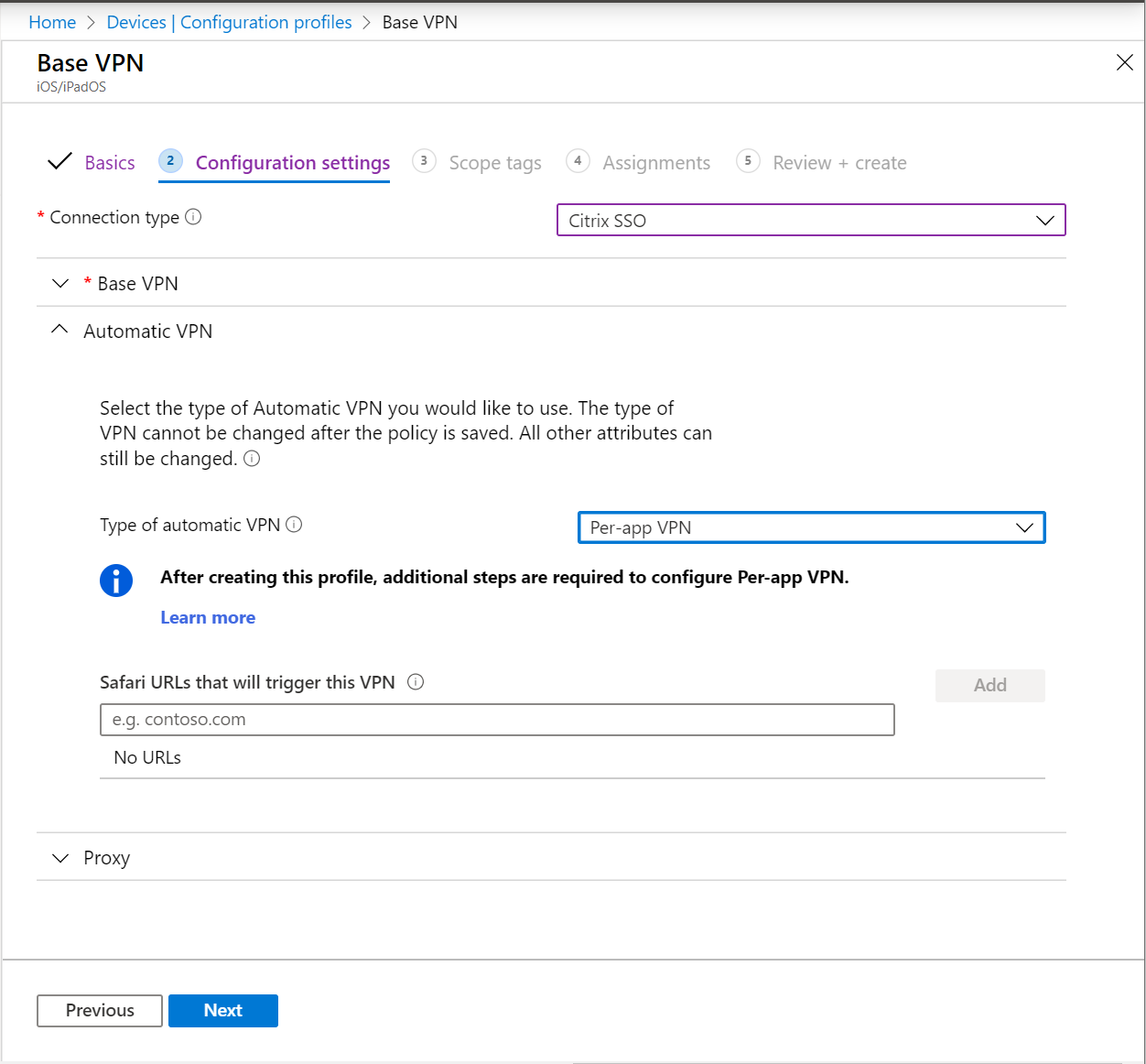

自動 VPN>自動 VPN 的>類型個別應用程式 VPN

選 取 [下一步],然後繼續建立您的配置檔。 如需詳細資訊,請移至 建立 VPN 設定檔。

步驟 5 - 建立應用程式與 VPN 配置檔的關聯

新增 VPN 設定檔之後,請將應用程式和 Microsoft Entra 群組與配置檔建立關聯。

在 [Microsoft Intune 系統管理中心] 中,選取 [所有應用程式>]。

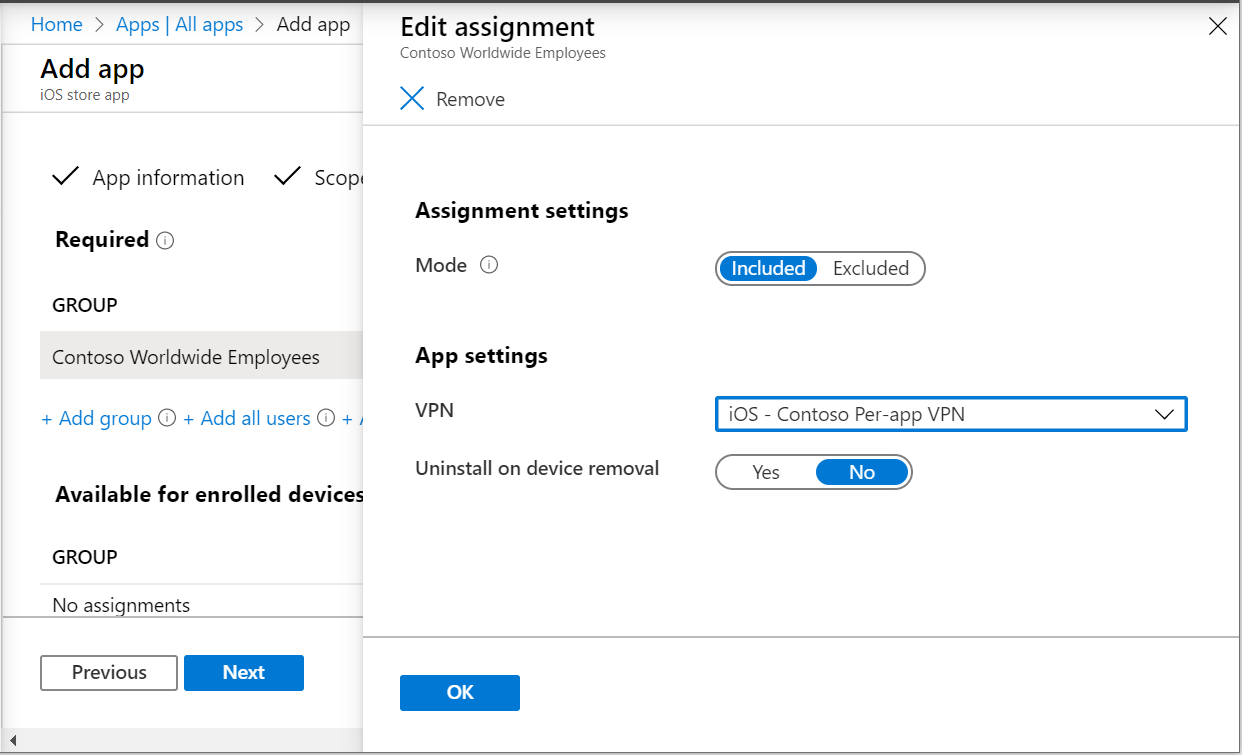

從 [屬性>指派編輯] 列表>中選取>應用程式。

移至 [已註冊裝置的必要或可用] 區段。

選取 [新增群組> ] 選取您在本文中 (建立 的群組) >選取]。

在 [VPN] 中,選取您在本文中 (建立 的個別應用程式 VPN 配置檔) 。

選取 [確定>儲存]。

當下列所有條件都存在時,應用程式與配置檔之間的關聯會維持,直到使用者要求從 公司入口網站 應用程式重新安裝為止:

- 應用程式是以 可用 的安裝意圖為目標。

- 配置檔和應用程式會指派給相同的群組。

- 終端使用者要求在 公司入口網站 應用程式中安裝應用程式。 此要求會導致應用程式和配置檔安裝在裝置上。

- 您可以從應用程式指派中移除或變更個別應用程式 VPN 設定。

當下列所有條件都存在時,會在下一次裝置簽入期間移除應用程式與配置檔之間的關聯:

- 應用程式是以 必要的 安裝意圖為目標。

- 配置檔和應用程式會指派給相同的群組。

- 您會從應用程式指派中移除個別應用程式 VPN 設定。

確認 iOS/iPadOS 裝置上的連線

設定個別應用程式 VPN 並與您的應用程式相關聯之後,請確認連線可從裝置運作。

嘗試連線之前

請確定您將本文中所述的所有原則部署到相同的群組。 否則,個別應用程式 VPN 體驗將無法運作。

如果您使用 Pulse Secure VPN 應用程式或自訂 VPN 用戶端應用程式,則可以選擇使用應用程式或封包層通道:

- 針對應用層通道,請將 ProviderType 值設定為 app-proxy。

- 針對封包層通道,請將 ProviderType 值設定為 封包通道。

請檢查 VPN 提供者的檔,以確定您使用的是正確的值。

使用個別應用程式 VPN 進行連線

不需要選取 VPN 或輸入您的認證,即可連線以驗證零觸控體驗。 零觸控體驗表示:

- 裝置不會要求您信任 VPN 伺服器。 這表示使用者看不到 [動態信任 ] 對話方塊。

- 使用者不需要輸入認證。

- 當用戶開啟其中一個相關聯的應用程式時,使用者的裝置會連線到 VPN。

資源

- 若要檢閱 iOS/iPadOS 設定,請移至 Microsoft Intune 中 iOS/iPadOS 裝置的 VPN 設定。

- 若要深入瞭解 VPN 設定和 Intune,請移至在 Microsoft Intune 中設定 VPN 設定。