步驟 3 – 規劃合規性政策

先前,您已設定 Intune 訂用帳戶並建立應用程式保護原則。 接下來,規劃並設定裝置合規性設定和原則,以要求裝置符合您設定的需求,以協助保護組織數據。

如果您還不熟悉合規性政策,請參閱 合規性概觀。

本文適用於:

- Android Enterprise (完全受控和個人擁有的工作配置檔)

- Android Open-Source Project (AOSP)

- iOS/iPadOS

- Linux

- macOS

- Windows

您會將合規性政策部署到裝置或使用者群組。 部署至使用者時,使用者登入的任何裝置都必須符合原則需求。 合規性需求的一些常見範例包括:

- 需要最低操作系統版本。

- 使用符合特定複雜度和長度需求的密碼或 PIN。

- 裝置處於或低於 威脅層級 ,取決於您所使用的行動威脅防禦軟體。 行動威脅防護軟體包含 適用於端點的 Microsoft Defender 或 Intune 其他支持的合作夥伴之一。

當裝置不符合合規性政策的需求時,該原則可以套用一或多個不符合 規範的動作。 某些動作包括:

- 從遠端鎖定不符合規範的裝置。

- 傳送電子郵件或通知給裝置或使用者有關合規性問題,讓裝置使用者可以讓它回到合規性狀態。

- 識別如果裝置長時間保持不符合規範,可能已準備好淘汰的裝置。 當您規劃並部署合規性政策時,可透過我們透過不同層級的建議,協助您處理合規性政策。 建議您從大部分或所有平臺通用的最低合規性設定開始,然後新增更進階的組態和整合來擴充,以提供更多功能。

因為不同的裝置平台支援不同的合規性功能,或針對類似的設定使用不同的名稱,所以列出每個選項不在此部署計劃之外。 相反地,我們會針對下列每個層級提供這些類別中的設定類別和範例:

- 層級 1 – 最低裝置合規性。 此類別包含我們建議所有租使用者都已備妥的設定。

- 層級 2 – 增強的裝置合規性設定。 這些包括常見的裝置設定,例如加密或系統層級檔案保護。

- 層級 3 – 進階裝置合規性設定。 高階建議包括需要與其他產品進行更深入整合的設定,例如 Microsoft Entra 條件式存取。

一般而言,我們的建議會在最低合規性層級將被視為跨平臺通用的重要組態設定放置在一起,為您的投資提供強大的報酬率。 在較高層級列出的設定可能涉及更多複雜性,例如需要整合第三方產品的設定。 請務必檢閱所有範圍建議,並準備好調整您自己的部署計劃,以符合組織的需求和期望。

下列文章可協助您瞭解 Intune 原則原生支持的設定:

層級 1 - 最低裝置合規性

✔️ 設定全租使用者合規性原則設定

✔️ 設定不符合規範裝置的回應 (不符合規範的動作)

✔️ 瞭解裝置合規性和裝置設定原則如何互動

✔️ 在您支持的平臺上使用一組最基本合規性設定的核心

最低裝置合規性設定包含下列主體,所有計劃使用合規性原則的租用戶都應該瞭解並準備好使用:

- 合規性原則設定 – 會影響 Intune 合規性服務與裝置搭配運作方式的全租用戶設定。

- 不符合規範的動作 – 這些設定適用於所有裝置合規性原則。

- 最低裝置合規性政策建議 – 此類別包含我們認為每個租用戶都應該實作的平臺特定裝置合規性設定,以協助保護其組織資源的安全。

此外,我們建議您熟悉裝置合規性原則和裝置設定原則的關聯和互動方式。

合規性原則設定

所有組織都應該檢閱並設定全租用戶 合規性政策設定。 這些設定是支援平臺特定原則的基礎。 它們也可以將尚未評估合規性原則的裝置標示為不符合規範,這可協助您保護組織免於無法符合安全性期望的新裝置或未知裝置。

- 合規性原則設定是您在租用戶層級所做的一些設定,然後套用至所有裝置。 他們會建立 Intune 合規性服務如何為您的租用戶運作。

- 這些設定會直接在 Microsoft Intune 系統管理中心進行設定,與您為特定平臺建立並部署至個別裝置或使用者群組的裝置合規性原則不同。

若要深入瞭解租用戶層級的合規性原則設定,以及如何進行設定,請參閱 合規性原則設定。

不符合規範的動作

每個裝置合規性原則都包含 不符合規範的動作,也就是套用至不符合原則合規性需求之裝置的一或多個時間排序動作。 根據預設,將裝置標示為不符合規範是每個原則中包含的立即動作。

針對您新增的每個動作,您會定義在裝置標示為不符合規範之後,該動作執行之前要等待多久。

您可以設定的可用動作包括下列各項,但並非所有動作都適用於每個裝置平臺:

- 標示裝置不符合規範 (所有原則的默認動作)

- 傳送推播通知給使用者

- 傳送電子郵件給使用者

- 從遠端鎖定不符合規範的裝置

- 淘汰不符合規範的裝置

原則系統管理員應該先瞭解每個動作的可用選項,並完成支援設定,再部署需要它們的原則。 例如,您必須先使用您可能想要傳送的郵件建立一或多個電子郵件範本,才能新增傳 送電子郵件 動作。 這類電子郵件可能包含可協助使用者使其裝置符合規範的資源。 稍後,定義原則的電子郵件動作時,您可以選取其中一個範本來搭配特定動作使用。

因為每個非默認動作可以多次新增至原則,每個動作都有個別的組態,所以您可以自定義動作的套用方式。

例如,您可以設定一個序列中發生的數個相關動作。 首先,當不符合規範時,您可能 Intune 傳送電子郵件給裝置的用戶,或許也是系統管理員。 然後,幾天之後,第二個動作可能會傳送不同的電子郵件提醒,其中包含修復裝置的期限詳細數據。 您也可以設定最終動作,將裝置新增至您可能想要淘汰的裝置清單,並將動作設定為只有在裝置持續持續不相容超過一段時間後才會執行。

雖然合規性政策可以將裝置標示為不符合規範,但您也需要如何補救不相容裝置的計劃。 此計劃可能包括使用不符合規範裝置狀態的系統管理員來要求更新或對裝置進行設定。 若要提供一般指引給裝置使用者,您可以設定傳 送電子郵件給用戶 動作以符合規範,以包含解決裝置合規性問題的實用秘訣或聯繫人。

若要深入瞭解,請參閱不符合 規範的動作。

瞭解裝置合規性和裝置設定原則如何互動

在依層級深入探討合規性政策建議之前,請務必瞭解合規性原則與裝置設定原則之間有時會很緊密的關係。 透過這些互動的認知,您可以更妥善地規劃和部署這兩個功能領域的成功原則。

- 裝置設定原則會將裝置設定為使用特定設定。 這些設定可以跨越裝置的所有層面。

- 裝置合規性原則著重於與安全性相關的裝置設定子集。

接收合規性原則的裝置會根據合規性政策設定進行評估,並傳回結果給 Intune 以取得可能的動作。 某些合規性設定,例如密碼需求,會導致在裝置上強制執行,即使裝置設定更寬鬆也一樣。

當裝置收到不同或類似原則類型的設定衝突時,可能會發生衝突。 若要協助準備此案例,請參閱 衝突的合規性和裝置設定原則

請考慮在裝置設定與裝置合規性小組之間同步處理任何規劃的設定,以協助識別設定重疊。 請確定這兩種原則類型都同意目標裝置的相同設定,因為這有助於避免原則衝突,或讓裝置沒有您預期的設定或資源存取權。

最低合規性設定

建立全租使用者合規性政策設定,並針對不符合規範的裝置建立動作的通訊或規則之後,您可能已準備好建立裝置合規性原則,並將其部署到不同的裝置或使用者群組。

檢閱 Microsoft Intune 系統管理中心的平臺特定原則,以識別每個平臺可用的合規性設定,以及其使用方式的詳細數據。 若要設定原則,請參閱 建立合規性政策。

建議您在最低裝置合規性原則中使用下列設定:

| 最低裝置合規性類別和範例 | Information |

|---|---|

|

防病毒軟體、防病毒軟體和反惡意代碼 軟體 Windows: 評估向 Windows 安全性 Center 註冊並監視下列平臺的解決方案的裝置: - 防病毒軟體 - 防病毒軟體 - Microsoft Defender 反惡意代碼 軟體其他平臺: Windows 以外的平臺合規性原則不包含這些解決方案的評估。 |

防病毒軟體、防病毒軟體和反惡意代碼解決方案的作用中解決方案很重要。

Windows 合規性政策可以在這些解決方案處於作用中狀態,並在裝置上向 Windows 安全性 Center 註冊時評估其狀態。 非 Windows 平臺仍應執行防病毒軟體、反間諜軟體和反惡意代碼軟體的解決方案,即使 Intune 合規性原則缺少評估其作用中狀態的選項。 |

|

操作系統版本 所有裝置: 評估操作系統版本的設定和值,包括: - 最大 OS - 最低 OS - 次要和主要組建版本 - OS 修補程式層級 |

使用可定義最低允許 OS 版本或組建和重要修補程式層級的可用設定,以確保裝置作業系統是最新且安全的。

OS 設定上限可協助識別新的但未經測試的結果,以及可能造成未知風險的 Beta 或開發人員 OS 組建。 Linux 支援定義 Linux 發行版類型的選項,例如 Ubuntu。 Windows 支援另一個設定來設定支援的組建範圍。 |

|

密碼設定 所有裝置: 強制執行在閑置一段時間后鎖定屏幕的設定,需要密碼或 PIN 才能解除鎖定。 - 需要使用字母、數位和符號組合的複雜密碼。 - 需要密碼或 Pin 才能解除鎖定裝置。 - 設定密碼長度下限的需求。 |

使用合規性來評估裝置的密碼結構和長度,以及識別缺少密碼或使用簡單密碼的裝置。 這些設定可協助保護對裝置的存取。

其他選項,例如密碼重複使用或必須變更密碼之前的時間長度,都會明確包含在增強的合規性層級。 |

層級 2 - 增強的裝置合規性設定

✔️ 針對支援的平臺類型使用增強型裝置設定原則

增強的合規性設定

相較於在最小建議中找到的設定,平臺對增強層級合規性設定的支援會有很大的差異。 某些平臺可能不支援相關平臺支持的設定。 例如,Android AOSP 缺少 Android Enterprise 平臺可用來設定系統層級檔案和開機保護合規性的選項。

檢閱 Microsoft Intune 系統管理中心的平臺特定原則,以識別每個平臺可用的合規性設定,以及其使用方式的詳細數據。 若要設定原則,請參閱 建立合規性政策。

建議您在增強的裝置合規性原則中使用下列設定:

| 增強的裝置合規性類別和範例 | Information |

|---|---|

|

應用 Android Enterprise: - 封鎖來自未知來源 的應用程式 - 公司入口網站 應用程式運行時間完整性 - 管理應用程式 的來源位置 - Google Play 服務 - 適用於證明和評估 iOS/iPadOS 的 SafteyNet 選項 - 受限制的應用程式 macOS: - 允許來自特定位置 的應用程式 - 封鎖來自未知來源 的應用程式 - 防火牆設定 Windows: - 封鎖來自未知來源 的應用程式 - 防火牆設定 |

設定各種應用程式的需求。

針對 Android,管理 Google Play、SafteyNet 等應用程式的使用和作業,以及 公司入口網站 應用程式運行時間完整性的評估。 針對所有平臺,在支援時管理可從何處安裝應用程式,以及在存取組織資源的裝置上不允許哪些應用程式。 針對macOS和 Windows,合規性設定支援需要作用中和已設定的防火牆。 |

|

加密 Android Enterprise: - 需要加密數據記憶體 Android AOSP: - 需要加密數據記憶體 macOS: - 需要加密數據記憶體 Linux: - 需要加密數據記憶體 Windows: - 需要加密數據記憶體Windows: - 需要加密數據記憶體Windows: - 需要加密數據記憶體 - BitLocker |

新增需要加密數據記憶體的合規性設定。 Windows 也支援要求使用 BitLocker。 |

|

密碼設定 Android Enterprise: - 密碼到期,並重複使用 iOS/iPadOS: - 密碼到期,並重複使用 macOS: - 密碼到期,並重複使用 Windows: - 密碼到期,並重複使用 |

新增密碼合規性設定,以確保密碼會定期輪替,且不會經常重複使用密碼。 |

|

系統層級檔案和開機保護 Android AOSP: - Root devices Android Enterprise: - 封鎖裝置 上的 USB 偵錯 - Root devices iOS/iPadOS - Jbroken 裝置 macOS: - 需要系統完整性保護 Windows: - 需要程式代碼完整性 - 需要在裝置 上啟用安全開機 - 信賴平臺模組 (TPM) |

設定平臺特定選項,以評估裝置的系統層級或核心層級風險。 |

層級 3 - 進階裝置合規性設定

✔️ 將來自Mobile Threat Defense 合作夥伴的數據新增至您的裝置合規性政策

✔️ 整合第三方合規性合作夥伴與 Intune

✔️ 定義 Windows 和 Linux 的自定義合規性設定

✔️ 使用合規性數據搭配條件式存取來存取貴組織的資源

✔️ 針對支援的平臺類型使用進階裝置設定原則

有了健全的裝置合規性原則之後,您就可以實作更進階的合規性選項,而不只是在裝置合規性政策中設定設定,包括:

使用來自 Mobile Threat Defense 合作夥伴 的數據作為裝置合規性政策以及條件式存取原則的一部分。

整合裝置合規性狀態與 條件式存取 ,以協助閘道哪些裝置可以存取電子郵件、其他雲端服務或內部部署資源。

包括來自 第三方合規性合作夥伴的合規性數據。 透過這類設定,來自這些裝置的合規性數據可以與您的 條件式存取原則搭配使用。

藉由定義原生無法透過 Intune 合規性原則 UI 取得的自定義合規性設定,擴充內建裝置合規性原則。

整合來自Mobile Threat Defense 合作夥伴的數據

Mobile Threat Defense (MTD) 解決方案是適用於行動裝置的軟體,可協助保護它們免於遭受各種網路威脅。 藉由保護行動裝置,您可以協助保護您的組織和資源。 整合後,MTD 解決方案會提供額外的資訊來源來 Intune 裝置合規性原則。 此資訊也可以由條件式存取規則使用,您可以與 Intune 搭配使用。

整合后,Intune 支援使用已註冊裝置的 MTD 解決方案,並在 MTD 解決方案支援時,使用 Microsoft Intune 保護的應用程式和應用程式保護原則來取消註冊裝置。

請務必使用 Intune 所支援的 MTD 合作夥伴,並支援貴組織在您所使用之完整平臺上所需的功能。

例如,適用於端點的 Microsoft Defender 是您可能已經使用的Mobile Threat Defense解決方案,可搭配Android、iOS/iPadOS和 Windows 平臺使用。 其他解決方案通常支援 Android 和 iOS/iPadOS。 請參閱 Mobile Threat Defense合作夥伴 以檢視支援的 MTD 合作夥伴清單。

若要深入瞭解如何搭配使用Mobile Threat Defense 軟體與 Intune,請從Mobile Threat Defense 與 Intune 整合開始。

使用來自第三方合規性合作夥伴的數據

Intune 支援使用第三方合規性合作夥伴,合作夥伴可作為一組裝置的行動裝置管理 (MDM) 授權單位。 當您使用支援的合規性合作夥伴時,您可以使用該合作夥伴為解決方案管理的裝置設定裝置合規性。 您也會將該合作夥伴解決方案設定為將合規性結果傳遞至 Intune,然後將該數據與來自 Intune 的合規性數據一起儲存在 Microsoft Entra ID 中。 接著,第三方合規性數據可供 Intune 在評估裝置合規性政策時使用,並供條件式存取原則使用。

在某些環境中,Intune 可能會作為您唯一需要使用的 MDM 授權單位,因為根據預設,Intune 是 Android、iOS/iPadOS 和 Windows 平臺的已註冊合規性合作夥伴。 其他平臺需要其他合規性合作夥伴作為裝置 MDM 授權單位,例如使用適用於 macOS 裝置的 Jamf Pro。

如果您在環境中使用第三方裝置合規性合作夥伴,請確定 Intune 支援。 若要新增支援,您可以從 Microsoft Intune 系統管理中心內設定合作夥伴的連線,並遵循該合作夥伴檔來完成整合。

如需此主題的詳細資訊,請參閱在 Intune 中支援第三方裝置合規性合作夥伴。

使用自定義合規性設定

您可以設定受控 Linux 和 Windows 裝置的自定義相容性設定,以擴充 Intune 的內建裝置合規性選項。

自定義設定可讓您彈性地根據裝置上可用的設定來建立合規性,而不需要等待 Intune 新增這些設定。

若要使用自訂合規性,您必須設定 。定義裝置上要用於合規性的值的 JSON 檔案,以及在裝置上執行以評估 JSON 設定的探索腳本。

若要深入瞭解必要條件、支援的平臺,以及自定義合規性所需的 JSON 和腳本設定,請參閱 [搭配使用 Linux 和 Windows 裝置的自定義合規性原則和設定 Microsoft Intune] (。。/ protect/compliance-use-custom-settings.md) 。

整合合規性與條件式存取

條件式存取是一種 Microsoft Entra 功能,可與 Intune 搭配使用,以協助保護裝置。 對於向 Microsoft Entra 註冊的裝置,條件式存取原則可以使用來自 Intune的裝置和合規性詳細數據來強制執行使用者和裝置的存取決策。

結合條件式存取原則與:

- 裝置合規性原則 可能需要將裝置標示為符合規範,才能使用該裝置來存取組織的資源。 條件式存取原則會指定您想要保護的應用程式服務、可存取應用程式或服務的條件,以及套用原則的使用者。

- 應用程式防護 原則可以新增安全性層級,確保只有支援 Intune 應用程式保護原則的用戶端應用程式可以存取您的在線資源,例如 Exchange 或其他Microsoft 365 服務。

條件式存取也適用於下列專案,以協助您保護裝置的安全:

- 適用於端點的 Microsoft Defender和第三方 MTD 應用程式

- 裝置合規性合作夥伴應用程式

- Microsoft Tunnel

若要深入瞭解,請參閱瞭解條件式存取和 Intune。

進階合規性設定

檢閱 Microsoft Intune 系統管理中心的平臺特定原則,以識別每個平臺可用的合規性設定,以及其使用方式的詳細數據。 若要設定原則,請參閱 建立合規性政策。

若要設定原則,請參閱 建立合規性政策。

建議您在增強的裝置合規性原則中使用下列設定:

| 進階裝置合規性類別和範例 | Information |

|---|---|

|

運行時間防禦 Android Enterprise: - 要求裝置處於或低於裝置威脅等級 - 要求裝置處於或低於計算機風險分數 iOS/iPadOS: - 要求裝置處於或低於裝置威脅等級 - 要求裝置處於或低於計算機風險分數 Windows: - 要求裝置處於或低於計算機風險分數: - 要求裝置處於或低於計算機風險分數 |

在整合 Intune 與Mobile Threat Defense合作夥伴時,您可以使用該合作夥伴裝置威脅等級評估作為合規性政策中的準則。

當您整合 適用於端點的 Microsoft Defender 與 Intune 時,可以使用 Defender 的風險分數作為合規性檢查。 |

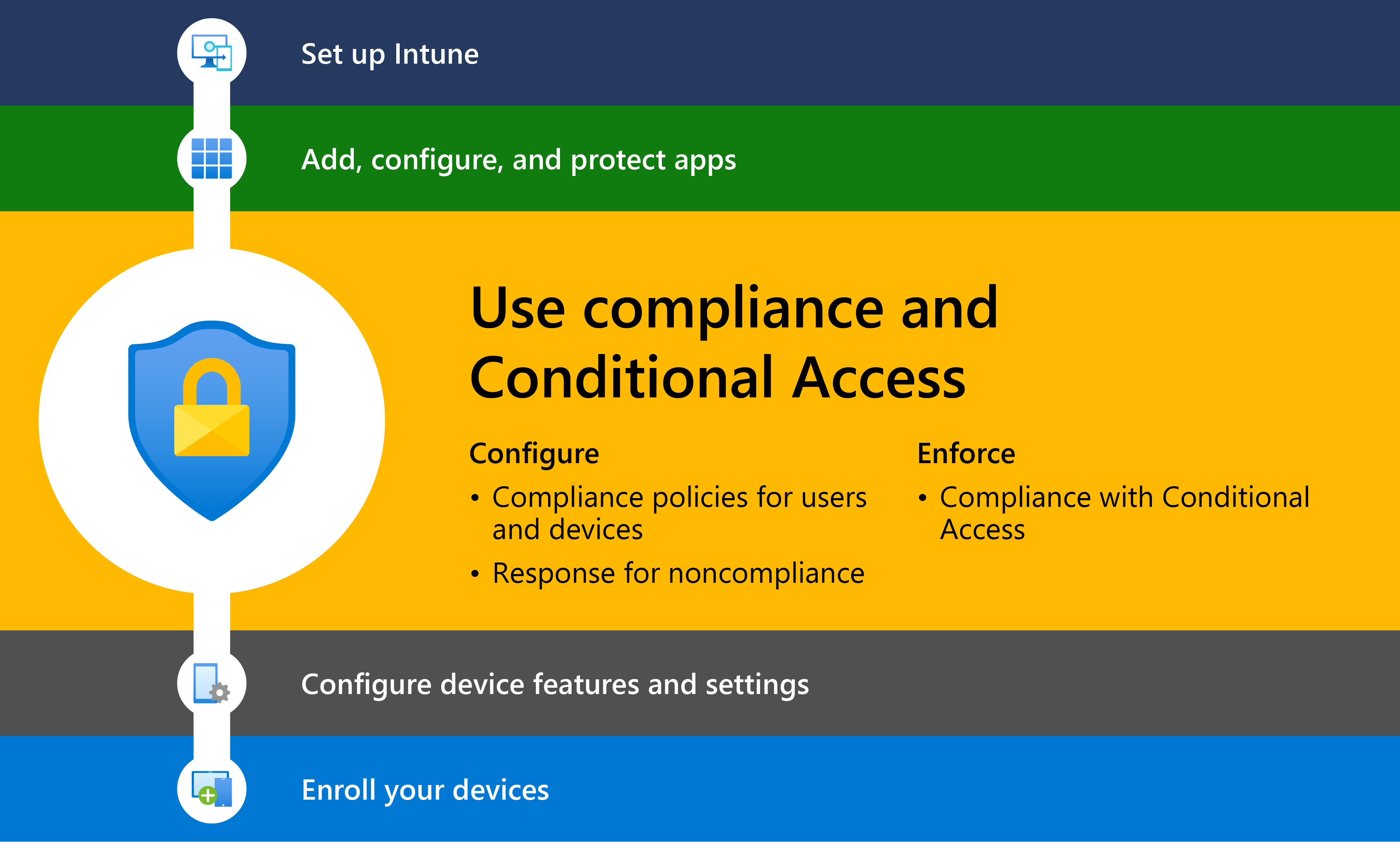

遵循建議的最低基準原則

- 設定 Microsoft Intune

- 新增、設定及保護應用程式

- 🡺 規劃合規性政策 (您在這裡)

- 設定裝置功能

- 註冊裝置