設定 Lookout Mobile Endpoint Security 與 Intune 整合

使用符合必要條件的環境,您可以整合LookoutMobile Endpoint Security 與 Intune。 本文中的資訊可引導您在 Lookout 中設定整合和設定重要設定,以便與 Intune 搭配使用。

重要事項

尚未與您 Microsoft Entra 租使用者相關聯的現有 Lookout 行動端點安全性租使用者,無法用於與 Microsoft Entra ID 和 Intune 整合。 請連絡 Lookout 支援以建立新的 Lookout Mobile Endpoint Security 租使用者。 使用新的租使用者將您的 Microsoft Entra 用戶上線。

收集 Microsoft Entra資訊

若要整合 Lookout 與 Intune,請將 Lookout 行動性端點安全性租使用者與 Microsoft Entra 訂用帳戶建立關聯。

若要啟用 Lookout Mobile Endpoint Security 訂用帳戶與 Intune 整合,您可以提供下列資訊給 Lookout 支援 (enterprisesupport@lookout.com) :

Microsoft Entra 租用戶標識碼

Microsoft Entra 具有完整 Lookout Mobile Endpoint Security (MES) 控制台存取權的群組對象識別碼。

您可以在 Microsoft Entra ID 中建立此使用者群組,以包含具有完整存取權可登入 Lookout 控制台的使用者。 用戶必須是此群組的成員,或選擇性的 受限制存取 群組,才能登入 Lookout 控制台。

Microsoft Entra 具有限制 Lookout MES 控制台存取權的群組物件識別 碼 (選擇性群組) 。

您可以在 Microsoft Entra ID 中建立此選擇性使用者群組,以包含不應存取 Lookout 控制台數個設定和註冊相關模組的使用者。 相反地,這些使用者可以唯讀存取 Lookout 控制台 的安全 策略模組。 用戶必須是這個選擇性群組的成員,或是必要的 完整存取 群組,才能登入 Lookout 控制台。

從Microsoft Entra ID 收集資訊

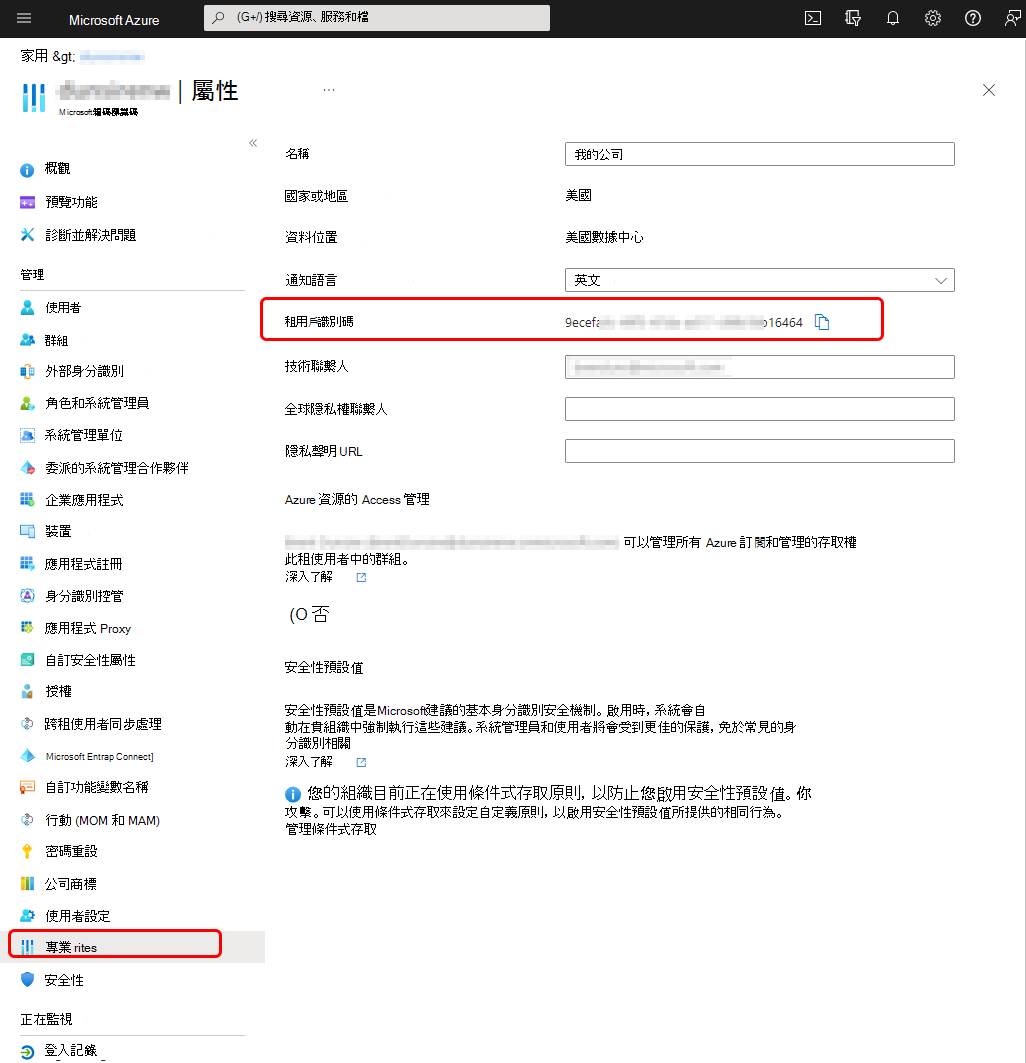

使用全域管理員帳戶登入 Azure 入口網站。

移至 [Microsoft Entra ID>][屬性],然後找出您的租用戶標識碼。 使用 [ 複製] 按鈕來複製目錄識別符,然後將它儲存在文本檔中。

接下來,針對您用來授與 Microsoft Entra 使用者 Lookout 控制台存取權的帳戶,尋找 Microsoft Entra 組標識符。 一個群組用於 完整存取,而第二個群組用於 限制存取 是選擇性的。 若要取得每個帳戶的 物件識別碼:

移至 Microsoft Entra ID>群組 以開啟 [群組 - 所有群組] 窗格。

選取您為 完整存取 建立的群組,以開啟其 [ 概觀 ] 窗格。

使用 [複製] 按鈕來複製物件標識符,然後將它儲存在文本檔中。

如果您使用該群組,請針對 受限制的存取 群組重複此程式。

收集此信息之後,請連絡Lookout支援。 Lookout 支援服務可與您的主要聯繫人合作,使用您提供的信息來將您的訂用帳戶上線並建立 Lookout Enterprise 帳戶。

設定 Lookout 訂用帳戶

下列步驟將在 Lookout Enterprise 管理控制台中完成,並透過裝置合規性 () 和透過應用程式保護原則) (的未註冊裝置,為 Intune 註冊的裝置啟用 Lookout 服務的連線。

在Lookout支援建立Lookout Enterprise帳戶之後,Lookout支援會傳送電子郵件給您公司的主要連絡人,其中包含登入URL的連結: https://aad.lookout.com/les?action=consent。

初始登入

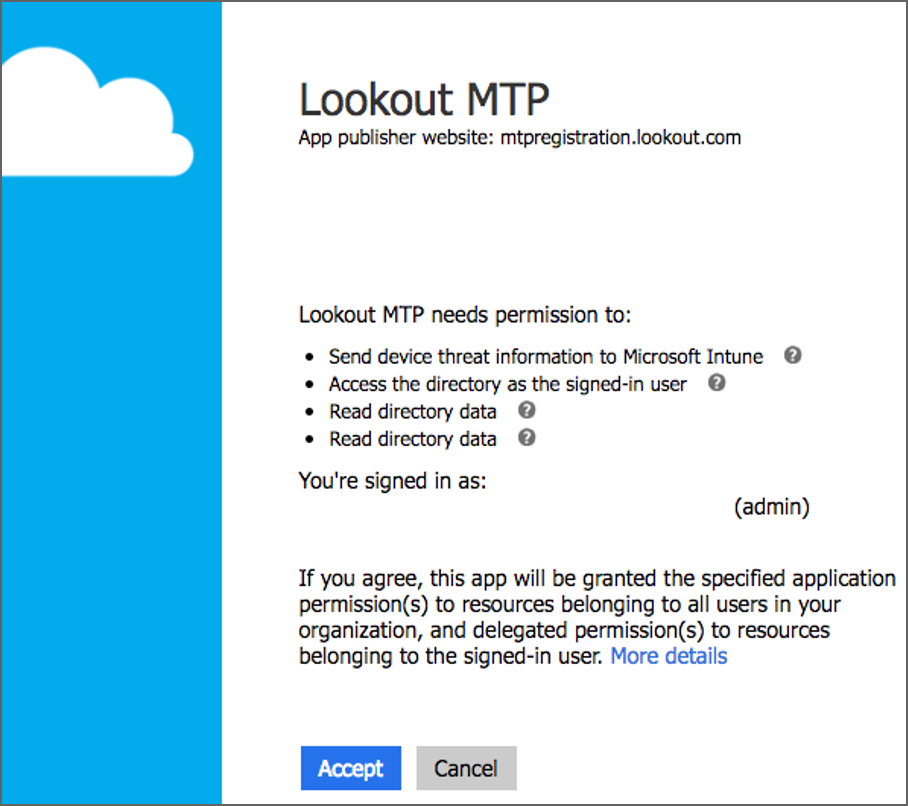

第一次登入 Lookout MES 控制台會顯示同意頁面 (https://aad.lookout.com/les?action=consent) 。 身為 Microsoft Entra 全域管理員,登入並接受。 後續登入不需要用戶具備此層級的 Microsoft Entra ID許可權。

會顯示同意頁面。 選擇 [接受 ] 以完成註冊。

當您接受並同意時,系統會將您重新導向至 Lookout 控制台。

初始登入和同意完成之後,登入的使用者 https://aad.lookout.com 會重新導向至 MES 控制台。 如果尚未授與同意,所有登入嘗試都會導致登入錯誤。

設定 Intune 連接器

下列程式假設您先前已在 Microsoft Entra ID 中建立使用者群組,以測試 Lookout 部署。 最佳做法是從一小組用戶開始,讓Lookout和Intune系統管理員熟悉產品整合。 熟悉之後,您可以將註冊延伸至其他使用者群組。

登入 Lookout MES 控制台 並移至 [系統>連接器],然後選取 [ 新增連接器]。 選取 [Intune]。

![在 [連接器] 索引標籤上具有 [Intune] 選項的Lookout 控制台影像](media/lookout-mtd-connector-integration/lookout_mtp_setup-intune-connector.png)

在 [Microsoft Intune] 窗格中,選取 [連線設定],並以分鐘為單位指定活動訊號頻率。

![已設定活動訊號頻率的 [連線設定] 索引標籤影像](media/lookout-mtd-connector-integration/lookout-mtp-connection-settings.png)

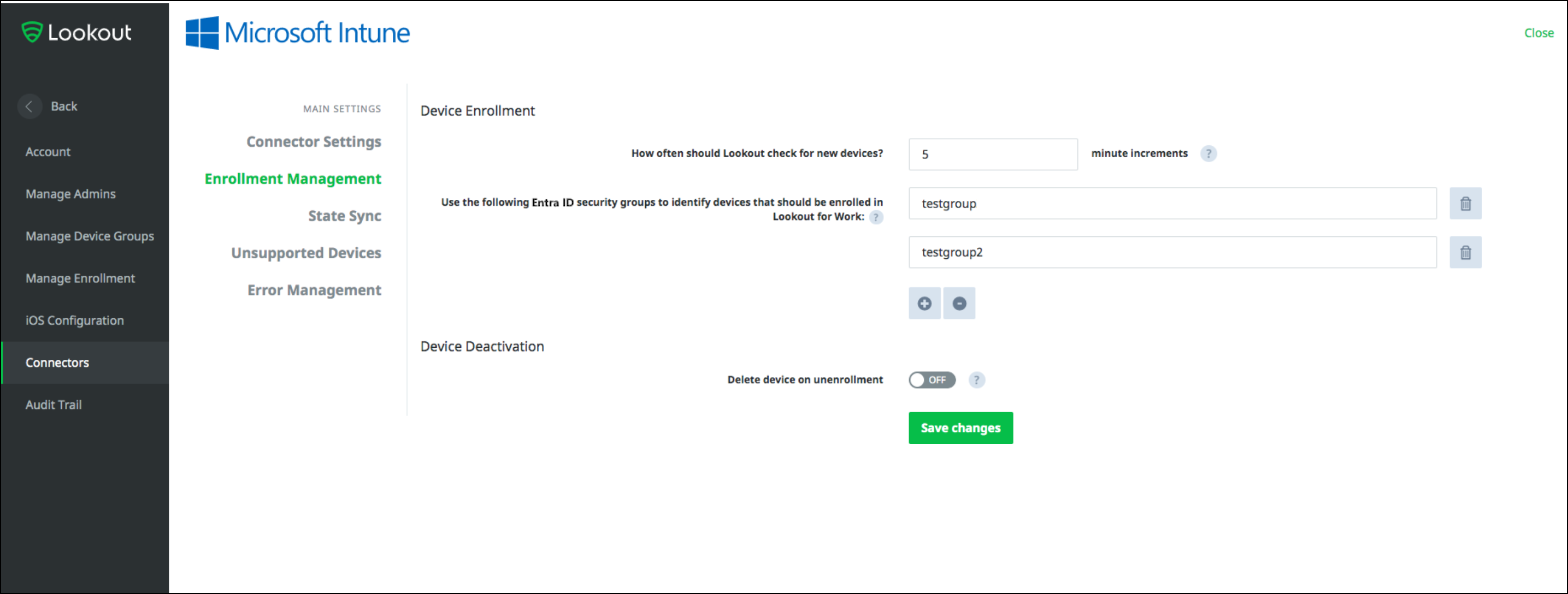

選取 [註冊管理],然後針對 [使用下列 Microsoft Entra 安全組識別應在Lookout for Work 中註冊的裝置],指定要與Lookout搭配使用的 Microsoft Entra 組的組名,然後選取 [儲存變更]。

關於您使用的群組:

- 最佳做法是從僅包含少數使用者的 Microsoft Entra 安全組開始測試Lookout整合。

- 組名會區分大小寫,如 Azure 入口網站 中安全組的屬性所示。

- 您為 註冊管理 指定的群組會定義其裝置將向 Lookout 註冊的使用者集合。 當用戶在註冊群組中時,其在 Microsoft Entra ID 中的裝置會註冊,並有資格在Lookout MES 中啟用。 使用者第一次在支援的裝置上開啟 Lookout for Work 應用程式時,系統會提示他們啟用它。

選 取 [狀態同步 ],並確定 裝置狀態 和 威脅狀態 都設為 [ 開啟]。 這兩者都需要Lookout Intune整合才能正確運作。

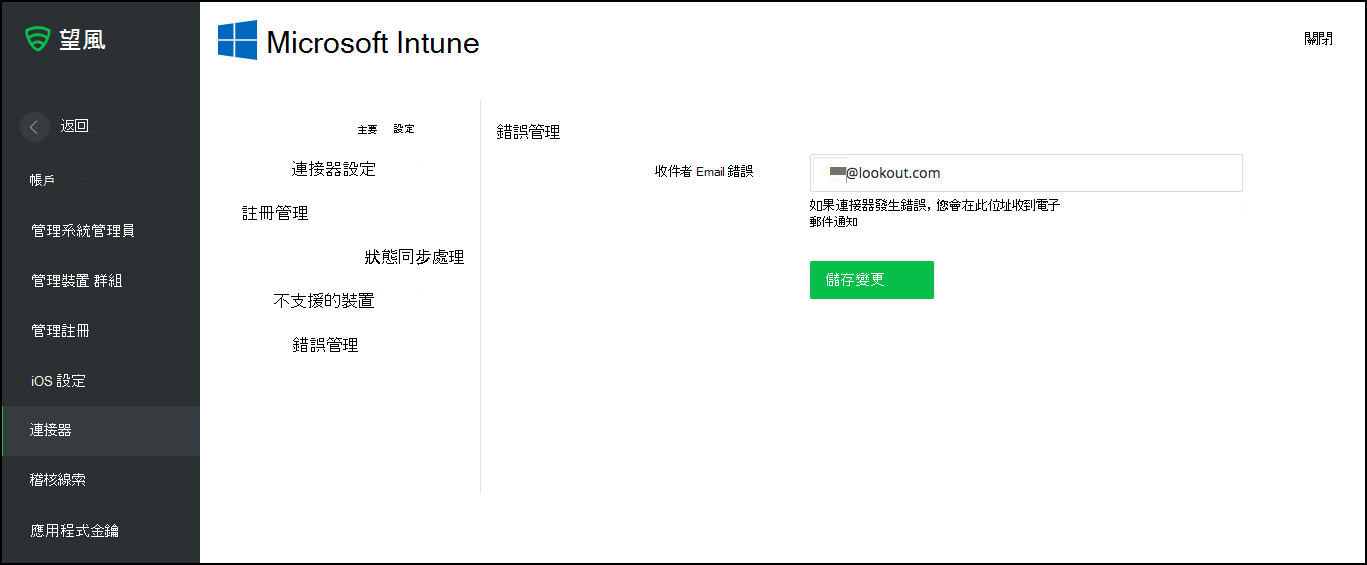

選取 [錯誤管理],指定應該接收錯誤報告的電子郵件地址,然後選取 [ 儲存變更]。

選 取 [建立連接器 ] 以完成連接器的設定。 稍後,當您滿意結果時,可以將註冊擴充至其他使用者群組。

設定 Intune 以使用Lookout作為Mobile Threat Defense 提供者

設定 Lookout MES 之後,您必須在 Intune 中設定與 Lookout 的連線。

Lookout MES 控制台中的其他設定

以下是您可以在Lookout MES 控制台中設定的其他設定。

設定註冊設定

在Lookout MES 控制台中,選 取 [系統>管理註冊註冊>設定]。

針對 [中斷連線 狀態],指定未連線裝置標示為已中斷連線的天數。

中斷連線的裝置會被視為不符合規範,而且會根據 Intune 條件式存取原則封鎖,無法存取您的公司應用程式。 您可以指定介於 1 到 90 天的值。

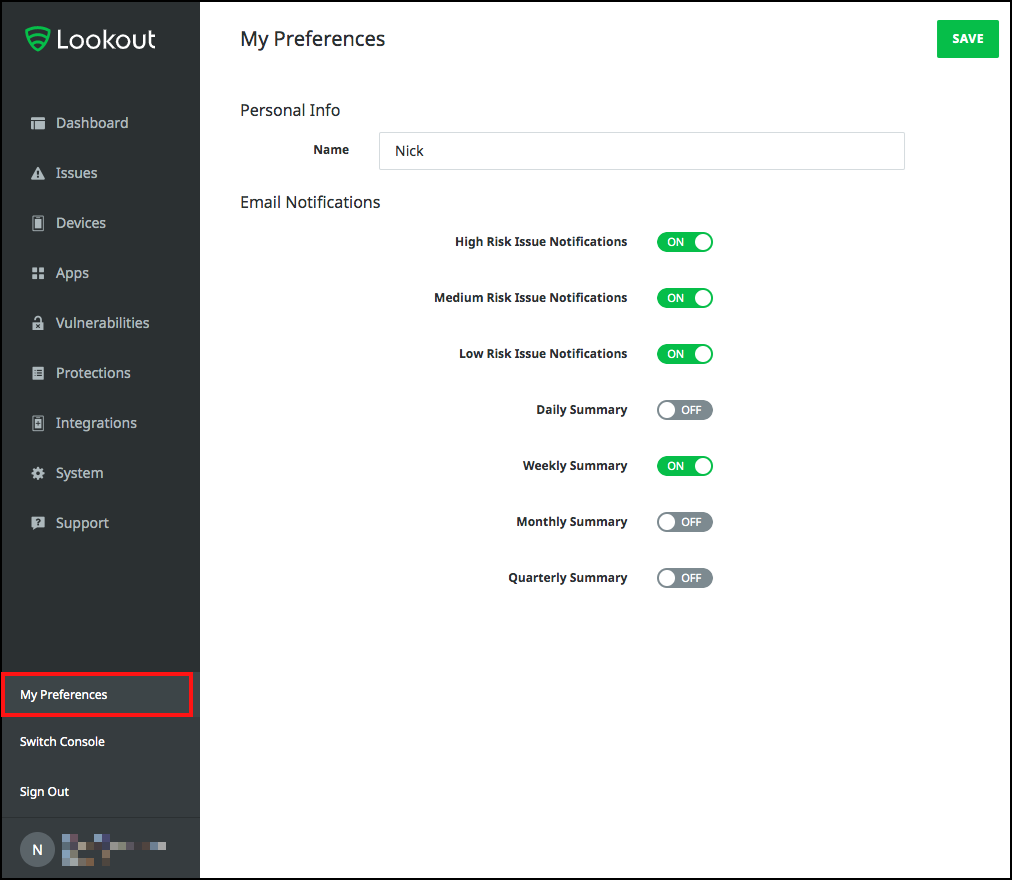

設定 Email 通知

若要接收威脅的電子郵件警示,請使用應該接收通知的用戶帳戶登入 Lookout MES 控制台 。

移至 [喜好設定],然後將您想要接收的通知設定為 [開啟],然後儲存變更。

如果您不想再收到電子郵件通知,請將通知設定為 OFF 並儲存變更。

設定威脅分類

Lookout Mobile Endpoint Security 會將各種類型的行動威脅分類。 Lookout 威脅分類具有與其相關聯的預設風險層級。 您可以隨時變更風險層級,以符合您的公司需求。

如需威脅層級分類的相關信息,以及如何管理與其相關聯的風險層級,請參 閱Lookout威脅參考。

重要事項

風險層級是行動端點安全性的重要層面,因為 Intune 整合會在運行時間根據這些風險層級來計算裝置合規性。

Intune 系統管理員會在原則中設定規則,以在裝置具有最低層級為 [高]、[中] 或 [低] 的作用中威脅時,將裝置識別為不符合規範。 Lookout Mobile Endpoint Security 中的威脅分類原則會直接在 Intune 中驅動裝置合規性計算。

監視註冊

安裝完成之後,Lookout Mobile Endpoint Security 會開始輪詢 Microsoft Entra ID 對應至指定註冊群組的裝置。 您可以前往 Lookout MES 控制台中的 [ 裝置 ],以尋找已註冊裝置的相關信息。

- 裝置的初始狀態 暫止。

- 在裝置上安裝、開啟及啟動 Lookout for Work 應用程式之後,裝置狀態會更新。

如需如何將Lookout for Work 應用程式部署到裝置的詳細資訊,請參閱使用 Intune 新增Lookout for Work 應用程式。