Microsoft Intune 的 Microsoft 雲端 PKI 概觀

適用於:

- Windows

- Android

- iOS

- macOS

使用 Microsoft 雲端 PKI 為 Intune 管理的裝置發行憑證。 Microsoft 雲端 PKI 是雲端式服務,可簡化及自動化受 Intune 裝置的憑證生命週期管理。 它為您的組織提供專用的公鑰基礎結構 (PKI) ,而不需要任何內部部署伺服器、連接器或硬體。 它會處理所有 Intune 支援平臺的憑證發行、更新和撤銷。

本文提供 Microsoft 雲端 PKI Intune、運作方式及其架構的概觀。

什麼是 PKI?

PKI 是使用數位證書來驗證和加密裝置與服務之間數據的系統。 PKI 憑證對於保護各種案例至關重要,例如 VPN、Wi-Fi、電子郵件、Web 和裝置身分識別。 不過,管理 PKI 憑證可能具挑戰性、成本高昂且複雜,特別是對於擁有大量裝置和用戶的組織而言。 您可以使用 Microsoft 雲端 PKI 來增強裝置和使用者的安全性和生產力,以及加速您對完全受控雲端 PKI 服務的數字轉型。 此外,您可以利用 中的 雲端 PKI 服務,減少 ACTIVE Directory 憑證服務 (ADCS) 或私人內部部署證書頒發機構單位的工作負載。

在 Microsoft Intune 系統管理中心管理 雲端 PKI

Microsoft 雲端 PKI 物件會在 Microsoft Intune 系統管理中心內建立和管理。 您可以從該處:

- 為您的組織設定和使用 Microsoft 雲端 PKI。

- 在您的租用戶中啟用 雲端 PKI。

- 建立憑證配置檔並將其指派給裝置。

- 監視發行的憑證。

建立 雲端 PKI 發行 CA 之後,您可以在幾分鐘內開始發行憑證。

支援的裝置平臺

您可以使用 Microsoft 雲端 PKI 服務搭配下列平臺:

- Android

- iOS/iPadOS

- macOS

- Windows

裝置必須註冊 Intune,且平臺必須支援 Intune 裝置設定 SCEP 憑證配置檔。

功能概觀

下表列出 Microsoft 雲端 PKI和 Microsoft Intune 所支援的功能和案例。

| 功能 | 概觀 |

|---|---|

| 在 Intune 租使用者中 (CA) 建立多個證書頒發機構單位 | 在雲端中建立具有根目錄和發行 CA 的雙層式 PKI 階層。 |

| 自備 CA (BYOCA) | 透過 Active Directory 憑證服務或非Microsoft憑證服務,將 Intune 發行 CA 錨定至私人 CA。 如果您有現有的 PKI 基礎結構,您可以維護相同的根 CA,並建立鏈結至外部根目錄的發行 CA。 此選項包含外部私人 CA N+ 層級階層的支援。 |

| 簽署和加密演算法 | Intune 支援 RSA、金鑰大小 2048、3072 和 4096。 |

| 哈希演算法 | Intune 支援 SHA-256、SHA-384 和 SHA-512。 |

| HSM 金鑰 (簽署和加密) | 金鑰是使用 Azure 受控硬體安全性模組佈建, (Azure 受控 HSM) 。 使用授權的 Intune Suite 或 雲端 PKI 獨立附加元件建立的 CA 會自動使用 HSM 簽署和加密金鑰。 Azure HSM 不需要 Azure 訂用帳戶。 |

| 軟體金鑰 (簽署和加密) | 在 Intune Suite 試用期間建立的 CA,或 雲端 PKI 獨立附加元件使用軟體支援的簽署和加密密鑰。System.Security.Cryptography.RSA |

| 憑證註冊授權單位 | 為每個 雲端 PKI 發行 CA 提供支援簡單憑證註冊通訊協定 (SCEP) 的雲端憑證註冊授權單位。 |

| CRL) 發佈點 (證書吊銷清單 | Intune 主控每個 CA 的 CRL 發佈點 (CDP) 。 CRL 有效期間為七天。 每隔 3.5 天就會發佈和重新整理一次。 每次撤銷憑證都會更新CRL。 |

| AIA) 端點 (授權單位資訊存取 | Intune 會裝載每個發行 CA 的 AIA 端點。 信賴憑證者可以使用 AIA 端點來擷取父憑證。 |

| 用戶和裝置的終端實體憑證發行 | 也稱為 分葉憑證 發行。 支援 SCEP (PKCS#7) 通訊協定和認證格式,以及支援 SCEP 配置檔的 Intune-MDM 註冊裝置。 |

| 憑證生命週期管理 | 發行、更新和撤銷終端實體憑證。 |

| 報表儀錶板 | 從 Intune 系統管理中心的專用儀錶板監視作用中、過期和撤銷的憑證。 檢視已發行分葉憑證和其他憑證的報告,並撤銷分葉憑證。 報告每隔 24 小時更新一次。 |

| 稽核 | 稽核系統管理活動,例如在 Intune 系統管理中心內建立、撤銷和搜尋動作。 |

| 角色型訪問控制 (RBAC) 許可權 | 建立具有 Microsoft 雲端 PKI許可權的自定義角色。 可用的許可權可讓您讀取 CA、停用和重新啟用 CA、撤銷發行的分葉憑證,以及建立證書頒發機構單位。 |

| 範圍標籤 | 將範圍標籤新增至您在系統管理中心建立的任何 CA。 您可以新增、刪除和編輯範圍標籤。 |

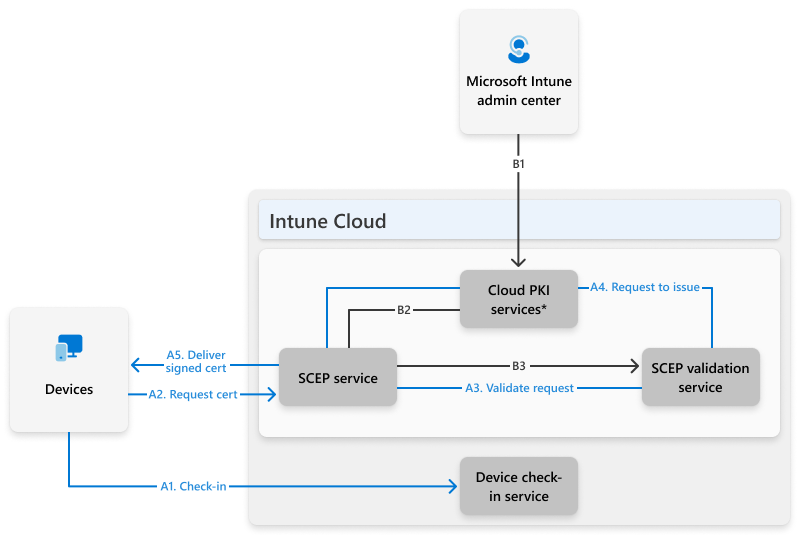

架構

Microsoft 雲端 PKI 是由數個主要元件所組成,可一起運作,以簡化公鑰基礎結構的複雜度和管理。 它包含用於建立和裝載證書頒發機構單位的 雲端 PKI 服務,並與憑證註冊授權單位結合,以自動服務來自 Intune 註冊裝置的傳入憑證要求。 註冊授權單位支持簡單憑證註冊通訊協定 (SCEP) 。

* 如需服務的明細,請參閱 元件 。

元件:

A - Microsoft Intune

B - Microsoft 雲端 PKI 服務

- B1 - Microsoft 雲端 PKI 服務

- B2 - Microsoft 雲端 PKI SCEP 服務

- B3 - Microsoft 雲端 PKI SCEP 驗證服務

憑證註冊授權單位會在圖表中組成 B2 和 B3。

這些元件會取代內部部署證書頒發機構單位、NDES 和 Intune 憑證連接器的需求。

動作:

在裝置簽入 Intune 服務之前,具有管理 Microsoft 雲端 PKI 服務許可權的 Intune 系統管理員或 Intune 角色必須完成下列動作:

- 為根目錄建立必要的 雲端 PKI 證書頒發機構單位,並在 Microsoft Intune 中發出 CA。

- 建立並指派根目錄和發行 CA 所需的信任憑證配置檔。

- 建立並指派必要的平臺特定SCEP憑證配置檔。

這些動作需要元件 B1、B2 和 B3。

注意事項

必須 雲端 PKI 頒發證書授權單位,才能發行 Intune 受控裝置的憑證。 雲端 PKI 提供作為憑證註冊授權單位的 SCEP 服務。 服務會使用 SCEP 配置檔,代表 Intune 受控裝置向發行 CA 要求憑證。

流程會繼續進行下列動作,如下圖所示:A1 到 A5:

A1. 裝置會使用 Intune 服務簽入,並接收受信任的憑證和 SCEP 配置檔。

答案 2: 根據 SCEP 配置檔,裝置會 (CSR) 建立憑證簽署要求。 私鑰會在裝置上建立,且永遠不會離開裝置。 CSR 和 SCEP 挑戰會傳送至雲端中的 SCEP 服務, (SCEP 配置檔) 中的 SCEP URI 屬性。 SCEP 挑戰會使用 Intune SCEP RA 金鑰進行加密和簽署。

A3. SCEP 驗證服務會針對SCEP挑戰驗證 CSR。 驗證可確保要求來自已註冊和受管理的裝置。 它也可確保挑戰未受到支援,且符合來自SCEP配置檔的預期值。 如果其中任何一項檢查失敗,憑證要求就會遭到拒絕。

A4. 驗證 CSR 之後,SCEP 驗證服務也稱為 註冊授權單位,要求發行 CA 簽署 CSR。

A5. 已簽署的憑證會傳遞至 Intune 已註冊 MDM 的裝置。

注意事項

SCEP 挑戰會使用 Intune SCEP 註冊授權單位金鑰進行加密和簽署。

授權需求

Microsoft 雲端 PKI 需要下列其中一個授權:

- Microsoft Intune Suite 授權

- Microsoft 雲端 PKI 獨立 Intune 附加元件授權

如需授權選項的詳細資訊,請參閱 Microsoft Intune 授權。

角色型訪問控制

下列許可權可指派給自定義 Intune 角色。 這些許可權可讓用戶在系統管理中心檢視和管理 CA。

- 讀取 CA:任何獲指派此許可權的使用者都可以讀取 CA 的屬性。

- 建立證書頒發機構單位:任何獲指派此許可權的使用者都可以建立根目錄或發行CA。

- 撤銷發行的分葉憑證:任何獲指派此許可權的用戶都能夠手動撤銷發行 CA 所發行的憑證。 此許可權也需要 讀取 CA 權 限。

您可以將範圍標籤指定給根目錄並發出 CA。 如需如何建立自定義角色和範圍卷標的詳細資訊,請參閱使用 Microsoft Intune 的角色型訪問控制。

嘗試 Microsoft 雲端 PKI

您可以在試用期間於 Intune 系統管理中心試用 Microsoft 雲端 PKI 功能。 可用的試用包括:

在試用期間,您可以在租使用者中建立最多六個 CA。 雲端 PKI 在試用期間建立的 CA 會使用軟體支援的金鑰,並使用 System.Security.Cryptography.RSA 來產生和簽署金鑰。 購買 雲端 PKI 授權之後,您可以繼續使用 CA。 不過,金鑰會保持軟體支援,而且無法轉換成 HSM 支援的金鑰。 Microsoft Intune 服務受控 CA 金鑰。 Azure HSM 功能不需要 Azure 訂用帳戶。

CA 組態範例

兩層式 雲端 PKI 根 & 發行 CA,而自備 CA 可共存於 Intune 中。 您可以使用下列設定作為範例,在 Microsoft 雲端 PKI 中建立 CA:

- 一個具有五個發行 CA 的根 CA

- 三個根 CA,每個一個發行 CA

- 兩個根 CA,每個一個發行 CA,以及兩個自備 CA

- 六個自備 CA

已知問題和限制

如需最新的變更和新增專案,請參閱 Microsoft Intune 的新功能。

- 您可以在 Intune 租使用者中建立最多六個 CA。

- 授權 雲端 PKI – 總共可使用 Azure mHSM 金鑰建立 6 個 CA。

- 試用 雲端 PKI - 在試用 Intune Suite 或獨立附加元件 雲端 PKI 期間,總共可以建立 6 個 CA。

- 下列 CA 類型會計入 CA 容量:

- 雲端 PKI 根 CA

- 雲端 PKI 發行 CA

- BYOCA 發行 CA

- 在系統管理中心中,當您選取 [檢視發行 CA 的所有憑證] 時,Intune 只會顯示前 1,000 個發行的憑證。 我們正積極努力解決這項限制。 因應措施是移至 [裝置>監視器]。 然後選 取 [憑證 ] 以檢視所有發行的憑證。