數據丟失防護示例 - 要求在代理中進行最終使用者身份驗證

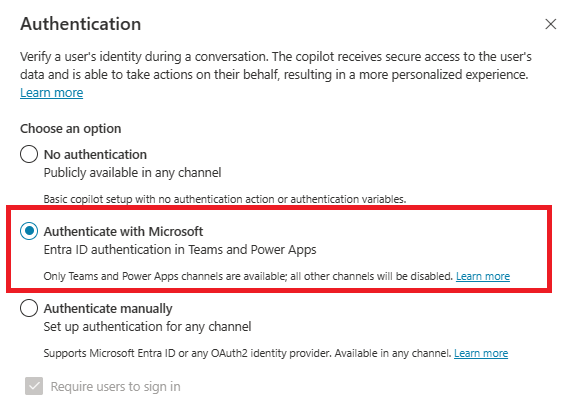

創建新的專員時, 默認情況下,Authenticate with Microsoft authentication 選項處於打開狀態。 專員會自動使用 Microsoft Entra ID 身份驗證進行 Microsoft 身份驗證,無需任何手動設置,並且只允許您在 Teams 上與您的專員聊天。 但是,您組織中的專員製作者可以選擇 無身份驗證 選項,以允許任何具有連結的人與您的專員聊天。

您可以使用數據丟失防護 (DLP) 策略來阻止專員製作者配置和發佈未配置身份驗證的代理,以説明防止數據洩露。

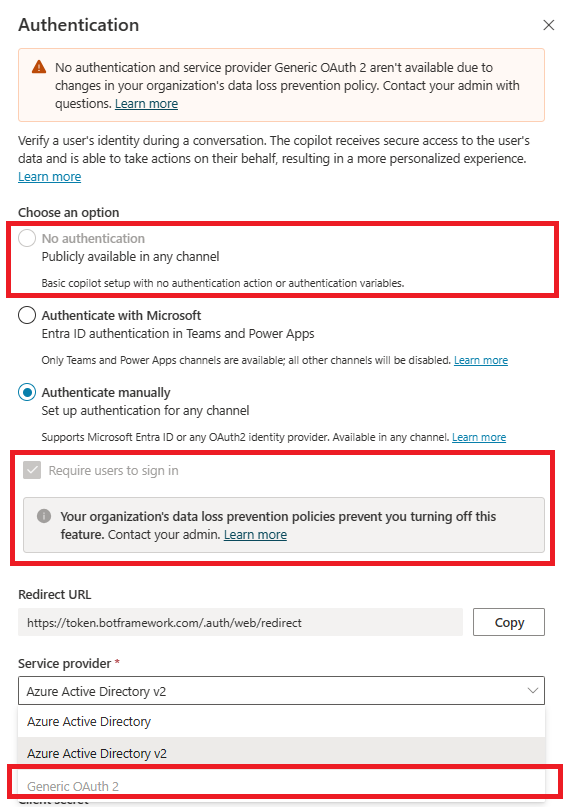

如果強制實施的 DLP 策略適用於此連接器,則專員製作者必須使用 Authenticate with Microsoft 或 Authenticate manually in 配置使用者身份驗證 Copilot Studio。

有關其他 DLP 相關連接器的更多資訊,請參閱 為代理配置數據丟失防護策略。

將 DLP 設定為要求在 Power Platform 系統管理中心進行驗證

選取或建立原則

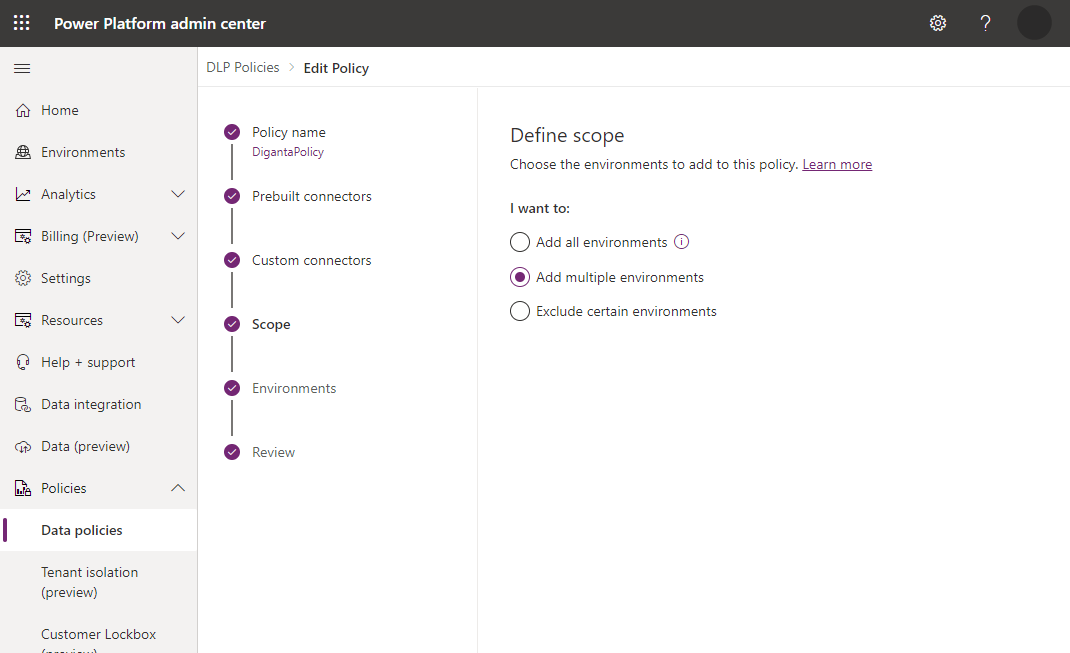

在 Power Platform 系統管理中心的原則中,選取資料原則。

建立新原則,或選取要編輯的現有原則。

如果要建立新的原則,請選取新原則。

如果要選擇現有的原則來編輯,請選取該原則,並選取編輯原則。

輸入原則的名稱,然後選取下一步。 您稍後可以變更此名稱。

選擇環境

選擇一個或多個要新增至原則的環境。

選取 + 新增至原則。

選取下一步。

新增連接器

使用搜索框查找 Chat without Microsoft Entra ID authentication in Copilot Studio 連接器。

選擇連接器的“ 更多操作 ”圖示 (⋮),然後選擇“ 阻止”。

選取下一步。

如果您是租用戶管理員或多個環境的環境管理員,則會看到範圍步驟。 選擇適用 DLP 原則的一個或多個環境。

注意

如果策略具有租戶範圍,則 DLP 策略將應用於所有代理。

檢閱您的原則,然後選取更新原則以套用 DLP 變更。

在 Copilot Studio 中確認原則強制執行

您可以從 Web 應用程式確認此連接器正在 DLP 策略 Copilot Studio 中使用。

首先,從應用 DLP 策略的環境打開專員。

如果強制執行該原則,您會看到帶有詳細資料按鈕的錯誤橫幅。 查看詳細資訊,請在管道頁上,展開錯誤連結,然後選擇下載按鈕。 在詳細資料文件中,將出現一列來描述每個違規行為。

專員建立者可以聯繫其管理員並提供 DLP 下載電子表格詳細資訊,以便對 DLP 策略進行適當的更新。 或者,專員製作者可以在 Authentication configuration (身份驗證 配置) 頁面中將專員身份驗證更新為 Authenticate with Microsoft (Authenticate with # or Authenticate manuallyAzure Active Directory ( Azure Active Directory 或v2)。 請參約在 Copilot Studio 中設定使用者驗證。

如果驗證選項不使用 Microsoft Entra ID 驗證,則無法選擇。