了解測試人員風險管理原則範本

重要事項

Microsoft Purview 內部風險管理 相互關聯各種訊號,以識別潛在的惡意或意外內部風險,例如IP竊取、數據外泄和安全性違規。 內部風險管理可讓客戶建立原則來管理安全性與合規性。 根據設計使用隱私權建置,用戶預設會以假名化,且已備妥角色型訪問控制和稽核記錄,以協助確保用戶層級隱私權。

原則範本

內部風險管理範本是預先定義的原則條件,其定義該原則所使用的風險指標類型與風險評分模型。 在建立原則之前,每個原則都必須在原則建立工作流程中指派範本。 測試人員風險管理針對每個原則範本最多支援二十個原則。 當您使用原則工作流程建立新的內部風險原則時,請從下列其中一個原則範本中選擇:

提示

開始使用 Microsoft Security Copilot,探索使用 AI 功能來更聰明且更快速地工作的新方式。 深入瞭解 Microsoft Purview 中的 Microsoft Security Copilot。

離職使用者竊取的資料

當使用者離開您的組織時,有特定的風險指標通常與離職使用者的潛在數據竊取相關聯。 此原則範本使用外洩指標進行風險評分,並著重于此風險區域中的偵測和警示。 離職使用者的數據竊取可能包括從 SharePoint Online 下載檔、列印檔案,以及將數據複製到接近其僱用資格和結束日期的個人雲端訊息和記憶體服務。 當您使用 Microsoft HR 連接器或選項來自動檢查貴組織 Microsoft Entra 中的使用者帳戶刪除時,此範本會開始為與這些活動相關的風險指標評分,以及這些活動與使用者僱用狀態的關聯方式。 這可能包括 Box、Dropbox、Google Drive、Amazon S3 和 Azure 等服務的 雲端指標 。

重要事項

使用此範本時,您可以設定 Microsoft 365 HR 連接器,以定期為貴組織的使用者匯出離職和終止日期資訊。 如需設定 Microsoft 365 HR 連接器的逐步指引,請參閱使用 HR 連接器 匯入數據一文。 如果您選擇不使用 HR 連接器,則必須在原則工作流程中設定觸發程式事件時,選取 [從 Microsoft Entra 刪除的使用者帳戶] 選項。

資料外洩

保護數據並防止數據外泄對大多數組織而言都是一個持續的挑戰,特別是使用者、裝置和服務所建立的新數據快速成長。 使用者可以跨服務和裝置建立、儲存及共用資訊,讓管理資料外洩變得越來越複雜且困難。 資料洩露可能包括不小心與組織外部人員分享過多資訊,或惡意的資料竊取。 此範本會即時偵測可疑的 SharePoint Online 資料下載、檔案和資料夾共用、列印檔案,以及將數據複製到個人雲端訊息和記憶體服務。

使用 資料外洩 範本時,您可以指派 DLP 原則,以觸發貴組織中高嚴重性警示內部風險原則中的指標。 每當 DLP 原則規則產生高嚴重性警示新至 Office 365 稽核記錄時,使用此範本建立的內部風險原則會自動檢查高嚴重性 DLP 警示。 如果警示包含內部風險原則中定義的範圍內使用者,則內部風險原則會以新警示方式處理該警示,並指派內部風險嚴重性和風險分數。 您也可以選擇將選取的指標指派為原則的觸發事件。 此彈性和自定義有助於將原則的範圍限定為僅限指標所涵蓋的活動。 此原則可讓您在該案例中包含的其他活動之脈絡內評估此警示。

此範本也可以包含 Box、Dropbox、Google Drive、Amazon S3 和 Azure 等服務的 雲端指標 。

資料外洩原則指導方針

建立或修改數據外洩防護原則以搭配內部風險管理原則使用時,請考慮下列指導方針:

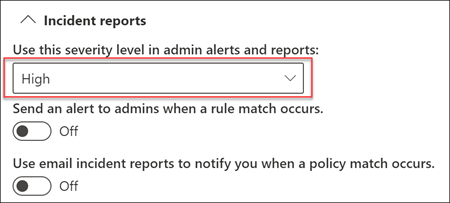

在設定 DLP 原則中的規則時,若將 事件報告 設定為 [高],則請優先考慮資料外洩事件,並對此進行選擇。 例如,以電子郵件將機密文件寄送給已知的競爭者,應為 高 警示層級外洩事件。 在其它 DLP 原則規定中將 事件報告 過度指派為 高 層級,可能會增加內部風險管理警示工作流程的雜訊,讓資料調查人員和分析人員更難正確評估這些警示。 例如,在 DLP 原則中將拒絕存取活動指派為 高 警示層級,會使評估真正危險的使用者行為與活動變得更具挑戰性。

使用 DLP 原則作為觸發事件時,請確定您瞭解並正確地在 DLP 和內部風險管理原則中設定範圍內的使用者。 只有使用 資料外洩 範本定義為內部風險管理原則範圍內的使用者才需要處理高嚴重性的 DLP 原則警示。 此外,內部風險管理原則只會分析定義為高嚴重性 DLP 警示規則範圍內的使用者,以供考慮。 請務必不要在不知情的情況下,以衝突的方式在 DLP 和內部風險原則中設定範圍內的使用者。

例如,如果您的 DLP 原則規則僅限於銷售小組上的使用者,而且從 數據外泄 範本建立的內部風險原則已將所有使用者定義為範圍內,則內部風險原則只會處理銷售小組中使用者的高嚴重性 DLP 警示。 內部風險原則不會收到任何高優先順序的 DLP 警示,以供使用者處理此範例中 DLP 規則中未定義的內容。 相反地,如果您從 資料外洩 範本建立的內部風險管理原則僅針對銷售小組的使用者,且指派的 DLP 原則範圍為所有使用者,則內部風險原則只會處理銷售團隊成員的高嚴重性 DLP 警示。 內部風險管理原則會針對非銷售小組的所有使用者忽略高嚴重性 DLP 警示。

請確定用於此內部風險管理範本的 DLP 原則中的 事件報告 規則設定為 高 嚴重性級別警示。 高 嚴重性級別是觸發事件,且不會從 事件報告 欄位設定為 低 或 中 的 DLP 原則中的規則生成內部風險管理警示。

注意事項

使用內建範本建立新 DLP 原則時,您必須選取 建立或自訂進階 DLP 規則 選項,以為 高 嚴重性級別設定 事件報告 設定。

使用此觸發事件選項時,從 數據外泄 範本建立的每個內部風險管理原則只能指派一個 DLP 原則。 請考慮建立專用 DLP 原則,結合您想要偵測的不同活動,並作為使用 數據外泄 範本之內部風險原則的觸發事件。

如需為組織設定 DLP 原則的逐步指引,請參閱 建立和部署數據外洩防護 原則一文。

優先使用者造成的資料外洩

保護數據並防止組織中用戶的數據外泄,可能取決於其位置、敏感性資訊的存取層級或風險歷程記錄。 資料洩露包括不小心與組織外部人員分享過多高敏感度資訊,或惡意的資料竊取。 透過指派的數據外洩防護 (DLP) 原則作為觸發事件選項,此範本會開始為可疑活動的即時偵測評分,並讓內部風險警示和具有較高嚴重性層級的警示的可能性增加。 優先使用者於內部風險管理設定中設定的優先使用者群組 中定義。

如同 數據外泄 範本,您可以選擇 DLP 原則,在內部風險原則中觸發組織中高嚴重性警示的指標。 使用此範本建立具有 DLP 選項的原則時,請遵循 DLP 原則的數據外洩原則指導方針。 您也可以選擇將選取的指標指派為原則的觸發事件。 此彈性和自定義有助於將原則的範圍限於指標所涵蓋的活動。 此外,您必須將測試人員風險管理>設定優先使用者群組中建立的>優先順序使用者群組指派給原則。

風險性用戶在預覽) (數據外洩

當使用者遇到僱用壓力時,可能會成為有風險的使用者,這可能會增加內部風險活動的機會。 識別出與具風險使用者相關聯的指標時,此範本會開始為用戶活動評分。 範例包括效能改進通知、效能檢閱不佳、作業層級狀態的變更,或電子郵件和其他可能發出風險活動信號的訊息。 有風險用戶的數據外泄可能包括從 SharePoint Online 下載檔,以及將數據複製到個人雲端訊息和記憶體服務。

使用此範本時,您必須設定 HR 連接器、選取整合來自使用者訊息 之通訊合規性風險訊號 的選項,或同時執行兩者。 HR 連接器可讓您定期匯入效能改進通知、效能檢閱狀態不佳,或組織中使用者的作業層級變更資訊。 通訊合規性風險整合會匯入使用者訊息的訊號,這些訊息可能包含可能造成威脅、破壞或破壞的文字內容。 通訊合規性中產生的相關警示不需要在狀態中進行分級、補救或變更,即可與測試人員風險管理原則整合。

若要設定 HR 連接器,請參閱使用 HR 連接器 匯入數據一文。 若要設定與通訊合規性的整合,請在設定原則時,於工作流程中選取此選項。

病患數據誤用 (預覽)

保護醫療保健記錄數據並防止濫用病患個人資料是醫療保健產業組織的重要考慮。 此誤用可能包括未經授權的人員洩漏機密數據、詐騙修改病患記錄,或竊取病患醫療保健記錄。 防止這種對病患數據的誤用,有助於符合《健康保險可移植性和責任法案》 (HIPAA) 和健康情況資訊技術適用於經濟與臨床健康情況 (HITECH) Act 的法規需求。這兩個動作都會建立保護患者保護健康情況資訊的需求, (PHI) 。

此原則範本可讓內部使用者進行風險評分,以偵測與現有電子醫療記錄 (EMR) 系統上所裝載記錄相關聯的可疑活動。 偵測著重於未經授權的存取、檢視、修改和匯出病患數據。 您必須設定 Microsoft Healthcare 連接器的連接器 ,以支援在 EMR 系統中偵測存取、外洩或混淆活動。

使用此範本時,您也必須設定Microsoft HR 連接器,以定期匯入組織中用戶的組織配置文件數據。 如需設定 Microsoft 365 HR 連接器的逐步指引,請參閱設定 連接器以匯入 HR 數據 一文。

具風險的 AI 使用 (預覽)

在許多組織中使用 AI 工具和應用程式會提供可能難以識別並協助緩和的新風險機會。 使用者可能會在可能包含 敏感性資訊 或有風險意圖的Microsoft AI 工具中意外或刻意建立提示。 此外,AI 工具可能會不當使用敏感性資訊來提供回應給使用者提示,讓您的組織暴露在更高的風險。

為了協助防範這些風險,此原則可協助偵測並啟用組織中 AI 工具中這類提示和回應的風險評分。 偵測著重於使用者瀏覽活動以產生 AI 網站、使用者提示和 AI 回應,其中包含 Microsoft 365 Copilot 和 Microsoft Copilot 中的敏感性資訊。 此原則所偵測到有風險的活動,也會對 Adaptive Protection 中的用戶風險評分造成影響。

使用此範本時, 您必須在Microsoft Edge 瀏覽器) 上設定Microsoft測試人員風險 (延伸模組,或在用戶裝置上的 Chrome 瀏覽器) 上設定 Microsoft Purview 擴充功能 (。 我們也建議您選擇性地設定 Microsoft HR 連接器 來偵測離職的使用者,並設定 通訊合規性原則 來偵測訊息中的不當內容,以獲得更廣泛的偵測涵蓋範圍。 此原則也可以在 AI 中樞內建立為快速原則。

有風險的瀏覽器使用 (預覽)

識別使用者造訪組織裝置和網路上可能不適當或無法接受的網站,是將安全性、法律和法規風險降至最低的重要部分。 不慎或刻意造訪這些網站類型的使用者,可能會向其他使用者公開法律動作、違反法規需求、提高網路安全性風險,或危及目前和未來的商務營運和商機。 此誤用通常定義於組織可接受的使用者裝置和組織網路資源使用原則中,但通常很難快速識別並採取行動。

為了協助防範這些風險,此原則可協助偵測並啟用可能違反貴組織可接受使用原則的網頁瀏覽風險評分,例如造訪 (網路釣魚網站造成威脅的網站,例如) 或包含成人內容的網站。 有數種類型的類別可供範圍內的用戶自動分類網頁瀏覽活動。

此原則範本有數個必要條件。 如需詳細資訊,請參 閱瞭解及設定測試人員風險管理瀏覽器訊號偵測。

預覽 (安全策略違規)

在許多組織中,使用者有權在裝置上安裝軟體,或修改裝置設定來協助工作。 不慎或惡意意圖,使用者可能會安裝惡意代碼,或停用可協助保護其裝置或網路資源上資訊的重要安全性功能。 此原則範本使用適用於端點的 Microsoft Defender 的安全性警示,以開始為這些活動進行評分,並針對此風險區域進行焦點偵測和警示。 使用此範本,可在使用者可能有安全策略違規歷程記錄且可能是測試人員風險指標的案例中,提供安全策略違規的深入解析。

您必須在組織中設定 適用於端點的 Microsoft Defender,並在 Defender 資訊安全中心啟用適用於端點的 Defender 內部風險管理整合,以匯入安全性違規警示。 如需關於設定內部風險管理整合的 Defender for Endpoint 的詳細資訊,請參閱在 Defender for Endpoint 中設定進階功能。

離職使用者造成的安全性原則違規 (預覽)

離職的使用者不論是以正面或負面的字詞離開,安全策略違規的風險都可能較高。 為了協助防範離職使用者的不慎或惡意安全性違規,此原則範本使用 Defender for Endpoint 警示,提供安全性相關活動的深入解析。 這些活動包括使用者安裝惡意軟體或其他可能有害的應用程式,以及停用其裝置上的安全性功能。 當您使用 Microsoft HR 連接器或選項來自動檢查貴組織 Microsoft Entra 中的使用者帳戶刪除時,此範本會開始為與這些安全性活動相關的風險指標評分,以及它們如何與使用者雇用狀態相互關聯。

您必須在組織中設定 適用於端點的 Microsoft Defender,並在 Defender 資訊安全中心啟用適用於端點的 Defender 內部風險管理整合,以匯入安全性違規警示。 如需關於設定內部風險管理整合的 Defender for Endpoint 的詳細資訊,請參閱在 Defender for Endpoint 中設定進階功能。

優先使用者造成的安全性原則違規 (預覽)

為貴組織中的使用者防範安全性違規,可能取決於其位置、敏感性資訊的存取層級或風險歷程記錄。 由於優先使用者的安全性違規可能會對貴組織的重要區域造成重大影響,因此此原則範本會開始在這些指標上評分,並使用 適用於端點的 Microsoft Defender 警示來提供這些使用者安全性相關活動的深入解析。 這些活動可能包括優先使用者安裝惡意代碼或其他可能有害的應用程式,以及停用其裝置上的安全性功能。 優先使用者於內部風險管理設定中設定的優先使用者群組中定義。

您必須在組織中設定 適用於端點的 Microsoft Defender,並在 Defender 資訊安全中心啟用適用於端點的 Defender 內部風險管理整合,以匯入安全性違規警示。 如需關於設定內部風險管理整合的 Defender for Endpoint 的詳細資訊,請參閱在 Defender for Endpoint 中設定進階功能。 此外,您必須將測試人員風險管理>設定優先使用者群組中建立的>優先順序使用者群組指派給原則。

風險性用戶違反安全策略 (預覽)

遇到僱用壓力的使用者可能會有較高的意外或惡意安全策略違規風險。 這些壓力可能包括將使用者放在效能改進計劃、效能檢閱不佳或發生降級。 此原則範本會根據這些與這些事件類型相關聯的指標和活動,開始進行風險評分。

使用此範本時,您必須設定 HR 連接器,或選取選項來整合來自使用者訊息或兩者的 通訊合規性風險訊 號。 HR 連接器可讓您定期匯入效能改進通知、效能檢閱狀態不佳,或組織中使用者的作業層級變更資訊。 通訊合規性風險整合會匯入使用者訊息的訊號,這些訊息可能包含可能造成威脅、破壞或破壞的文字內容。 在通訊合規性中產生的相關警示不需要在狀態中進行分級、補救或變更,即可與測試人員風險管理原則整合。 若要設定 HR 連接器,請參閱使用 HR 連接器 匯入數據一文。 若要設定與通訊合規性的整合,請在設定原則時,於工作流程中選取此選項。

您也需要在組織中設定 適用於端點的 Microsoft Defender,並在Defender資訊安全中心啟用適用於端點的Defender內部風險管理整合,以匯入安全性違規警示。 如需關於設定內部風險管理整合的 Defender for Endpoint 的詳細資訊,請參閱在 Defender for Endpoint 中設定進階功能。

原則範本先決條件和觸發事件

根據您為內部風險管理原則選擇的範本,觸發事件和原則先決條件會有所不同。 觸發事件是判斷使用者是否使用內部風險管理原則的先決條件。 如果使用者已新增至測試人員風險管理原則,但沒有觸發事件,除非在用戶儀錶板中手動新增用戶活動,否則原則不會評估用戶活動。 原則先決條件為必要項目,以便該原則接收評估風險所需的訊號或活動。

下表列出從每個內部風險管理原則範本建立之原則的觸發事件和先決條件:

| 原則範本 | 原則的觸發事件 | 先決條件 |

|---|---|---|

| 離職使用者竊取的資料 | 從 HR 連接器或 Microsoft Entra 帳戶刪除的離職或終止日期指標 | (選用) Microsoft 365 HR 連接器針對終止和離職日期指標的設定 |

| 資料外洩 | 建立 高嚴重性 警示或內建外洩事件觸發的資料外洩原則活動 | 針對 高嚴重性 警示設定的 DLP 原則 OR 自定義觸發指標 |

| 優先使用者造成的資料外洩 | 建立 高嚴重性 警示或內建外洩事件觸發的資料外洩原則活動 | 針對 高嚴重性 警示設定的 DLP 原則 OR 自定義觸發指標 在內部風險設定中設定的優先使用者群組 |

| 有風險用戶的數據外洩 | - 效能改進、效能不佳,或是 HR 連接器中的作業層級變更指標。 - 包含潛在威脅、破壞或惡意語言的訊息 |

Microsoft 365 HR 連接器已針對不滿指標進行設定 AND/OR 通訊合規性整合和專用的通訊不符原則 |

| 安全策略違規 | 防禦安全性控制或 適用於端點的 Microsoft Defender 偵測到的垃圾軟體 | 啟動適用於端點的 Microsoft Defender 訂閱 適用於端點的 Microsoft Defender 與 Microsoft Purview 合規性入口網站 整合的設定 |

| 病患數據誤用 | 從 EMR 系統防禦安全性控制措施 來自 HR 系統的使用者和病患位址比對指標 |

在原則或測試人員風險設定中選取的醫療保健存取指標 Microsoft為位址比對設定的 365 HR 連接器 已設定 Microsoft Healthcare 或 Epic 連接器 |

| 具風險的 AI 使用方式 | Microsoft Edge 瀏覽器) 或 Chrome 瀏覽器上的 Microsoft Purview 擴充功能 (上 (Microsoft測試人員風險延伸模組,) 必須安裝在使用者的裝置上 在原則中至少選取一個瀏覽指標 AND (選用) Microsoft 365 HR 連接器針對終止和離職日期指標的設定 (選擇性) 偵測訊息中不當內容的通訊合規性原則 |

|

| 有風險的瀏覽器使用方式 | 與安全性相關的使用者瀏覽活動,至少符合一個選取 的瀏覽指標 | 請參閱瀏覽器訊號偵測文章中的必要條件完整清單 |

| 離職使用者造成的安全性原則違規 | 從 HR 連接器或 Microsoft Entra 帳戶刪除的離職或終止日期指標 | (選用) Microsoft 365 HR 連接器針對終止和離職日期指標的設定 啟動適用於端點的 Microsoft Defender 訂閱 適用於端點的 Microsoft Defender 與 Microsoft Purview 合規性入口網站 整合的設定 |

| 優先使用者的安全性原則違規 | 防禦安全性控制或 適用於端點的 Microsoft Defender 偵測到的垃圾軟體 | 啟動適用於端點的 Microsoft Defender 訂閱 適用於端點的 Microsoft Defender 與 Microsoft Purview 合規性入口網站 整合的設定 在內部風險設定中設定的優先使用者群組 |

| 有風險的用戶違反安全策略 | - 效能改進、效能不佳,或是 HR 連接器中的作業層級變更指標。 - 包含潛在威脅、破壞或惡意語言的訊息 |

Microsoft為風險指標設定的 365 HR 連接器 AND/OR 通訊合規性整合和專用具風險的用戶原則 AND 啟動適用於端點的 Microsoft Defender 訂閱 適用於端點的 Microsoft Defender 與 Microsoft Purview 合規性入口網站 整合的設定 |

原則範本限制

內部風險管理原則範本會使用限制來管理範圍內用戶風險活動的處理量和速率,以及與支援的 Microsoft 365 服務整合。 每個原則範本都有可主動為原則指派風險分數的用戶數目上限,該原則可支援並有效地處理和報告潛在風險活動。 範圍內使用者是此原則觸發事件的使用者。

每個原則的限制是根據每個原則範本類型收到風險分數的唯一使用者總數進行計算。 如果原則範本類型的用戶數目接近或超過使用者限制,原則效能就會降低。 若要查看目前某原則的使用者數目,請瀏覽至 [原則] 索引標籤和 [範圍中的使用者] 欄。 這些最大限制適用于使用給定原則範本之所有原則的使用者。

任何原則範本最多可以有20個原則。

使用下表來判斷每個原則範本支援的範圍內用戶數目上限。 這些最大限制適用于使用給定原則範本之所有原則的使用者。

| 原則範本 | 範圍內的使用者最大值 |

|---|---|

| 一般資料外洩 | 15,000 |

| 有風險用戶的數據外洩 | 7,500 |

| 優先使用者造成的資料外洩 | 1,000 |

| 離職使用者竊取的資料 | 20,000 |

| 安全策略違規 | 1,000 |

| 病患數據誤用 | 5,000 |

| 具風險的 AI 使用方式 | 10,000 |

| 有風險的瀏覽器使用方式 | 7,000 |

| 優先使用者的安全性原則違規 | 1,000 |

| 離職使用者造成的安全性原則違規 | 15,000 |

| 有風險的用戶違反安全策略 | 7,500 |

| 鑑識辨識項 | 無限制 |

注意事項

原則的範圍內用戶數目會顯示在 [原則] 索引標籤的 [範圍中的使用者] 資料行中。