在 Surface Hub 上設定非全域 管理員 帳戶

Windows 10 團隊版 2020 Update 引進支援,可在已加入 Microsoft Entra 網域的 Surface Hub 裝置上,以有限許可權設定非全域系統管理員帳戶,以僅管理設定應用程式。 這可讓IT系統管理員將系統管理員許可權明確限定於Surface Hub,以降低整個 Microsoft Entra網域的不必要存取風險。

重要

Microsoft建議您使用許可權最少的角色。 這有助於改善貴組織的安全性。 全域管理員是高度特殊許可權的角色,當您無法使用現有角色時,應該僅限於緊急案例。

Windows 10 團隊版 2020 Update 2 引進了 LocalUsersAndGroups CSP 的支援,現在是建議的方法。 雖然 RestrictedGroups CSP 仍受到支援,但已被取代。

注意

開始之前,請確認您的 Surface Hub 已加入 Microsoft Entra,並在 Intune 中自動註冊。 如果不是,請重設 Surface Hub,並使用 Microsoft Entra ID 完成現成 (OOBE) 設定。 只有透過 Microsoft Entra ID 驗證的帳戶可以使用非全域系統管理員設定。

摘要

建立非全域 管理員 帳戶的程式包含下列步驟:

- 在 Intune 中,建立包含指定 Surface Hub 系統管理員的安全組。

- 使用 PowerShell 取得 Microsoft Entra 群組的 SID。

- 使用 Microsoft Entra 群組 SID 建立 XML 檔案。

- 建立安全組,其中包含非全域系統管理員安全組所管理的 Surface Hub 裝置。

- 建立自定義組態配置檔,以以包含 Surface Hub 裝置的安全組為目標。

建立 Microsoft Entra 安全組

首先,建立包含系統管理員帳戶的安全組。 然後為 Surface Hub 裝置建立另一個安全組。

建立 管理員 帳戶的安全組

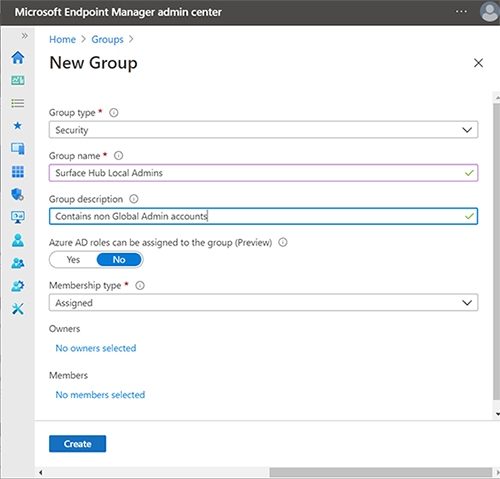

透過 Microsoft Intune 系統管理中心登入 Intune,選取 [群組>][新增群組],然後在 [群組>類型] 下,選取 [安全性]。

輸入組名,例如 Surface Hub 本機系統管理員,然後選取 [ 建立]。

開啟群組,選取 [成員],然後選擇 [ 新增成員 ] 以新增指定的系統管理員帳戶。 若要深入瞭解如何在 Intune 中建立群組,請參閱新增群組來組織用戶和裝置。

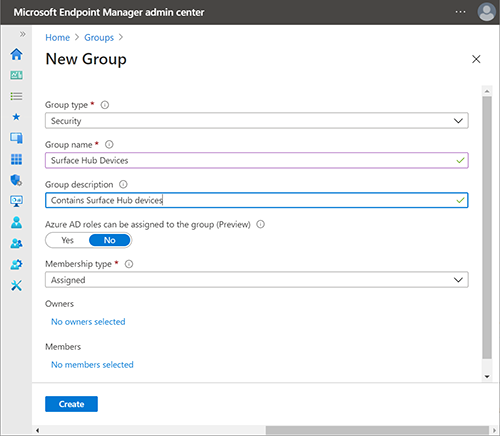

建立 Surface Hub 裝置的安全組

重複上述程式,為中樞裝置建立個別的安全組,例如 Surface Hub 裝置。

使用 PowerShell 取得 Microsoft Entra 群組 SID

使用提高的帳戶許可權啟動 PowerShell (以系統 管理員 身分) 執行,並確保您的系統已設定為執行 PowerShell 腳本。 若要深入瞭解,請參閱 關於執行原則。

登入您的 Microsoft Entra 租使用者。

Connect-AzureAD注意

自 2024 年 3 月 30 日起,Azure AD 和 MSOnline PowerShell 模組已被取代。 若要深入瞭解,請閱讀 淘汰更新。 在此日期之後,這些模組的支援僅限於移轉協助Microsoft Graph PowerShell SDK 和安全性修正。 已淘汰的模組會繼續運作到 2025 年 3 月 30 日。

建議您移轉至 Microsoft Graph PowerShell,以與 Microsoft Entra ID (先前的 Azure AD) 互動。 如需常見的移轉問題,請參閱 移轉常見問題。

請注意,1.0 版。x 的 MSOnline 可能會在 2024 年 6 月 30 日之後發生中斷。

當您登入租使用者時,請執行下列 Commandlet。 它會提示您「請輸入 Microsoft Entra 群組的物件識別碼」。

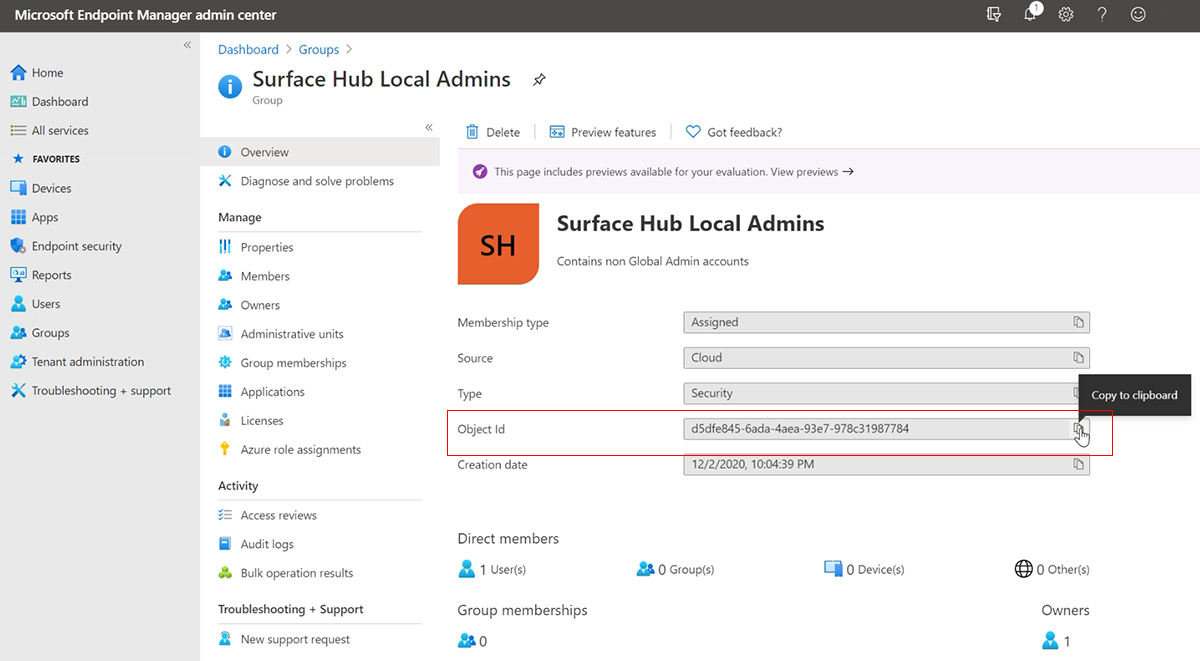

function Convert-ObjectIdToSid { param([String] $ObjectId) $d=[UInt32[]]::new(4);[Buffer]::BlockCopy([Guid]::Parse($ObjectId).ToByteArray(),0,$d,0,16);"S-1-12-1-$d".Replace(' ','-') }在 Intune 中,選取您稍早建立的群組並複製對象標識碼,如下圖所示。

執行下列 Commandlet 以取得安全組的 SID:

$AADGroup = Read-Host "Please type the Object ID of your Azure AD Group" $Result = Convert-ObjectIdToSid $AADGroup Write-Host "Your Azure Ad Group SID is" -ForegroundColor Yellow $Result將物件識別碼貼到 PowerShell 命令行中,按 Enter 鍵,然後將 Microsoft Entra 群組 SID 複製到文字編輯器中。

建立包含 Microsoft Entra 群組 SID 的 XML 檔案

將下列程式代碼複製到文字編輯器中:

<GroupConfiguration> <accessgroup desc = "S-1-5-32-544"> <group action = "U" /> <add member = "AzureAD\bob@contoso.com"/> <add member = "S-1-12-1-XXXXXXXXXX-XXXXXXXXXX-XXXXXXXXXX-XXXXXXXXXX"/> </accessgroup> </GroupConfiguration>將開頭為 S-1-12-1) 的佔位元 SID (取代為 Microsoft Entra 群組 SID,然後將檔案儲存為 XML;例如,Microsoft Entra ID-local-admin.xml。

注意

您也可以直接使用使用者主體名稱 (UPN 來新增) :

<member name="AzureAD\user@contoso.com" />

建立自定義組態配置檔

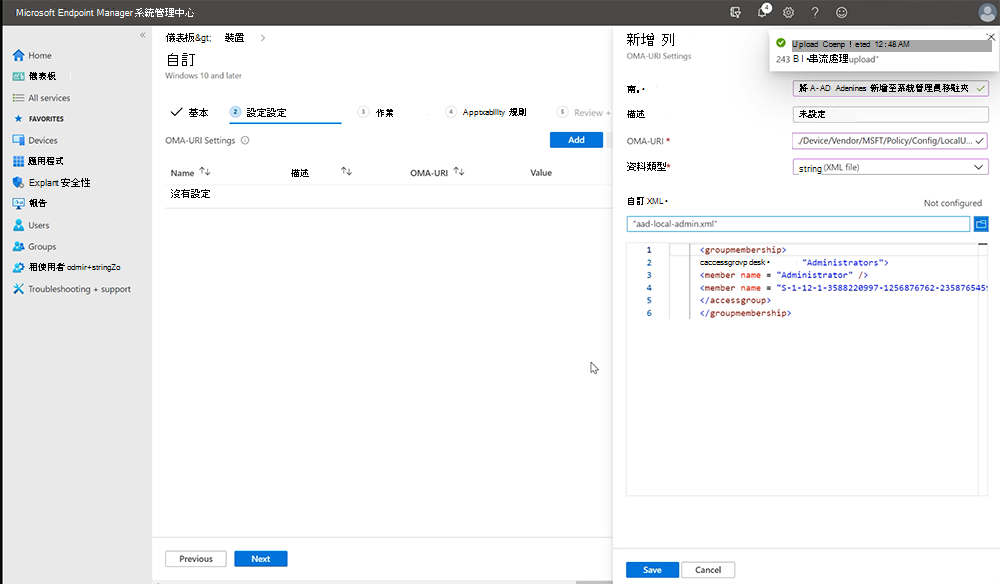

在 Microsoft Intune 中,移至 [裝置>組態配置檔] [>建立配置檔]。

選取平台的 \[Windows 10 和更新版本\]。 針對配置檔,選擇 [範本>自定義>建立]。

提供名稱和描述,然後選取 [ 下一步]。

在 [組態>設定OMA-URI 設定] 下,選取 [新增]。

新增名稱並使用下列 OMA-URI:

./Device/Vendor/MSFT/Policy/Config/LocalUsersAndGroups/Configure注意

RestrictedGroups/ConfigureGroupMembership 原則設定允許新增或取代本機群組成員。 不過,它無法選擇性地新增或移除成員,而不需取代整個群組。 針對 Windows 10 團隊版 2020 Update 2,建議使用 LocalUsersAndGroups 設定。 不支援將這兩個原則設定套用至 Surface Hub,而且可能會產生無法預期的結果。

在 [數據類型] 下,選取 [字串 XML ],然後瀏覽以開啟您在上一個步驟中建立的 XML 檔案。

選取 \[儲存\]。

選 取 [選取要包含的群組 ],然後選擇 您稍早 (Surface Hub 裝置) 建立的安全組。 選取 [下一步]。

在 [適用性規則] 下方,視需要新增規則。 否則,請選取 [下一步 ],然後選取 [ 建立]。

若要深入瞭解使用 OMA-URI 字串的自定義組態配置檔,請參閱在 Intune 中使用 Windows 10 裝置的自定義設定。

管理 Surface Hub 的非全域系統管理員

新設定的 Surface Hub 本機系統管理員 安全組成員現在可以登入 Surface Hub 上的 [設定] 應用程式並管理設定。

重要

如果套用 LocalUsersAndGroups CSP ,除非使用 “U” 動作明確設定,否則全域系統管理員會移除 [設定] 應用程式的存取權。