簡介

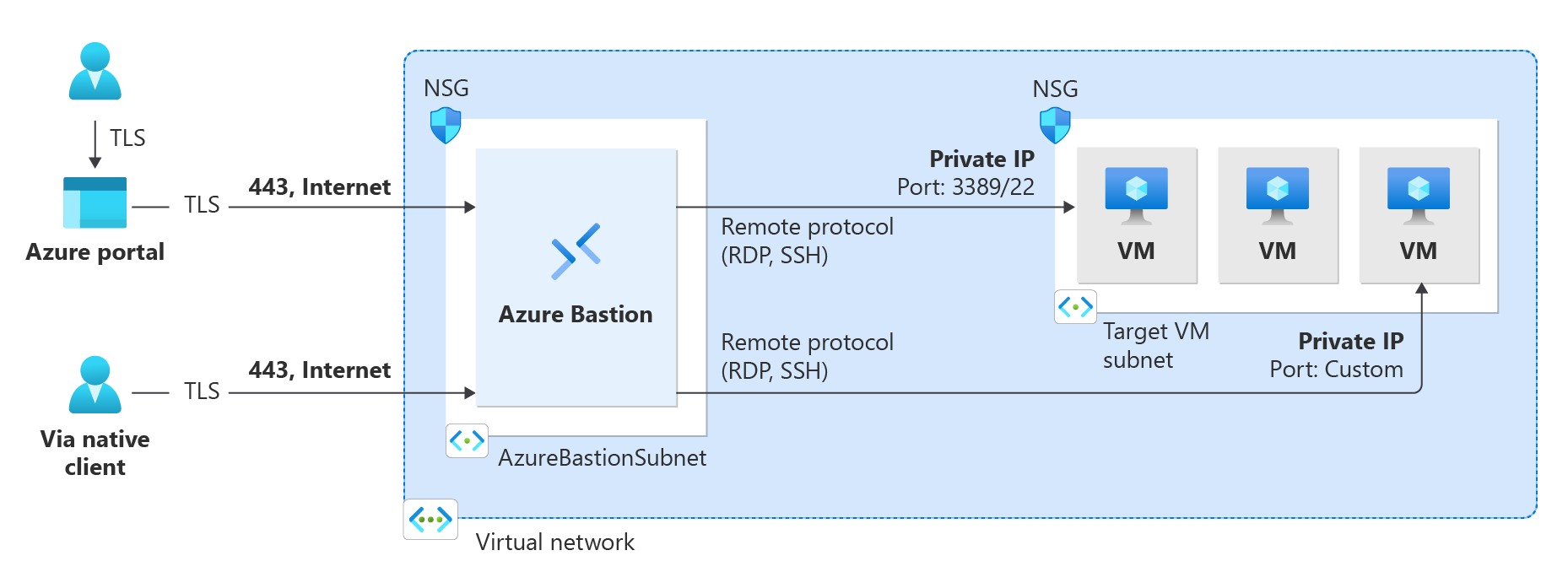

伺服器管理員瞭解在內部部署資料中心的遠端系統管理及維護伺服器是很有效率的。 在 Azure 中部署 Windows 基礎結構即服務 (IaaS) 虛擬機器 (VM) 後,系統管理員必須完全依賴遠端管理的方式來進行管理和維護雲端式資源。 但系統管理員如何在不公開 VM 管理介面至網際網路的情況下,安全地連線至遠端雲端式 VM? Azure Bastion 是可用於遠端安全連線至 Azure VM 的服務,而無須在網際網路公開遠端系統管理連接埠。

範例案例

假設您有支援組織研究部門的企業營運 (LOB) 應用程式。 在過去,此應用程式會在總公司資料中心內的數台 Windows 伺服器電腦上執行。 當您需要管理應用程式時,您會使用遠端桌面通訊協定 (RDP) 透過TCP 通訊埠 3389 進行連線。 您也可以透過安全殼層 (SSH) 通訊埠 22 管理 VM。 由於應用程式是託管在私人資料中心的運算資源上,因此您對透過網際網路存取的惡意駭客有所顧慮。 不過,應用程式現在會在託管於 Azure 的 VM 上執行。

若要連線至 VM,您現在必須在每個 VM 上公開 IP 位址,以進行 RDP/SSH 連線。 不過,潛在的通訊協定弱點會使這種連線類型不受歡迎。 作為解決方案,您可以使用跳板機 VM 作為管理主控台和目標 VM 間的中繼。 或者,您可以考慮實作 Azure Bastion。

我們將會怎麼做?

透過展示 Azure Bastion 的運作方式,讓您了解使用 Azure Bastion 來協助保護您的託管 VM 的優點:

- 去除公開 RDP 和 SSH 連接埠到網際網路的需求。

- 安全地使用 RDP 和 SSH。

主要目標是什麼?

在本課程結束時,您將能夠決定如何使用 Azure Bastion,以協助保護 Azure 託管 VM 的遠端管理工作階段。