Azure Bastion 運作方式

RDP 和 SSH 通常為用於連線至遠端 IaaS VM 的主要方法,但將這些管理連接埠公開到網際網路,會造成嚴重的安全性風險。 在此單元中,我們描述如何在周邊網路的公用端部署 Azure Bastion,以安全地使用這些通訊協定連線。 在本單元中,您將了解:

- Azure Bastion 架構。

- Azure Bastion 如何提供託管 VM 安全的 RDP/SSH 連線。

- Azure Bastion 的需求,讓您可以評估其在組織中的相關性。

Azure Bastion 架構

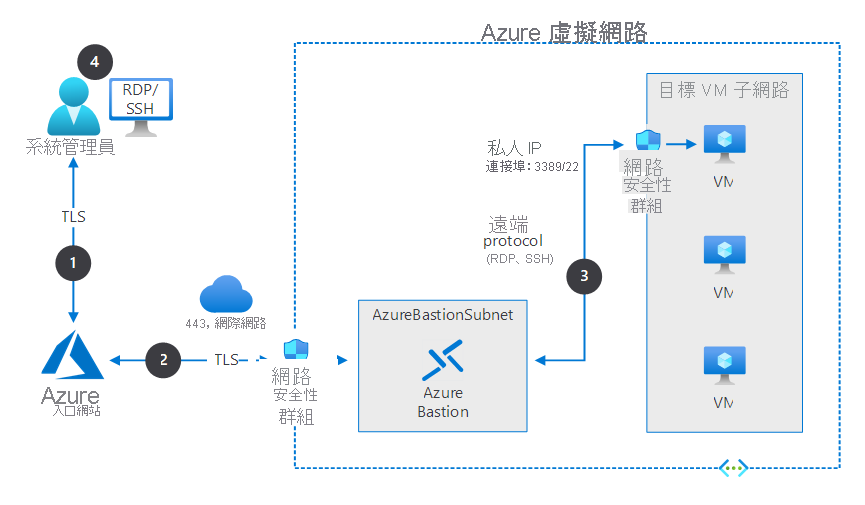

下圖描述 Azure Bastion 一般部署的架構,並說明端對端連線流程。 在此圖表中:

- Azure Bastion 部署在包含數個 VM 的虛擬網路中。

- NSG 保護虛擬網路中的子網路。

- 保護 VM 子網路的 NSG 允許來自 Azure Bastion 子網路的 RDP 和 SSH 流量。

- Azure Bastion 僅支援從 Azure 入口網站透過 TCP 通訊埠 443 的通訊,或透過原生用戶端 (未顯示)。

注意

受保護的 VM 和 Azure Bastion 主機連線至相同的虛擬網路,但在不同的子網路中。

Azure Bastion 中的一般連線流程如下:

- 系統管理員會使用受 TLS 保護的連線,透過任何 HTML5 瀏覽器連線至 Azure 入口網站。 系統管理員選取要連線的 VM。

- 入口網站透過 NSG 使用安全連線以連線至 Azure Bastion,該 NSG 保護託管目標 VM 的虛擬網路。

- Azure Bastion 啟動至目標 VM 的連線。

- RDP 或 SSH 工作階段會在系統管理員主控台的瀏覽器中開啟。 Azure Bastion 會透過自訂套件串流工作階段的資訊。 這些套件受 TLS 保護。

使用 Azure Bastion,您就不需透過公用 IP 直接將 RDP/SSH 公開至網際網路。 相反的,您使用安全通訊端層 (SSL) 安全連線至 Azure Bastion,而其使用私人 IP 連線至目標 VM。

使用方式需求

若系統管理員想要透過 Azure Bastion 連線至 Azure 中IaaS VM,則需下列讀者角色:

- 目標 VM。

- 目標 VM 上具有私人 IP 的網路介面。

- Azure Bastion 資源。

部署 Azure Bastion 時,您會將其部署至虛擬網路或對等互連虛擬網路內的專屬子網路。

提示

該子網路必須命名為 AzureBastionSubnet。

因為 Azure Bastion 受虛擬網路的 NSG 所保護,所以您的 NSG 需支援下列流量流程:

- 輸入:

- 從 Azure Bastion 子網路到 VM 子網路的 RDP 和 SSH 連線

- 從網際網路到 Azure Bastion 公用 IP 的 TCP 連接埠 443 存取

- 從 Azure 閘道管理員經由連接埠 443 或 4443 的 TCP 存取

- 輸出:

- 從 Azure 平台經由連接埠 443 的 TCP 存取,以支援診斷記錄

注意

Azure 閘道管理員會管理入口網站到 Azure Bastion 服務的連線。