使用 Azure 防火牆的時機

您了解 Azure 防火牆的本質及其運作方式。 現在您需要一些準則,以利評估您的公司是否適合選擇 Azure 防火牆和 Azure 防火牆管理員。 為了協助您決定,讓我們考慮下列案例:

- 您想要保護網路免於遭受滲透。

- 您想要保護網路免受使用者錯誤的影響。

- 您的業務包括電子商務或信用卡付款。

- 您想要設定輪輻對輪輻的連線。

- 您想要監視連入和連出流量。

- 您的網路需要多個防火牆。

- 您想要實作階層式防火牆原則。

在您評估 Azure 防火牆和 Azure 防火牆管理員的過程中,您得知 Contoso 面臨到其中幾種情況。 如需詳細資料,請參閱下列對應章節。

您想要保護網路免於遭受滲透

滲透您的網路,許多惡意執行者的常見目標。 這些入侵者可能會想要使用您的網路資源,或是查看、竊取或終結敏感或專屬的資料。

Azure 防火牆旨在協助您防止這類入侵。 例如,惡意駭客可能會藉由要求存取網路資源,來嘗試滲透網路。 Azure 防火牆會使用網路封包的具狀態檢查,來檢查這類要求的內容。 如果要求是對較早合法活動的回應,則防火牆可能會允許該要求;如果要求的來源不明 (例如,由潛在的滲透者傳送的要求),則防火牆會拒絕該要求。

您想要保護網路免受使用者錯誤的影響

滲入網路或在網路電腦上安裝惡意程式碼最常見的方法,就是要誘騙網路使用者點按電子郵件訊息中的連結。 該連結會將使用者送到由惡意駭客控制的網站,以安裝惡意程式碼,或誘騙使用者輸入網路認證。

Azure 防火牆會使用威脅情報來拒絕存取已知的惡意網域和 IP 位址,以防止這類攻擊。

您的業務包括電子商務或信用卡付款

您的公司是否有電子商務元件,或是否處理線上信用卡付款? 如果是,您的公司可能須遵守支付卡產業的資料安全性標準 (PCI DSS)。 PCI DSS 是一組由 PCI 安全標準委員會建立和維護的安全性標準。 為了實現 PCI 合規性,PCI DSS 列出了十多項需求。 以下是第一項需求:

- 安裝及維護防火牆設定,以保護持卡人資料。

PCI DSS 規定您必須設定防火牆設定,以限制來自不受信任的網路和主機的所有輸入和輸出流量。 除了處理支付卡所需的通訊協定以外,防火牆也必須拒絕其餘所有流量。

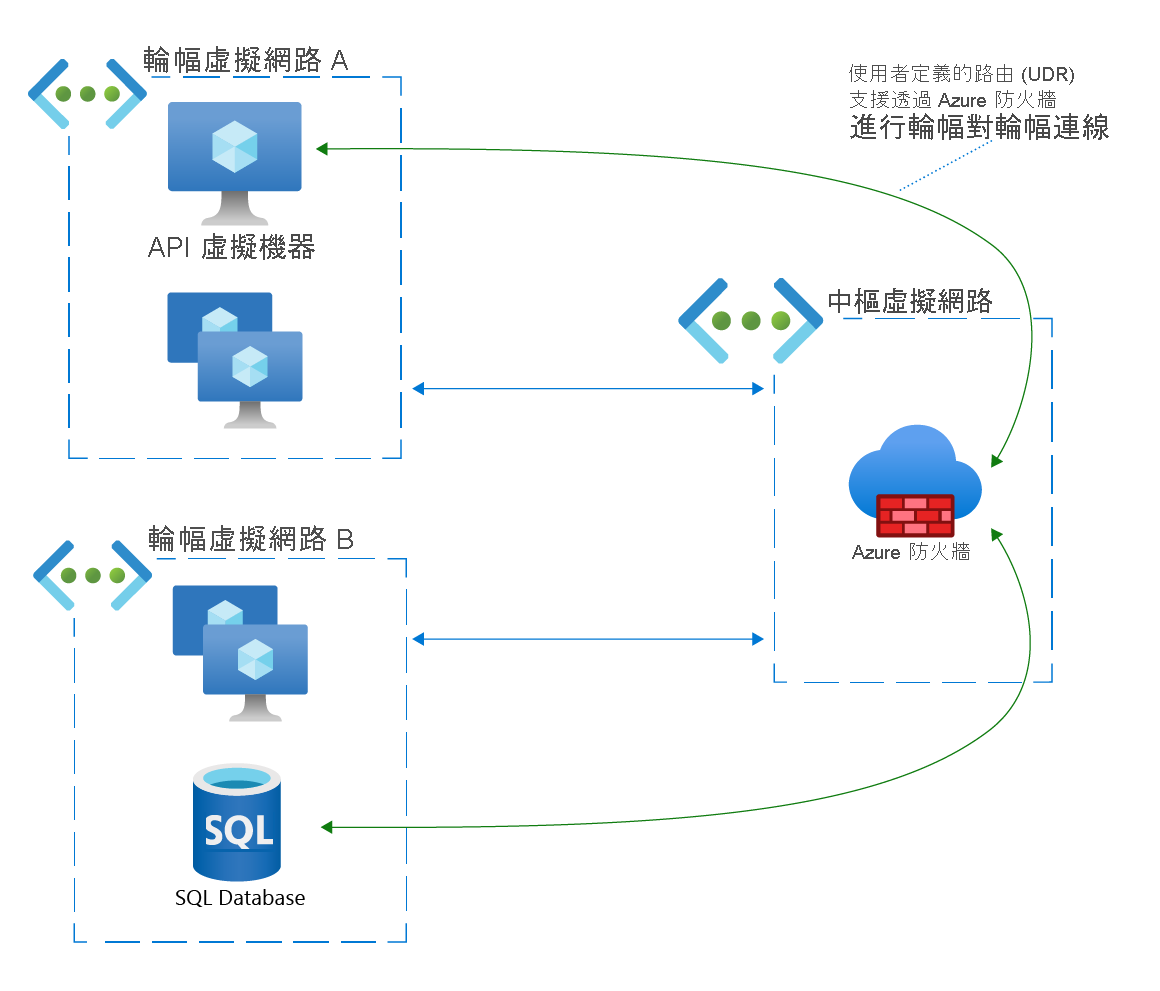

您想要設定輪輻對輪輻的連線

典型的中樞和輪輻網路拓撲具有下列特性:

- 一個作為中央連接點的虛擬網路 - 中樞。

- 對等互連至中樞的一或多個虛擬網路 - 輪幅。 透過 ExpressRoute 線路或 VPN 閘道連線的內部部署網路,也可以視為此拓撲中的輪輻。

輪輻網路可以與中樞交換資料,但輪輻無法直接彼此通訊。 您可能需要這類直接連線。 例如,一個輪輻網路可能會裝載應用程式開發介面 (API),而需要部署於不同輪輻的 SQL 資料庫中的資訊。

其中一個解決方案,是將輪輻網路彼此對等互連。 這只適用於少數這樣的連線,但隨著連線數的增加,可能很快就會失去靈活性。

更簡單且更安全的解決方案,是使用 Azure 防火牆設定輪輻之間的直接連線。 您可以先在中樞部署 Azure 防火牆執行個體,以達成此連線能力。 接著,您可以設定輪輻虛擬網路,並以使用者定義的路由 (UDR) 明確地透過防火牆將資料路由至其他輪輻。

您想要監視連入和連出流量

您的公司可能會想要分析關於輸入和輸出網路流量的詳細報告。 需要這類報告的原因不一而足,包括法規合規性、強制執行公司的網際網路使用原則,以及問題的疑難排解等。

您可以設定 Azure 防火牆,以維護四類防火牆活動的診斷記錄:

- 應用程式規則

- 網路規則

- 威脅情報

- DNS Proxy

例如,防火牆的應用程式規則記錄可能會包含關於輸出要求的如下項目:

- HTTPS 要求來自 10.1.0.20:24352,傳送到 somewebsite.com:443。 動作:允許。 規則集合:collection100。 規則:rule105

同樣地,防火牆的網路規則記錄可能會包含關於輸入要求的如下項目:

- TCP 要求來自 73.121.236.17:12354,傳送到 10.0.0.30:3389。 動作:Deny

啟用診斷記錄後,您可以透過下列方式來監視和分析記錄:

- 您可以直接以原生 JSON 格式來檢查記錄。

- 您可以在 Azure 監視器中查看記錄。

- 您可以在 Azure 防火牆活頁簿中查看並分析記錄。

您的網路需要多個防火牆

如果公司的 Azure 使用跨多個 Azure 區域,則您有多個網際網路連線,這表示您需要為每個連線部署防火牆執行個體。 您可以個別設定和管理這些防火牆,但此做法會產生幾個問題:

- 管理多個防火牆是個大工程。

- 全域規則和設定變更必須傳播至每個防火牆。

- 所有防火牆間很難維持一致性。

Azure 防火牆管理員可讓您以中央管理介面處理所有 Azure 區域和訂用帳戶的每個 Azure 防火牆執行個體,進而解決這些問題。 您可以建立防火牆原則,然後將其套用至每個防火牆,以維持一致性。 原則的變更會自動傳播到所有防火牆執行個體。

您想要實作階層式防火牆原則

許多小型公司都可以使用一體適用的防火牆原則。 也就是說,小型公司通常只能建立單一防火牆原則,並套用至網路上的每個使用者和資源。

然而,多數較大型的公司都需要更精細且更詳細的方法。 例如,請考量以下兩種情境:

- DevOps 商店可能會有一個用來開發應用程式的虛擬網路、一個用來暫存應用程式的虛擬網路,和一個適用於應用程式生產版的虛擬網路。

- 大型企業可能會有不同的小組來處理資料庫使用者、工程和銷售的業務。 每個小組都有本身的一組應用程式執行於不同的虛擬網路中。

雖然一定會有通用的防火牆規則,但每個虛擬網路中的使用者和資源仍需要特定的防火牆規則。 因此,大型公司幾乎都需要階層式防火牆原則。 階層式防火牆原則包含以下兩個元件:

- 單一基本防火牆原則,可實作需要全公司強制執行的規則。

- 一或多個本機防火牆原則,可實作特定應用程式、小組或服務專屬的規則。 本機原則會繼承基本防火牆原則,然後新增與基礎應用程式、小組或服務相關的規則。

使用 Azure 防火牆管理員時,您可以設定基本防火牆原則,然後建立會繼承基本原則的本機原則,並實作針對基礎資源而設計的特定規則。