探索 Azure 虛擬網路

Azure 虛擬網路 (VNet) 是私人網路在 Azure 中的基本建置組塊。 VNet 可讓您建置類似內部部署網路的複雜虛擬網路,又有 Azure 基礎結構的額外優點,例如調整規模、可用性和隔離。

您建立的每個 VNet 皆具有自己的 CIDR 區塊,且只要 CIDR 區塊沒有重疊,就可以連結至其他 VNet 和內部部署網路。 您也可控制 VNet 的 DNS 伺服器設定,及虛擬網路到子網路的分割。

Azure 虛擬網路的功能

Azure VNet 可讓 Azure 中的資源安全地互相通訊,以及與網際網路和內部部署網路通訊。

- 與網際網路通訊。 依預設,VNet 中的所有資源都能夠進行對網際網路的輸出通訊。 您可以透過指派公用 IP 位址或公用負載平衡器來進行對資源的輸入通訊。 您也可以使用公用 IP 位址或公用負載平衡器來管理輸出連線。

- Azure 資源之間的通訊。 Azure 資源可透過下列三種主要機制進行通訊:VNet、VNet 服務端點和 VNet 對等互連。 虛擬網路不僅可以與 VM 連線,也可以與 App Service Environment、Azure Kubernetes Service 和 Azure 虛擬機器擴展集等其他 Azure 資源連線。 您可以使用服務端點來連線至其他 Azure 資源類型,例如 Azure SQL 資料庫和儲存體帳戶。 您建立 VNet 時,您的服務和 VNet 中的 VM 可以直接且安全地在雲端中彼此通訊。

- 在內部部署資源之間進行通訊。 安全地擴充資料中心。 您可以使用下列任何選項,將內部部署電腦和網路連線到虛擬網路:點對站虛擬私人網路 (VPN)、站對站 VPN、Azure ExpressRoute。

- 篩選網路流量。 您可以使用網路安全性群組和網路虛擬設備的任何組合,來篩選子網路之間的網路流量。

- 路由傳送網路流量。 依預設,Azure 會在連線的虛擬網路、內部部署網路及網際網路上的子網路之間路由傳送流量。 您可以實作路由表或邊界閘道協定 (BGP) 路由,以覆寫 Azure 所建立的預設路由。

Azure 虛擬網路的設計考量

位址空間和子網路

您可以為每個訂用帳戶在每個區域建立多個虛擬網路。 您可以在每個虛擬網路內建立多個子網路。

虛擬網路

建立 VNet 時,請使用 RFC 1918 中列舉的位址範圍。 這些位址用於私人、無法路由的位址空間。

- 10.0.0.0 - 10.255.255.255 (10/8 首碼)

- 172.16.0.0 - 172.31.255.255 (172.16/12 前置詞)

- 192.168.0.0 - 192.168.255.255 (192.168/16 首碼)

此外,您無法新增下列位址範圍。

- 224.0.0.0/4 (多點傳送)

- 255.255.255.255/32 (廣播)

- 127.0.0.0/8 (回送)

- 169.254.0.0/16 (Link-local)

- 168.63.129.16/32 (內部 DNS)

Azure 會從您佈建的位址空間,將私人 IP 位址指派給虛擬網路中的資源。 例如,如果您在子網路位址空間為 192.168.1.0/24 的 VNet 中部署 VM,系統就會對 VM 指派像是 192.168.1.4 等的私人 IP。 Azure 會保留每個子網路內的前四個和最後一個 IP 位址,總共 5 個 IP 位址。 這些位址是 x.x.x.0-x.x.x.3 和子網路的最後一個位址。

例如,192.168.1.0/24 的 IP 位址範圍具有下列保留位址:

- 192.168.1.0

- 192.168.1.1 (Azure 保留用於預設閘道。)

- 192.168.1.2、192.168.1.3 (Azure 保留用於將 Azure DNS IP 對應至 VNet 空間。)

- 192.168.1.255 (網路廣播位址。)

規劃實作虛擬網路時,您需要考量:

- 確保沒有重疊的位址空間。 確保您的 VNet 位址空間 (CIDR 區塊) 沒有與組織的其他網路範圍重疊。

- 是否需要任何安全性隔離?

- 您是否需要減輕任何 IP 位址限制?

- Azure VNet 與內部部署網路之間是否有連線?

- 管理用途是否需要任何隔離?

- 您是否使用會建立自己 Vnet 的任何 Azure 服務?

子網路

子網路是 VNet 中的 IP 位址範圍。 您可以將 VNet 分割成不同大小的子網路,在訂用帳戶限制內建立您所需數量的子網路和安全性。 接著,您可以在特定的子網路中部署 Azure 資源。 如同傳統網路一般,子網路讓您可將 VNet 位址空間區分為適合組織內部網路的區段。 支援的最小 IPv4 子網路是 /29,最大則是 /2 (使用 CIDR 子網路定義)。 IPv6 子網路的大小必須正好是 /64。 規劃實作子網路時,請考慮:

- 每個子網都必須具有唯一的位址範圍,這是以無類別網域間路由選擇 (CIDR) 格式來指定的。

- 某些 Azure 服務需要有自己的子網路。

- 子網路可用於流量管理。 例如,您可以建立子網路,以透過網路虛擬設備來路由傳送流量。

- 您可以使用虛擬網路服務端點,將對 Azure 資源的存取限制為特定子網路。 您可以建立多個子網路,並只針對某些子網路啟用某個服務端點。

判斷命名慣例

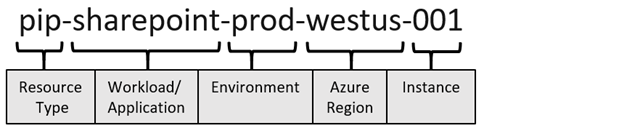

在 Azure 網路設計的過程中,請務必規劃資源的命名慣例。 有效的命名慣例會從有關每個資源的重要資訊來撰寫資源名稱。 妥善選擇的名稱可協助您快速識別資源的類型、其相關聯的工作負載、其部署環境,以及裝載該資源的 Azure 區域。 例如,位於美國西部區域的實際執行 SharePoint 工作負載,其公用 IP 資源可能是 pip-sharepoint-prod-westus-001

所有 Azure 資源類型都有一個範圍,可定義資源名稱必須是唯一的層級。 資源在其範圍內必須有唯一的名稱。 有四個層級可讓您指定範圍:管理群組、訂用帳戶、資源群組和資源。 範圍是階層式的,階層的每個層級會讓範圍更加具體。

例如,虛擬網路有資源群組範圍,這表示在每個資源群組中,只能有一個名為 vnet-prod-westus-001 的網路。 但是其他資源群組可以有自己名為 vnet-prod-westus-001 的虛擬網路。 子網路的範圍設定為虛擬網路,因此虛擬網路中的每個子網路都必須有不同的名稱。

了解區域和訂用帳戶

所有 Azure 資源都是在 Azure 區域和訂閱中建立的。 您只能在與資源位於相同區域和訂用帳戶的虛擬網路中建立該資源。 不過,您可以連線存在於不同訂用帳戶和區域中的虛擬網路。 當您設計與基礎結構、資料、應用程式和終端使用者相關的 Azure 網路時,Azure 區域是重要的考量。

您可以在每個訂用帳戶內部署所需數量的虛擬網路,最多可達訂用帳戶限制。 舉例來說,有些較大型的組織具有全域部署,則有多個在區域之間連線的虛擬網路。

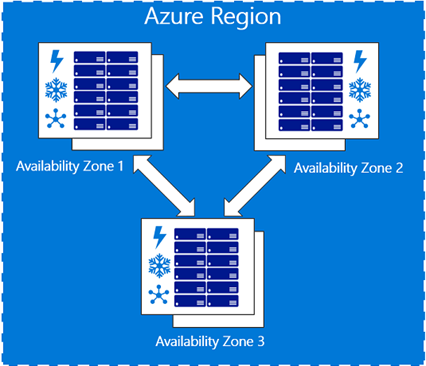

Azure 可用性區域

Azure 可用性區域可讓您定義區域內獨特的實體位置。 每個區域都是由一或多個資料中心所組成,配備了獨立的電力、冷卻系統及網路系統。 針對確保 Azure 服務的高可用性而設計,區域內可用性區域的實體區隔可保護應用程式和資料不受資料中心故障影響。

設計 Azure 網路時,您應該考量可用性區域,並規劃支援可用性區域的服務。

支援「可用性區域」的 Azure 服務分成三個類別:

- 區域服務。 資源可以釘選到特定區域。 例如,可以將虛擬機器、受控磁碟或標準 IP 位址釘選到特定區域。 此規劃可讓資源的一或多個執行個體跨區域分散,以提高復原能力。

- 區域備援服務。 資源會自動複寫或跨區域分散。 Azure 將資料複寫到三個區域,一個區域失效不影響其可用性。

- 非區域服務。 服務可從 Azure 地理位置取得,且對整個區域中斷具有復原能力。