使用 RBAC 限制存取

Azure 監視器會將收集自受控系統的記錄儲存在 Log Analytics 工作區中。 每個工作區都構成一個安全性界限,您可以在工作區層級使用 RBAC 來保護該界限。 不過,每個工作區的內容也受限於存取控制機制,此機制會檢閱指派給個別資源的權限,而這些個別資源是收集記錄的所在。

根據數個因素,判斷這兩個機制中的哪一個會生效,包括:

存取模式。 這代表您用來存取工作區的方法,並定義自動套用的存取控制模式。 有兩種存取模式:

- 工作區內容。 從 Azure 入口網站中的 [Azure 監視器] 窗格存取記錄時,適用此存取模式。 在此情況下,範圍會設為工作區中所有資料表的所有資料。

- 資源內容。 從個別資源的窗格存取記錄時,便適用此存取模式。 在此情況下,範圍只會設為該特定資源的所有資料。

存取控制模式。 這是工作區層級的設定,其定義在工作區和資源層級決定權限的方式。 有兩種存取控制模式:

- 需要工作區權限。 在工作區或資源的內容中操作時,此模式基於工作區層級權限。

- 使用資源或工作區權限。 在工作區內容中操作時,此模式基於工作區層級權限,而在資源內容中操作時,則基於資源層級權限。 這是所有工作區的預設設定。

雖然這適用於 Azure 資源,但在存取從內部部署電腦收集的資料時,其會帶來挑戰。 這是因為它們不受限於 Azure RBAC。 Azure Arc 可協助補救這種情況,因為其會將資源識別碼和對應 Azure 資源群組指派給每部非 Azure 電腦。 如此一來,您就可以使用適用於 Azure 資源的相同機制來設定存取權,以存取從內部部署電腦收集的記錄。

管理存取權限

若要使用 RBAC 來管理內部部署資源的存取權,請使用下列程序:

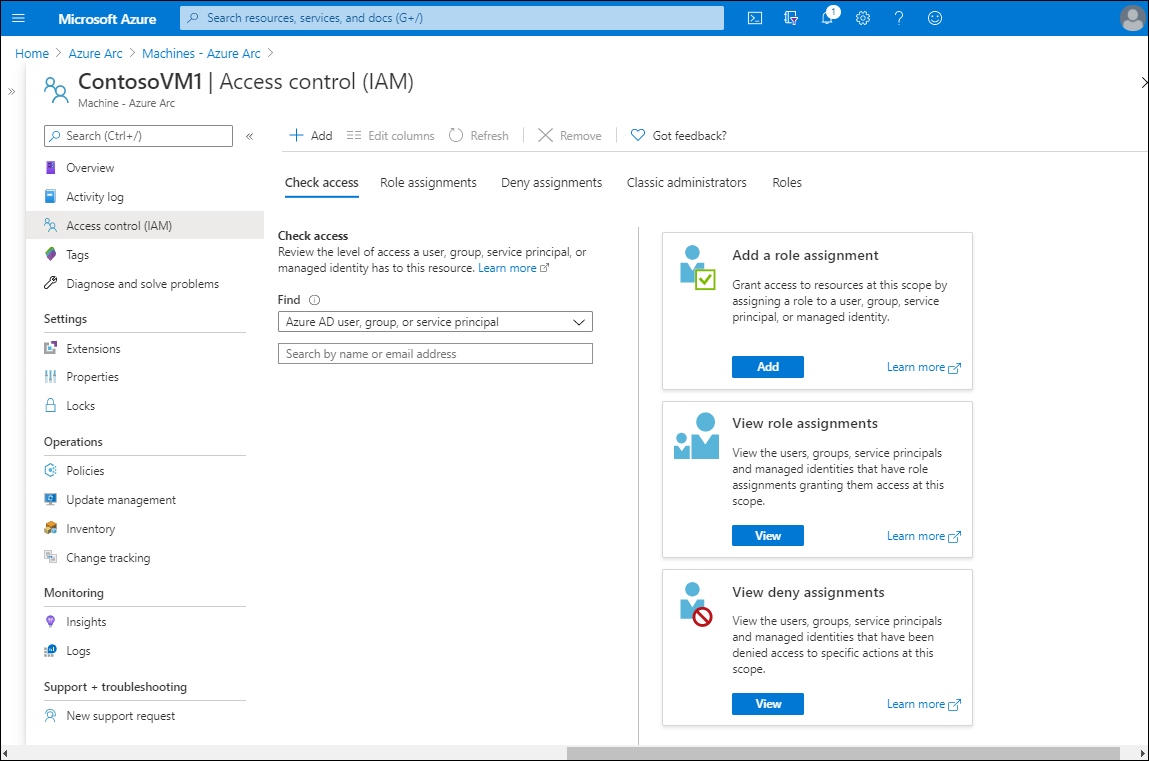

- 從 Azure 入口網站中,瀏覽至 Azure Arc。

- 選取 [管理伺服器]。

- 從受控伺服器的清單中,選取適當的伺服器,然後在瀏覽窗格中選取 [存取控制 (IAM)]。

下表描述 [存取控制 (IAM) ] 頁面上的五個可用索引標籤,以及您可以在其上執行的動作。

定位字元

說明

檢查存取權

您可以使用 [檢查存取權] 索引標籤上的連結,在資源上新增角色指派、檢閱角色指派,以及檢視拒絕指派。 您也可以搜尋特定的 Microsoft Entra 安全性主體 (例如使用者和群組),並判斷他們對資源具有的存取層級。 深入了解快速入門:檢視使用者擁有的 Azure 資源存取權。

角色指派

在 [角色指派] 索引標籤上,您可以檢閱目前的角色指派,並視需要進行變更。 您可以在使用 Azure 入口網站新增或移除 Azure 角色指派中深入了解角色指派。

拒絕指派

使用 [拒絕指派] 索引標籤來檢閱封鎖的使用者,這些使用者無法執行特定動作,即使角色指派授與他們所需的存取權也一樣。 在使用 Azure 入口網站列出 Azure 拒絕指派中深入了解拒絕指派。

傳統系統管理員

在 [傳統管理員] 索引標籤上,檢閱您組織中的傳統管理員。 僅在您仍使用 Azure 傳統部署時,才需要這些使用者。 您可以在 Azure 傳統訂用帳戶管理員中深入了解。

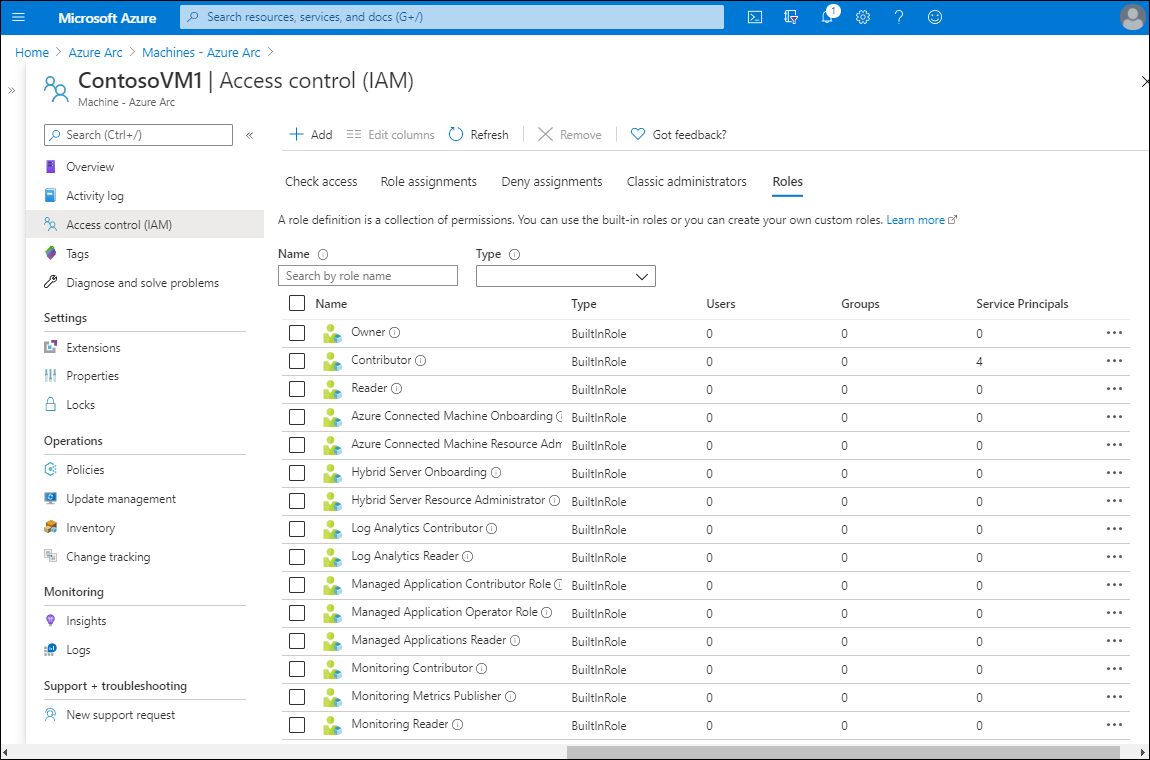

角色

在 [角色] 索引標籤上,您可以將使用者帳戶指派給內建角色。 您可以從工具列新增角色指派。 您可以在使用 Azure 入口網站新增或移除 Azure 角色指派中深入了解角色。

提示

在工具列上,選取 [+新增] 以新增共同管理員或新的角色指派。

延伸閱讀

您可藉由檢閱下列文件來深入了解。