使用零信任保護雲端應用程式

為了安全地從雲端應用程式獲益,組織必須達到提供應用程式的存取同時確保並維持足夠控制的良好平衡,以保護自己及其使用者免於遭受風險。 「零信任」架構可讓您的組織做到這一點。 使用「零信任」,您可以:

- 套用技術來控制和探索影子 IT。

- 確定應用程式使用的適當權限。

- 根據即時分析的深入解析來限制存取。

- 監視應用程式中的異常行為。

- 控制使用者動作。

- 驗證安全組態選項。

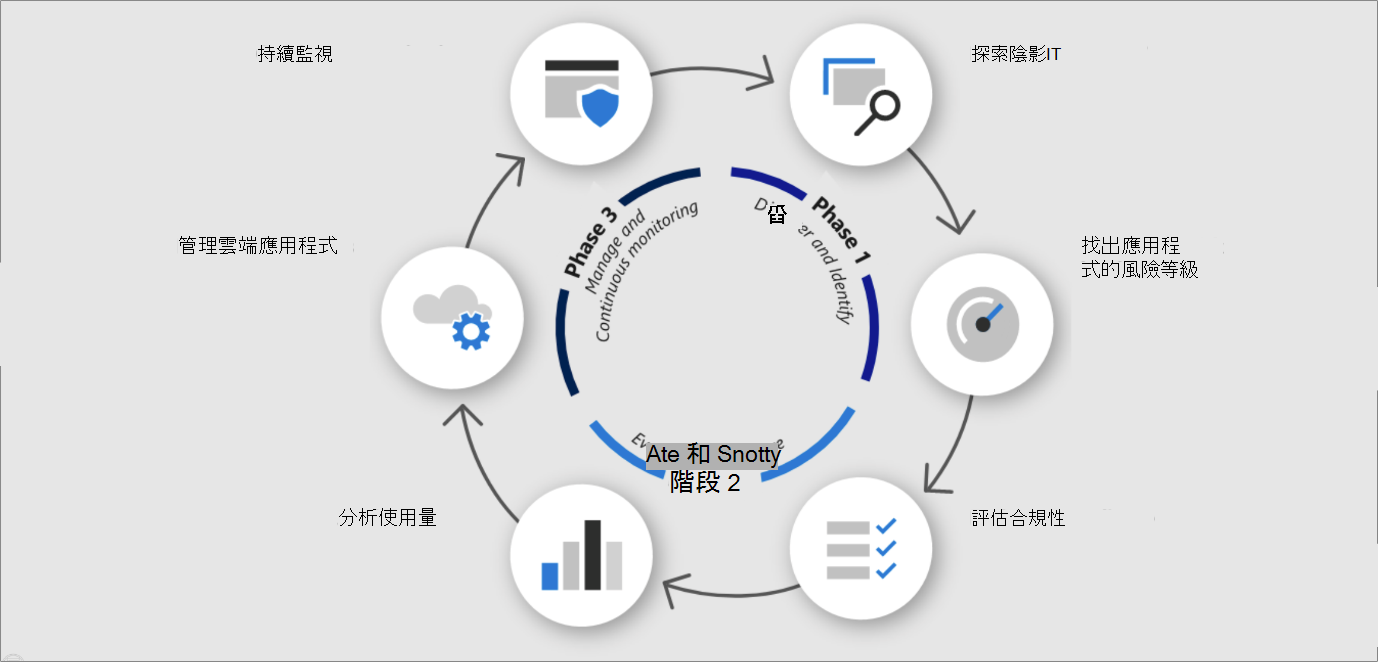

為了達成這些目標,組織可以使用持續保護程序。 「零信任」方法鼓勵實作強固且持續的保護程序。

此程序包含三個廣泛階段:

- 探索和識別:探索影子 IT 並識別風險層級。

- 評估和分析:評估應用程式的合規性並分析使用模式。

- 管理和持續監視:根據您的探索、評估和分析來管理雲端應用程式,並繼續監視應用程式。

為了達成此目的,您的組織可以使用設計來協助您實作程序的雲端應用程式探索工具。 這些工具會自動尋找在整個組織使用的雲端應用程式,並可讓您:

- 評估應用程式風險層級:例如,透過從 1 到 10 的計算分數,代表應用程式的風險。

- 評估應用程式合規性:檢查探索到的應用程式是否符合您的組織的合規性需求。

- 分析使用模式:了解個人如何使用應用程式,並了解高風險的使用方式。

- 管理應用程式:強制執行控管動作,例如批准、檢閱或封鎖應用程式。

如此一來,您的組織就可以自行探索並控制其人員所使用的所有影子 IT。

自動保護敏感性資訊和活動

若要保護敏感性資訊和活動,您的組織必須監視和控制希望使用者在雲端應用程式內的行為。 若要這樣做,您可以建立各種原則,包括:

- 存取原則:控制使用者登入雲端應用程式的存取權。 例如,您可以使用角色型存取控制,根據使用者的角色,只為使用者提供所需的存取權。

- 活動原則:監視應用程式中的特定使用者活動。

- 檔案原則:掃描雲端應用程式中的特定檔案、檔案類型,以及專屬或個人資訊等資料,然後將控管規則套用至這些檔案。

您可以使用雲端應用程式探索工具建立的這些原則,可讓您偵測可疑的活動,並在整個雲端應用程式中適當地回應。

您的組織也應該啟用雲端應用程式存取的即時監視和控制。 然後,可以針對所有應用程式使用調適型存取控制。 例如,您可以使用即時監視,根據多個資料點動態調整和限制存取,例如登入時的位置、裝置和應用程式。 這可讓您即時停止外洩和缺口。

強化針對網路威脅和流氓應用程式的防護

網路罪犯會繼續發展其攻擊技術和工具,以入侵防禦並存取應用程式中的商務關鍵性和個人資訊。 若要強化您對最新攻擊和攻擊工具的保護,您的組織應該使用進階雲端應用程式安全性功能,包括:

- 使用者與實體行為分析 (UEBA):使用許多風險指標評估行為並回應,例如 IP 位址、登入失敗、非使用中帳戶的活動,或可疑的系統管理員登入。

- 異常偵測:偵測和回應跨雲端應用程式的異常活動。 例如,使用者以前從未執行過,卻突然將 500 GB 的資料上傳至雲端儲存體應用程式。

- 惡意程式碼保護:在所有應用程式之間使用最新的資訊偵測惡意程式碼。 例如,偵測與新類型的惡意程式碼相關聯的活動,這些惡意程式碼會挾持關鍵資料以要求贖金。

- 自動化調查和補救:自動調查和補救安全性警示。 或允許安全性系統管理員在自動化調查之後補救特定類型的安全性警示。

您的組織可以使用這些功能和其他功能,持續保護自己免於不斷演進的威脅環境。