將SMB客戶端設定為需要在Windows中加密

從 Windows 11 版本 24H2 和 Windows Server 2025 開始,SMB 用戶端支援要求加密所有輸出 SMB 連線。 系統管理員可以要求所有目的地伺服器支援 SMB 3.0 或更高版本的加密。 在本文中,了解如何設定 SMB 用戶端以要求對所有輸出連線進行加密。

對所有輸出 SMB 用戶端連線進行加密,可強制實施最高層級的網路安全性,並為 SMB 簽署帶來管理對等性,從而滿足用戶端和伺服器的需求。 啟用後,SMB 用戶端將不會連線到不支援 SMB 3.0 (或更高版本) 或不支援 SMB 加密的 SMB 伺服器。 例如,第三方 SMB 伺服器可能支援 SMB 3.0,但不支援 SMB 加密。

SMB 加密提供 SMB 資料端對端保護,以防止攔截攻擊和窺探。 SMB 用戶端可能需要透過 UNC 強化或在每台電腦設定上對每個對應的磁碟機進行加密,如本文所述。 SMB 伺服器也可以要求對每個共用或整個檔案伺服器進行 SMB 加密。 若要深入了解 SMB 伺服器和 UNC 強化的 SMB 加密,請參閱 SMB 加密。

必要條件

在將 SMB 用戶端設定為需要加密之前,您需要:

- 在下列其中一個作業系統上執行的 SMB 用戶端。

- Windows 11 版本 24H2 或更新版本。

- Windows Server 2025 或更新版本。

- 電腦的系統管理權限。

- 如果您在網域上使用群組原則,則需要具有建立或編輯群組原則物件 (GPO) 並將其連結到適當的組織單位 (OU) 的權限。

使用群組原則設定 SMB 加密授權

您可以將 SMB 用戶端設定為一律需要加密,不論伺服器、共用、UNC 強化或對應的磁碟機需求為何。 系統管理員可以全域強制 Windows 電腦在所有連線上使用 SMB 加密 (因此使用 SMB 3.x),如果 SMB 伺服器也不支援的話,就拒絕連線。

提示

SMB 加密具有相關聯的效能和相容性額外負荷。 SMB 簽署具有更好的效能和篡改保護,但不提供窺探保護。 放棄加密和簽署可以提供最佳效能,但當然不會提供連線授權和預先驗證完整性保護以外的安全性。 SMB 加密取代 SMB 簽署,並提供相同等級的竄改保護,如果您的 SMB 用戶端需要簽署,SMB 加密會將其關閉。

您可以使用群組原則或 PowerShell 將 SMB 用戶端設定為要求對輸出連線進行加密。

以下介紹如何使用群組原則將 SMB 用戶端設定為要求對所有輸出連線進行加密。

若要設定 SMB 用戶端以要求對所有 SMB 伺服器 (即輸出連線) 進行加密:

- 開啟 [群組原則管理主控台]。

- 編輯或建立您想要使用的群組原則物件 (GPO)。

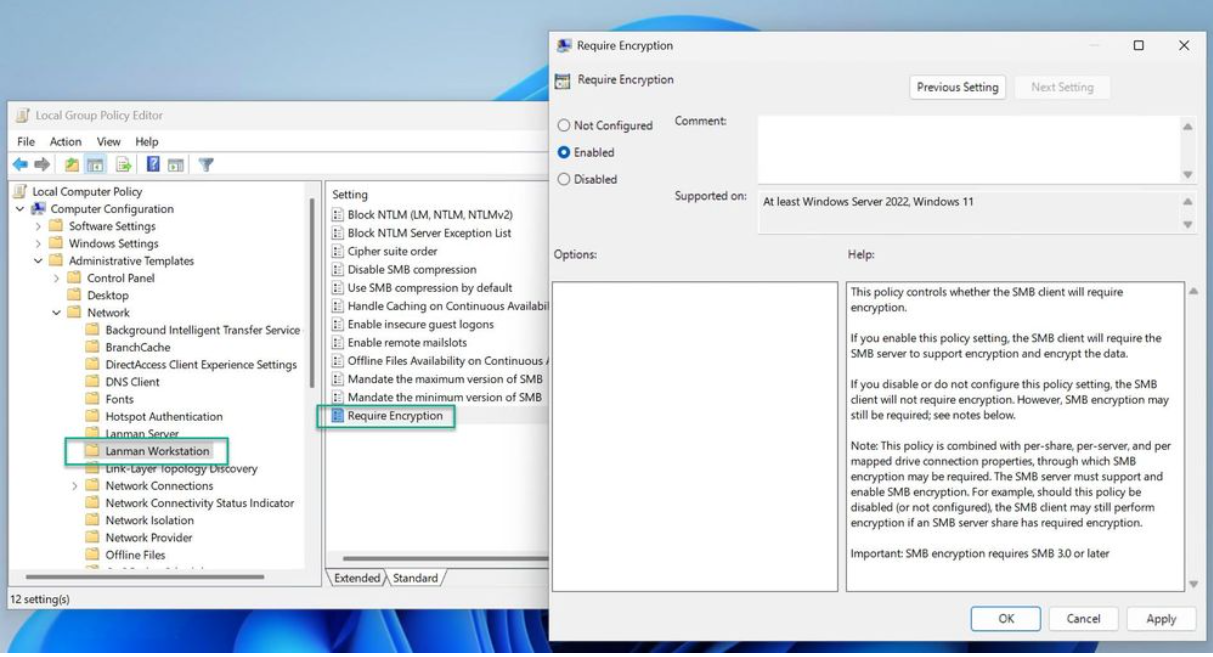

- 在主控台樹狀結構中,選取電腦設定>管理範本>網路> Lanman 工作站。

- 針對設定,以滑鼠右鍵按一下需要加密並選取編輯。

- 選取啟用並選取確定。

將原則設定為停用或未設定可移除加密要求。

重要

在組織整體範圍部署 SMB 加密時請小心。 舊版 SMB 伺服器 (例如 Windows Server 2008 R2) 不支援 SMB 3.0。 在某些情況下,較舊的第三方 SMB 伺服器可以支援 SMB 3.0,但可能不支援加密。