使用憑證 Microsoft Entra 加入內部部署單一登錄

本文說明 Windows Hello 企業版 適用的功能或案例:

-

部署類型:

-

信任類型:信任

-

聯結類型: Microsoft Entra 加入

如果您打算使用憑證進行內部部署單一登錄,請遵循下列額外步驟來設定環境,為已加入 Microsoft Entra 的裝置註冊 Windows Hello 企業版 憑證。

重要

繼續之前,請確定您已在已加入內部部署 Microsoft Entra Single-Sign 裝置上執行設定。

您將執行的步驟包括:

需求

您必須安裝並設定其他基礎結構,以提供 Microsoft Entra 加入內部部署單一登錄的裝置。

- 現有的 Windows Server Enterprise 證書頒發機構單位

- 已加入網域的 Windows Server,裝載網路裝置註冊服務 (NDES) 角色

高可用性

NDES 伺服器角色會作為 CRA) (證書註冊授權單位。 憑證註冊伺服器會代表用戶註冊憑證。 使用者會向 NDES 服務要求憑證,而不是直接向頒發證書頒發機構單位要求憑證。

NDES 伺服器的架構可防止它進行叢集化或負載平衡,以達到高可用性。 若要提供高可用性,您必須安裝一部以上設定相同的 NDES 伺服器,並使用 Microsoft Intune 來進行負載平衡,然後以迴圈配置資源方式) (。

網路裝置註冊服務 (NDES) 伺服器角色最多可以發出三個唯一的證書範本。 伺服器角色會藉由將憑證要求的目的對應至已設定的證書範本來完成此作業。 憑證要求目的有三個選項:

- 簽章

- 加密

- 簽章和加密

如果您需要將三種以上的憑證類型部署到已加入 Microsoft Entra 裝置,則需要額外的 NDES 伺服器。 或者,請考慮合併證書範本,以減少證書範本的數目。

網路需求

所有通訊都會透過埠 443 安全地進行。

準備 Microsoft Entra 連線

使用憑證成功驗證內部部署資源需要憑證提供內部部署網域的相關提示。 提示可以是使用者的 Active Directory 辨別名稱做為憑證的主體,或者提示可以是使用者的用戶主體名稱,其中後綴符合 Active Directory 功能變數名稱。

大部分的環境會變更用戶主體名稱後綴,以符合組織的外部功能變數名稱 (或虛名網域) ,這會防止用戶主體名稱作為尋找域控制器的提示。 因此,憑證需要主體中的用戶內部部署辨別名稱,才能正確找出域控制器。

若要在憑證主體中包含內部部署辨別名稱,Microsoft Entra Connect 必須將 Active Directory distinguishedName 屬性複寫至 Microsoft Entra ID onPremisesDistinguishedName 屬性。 Microsoft Entra Connect 1.1.819 版包含這些屬性所需的適當同步處理規則。

驗證 Microsoft Entra Connect 版本

使用相當於本機系統管理員的存取權,登入執行 Microsoft Entra Connect 的計算機。

- 從 [Microsoft Entra Connect] 資料夾開啟 [同步處理服務]。

- 在 [同步處理] Service Manager 中,選取 [說明],然後選取 [關於]。

- 如果版本號碼不是 1.1.819 或更新版本,請升級 Microsoft Entra 連線到最新版本。

確認 onPremisesDistinguishedName 屬性已同步處理

若要確認 onPremisesDistingushedNamne 屬性已同步處理,最簡單的方式是使用 Graph Explorer 來Microsoft圖形。

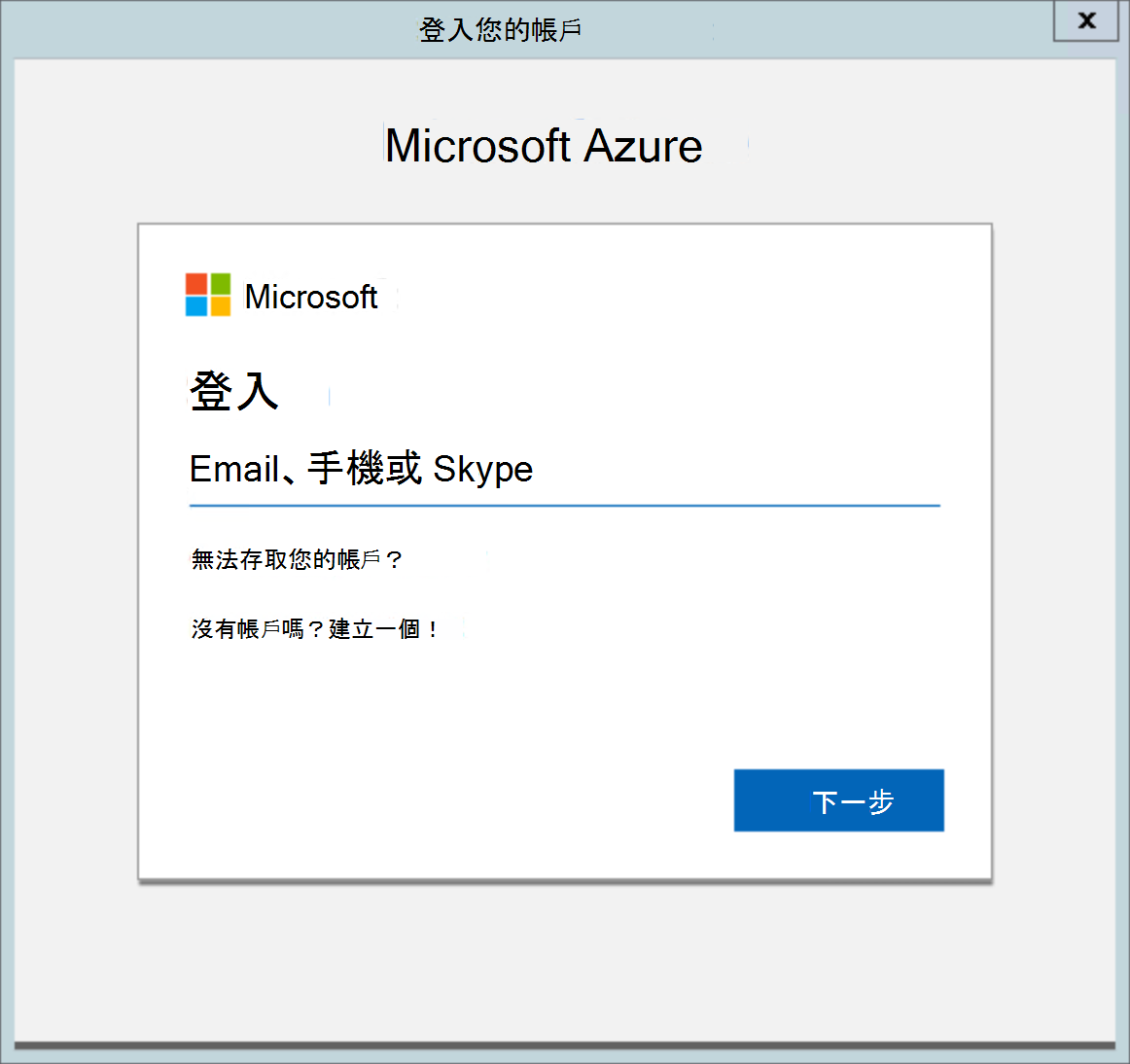

開啟網頁瀏覽器並流覽至 [圖形總管]。

選取 [登入 Graph 總管],並提供 Microsoft Entra ID 認證。

注意

若要成功查詢 圖形 API,必須授與足夠的權限

選 取 [ (預覽]) [修改許可權] 。 向下卷動並找出 User.Read.All (或任何其他必要的許可權) ,然後選取 [ 同意]。 系統現在會提示您同意委派的許可權

在 [圖形總管 URL] 中輸入

https://graph.microsoft.com/v1.0/users/[userid]?$select=displayName,userPrincipalName,onPremisesDistinguishedName,其中 [userid] 是 Microsoft Entra ID 中使用者的用戶主體名稱。 選 取 [執行查詢]。注意

因為 圖形 API 的 v1.0 端點只提供一組有限的參數,所以我們會使用 $select 選擇性 OData 查詢參數。 為了方便起見,您可以在執行查詢之前,將 API 版本選取器從 v1.0 切換為 beta 。 這會提供所有可用的用戶資訊,但請記住, Beta 端點查詢不應該用於生產案例中。

要求

GET https://graph.microsoft.com/v1.0/users/{id | userPrincipalName}?$select=displayName,userPrincipalName,onPremisesDistinguishedName在傳回的結果中,檢閱 onPremisesDistinguishedName 屬性的 JSON 數據。 請確定 屬性具有值,且指定使用者的值正確。 如果 onPremisesDistinguishedName 屬性未同步處理,則值會是 Null。

回應

HTTP/1.1 200 OK Content-type: application/json { "@odata.context": "https://graph.microsoft.com/v1.0/$metadata#users(displayName,userPrincipalName,onPremisesDistinguishedName)/$entity", "displayName": "Nestor Wilke", "userPrincipalName": "NestorW@contoso.com", "onPremisesDistinguishedName" : "CN=Nestor Wilke,OU=Operations,DC=contoso,DC=com" }

準備 NDES) 服務帳戶 (網路裝置註冊服務

建立 NDES 伺服器全域安全組

部署會使用 NDES 伺服器 安全組,將適當的用戶權力指派指派給 NDES 服務。

使用相當於網域系統 管理員的存取權登入域控制器或管理工作站。

- 開啟 [Active Directory 使用者和電腦]。

- 在瀏覽窗格中展開網域節點。

- 以滑鼠右鍵按一下 \[使用者\] 容器。 將滑鼠停留在 [新增 ] 上方,然後選取 [群組]。

- 在 [組名] 文字框中輸入 NDES 伺服器。

- 選取 [確定]。

將 NDES 伺服器新增至 NDES 伺服器全域安全組

使用相當於網域系統 管理員的存取權登入域控制器或管理工作站。

開啟 [Active Directory 使用者和電腦]。

在瀏覽窗格中展開網域節點。

從瀏覽窗格中選取 [ 計算機 ]。 以滑鼠右鍵按兩下將裝載 NDES 伺服器角色的 NDES 伺服器名稱。 選取 [新增至群組]。

在 [輸入要選取的物件名稱] 中輸入 NDES 伺服器。 選取 [確定]。 在 [成功 Active Directory 網域服務 對話框上選取 [確定]。

注意

若要獲得高可用性,您應該要有多個 NDES 伺服器來服務 Windows Hello 企業版 憑證要求。 您應該將其他 Windows Hello 企業版 NDES 伺服器新增至此群組,以確保它們會收到適當的設定。

建立 NDES 服務帳戶

網路裝置註冊服務 (NDES) 角色會在服務帳戶下執行。 一般而言,使用群組受控服務帳戶 (GMSA) 來執行服務是最優先的。 雖然 NDES 角色可以設定為使用 GMSA 執行,但 Intune 憑證連接器並未使用 GMSA 進行設計或測試,而且被視為不支援的組態。 部署會使用一般服務帳戶。

使用相當於網域系統 管理員的存取權登入域控制器或管理工作站。

- 在瀏覽窗格中,展開具有功能變數名稱的節點。 選取 \[使用者\]。

- 以滑鼠右鍵按一下 \[使用者\] 容器。 將滑鼠停留在 [新增 ] 上方,然後選取 [ 使用者]。 在 [全名] 和 [使用者登入名稱] 中輸入 NDESSvc。 選取 [下一步]。

- 在 [密碼] 中輸入安全 密碼。 確認 [ 確認密碼] 中的安全密碼。 清除 \[使用者必須在下次登入時變更密碼\]。 選取 [下一步]。

- 選 取 [完成]。

重要

將服務的帳戶密碼設定為密碼 永遠不會過期 可能更方便,但會帶來安全性風險。 一般服務帳戶密碼應根據組織用戶密碼到期原則到期。 建立提醒,以在服務帳戶到期前兩周變更其密碼。 與允許變更密碼的其他人共用提醒,以確保密碼會在密碼到期之前變更。

建立 NDES 服務用戶權力 群組原則 物件

群組原則 對象可確保 NDES 服務帳戶具有適當的用戶權力,可指派 NDES 伺服器群組中的所有 NDES 伺服器。 當您將新的 NDES 伺服器新增至您的環境和此群組時,服務帳戶會自動透過 群組原則 接收適當的用戶權力。

使用 Domain Admin 對等認證登入網域控制站或管理工作站。

啟動群組原則管理主控台 (gpmc.msc)

在瀏覽窗格中展開網域並選取 \[群組原則物件\] 節點。

在 \[群組原則物件\] 上按一下滑鼠右鍵,並選取 \[新增\]。

在名稱方塊中輸入 NDES 服務許可權 ,然後選取 [ 確定]。

在內容窗格中,以滑鼠右鍵按兩下 NDES 服務許可權 群組原則 物件,然後選取 [編輯]。

在瀏覽窗格中,展開 [電腦設定] 底下的 [原則]。

展開 [Windows 設定安全性 > 設定] [ > 本機原則]。 選 取 [用戶權力指派]。

在內容窗格中,按兩下 [ 允許在本機登入]。 選 取 [定義這些原則設定] ,然後選取 [ 確定]。 選 取 [新增使用者或群組...]。在 [ 新增使用者或群組 ] 對話框中,選取 [ 瀏覽]。 在 [選取使用者、計算機、服務帳戶或 群組] 對話框中,輸入 Administrators;備份運算元;DOMAINNAME\NDESSvc;DOMAINNAME 是網域的 NetBios 名稱的使用者 (使用者和組名中的範例 CONTOSO\NDESSvc) 。 選取 [確定] 兩次。

在內容窗格中,按兩下 [以 批次作業登入]。 選 取 [定義這些原則設定] ,然後選取 [ 確定]。 選 取 [新增使用者或群組...]。在 [ 新增使用者或群組 ] 對話框中,選取 [ 瀏覽]。 在 [選取使用者、計算機、服務帳戶或 群組] 對話框中,輸入 Administrators;備份運算元;DOMAINNAME\NDESSvc;效能記錄使用者,其中 DOMAINNAME 是網域的 NetBios 名稱, (使用者和組名中的範例 CONTOSO\NDESSvc) 。 選取 [確定] 兩次。

在內容窗格中,按兩下 [以 服務方式登入]。 選 取 [定義這些原則設定] ,然後選取 [ 確定]。 選 取 [新增使用者或群組...]。在 [ 新增使用者或群組 ] 對話框中,選取 [ 瀏覽]。 在 [選取使用者、計算機、服務帳戶或 群組] 對話框中,輸入 NT SERVICE\ALL SERVICES;DOMAINNAME\NDESSvc,其中 DOMAINNAME 是網域的 NetBios 名稱, (使用者和組名中的範例 CONTOSO\NDESSvc) 。 選取 [確定] 三次。

關閉 \[群組原則管理編輯器\]。

設定 NDES 服務用戶權力 群組原則 物件的安全性

部署 NDES 服務用戶權力 群組原則 物件的最佳方式是使用安全組篩選。 這可讓您輕鬆地管理接收 群組原則 設定的計算機,方法是將它們新增至群組。

使用相當於網域系統 管理員的存取權登入域控制器或管理工作站。

- 啟動群組原則管理主控台 (gpmc.msc)。

- 在瀏覽窗格中展開網域並選取 \[群組原則物件\] 節點。

- 按兩下NDES服務用戶權力 群組原則物件。

- 在內容窗格的 [ 安全性篩選 ] 區段中,選取 [ 新增]。 輸入 NDES 伺服器 或您先前建立的安全組名稱,然後選取 [ 確定]。

- 選取 [ 委派] 索引 標籤。選 取 [已驗證的使用者] ,然後選取 [ 進階]。

- 在 \[群組或使用者名稱\] 清單中,選取 \[Authenticated Users\]。 在 \[Authenticated Users 的權限\] 清單中,清除 \[套用群組原則\] 權限的 \[允許\] 核取方塊。 選取 [確定]

部署 NDES 服務用戶權力 群組原則 物件

NDES 服務用戶權力 群組原則 物件的應用程式會使用安全組篩選。 這可讓您在網域連結 群組原則 對象,確保 群組原則 物件在所有計算機的範圍內。 不過,安全組篩選可確保 NDES 伺服器全域安全組中包含的計算機只會接收並套用 群組原則 物件,這會導致為 NDESSvc 服務帳戶提供適當的用戶權力。

使用相當於網域系統 管理員的存取權登入域控制器或管理工作站。

- 啟動群組原則管理主控台 (gpmc.msc)

- 在瀏覽窗格中,展開網域,然後以滑鼠右鍵按兩下具有 Active Directory 功能變數名稱的節點,然後選取 [鏈接現有的 GPO]

- 在 [選取 GPO] 對話框中,選取 [NDES 服務用戶權力] 或您先前建立的 群組原則 物件名稱,然後選取 [確定]

重要

將 NDES 服務用戶權力 群組原則 物件連結至網域,可確保 群組原則 物件在所有計算機的範圍內。 不過,並非所有計算機都會套用原則設定。 只有屬於 NDES 伺服器 全域安全組成員的電腦才會收到原則設定。 所有其他電腦都會忽略 群組原則物件。

準備 Active Directory 證書頒發機構單位

您必須準備公鑰基礎結構和頒發證書頒發機構單位,以支援使用 Microsoft Intune 和網路裝置註冊服務 (NDES) 伺服器角色來發行憑證。 在這項工作中,您將

- 設定證書頒發機構單位,讓 Intune 提供有效期間

- 建立 NDES-Intune 驗證證書範本

- 建立已加入 Microsoft Entra Windows Hello 企業版 驗證證書範本

- 發佈證書範本

設定證書頒發機構單位,讓 Intune 提供有效期間

使用 Microsoft Intune 部署憑證時,您可以選擇在SCEP憑證配置檔中提供有效期間,而不是依賴證書範本中的有效期間。 如果您需要發行具有不同有效期間的相同憑證,使用 SCEP 配置檔可能會有其優點,因為單一 NDES 伺服器可以發出的憑證數目有限。

注意

如果您不想讓 Microsoft Intune 指定憑證的有效期間,請略過此步驟。 如果沒有此設定,憑證要求會使用證書範本中設定的有效期間。

使用相當於 本機系統管理員的存取權登入頒發證書頒發機構單位。

開啟提升權限的命令提示字元,然後輸入下列命令:

certutil -setreg Policy\EditFlags +EDITF_ATTRIBUTEENDDATE重新啟動 Active Directory 憑證服務

建立 NDES-Intune 驗證證書範本

NDES 會使用伺服器驗證憑證來驗證伺服器端點,以加密它與聯機用戶端之間的通訊。 Intune 憑證連接器會使用客戶端驗證證書範本向憑證註冊點進行驗證。

使用網域 管理員 對等認證登入頒發證書頒發機構單位或管理工作站。

開啟 [憑證授權單位] 管理主控台。

以滑鼠右鍵按兩下 [ 證書範本] ,然後選取 [ 管理]。

在 [ 證書範本控制台] 中,以滑鼠右鍵按下詳細數據窗格中的 [計算機 ] 範本,然後選取 [ 複製範本]。

在 [一般] 索引標籤的 [樣本顯示名稱] 中輸入 NDES-Intune 驗證。 調整有效期間及更新期間,以符合您企業的需求。

注意

如果您使用不同的範本名稱,則必須在實驗室的不同部分記住並取代這些名稱。

在 [ 主旨] 索引 標籤上,選取 要求中的 [提供]。

在 [ 密碼編譯] 索引 標籤上,驗證 [金鑰大小下限 ] 為 2048。

在 [ 安全性] 索引 標籤上,選取 [ 新增]。

選 取 [物件類型],然後在出現的視窗中選擇 [ 計算機 ],然後選取 [ 確定]。

在 [輸入要選取的物件名稱] 文本框中輸入 NDES 伺服器,然後選取 [確定]。

從 [群組或使用者名稱] 清單中選取 [NDES 伺服器]。 在 [權限] 區段中,選取 [註冊] 許可權的 [允許] 複選框。 如果尚未清除複選框,請清除 [群組或使用者名稱] 清單中所有其他專案的 [註冊和自動註冊] 許可權的 [允許] 複選框。 選取 [確定]。

選取 [ 套用 ] 以儲存變更並關閉控制台。

建立已加入 Microsoft Entra Windows Hello 企業版 驗證證書範本

在 Windows Hello 企業版 布建期間,Windows 會向 Microsoft Intune 要求驗證憑證,以代表使用者要求驗證憑證。 此工作會設定 Windows Hello 企業版驗證憑證範本。 設定 NDES 伺服器時,您會使用憑證範本的名稱。

使用網域 管理員 對等認證登入證書頒發機構單位或管理工作站。

開啟 [憑證授權單位] 管理主控台。

以滑鼠右鍵按兩下 [ 證書範本] ,然後選取 [ 管理]。

以滑鼠右鍵按一下 [智慧卡登入] 範本,然後選擇 [複製範本]。

在 [相容性] 索引標籤中,清除 [顯示產生的變更] 核取方塊。 從 [憑證授權單位] 清單選取 [Windows Server 2012] 或 [Windows Server 2012 R2]。 從 [憑證收件者] 列表中選取 [Windows Server 2012] 或 [Windows Server 2012 R2]。

在 [一般] 索引標籤的 [範本顯示名稱] 中輸入 ENTRA JOINED WHFB Authentication。 調整有效期間及更新期間,以符合您企業的需求。

注意

如果您使用不同的範本名稱,則必須在部署的不同部分記住並取代這些名稱

在 [密碼編譯] 索引標籤上,從 [提供者類別目錄] 清單選取 [金鑰儲存提供者]。 從 [演算法名稱] 清單中選取 [RSA]。 在 [最小金鑰大小] 文字方塊中輸入 2048。 從 [要求雜湊] 清單中選取 [SHA256]。

在 [擴充功能] 索引標籤上,確認 [應用程式原則] 擴充功能包含 [智慧卡登入]。

在 [ 主旨] 索引 標籤上,選取 要求中的 [提供]。

在 [要求處理] 索引標籤上,從 [目的] 列表中選取 [簽章和加密]。 選取 [ 使用相同金鑰更新 ] 複選框。 選 取 [註冊主旨],而不需要任何用戶輸入。

在 [ 安全性] 索引 標籤上,選取 [ 新增]。 在 [輸入要選取的物件名稱] 文本框中輸入 NDESSvc,然後選取 [確定]。

從 [群組或使用者名稱] 列表中選取 [NDESSvc]。 在 [NDES 伺服器的許可權] 區段中,選取 [讀取和註冊] 的 [允許] 複選框。 如果尚未清除複選框,請清除 [群組或使用者名稱] 區段中所有其他專案的 [註冊和自動註冊] 許可權的 [允許] 複選框。 選取 [確定]。

複製主控台。

發佈證書範本

憑證授權單位只能發出對該憑證授權單位發佈的憑證範本的憑證。 如果您有多個憑證授權單位,而您想要該憑證授權單位根據特定憑證範本發出憑證,則必須將憑證範本發佈至將要發出憑證的所有憑證授權單位。

重要

請務必將已加入 ENTRA 的 WHFB 驗證證書範本發佈至證書頒發機構單位,Microsoft Intune 透過 NDES 伺服器來使用這些證書頒發機構單位。 NDES 組態會要求您選擇其要求憑證的證書頒發機構單位。 您必須將該證書範本發佈至該頒發證書頒發機構單位。 NDES-Intune 驗證憑證會直接註冊,而且可以發佈至任何證書頒發機構單位。

使用 企業 系統管理員對等認證登入證書頒發機構單位或管理工作站。

- 開啟 證書頒發機構單位 管理主控台

- 從瀏覽窗格展開父節點

- 在瀏覽窗格中選取 [ 證書範本 ]

- 以滑鼠右鍵按一下 [憑證範本] 節點。 選取 [新增],然後選取要發出的證書範本

- 在 [啟用憑證範本] 視窗中,選取您在先前步驟中建立的 NDES-Intune 驗證和 ENTRA JOINED WHFB 驗證範本。 選取 [確定 ] 將選取的證書範本發佈至證書頒發機構單位

- 關閉主控台

安裝和設定 NDES 角色

本節包含下列文章:

- 安裝網路裝置註冊服務角色

- 設定 NDES 服務帳戶

- 設定 NDES 角色和證書範本

- 建立內部 NDES URL 的 Web 應用程式 Proxy

- 註冊 NDES-Intune 驗證憑證

- 設定 NDES 的 Web 伺服器證書

- 驗證組態

安裝網路裝置註冊服務角色

在發行證書頒發機構單位以外的計算機上安裝網路裝置註冊服務角色。

使用 Enterprise 管理員 對等認證登入證書頒發機構單位或管理工作站。

在 NDES 伺服器上開啟 伺服器管理員

選 取 [管理]。 選 取 [新增角色和功能]

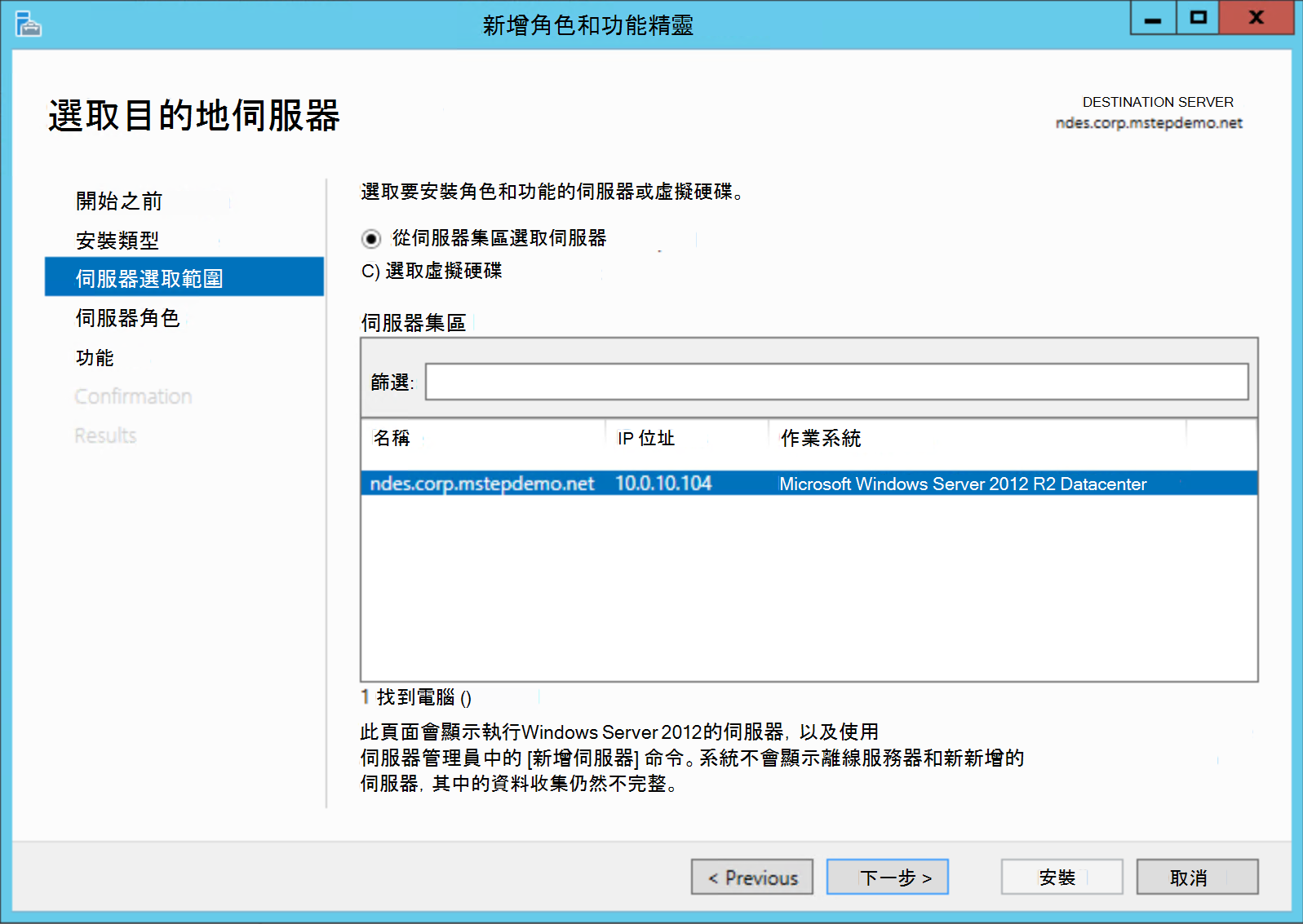

在 [ 新增角色和功能精靈] 的 [ 開始之前 ] 頁面上,選取 [ 下一步]。 在 [選取安裝類型] 頁面上,選取 [角色型或功能型安裝]。 選取 [下一步]。 選 取 [從伺服器集區選取伺服器]。 從 [ 伺服器集 區] 列表中選取本地伺服器。 選取 [下一步]

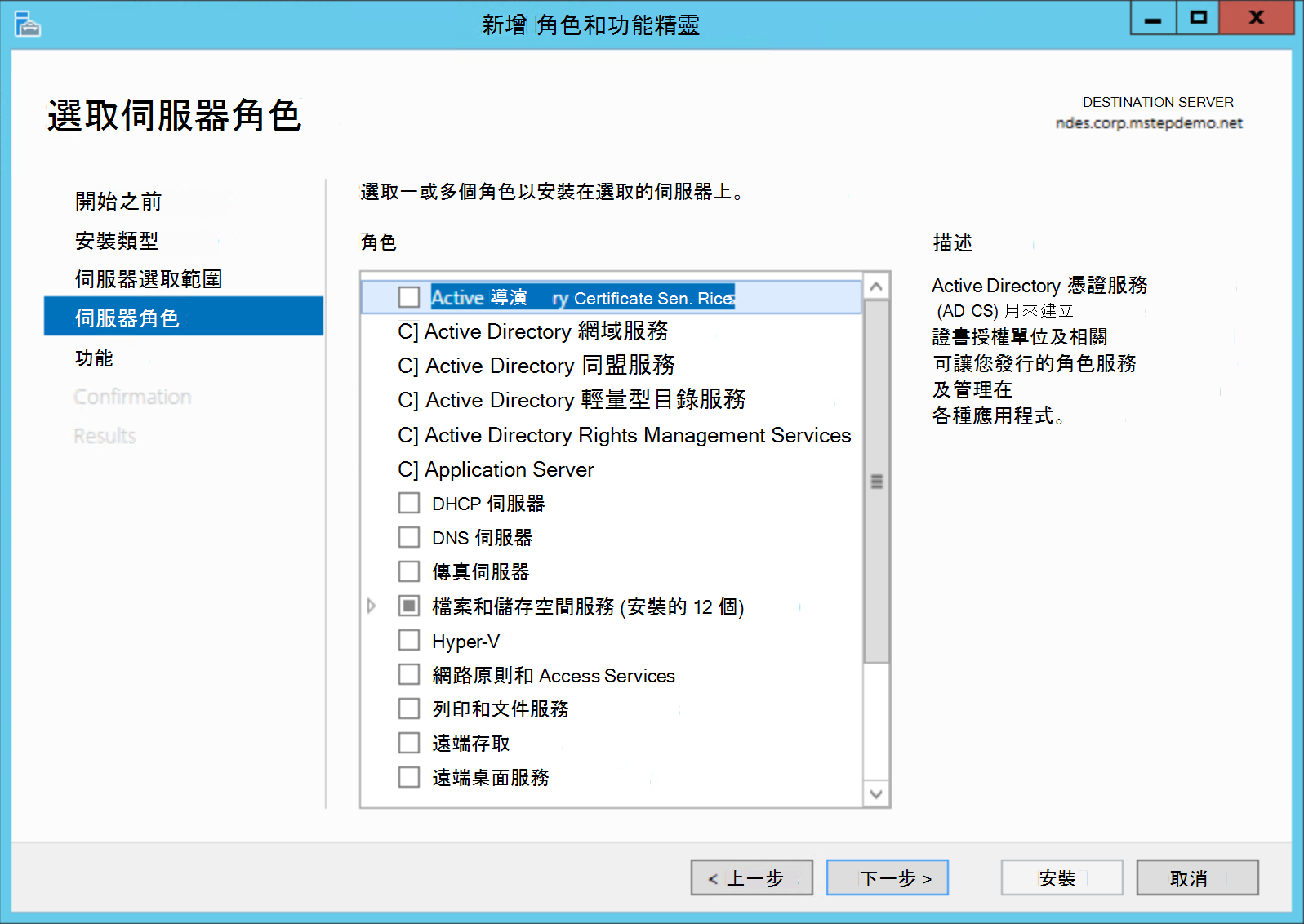

在 [選取伺服器角色] 頁面上,從 [角色] 列表中選取 [Active Directory 憑證服務]

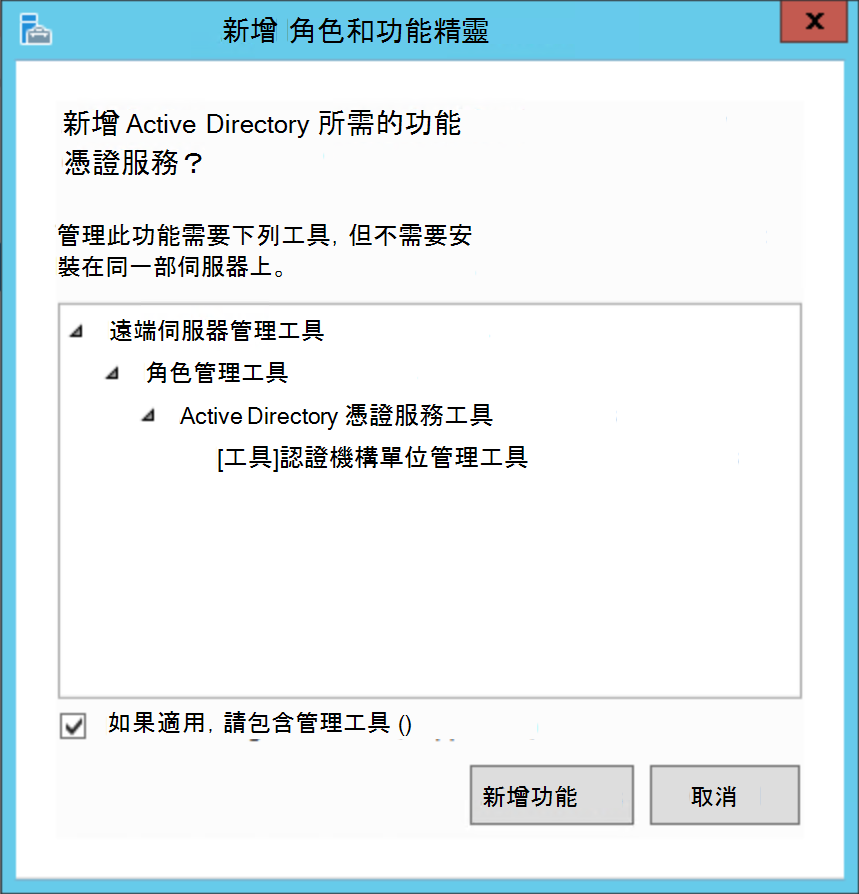

選取 [新增角色和功能精靈] 對話方塊上的 [新增功能]。 選取 [下一步]

在 [功能] 頁面上,展開 [.NET Framework 3.5 功能]。 選取 [HTTP 啟用]。 選取 [新增角色和功能精靈] 對話方塊上的 [新增功能]。 展開 [.NET Framework 4.5 功能]。 展開 [WCF 服務]。 選取 [HTTP 啟用]。 選取 [新增角色和功能精靈] 對話方塊上的 [新增功能]。 選取 [下一步]

![伺服器管理員 功能 HTTP 啟用] 。](images/aadjcert/servermanager-adcs-http-activation.png)

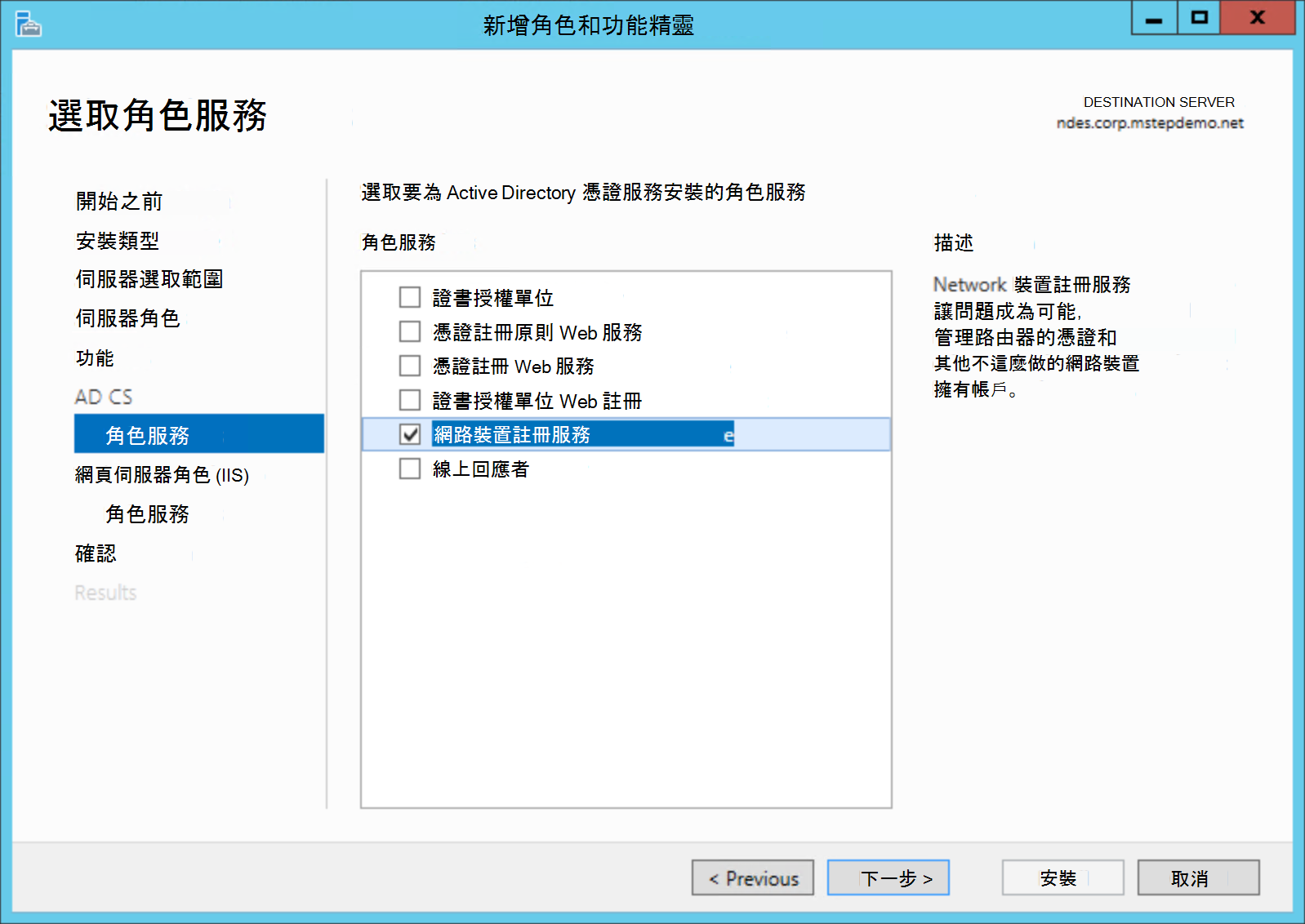

在 [ 選取角色服務] 頁面上,清除 [ 證書頒發機構單位 ] 複選框。 選取 [網络裝置註冊服務]。 選取 [新增角色及功能精靈] 對話方塊上的 [新增功能]。 選取 [下一步]

在 [Web 伺服器角色 (IIS) ] 頁面上選取 [下一步]

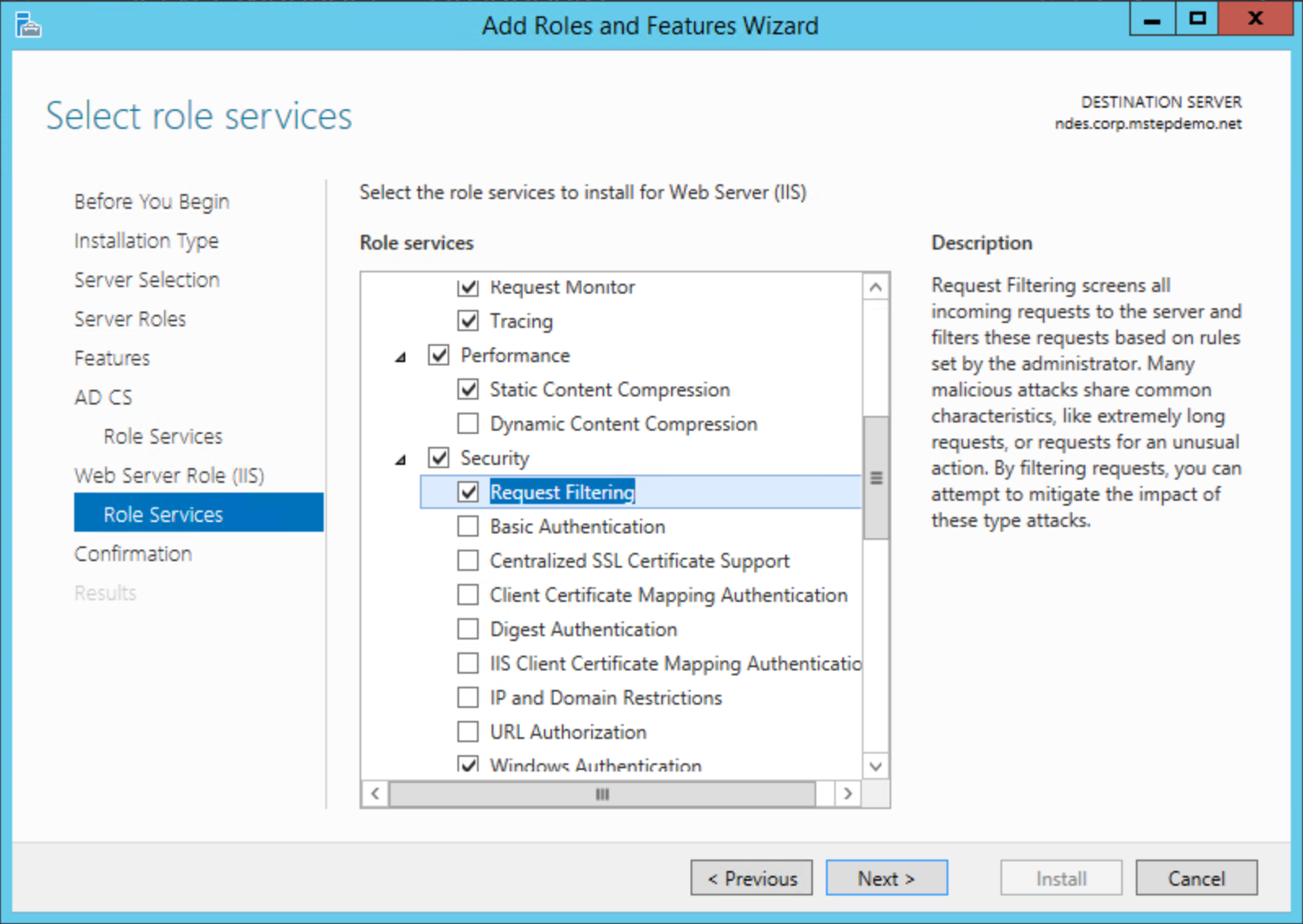

在 Web Serve 角色的 [ 選取角色服務 ] 頁面上,如果尚未選取下列其他服務,請選取下列其他服務,然後選取 [ 下一步]

- Web 伺服器 > 安全性 > 要求篩選

- Web Server Application > Development > ASP.NET 3.5

- Web Server Application > Development > ASP.NET 4.5

- 管理工具 > IIS 6 管理相容性 > IIS 6 Metabase 相容性

- 管理工具 > IIS 6 管理相容性 > IIS 6 WMI 相容性

選取 [安裝]。 安裝完成時,請繼續進行下一個程式。 請勿按下 [關閉]

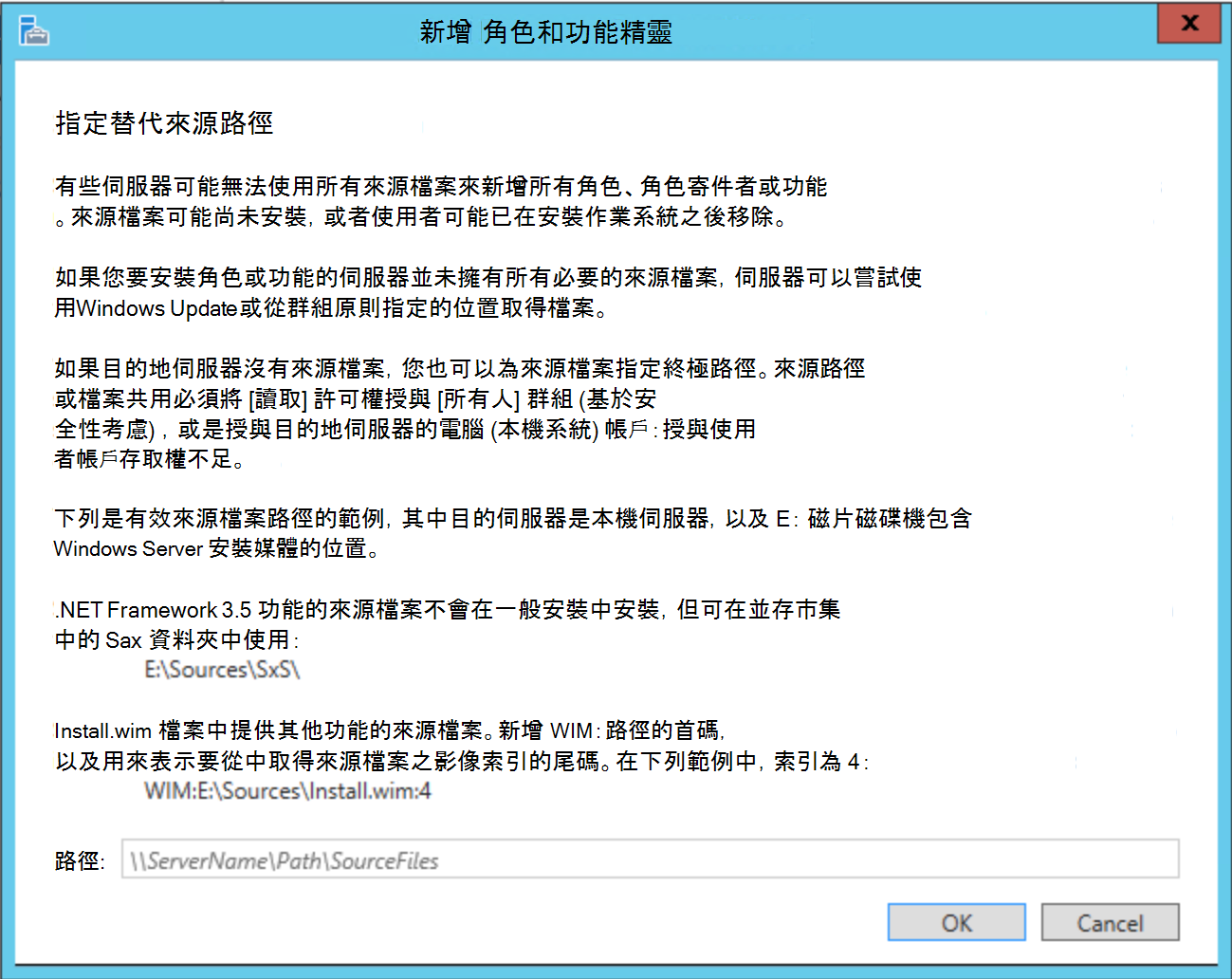

重要

.NET Framework 3.5 不包含在一般安裝中。 如果伺服器連線到因特網,安裝會嘗試使用 Windows Update 取得檔案。 如果伺服器未連線到因特網,您必須 指定替代來源路徑 ,例如 <driveLetter>:\Sources\SxS\

設定 NDES 服務帳戶

此工作會將 NDES 服務帳戶新增至本機IIS_USRS群組。 工作也會設定 NDES 服務帳戶以進行 Kerberos 驗證和委派

將 NDES 服務帳戶新增至IIS_USRS群組

使用相當於本機系統 管理員的存取權登入 NDES 伺服器。

- 啟動本機使用者和 群組 管理主控台 (

lusrmgr.msc) - 從瀏覽窗格中選取 [群組]。 按兩下IIS_IUSRS群組

- 在 [ IIS_IUSRS 屬性 ] 對話框中,選取 [ 新增]。 輸入 NDESSvc 或 NDES 服務帳戶的名稱。 選 取 [檢查名稱 ] 以驗證名稱,然後選取 [ 確定]。 選取 [確定 ] 以關閉 [屬性] 對話框

- 關閉管理主控台。

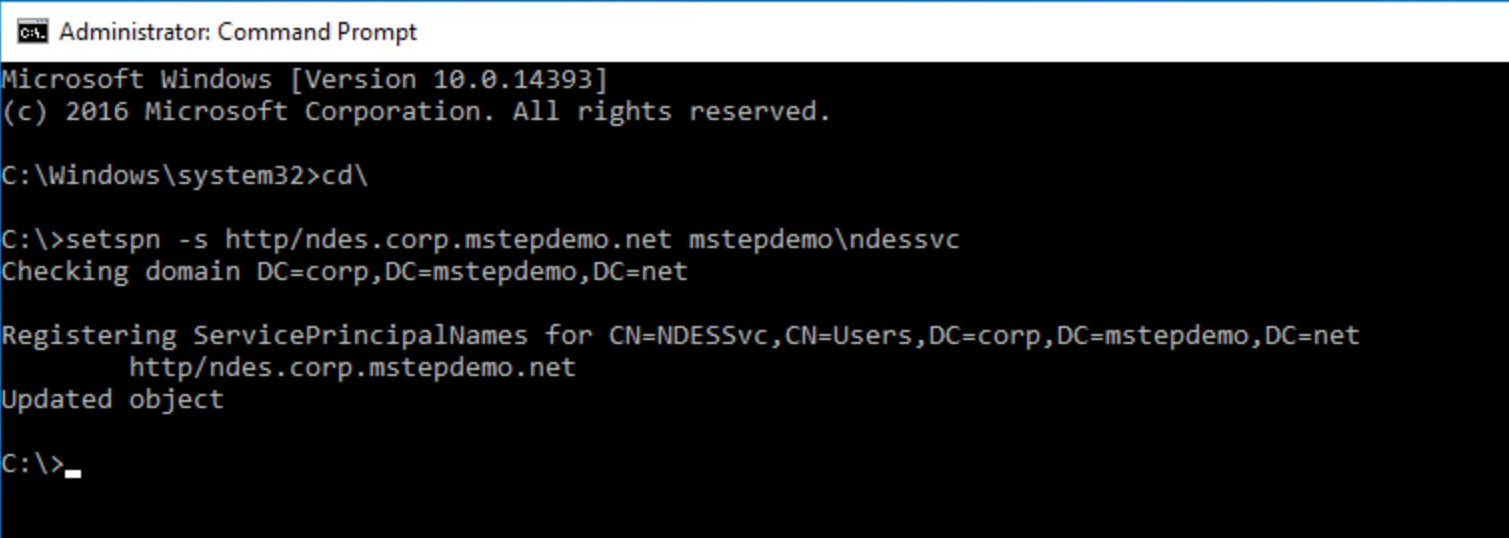

在 NDES 服務帳戶上註冊服務主體名稱

使用相當於 Domain Admins 的存取權登入 NDES 伺服器。

開啟提升許可權的命令提示字元

輸入下列命令以註冊服務主體名稱

setspn -s http/[FqdnOfNdesServer] [DomainName\\NdesServiceAccount]其中 [FqdnOfNdesServer] 是 NDES 伺服器的完整域名,而 [DomainName\NdesServiceAccount] 是以反斜杠 (\) 分隔的功能變數名稱和 NDES 服務帳戶名稱。 命令的範例如下所示:

setspn -s http/ndes.corp.contoso.com contoso\ndessvc

注意

如果您對多部 NDES 伺服器使用相同的服務帳戶,請針對 NDES 服務執行所在的每個 NDES 伺服器重複下列工作。

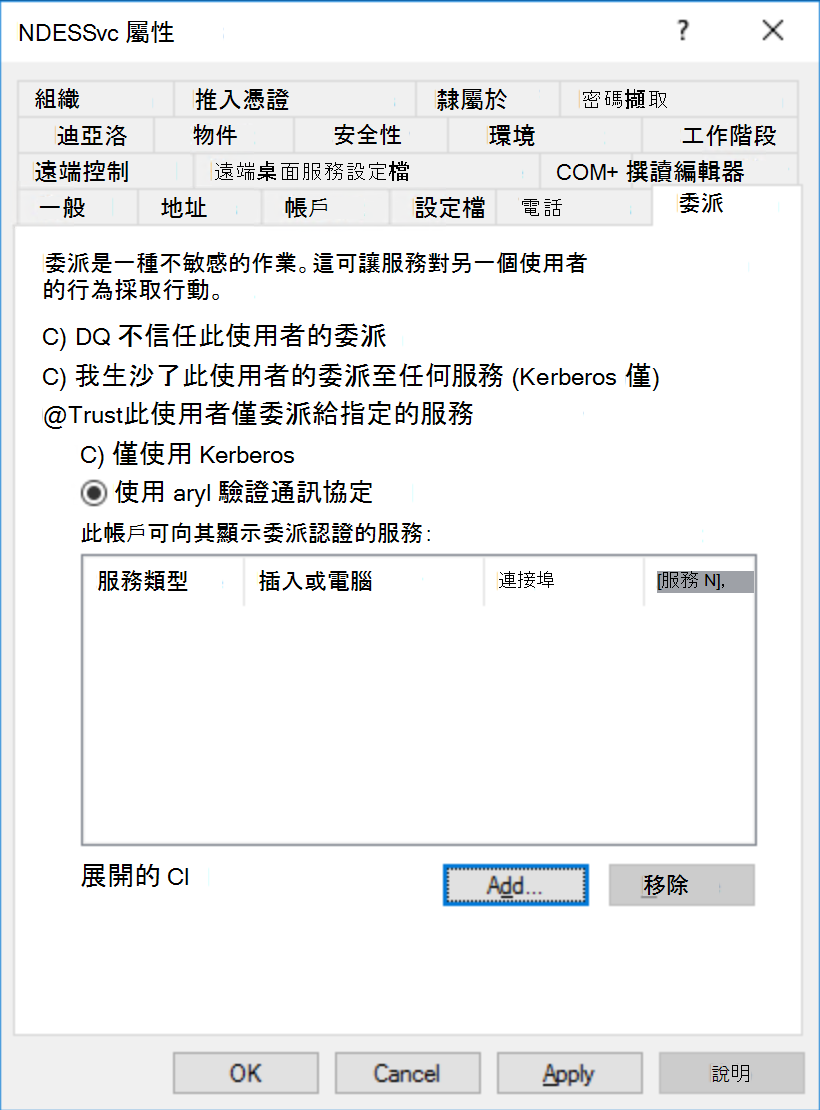

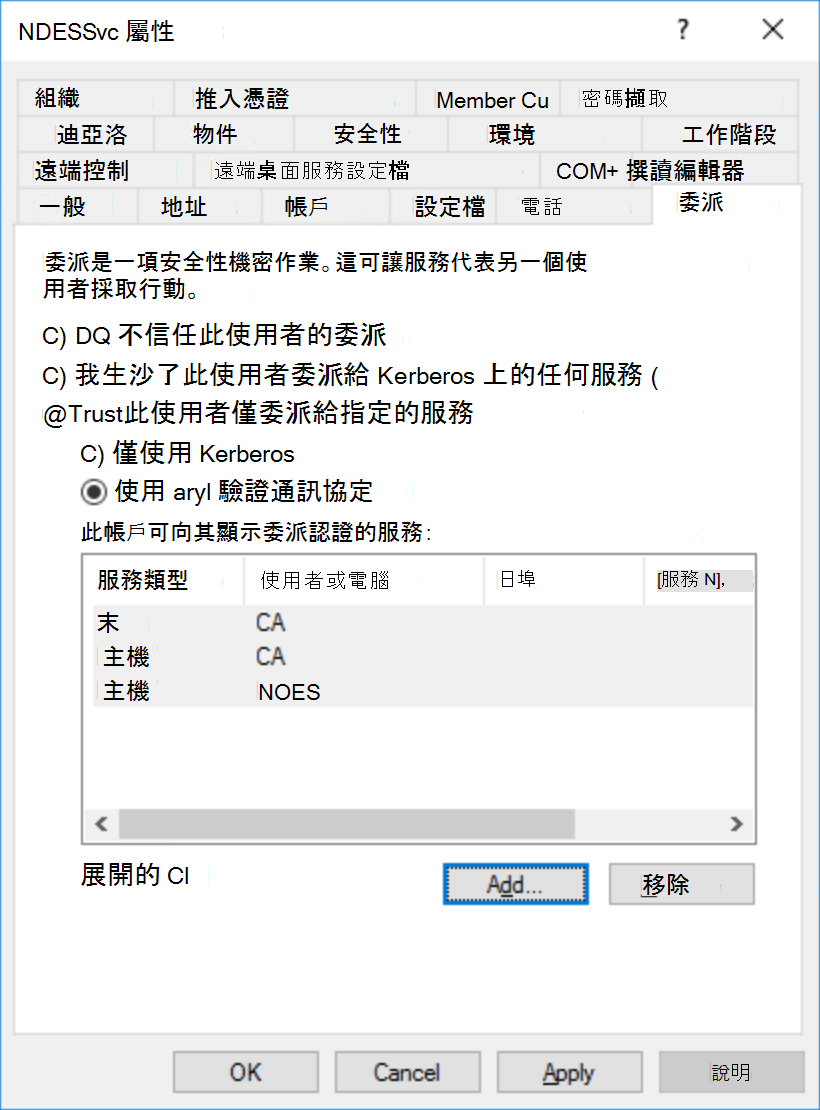

設定 NDES 服務帳戶以進行委派

NDES 服務會代表用戶註冊憑證。 因此,您想要限制它可以代表使用者執行的動作。 您可以透過委派來執行此動作。

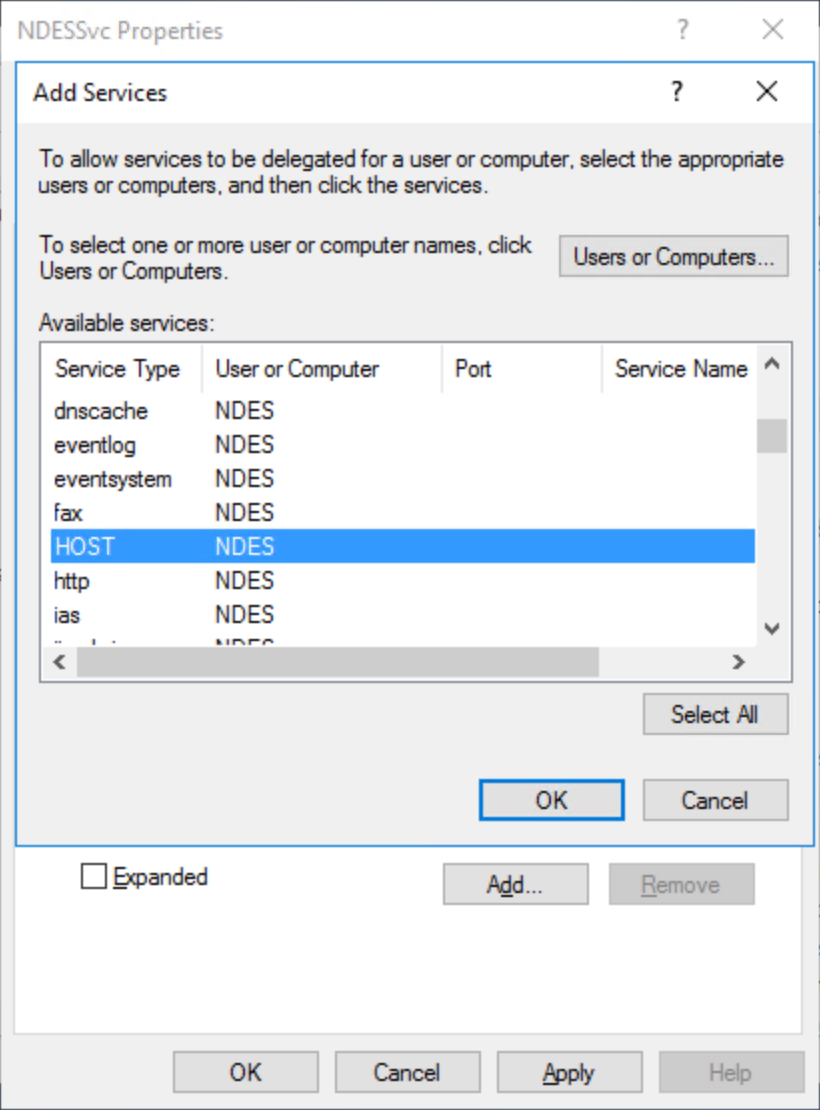

以相當於 Domain Admins 的最低存取權登入域控制器。

開啟 \[Active Directory 使用者和電腦\]。

找出 NDESSvc) (NDES 服務帳戶。 以滑鼠右鍵按下並選取 [ 屬性]。 選取 [ 委派] 索引 標籤。

選取 [信任此使用者僅委派給指定的服務]

選 取 [使用任何驗證通訊協定]

選取 [新增]

選取 [用戶或計算機...]輸入您用來對 Microsoft Entra 加入裝置發出驗證憑證 Windows Hello 企業版 NDES 伺服器的名稱。 從 [ 可用的服務] 列表中,選取 [ 主機]。 選取 [確定]

使用此服務帳戶針對每部 NDES 伺服器重複步驟 5 和 6。 選取 [新增]

選取 [用戶或計算機...]輸入這個 NDES 服務帳戶用來發行 Windows Hello 企業版 驗證憑證的頒發證書頒發機構單位名稱,以 Microsoft Entra 加入的裝置。 從 [ 可用的服務] 列表中,選取 [dcom]。 按 住 CTRL 鍵,然後選取 [主機]。 選取 [確定]

針對每個發行證書頒發機構單位重複步驟 8 和 9,其中一或多部 NDES 伺服器會要求憑證

選取 [確定]。 關閉 Active Directory 使用者和電腦

設定 NDES 角色和證書範本

此工作會設定 NDES 角色,以及 NDES 伺服器問題的證書範本。

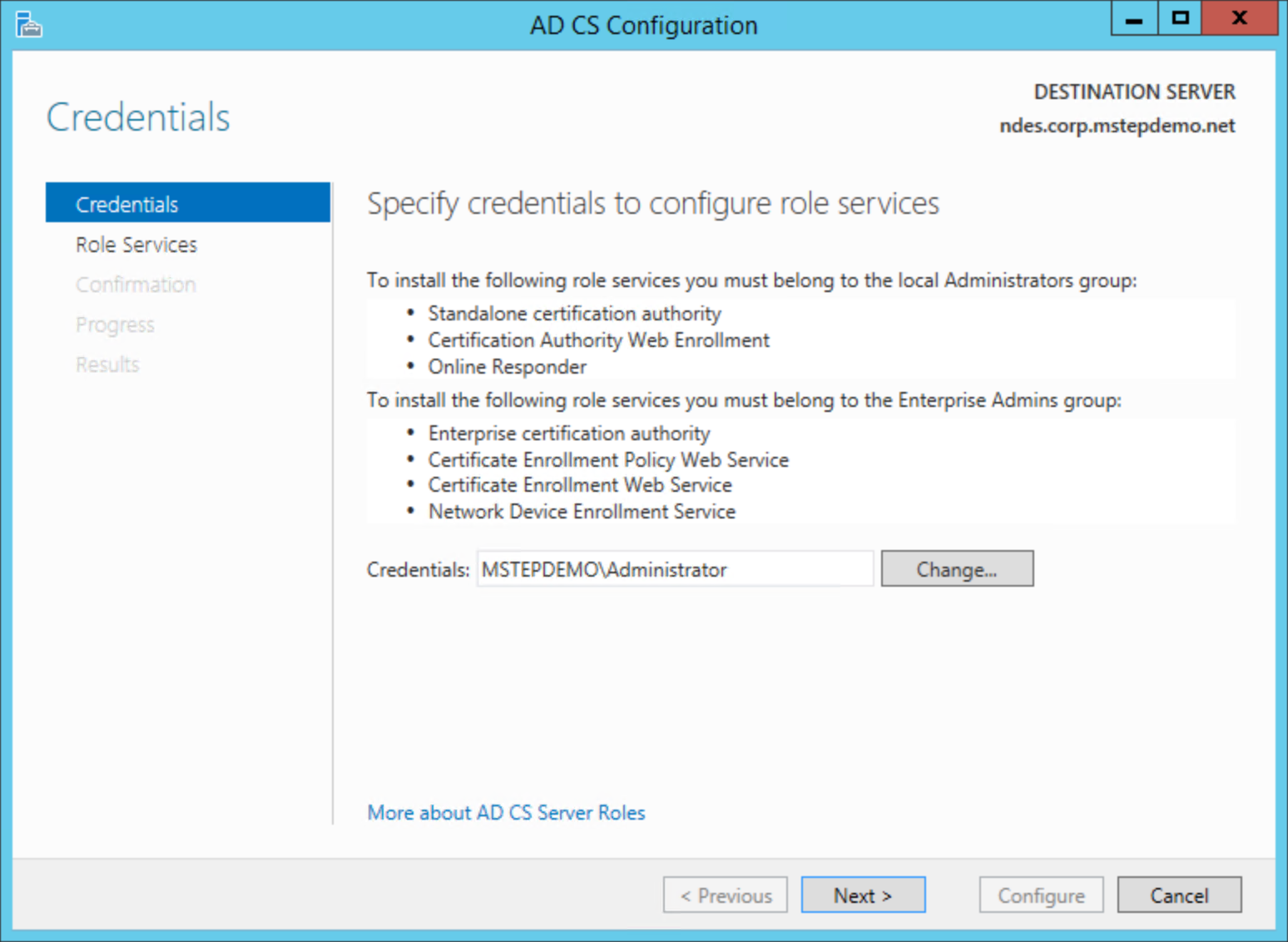

設定 NDES 角色

使用企業 管理員 對等認證登入證書頒發機構單位或管理工作站。

注意

如果您從最後一組工作關閉 [伺服器管理員],請開始 伺服器管理員,然後按兩下顯示黃色驚嘆號的動作旗標。

選取 [在 目的地伺服器上設定 Active Directory 憑證服務 ] 連結

在 [ 認證] 頁面上,選取 [ 下一步]。

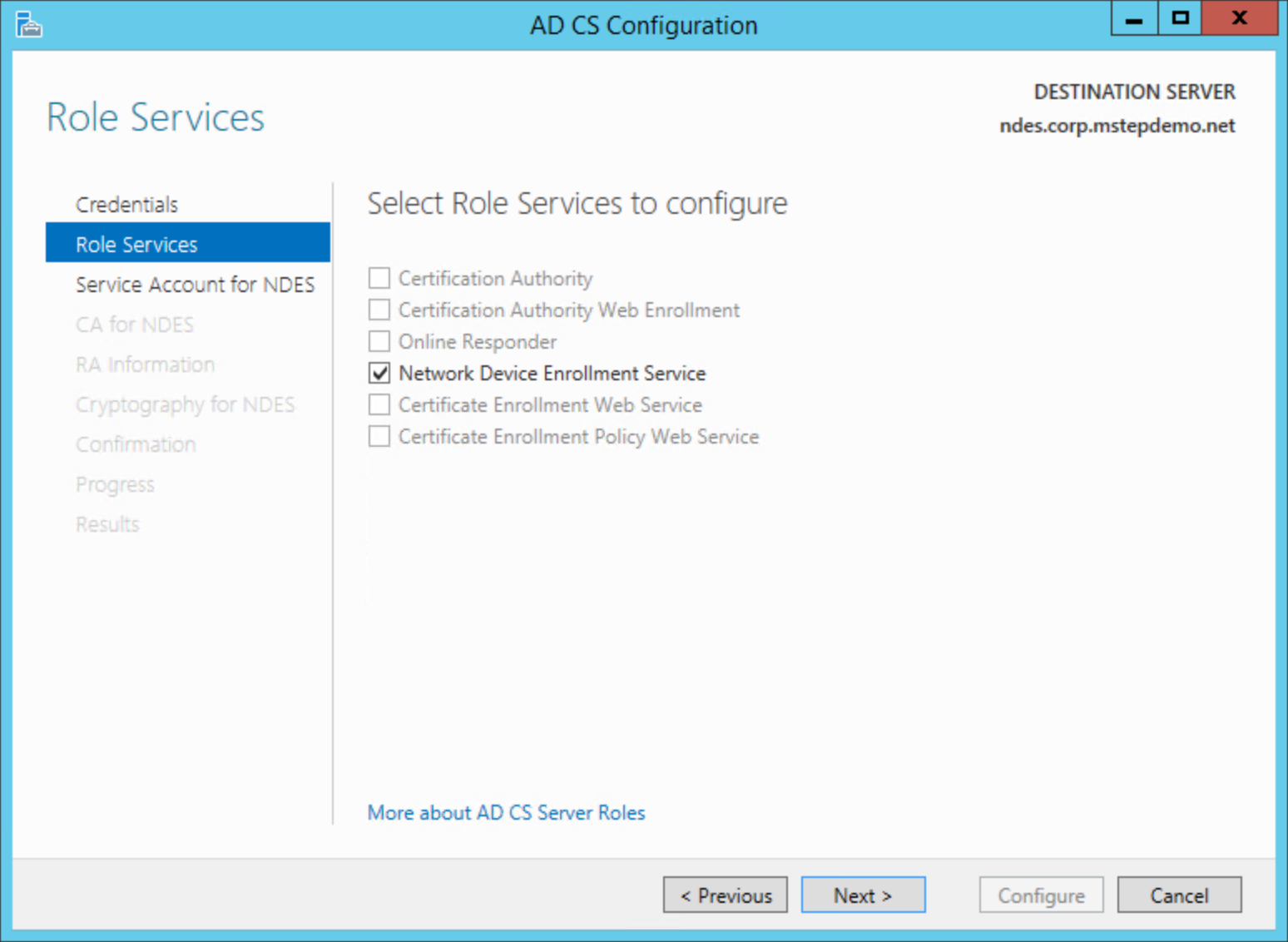

在 [ 角色服務] 頁面上,選取 [網络裝置註冊服務 ],然後選取 [ 下一步]

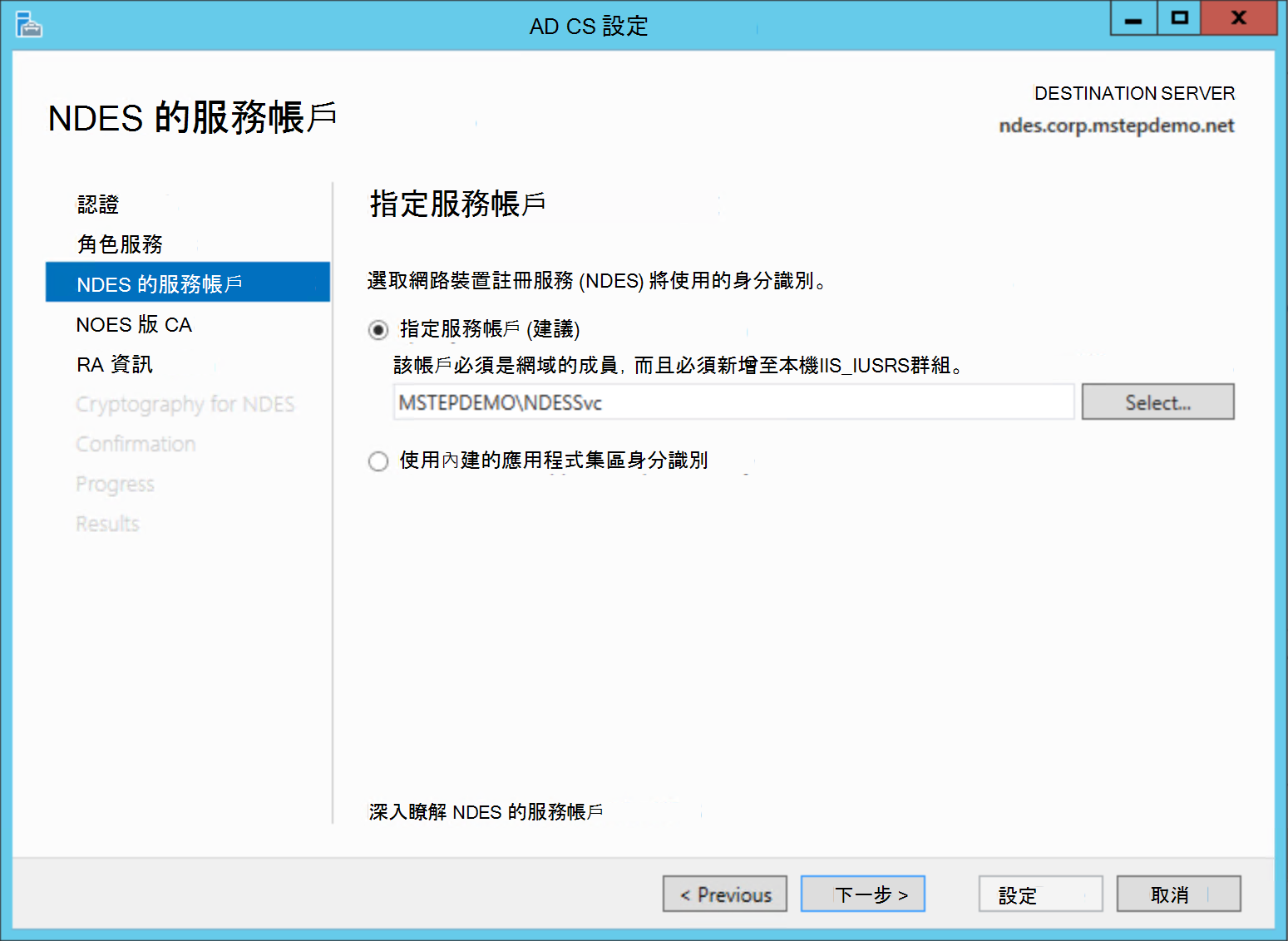

在 [ NDES 的服務帳戶 ] 頁面上,選取 [ 指定服務帳戶 (建議) 。 選取 [選取...]。在 [Windows 安全性] 對話框中,輸入 NDES 服務帳戶的使用者名稱和密碼。 選取 [下一步]

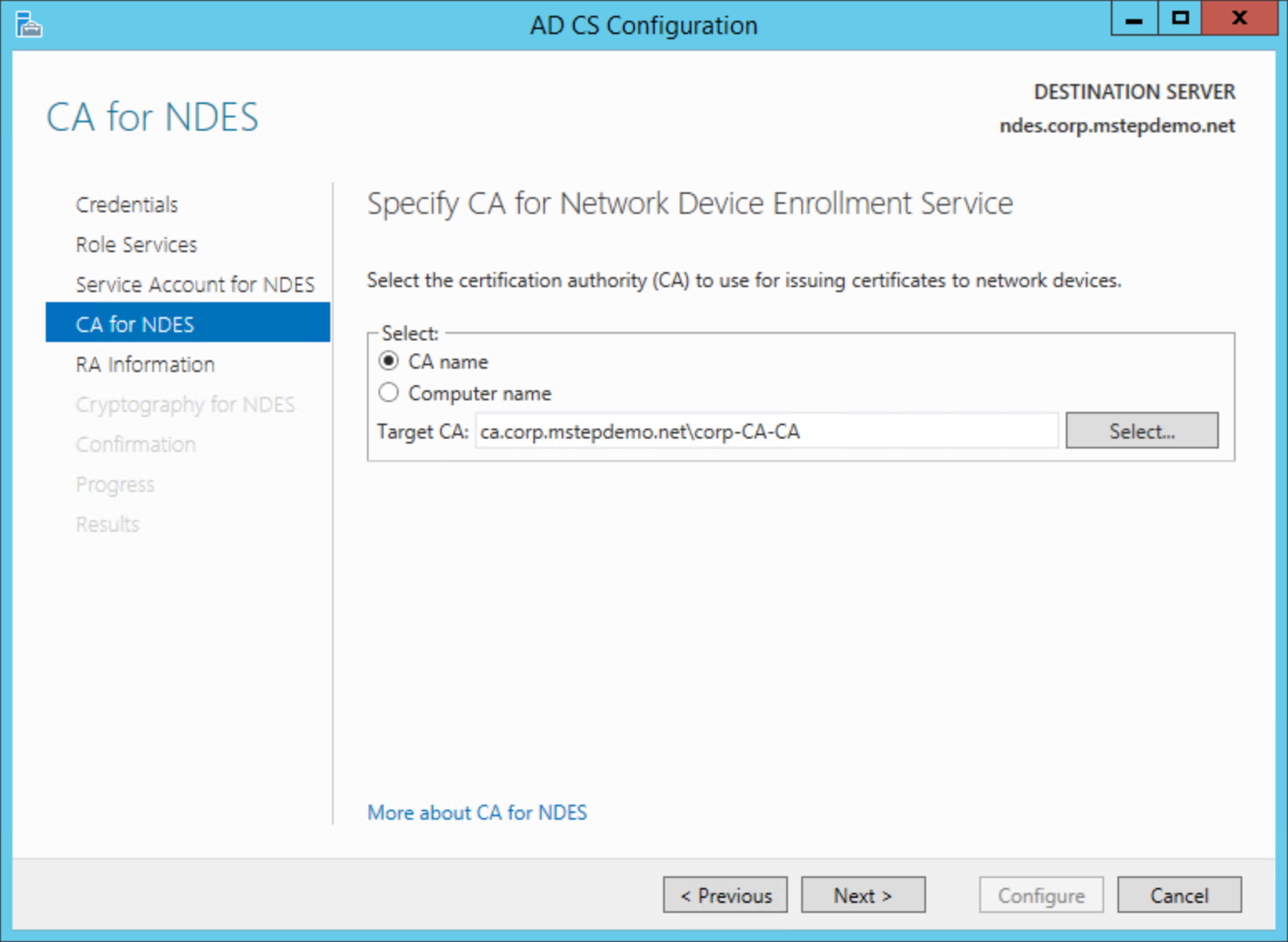

在 [ NDES 的 CA ] 頁面上,選取 [CA 名稱]。 選 取 [選取...]。選取 NDES 伺服器要求憑證的頒發機構單位。 選取 [下一步]

在 [RA 資訊] 上,選取 [ 下一步]

在 [ NDES 的密碼編譯 ] 頁面上,選取 [ 下一步]

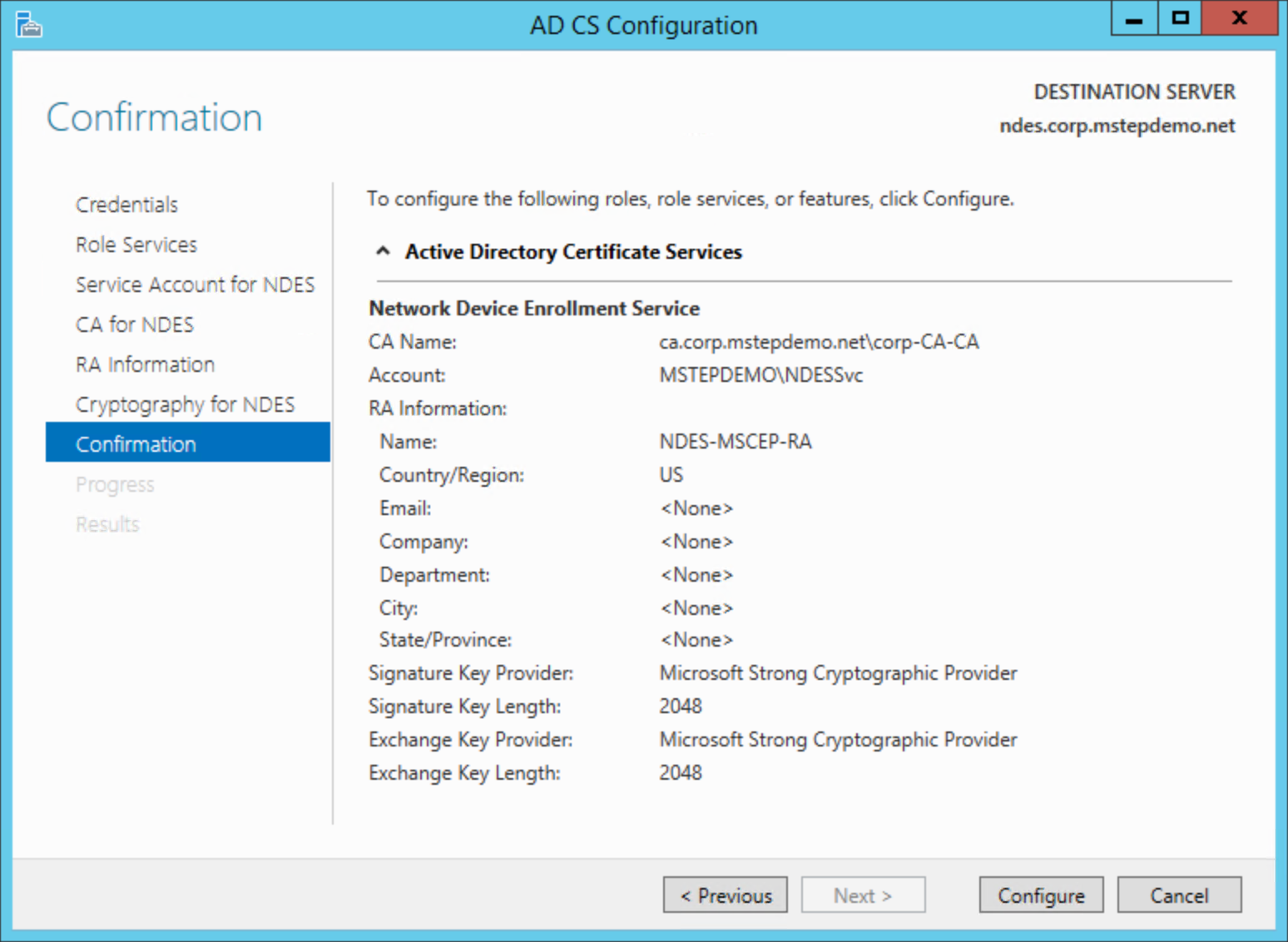

檢閱 [確認] 頁面。 選 取 [設定]

設定完成後,選取 [ 關閉 ]

在 NDES 上設定證書範本

單一 NDES 伺服器最多可以要求三個證書範本。 NDES 伺服器會根據在 Microsoft Intune SCEP 憑證配置檔中指派的傳入憑證要求來決定要發出的憑證。 Microsoft Intune SCEP 憑證配置檔有三個值。

- 數字簽名

- 金鑰編碼

- 金鑰編碼、數字簽名

每個值都會對應至 NDES 伺服器中的登錄值名稱。 NDES 伺服器會將傳入 SCEP 提供的值轉譯成對應的證書範本。 下表顯示 NDES 證書範本登錄值名稱的 SCEP 設定檔值。

| SCEP 設定文件金鑰使用方式 | NDES 登錄值名稱 |

|---|---|

| 數字簽名 | SignatureTemplate |

| 金鑰編碼 | EncryptionTemplate |

| 金鑰編碼 數字簽名 |

GeneralPurposeTemplate |

在理想情況下,您應該將憑證要求與登錄值名稱相符,讓設定保持直覺式 (加密憑證使用加密範本、簽章憑證使用簽章範本等 ) 。 這種直覺式設計的結果是 NDES 伺服器中的潛在指數成長。 想像一個組織需要在其企業中發行九個唯一的簽章憑證。

如果發生需求,您可以在加密登錄值名稱中設定簽章憑證,或在簽章登錄值中設定加密憑證,以充分利用 NDES 基礎結構。 此非直覺式設計需要目前且精確的設定檔,以確保 SCEP 憑證配置檔設定為註冊正確的憑證,而不論實際用途為何。 每個組織都需要平衡設定和管理的簡易性與額外的 NDES 基礎結構及其隨附的管理額外負荷。

使用本機 系統管理員 對等認證登入 NDES 伺服器。

開啟提升許可權的命令提示字元

使用上述數據表,決定要使用哪一個登錄值名稱來要求已加入 Microsoft Entra 裝置 Windows Hello 企業版 驗證憑證

輸入下列命令:

reg add HKLM\Software\Microsoft\Cryptography\MSCEP /v [registryValueName] /t REG_SZ /d [certificateTemplateName]其中 registryValueName 是上述數據表中的三個值名稱之一,其中 certificateTemplateName 是您為 Windows Hello 企業版 Microsoft Entra 聯結裝置建立的證書範本名稱。 範例:

reg add HKLM\Software\Microsoft\Cryptography\MSCEP /v SignatureTemplate /t REG_SZ /d ENTRAJOINEDWHFBAuthentication當命令要求覆寫現有值的許可權時輸入 Y

關閉命令提示字元。

重要

使用證書範本的 名稱 ;不是 顯示名稱。 證書範本名稱不包含空格。 您可以在證書範本管理控制台中查看證書範本屬性的 [ 一般 ] 索引標籤,以檢視 憑證 名稱 (certtmpl.msc) 。

建立內部 NDES URL 的 Web 應用程式 Proxy。

已加入 Microsoft Entra 裝置的憑證註冊會透過因特網進行。 因此,內部 NDES URL 必須可從外部存取。 您可以使用 Microsoft Entra 應用程式 Proxy,輕鬆且安全地執行此動作。 Microsoft Entra 應用程式 Proxy 為裝載於內部部署的 Web 應用程式提供單一登錄和安全的遠端訪問,例如網路裝置註冊服務。

在理想情況下,您會將 Microsoft Intune SCEP 憑證配置檔設定為使用多個外部 NDES URL。 這可讓 Microsoft Intune 將憑證要求與相同設定的 NDES 伺服器進行循環配置資源負載平衡, (每個 NDES 伺服器可以容納大約 300 個並行要求) 。 Microsoft Intune 將這些要求傳送至 Microsoft Entra 應用程式 Proxy。

Microsoft Entra 應用程式 Proxy 是由輕量型 應用程式 Proxy 連接器代理程式提供服務。 如需詳細資訊,請參閱什麼是 應用程式 Proxy。 這些代理程式會安裝在內部部署、已加入網域的裝置上,並建立與 Azure 的已驗證安全輸出連線,等候處理來自 Microsoft Entra 應用程式 Proxy 的要求。 您可以在 Microsoft Entra ID 中建立連接器群組,將特定連接器指派給服務特定應用程式。

連接器群組會自動迴圈配置資源,將 Microsoft Entra 應用程式 Proxy 要求的負載平衡至指派連接器群組內的連接器。 這可確保 Windows Hello 企業版 憑證要求具有多個專用 Microsoft Entra 應用程式 Proxy 連接器,專門用來滿足註冊要求。 負載平衡 NDES 伺服器和連接器應確保用戶及時註冊其 Windows Hello 企業版 憑證。

下載並安裝 應用程式 Proxy 連接器代理程式

使用等同於網域使用者的存取權登入工作站。

- 至少以應用程式管理員身分存取 Microsoft Entra 系統管理中心

- 選取 [所有服務]。 輸入 Microsoft Entra ID 以篩選服務清單。 在 [服務] 底下,選取 [Microsoft Entra ID

- 在 [ 管理] 底下,選取 [ 應用程式 Proxy]

- 選 取 [下載連接器服務]。 選 取 [下載] & [接受條款]。 將檔案 (AADApplicationProxyConnectorInstaller.exe) 儲存在 Proxy

Azure 應用程式 網域上其他人可存取的位置。

Azure 應用程式 網域上其他人可存取的位置。

- 登入將執行連接器的計算機,其存取權相當於 網域使用者

重要

針對每個 NDES 應用程式 Proxy 安裝至少兩個 Microsoft Entra ID Proxy 連接器。 策略性地找出整個組織 Microsoft Entra 應用程式 Proxy 連接器,以確保最大可用性。 請記住,執行連接器的裝置必須能夠與 Azure 和內部部署 NDES 伺服器通訊

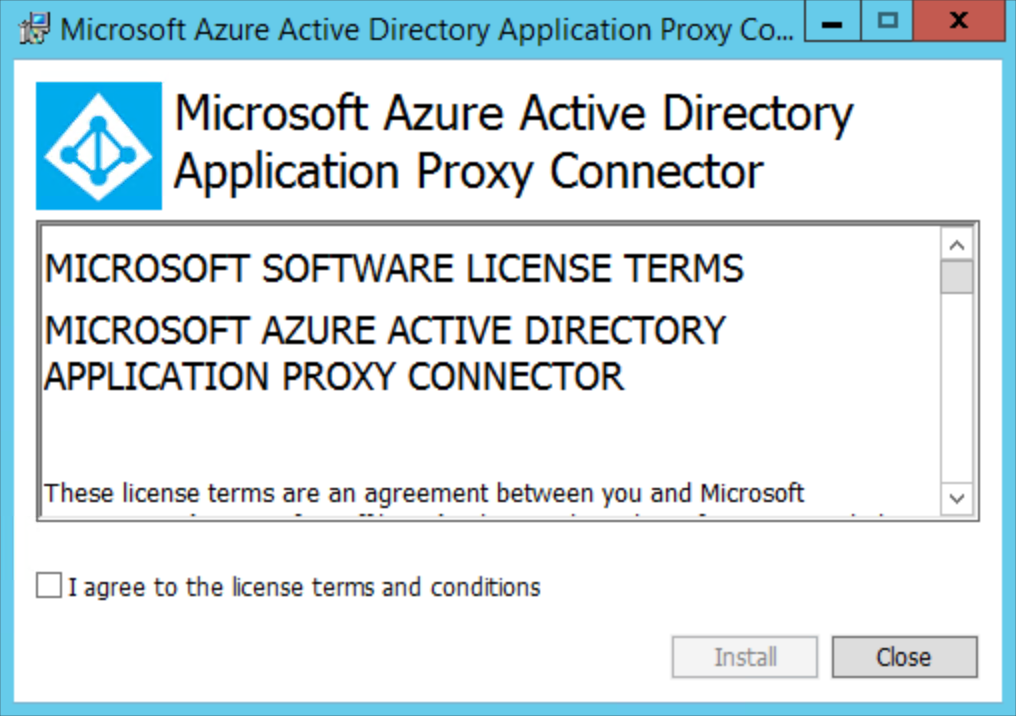

- 開始 AADApplicationProxyConnectorInstaller.exe

- 閱讀授權條款,然後選取 [我同意授權條款及條件]。 選取 [安裝

- 至少以應用程式管理員身分

- 安裝完成時。 閱讀輸出 Proxy 伺服器的相關信息。 選取 [關閉

- 針對針對 Windows Hello 企業版 憑證部署執行 Microsoft Entra 應用程式 Proxy 連接器的每個裝置,重複步驟 5 - 10

建立連接器群組

使用等同於網域使用者的存取權登入工作站。

選取 [所有服務]。 輸入 Microsoft Entra ID 以篩選服務清單。 在 [服務] 底下,選取 [Microsoft Entra ID

在 [ 管理] 底下,選取 [ 應用程式 Proxy]。

選 取 [新增連接器群組]。 在 [ 名稱] 下,輸入 NDES WHFB 連接器。

在 [連接器] 列表中選取將服務 Windows Hello 企業版 憑證註冊要求的每個連接器代理程式

選取 \[儲存\]。

建立 Azure 應用程式 Proxy

使用等同於網域使用者的存取權登入工作站。

選取 [所有服務]。 輸入 Microsoft Entra ID 以篩選服務清單。 在 [服務] 底下,選取 [Microsoft Entra ID

在 [ 管理] 底下,選取 [ 應用程式 Proxy]

選 取 [設定應用程式]

在 [名稱] 旁的 [基本設定] 下,輸入 WHFB NDES 01。 選擇將此 Microsoft Entra 應用程式 Proxy 設定與內部部署 NDES 伺服器相互關聯的名稱。 每部 NDES 伺服器都必須有自己的 Microsoft Entra 應用程式 Proxy,因為兩部 NDES 伺服器無法共用相同的內部 URL

在 [內部 URL] 旁,輸入與此 Microsoft Entra 應用程式 Proxy 相關聯之 NDES 伺服器的內部完整 DNS 名稱。 例如,

https://ndes.corp.mstepdemo.net。 您必須比對主要主機名 (NDES 伺服器的 AD 計算機帳戶名稱) ,並在 URL 前面加上 https在 [ 內部 URL] 底下,從第一個清單中選 取 [https:// ]。 在 [https://] 旁的文字框中,輸入您要作為 Microsoft Entra 應用程式 Proxy 外部主機名的主機名。 在您輸入的主機名旁邊的清單中,選取您要在外部用於 Microsoft Entra 應用程式 Proxy 的 DNS 後綴。 建議使用預設值 -[tenantName].msapproxy.net,其中 [tenantName] 是您目前 Microsoft Entra 租用戶名稱 (-mstephendemo.msappproxy.net) 。

從 [預先驗證] 列表中選取 [傳遞]

從連接器群組清單中選取 NDES WHFB 連接器

在 [其他設定] 底下,從 [後端應用程式逾時] 選取 [預設]。 在 [翻譯 URL 中] 區段下,選取 [標頭] 旁的 [是],然後選取 [應用程式主體] 旁的 [否]

選取 [新增]

登出 Azure 入口網站。

重要

記下內部和外部 URL。 註冊 NDES-Intune 驗證憑證時,您將需要這項資訊。

註冊 NDES-Intune 驗證憑證

此工作會註冊 Intune 連接器和 NDES 伺服器所使用的用戶端和伺服器驗證憑證。

使用相當於 本機系統管理員的存取權登入 NDES 伺服器。

啟動本機計算機 憑證管理員 (certlm.msc)

展開瀏覽窗格中的 [ 個人 ] 節點

以滑鼠右鍵按一下 [個人]。 選 取 [所有工作 ] 並 要求新憑證

在 [開始之前] 頁面上選取 [下一步]

在 [選取憑證註冊原則] 頁面上選取 [下一步]

在 [要求憑證] 頁面上,選取 [NDES-Intune 驗證] 複選框

選取 [ 需要更多資訊才能註冊此憑證]。按兩下這裡設定設定 連結

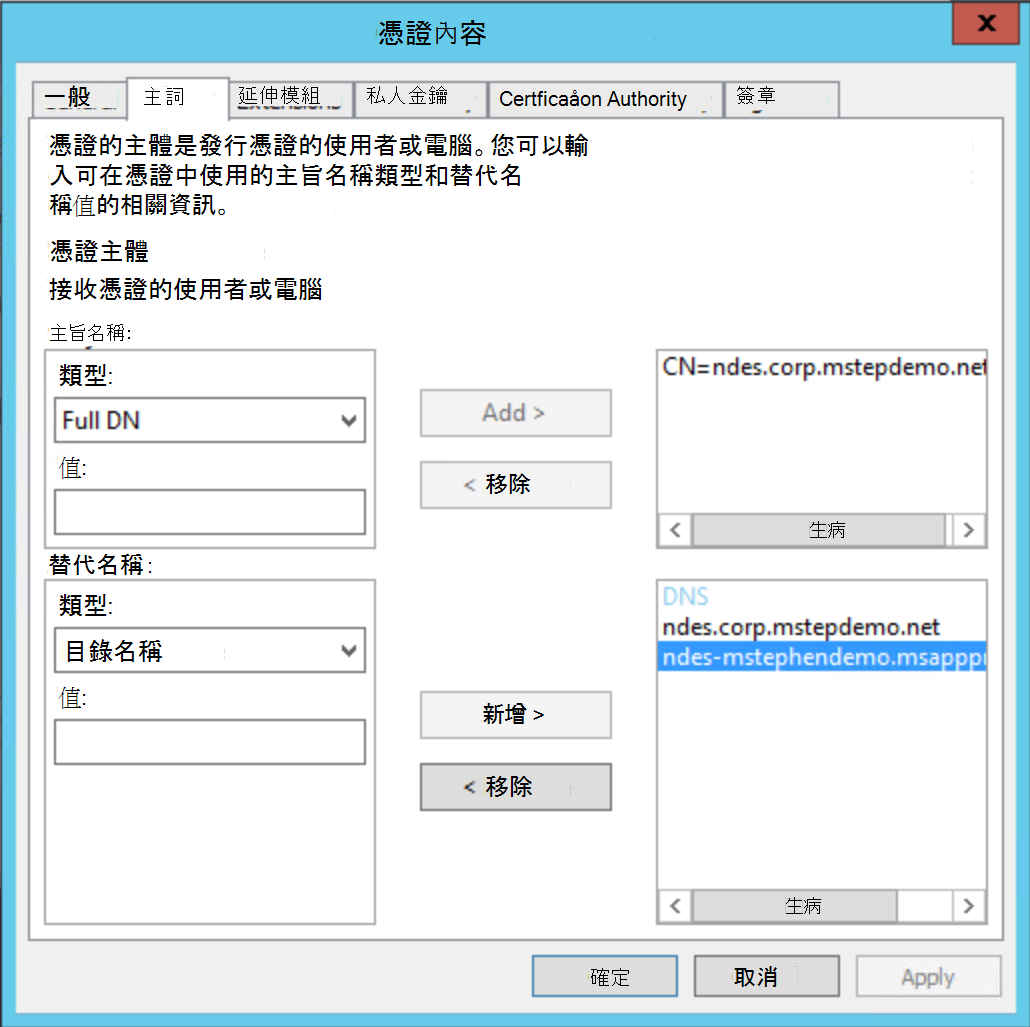

在 [主體名稱] 底下,從 [類型] 清單選取 [一般名稱]。 輸入在不含 https:// 的上一個工作 (中使用的內部 URL,例如 ndes.corp.mstepdemo.net) ,然後選取 [ 新增]

在 [替代名稱] 底下,從 [類型] 清單選取 [DNS]。 輸入在不含 https:// 的上一個工作 (中使用的內部 URL,例如 ndes.corp.mstepdemo.net) 。 選取 [新增]。 輸入在不含 https:// 的上一個工作 (中使用的外部 URL,例如 ndes-mstephendemo.msappproxy.net) 。 選取 [新增]。 完成時選取 [確定]

選 取 [註冊]

針對所有 NDES 伺服器重複這些步驟,這些伺服器可用來要求已加入 Microsoft Entra 裝置 Windows Hello 企業版 驗證憑證

設定 Web 伺服器角色

此工作會將 NDES 伺服器上的 Web 伺服器角色設定為使用伺服器驗證憑證。

使用相當於本機系統 管理員的存取權登入 NDES 伺服器。

從系統管理工具啟動 Internet Information Services (IIS) Manager

展開具有 NDES 伺服器名稱的節點。 展開 [網站 ],然後選取 [默認網站]

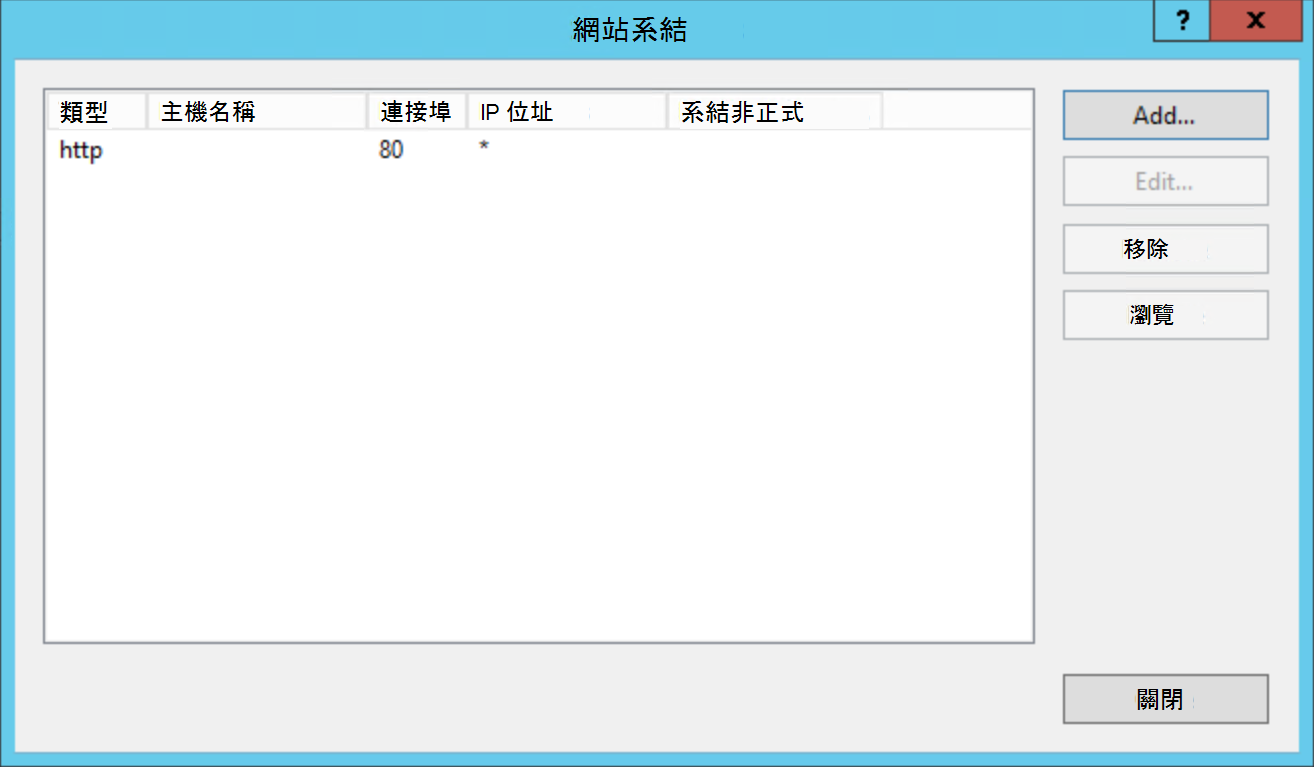

選 取 [動作] 底下的 [系 結...]。 選取 [新增]。

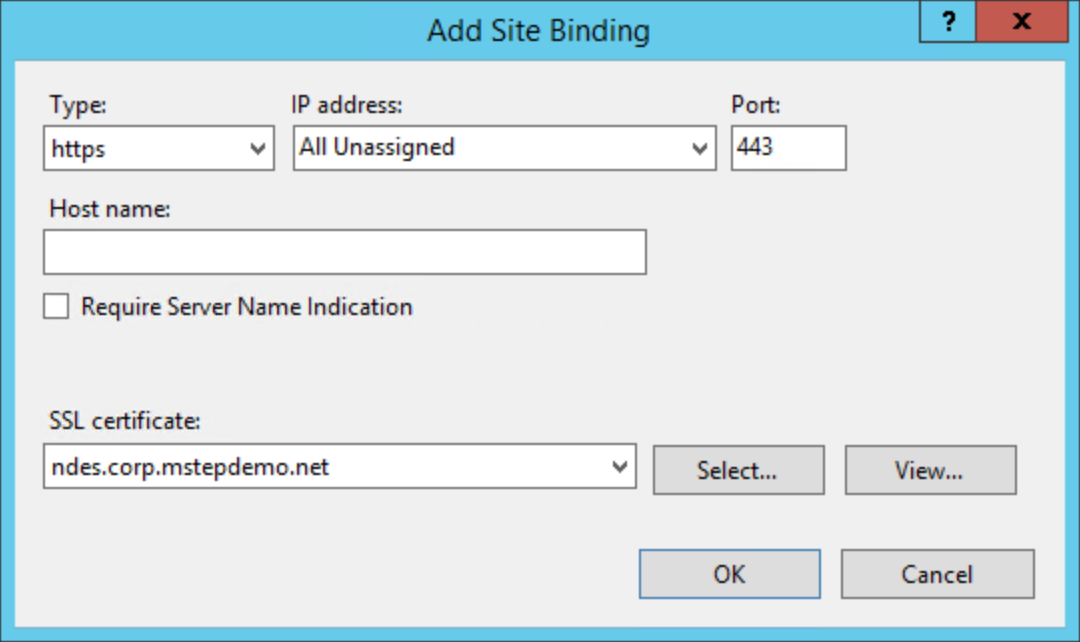

從 [類型] 中選取 [https]。 確認 Port 的值為 443

從 SSL 憑證 清單中選取您先前註冊的憑證。 選取 [確定]

從 [月臺系結] 列表中選取 [HTTP]。 選 取 [移除]

選取 [月台系結] 對話方塊上的 [關閉]

關閉 INTERNET Information Services (IIS) Manager

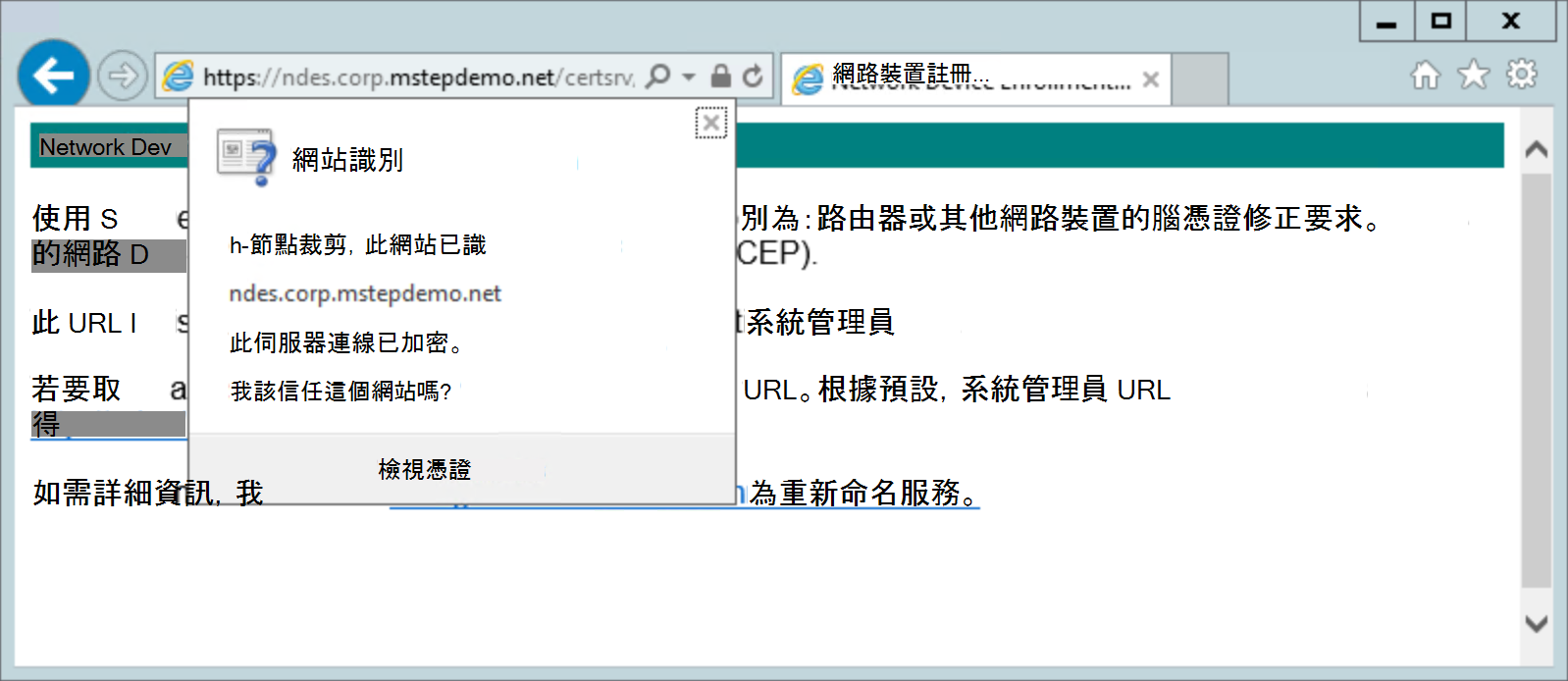

驗證組態

此工作會確認 NDES 伺服器的 TLS 設定。

使用相當於本機系統 管理員的存取權登入 NDES 伺服器。

停用 Internet Explorer 增強式安全性設定

- 開啟伺服器管理員。 從瀏覽窗格中選取 [ 本地伺服器 ]

- 在 [屬性] 區段中,選取 [IE 增強式安全性設定] 旁的 [開啟]

- 在 [ Internet Explorer 增強式安全 性設定] 對話方塊的 [ 系統管理員] 下,選取 [ 關閉]。 選取 [確定]

- 關閉 伺服器管理員

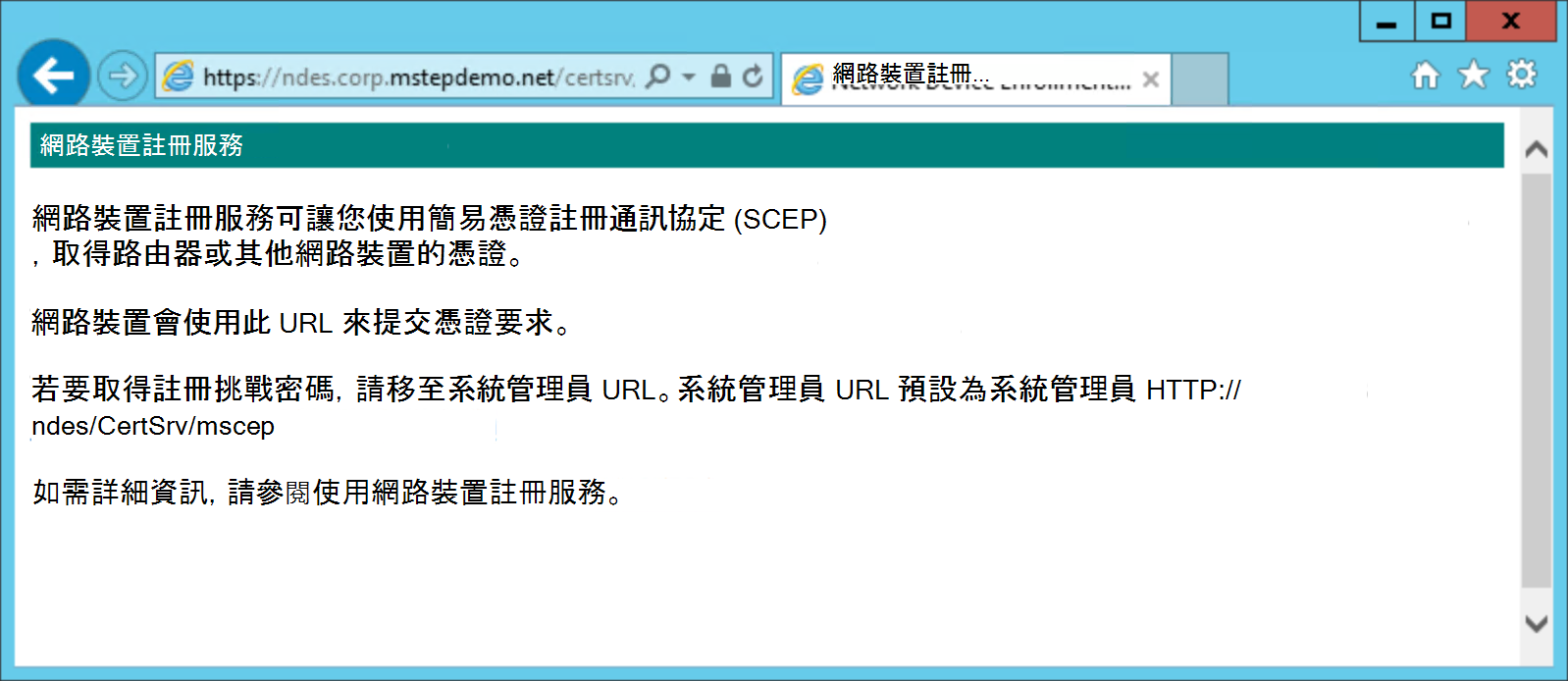

測試 NDES 網頁伺服器

開 啟 Internet Explorer

在導覽列中,輸入

https://[fqdnHostName]/certsrv/mscep/mscep.dll其中 [fqdnHostName] 是 NDES 伺服器的完整內部 DNS 主機名。

網頁瀏覽器中應該會出現類似下列的網頁。 如果您沒有看到類似的頁面,或收到 503 服務無法使用的 訊息,請確定 NDES 服務帳戶具有適當的用戶權力。 您也可以檢閱具有 NetworkDeviceEnrollmentService 來源之事件的應用程式事件記錄檔。

確認網站使用伺服器驗證憑證。

設定網路裝置註冊服務以使用 Microsoft Intune

您已成功設定網路裝置註冊服務。 您現在必須修改組態,才能使用 Intune 憑證連接器。 在這項工作中,您將啟用 NDES 伺服器和 http.sys 來處理長 URL。

- 設定 NDES 以支援長 URL

設定 NDES 和 HTTP 以支援長 URL

使用相當於本機系統 管理員的存取權登入 NDES 伺服器。

設定預設網站

從系統管理工具啟動 Internet Information Services (IIS) Manager

展開具有 NDES 伺服器名稱的節點。 展開 [網站 ],然後選取 [默認網站]

在內容窗格中,按兩下 [要求篩選]。 在動作窗格中選取 [編輯功能設定... ]

選 取 [允許未列出的檔名擴展名]

選 取 [允許未列出的動詞命令]

選 取 [允許高位字元]

在[允許的內容長度上限] 中輸入 30000000 (位元組)

在 [URL 長度上限] 中輸入 65534 (位元組)

在 [最大查詢字串 (位元節數] 中輸入 65534)

選取 [確定]。 關閉 INTERNET Information Services (IIS) Manager

設定 HTTP.SYS 的參數

開啟提升許可權的命令提示字元

執行下列命令:

reg add HKLM\SYSTEM\CurrentControlSet\Services\HTTP\Parameters /v MaxFieldLength /t REG_DWORD /d 65534 reg add HKLM\SYSTEM\CurrentControlSet\Services\HTTP\Parameters /v MaxRequestBytes /t REG_DWORD /d 65534重新啟動 NDES 伺服器

下載、安裝及設定 Intune 憑證連接器

Intune 憑證連接器應用程式可讓 Microsoft Intune 在 Microsoft Intune 所管理的裝置上,使用您的內部部署 PKI 為使用者註冊憑證。

若要瞭解如何下載、安裝及設定 Intune 憑證連接器,請參閱安裝適用於 Microsoft Intune的憑證連接器。

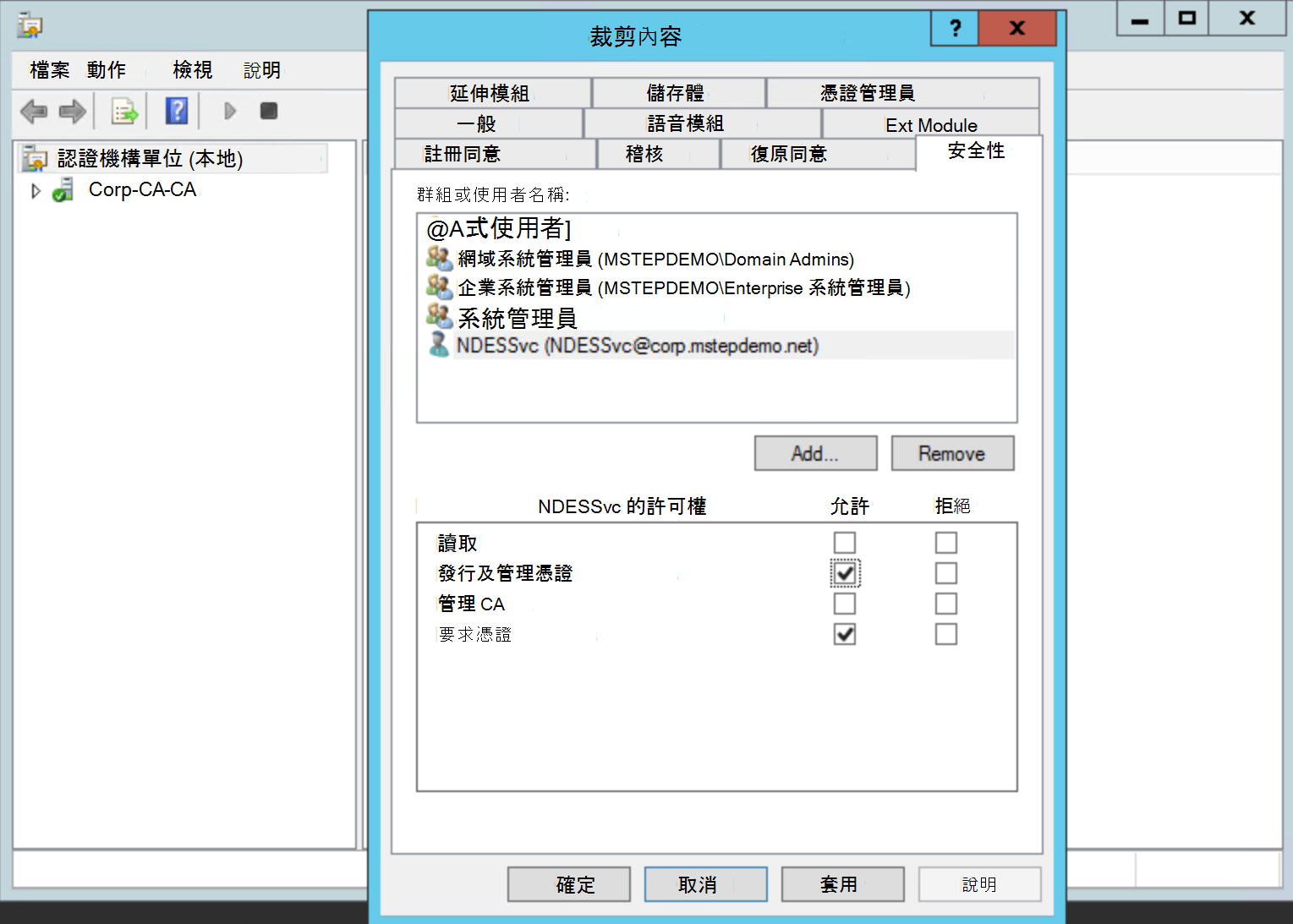

針對憑證撤銷設定 NDES 連接器 (選擇性)

選擇性地 (不需要) ,您可以在抹除裝置、取消註冊裝置或憑證配置檔超出目標使用者的範圍時,設定 Intune 連接器, (移除、刪除或刪除配置檔) 。 您必須在連接器設定期間選取 [ 證書吊銷 ] 選項,以針對從 Microsoft Active Directory 證書頒發機構單位發出的憑證啟用自動證書吊銷。 此外,您必須啟用 NDES 服務帳戶以進行撤銷。

使用相當於網域系統管理員的存取權登入 NDES 連接器所使用的證書頒發機構單位

啟動 證書頒發機構單位 管理主控台

在瀏覽窗格中,以滑鼠右鍵按下證書頒發機構單位的名稱,然後選取 [ 屬性]

選取 [ 安全性] 索引標籤,然後選取 [ 新增]。 在 [ 輸入要選取的物件名稱 ] 方塊中,輸入 NDESSvc (或您提供給 NDES 服務帳戶的名稱) 。 選 取 [檢查名稱],然後選取 [ 確定]。 從 [ 群組或使用者名稱 ] 列表中選取 NDES 服務帳戶。 選取 [允許] 作為 [發行和管理憑證] 許可權。 選取 [確定]

關閉 證書頒發機構單位

建立及指派簡單的憑證註冊通訊協定 (SCEP) 憑證配置檔

建立已加入 ENTRA 的 WHFB 憑證使用者群組

使用等同於網域使用者的存取權登入工作站。

選取 [所有服務]。 輸入 Microsoft Entra ID 以篩選服務清單。 在 [服務] 底下,選取 [Microsoft Entra ID

選取 [群組]。 選 取 [新增群組]

從 [群組類型] 列表中選取 [安全性]

在 [ 組名] 下,輸入群組的名稱。 例如, ENTRA JOINED WHFB 憑證使用者

如果適用,請提供群組描述

從 [成員資格類型] 清單中選取 [指派]

選 取 [成員]。 使用 [ 選取成員] 窗格將成員新增至此群組。 完成時,選取 [選取]

選取 [建立]。

建立 SCEP 憑證配置檔

使用等同於網域使用者的存取權登入工作站。

- 登入 Microsoft Intune 系統管理中心

- 選 取 [裝置],然後選取 [ 組態配置檔]

- 選 取 [建立配置檔]。

- 從 [平臺] 清單中選取 Windows 10 和更新版本

- 從 [配置檔] 列表中選擇SCEP憑證,然後選取 [建立]

- SCEP 憑證精靈應該會開啟。 在 [名稱] 旁,輸入 WHFB 憑證註冊

- 在 [ 描述] 旁,提供對您的環境有意義的描述,然後選取 [ 下一步]

- 選取 [使用者 ] 作為憑證類型

- 設定 憑證有效期間 以符合您的組織。

重要

請記住,您必須設定證書頒發機構單位,以允許 Microsoft Intune 設定憑證有效性

- 從 [金鑰記憶體提供者 (KSP ) ] 清單中選取 [註冊 Windows Hello 企業版],否則 (Windows 10 和更新版本) 失敗

- 在 [主體名稱格式] 旁,輸入 CN={{OnPrem_Distinguished_Name}} ,讓內部部署辨別名稱成為所發行憑證的主體

注意

如果辨別名稱包含特殊字元,例如加號 (“+”) 、逗號 (“,”) 、分號 (“;”) 或等號 (“=”) ,括弧名稱必須以引弧括住:

CN="{{OnPrem_Distinguished_Name}}"。如果辨別名稱的長度超過64個字元, 就必須停用證書頒發機構單位的名稱長度強制執行。

- 將 UPN) (用戶主體名稱 指定為 主體別名 參數。 將其值設定為 {{UserPrincipalName}}

- 如需如何在登錄中設定 ENTRA JOINED WHFB 驗證 證書範本,請參閱「在 NDES 上設定證書範本」工作。 從 [ 金鑰 使用方式] 清單中選取適當的金鑰使用方式組合,該列表會對應至登錄中已設定的 NDES 範本。 在此範例中, ENTRA JOINED WHFB 驗證證書 範本已新增至 SignatureTemplate 登錄 值名稱。 對應至該登錄值名稱的 金鑰使用方式 是 數字簽名

- 選取先前設定的 受信任憑證 配置檔,其符合頒發證書頒發機構單位的跟證書,作為配置檔的跟證書

- 在 [擴充金鑰使用方式] 底下,於 [名稱] 下輸入智慧卡登入。 在 [對象標識碼] 下輸入 1.3.6.1.4.1.311.20.2.2。 選取 [新增]

- 輸入 (百分比,但未在 [ 更新閾 值] 旁) 百分比符號,以判斷憑證何時應嘗試更新。 建議的值為 20

- 在 [SCEP 伺服器 URL] 底下,輸入您所設定 Microsoft Entra 應用程式 Proxy 的完整外部名稱。 附加至名稱 /certsrv/mscep/mscep.dll。 例如,

https://ndes-mtephendemo.msappproxy.net/certsrv/mscep/mscep.dll。 選取 [新增]。 針對您設定為發行 Windows Hello 企業版 憑證的每個額外 NDES Microsoft Entra 應用程式 Proxy 重複此步驟。 Microsoft Intune 迴圈配置資源負載平衡 SCEP 憑證配置檔中所列 URL 之間的要求 - 選取 [下一步]

- 選取 [下一步 ] 數次以略過精靈的 [ 範圍卷標]、[ 指派] 和 [ 適用性規則] 步驟,然後選取 [ 建立]

將群組指派給WHFB 憑證註冊憑證配置檔

使用等同於網域使用者的存取權登入工作站。

- 登入 Microsoft Intune 系統管理中心

- 選 取 [裝置],然後選取 [ 組態配置檔]

- 選取 WHFB 憑證註冊

- 選取 [屬性],然後選取 [指派] 區段旁邊的 [編輯]

- 在 [指派] 窗格中,從 [指派至] 列表中選取 [選取 群組]。 選 取 [選取要包含的群組]。

- 選取 [已加入 ENTRA WHFB 憑證使用者 ] 群組。 選 取 [選取]

- 選 取 [檢閱 + 儲存],然後選取 [ 儲存]

您已成功完成設定。 將需要註冊 Windows Hello 企業版 驗證憑證的使用者新增至 ENTRA JOINED WHFB 憑證使用者群組。 此群組結合裝置註冊 Windows Hello 企業版 組態會提示用戶註冊 Windows Hello 企業版,並註冊可用於驗證內部部署資源的憑證。

注意

Passport for Work 設定服務提供者 (CSP) ,可用來使用行動裝置 裝置管理 (MDM 來管理 Windows Hello 企業版) 包含名為 UseCertificateForOnPremAuth 的原則。 透過本檔中所述的指示,將憑證部署至 Windows Hello 企業版 使用者時,不需要此原則,因此不應進行設定。 使用 MDM 管理且已啟用 UseCertificateForOnPremAuth 的裝置將無法通過 Windows Hello 企業版 布建的必要條件檢查。 如果使用者尚未設定 Windows Hello 企業版,此失敗將會封鎖其設定。

章節回顧

- 需求

- 準備 Microsoft Entra 連線

- 準備 NDES) 服務帳戶 (網路裝置註冊服務

- 準備 Active Directory 證書頒發機構單位

- 安裝和設定 NDES 角色

- 設定網路裝置註冊服務以使用 Microsoft Intune

- 下載、安裝和設定 Intune 憑證連接器

- 建立及指派簡單的憑證註冊通訊協定 (SCEP 憑證配置檔)