在裝置上採取回應動作

適用於:

重要事項

本文中的部分資訊與發行前版本產品有關,在產品正式發行前可能會大幅度修改。 Microsoft 對此處提供的資訊,不提供任何明確或隱含的瑕疵擔保。

藉由隔離裝置或收集調查套件,快速響應偵測到的攻擊。 在裝置上採取動作之後,您可以在控制中心檢查活動詳細數據。

回應動作會沿著特定裝置頁面的頂端執行,包括:

- 管理標籤

- 起始自動化調查

- 起始即時回應會話

- 收集調查套件

- 執行防毒掃描

- 限制應用程式執行

- 隔離裝置

- 包含裝置

- 諮詢威脅專家

- 控制中心

注意事項

適用於端點的 Defender 方案 1 只包含下列手動回應動作:

- 執行防毒掃描

- 隔離裝置

- 停止和隔離檔案

- 新增封鎖或允許檔案的指標。

適用於企業的 Microsoft Defender 目前不包含「停止和隔離檔案」動作。

您的訂用帳戶必須包含適用於端點的 Defender 方案 2,才能擁有本文所述的所有回應動作。

您可以從下列任一檢視中找到裝置頁面:

- 警示佇列:從警示佇列中選取裝置圖示旁邊的裝置名稱。

- 裝置清單:從裝置清單中選取裝置名稱的標題。

- 搜尋方塊:從下拉功能表中選取 [ 裝置 ],然後輸入裝置名稱。

重要事項

如需每個回應動作的可用性和支援資訊,請參閱每個功能所支援的最低操作系統需求。

管理標籤

新增或管理標記以建立邏輯群組關係。 裝置標籤支援網路的正確對應,使您能够附加不同的標籤以擷取内容,並作為事件的一部分啟用動態清單建立。

如需裝置標記的詳細資訊,請參閱 建立和管理裝置標籤。

起始自動化調查

如有需要,您可以在裝置上開始新的一般用途自動化調查。 當調查正在執行時,從裝置產生的任何其他警示都會新增至進行中的自動化調查,直到調查完成為止。 此外,如果在其他裝置上看到相同的威脅,這些裝置就會新增至調查。

如需自動化調查的詳細資訊,請參閱 自動化調查概觀。

起始即時回應會話

實時回應是一項功能,可讓您使用遠端殼層連線立即存取裝置。 這可讓您執行深入調查工作,並立即採取回應動作,以即時立即包含已識別的威脅。

即時回應的設計目的是要藉由讓您收集鑑識數據、執行腳本、傳送可疑實體進行分析、補救威脅,以及主動搜捕新興威脅來增強調查。

如需即時回應的詳細資訊,請 參閱使用即時回應調查裝置上的實體。

從裝置收集調查套件

在調查或回應程式中,您可以從裝置收集調查套件。 藉由收集調查套件,您可以識別裝置的目前狀態,並進一步了解攻擊者所使用的工具和技術。

若要將套件下載 (壓縮資料夾) 並調查裝置上發生的事件,請遵循下列步驟:

從裝置頁面頂端的回應動作數據列中選取 [ 收集調查套 件]。

在文字框中指定您想要執行此動作的原因。 選取 [確認]。

ZIP 檔案會下載。

或者,使用此替代程式:

從裝置頁面的 [回應動作] 區段選取 [ 收集調查套 件]。

新增批注,然後選取 [ 確認]。

從裝置頁面的 [回應動作] 區段中選取 [ 控制中心 ]。

選 取可用 來下載集合套件的套件集合套件。

Windows 裝置的調查套件內容

針對 Windows 裝置,套件包含下表所述的資料夾:

| 資料夾 | 描述 |

|---|---|

| 自動執行 | 包含一組檔案,每個檔案都代表 ASEP) (已知自動啟動進入點登錄的內容,以協助識別攻擊者在裝置上的持續性。 如果找不到登錄機碼,檔案會包含下列訊息:「錯誤:系統找不到指定的登錄機碼或值。」 |

| 已安裝的程式 | 此 .CSV 檔案包含已安裝的程式清單,可協助識別裝置上目前安裝的專案。 如需詳細資訊, 請參閱 Win32_Product 類別。 |

| 網路連線 | 此資料夾包含一組與連線資訊相關的數據點,可協助識別可疑 URL 的連線、攻擊者的命令,以及控制 (C&C&C) 基礎結構、任何橫向移動或遠端連線的連線。 - ActiveNetConnections.txt:顯示通訊協定統計數據和目前的 TCP/IP 網路連線。 可讓您尋找進程所進行的可疑連線。- Arp.txt:顯示所有介面的目前位址解析通訊協定 (ARP) 快取數據表。 ARP 快取可能會顯示網路上可能用來執行內部攻擊的遭入侵或可疑系統上的其他主機。- DnsCache.txt:顯示 DNS 用戶端解析程式快取的內容,其中包含從本機 Hosts 檔案預先載入的專案,以及計算機所解析之名稱查詢最近取得的任何資源記錄。 這有助於識別可疑的連線。- IpConfig.txt:顯示所有適配卡的完整 TCP/IP 組態。 配接器可以代表實體介面,例如已安裝的網路適配器或邏輯介面,例如撥號連接。- FirewallExecutionLog.txt 和 pfirewall.log檔案 pfirewall.log 必須存在於 %windir%\system32\logfiles\firewall\pfirewall.log中,因此會包含在調查套件中。 如需建立防火牆記錄檔的詳細資訊,請參閱使用進階 安全性記錄設定 Windows 防火牆。 |

| 預先擷取檔案 | Windows 預先擷取檔案的設計目的是要加速應用程式啟動程式。 它可用來追蹤系統中最近使用的所有檔案,並尋找可能已刪除但仍可在預先擷取檔案清單中找到之應用程式的追蹤。 - Prefetch folder:包含 來自 %SystemRoot%\Prefetch的預先擷取檔案複本。 建議您下載預先擷取檔案查看器來檢視預先擷取檔案。- PrefetchFilesList.txt:包含所有複製的檔案清單,這些檔案可用來追蹤預先擷取資料夾是否有任何複製失敗。 |

| 程序 | 包含列出執行中進程的 .CSV 檔案,並提供識別目前在裝置上執行之進程的能力。 這在識別可疑進程及其狀態時很有用。 |

| 排程的工作 | 包含列出排程工作的 .CSV 檔案,可用來識別在所選裝置上自動執行的例程,以尋找設定為自動執行的可疑程序代碼。 |

| 安全性事件記錄檔 | 包含安全性事件記錄檔,其中包含登入或註銷活動的記錄,或系統審核策略所指定的其他安全性相關事件。 使用事件查看器開啟事件記錄檔。 |

| 服務 | 包含列出服務及其狀態的 .CSV 檔案。 |

| Windows Server 訊息封鎖 (SMB) 會話 | 清單 共用存取檔案、印表機和序列埠,以及網路上節點之間的其他通訊。 這有助於識別數據外泄或橫向移動。 包含和 SMBOutboundSession的SMBInboundSessions檔案。 如果沒有 (輸入或輸出) 的工作階段,您會收到一個文字檔,告知您找不到任何 SMB 工作階段。 |

| 系統資訊 | 包含列出 SystemInformation.txt 系統資訊的檔案,例如操作系統版本和網路卡。 |

| 暫存目錄 | 包含一組文本檔,其中列出系統中每個使用者所在的 %Temp% 檔案。 這有助於追蹤攻擊者可能已在系統上卸除的可疑檔案。 如果檔案包含下列訊息:「系統找不到指定的路徑」,表示此用戶沒有暫存目錄,可能是因為使用者未登入系統。 |

| 使用者和 群組 | 提供各代表群組及其成員的檔案清單。 |

| WdSupportLogs | 提供與 MpCmdRunLog.txtMPSupportFiles.cab。 此資料夾只會在 2020 年 2 月更新匯總或安裝較新版本的 Windows 10 1709 版或更新版本上建立:- Win10 1709 (RS3) 組建 16299.1717: KB4537816 - Win10 1803 (RS4) 組建 17134.1345: KB4537795 - Win10 1809 (RS5) 組建 17763.1075: KB4537818 - Win10 1903/1909 (19h1/19h2) 組建 18362.693 和 18363.693: KB4535996 |

| CollectionSummaryReport.xls | 此檔案是調查封裝集合的摘要,其中包含數據點清單、用來擷取數據的命令、執行狀態,以及失敗時的錯誤碼。 您可以使用此報告來追蹤封裝是否包含所有預期的數據,並識別是否有任何錯誤。 |

Mac 和 Linux 裝置的調查套件內容

下表列出 Mac 和 Linux 裝置的集合套件內容:

| 物件 | macOS | Linux |

|---|---|---|

| 應用程式 | 所有已安裝應用程式的清單 | 不適用 |

| 磁碟區 | - 可用空間量 - 所有掛接的磁碟區清單 - 所有資料分割的清單 |

- 可用空間量 - 所有掛接的磁碟區清單 - 所有資料分割的清單 |

| 檔案 | 所有開啟檔案的清單,其中包含使用這些檔案的對應進程 | 所有開啟檔案的清單,其中包含使用這些檔案的對應進程 |

| 歷程記錄 | 殼層歷程記錄 | 不適用 |

| 核心模組 | 所有載入的模組 | 不適用 |

| 網路連線 | - 作用中連線 - 主動接聽連線 - ARP 數據表 - 防火牆規則 - 介面組態 - Proxy 設定 - VPN 設定 |

- 作用中連線 - 主動接聽連線 - ARP 數據表 - 防火牆規則 - IP 清單 - Proxy 設定 |

| 程序 | 所有執行中進程的清單 | 所有執行中進程的清單 |

| 服務和排程工作 | -證書 - 組態配置檔 - 硬體資訊 |

- CPU 詳細數據 - 硬體資訊 - 作業系統資訊 |

| 系統安全性資訊 | - 可延伸韌體介面 (EFI) 完整性資訊 - 防火牆狀態 - MRT) 資訊 (惡意代碼移除工具 - SIP) 狀態 (系統完整性保護 |

不適用 |

| 使用者和群組 | - 登入歷程記錄 - Sudoers |

- 登入歷程記錄 - Sudoers |

在裝置上執行 Microsoft Defender 防病毒軟體掃描

在調查或回應程式中,您可以從遠端起始防病毒軟體掃描,以協助識別並修復可能出現在遭入侵裝置上的惡意代碼。

重要事項

- 用戶端 101.98.84 版和更新版本的 macOS 和 Linux 支援此動作。 您也可以使用即時回應來執行動作。 如需即時回應的詳細資訊,請 參閱使用即時回應調查裝置上的實體

- Microsoft Defender 防病毒軟體掃描可以與其他防病毒軟體解決方案一起執行,不論 Microsoft Defender 防病毒軟體是否為作用中的防病毒軟體解決方案。 Microsoft Defender 防病毒軟體可以處於被動模式。 如需詳細資訊,請參閱 Microsoft Defender 防病毒軟體相容性。

您已選取 [ 執行防病毒軟體掃描],選取要執行 (快速或完整) 的掃描類型,然後在確認掃描之前新增批注。

控制中心會顯示掃描資訊,而裝置時程表包含新的事件,反映已在裝置上提交掃描動作。 Microsoft Defender 防病毒軟體警示會反映掃描期間出現的任何偵測。

注意事項

使用適用於端點的 Defender 回應動作觸發掃描時,Microsoft Defender 套用防病毒軟體ScanAvgCPULoadFactor值,並限制掃描的 CPU 影響。

如果 ScanAvgCPULoadFactor 未設定,則預設值是掃描期間 CPU 負載上限 50% 的限制。

如需詳細資訊, 請參閱 configure-advanced-scan-types-microsoft-defender-antivirus。

限制應用程式執行

除了藉由停止惡意程式來包含攻擊之外,您也可以鎖定裝置,並防止後續嘗試執行潛在惡意程式。

重要事項

- 此動作適用於 Windows 10、版本 1709 或更新版本、Windows 11,以及 Windows Server 2019 或更新版本上的裝置。

- 如果您的組織使用 Microsoft Defender 防病毒軟體,則可使用此功能。

- 此動作必須符合 Windows Defender 應用程控程式代碼完整性原則格式和簽署需求。 如需詳細資訊,請參閱 程式代碼完整性原則格式和簽署) 。

若要限制應用程式執行,系統會套用程式代碼完整性原則,只允許檔案在由Microsoft核發的憑證簽署時執行。 此限制方法可協助防止攻擊者控制遭入侵的裝置,並執行進一步的惡意活動。

注意事項

您將能夠隨時將應用程式的限制反轉為無法執行。 裝置頁面上的按鈕會變更為 [ 移除應用程式限制],然後採取與限制應用程式執行相同的步驟。

一旦您在裝置頁面上選取 [ 限制應用程式執行 ],請輸入批注,然後選取 [ 確認]。 控制中心會顯示掃描資訊,而裝置時間軸包含新的事件。

裝置使用者的通知

當應用程式受到限制時,會顯示下列通知,通知使用者應用程式無法執行:

注意事項

通知無法在 Windows Server 2016和 Windows Server 2012 R2 上使用。

將裝置與網路隔離

視攻擊的嚴重性和裝置的敏感度而定,您可能想要將裝置與網路隔離。 此動作可協助防止攻擊者控制遭入侵的裝置,並執行進一步的活動,例如數據外泄和橫向移動。

要牢記在心的重點:

- 針對用戶端 101.98.84 版和更新版本,macOS 支援將裝置與網路隔離。 您也可以使用即時回應來執行動作。 如需即時回應的詳細資訊,請 參閱使用即時回應調查裝置上的實體

- 完整隔離適用於執行 Windows 11、Windows 10 版本 1703 或更新版本、Windows Server 2022、Windows Server 2019、Windows Server 2016 和 Windows Server 2012 R2 的裝置。

- 您可以在 Linux 上所有支援的 適用於端點的 Microsoft Defender 上使用裝置隔離功能,如系統需求中所列。 請確定已啟用下列必要條件:

iptablesip6tables- 具有、

CONFID_IP_NF_IPTABLES和的 Linux 核心CONFIG_NETFILTERCONFIG_IP_NF_MATCH_OWNER

- 選擇性隔離適用於執行 Windows 10 版本 1709 或更新版本,以及 Windows 11 的裝置。

- 隔離裝置時,只允許特定進程和目的地。 因此,在隔離裝置之後,位於完整 VPN 通道後方的裝置將無法連線到 適用於端點的 Microsoft Defender 雲端服務。 我們建議針對 適用於端點的 Microsoft Defender 使用分割通道 VPN,並 Microsoft Defender 防病毒軟體雲端式保護相關流量。

- 此功能支援 VPN 連線。

- 您必須至少

Active remediation actions獲指派角色。 如需詳細資訊,請 參閱建立和管理角色。 - 您必須能夠根據裝置群組設定存取裝置。 如需詳細資訊,請 參閱建立和管理裝置群組。

- 不支援排除專案,例如電子郵件、傳訊應用程式,以及 macOS 和 Linux 隔離的其他應用程式。

- 當系統管理員修改隔離裝置或將新

iptable規則新增至隔離裝置時,隔離裝置會從隔離中移除。 - 隔離在 Microsoft Hyper-V 上執行的伺服器會封鎖伺服器所有子虛擬機的網路流量。

裝置隔離功能會中斷遭入侵裝置與網路的連線,同時維持與適用於端點的 Defender 服務的連線能力,該服務會繼續監視裝置。 在 Windows 10 1709 版或更新版本上,您可以使用選擇性隔離來進一步控制網路隔離等級。 您也可以選擇啟用 Outlook 和 Microsoft Teams 連線能力。

注意事項

您隨時都可以將裝置重新連線回網路。 [裝置] 頁面上的按鈕會變更為 [ 解除隔離],然後您採取與隔離裝置相同的步驟。

在裝置頁面上選取 [ 隔離裝置 ] 之後,輸入批注並選取 [ 確認]。 控制中心會顯示掃描資訊,而裝置時間軸包含新的事件。

注意事項

即使裝置與網路隔離,裝置仍會連線到適用於端點的 Defender 服務。 如果您選擇啟用 Outlook 並 商務用 Skype 通訊,則可以在隔離裝置時與用戶通訊。 選擇性隔離僅適用於傳統版本的 Outlook 和 Microsoft Teams。

強制將裝置從隔離中釋放

裝置隔離功能是保護裝置抵禦外部威脅的寶貴工具。 不過,當隔離的裝置變得沒有回應時,會有一些實例。

這些實例有可下載的腳本,您可以執行該腳本來強制釋放隔離裝置。 腳本可透過UI中的連結取得。

注意事項

- 系統管理員和管理資訊安全中心許可權中的安全性設定,可以強制釋放隔離裝置。

- 腳本僅適用於特定裝置。

- 腳本將在三天后到期。

若要強制釋放隔離裝置:

在 [裝置] 頁面上,選取 [下載腳本],以從動作功能表中強制釋放裝置 。

在右側窗格中,選取 [ 下載腳本]。

輔助裝置發行的最低需求

若要強制釋放隔離裝置,裝置必須執行 Windows。 支援下列版本:

- Windows 10 21H2 和 22H2 搭配 KB KB5023773。

- Windows 11 版本 21H2,具有 KB5023774 的所有版本。

- Windows 11 版本 22H2,具有 KB5023778 的所有版本。

裝置使用者的通知

隔離裝置時,會顯示下列通知,通知使用者裝置正與網路隔離:

注意事項

通知無法在非 Windows 平臺上使用。

包含網路中的裝置與

當您識別出遭入侵或可能遭到入侵的非受控裝置時,您可能想要包含來自網路的該裝置,以防止潛在攻擊橫向跨網路移動。 當您包含裝置時,任何 適用於端點的 Microsoft Defender 上線裝置都會封鎖與該裝置的連入和傳出通訊。 此動作可協助防止鄰近裝置在安全性作業分析師找出、識別及補救遭入侵裝置上的威脅時遭到入侵。

注意事項

已上架的 適用於端點的 Microsoft Defender Windows 10 和 Windows Server 2019+ 裝置支持封鎖與「自主」裝置的連入和傳出通訊。

包含裝置之後,建議您儘快調查並補救自主裝置上的威脅。 補救之後,您應該從內含專案中移除裝置。

如何包含裝置

重要事項

包含大量裝置可能會在適用於端點上線裝置的 Defender 上造成效能問題。 若要避免任何問題,Microsoft建議在任何指定時間包含最多 100 部裝置。

從裝置頁面包含裝置

您也可以從動作列中選取 [ 包含裝置 ],從裝置頁面包含裝置:

注意事項

若要取得新自主裝置的詳細數據,最多可能需要 5 分鐘的時間,才能連線到 適用於端點的 Microsoft Defender 上線裝置。

重要事項

- 如果自主裝置變更其IP位址,則所有 適用於端點的 Microsoft Defender上線的裝置都會辨識此資訊,並開始封鎖與新IP位址的通訊。 原始IP位址將不再遭到封鎖 (最多可能需要5分鐘的時間才能看到這些變更) 。

- 如果網路上的另一個裝置使用自主裝置的IP,則在包含裝置時會出現警告,其中包含具有預先填入查詢) 的進階搜捕 (連結。 這可讓其他使用相同IP的裝置看到,以協助您在想要繼續包含裝置時做出有意識的決定。

- 如果包含的裝置是網路裝置,則會出現警告,並顯示一則訊息,指出這可能會導致網路連線問題 (例如,包含做為預設網關) 的路由器。 此時,您將能夠選擇是否要包含裝置。

在您包含裝置之後,如果行為不如預期,請確認已在適用於端點的 Defender 上線裝置上啟用基礎篩選引擎 (BFE) 服務。

停止包含裝置

您隨時都可以停止包含裝置。

從 [ 裝置清查 ] 中選取裝置,或開啟裝置頁面。

從動作功能表中選取 [ 從內含項目 發行]。 此動作會還原此裝置與網路的連線。

包含來自網路的使用者

當網路中的身分識別可能遭到入侵時,您必須防止該身分識別存取網路和不同的端點。 適用於端點的 Defender 可以包含身分識別、封鎖其存取,以及協助防止攻擊,特別是勒索軟體。 包含身分識別時,任何支援的 適用於端點的 Microsoft Defender 上線裝置都會封鎖與網路登入、RPC、SMB、RDP) (攻擊相關的特定通訊協定中的連入流量,並終止進行中的遠端會話,並註銷現有的 RDP 連線, (終止會話本身,包括其所有相關的進程) ,同時啟用合法的流量。 此動作可大幅協助降低攻擊的影響。 包含身分識別時,安全性作業分析師會有額外的時間來尋找、識別和補救遭入侵身分識別的威脅。

注意事項

適用於端點的 Microsoft Defender Windows 10 和 11 部裝置 (Sense 8740 版和更新版本) 、Windows Server 2019+ 裝置,以及 Windows Server 2012R2 和 2016 新式代理程式,支持封鎖與「自主」使用者的連入通訊。

重要事項

在域控制器上強制執行 [ 包含使用者 ] 動作之後,它會在預設域控制器原則上啟動 GPO 更新。 GPO 變更會在您環境中的網域控制器之間啟動同步處理。 這是預期的行為,如果您監視環境是否有 AD GPO 變更,您可能會收到這類變更的通知。 復原 [包含使用者 ] 動作會將 GPO 變更還原為先前的狀態,然後在您的環境中啟動另一個 AD GPO 同步處理。 深入瞭解 在域控制器上合併安全策略。

如何包含使用者

目前,只有使用自動攻擊中斷,才能自動使用包含使用者。 當Microsoft偵測到使用者遭到入侵時,會自動設定「包含使用者」原則。

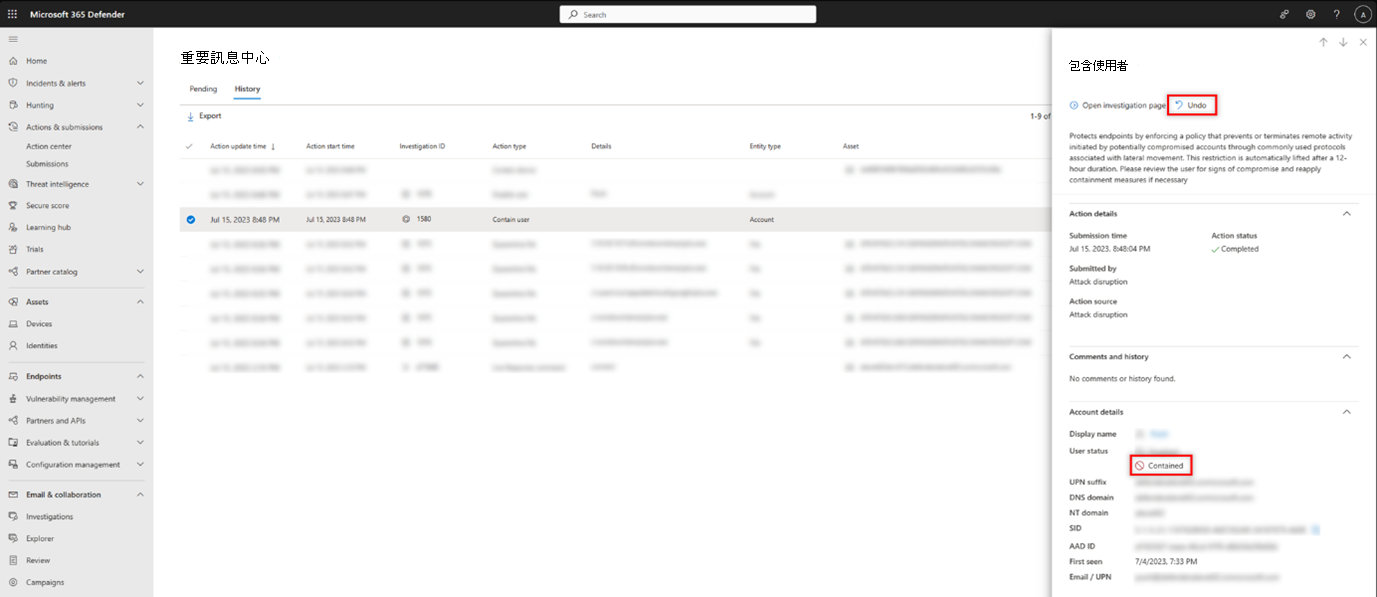

檢視包含的用戶動作

包含用戶之後,您可以在控制中心的這個 [歷程記錄] 檢視中檢視動作。 您可以在這裡檢視動作發生的時間,以及組織中包含哪些使用者:

此外,在身分識別被視為「包含」之後,適用於端點的 Defender 將會封鎖該使用者,而且無法對任何支援的適用於端點的 Defender 上線裝置執行任何惡意的橫向行動或遠端加密。 這些區塊會顯示為警示,以協助您快速查看遭入侵的使用者嘗試存取的裝置和潛在的攻擊技術:

復原包含用戶動作

您可以隨時釋放使用者的區塊和內含專案:

在控制中心選取 [包含使用者] 動作。 在側邊窗格中,選取 [ 復原]。

從使用者清查、事件頁面側邊窗格或警示端窗格中選取使用者,然後選取 [ 復原]。

此動作會還原使用者與網路的連線。

包含用戶的調查功能

包含用戶之後,您可以藉由檢視遭入侵使用者封鎖的動作來調查潛在威脅。 在裝置時程表檢視中,您可以看到特定事件的相關信息,包括通訊協定和介面數據粒度,以及相關聯的 MITRE 技術。

此外,您可以使用進階搜捕來展開調查。 尋找從數據表中DeviceEvents包含 開始的任何動作類型。 然後,您可以檢視與租使用者中包含用戶相關的所有不同單一封鎖事件、深入瞭解每個區塊的內容,以及擷取與這些事件相關聯的不同實體和技術。

諮詢威脅專家

您可以洽詢Microsoft威脅專家,以深入瞭解可能遭入侵的裝置或已遭入侵的裝置。 Microsoft 威脅專家 可以直接從 Microsoft Defender 全面偵測回應 內進行,以取得及時且精確的回應。 專家不僅提供有關可能遭入侵裝置的深入解析,還可進一步瞭解複雜的威脅、您取得的目標攻擊通知,或如果您需要有關警示的詳細資訊,或您在入口網站儀錶板上看到的威脅情報內容。

如需詳細資訊,請 參閱設定和管理端點攻擊通知 。

檢查控制中心的活動詳細資料

控制中心 (https://security.microsoft.com/action-center) 提供裝置或檔案上所採取動作的相關信息。 您將能夠檢視下列詳細資料:

- 調查套件集合

- 防病毒軟體掃描

- 應用程式限制

- 裝置隔離

其他所有相關詳細數據也會顯示,例如提交日期/時間、提交使用者,以及動作成功或失敗。

另請參閱

提示

想要深入了解? Engage 技術社群中的Microsoft安全性社群:適用於端點的 Microsoft Defender 技術社群。