Konfigurieren eines privaten Links für Azure KI Foundry-Hubs

Wir haben zwei Aspekte der Netzwerkisolation. Der eine ist die Netzwerkisolation für den Zugriff auf einen Azure KI Foundry-Hub. Der andere ist die Netzwerkisolation von Computeressourcen in Ihrem Hub und Ihren Projekten wie „Compute-Instanzen“, „Serverlos“ und „Verwalteter Onlineendpunkt“. In diesem Artikel wird der vorherige, im Diagramm hervorgehobene Punkt erklärt. Sie können eine private Verbindung verwenden, um die private Verbindung mit Ihrem Hub und seinen Standardressourcen herzustellen. In diesem Artikel erfahren Sie mehr über Azure KI Foundry (Hub und Projekte). Informationen zu Azure KI Services finden Sie in der Dokumentation zu Azure KI Services.

Sie erhalten mehrere Hub-Standardressourcen in Ihrer Ressourcengruppe. Sie müssen die folgenden Konfigurationen für die Netzwerkisolation konfigurieren.

- Deaktivieren Sie den öffentlichen Netzwerkzugriff von Hub-Standardressourcen wie Azure Storage, Azure Key Vault und Azure Container Registry.

- Richten Sie eine private Endpunktverbindung mit den Hub-Standardressourcen ein. Sie müssen sowohl einen privaten Blob- und als auch einen privaten Endpunkt für das Standardspeicherkonto besitzen.

- Wenn Ihr Speicherkonto privat ist, weisen Sie Rollen zu, um den Zugriff zu ermöglichen.

Voraussetzungen

Sie benötigen ein vorhandenes Azure Virtual Network, in dem der private Endpunkt erstellt werden soll.

Wichtig

Es wird nicht empfohlen, den IP-Adressbereich 172.17.0.0/16 für Ihr VNet zu verwenden. Dies ist der Standardsubnetzbereich, der vom Docker-Brückennetzwerk oder lokal verwendet wird.

Sie müssen die privaten Endpunkt-Netzwerkrichtlinien deaktivieren bevor sie private Endpunkte hinzufügen.

Erstellen eines Hubs, der einen privaten Endpunkt verwendet

Wenn Sie einen neuen Hub erstellen, verwenden Sie die folgenden Registerkarten, um auszuwählen, wie Sie den Hub erstellen (Azure-Portal oder Azure CLI). Jede dieser Methoden erfordert ein vorhandenes virtuelles Netzwerk:

Hinweis

Die Informationen in diesem Dokument sind nur zum Konfigurieren einer privaten Verbindung vorgesehen. Eine exemplarische Vorgehensweise zum Erstellen eines sicheren Hubs im Portal finden Sie unter Erstellen eines sicheren Hubs im Azure-Portal.

Suchen Sie im Azure-Portal nach Azure AI Foundry, und erstellen Sie eine neue Ressource, indem Sie + Neue Azure KI-Instanz auswählen.

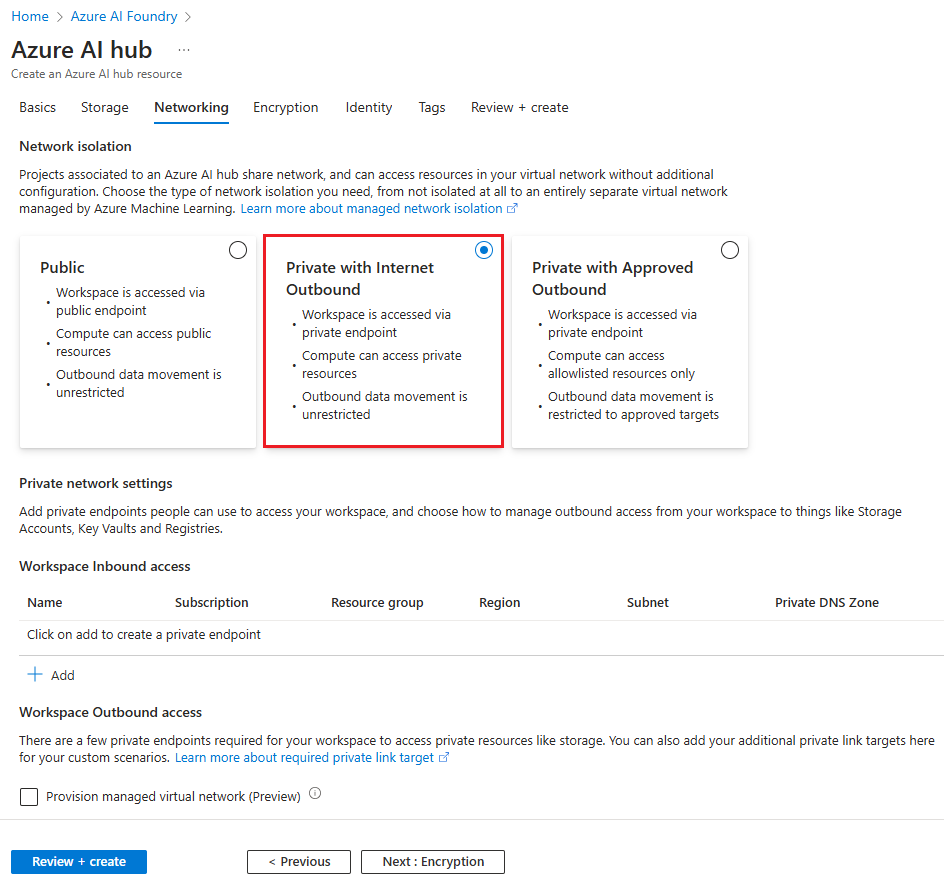

Nachdem Sie die Registerkarten Allgemeine Informationen und Speicher konfiguriert haben, wählen Sie die Registerkarte Netzwerk aus, und wählen Sie die Option für Netzwerkisolation aus, die Ihren Anforderungen am besten entspricht.

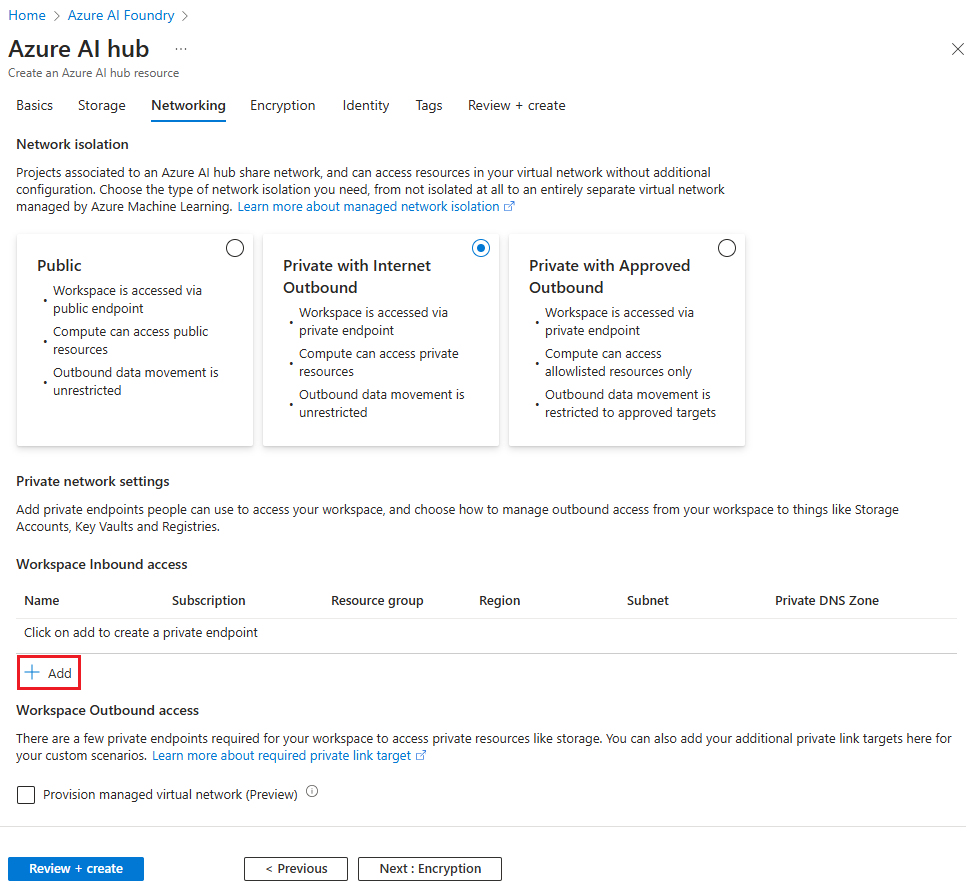

Scrollen Sie nach unten zum Eingehenden Zugriff des Arbeitsbereichs, und wählen Sie + Hinzufügen aus.

Geben Sie die erforderlichen Felder ein. Wählen Sie beim Festlegen von Region die gleiche Region wie für Ihr virtuelles Netzwerk aus.

Hinzufügen eines privaten Endpunkts zu einem Hub

Verwenden Sie eine der folgenden Methoden, um einem vorhandenen Hub einen privaten Endpunkt hinzuzufügen:

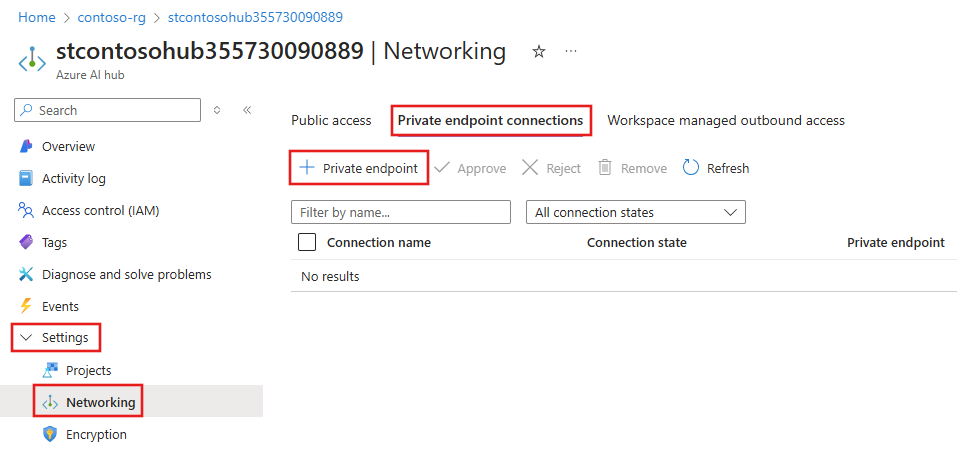

Wählen Sie Ihren Hub im Azure-Portal aus.

Wählen Sie links auf der Seite die Option Einstellungen und Netzwerk und dann die Registerkarte Private Endpunktverbindungen aus. Wählen Sie + Privaten Endpunkt hinzufügen aus.

Achten Sie beim Bearbeiten der Formulare zum Erstellen eines privaten Endpunkts auf Folgendes:

- Wählen Sie in Allgemeine Informationen dieselbe Region wie Ihr virtuelles Netzwerk aus.

- Wählen Sie in Ressource

amlworkspaceals Zielunterressource aus. - Wählen Sie im Formular Virtuelles Netzwerk das virtuelle Netzwerk und das Subnetz aus, mit dem Sie eine Verbindung herstellen möchten.

Nachdem Sie die Formulare mit allen erforderlichen zusätzlichen Netzwerkkonfigurationen aufgefüllt haben, verwenden Sie die Registerkarte Überprüfen und erstellen, um Ihre Einstellungen zu überprüfen, und wählen Sie dann Erstellen aus, um den privaten Endpunkt zu erstellen.

Entfernen eines privaten Endpunkts

Sie können einen oder alle privaten Endpunkte für einen Hub entfernen. Wenn Sie einen privaten Endpunkt entfernen, wird der Hub aus dem Azure Virtual Network entfernt, dem der Endpunkt zugeordnet war. Das Entfernen des privaten Endpunkts kann den Hub daran hindern, auf Ressourcen in diesem virtuellen Netzwerk zuzugreifen, oder Ressourcen im virtuellen Netzwerk daran hindern, auf den Arbeitsbereich zuzugreifen. Wenn das virtuelle Netzwerk z. B. keinen Zugriff auf das öffentliche Internet oder vom öffentlichen Internet gestattet.

Warnung

Wenn Sie die privaten Endpunkte für einen Hub entfernen, wird dieser nicht öffentlich zugänglich. Um den Hub öffentlich zugänglich zu machen, verwenden Sie die Schritte im Abschnitt Aktivieren des öffentlichen Zugriffs.

Verwenden Sie die folgenden Informationen, um einen privaten Endpunkt zu entfernen:

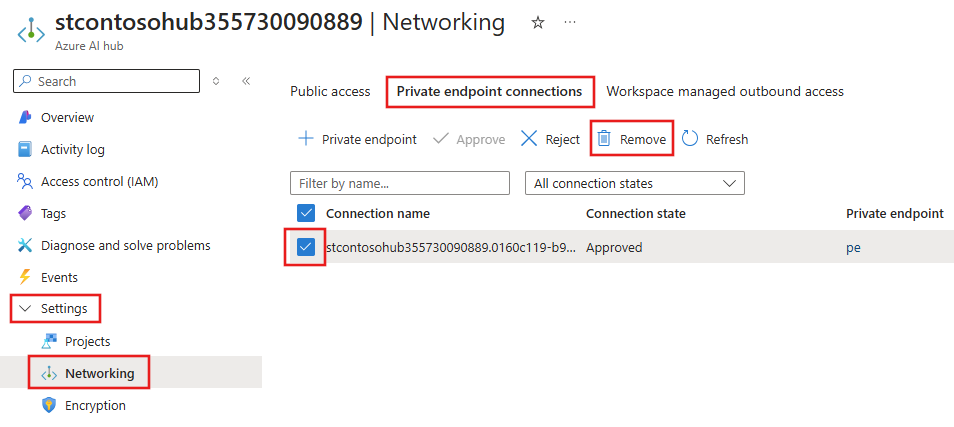

Wählen Sie Ihren Hub im Azure-Portal aus.

Wählen Sie links auf der Seite die Option Einstellungen und Netzwerk und dann die Registerkarte Private Endpunktverbindungen aus.

Wählen Sie den zu entfernende Endpunkt und dann Entfernen aus.

Aktivieren des öffentlichen Zugriffs

Es kann Situationen geben, in denen Sie jemandem ermöglichen möchten, eine Verbindung mit Ihrem geschützten Hub über einen öffentlichen Endpunkt herzustellen anstatt über das virtuelle Netzwerk. Alternativ könnten Sie den Arbeitsbereich aus dem virtuellen Netzwerk entfernen und den öffentlichen Zugriff erneut aktivieren.

Wichtig

Die Aktivierung des öffentlichen Zugriffs entfernt keine vorhandenen privaten Endpunkte. Die gesamte Kommunikation zwischen den Komponenten hinter dem virtuellen Netzwerk, mit dem die privaten Endpunkte verbunden sind, ist weiterhin gesichert. Der öffentliche Zugriff wird nur für den Hub ermöglicht, zusätzlich zum privaten Zugriff über alle privaten Endpunkte.

Verwenden Sie die folgenden Schritte, um den öffentlichen Zugriff zu aktivieren:

- Wählen Sie Ihren Hub im Azure-Portal aus.

- Wählen Sie links auf der Seite die Option Netzwerk und dann die Registerkarte Öffentlicher Zugriff aus.

- Wählen Sie Aus allen Netzwerken aktiviert und dann Speichern aus.

Konfiguration des privaten Speichers

Wenn Ihr Speicherkonto privat ist (verwendet einen privaten Endpunkt für die Kommunikation mit Ihrem Projekt), führen Sie die folgenden Schritte aus:

Unsere Dienste müssen Daten in Ihrem privaten Speicherkonto lesen/schreiben, indem Erlauben Sie Azure-Diensten auf der Liste der vertrauenswürdigen Dienste den Zugriff auf dieses Speicherkonto. mit den folgenden Konfigurationen verwalteter Identitäten verwendet wird. Aktivieren Sie die systemseitig zugewiesene verwaltete Identität von Azure KI Services und Azure KI Search, und konfigurieren Sie dann die rollenbasierte Zugriffssteuerung für jede verwaltete Identität.

Role Verwaltete Identität Ressource Zweck Verweis ReaderAzure KI Foundry-Projekt Privater Endpunkt des Speicherkontos Lesen von Daten aus einem privaten Speicherkonto. Storage File Data Privileged ContributorAzure KI Foundry-Projekt Speicherkonto prompt flow-Daten für Lese-/Schreibzugriff prompt flow-Dokumentation Storage Blob Data ContributorAzure KI Services Speicherkonto Lesen aus dem Eingabecontainer, Schreiben des vorverarbeiteten Ergebnisses in den Ausgabecontainer Azure OpenAI-Dokumentation Storage Blob Data ContributorAzure KI Cognitive Search Speicherkonto Lesen von Blobs und Schreiben in den Wissensspeicher Dokumentation zu Suchdiensten. Tipp

Ihr Speicherkonto kann über mehrere private Endpunkte verfügen. Sie müssen jedem privaten Endpunkt die

Reader-Rolle zuweisen.Weisen Sie Ihren Entwicklern die

Storage Blob Data reader-Rolle zu. Mit dieser Rolle können sie Daten aus dem Speicherkonto lesen.Stellen Sie sicher, dass die Verbindung des Projekts mit dem Speicherkonto Microsoft Entra ID für die Authentifizierung verwendet. Um die Verbindungsinformationen anzuzeigen, wechseln Sie zum Verwaltungscenter, wählen Sie verbundene Ressourcen und dann die Speicherkontoverbindungen aus. Wenn der Anmeldeinformationstyp keine Entra ID ist, wählen Sie das Stiftsymbol aus, um die Verbindung zu aktualisieren, und legen Sie die Authentifizierungsmethode auf Microsoft Entra ID fest.

Informationen zum Sichern des Playground-Chats finden Sie unter Sichere Verwendung des Playground-Chats.

Benutzerdefinierte DNS-Konfiguration

Informationen zu den DNS-Weiterleitungskonfigurationen finden Sie im Azure Machine Learning-Artikel für benutzerdefiniertes DNS.

Wenn Sie einen benutzerdefinierten DNS-Server ohne DNS-Weiterleitung konfigurieren müssen, verwenden Sie die folgenden Muster für die erforderlichen A-Einträge.

<AI-STUDIO-GUID>.workspace.<region>.cert.api.azureml.ms<AI-PROJECT-GUID>.workspace.<region>.cert.api.azureml.ms<AI-STUDIO-GUID>.workspace.<region>.api.azureml.ms<AI-PROJECT-GUID>.workspace.<region>.api.azureml.msml-<workspace-name, truncated>-<region>-<AI-STUDIO-GUID>.<region>.notebooks.azure.netml-<workspace-name, truncated>-<region>-<AI-PROJECT-GUID>.<region>.notebooks.azure.netHinweis

Der Arbeitsbereichsname für diesen FQDN wird unter Umständen abgeschnitten. Hierdurch wird das Limit von 63 Zeichen oder weniger für

ml-<workspace-name, truncated>-<region>-<workspace-guid>eingehalten.<instance-name>.<region>.instances.azureml.msHinweis

- Auf Compute-Instanzen kann nur innerhalb des virtuellen Netzwerks zugegriffen werden.

- Die IP-Adresse für diesen vollqualifizierten Domänennamen ist nicht die IP-Adresse der Compute-Instanz. Verwenden Sie stattdessen die private IP-Adresse des privaten Arbeitsbereichsendpunkts (die IP-Adresse der

*.api.azureml.ms-Einträge).

<instance-name>.<region>.instances.azureml.ms: wird nur vom Befehlaz ml compute connect-sshverwendet, um eine Verbindung mit Computern in einem verwalteten virtuellen Netzwerk herzustellen. Nicht erforderlich, wenn Sie kein verwaltetes Netzwerk oder SSH-Verbindungen verwenden.<managed online endpoint name>.<region>.inference.ml.azure.com: Wird von verwalteten Onlineendpunkten verwendet.

Informationen zu den privaten IP-Adressen für Ihre A-Einträge finden Sie im Azure Machine Learning-Artikel für benutzerdefiniertes DNS. Um die AI-PROJECT-GUID zu überprüfen, wechseln Sie zum Azure-Portal, wählen Sie Ihr Projekt, Einstellungen und Eigenschaften aus, und die Arbeitsbereichs-ID wird angezeigt.

Begrenzungen

- Wenn Sie Mozilla Firefox verwenden, treten möglicherweise Probleme beim Zugriff auf den privaten Endpunkt für Ihren Hub auf. Dieses Problem kann im Zusammenhang mit DNS über HTTPS in Mozilla Firefox stehen. Es wird empfohlen, Microsoft Edge oder Google Chrome zu verwenden.