Verwalten der Anwendungssteuerung für Azure Local, Version 23H2

Gilt für: Azure Local, Version 23H2

In diesem Artikel wird beschrieben, wie Sie die Anwendungssteuerung verwenden, um die Angriffsfläche von Azure Local zu reduzieren. Weitere Informationen finden Sie unter Verwalten der grundlegenden Sicherheitseinstellungen in Azure Local, Version 23H2.

Voraussetzungen

Bevor Sie beginnen, stellen Sie sicher, dass Sie Zugriff auf eine lokale Azure, Version 23H2-Instanz haben, die bereitgestellt, registriert und mit Azure verbunden ist.

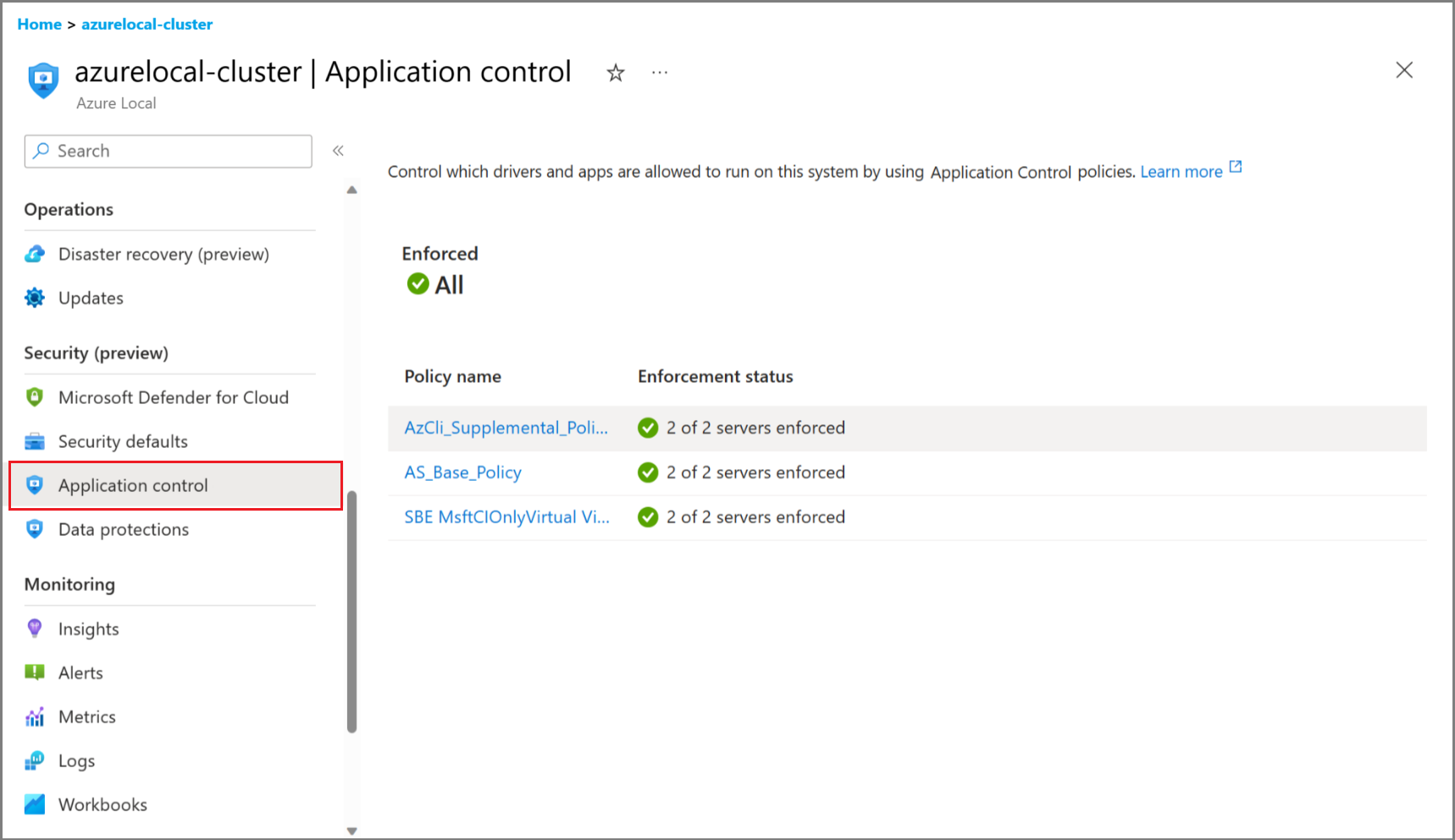

Anzeigen der Anwendungssteuerungseinstellungen über das Azure-Portal

Um die Anwendungssteuerungseinstellungen im Azure-Portal anzuzeigen, stellen Sie sicher, dass Sie die MCSB-Initiative angewendet haben. Weitere Informationen finden Sie unter Anwenden der Microsoft Cloud Security Benchmark Initiative.

Sie können Anwendungssteuerungsrichtlinien verwenden, um zu verwalten, welche Treiber und Apps auf Ihrem System ausgeführt werden dürfen. Sie können anwendungssteuerungseinstellungen nur über das Azure-Portal anzeigen. Informationen zum Verwalten der Einstellungen finden Sie unter Verwalten von Anwendungssteuerungseinstellungen mit PowerShell-.

Verwalten von Anwendungssteuerungseinstellungen mit PowerShell

Aktivieren der Modi für Anwendungssteuerungsrichtlinien

Sie können die Anwendungssteuerung während oder nach der Bereitstellung aktivieren. Verwenden Sie PowerShell, um die Anwendungssteuerung nach der Bereitstellung zu aktivieren oder zu deaktivieren.

Stellen Sie eine Verbindung zu einer der Maschinen her, und verwenden Sie die folgenden Cmdlets, um die gewünschte Anwendungssteuerungsrichtlinie im Modus "Audit" oder "Erzwingung" zu aktivieren.

In dieser Buildversion gibt es zwei Cmdlets:

Enable-AsWdacPolicy– Wirkt sich auf alle Clusterknoten aus.Enable-ASLocalWDACPolicy– Betrifft nur den Knoten, auf dem das Cmdlet ausgeführt wird.

Je nach Anwendungsfall sollten Sie eine globale Clusteränderung oder eine lokale Knotenänderung ausführen.

Diese Möglichkeit ist in folgenden Situationen nützlich:

- Sie haben mit den standardmäßigen empfohlenen Einstellungen begonnen.

- Sie müssen neue Drittanbietersoftware installieren oder ausführen. Sie können Ihre Richtlinienmodi wechseln, um eine zusätzliche Richtlinie zu erstellen.

- Sie haben bei der Bereitstellung mit deaktivierter Anwendungssteuerung begonnen und möchten die Anwendungssteuerung jetzt aktivieren, um den Sicherheitsschutz zu erhöhen oder um zu überprüfen, ob Ihre Software ordnungsgemäß ausgeführt wird.

- Ihre Software oder Skripts werden von der Anwendungssteuerung blockiert. In diesem Fall können Sie den Überwachungsmodus verwenden, um das Problem zu verstehen und zu beheben.

Hinweis

Wenn Ihre Anwendung blockiert wird, erstellt die Anwendungssteuerung ein entsprechendes Ereignis. Überprüfen Sie das Ereignisprotokoll, um Details zu der Richtlinie zu verstehen, die Ihre Anwendung blockiert. Weitere Informationen finden Sie im Anwendungssteuerungsleitfaden.

Wechsel der Richtlinienmodi für die Anwendungssteuerung

Führen Sie die folgenden Schritte aus, um zwischen den Modi der Anwendungssteuerungsrichtlinien zu wechseln. Diese PowerShell-Befehle interagieren mit dem Orchestrator, um die ausgewählten Modi zu aktivieren.

Stellen Sie eine Verbindung mit Ihrem lokalen Azure-Computer her.

Führen Sie den folgenden PowerShell-Befehl mit lokalen Administratoranmeldeinformationen oder Bereitstellungsbenutzeranmeldeinformationen (AzureStackLCMUser) aus.

Führen Sie das folgende Cmdlet aus, um den derzeit aktivierten Anwendungssteuerungsrichtlinienmodus zu überprüfen:

Get-AsWdacPolicyModeDieses Cmdlet gibt den Überwachungs- oder erzwungenen Modus pro Knoten zurück.

Führen Sie das folgende Cmdlet aus, um den Richtlinienmodus zu wechseln:

Enable-AsWdacPolicy -Mode <PolicyMode [Audit | Enforced]>Führen Sie beispielsweise Folgendes aus, um den Richtlinienmodus in die Überwachung zu wechseln:

Enable-AsWdacPolicy -Mode AuditWarnung

Der Orchestrator dauert bis zu zwei bis drei Minuten, um zum ausgewählten Modus zu wechseln.

Führen Sie den Vorgang

Get-ASWDACPolicyModeerneut aus, um zu bestätigen, dass der Richtlinienmodus aktualisiert wird.Get-AsWdacPolicyModeHier ist eine Beispielausgabe dieser Cmdlets:

PS C:\> Get-AsWdacPolicyMode VERBOSE: Getting Application Control Policy Mode on Node01. VERBOSE: Application Control Policy Mode on Node01 is Enforced. VERBOSE: Getting Application Control Policy Mode on Node01. VERBOSE: Application Control Policy Mode on Node01 is Enforced. NodeName PolicyMode -------- ---------- Node01 Enforced Node01 Enforced PS C:\> Enable-AsWdacPolicy -Mode Audit WARNING: Setting Application Control Policy to Audit Mode on all nodes. This will not protect your system against untrusted applications VERBOSE: Action plan instance ID specified: 6826fbf2-cb00-450e-ba08-ac24da6df4aa VERBOSE: Started an action plan 6826fbf2-cb00-450e-ba08-ac24da6df4aa to set Application Control Policy to Audit Mode. 6826fbf2-cb00-450e-ba08-ac24da6df4aa PS C:\> Get-AsWdacPolicyMode VERBOSE: Getting Application Control Policy Mode on Node01. VERBOSE: Application Control Policy Mode on Node01 is Audit. VERBOSE: Getting Application Control Policy Mode on Node01. VERBOSE: Application Control Policy Mode on Node01 is Audit. NodeName PolicyMode -------- ---------- Node01 Audit Node01 Audit

Erstellen einer Anwendungssteuerungsrichtlinie zum Aktivieren von Drittanbietersoftware

Wenn Sie die Anwendungssteuerung im Erzwingungsmodus verwenden, erstellen Sie für die Ausführung ihrer nicht von Microsoft signierten Software die von Microsoft bereitgestellte Basisrichtlinie, indem Sie eine ergänzende Richtlinie für die Anwendungssteuerung erstellen. Weitere Informationen finden Sie in der öffentlichen Dokumentation zur Anwendungssteuerung.

Hinweis

Wenn Sie neue Software ausführen oder installieren möchten, müssen Sie möglicherweise zuerst in den Überwachungsmodus wechseln (siehe die vorstehenden Schritte), ihre Software installieren, testen, ob sie ordnungsgemäß funktioniert, die neue ergänzende Richtlinie erstellen und dann die Anwendungssteuerung wieder in den erzwungenen Modus wechseln.

Erstellen Sie eine neue Richtlinie im Mehrfachrichtlinienformat, wie unten dargestellt. Verwenden Sie Add-ASWDACSupplementalPolicy -Path Policy.xml sie dann, um sie in eine zusätzliche Richtlinie zu konvertieren und sie über Knoten im Cluster bereitzustellen.

Erstellen einer ergänzenden Richtlinie für die Anwendungssteuerung

Führen Sie die folgenden Schritte aus, um eine zusätzliche Richtlinie zu erstellen:

Bevor Sie beginnen, installieren Sie die Software, die von der ergänzenden Richtlinie abgedeckt wird, in ihrem eigenen Verzeichnis. Es ist in Ordnung, wenn Unterverzeichnisse vorhanden sind. Beim Erstellen der ergänzenden Richtlinie müssen Sie ein zu überprüfenes Verzeichnis bereitstellen, und Sie möchten nicht, dass ihre ergänzende Richtlinie den gesamten Code im System abdeckt. In unserem Beispiel ist dieses Verzeichnis C:\software\codetoscan.

Nachdem Sie alle Ihre Software eingerichtet haben, führen Sie den folgenden Befehl aus, um Ihre ergänzende Richtlinie zu erstellen. Verwenden Sie einen eindeutigen Richtliniennamen, um ihn zu identifizieren.

New-CIPolicy -MultiplePolicyFormat -Level Publisher -FilePath c:\wdac\Contoso-policy.xml -UserPEs -Fallback Hash -ScanPath c:\software\codetoscanFühren Sie das folgende Cmdlet aus, um die Metadaten Ihrer ergänzenden Richtlinie zu ändern:

# Path of new created XML) $policyPath = "c:\wdac\Contoso-policy.xml" # Set Policy Version (VersionEx in the XML file) $policyVersion = "1.0.0.1" Set-CIPolicyVersion -FilePath $policyPath -Version $policyVersion # Set Policy Info (PolicyName, PolicyID in the XML file) Set-CIPolicyIdInfo -FilePath $policyPath -PolicyID "Contoso-Policy_$policyVersion" -PolicyName "Contoso-Policy"Führen Sie das folgende Cmdlet aus, um die Richtlinie bereitzustellen:

Add-ASWDACSupplementalPolicy -Path c:\wdac\Contoso-policy.xmlFühren Sie das folgende Cmdlet aus, um den Status der neuen Richtlinie zu überprüfen:

Get-ASLocalWDACPolicyInfoHier ist eine Beispielausgabe dieser Cmdlets:

C:\> Get-ASLocalWDACPolicyInfo NodeName : Node01 PolicyMode : Enforced PolicyGuid : {A6368F66-E2C9-4AA2-AB79-8743F6597683} PolicyName : AS_Base_Policy PolicyVersion : AS_Base_Policy_1.1.4.0 PolicyScope : Kernel & User MicrosoftProvided : True LastTimeApplied : 10/26/2023 11:14:24 AM NodeName : Node01 PolicyMode : Enforced PolicyGuid : {2112036A-74E9-47DC-A016-F126297A3427} PolicyName : Contoso-Policy PolicyVersion : Contoso-Policy_1.0.0.1 PolicyScope : Kernel & User MicrosoftProvided : False LastTimeApplied : 10/26/2023 11:14:24 AM