Verbinden Sie Ihre Nicht-Azure-Rechner mit Microsoft Defender for Cloud mit Defender for Endpoint

Defender for Cloud ermöglicht Ihnen das direkte Onboarding Ihrer Nicht-Azure-Server durchzuführen, indem Sie den Defender for Endpoint-Agent bereitstellen. Dies bietet sowohl für Ihre Cloud- als auch für Ihre Nicht-Cloud-Ressourcen Schutz im Rahmen eines einzigen und einheitlichen Angebots.

Hinweis

Informationen zum Verbinden Ihrer Nicht-Azure-Computer über Azure Arc finden Sie unter Verbinden Ihrer Nicht-Azure-Computer mit Microsoft Defender for Cloud mit Azure Arc.

Mit dieser Einstellung auf Mandantenebene können Sie automatisch und nativ das Onboarding aller Nicht-Azure-Server in Defender for Cloud durchführen, auf denen Defender for Endpoint ausgeführt wird, ohne zusätzliche Agents bereitstellen zu müssen. Dieser Weg des Onboardings ist ideal für Kunden mit gemischtem und hybridem Serverbestand, die den Serverschutz unter dem Dach von Defender for Servers konsolidieren möchten.

Verfügbarkeit

| Aspekt | Details |

|---|---|

| Releasestatus | Allgemein verfügbar |

| Unterstützte Betriebssysteme | Alle Server-Betriebssysteme von Windows und Linux, die von Defender for Endpoint unterstützt werden |

| Erforderliche Rollen und Berechtigungen | Um diese Einstellung zu verwalten, benötigen Sie den Abonnementbesitzer (für das ausgewählte Abonnement) und Microsoft Entra Security Administrator oder höhere Berechtigungen für den Mandanten |

| Umgebungen | Lokale Server Multicloud-VMs – eingeschränkte Unterstützung (siehe Abschnitt Einschränkungen) |

| Unterstützte Pläne | Defender for Servers P1 Defender for Servers P2 – eingeschränkte Features (siehe Abschnitt Einschränkungen) |

Funktionsweise

Das direkte Onboarding ist eine nahtlose Integration zwischen Defender for Endpoint und Defender for Cloud, die keine Bereitstellung zusätzlicher Software auf Ihren Servern erfordert. Nach der Aktivierung werden auch Ihre Nicht-Azure-Servergeräte angezeigt, die mithilfe von Defender for Endpoint in Defender for Cloud integriert worden sind. Sie sind in einem eigenen Azure-Abonnement zu finden, das Sie konfigurieren (zusätzlich zu ihrer regulären Darstellung im Microsoft Defender-Portal). Das Azure-Abonnement wird für Lizenzierung, Abrechnung, Benachrichtigungen und Erkenntnisse zur Sicherheit verwendet, bietet aber keine Serververwaltungsfunktionen wie Azure Policy, Erweiterungen oder Gastkonfigurationen. Informationen zum Aktivieren von Serververwaltungsfunktionen finden Sie in den Informationen zur Bereitstellung von Azure Arc.

Aktivieren des direkten Onboardings

Das Aktivieren des direkten Onboardings ist eine Abonnementeinstellung auf Mandantenebene. Sie wirkt sich sowohl auf vorhandene als auch auf neue Server aus, für die das Onboarding in Defender for Endpoint im selben Microsoft Entra-Mandanten durchgeführt wird. Kurz nachdem Sie diese Einstellung aktivieren, werden Ihre Servergeräte unter dem entsprechenden Abonnement angezeigt. Warnungen, Softwareinventur und Daten zu Sicherheitsrisiken sind ähnlich wie bei Azure-VMs in Defender for Cloud integriert.

Vorbereitungen

- Stellen Sie sicher, dass Sie über die erforderlichen Berechtigungen verfügen

- Wenn Sie in Ihrem Mandanten über eine Microsoft Defender for Endpoint for Servers-Lizenz verfügen, müssen Sie diese in Defender für Cloud angeben

- Sehen Sie sich den Abschnitt Einschränkungen an

Aktivieren im Defender for Cloud-Portal

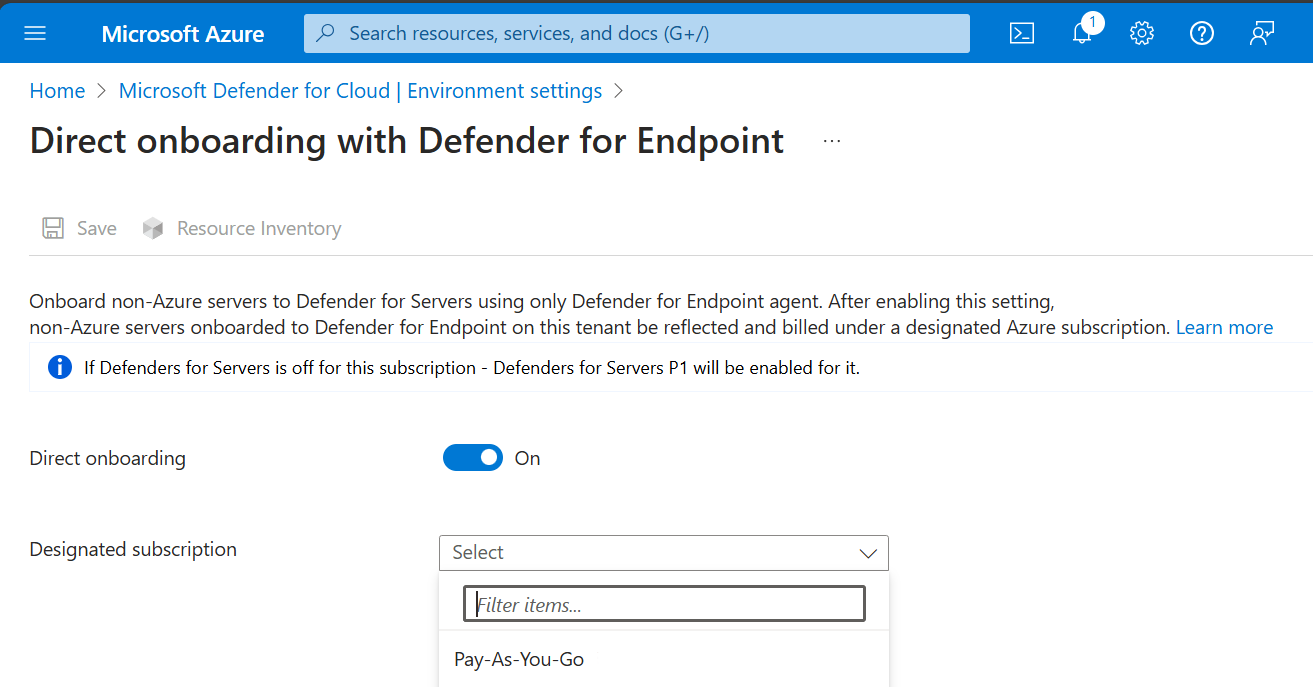

- Wechseln Sie zu Defender for Cloud>Umgebungseinstellungen>Direktes Onboarding.

- Schalten Sie die Umschaltfläche Direktes Onboarding auf Ein um.

- Wählen Sie das Abonnement aus, das Sie für die Server verwenden möchten, für die das Onboarding direkt in Defender for Endpoint durchgeführt wurde.

- Wählen Sie Speichern.

Sie haben nun das direkte Onboarding für Ihren Mandanten erfolgreich aktiviert. Nachdem Sie diese Einstellung zum ersten Mal aktiviert haben, kann es bis zu 24 Stunden dauern, bis Ihre Nicht-Azure-Server in Ihrem bezeichneten Abonnement angezeigt werden.

Bereitstellen von Defender for Endpoint auf Ihren Servern

Die Bereitstellung des Defender for Endpoint-Agents auf Ihren lokalen Windows- und Linux-Servern funktioniert unabhängig davon, ob Sie das direkte Onboarding verwenden oder nicht, identisch. Weitere Anweisungen finden Sie im Leitfaden zum Onboarding mit Defender for Endpoint .

Aktuelle Einschränkungen

Unterstützung des Plans: Das direkte Onboarding bietet Zugriff auf alle Features des Defender for Servers-Plans 1. Für bestimmte Features im Plan 2 ist jedoch weiterhin die Bereitstellung des Azure Monitor-Agents erforderlich, der nur mit Azure Arc auf Nicht-Azure-Computern verfügbar ist. Wenn Sie den Plan 2 in Ihrem angegebenen Abonnement aktivieren, haben Computer, für die das Onboarding direkt mit Defender for Endpoint durchgeführt wird, Zugriff auf alle Features des Defender for Servers-Plan 1 und die Defender Vulnerability Management Addon-Features, die im Plan 2 enthalten sind.

Multi-Cloud-Unterstützung: Sie das Onboarding von VMs direkt in AWS und GCP durchführen, indem Sie den Defender for Endpoint-Agent verwenden. Wenn Sie ihr AWS- oder GCP-Konto jedoch gleichzeitig über Multi-Cloud-Connectors mit Defender for Servers verbinden möchten, empfiehlt es sich derzeit weiterhin, Azure Arc bereitzustellen.

Eingeschränkte Unterstützung für das gleichzeitige Onboarding: Für Server, die gleichzeitig mit mehreren Methoden integriert wurden (z. B. direktes Onboarding in Kombination mit Log Analytics-Arbeitsbereichs-basiertem Onboarding), macht Defender for Cloud alle Anstrengungen, sie mit einer einzelnen Gerätedarstellung zu korrelieren. Geräte, die ältere Versionen von Defender für Endpunkt verwenden, können jedoch bestimmte Einschränkungen aufweisen. In einigen Fällen kann dies zu Überladungen führen. Wir empfehlen in der Regel die Verwendung der neuesten Agent-Version. Stellen Sie insbesondere für diese Einschränkung sicher, dass Ihre Defender für Endpunkt-Agent-Versionen diese Mindestversionen erfüllen oder überschreiten:

Betriebssystem Agent-Mindestversion Windows 2019 10.8555 Windows 2012 R2, 2016 (moderner, einheitlicher Agent) 10.8560 Linux 30.101.23052.009

Nächste Schritte

Auf dieser Seite wurde gezeigt, wie Sie Ihre Nicht-Azure-Computer zu Microsoft Defender für Cloud hinzufügen. Um ihren Status zu überwachen, verwenden Sie die Inventartools wie auf der folgenden Seite erläutert: