Übersicht über den Verbindungsmonitor

Wichtig

Verbindungsmonitor (klassisch) ist veraltet und nicht mehr verfügbar. Weitere Informationen zum Migrieren Ihrer Verbindungsmonitore von Verbindungsmonitor (klassisch) zum neuen Verbindungsmonitor finden Sie unter Migrieren von Verbindungsmonitor (klassisch).

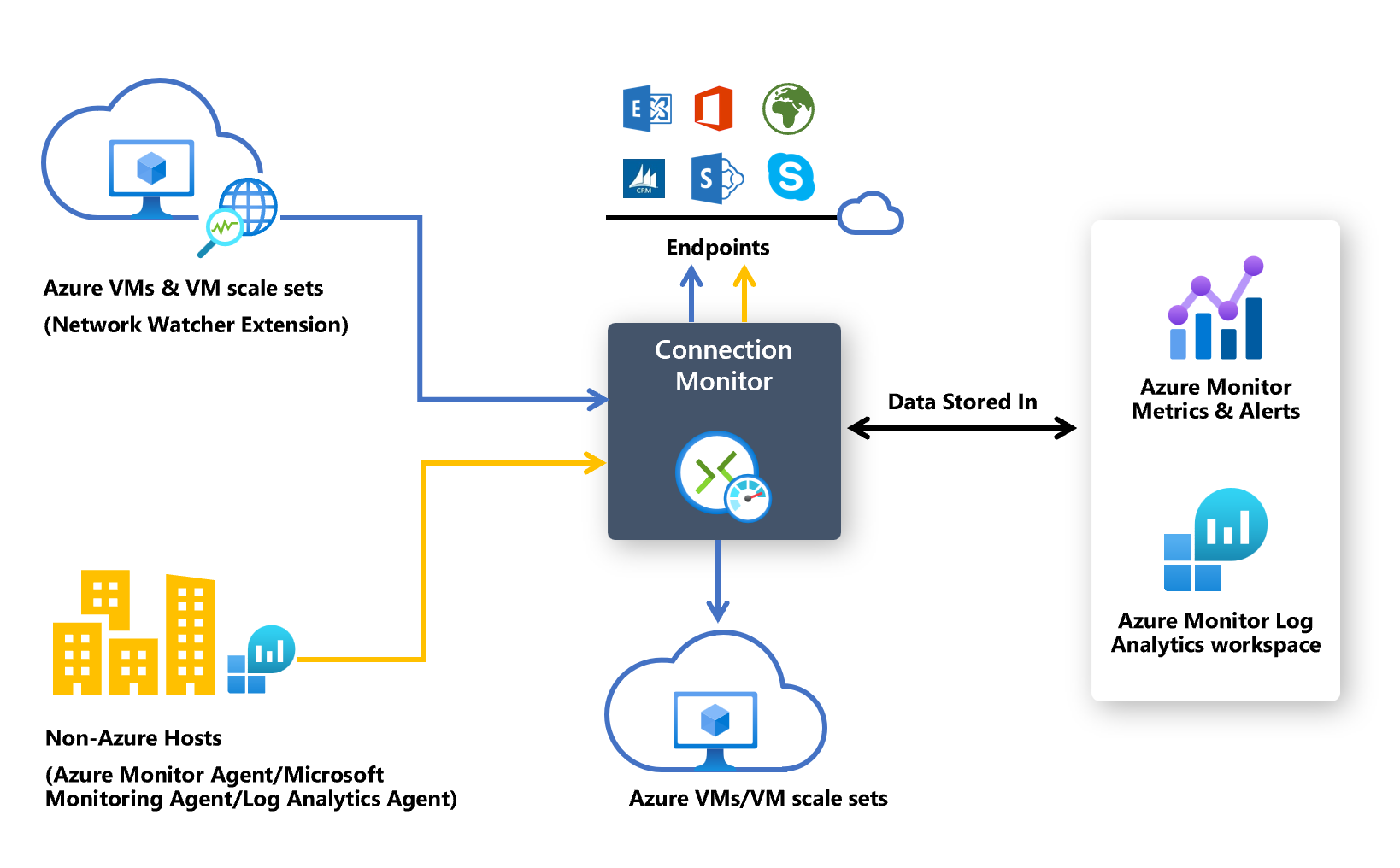

Der Verbindungsmonitor bietet eine einheitliche und kontinuierliche Überwachung der Netzwerkkonnektivität. Diese ermöglicht es Benutzern, Anomalien zu erkennen, die spezifische Netzwerkkomponente zu identifizieren, die für Probleme verantwortlich ist, und eine Problembehandlung mit umsetzbaren Erkenntnissen in Azure- und Hybrid Cloud-Umgebungen auszuführen.

Verbindungsmonitortests messen aggregierte Paketverlust- und Netzwerklatenzmetriken über TCP-, ICMP- und HTTP-Pings. In einer einheitlichen Topologie wird der End-to-End-Netzwerkpfad visualisiert. Dabei werden Netzwerkpfadhops mit Hopleistungsmetriken hervorgehoben. Der Verbindungsmonitor stellt umsetzbare Erkenntnisse und detaillierte Protokolle bereit, mit denen die Grundursache eines Problems effizient analysiert und behoben werden kann.

Anwendungsfälle des Verbindungsmonitors

Nachfolgend sind einige Anwendungsfälle des Verbindungsmonitors aufgeführt:

- In einer Anwendung mit mehreren Ebenen kommuniziert Ihre Front-End-Webserver-VM mit einer Datenbankserver-VM, und Sie möchten die Netzwerkkonnektivität zwischen beiden VMs überprüfen.

- Sie möchten die Konnektivität von einzelnen oder mehreren Instanzen einer Azure-VM-Skalierungsgruppe mit Ihrer Azure- oder Nicht-Azure-Anwendung mit mehreren Ebenen überprüfen.

- Sie möchten die Konnektivität zwischen den lokalen Setups und den Azure-VMs oder -Skalierungsgruppen überprüfen, auf bzw. in denen die Cloudanwendung gehostet wird.

- Sie möchten, dass VMs in der Region „USA, Osten“ VMs in der Region „USA, Mitte“ pingen, um die regionsübergreifenden Netzwerklatenzen zu messen und zu vergleichen.

- Sie verfügen über lokale Unternehmensstandorte in Seattle, Washington, und in Ashburn, Virginia, die beide eine Verbindung mit Microsoft 365-URLs herstellen. Sie möchten die Wartezeiten zwischen diesen Standorten für Ihre Microsoft 365-Benutzer vergleichen.

- Für Ihre Hybridanwendung ist eine Verbindung mit einem Azure-Speicherkontoendpunkt erforderlich, auf den sowohl der lokale Standort als auch Ihre Azure-Anwendung zugreifen. Sie möchten die Wartezeit des lokalen Standorts mit der Latenz der Azure-Anwendung vergleichen.

Vorteile des Verbindungsmonitors

Im Folgenden finden Sie einige Vorteile der Verwendung des Verbindungsmonitors:

Abonnementübergreifende, arbeitsbereichsübergreifende Überwachung für Azure- und Hybrid Cloud-Umgebungen

Unterstützte Quellendpunkte mit Network Watcher-Erweiterung: Azure-VMs, Azure-VM-Skalierungsgruppen und Arc-fähige lokale Hosts

Unterstützte Zielendpunkte: Azure-VMs, Azure-VM-Skalierungsgruppen, Arc-fähige lokale Hosts, URLs, FQDNs und IP-Adressen. Für Zielendpunkte ist die Network Watcher-Erweiterung nicht erforderlich.

Häufige Prüfungen und Einsicht in die Netzwerkleistung

Sichtbarkeit des End-to-End-Netzwerkpfads mit der Topologie

Schnelle Warnung für Azure- und Hybridbereitstellungen

Unterstützung für Konnektivitätsprüfungen basierend auf HTTP, TCP und ICMP

Metriken mit Azure Monitor und Protokolle mit Log Analytics

Installieren von Überwachungs-Agents

Der Verbindungsmonitor basiert auf einfachen ausführbaren Dateien zur Durchführung von Konnektivitätsprüfungen. Er unterstützt Konnektivitätsprüfungen sowohl in Azure-Umgebungen als auch lokalen Umgebungen. Die verwendete ausführbare Datei hängt davon ab, ob Ihre VM in Azure oder lokal gehostet wird.

Hinweis

Überwachungserweiterungen für Azure- und Nicht-Azure-Endpunkte werden automatisch aktiviert, wenn Sie das Azure-Portal verwenden, um einen Verbindungsmonitor zu erstellen.

Agents für Azure Virtual Machines und VM-Skalierungsgruppen

Damit der Verbindungsmonitor Ihre virtuellen Azure-Computer oder VM-Skalierungsgruppen als Überwachungsquellen erkennt, muss die VM-Erweiterung für den Network Watcher-Agent auf den virtuellen Computern installiert werden. Diese Erweiterung wird auch als Network Watcher-Erweiterung bezeichnet. Für Azure-VMs und Skalierungsgruppen muss die Erweiterung eine End-to-End-Überwachung und andere erweiterte Funktionen auslösen.

Sie können die Network Watcher-Erweiterung installieren, wenn Sie eine VM erstellen oder eine Skalierungsgruppe erstellen. Die Network Watcher-Erweiterung für Linux und Windows kann auch separat installiert und konfiguriert sowie eine separate Problembehandlung durchgeführt werden.

Durch Regeln für eine Netzwerksicherheitsgruppe (NSG) oder Firewall kann die Kommunikation zwischen Quelle und Ziel blockiert werden. Der Verbindungsmonitor erkennt dieses Problem und zeigt es als Diagnosemeldung in der Topologie an. Damit eine Verbindungsüberwachung möglich ist, müssen Sie zunächst sicherstellen, dass die NSG- und Firewallregeln eine Paketübertragung über TCP oder ICMP zwischen der Quelle und dem Ziel zulassen.

Wenn Sie den Installationsvorgang für die Aktivierung der Network Watcher-Erweiterung umgehen möchten, können Sie mit der Erstellung des Verbindungsmonitors fortfahren und die automatische Aktivierung von Network Watcher-Erweiterungen auf Ihren virtuellen Azure-Computern und in Ihren Skalierungsgruppen zulassen.

Hinweis

Wenn das automatische Erweiterungsupgrade auf den Skalierungssätzen des virtuellen Computers nicht aktiviert ist, müssen Sie die Network Watcher-Erweiterung bei jeder Veröffentlichung einer neuen Version manuell aktualisieren.

Da der Verbindungsmonitor jetzt die einheitliche automatische Aktivierung von Überwachungserweiterungen unterstützt, können Benutzer in das automatische Upgraden der VM-Skalierungsgruppe mit der automatischen Aktivierung der Network Watcher-Erweiterung im Rahmen der Erstellung des Verbindungsmonitors für VM-Skalierungsgruppen mit manuellem Upgrade einwilligen.

Agents für lokale Computer

Damit der Verbindungsmonitor die lokalen Computer als Quellen für die Überwachung erkennt, muss der Log Analytics-Agent auf den Computern installiert werden. Aktivieren Sie dann die Netzwerkleistungsmonitor-Lösung. Diese Agents sind mit den Log Analytics-Arbeitsbereichen verknüpft. Daher müssen Sie die Arbeitsbereichs-ID und den Primärschlüssel einrichten, bevor die Agents mit der Überwachung beginnen können.

Informationen zum Installieren des Log Analytics-Agents für Windows finden Sie unter Installieren des Log Analytics-Agents unter Windows.

Wenn der Pfad Firewalls oder virtuelle Netzwerkappliances umfasst, stellen Sie sicher, dass das Ziel erreichbar ist.

So öffnen Sie den Port

Führen Sie auf Windows-Computern das PowerShell-Skript EnableRules.ps1 ohne Parameter in einem PowerShell-Fenster mit Administratorrechten aus.

Für Linux-Computer ändern Sie den PortNumber-Wert manuell. Gehen Sie folgendermaßen vor:

- Navigieren Sie zu /var/opt/microsoft/omsagent/npm_state.

- Öffnen Sie die Datei npmdregistry.

- Ändern Sie den PortNumber-Wert:

“PortNumber:<port of your choice>”.

Hinweis

Die verwendeten Portnummern sollten für alle in einem Arbeitsbereich verwendeten Agents identisch sein.

Das Skript erstellt die Registrierungsschlüssel, die für die Lösung erforderlich sind. Außerdem erstellt es Regeln für die Windows-Firewall, damit Agents TCP-Verbindungen miteinander herstellen können. Die vom Skript erstellten Registrierungsschlüssel geben an, ob die Debugprotokolle und der Pfad zur Protokolldatei protokolliert werden sollen. Ferner definiert das Skript den für die Kommunikation verwendeten TCP-Port des Agents. Die Werte für diese Schlüssel werden vom Skript automatisch festgelegt. Ändern Sie diese Schlüssel nicht manuell. Standardmäßig ist Port 8084 geöffnet. Sie können einen benutzerdefinierten Port verwenden, indem Sie im Skript den Parameter „portNumber“ angeben. Verwenden Sie auf allen Computern, auf denen das Skript ausgeführt wird, den gleichen Port.

Weitere Informationen finden Sie unter Übersicht über den Log Analytics-Agent im Abschnitt „Netzwerkanforderungen“.

Das Skript konfiguriert nur die lokale Windows-Firewall. Bei Verwendung einer Netzwerkfirewall müssen Sie sicherstellen, dass diese den Datenverkehr zu dem TCP-Port erlaubt, der vom Netzwerkleistungsmonitor verwendet wird.

Der Windows-Agent von Log Analytics kann mehrfach vernetzt werden, um Daten an mehrere Arbeitsbereiche und System Center Operations Manager-Verwaltungsgruppen zu senden. Der Linux-Agent kann Daten nur an ein einzelnes Ziel senden, entweder einen Arbeitsbereich oder eine Verwaltungsgruppe.

Aktivieren der Netzwerkleistungsmonitor-Lösung für lokale Computer

Um die Netzwerkleistungsmonitor-Lösung für lokale Computer zu aktivieren, führen Sie die folgenden Schritte aus:

Navigieren Sie im Azure-Portal zu Network Watcher.

Wählen Sie unter Überwachung die Option Verbindungsmonitor aus.

Wählen Sie + Nicht-Azure aktivieren aus.

Wählen Sie unter Nicht-Azure aktivieren das Abonnement und den Arbeitsbereich aus, in dem Sie die Lösung aktivieren wollen, und klicken Sie auf Erstellen.

Nachdem Sie die Lösung aktiviert haben, dauert es einige Minuten, bis der Arbeitsbereich angezeigt wird.

Im Gegensatz zu Log Analytics-Agents kann die Netzwerkleistungsmonitor-Lösung so konfiguriert werden, dass Daten nur an einen einzigen Log Analytics-Arbeitsbereich gesendet werden.

Wenn Sie den Installationsvorgang für die Aktivierung der Network Watcher-Erweiterung umgehen möchten, können Sie mit der Erstellung des Verbindungsmonitors fortfahren und die automatische Aktivierung der Überwachungslösung auf Ihren lokalen Computern zulassen.

Aktivieren von Network Watcher für Ihr Abonnement

Für alle Abonnements, die über ein virtuelles Netzwerk verfügen, wird Network Watcher aktiviert. Wenn Sie ein virtuelles Netzwerk in Ihrem Abonnement erstellen, wird Network Watcher automatisch in der Region und für das Abonnement des virtuellen Netzwerks aktiviert. Diese automatische Aktivierung wirkt sich nicht auf Ihre Ressourcen aus, und es fallen auch keine Gebühren an. Stellen Sie sicher, dass Network Watcher für Ihr Abonnement nicht explizit deaktiviert ist.

Stellen Sie sicher, dass Network Watcher für Ihre Region verfügbar ist. Weitere Informationen finden Sie unter Aktivieren von Network Watcher.

Erstellen eines Verbindungsmonitors

Der Verbindungsmonitor überwacht die Kommunikation in regelmäßigen Abständen. Er informiert Sie über Änderungen der Erreichbarkeit und Latenz. Sie können auch die aktuelle und die frühere Netzwerktopologie zwischen Quell-Agents und Zielendpunkten überprüfen.

Quellen können Azure-VMs/Skalierungsgruppen oder lokale Computer sein, auf denen ein Überwachungs-Agent installiert ist. Zielendpunkte können Microsoft 365-URLs, Dynamics 365-URLs, benutzerdefinierte URLs, Azure-VM-Ressourcen-IDs, IPv4/IPv6-Adressen, FQDNs oder beliebige Domänennamen sein.

Zugreifen auf den Verbindungsmonitor

Navigieren Sie im Azure-Portal zu Network Watcher.

Wählen Sie im linken Bereich unter Überwachung die Option Verbindungsmonitor aus.

Es werden alle Verbindungsmonitore angezeigt, die im Verbindungsmonitor erstellt wurden. Um die Verbindungsmonitore anzuzeigen, die über die klassische Benutzeroberfläche des Verbindungsmonitors erstellt wurden, wählen Sie die Registerkarte Verbindungsmonitor aus.

Erstellen eines Verbindungsmonitors

In Verbindungsmonitoren, die Sie im Verbindungsmonitor erstellen, können Sie sowohl lokale Computer als auch virtuelle Azure-Computer bzw. Skalierungsgruppen als Quellen hinzufügen. Mit diesen Verbindungsmonitoren kann auch die Konnektivität mit Endpunkten überwacht werden. Die Endpunkte können sich in Azure oder unter einer beliebigen anderen URL oder IP-Adresse befinden.

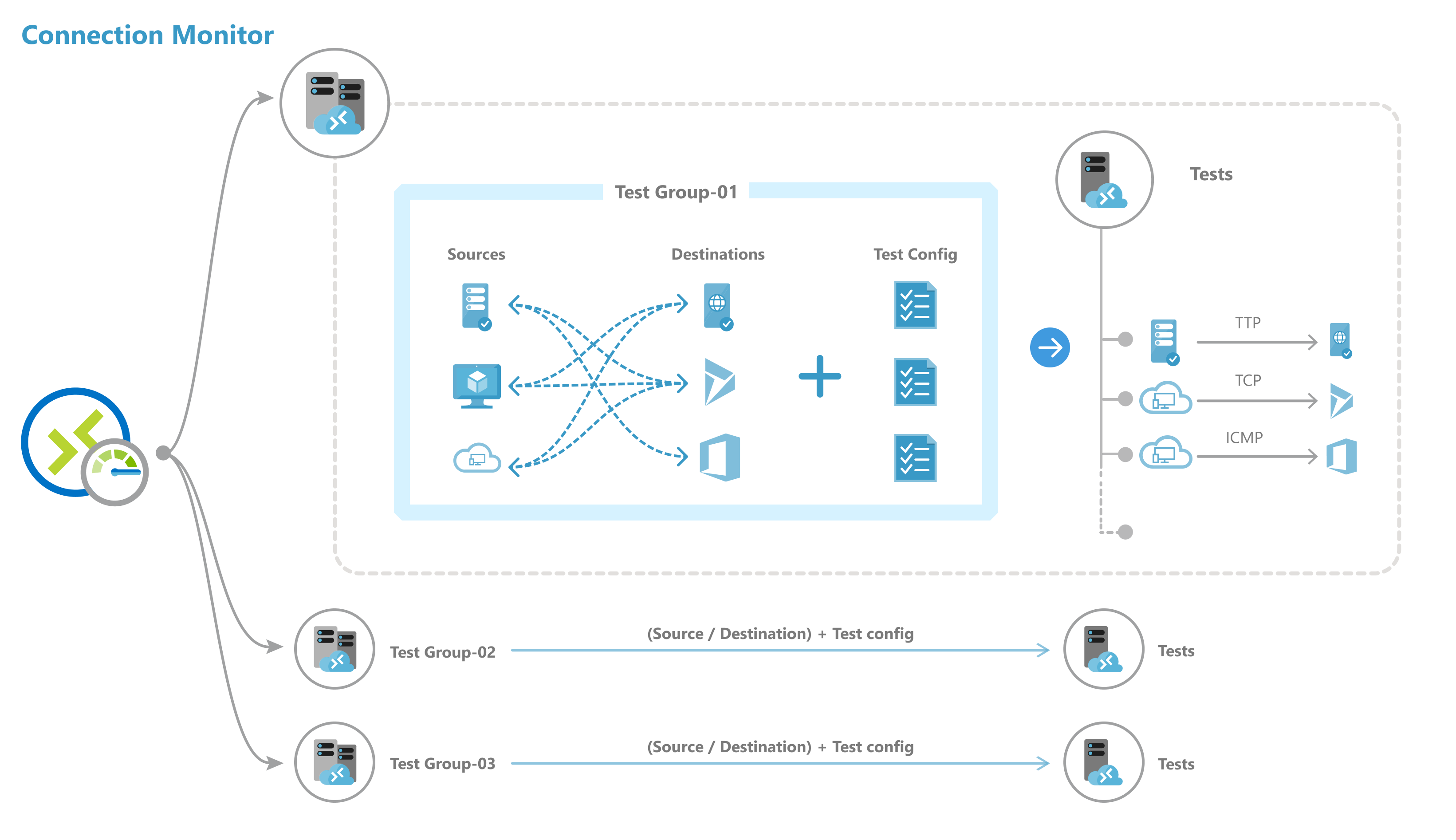

Der Verbindungsmonitor umfasst die folgenden Entitäten:

- Verbindungsmonitorressource: Eine regionsspezifische Azure-Ressource. Alle folgenden Entitäten sind Eigenschaften einer Verbindungsmonitorressource.

- Endpunkt: Eine Quelle oder ein Ziel, die bzw. das an Konnektivitätsprüfungen beteiligt ist. Beispiele für Endpunkte umfassen Azure-VMs/Skalierungsgruppen, lokale Agents, URLs und IP-Adressen.

- Testkonfiguration: Eine protokollspezifische Konfiguration für einen Test. Je nach ausgewähltem Protokoll können Sie den Port, Schwellenwerte, die Testhäufigkeit und andere Eigenschaften definieren.

- Testgruppe: Die Gruppe, die Quellendpunkte, Zielendpunkte und Testkonfigurationen enthält. Ein Verbindungsmonitor kann mehrere Testgruppen enthalten.

- Test: Die Kombination aus einem Quellendpunkt, einem Zielendpunkt und einer Testkonfiguration. Ein Test ist die differenzierteste Ebene, auf der Überwachungsdaten verfügbar sind. Die Überwachungsdaten umfassen den Prozentsatz von Überprüfungen mit Fehlern und die Roundtripzeit.

Sie können einen Verbindungsmonitor über das Azure-Portal, über ARMClient oder über Azure PowerShell erstellen.

Alle Quellen, Ziele und Testkonfigurationen, die Sie einer Testgruppe hinzufügen, werden in einzelne Tests aufgeteilt. Hier sehen Sie ein Beispiel dafür, wie Quellen und Ziele angeordnet werden:

- Testgruppe: TG1

- Quellen: 3 (A, B, C)

- Ziele: 2 (D, E)

- Testkonfigurationen: 2 (Config 1, Config 2)

- Gesamtzahl erstellter Tests: 12

| Testnummer | `Source` | Destination | Testkonfiguration |

|---|---|---|---|

| 1 | Ein | D | Config 1 |

| 2 | Ein | D | Config 2 |

| 3 | Ein | E | Config 1 |

| 4 | Ein | E | Config 2 |

| 5 | B | D | Config 1 |

| 6 | B | D | Config 2 |

| 7 | B | E | Config 1 |

| 8 | B | E | Config 2 |

| 9 | C | D | Config 1 |

| 10 | C | D | Config 2 |

| 11 | C | E | Config 1 |

| 12 | C | E | Config 2 |

Skalierungslimits

Für Verbindungsmonitore gelten die folgenden Skalierungslimits:

- Maximale Anzahl von Verbindungsmonitoren pro Abonnement und Region: 100

- Maximale Anzahl von Testgruppen pro Verbindungsmonitor: 20

- Maximale Anzahl von Quellen und Zielen pro Verbindungsmonitor: 100

- Maximale Anzahl von Testkonfigurationen pro Verbindungsmonitor:

Überwachungsabdeckung für Azure- und Nicht-Azure-Ressourcen:

Der Verbindungsmonitor bietet jetzt fünf verschiedene Abdeckungsebenen für die Überwachung von Verbundressourcen (virtuelle Netzwerke, Subnetze und Skalierungsgruppen). Die Abdeckungsebene wird als Prozentsatz der Instanzen einer Verbundressource definiert, der tatsächlich in der Überwachung dieser Ressourcen als Quellen oder Ziele enthalten ist. Benutzer können manuell die Abdeckungsebene „Niedrig“, „Unterdurchschnittlich“, „Durchschnittlich“, „Überdurchschnittlich“ oder „Vollständig“ auswählen, um einen ungefähren Prozentsatz der Instanzen zu definieren, die in die Überwachung der jeweiligen Ressource als Endpunkt einbezogen werden sollen.

Analysieren von Überwachungsdaten und Festlegen von Warnungen

Nachdem Sie einen Verbindungsmonitor erstellt haben, überprüfen die Quellen die Konnektivität mit den Zielen auf Grundlage der Testkonfiguration.

Während der Überwachung der Endpunkte wertet der Verbindungsmonitor den Status der Endpunkte einmal alle 24 Stunden neu aus. Wird die Zuordnung eines virtuellen Computers während eines 24-Stunden-Zyklus aufgehoben oder der virtuelle Computer deaktiviert, meldet der Verbindungsmonitor einen unbestimmten Status, da bis zum Ende des 24-Stunden-Zyklus keine Daten im Netzwerkpfad vorliegen. Anschließend wird der Status des virtuellen Computers erneut ausgewertet und der VM-Status „Zuordnung aufgehoben“ gemeldet.

Hinweis

Bei der Überwachung einer VM-Skalierungsgruppe kann es vorkommen, dass innerhalb des 24-Stunden-Zyklus die Zuordnung von Instanzen einer bestimmten Skalierungsgruppe, die für die Überwachung ausgewählt ist (entweder benutzerseitig oder standardmäßig als Teil der ausgewählten Abdeckungsebene), aufgehoben wird oder die Instanzen herunterskaliert werden. In diesem bestimmten Zeitraum kann der Verbindungsmonitor diese Aktion nicht erkennen und meldet daher aufgrund des Fehlens von Daten einen unbestimmten Zustand. Benutzern wird empfohlen, die zufällige Auswahl von Instanzen der VM-Skalierungsgruppe innerhalb von Abdeckungsebenen zuzulassen, anstatt bestimmte Instanzen von Skalierungsgruppen für die Überwachung auszuwählen. Dadurch wird es unwahrscheinlicher, dass Instanzen von VM-Skalierungsgruppen, deren Zuordnung aufgehoben wurde oder die herunterskaliert wurden, innerhalb eines 24-Stunden-Zyklus nicht erkannt werden, was zur Meldung eines unbestimmten Zustands durch den Verbindungsmonitor führt.

Überprüfungen in einem Test

Je nach dem von Ihnen in der Testkonfiguration ausgewählten Protokoll führt der Verbindungsmonitor eine Reihe von Überprüfungen für das Quelle-Ziel-Paar aus. Die Überprüfungen werden gemäß der ausgewählten Testhäufigkeit durchgeführt.

Wenn Sie HTTP verwenden, berechnet der Dienst die Anzahl von HTTP-Antworten, die einen gültigen Antwortcode zurückgegeben haben. Sie können gültige Antwortcodes mithilfe von PowerShell und Azure CLI festlegen. Das Ergebnis bestimmt den Prozentsatz der Überprüfungen mit Fehlern. Zum Berechnen der Roundtripzeit misst der Dienst die Zeit zwischen einem HTTP-Aufruf und der Antwort.

Wenn Sie TCP oder ICMP verwenden, berechnet der Dienst den Prozentsatz an Paketverlusten, um den Prozentsatz der Überprüfungen mit Fehlern zu ermitteln. Zum Berechnen der Roundtripzeit misst der Dienst die Zeit, die zum Empfangen der Bestätigung (ACK) für die gesendeten Pakete benötigt wird. Wenn Sie Traceroute-Daten für Ihre Netzwerktests aktiviert haben, können Sie Verluste und Wartezeit zwischen den Hops für Ihr lokales Netzwerk anzeigen.

Teststatus

Abhängig von den Daten, die bei den Überprüfungen zurückgegeben werden, können Tests die folgenden Status aufweisen:

- Erfolgreich: Die tatsächlichen Werte für den Prozentsatz der Überprüfungen mit Fehlern und die Roundtripzeit liegen innerhalb der angegebenen Schwellenwerte.

- Fehler: Die tatsächlichen Werte für den Prozentsatz der Überprüfungen mit Fehlern oder die Roundtripzeit lagen oberhalb der angegebenen Schwellenwerte. Wenn kein Schwellenwert angegeben ist, weist ein Test den Status Fehler auf, sobald der Prozentsatz der Überprüfungen mit Fehlern bei 100 liegt.

- Warnung:

- Wenn ein Schwellenwert angegeben ist und der Verbindungsmonitor bei Überprüfungen mit Fehlern einen Prozentsatz von mehr als 80 Prozent des Schwellenwerts beobachtet, wird der Test als Warnung gekennzeichnet.

- Wenn keine Schwellenwerte angegeben sind, weist der Verbindungsmonitor automatisch einen Schwellenwert zu. Wird dieser Schwellenwert überschritten, ändert sich der Teststatus in Warnung. Für die Roundtripzeit (RTT) in TCP- oder ICMP-Tests beträgt der Schwellenwert 750 ms. Für den Prozentsatz der Überprüfungen mit Fehlern beträgt der Schwellenwert 10 Prozent.

- Unbestimmt: Keine Daten im Log Analytics-Arbeitsbereich. Überprüfen Sie die Metriken.

- Nicht ausgeführt: Deaktiviert durch Deaktivierung der Testgruppe.

Datensammlung, Datenanalyse und Datenwarnungen

Die vom Verbindungsmonitor gesammelten Daten werden im Log Analytics-Arbeitsbereich gespeichert. Sie haben diesen Arbeitsbereich beim Erstellen des Verbindungsmonitors eingerichtet.

Über Azure Monitor-Metriken sind auch Überwachungsdaten verfügbar. Mit Log Analytics können Sie die Überwachungsdaten über den gewünschten Zeitraum aufbewahren. Azure Monitor speichert Metriken standardmäßig nur für 30 Tage.

Sie können metrikbasierte Warnungen für die Daten festlegen.

Überwachungsdashboards

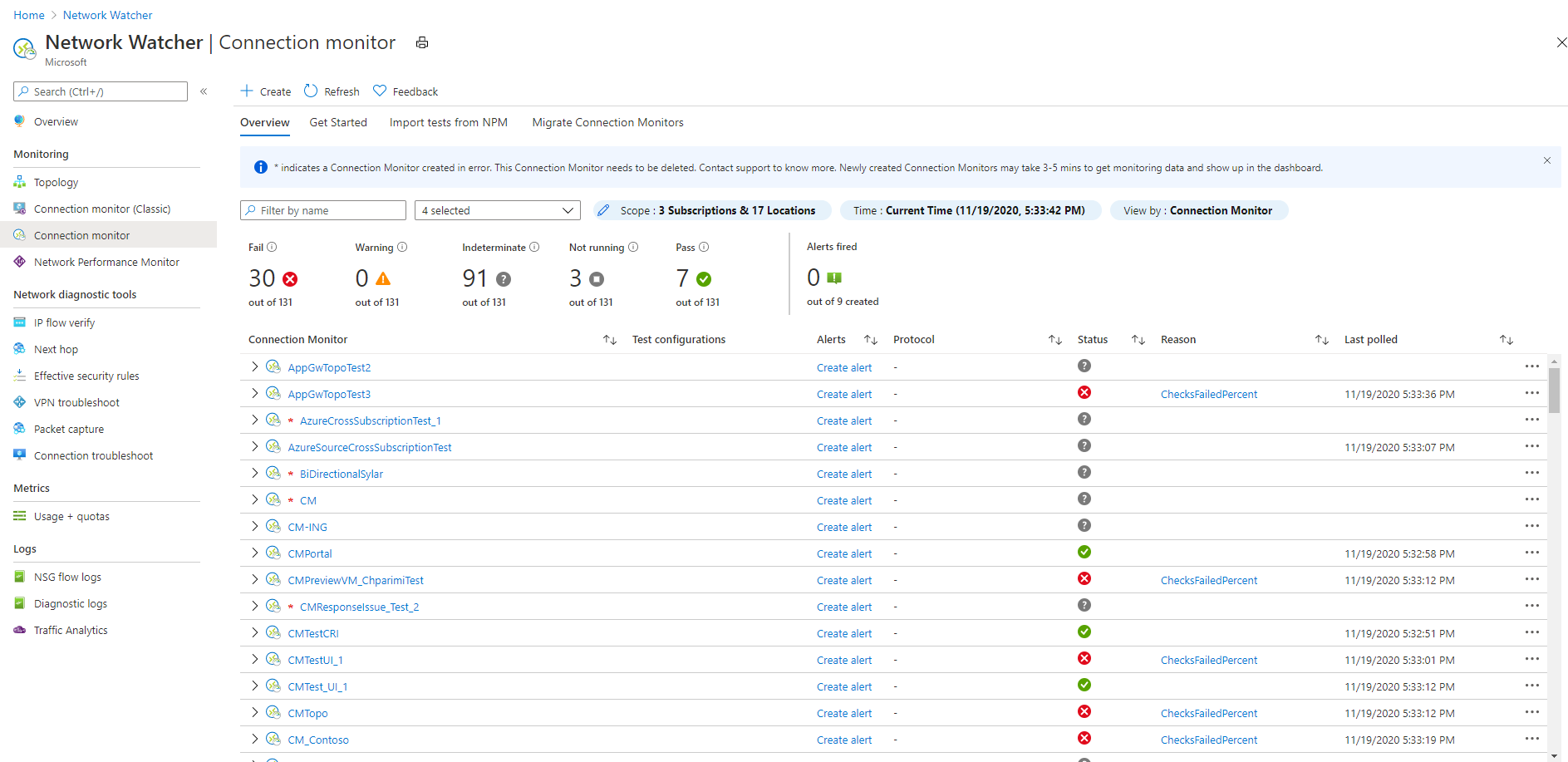

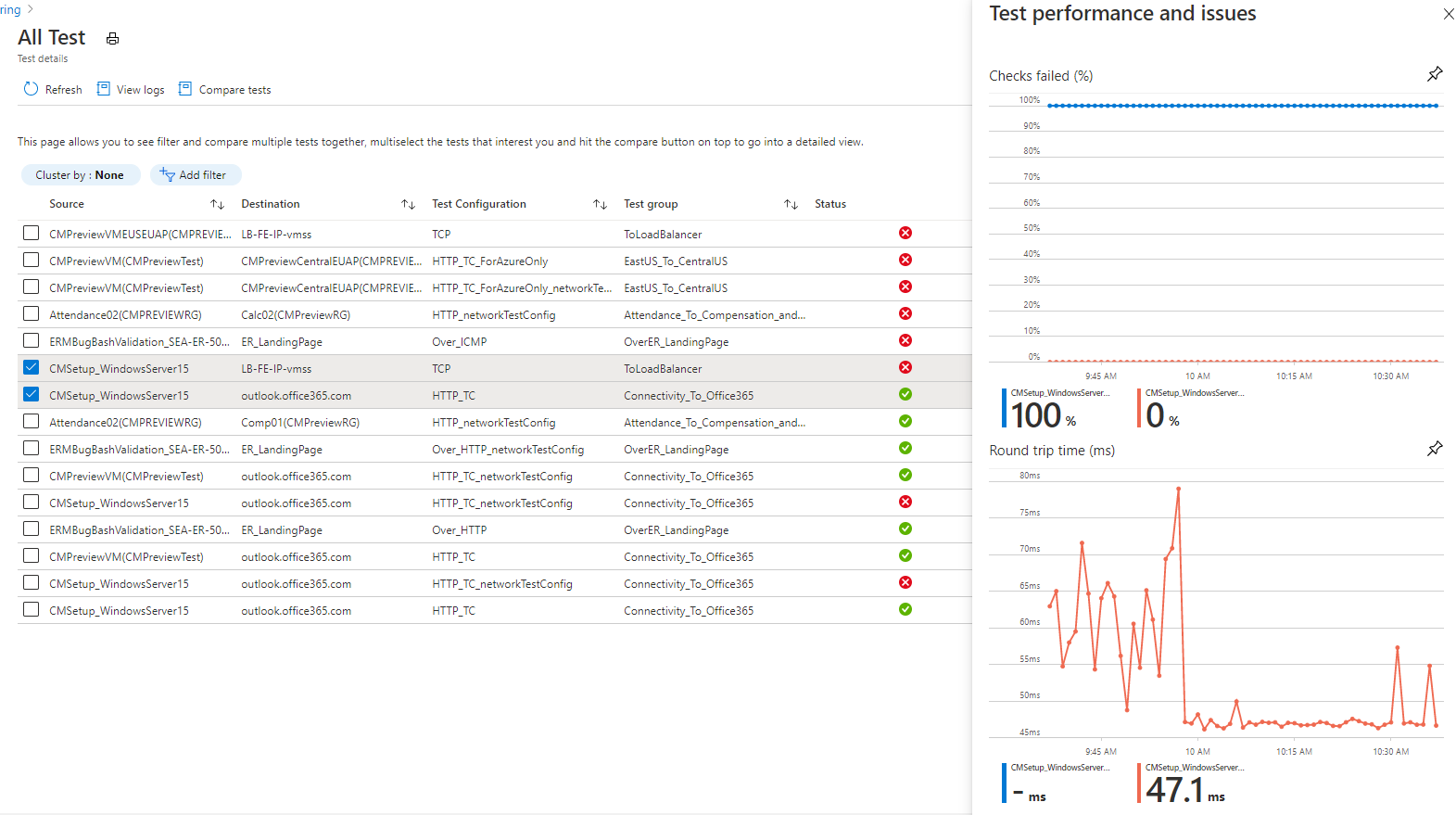

In den Überwachungsdashboards können Sie eine Liste der Verbindungsmonitore anzeigen, auf die Sie für Ihre Abonnements, Regionen, Zeitstempel, Quellen und Zieltypen zugreifen können.

Wenn Sie von Network Watcher zum Verbindungsmonitor wechseln, können Sie Daten auf folgende Arten anzeigen:

- Verbindungsmonitor: Dies ist eine Liste aller Verbindungsmonitore, die für Ihre Abonnements, Regionen, Zeitstempel, Quellen und Zieltypen erstellt wurden. Dies ist die Standardansicht.

- Testgruppen: Dies ist eine Liste aller Testgruppen, die für Ihre Abonnements, Regionen, Zeitstempel, Quellen und Zieltypen erstellt wurden. Diese Testgruppen sind nicht nach Verbindungsmonitoren gefiltert.

- Test: Dies ist eine Liste aller Tests, die für Ihre Abonnements, Regionen, Zeitstempel, Quellen und Zieltypen ausgeführt wurden. Diese Tests sind nicht nach Verbindungsmonitoren oder Testgruppen gefiltert.

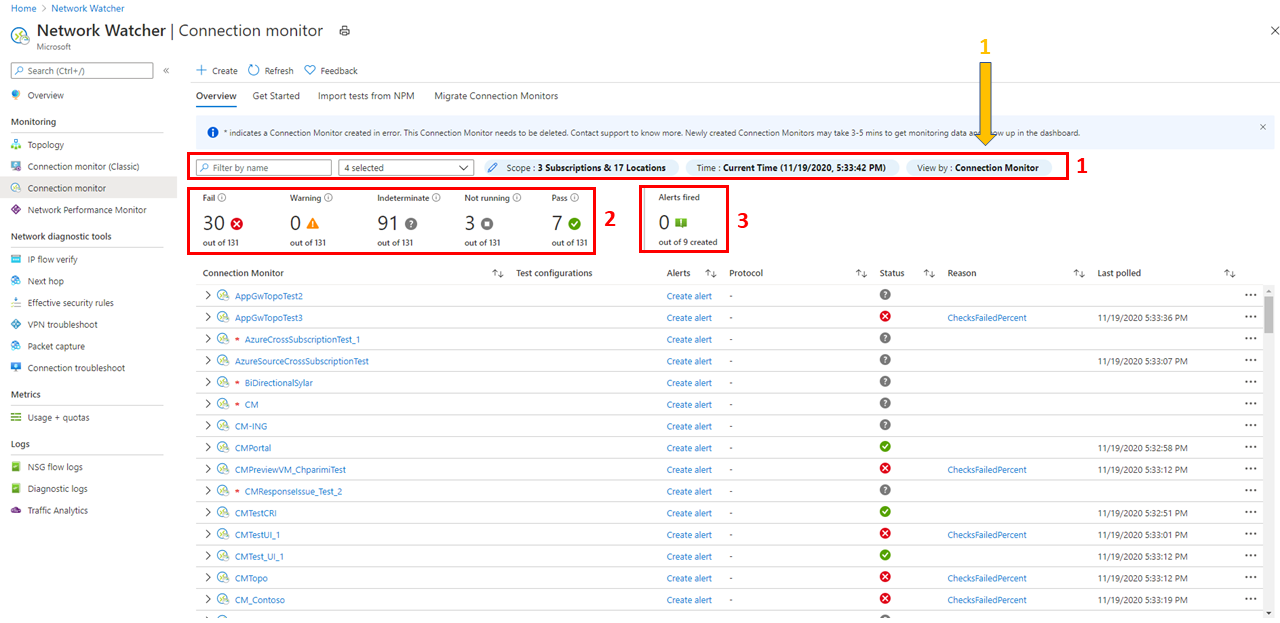

In der folgenden Abbildung sind die drei Datenansichten mit Pfeil 1 gekennzeichnet.

Im Dashboard können Sie die einzelnen Verbindungsmonitore erweitern, um deren Testgruppen anzuzeigen. Anschließend können Sie die einzelnen Testgruppen erweitern, um die darin ausgeführten Tests anzuzeigen.

Für eine Liste sind folgende Filter verfügbar:

Filter der obersten Ebene: Durchsuchen Sie die Liste nach Text, Entitätstyp (Verbindungsmonitor, Testgruppe oder Test), Zeitstempel und Umfang. Der Umfang umfasst Abonnements, Regionen, Quellen und Zieltypen. Siehe Kasten 1 in der folgenden Abbildung.

Zustandsbasierte Filter: Filtern Sie nach dem Zustand des Verbindungsmonitors, der Testgruppe oder des Tests. Siehe Kasten 2 in der folgenden Abbildung.

Warnungsbasierter Filter: Filtern Sie nach Warnungen, die für die Verbindungsmonitorressource ausgelöst werden. Siehe Kasten 3 in der folgenden Abbildung.

Gehen Sie beispielsweise wie folgt vor, um im Verbindungsmonitor alle Tests anzuzeigen, bei denen die Quell-IP-Adresse 10.192.64.56 lautet:

- Ändern Sie die Ansicht in Test.

- Geben Sie im Feld Suche die Adresse 10.192.64.56 ein.

- Wählen Sie unter Umfang im Filter der obersten Ebene Quellen aus.

Gehen Sie wie folgt vor, um im Verbindungsmonitor nur Tests mit Fehlern anzuzeigen, bei denen die Quell-IP-Adresse 10.192.64.56 lautet:

- Ändern Sie die Ansicht in Test.

- Wählen Sie aus den zustandsbasierten Filtern die Option Fehler aus.

- Geben Sie im Feld Suche die Adresse 10.192.64.56 ein.

- Wählen Sie unter Umfang im Filter der obersten Ebene Quellen aus.

Gehen Sie wie folgt vor, um im Verbindungsmonitor nur Tests mit Fehlern anzuzeigen, bei denen das Ziel „outlook.office365.com“ lautet:

- Ändern Sie die Ansicht in Test.

- Wählen Sie aus den zustandsbasierten Filtern die Option Fehler aus.

- Geben Sie im Feld Suche das Ziel office.live.com ein.

- Wählen Sie unter Umfang im Filter der obersten Ebene Ziele aus.

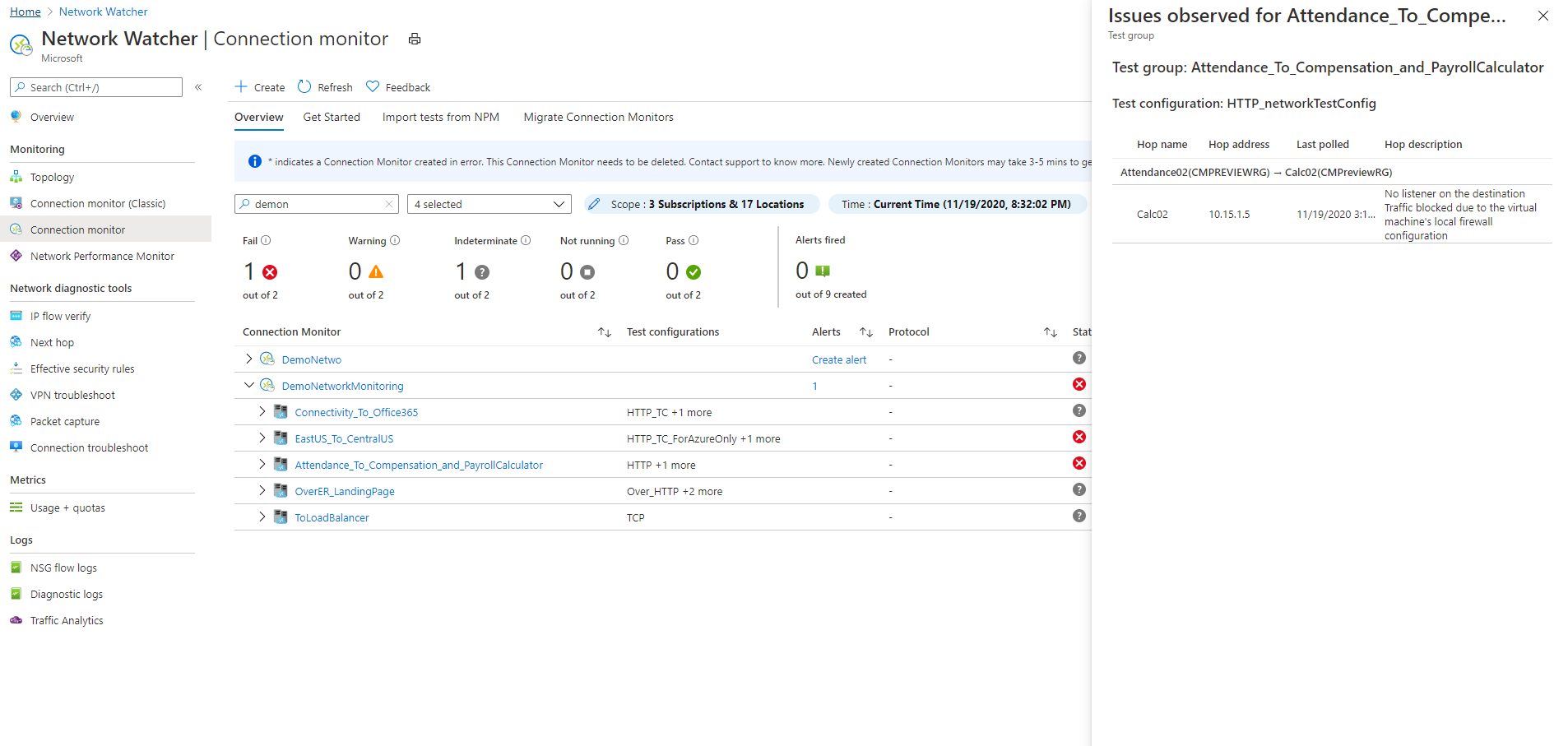

Um den Grund für Fehler bei einem Verbindungsmonitor, einer Testgruppe oder einem Test zu erfahren, klicken Sie auf die Spalte Ursache. Diese gibt an, welcher Schwellenwert (Prozentsatz für Überprüfungsfehler oder Roundtripzeit) überschritten wurde, und zeigt zugehörige Diagnosemeldungen an.

Wenn Sie die Trends bei der Roundtripzeit und dem Prozentsatz der Überprüfungen mit Fehlern für einen Verbindungsmonitor anzeigen möchten, gehen Sie folgendermaßen vor:

Wählen Sie den Verbindungsmonitor aus, den Sie untersuchen möchten.

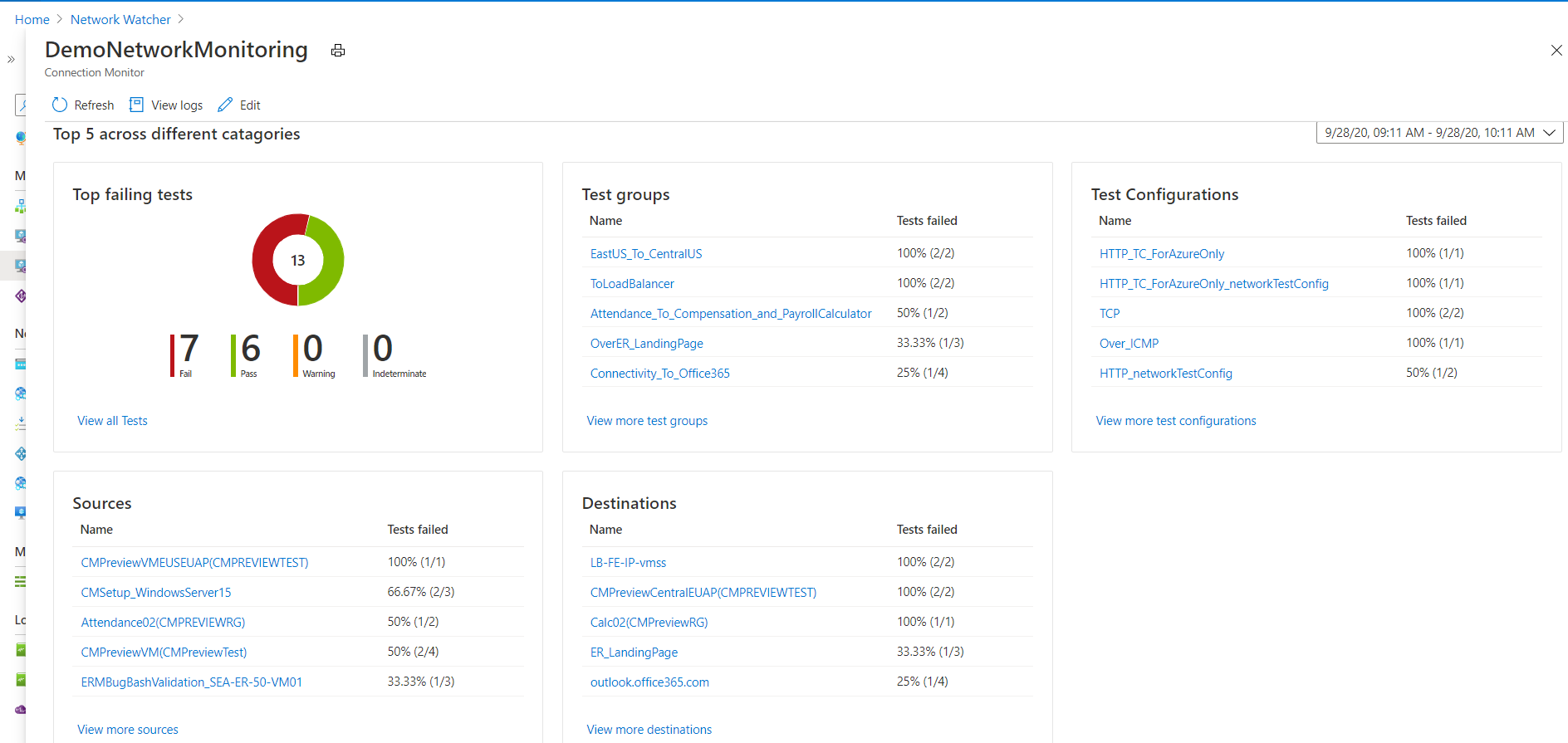

In diesem Bereich werden die folgenden Abschnitte angezeigt:

- Essentials: Ressourcenspezifische Eigenschaften des ausgewählten Verbindungsmonitors.

- Zusammenfassung:

- Aggregierte Trendlinien für die Roundtripzeit und den Prozentsatz der Überprüfungen mit Fehlern für alle Tests im Verbindungsmonitor. Sie können eine bestimmte Zeit zum Anzeigen der Details festlegen.

- Die Top 5 der Testgruppen, Quellen und Ziele basierend auf der Roundtripzeit oder dem Prozentsatz der Überprüfungen mit Fehlern.

- Registerkarten: Testgruppen, Quellen, Ziele und Testkonfigurationen. Hier werden Testgruppen, Quellen oder Ziele im Verbindungsmonitor aufgelistet. Überprüfen Sie fehlerhafte Tests, aggregierte RTT und Prozentwerte für Überprüfungen mit Fehlern. Sie können auch in die Vergangenheit wechseln, um Daten anzuzeigen.

- Probleme: Probleme auf Hopebene für jeden Test im Verbindungsmonitor.

In diesem Bereich können Sie folgende Aktionen ausführen:

Klicken Sie auf Alle Tests anzeigen, um alle Tests im Verbindungsmonitor anzuzeigen.

Klicken Sie auf Alle Testgruppen anzeigen, Testkonfigurationen anzeigen, Quellen anzeigen und Ziele anzeigen, um die jeweiligen Details anzuzeigen.

Wählen Sie eine Testgruppe, eine Testkonfiguration, eine Quelle oder ein Ziel aus, um alle Tests in der Entität anzuzeigen.

Wenn Sie die Trends bei der Roundtripzeit und dem Prozentsatz der Überprüfungen mit Fehlern für eine Testgruppe anzeigen möchten, wählen Sie die Testgruppe aus, die Sie untersuchen möchten.

Sie können diese wie im Verbindungsmonitor anzeigen und durchsuchen: Essentials, Zusammenfassung, Tabelle für Testgruppen, Quellen, Ziele und Testkonfigurationen.

Gehen Sie wie folgt vor, um die Trends bei der Roundtripzeit und dem Prozentsatz der Überprüfungen mit Fehlern für einen Test anzuzeigen:

Wählen Sie den Test aus, den Sie untersuchen möchten. Sie können die Netzwerktopologie und die End-to-End-Trenddiagramme für den Prozentsatz von Überprüfungen mit Fehlern sowie die Roundtripzeit anzeigen.

Wählen Sie in der Topologie einen beliebigen Hop im Pfad aus, um die erkannten Probleme anzuzeigen. Bei den Hops handelt es sich um Azure-Ressourcen.

Hinweis

Für lokale Netzwerke steht diese Funktion derzeit nicht zur Verfügung.

Protokollabfragen in Log Analytics

Mit Log Analytics lassen sich benutzerdefinierte Ansichten Ihrer Überwachungsdaten erstellen. Alle angezeigten Daten stammen aus Log Analytics. Sie können Daten im Repository interaktiv analysieren. Korrelieren Sie die Daten aus der Agent-Integritätsdiagnose oder anderen Lösungen, die auf Log Analytics basieren. Exportieren Sie die Daten nach Excel oder Power BI, oder erstellen Sie einen freigabefähigen Link.

Netzwerktopologie im Verbindungsmonitor

Normalerweise erstellen Sie eine Verbindungsmonitortopologie anhand des Ergebnisses eines Traceroute-Befehls, der vom Agent ausgeführt wird. Der Traceroute-Befehl ruft im Grunde alle Hops von der Quelle bis zum Ziel ab.

In Fällen, in denen sich die Quelle oder das Ziel innerhalb der Azure-Grenzen befindet, erstellen Sie die Topologie jedoch, indem Sie die Ergebnisse von zwei unterschiedlichen Vorgängen zusammenführen. Der erste Vorgang ist das Ergebnis des Traceroute-Befehls. Der zweite Vorgang ist das Ergebnis eines internen Befehls, der eine logische Route auf Grundlage der Netzwerkkonfiguration (des Kunden) innerhalb der Azure-Grenzen identifiziert. Dieser interne Befehl ähnelt dem Network Watcher-Diagnosetool für den nächsten Hop.

Da der zweite Vorgang logisch ist und der erste Vorgang in der Regel keine Hops innerhalb der Azure-Grenzen identifiziert, werden für einige Hops im zusammengeführten Ergebnis (hauptsächlich Hops innerhalb von Azure-Grenzen) keine Latenzwerte angezeigt.

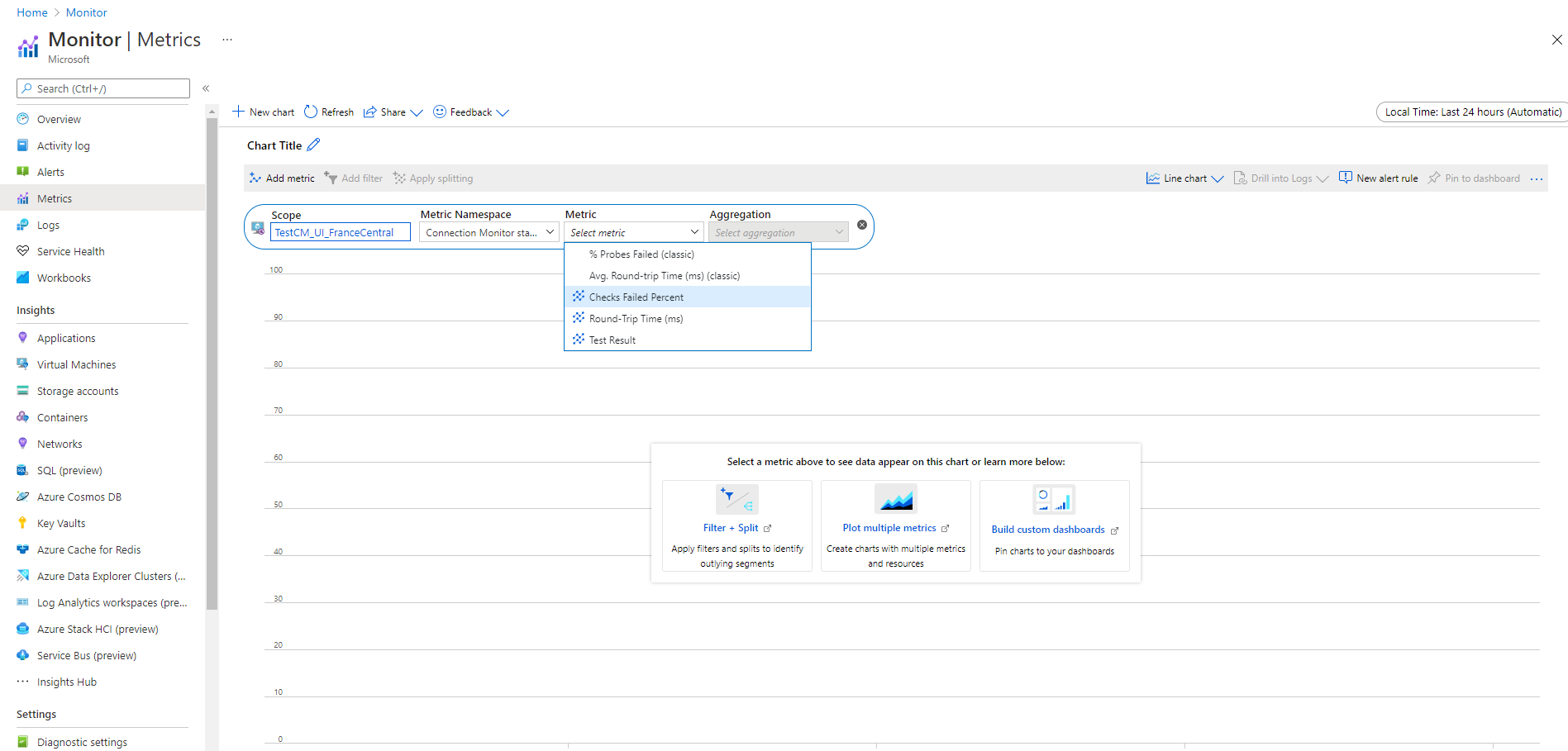

Metriken in Azure Monitor

Bei Verbindungsmonitoren, die vor Verfügbarkeit der Verbindungsmonitor-Benutzeroberfläche erstellt wurden, sind alle vier Metriken verfügbar: „% Fehlerhafte Tests“, „AverageRoundtripMs“, „ChecksFailedPercent“ und „RoundTripTimeMs“.

Bei Verbindungsmonitoren, die über die Verbindungsmonitor-Benutzeroberfläche erstellt wurden, stehen nur Daten für die Metriken „ChecksFailedPercent“, „RoundTripTimeMs“ und „Testergebnis“ zur Verfügung.

Metriken werden gemäß Überwachungshäufigkeit generiert und beschreiben Aspekte eines Verbindungsmonitors zu einem bestimmten Zeitpunkt. Verbindungsmonitormetriken weisen zudem mehrere Dimensionen auf, z. B. „SourceName“, „DestinationName“, „TestConfiguration“ und „TestGroup“. Sie können diese Dimensionen verwenden, um bestimmte Daten zu visualisieren und sie beim Definieren von Warnungen als Ziel festzulegen.

Azure-Metriken ermöglichen derzeit eine Mindestgranularität von 1 Minute. Wenn eine Häufigkeit von weniger als einer Minute angegeben wird, werden aggregierte Ergebnisse angezeigt.

Legen Sie bei Verwendung von Metriken den Ressourcentyp auf Microsoft.Network/networkWatchers/connectionMonitors fest.

| Metrik | `Display name` | Einheit | Aggregationstyp | BESCHREIBUNG | Dimensionen |

|---|---|---|---|---|---|

| ChecksFailedPercent | % der Überprüfungen mit Fehlern | Prozentwert | Average | Prozentsatz der Überprüfungen mit Fehlern für einen Test. | ConnectionMonitorResourceId SourceAddress SourceName SourceResourceId SourceType Protokoll DestinationAddress DestinationName DestinationResourceId DestinationType DestinationPort TestGroupName TestConfigurationName Region SourceIP DestinationIP SourceSubnet DestinationSubnet |

| RoundTripTimeMs | Roundtripzeit (ms) | Millisekunden | Average | Roundtripzeit für Überprüfungen, die zwischen Quelle und Ziel gesendet wurden. Es wird kein Durchschnittswert gebildet. | ConnectionMonitorResourceId SourceAddress SourceName SourceResourceId SourceType Protokoll DestinationAddress DestinationName DestinationResourceId DestinationType DestinationPort TestGroupName TestConfigurationName Region SourceIP DestinationIP SourceSubnet DestinationSubnet |

| TestResult | Testergebnis | Anzahl | Average | Testergebnisse des Verbindungsmonitors. Interpretation der Ergebniswerte: 0 – Unbestimmt 1 – Übergeben 2 – Warnung 3 – Fehler |

SourceAddress SourceName SourceResourceId SourceType Protokoll DestinationAddress DestinationName DestinationResourceId DestinationType DestinationPort TestGroupName TestConfigurationName SourceIP DestinationIP SourceSubnet DestinationSubnet |

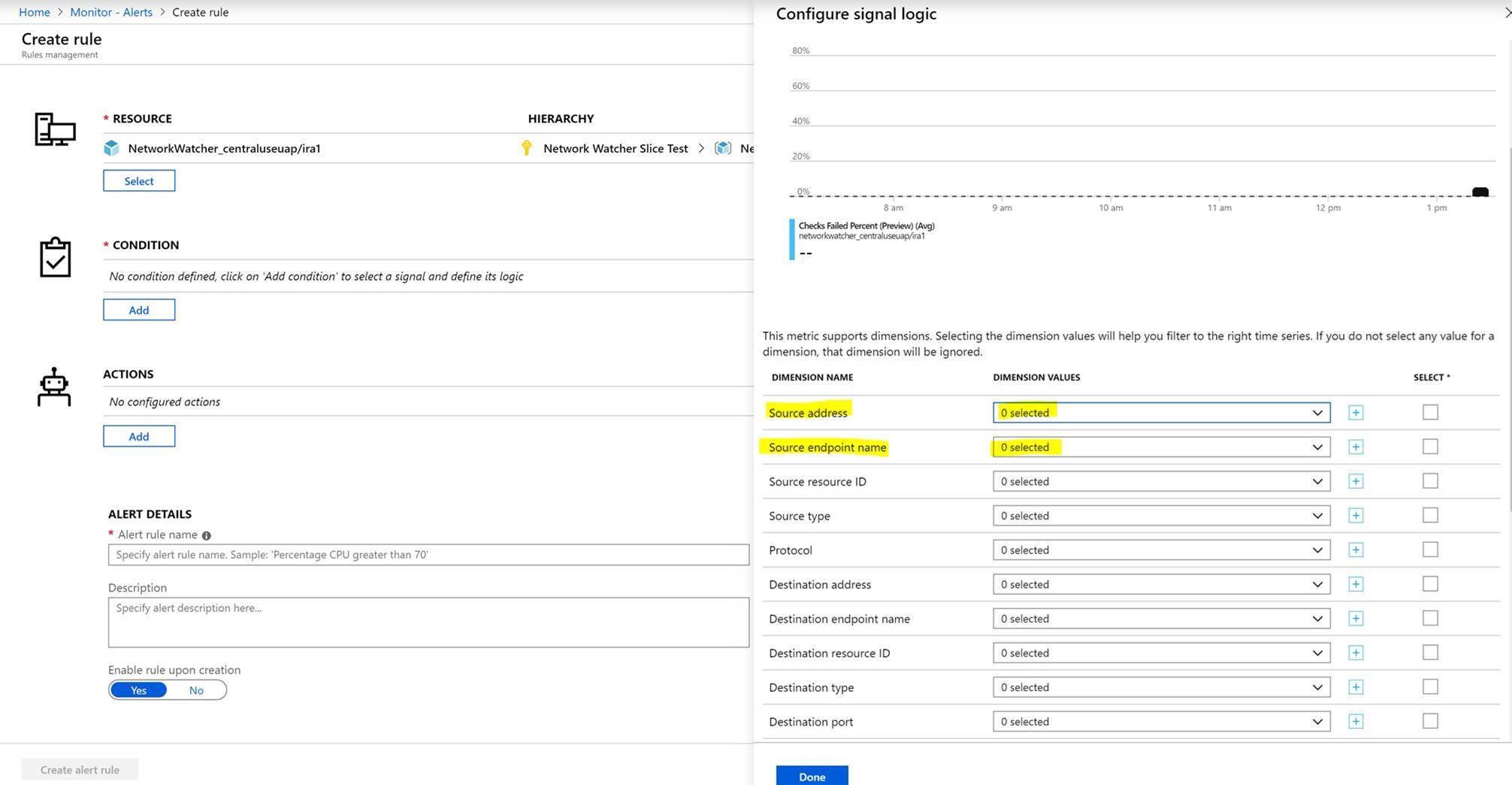

Auf Metriken basierende Warnungen für den Verbindungsmonitor

Sie können Metrikwarnungen für Verbindungsmonitore mithilfe der folgenden Methoden erstellen:

Erstellen Sie über den Verbindungsmonitor Metrikwarnungen bei der Erstellung von Verbindungsmonitoren über das Azure-Portal.

Erstellen Sie über den Verbindungsmonitor Metrikwarnungen unter Verwendung von Warnungen konfigurieren auf dem Dashboard.

Erstellen Sie in Azure Monitor Metrikwarnungen mithilfe der folgenden Schritte:

- Wählen Sie die Verbindungsmonitorressource aus, die Sie im Verbindungsmonitor erstellt haben.

- Stellen Sie sicher, dass Metrik als Signaltyp für den Verbindungsmonitor ausgewählt ist.

- Wählen Sie unter Bedingung hinzufügen für den Signalnamen die Option ChecksFailedPercent oder RoundTripTimeMs aus.

- Wählen Sie für Signaltyp die Option Metriken aus. Wählen Sie z. B. ChecksFailedPercent aus.

- Alle Dimensionen für die Metrik werden aufgelistet. Wählen Sie den Dimensionsnamen und -wert aus. Wählen Sie z. B. Quelladresse aus, und geben Sie dann die IP-Adresse einer beliebigen Quelle in Ihrem Verbindungsmonitor ein.

- Geben Sie unter Warnungslogik folgende Werte ein:

- Bedingungstyp: Statisch

- Bedingung und Schwellenwert

- Aggregationsgranularität und Häufigkeit der Auswertung: Der Verbindungsmonitor aktualisiert die Daten im Minutentakt.

- Wählen Sie unter Aktionen Ihre Aktionsgruppe aus.

- Legen Sie die Warnungsdetails fest.

- Erstellen Sie die Warnungsregel.

Diagnostizieren von Problemen in Ihrem Netzwerk

Mit dem Verbindungsmonitor können Sie Probleme in Ihrem Verbindungsmonitor und Ihrem Netzwerk diagnostizieren. Probleme in Ihrem Hybridnetzwerk werden von den Log Analytics-Agents erkannt, die Sie zuvor installiert haben. Probleme in Azure werden von der Network Watcher-Erweiterung erkannt.

Sie können Probleme im Azure-Netzwerk in der Netzwerktopologie anzeigen.

Bei Netzwerken, deren Quellen sich auf lokalen VMs befinden, können die folgenden Probleme erkannt werden:

- Timeout bei der Anforderung.

- Der Endpunkt wurde nicht über DNS aufgelöst (vorübergehend oder dauerhaft). Die URL ist ungültig.

- Es wurden keine Hosts gefunden.

- Die Quelle kann keine Verbindung zum Ziel herstellen. Das Ziel ist nicht über ICMP erreichbar.

- Zertifikatbezogene Probleme:

- Der Agent muss mit dem Clientzertifikat authentifiziert werden.

- Es besteht kein Zugriff auf die Zertifikatssperrliste.

- Der Hostname des Endpunkts stimmt nicht mit dem Antragsteller des Zertifikats oder dem alternativen Antragstellernamen überein.

- Das Stammzertifikat fehlt im Speicher der vertrauenswürdigen Zertifizierungsstellen auf dem lokalen Computer der Quelle.

- Das SSL-Zertifikat ist abgelaufen, ungültig, widerrufen oder nicht kompatibel.

Bei Netzwerken, deren Quellen sich auf Azure-VMs befinden, können die folgenden Probleme erkannt werden:

Probleme mit Agents:

- Der Agent wurde angehalten.

- Fehler bei der DNS-Auflösung.

- Es lauscht keine Anwendung oder kein Listener am Zielport.

- Der Socket konnte nicht geöffnet werden.

Probleme mit dem VM-Status:

- Wird gestartet

- Wird beendet

- Beendet

- Zuordnung wird aufgehoben

- Zuordnung aufgehoben

- Wird neu gestartet

- Nicht zugewiesen

Der ARP-Tabelleneintrag fehlt.

Der Datenverkehr wurde aufgrund von Problemen mit der lokalen Firewall oder NSG-Regeln blockiert.

Probleme mit dem Gateway des virtuellen Netzwerks:

- Es fehlen Routen.

- Der Tunnel zwischen zwei Gateways ist getrennt oder fehlt.

- Das zweite Gateway wurde nicht vom Tunnel gefunden.

- Es wurden keine Peeringinformationen gefunden.

Hinweis

Wenn eines von zwei verbundenen Gateways sich nicht in der gleichen Region wie der Quellendpunkt befindet, identifiziert der Verbindungsmonitor es für die Topologieansicht mit „Keine Route erkannt“. Die Konnektivität wird dadurch nicht beeinträchtigt. Dies ist ein bekanntes Problem, das zurzeit behoben wird.

- Die Route fehlte in Microsoft Edge.

- Der Datenverkehr wurde aufgrund von Systemrouten oder einer benutzerdefinierten Route beendet.

- Das Border Gateway Protocol (BGP) ist für die Gatewayverbindung nicht aktiviert.

- Der DIP-Test (dynamische IP-Adresse) ist beim Lastenausgleich deaktiviert.

Vergleichen der Unterstützungsarten für die Azure-Konnektivitätsüberwachung

Sie können Tests vom Netzwerkleistungsmonitor (Network Performance Monitor, NPM) und vom Verbindungsmonitor (klassisch) mit nur einem Mausklick und ohne jegliche Downtime zum aktuellen Verbindungsmonitor migrieren.

Die Migration hilft beim Liefern der folgenden Ergebnisse:

Die Funktionen von Agents und Firewalleinstellungen bleiben unverändert erhalten. Es sind keine Änderungen erforderlich.

Bereits vorhandene Verbindungsmonitore werden „Verbindungsmonitor“ > „Testgruppe“ > „Testformat“ zugeordnet. Durch Auswählen von Bearbeiten können Sie die Eigenschaften des neuesten Verbindungsmonitors anzeigen und ändern, eine Vorlage herunterladen, um Änderungen am Verbindungsmonitor vorzunehmen, und sie über Azure Resource Manager übermitteln.

Virtuelle Azure-Computer mit der Network Watcher-Erweiterung senden Daten an den Arbeitsbereich und die Metriken. Der Verbindungsmonitor stellt die Daten über die neuen Metriken „ChecksFailedPercent“ und „RoundTripTimeMs“ anstatt über die veralteten Metriken „ProbesFailedPercent“ und „AverageRoundtripMs“ zur Verfügung. Die alten Metriken werden zu neuen Metriken migriert: „ProbesFailedPercent“ > „ChecksFailedPercent“ und „AverageRoundtripMs“ > „RoundTripTimeMs“.

Datenüberwachung:

- Warnungen: Wurden automatisch zu den neuen Metriken migriert.

- Dashboards und Integrationen: Erfordern die manuelle Bearbeitung des Metriksatzes.

Es gibt mehrere Gründe für die Migration vom Netzwerkleistungsmonitor und vom Verbindungsmonitor (klassisch) zum Verbindungsmonitor. In der folgenden Tabelle sind einige Anwendungsfälle aufgeführt, die zeigen, wie der neueste Verbindungsmonitor gegenüber dem Netzwerkleistungsmonitor und dem Verbindungsmonitor (klassisch) abschneidet.

| Feature | Netzwerkleistungsmonitor | Verbindungsmonitor (klassisch) | Verbindungsmonitor |

|---|---|---|---|

| Einheitliche Benutzeroberfläche für Azure- und Hybridüberwachung | Nicht verfügbar | Nicht verfügbar | Verfügbar |

| Abonnement-, regions- und arbeitsbereichsübergreifende Überwachung | Gestattet abonnement- und regionsübergreifende, aber keine arbeitsbereichsübergreifende Überwachung. | Nicht verfügbar | Gestattet abonnement- und arbeitsbereichsübergreifende Überwachung. Für die arbeitsbereichsübergreifende Überwachung gelten regionale Grenzen. |

| Unterstützung zentralisierter Arbeitsbereiche | Nicht verfügbar | Nicht verfügbar | Verfügbar |

| Mehrere Quellen können mehrere Ziele pingen | Die Leistungsüberwachung ermöglicht es mehreren Quellen, mehrere Ziele zu pingen. Der Dienstkonnektivitätsmonitor ermöglicht es mehreren Quellen, einen einzelnen Dienst oder eine URL zu pingen. ExpressRoute ermöglicht es mehreren Quellen, mehrere Ziele zu pingen. | Nicht verfügbar | Verfügbar |

| Einheitliche Topologie für lokale Standorte, Internethops und Azure | Nicht verfügbar | Nicht verfügbar | Verfügbar |

| HTTP-Statuscodeüberprüfungen | Nicht verfügbar | Nicht verfügbar | Verfügbar |

| Konnektivitätsdiagnose | Nicht verfügbar | Verfügbar | Verfügbar |

| Zusammengesetzte Ressourcen: virtuelle Netzwerke, Subnetze und lokale benutzerdefinierte Netzwerke | Die Leistungsüberwachung unterstützt Subnetze, lokale Netzwerke und logische Netzwerkgruppen. Der Dienstkonnektivitätsmonitor und ExpressRoute unterstützen nur die lokale und arbeitsbereichsübergreifende Überwachung. | Nicht verfügbar | Verfügbar |

| Konnektivitätsmetriken und Dimensionsmessungen | Nicht verfügbar | Verlust, Latenz und Roundtripzeit. | Verfügbar |

| Automatisierung: PowerShell, Azure CLI, Terraform | Nicht verfügbar | Verfügbar | Verfügbar |

| Unterstützung für Linux | Die Leistungsüberwachung unterstützt Linux. Der Dienstkonnektivitätsmonitor und ExpressRoute bieten keine Unterstützung für Linux. | Verfügbar | Verfügbar |

| Unterstützung für Public, Government, Mooncake und Air-Gapped Cloud | Verfügbar | Verfügbar | Verfügbar |

Zugehöriger Inhalt

- Informationen zum Erstellen eines Verbindungsmonitors finden Sie unter Überwachen der Netzwerkkommunikation zwischen zwei virtuellen Computern mithilfe des Azure-Portals.

- Antworten auf die am häufigsten gestellten Fragen finden Sie unter Häufig gestellte Fragen zum Verbindungsmonitor.

- Informationen zur Migration zum Verbindungsmonitor finden Sie unter Migrieren von Verbindungsmonitor (klassisch) zu Verbindungsmonitor und Migrieren vom Netzwerkleistungsmonitor zum Verbindungsmonitor.

- Informationen zu Schemafeldern des Verbindungsmonitors finden Sie unter Verbindungsmonitorschemas.