Schnellstart: Erstellen eines Netzwerksicherheitsperimeters – Azure-Portal

Führen Sie erste Schritte mit dem Netzwerksicherheitsperimeter durch, indem Sie mithilfe des Azure-Portals einen Netzwerksicherheitsperimeter für einen Azure-Schlüsseltresor erstellen. Ein Netzwerksicherheitsperimeter ermöglicht Azure-PaaS-Ressourcen (Platform-as-a-Service) die Kommunikation innerhalb einer expliziten vertrauenswürdigen Grenze. Als nächstes erstellen und aktualisieren Sie die Zuordnung einer PaaS-Ressource in einem Netzwerksicherheitsperimeter-Profil. Anschließend erstellen oder aktualisieren Sie Zugriffsregeln für den Netzwerksicherheitsperimeter. Wenn Sie fertig sind, löschen Sie alle in diesem Schnellstart erstellten Ressourcen.

Wichtig

Der Netzwerksicherheitsperimeter befindet sich in der öffentlichen Vorschauversion und ist in allen Regionen der öffentlichen Azure-Cloud verfügbar. Diese Vorschauversion wird ohne Vereinbarung zum Servicelevel bereitgestellt und ist nicht für Produktionsworkloads vorgesehen. Manche Features werden möglicherweise nicht unterstützt oder sind nur eingeschränkt verwendbar. Weitere Informationen finden Sie unter Zusätzliche Nutzungsbestimmungen für Microsoft Azure-Vorschauen.

Voraussetzungen

Bevor Sie beginnen, sollten Sie sicherstellen, dass Folgendes vorhanden ist:

- Ein Azure-Konto mit einem aktiven Abonnement und Zugriff auf das Azure-Portal. Wenn Sie noch nicht über ein Azure-Konto verfügen, erstellen Sie ein kostenloses Konto.

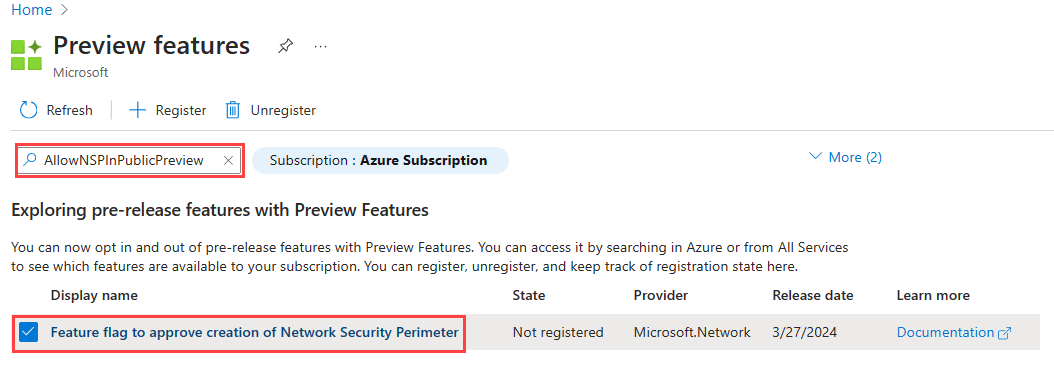

Es ist eine Registrierung für die öffentliche Vorschauversion des Azure-Netzwerksicherheitsperimeters erforderlich. Fügen Sie zum Registrieren das Featureflag

AllowNSPInPublicPreviewzu Ihrem Abonnement hinzu.

Weitere Informationen zum Hinzufügen von Featureflags finden Sie unter Einrichten von Previewfunktionen im Azure-Abonnement.

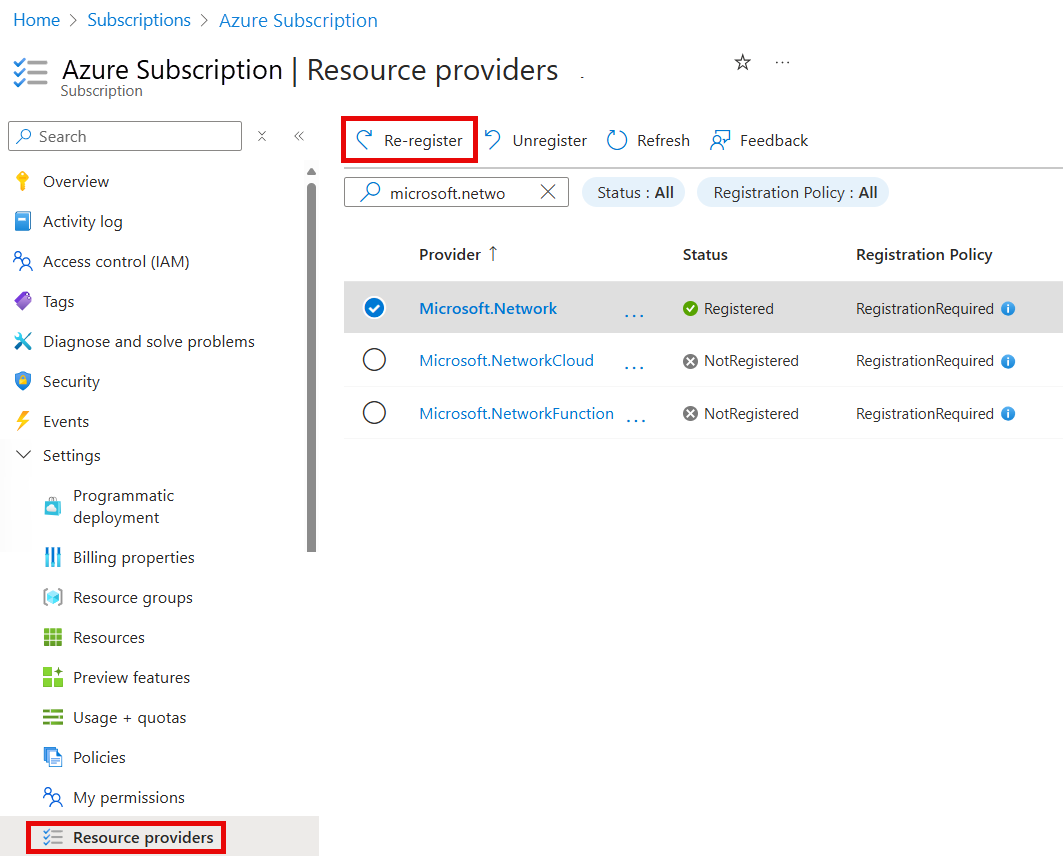

Nachdem das Featureflag hinzugefügt wurde, müssen Sie den Ressourcenanbieter

Microsoft.Networkerneut in Ihrem Abonnement registrieren.Zum erneuten Registrieren des Ressourcenanbieters

Microsoft.Networkim Azure-Portal wählen Sie Ihr Abonnement und dann Ressourcenanbieter aus. Suchen Sie nachMicrosoft.Network, und wählen Sie Erneut registrieren aus.

Verwenden Sie den folgenden Azure PowerShell-Befehl, um den Ressourcenanbieter

Microsoft.Networkerneut zu registrieren:

# Register the Microsoft.Network resource provider Register-AzResourceProvider -ProviderNamespace Microsoft.NetworkVerwenden Sie den folgenden Azure CLI-Befehl, um den Ressourcenanbieter

Microsoft.Networkerneut zu registrieren:# Register the Microsoft.Network resource provider az provider register --namespace Microsoft.Network

Weitere Informationen zum erneuten Registrieren von Ressourcenanbietern finden Sie unter Azure-Ressourcenanbieter und -typen.

Melden Sie sich auf dem Azure-Portal an.

Melden Sie sich mit Ihrem Azure-Konto beim Azure-Portal an.

Erstellen einer Ressourcengruppe und eines Schlüsseltresors

Vor dem Erstellen eines Netzwerksicherheitsperimeters erstellen Sie eine Ressourcengruppe, die alle Ressourcen und einen Schlüsseltresor enthält, der durch einen Netzwerksicherheitsperimeter geschützt ist.

Hinweis

Azure Key Vault erfordert einen eindeutigen Namen. Wenn Sie eine Fehlermeldung erhalten, dass der Name bereits verwendet wird, versuchen Sie es mit einem anderen Namen. In unserem Beispiel verwenden wir einen eindeutigen Namen, indem wir Jahr (YYYY), Monat (MM) und Tag (DD) an den Namen anfügen: key-vault-YYYYDDMM.

Geben Sie im Suchfeld oben im Portal Schlüsseltresore ein. Wählen Sie Schlüsseltresore in den Suchergebnissen aus.

Wählen Sie im daraufhin angezeigten Fenster „Schlüsseltresorkonten“ + Erstellen aus.

Geben Sie im Fenster Erstellen eines Schlüsseltresors die folgenden Informationen ein:

Einstellung Wert Abonnement Wählen Sie das Abonnement aus, das Sie für diesen Schlüsseltresor verwenden möchten. Resource group Wählen Sie Neuen erstellen aus, und geben Sie dann Ressourcengruppe als Namen ein. Name des Schlüsseltresors Geben Sie key-vault- <RandomNameInformation>ein.Region Wählen Sie die Region aus, in der Ihr Schlüsseltresor erstellt werden soll. Für diese Schnellstartanleitung wird (USA)USA, Westen-Mitte verwendet. Behalten Sie die restlichen Standardeinstellungen bei und wählen Sie Überprüfen + Erstellen>Erstellen aus.

Erstellen eines Netzwerksicherheitsperimeters

Nachdem Sie einen Schlüsseltresor erstellt haben, können Sie mit der Erstellung eines Netzwerksicherheitsperimeters fortfahren.

Hinweis

Für die Organisations- und Informationssicherheit wird empfohlen, keine persönlich identifizierbaren oder vertraulichen Daten in die Netzwerksicherheitsperimeterregeln oder eine andere Konfiguration des Netzwerksicherheitsperimeters aufzunehmen.

Geben Sie im Suchfeld des Azure-Portals Netzwerksicherheitsperimeter ein. Wählen Sie in den Suchergebnissen Netzwerksicherheitsperimeter aus.

Wählen Sie im Fenster Netzwerksicherheitsperimeter + Erstellen aus.

Geben Sie im Fenster Ein Netzwerksicherheitsperimeter erstellen die folgenden Informationen ein:

Einstellung Wert Abonnement Wählen Sie das Abonnement aus, das Sie für diesen Netzwerksicherheitsperimeter verwenden möchten. Resource group Wählen Sie resource-group aus. Name Geben Sie network-security-perimeter ein. Region Wählen Sie die Region aus, in der Ihr Netzwerksicherheitsperimeter erstellt werden soll. Für diese Schnellstartanleitung wird (USA)USA, Westen-Mitte verwendet. Profilname Geben Sie profile-1 ein. Wählen Sie die Registerkarte Ressourcen oder Weiter aus, um mit dem nächsten Schritt fortzufahren.

Wählen Sie auf der Registerkarte Ressourcen + Hinzufügen aus.

Aktivieren Sie im Fenster Ressourcen auswählen key-vault-YYYYDDMM und wählen Sie Auswählen aus.

Wählen Sie Regeln für eingehenden Zugriff und dann + Hinzufügen aus.

Geben Sie im Fenster Eingehende Zugriffsregel hinzufügen die folgenden Informationen ein, und wählen Sie hinzufügen aus:

Einstellungen Wert Regelname Geben Sie inbound-rule ein. Quellentyp Wählen Sie den IP-Adressbereich aus. Zulässige Quellen Geben Sie einen öffentlichen IP-Adressbereich ein, aus dem Sie eingehenden Datenverkehr zulassen möchten. Wählen Sie Regeln für ausgehenden Zugriff und dann + Hinzufügen aus.

Geben Sie im Fenster Ausgehende Zugriffsregel hinzufügen die folgenden Informationen ein, und wählen Sie hinzufügen aus:

Einstellungen Wert Regelname Geben Sie outbound-rule ein. Zieltyp Wählen Sie FQDN aus. Zulässige Ziele Geben Sie den FQDN der Ziele ein, die Sie zulassen möchten. Beispiel: www.contoso.com. Wählen Sie Überprüfen + erstellen und danach Erstellen aus.

Wählen Sie Gehe zu Ressource aus, um den neu erstellten Netzwerksicherheitsperimeter anzuzeigen.

Hinweis

Wenn der Ressource, die dies unterstützt, keine verwaltete Identität zugewiesen wird, wird der ausgehende Zugriff auf andere Ressourcen innerhalb desselben Perimeters verweigert. Abonnementbasierte Regeln für eingehenden Datenverkehr, die den Zugriff von dieser Ressource zulassen sollen, werden nicht wirksam.

Löschen eines Netzwerksicherheitsperimeters

Wenn Sie keinen Netzwerksicherheitsperimeter mehr benötigen, entfernen Sie alle Ressourcen, die dem Netzwerksicherheitsperimeter zugeordnet sind, und entfernen dann den Perimeter wie folgt:

- Wählen Sie im Netzwerksicherheitsperimeter Zugeordnete Ressourcen unter Einstellungen aus.

- Wählen Sie key-vault-YYYYDDMM aus der Liste der zugehörigen Ressourcen aus.

- Wählen Sie in der Aktionsleiste **Einstellungen ** und dann im Bestätigungsfenster Entfernen aus.

- Navigieren Sie zurück zur Übersichtsseite Ihres Netzwerksicherheitsperimeters.

- Wählen Sie Löschen aus und bestätigen Sie den Löschvorgang, indem Sie network-security-perimeter in das Textfeld für den Namen der Ressource eingeben.

- Navigieren Sie zur Ressourcengruppe und wählen Sie Löschen aus, um die Ressourcengruppe und alle darin enthaltenen Ressourcen zu entfernen.

Hinweis

Das Entfernen der Ressourcenzuordnung aus dem Netzwerksicherheitsperimeter führt dazu, dass die Zugriffssteuerung auf die vorhandene Ressourcenfirewallkonfiguration zurückgreift. Dies kann dazu führen, dass der Zugriff gemäß der Ressourcenfirewallkonfiguration zugelassen oder verweigert wird. Wenn „PublicNetworkAccess“ auf „SecuredByPerimeter“ festgelegt ist und die Zuordnung gelöscht wurde, wechselt die Ressource in einen gesperrten Zustand. Weitere Informationen finden Sie unter Übergang zu einem Netzwerksicherheitsperimeter in Azure.