Übergang zu einem Netzwerksicherheitsperimeter in Azure

In diesem Artikel erfahren Sie mehr über die verschiedenen Zugriffsmodi und den Übergang zu einem Netzwerksicherheitsperimeter in Azure. Zugriffsmodi steuern das Zugriffs- und Protokollierungsverhalten der Ressource.

Zugriffsmoduskonfigurationspunkt für Ressourcenzuordnungen

Der Konfigurationspunkt für den Zugriffsmodus ist Teil einer Ressourcenzuordnung auf dem Perimeter und kann daher vom Administrator des Perimeters festgelegt werden.

Die Eigenschaft accessMode kann in einer Ressourcenzuordnung festgelegt werden, um den öffentlichen Netzwerkzugriff der Ressource zu steuern.

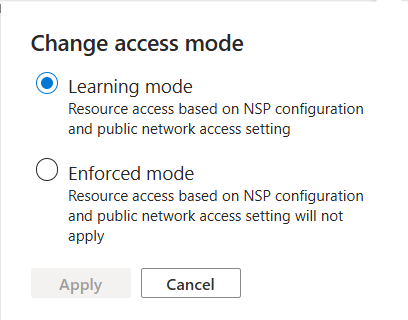

Die möglichen Werte von accessMode sind derzeit Erzwungen und Lernen.

| Zugriffsmodus | Beschreibung |

|---|---|

| Weiterbildung | Dies ist der Standardzugriffsmodus. Die Auswertung in diesem Modus verwendet die Konfiguration des Netzwerksicherheitsperimeters als Basisplan, aber wenn keine übereinstimmende Regel gefunden wird, greift die Auswertung auf die Konfiguration der Ressourcenfirewall zurück, die dann den Zugriff mit vorhandenen Einstellungen genehmigen kann. |

| Erzwungen | Wenn sie explizit festgelegt ist, befolgt die Ressource nur die Zugriffsregeln für den Netzwerksicherheitsperimeter. |

Verhindern von Verbindungsunterbrechungen beim Einführen des Netzwerksicherheitsperimeters

Aktivieren des Lernmodus

Um unerwünschte Verbindungsunterbrechungen während der Einführung des Netzwerksicherheitsperimeters an vorhandene PaaS-Ressourcen zu verhindern und einen reibungslosen Übergang zu sicheren Konfigurationen sicherzustellen, können Administratoren PaaS-Ressourcen zum Netzwerksicherheitsperimeter im Lernmodus hinzufügen. Während dieser Schritt die PaaS-Ressourcen nicht sichert, wird folgendes ermöglicht:

- Zulassen, dass Verbindungen in Übereinstimmung mit der Konfiguration der Netzwerksicherheitsperimeter hergestellt werden. Darüber hinaus berücksichtigen Ressourcen in diesem Konfigurationsfallback die ressourcendefinierten Firewallregeln und das Verhalten des vertrauenswürdigen Zugriffs, wenn Verbindungen aufgrund der Zugriffsregeln für den Netzwerksicherheitsperimeter nicht zulässig sind.

- Wenn Diagnoseprotokolle aktiviert sind, werden Protokolle generiert, die darauf eingehen, ob Verbindungen basierend auf der Konfiguration des Netzwerksicherheitsperimeters oder der Konfiguration der Ressource genehmigt wurden. Administratoren können diese Protokolle dann analysieren, um Lücken in Zugriffsregeln, fehlende Perimetermitgliedschaften und unerwünschte Verbindungen zu identifizieren.

Wichtig

Die Verwendung von PaaS-Ressourcen im Lernmodus sollte nur als Übergangsschritt dienen. Böswillige Akteure können unsichere Ressourcen zum Exfiltrieren von Daten ausnutzen. Daher ist es wichtig, so schnell wie möglich zu einer vollständig sicheren Konfiguration zu wechseln, wobei der Zugriffsmodus auf Erzwungen festgelegt wird.

Übergang zum erzwungenen Modus für vorhandene Ressourcen

Um den öffentlichen Zugriff vollständig zu sichern, ist es wichtig, in den erzwungenen Modus im Perimeter der Netzwerksicherheit zu wechseln. Dinge, die Sie berücksichtigen sollten, bevor Sie in den erzwungenen Modus wechseln, sind die Auswirkungen auf den öffentlichen, privaten, vertrauenswürdigen und Perimeterzugriff. Im erzwungenen Modus kann das Verhalten des Netzwerkzugriffs auf zugeordnete PaaS-Ressourcen über verschiedene Arten von PaaS-Ressourcen wie folgt zusammengefasst werden:

- Öffentlicher Zugriff: Der öffentliche Zugriff bezieht sich auf eingehende oder ausgehende Anforderungen, die über öffentliche Netzwerke getätigt werden. PaaS-Ressourcen, die durch einen Netzwerksicherheitsperimeter gesichert sind, haben standardmäßig den eingehenden und ausgehenden öffentlichen Zugriff deaktiviert. Zugriffsregeln für Netzwerksicherheitsperimeter können jedoch verwendet werden, um den öffentlichen Datenverkehr selektiv zuzulassen, der ihnen entspricht.

- Perimeterzugriff: Der Perimeterzugriff bezieht sich auf eingehende oder ausgehende Anforderungen zwischen den Ressourcen, die Teil desselben Netzwerksicherheitsperimeters sind. Um die Dateninfiltration und -exfiltration zu verhindern, überschreitet dieser Perimeterdatenverkehr niemals Perimetergrenzen, es sei denn, er wurde explizit als öffentlicher Datenverkehr sowohl an der Quelle als auch am Ziel im erzwungenen Modus genehmigt. Der verwalteten Identität müssen Ressourcen für den Perimeterzugriff zugewiesen werden.

- Vertrauenswürdiger Zugriff: Der Zugriff auf vertrauenswürdige Dienste bezieht sich auf einige Azure-Dienste, die den Zugriff über öffentliche Netzwerke ermöglichen, wenn ihr Ursprung bestimmte Azure-Dienste sind, die als vertrauenswürdig eingestuft werden. Da der Netzwerksicherheitsperimeter eine differenziertere Kontrolle als vertrauenswürdigen Zugriff bietet, wird der vertrauenswürdige Zugriff im erzwungenen Modus nicht unterstützt.

- Privater Zugriff: Der Zugriff über private Links wirkt sich nicht auf den Netzwerksicherheitsperimeter aus.

Verschieben neuer Ressourcen in den Netzwerksicherheitsperimeter

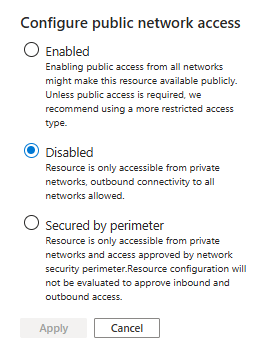

Der Netzwerksicherheitsperimeter unterstützt standardmäßig ein sicheres Verhalten, indem eine neue Eigenschaft unter publicNetworkAccess namens SecuredbyPerimeter eingeführt wird. Wenn sie festgelegt, sperrt es den öffentlichen Zugriff und verhindert, dass PaaS-Ressourcen für öffentliche Netzwerke verfügbar gemacht werden.

Wenn publicNetworkAccess bei der Ressourcenerstellung auf SecuredByPerimeter festgelegt ist, wird die Ressource auch dann im Sperrmodus erstellt, wenn sie keinem Perimeter zugeordnet ist. Wenn dies konfiguriert ist, ist nur Private Link-Datenverkehr zulässig. Sobald sie einem Perimeter zugeordnet sind, steuert der Netzwerksicherheitsperimeter das Verhalten des Ressourcenzugriffs. Die folgende Tabelle fasst das Zugriffsverhalten in verschiedenen Modi und Konfigurationen für den Zugriff auf öffentliche Netzwerke zusammen:

| Zuordnungszugriffsmodus | Nicht zugeordnet | Lernmodus | Erzwungener Modus |

|---|---|---|---|

| Zugriff aus öffentlichen Netzwerken | |||

| Aktiviert | Eingehend: Ressourcenregeln Ausgehend Zulässig |

Eingehend: Netzwerksicherheitsperimeter + Ressourcenregeln Ausgehend Netzwerksicherheitsperimeterregeln + Zulässig |

Eingehend: Netzwerksicherheitsperimeterregeln Ausgehend Netzwerksicherheitsperimeterregeln |

| Disabled | Eingehend: Verweigert Ausgehend: Zulässig |

Eingehend: Netzwerksicherheitsperimeterregeln Ausgehend: Netzwerksicherheitsperimeterregeln + Zulässig |

Eingehend: Netzwerksicherheitsperimeterregeln Ausgehend: Netzwerksicherheitsperimeterregeln |

| SecuredByPerimeter | Eingehend: Abgelehnt Ausgehend: Verweigert |

Eingehend: Netzwerksicherheitsperimeterregeln Ausgehend: Netzwerksicherheitsperimeterregeln |

- Eingehend: Netzwerksicherheitsperimeterregeln - Ausgehend: Netzwerksicherheitsperimeterregeln |

Schritte zum Konfigurieren von publicNetworkAccess- und accessMode-Eigenschaften

Sowohl die Eigenschaft publicNetworkAccess als auch accessMode kann mithilfe des Azure-Portals festgelegt werden, indem Sie die folgenden Schritte ausführen:

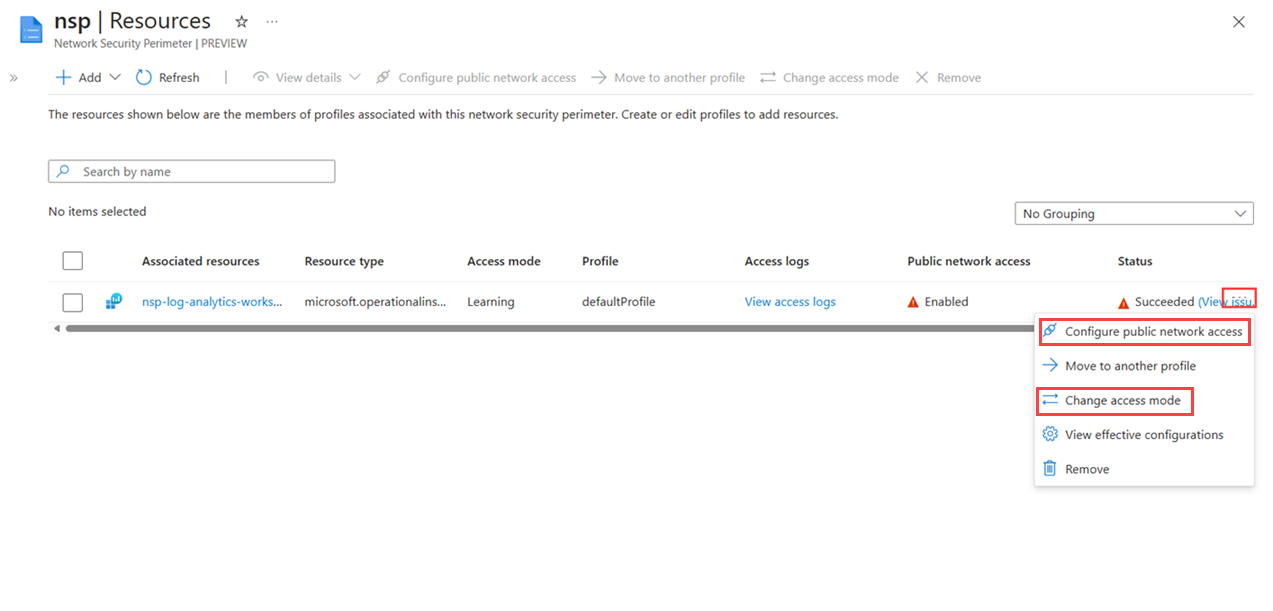

Navigieren Sie im Azure-Portal zu Ihrer Netzwerksicherheitsperimeterressource.

Wählen Sie Einstellungen>Ressourcen aus, um die Liste der Ressourcen anzuzeigen, die dem Perimeter zugeordnet sind.

Wählen Sie ... (Auslassungspunkte) neben der Ressource aus, die Sie konfigurieren möchten.

Wählen Sie im Dropdownmenü Konfigurieren des öffentlichen Netzwerkzugriffs aus und wählen Sie dann den gewünschten Zugriffsmodus aus den drei verfügbaren Optionen aus: Aktiviert, Deaktiviert oder SecuredByPerimeter.

Um den Zugriffsmodus festzulegen, wählen Sie im Dropdownmenü den Zugriffsmodus konfigurieren aus und wählen Sie dann den gewünschten Zugriffsmodus aus den beiden verfügbaren Optionen aus: Lernen oder Erzwungen.