Erstellen eines Service Fabric-Clusters in Azure über das Azure-Portal

Dieser Artikel ist eine schrittweise Anleitung, die Sie durch die Einrichtung eines Service Fabric-Clusters (Linux oder Windows) in Azure über das Azure-Portal führt. In diesem Leitfaden werden die folgenden Schritte behandelt:

- Erstellen eines Clusters in Azure über das Azure-Portal.

- Authentifizieren von Administratoren mithilfe von Zertifikaten.

Hinweis

Wenn Sie erweiterte Sicherheitsoptionen wie die Benutzerauthentifizierung mit Microsoft Entra ID und das Einrichten von Zertifikaten für die Anwendungssicherheit nutzen möchten, erstellen Sie Ihren Cluster mithilfe von Azure Resource Manager.

Clustersicherheit

Zertifikate werden in Service Fabric zur Authentifizierung und Verschlüsselung verwendet, um verschiedene Aspekte eines Clusters und der zugehörigen Anwendungen zu sichern. Weitere Informationen zur Verwendung von Zertifikaten in Service Fabric finden Sie unter Szenarien für die Clustersicherheit in Service Fabric.

Wenn Sie zum ersten Mal einen Service Fabric-Cluster erstellen oder einen Cluster für Testworkloads bereitstellen, können Sie mit dem nächsten Abschnitt (Erstellen eines Clusters im Azure-Portal) fortfahren und das System Zertifikate generieren lassen, die für Ihre Cluster benötigt werden, die Testworkloads ausführen. Wenn Sie einen Cluster für Produktionsworkloads einrichten, lesen Sie weiter.

Cluster- und Serverzertifikat (erforderlich)

Dieses Zertifikat wird benötigt, um einen Cluster zu sichern und nicht autorisierte Zugriffe auf den Cluster zu verhindern. Es sorgt auf unterschiedliche Weise für Clustersicherheit:

- Clusterauthentifizierung: Authentifiziert die Kommunikation zwischen Knoten für einen Clusterverbund. Nur Knoten, die ihre Identität mit diesem Zertifikat nachweisen können, dürfen dem Cluster beitreten.

- Serverauthentifizierung : Authentifiziert die Verwaltungsendpunkte des Clusters bei einem Verwaltungsclient, sodass der Verwaltungsclient weiß, dass die Kommunikation tatsächlich aus dem Cluster stammt. Dieses Zertifikat stellt auch TLS für die HTTPS-Verwaltungs-API und für Service Fabric Explorer über HTTPS bereit.

Für diese Zwecke muss das Zertifikat die folgenden Anforderungen erfüllen:

- Das Zertifikat muss einen privaten Schlüssel enthalten.

- Das Zertifikat muss für den Schlüsselaustausch erstellt werden und in eine PFX-Datei (Persönlicher Informationsaustausch) exportiert werden können.

- Der Name des Antragstellers für das Zertifikat muss der Domäne entsprechen, über die auf den Service Fabric-Cluster zugegriffen wird. Dies ist erforderlich, damit TLS für die HTTPS-Verwaltungsendpunkte des Clusters und für Service Fabric Explorer bereitgestellt werden kann. Für die Domäne

.cloudapp.azure.comkönnen Sie kein TLS-/SSL-Zertifikat von einer Zertifizierungsstelle beziehen. Erwerben Sie einen benutzerdefinierten Domänennamen für Ihren Cluster. Wenn Sie ein Zertifikat von einer Zertifizierungsstelle anfordern, muss der Name des Antragstellers für das Zertifikat dem benutzerdefinierten Domänennamen entsprechen, der für Ihren Cluster verwendet wird. - Die Liste der DNS-Namen des Zertifikats muss den vollqualifizierten Domänennamen (Fully Qualified Domain Name, FQDN) des Clusters enthalten.

Clientauthentifizierungszertifikate

Zusätzliche Clientzertifikate authentifizieren Administratoren für Clusterverwaltungsaufgaben. Service Fabric weist zwei Zugriffsebenen auf: Administrator und schreibgeschützter Benutzer. Es sollte mindestens ein einzelnes Zertifikat für den Administratorzugriff verwendet werden. Um zusätzlichen Zugriff auf Benutzerebene zu ermöglichen, muss ein separates Zertifikat bereitgestellt werden. Weitere Informationen zu Zugriffsrollen finden Sie unter Rollenbasierte Zugriffssteuerung für Service Fabric-Clients.

Zur Verwendung von Service Fabric müssen keine Clientauthentifizierungszertifikate in Key Vault hochgeladen werden. Diese Zertifikate müssen nur für Benutzer bereitgestellt werden, die zur Clusterverwaltung autorisiert sind.

Hinweis

Microsoft Entra ID ist die empfohlene Methode zum Authentifizieren von Clients für Clusterverwaltungsvorgänge. Um Microsoft Entra ID zu verwenden, müssen Sie einen Cluster mit Azure Resource Manager erstellen.

Anwendungszertifikate (optional)

Zum Zweck der Anwendungssicherheit kann eine beliebige Anzahl zusätzlicher Zertifikate in einem Cluster installiert werden. Bevor Sie den Cluster erstellen, betrachten Sie die verschiedenen Szenarien zur Anwendungssicherheit, in denen ein Zertifikat auf den Knoten installiert werden muss, beispielsweise:

- Verschlüsselung und Entschlüsselung von Anwendungskonfigurationswerten

- Knotenübergreifende Verschlüsselung von Daten während der Replikation

Anwendungszertifikate können nicht konfiguriert werden, wenn Sie einen Cluster über das Azure-Portal erstellen. Um Anwendungszertifikate beim Einrichten des Clusters konfigurieren zu können, müssen Sie den Cluster mithilfe von Azure Resource Manager erstellen. Sie können dem Cluster auch nach der Erstellung Anwendungszertifikate hinzufügen.

Erstellen eines Clusters im Azure-Portal

Das Erstellen eines Produktionsclusters zur Erfüllung Ihrer Anwendungsanforderungen erfordert eine gewisse Planung. Um diese Aufgabe zu erleichtern, empfehlen wir Ihnen, das Dokument Planungserwägungen für Service Fabric-Cluster zu lesen und zu verstehen.

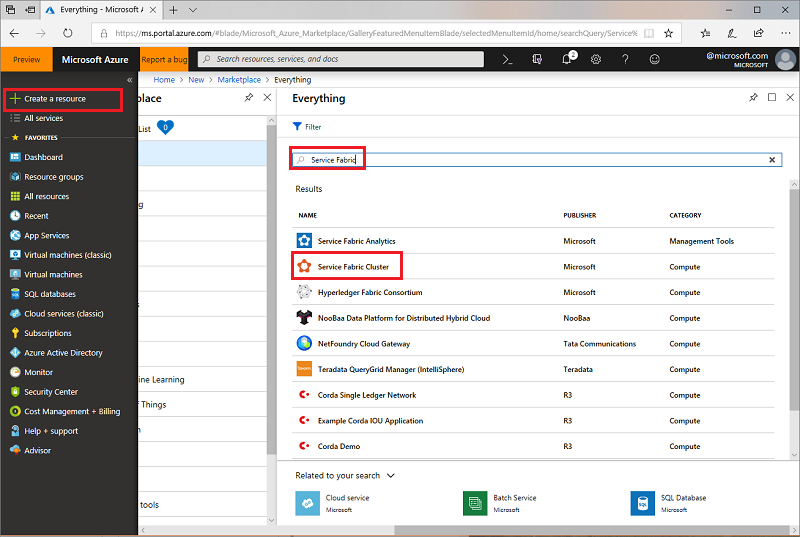

Suchen nach der Service Fabric-Clusterressource

Melden Sie sich beim Azure-Portal an. Klicken Sie auf Ressource erstellen, um eine neue Ressourcenvorlage hinzuzufügen. Suchen Sie Ihre Service Fabric Cluster-Vorlage im Marketplace unter Alles. Wählen Sie Service Fabric-Cluster aus der Liste aus.

Navigieren Sie zum Blatt Service Fabric-Cluster, und klicken Sie auf Erstellen.

Das Blatt Service Fabric-Cluster erstellen umfasst die folgenden vier Schritte:

1. Grundlagen

Auf dem Blatt mit den Grundeinstellungen müssen die grundlegenden Details für Ihren Cluster angegeben werden.

Geben Sie den Namen Ihres Clusters ein.

Geben Sie einen Benutzernamen und ein Kennwort für den Remotedesktop für die virtuellen Computer ein.

Stellen Sie sicher, dass Sie das gewünschte Abonnement auswählen, in dem Ihr Cluster bereitgestellt werden soll. Dies ist besonders wichtig, wenn Sie über mehrere Abonnements verfügen.

Erstellen Sie eine neue Ressourcengruppe. Verwenden Sie für die Ressourcengruppe den gleichen Namen wie für den Cluster, um sie später einfacher wiederzufinden. Das ist besonders dann hilfreich, wenn Sie Änderungen an Ihrer Bereitstellung vornehmen oder Ihren Cluster löschen möchten.

Hinweis

Auch wenn Sie eine vorhandene Ressourcengruppe verwenden können, empfiehlt es sich, eine neue Ressourcengruppe zu erstellen. Dies erleichtert das Löschen von Clustern und allen von ihnen verwendeten Ressourcen.

Wählen Sie den Standort aus, an dem Sie den Cluster erstellen möchten. Wenn Sie ein vorhandenes Zertifikat verwenden möchten, das Sie bereits in einen Schlüsseltresor hochgeladen haben, müssen Sie die gleiche Region verwenden, in der sich Ihr Schlüsseltresor befindet.

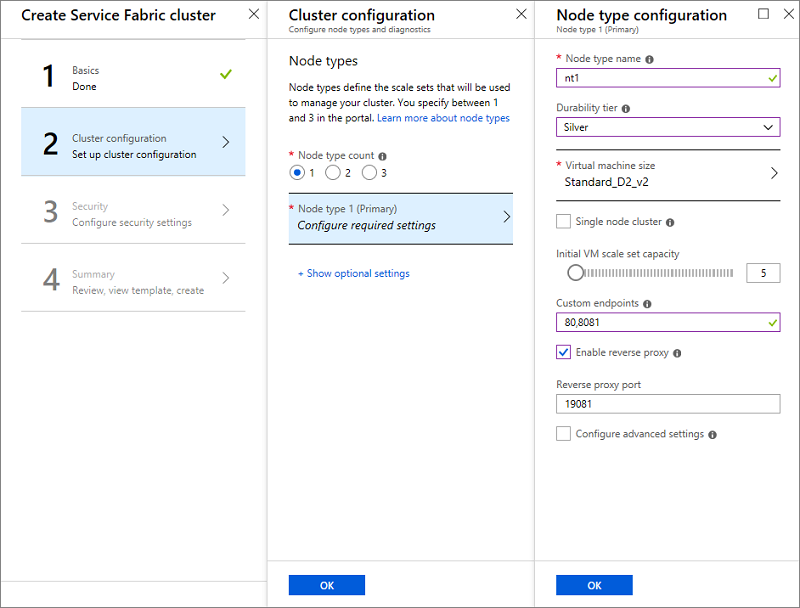

2. Clusterkonfiguration

Konfigurieren Sie die Clusterknoten. Knotentypen definieren die Größe, die Anzahl und die Eigenschaften der virtuellen Computer. Der Cluster kann über mehrere Knotentypen verfügen. Der primäre Knotentyp (der erste, den Sie im Portal definieren), muss jedoch über mindestens fünf virtuelle Computer verfügen, da dies der Knotentyp ist, in dem Service Fabric-Systemdienste platziert werden. Konfigurieren Sie keine Platzierungseigenschaften. Die Standardplatzierungseigenschaft „NodeTypeName“ wird automatisch hinzugefügt.

Hinweis

Ein gängiges Szenario für mehrere Knotentypen ist eine Anwendung, die einen Front-End-Dienst und einen Back-End-Dienst enthält. Der Front-End-Dienst soll auf kleineren virtuellen Computern (VM-Größen wie z.B. D2_V2) ausgeführt werden, auf denen Ports für das Internet geöffnet sind. Der Back-End-Dienst sollte auf größeren virtuellen Computern (VM-Größen wie z.B. D3_V2, D6_V2, D15_V2 usw.) platziert werden, auf denen keine Ports für das Internet geöffnet sind.

- Wählen Sie einen Namen für Ihren Knotentyp aus (ein bis zwölf Zeichen, nur Buchstaben und Zahlen).

- Die Mindestgröße von virtuellen Computern für den primären Knotentyp hängt von der Dauerhaftigkeitsstufe ab, die Sie für den Cluster auswählen. Der Standardwert für die Dauerhaftigkeitsstufe ist „Bronze“. Weitere Informationen zur Dauerhaftigkeit finden Sie unter Auswählen der Dauerhaftigkeitsmerkmale für Service Fabric-Cluster.

- Wählen Sie die Größe des virtuellen Computers aus. VMs der D-Serie verfügen über SSDs (Solid-State Drives) und werden für zustandsbehaftete Anwendungen sehr empfohlen. Verwenden Sie keine VM-SKU, die über Teilkerne oder über weniger als 10 GB verfügbaren Speicherplatz auf dem Datenträger verfügt. Lesen Sie das Dokument Planungserwägungen für Service Fabric-Cluster, das Ihnen hilft, die VM-Größe auszuwählen.

- Cluster mit einem Knoten und Cluster mit drei Knoten sind nur für Testzwecke vorgesehen. Sie werden für aktive Produktionsworkloads nicht unterstützt.

- Wählen Sie die Anfängliche Kapazität der VM-Skalierungsgruppe für den Knotentyp aus. Sie können die Anzahl von VMs in einem Knotentyp später horizontal auf- oder abskalieren, für den primären Knotentyp beträgt die Mindestanzahl jedoch fünf für Produktionsworkloads. Andere Knotentypen können über mindestens einen virtuellen Computer verfügen. Die Mindestanzahl von virtuellen Computern für den primären Knotentyp steuert die Zuverlässigkeit des Clusters.

- Konfigurieren Sie benutzerdefinierte Endpunkte. In diesem Feld können Sie eine durch Trennzeichen getrennte Liste der Ports eingeben, die Sie über den Azure Load Balancer verfügbar machen möchten, damit Ihre Anwendungen auf das öffentliche Internet zugreifen können. Wenn Sie z.B. die Bereitstellung einer Webanwendung in Ihrem Cluster planen, geben Sie hier „80“ ein, um Datenverkehr in Ihren Cluster über Port 80 zuzulassen. Weitere Informationen zu Endpunkten finden Sie unter Kommunikation mit Anwendungen.

- Aktivieren Sie den Reverseproxy. Der Service Fabric-Reverseproxy unterstützt die in einem Service Fabric-Cluster ausgeführten Microservices beim Ermitteln von und Kommunizieren mit anderen Diensten mit HTTP-Endpunkten.

- Konfigurieren Sie zurück auf dem Blatt Clusterkonfiguration unter + Optionale Einstellungen anzeigen die Diagnose für den Cluster. Die Diagnose ist standardmäßig in Ihrem Cluster aktiviert, um die Behebung von Problemen in Ihrem Cluster zu vereinfachen. Zum Deaktivieren der Diagnose ändern Sie den Status in Aus. Das Ausschalten der Diagnose wird nicht empfohlen. Wenn Sie bereits ein Application Insights-Projekt erstellt haben, geben Sie seinen Schlüssel an, damit die Anwendungsablaufverfolgungen an dieses Projekt weitergeleitet werden.

- Schließen Sie den DNS-Dienst ein. Der DNS-Dienst ist ein optionaler Dienst, der es Ihnen ermöglicht, andere Dienste zu finden, die das DNS-Protokoll verwenden.

- Wählen Sie den gewünschten Fabric-Upgrademodus für Ihren Cluster aus. Wählen Sie Automatischaus, wenn für Ihren Cluster automatisch ein Upgrade auf die neueste verfügbare Version durchgeführt werden soll. Legen Sie den Modus auf Manuellfest, wenn Sie selbst eine unterstützte Version auswählen möchten. Weitere Informationen zum Fabric-Upgrademodus finden Sie im Dokument Upgrade von Service Fabric-Clustern.

Hinweis

Wir unterstützen nur Cluster, die unterstützte Versionen von Service Fabric ausführen. Bei Verwendung des manuellen Modus müssen Sie Ihren Cluster eigenverantwortlich auf eine unterstützte Version upgraden.

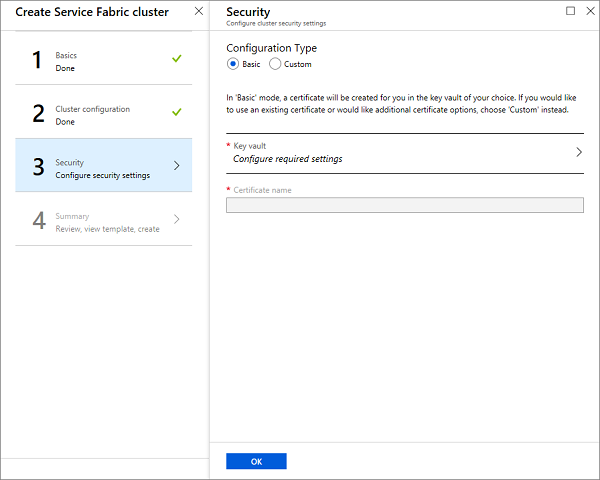

3. Sicherheit

Um Ihnen das Einrichten eines sicheren Testclusters zu erleichtern, stellen wir die Option Basic bereit. Wenn Sie bereits über ein Zertifikat verfügen und dieses in Ihren Schlüsseltresor hochgeladen (und den Schlüsseltresor für die Bereitstellung aktiviert) haben, verwenden Sie die Option Benutzerdefiniert.

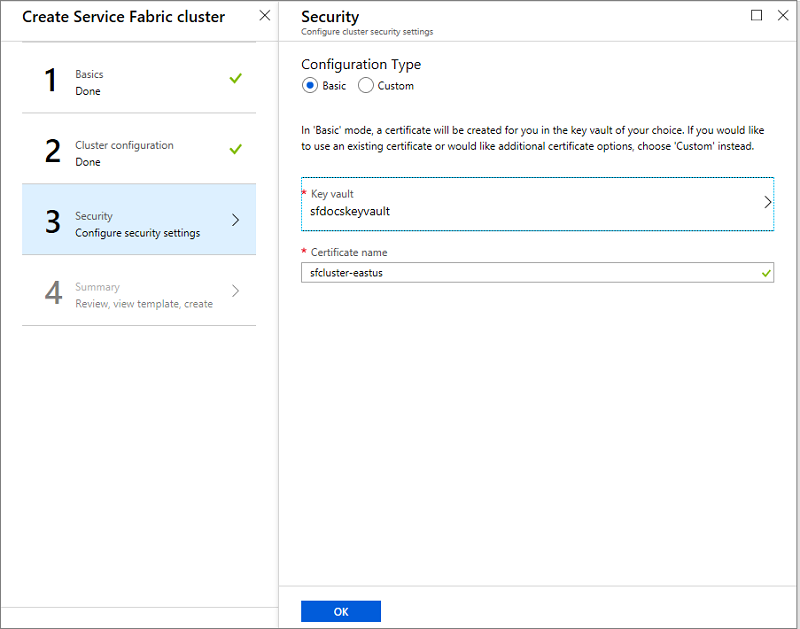

Optionen „Basic“

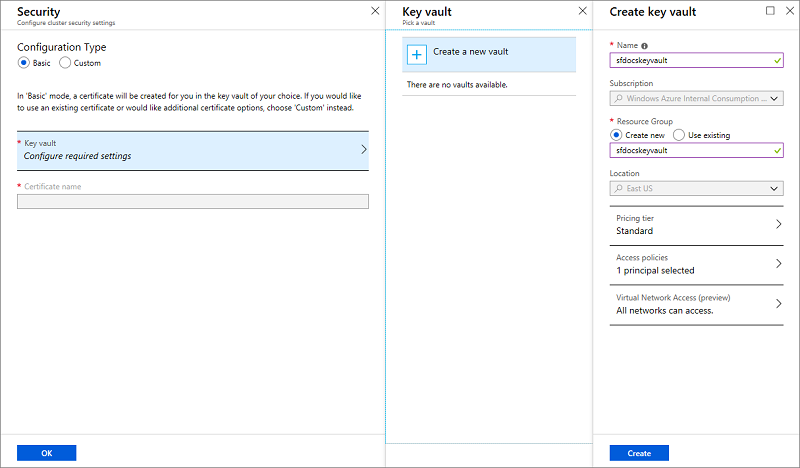

Folgen Sie den Anweisungen der Bildschirme zum Hinzufügen oder Wiederverwenden eines vorhandenen Schlüsseltresors sowie zum Hinzufügen eines Zertifikats. Das Hinzufügen des Zertifikats ist ein synchroner Vorgang, sodass Sie auf die Erstellung des Zertifikats warten müssen.

Widerstehen Sie der Versuchung, diesen Bildschirm zu verlassen, bis der vorherige Vorgang abgeschlossen ist.

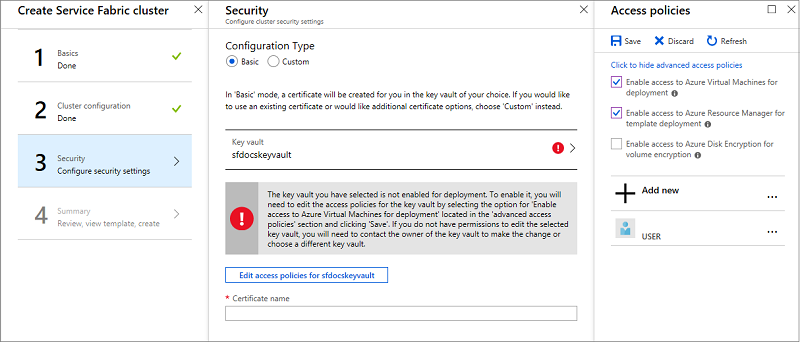

Da der Schlüsseltresor nun erstellt wurde, bearbeiten Sie die Zugriffsrichtlinien für Ihren Schlüsseltresor.

Klicken Sie auf Zugriffsrichtlinien bearbeiten und dann auf Erweiterte Zugriffsrichtlinien anzeigen, und aktivieren Sie den Zugriff auf Azure Virtual Machines für die Bereitstellung. Es wird empfohlen, auch die Vorlagenbereitstellung zu aktivieren. Nachdem Sie Ihre Auswahl getroffen haben, vergessen Sie nicht, auf die Schaltfläche Speichern zu klicken und den Bereich Zugriffsrichtlinien zu schließen.

Geben Sie den Namen des Zertifikats ein, und klicken Sie auf dann auf OK.

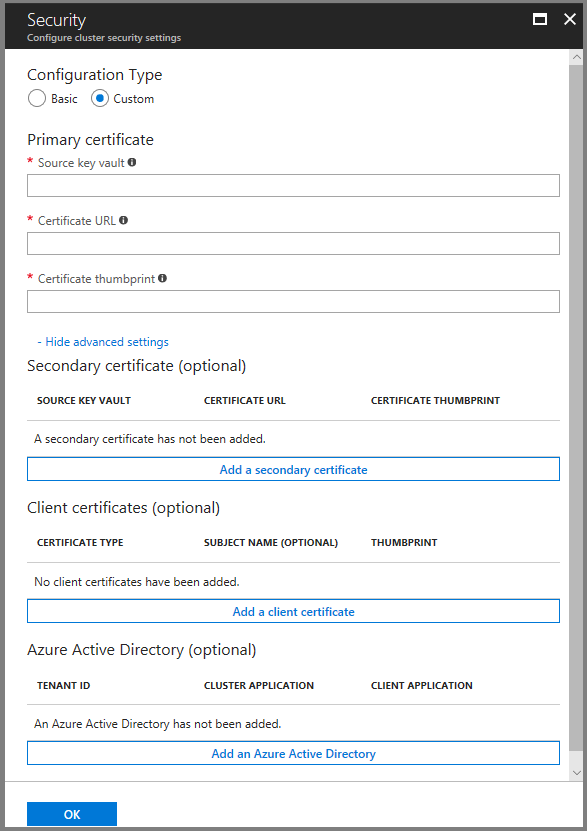

Option „Benutzerdefiniert“

Überspringen Sie diesen Abschnitt, wenn Sie bereits die Schritte für die Option Basic ausgeführt haben.

Sie benötigen den Quellschlüsseltresor, die Zertifikat-URL und Informationen zum Zertifikatfingerabdruck, um die Sicherheitsseite zu vervollständigen. Wenn Sie diese Daten nicht zur Hand haben, öffnen Sie ein weiteres Browserfenster, und gehen Sie dann im Azure-Portal folgendermaßen vor:

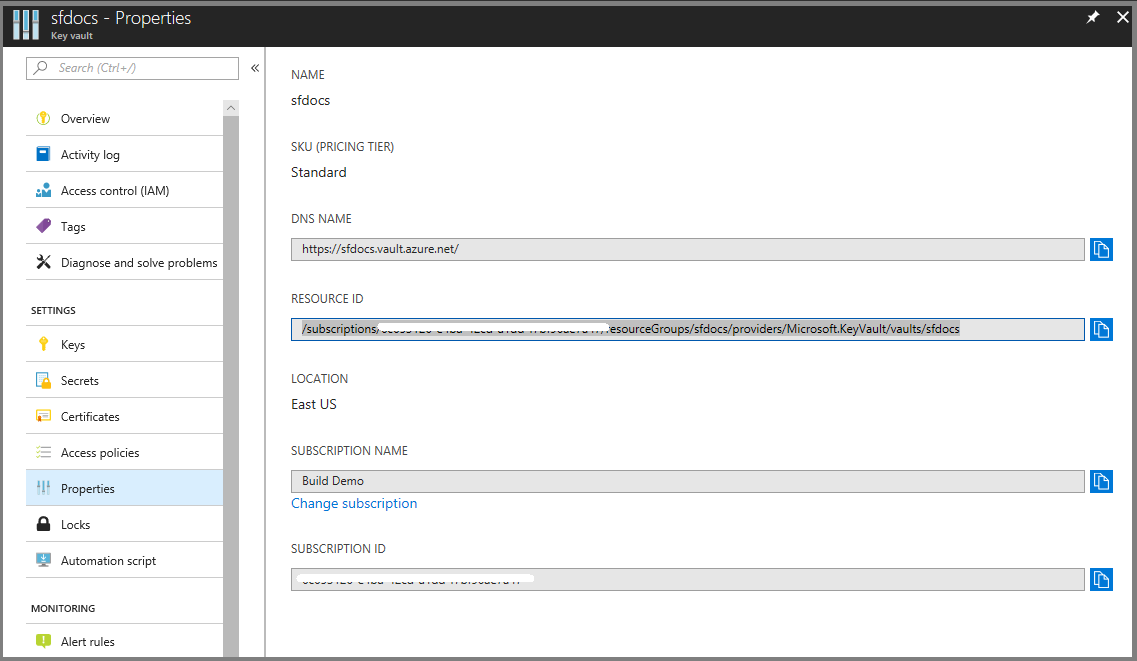

Navigieren Sie zu Ihrem Schlüsseltresordienst.

Wählen Sie die Registerkarte „Eigenschaften“ aus, und kopieren Sie „RESSOURCEN-ID“ in „Quellschlüsseltresor“ im anderen Browserfenster.

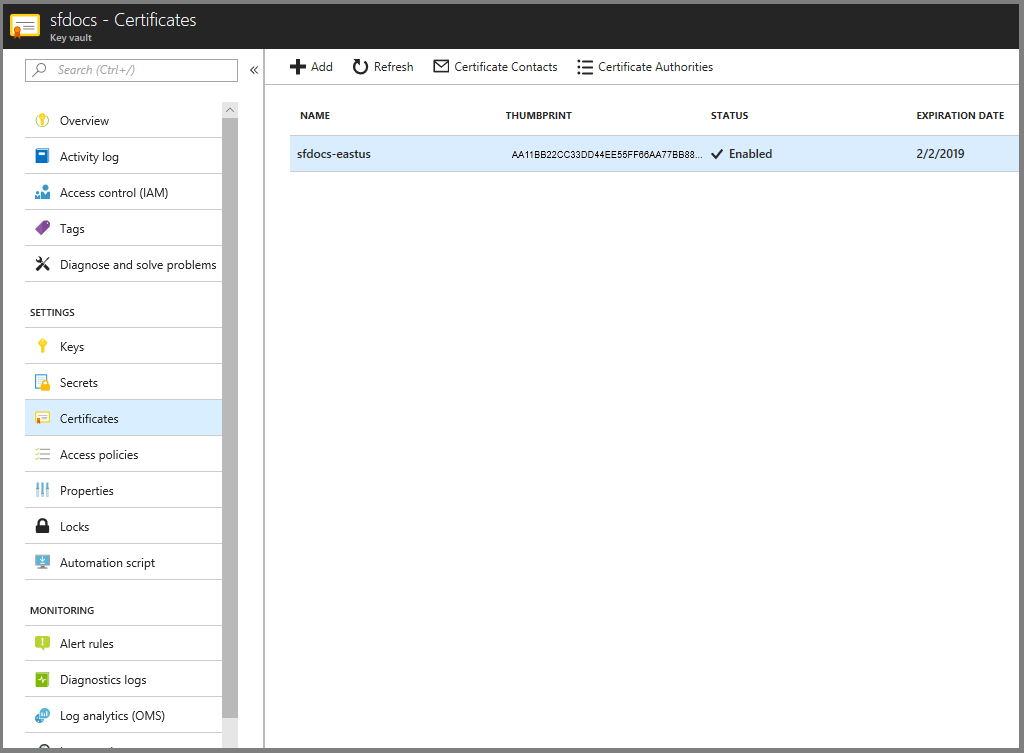

Wählen Sie nun die Registerkarte „Zertifikate“ aus.

Klicken Sie auf den Zertifikatfingerabdruck. Sie gelangen nun auf die Seite „Versionen“.

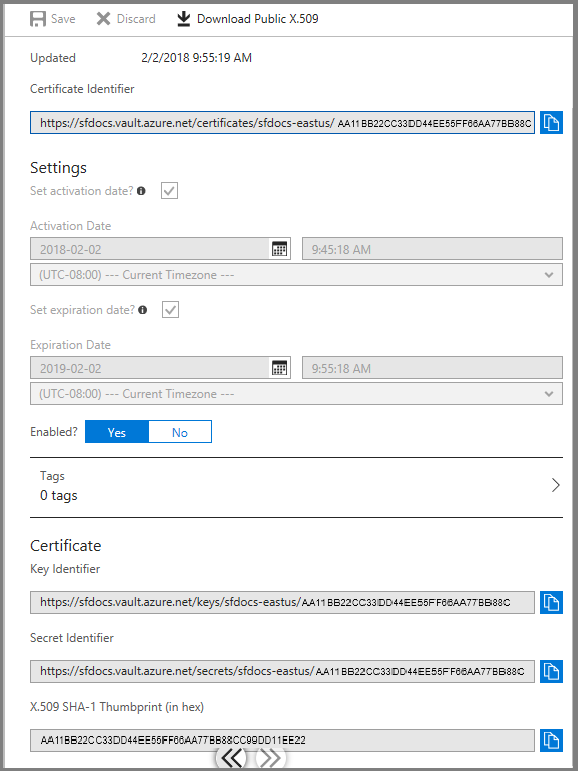

Klicken Sie auf die GUIDs, die unter der aktuellen Version angezeigt werden.

Nun sollte ein Bildschirm wie der unten abgebildete angezeigt werden. Kopieren Sie den SHA-1-Fingerabdruck im Hexadezimalformat in „Zertifikatfingerabdruck“ im anderen Browserfenster.

Kopieren Sie die „Geheimnis-ID“ in „Zertifikat-URL“ im anderen Browserfenster.

Aktivieren Sie das Kontrollkästchen Erweiterte Einstellungen konfigurieren, um Clientzertifikate für den Verwaltungsclient und den schreibgeschützten Client einzugeben. Geben Sie in diesen Feldern ggf. den Fingerabdruck des Verwaltungsclientzertifikats und den Fingerabdruck des schreibgeschützten Benutzerclientzertifikats ein. Wenn Administratoren versuchen, eine Verbindung mit dem Cluster herzustellen, wird ihnen nur dann Zugriff gewährt, wenn sie über ein Zertifikat mit einem Fingerabdruck verfügen, der mit den hier angegebenen Fingerabdruckwerten übereinstimmt.

4. Zusammenfassung

Die Vorlage kann nun bereitgestellt werden. Bevor Sie diese Aufgabe ausführen, laden Sie das Zertifikat herunter. Den Link finden Sie im großen blauen Infofeld. Bewahren Sie das Zertifikat an einem sicheren Ort auf. Sie benötigen es, um eine Verbindung mit Ihrem Cluster herzustellen. Da das Zertifikat, das Sie heruntergeladen haben, kein Kennwort besitzt, wird empfohlen, ein Kennwort hinzuzufügen.

Um die Clustererstellung abzuschließen, klicken Sie auf Erstellen. Sie können optional die Vorlage herunterladen.

Sie können den Verlauf der Erstellung in den Benachrichtigungen finden. (Klicken Sie auf das Glockensymbol in der Nähe der Statusleiste am oberen rechten Bildschirmrand.) Wenn Sie beim Erstellen des Clusters auf An Startmenü anheften geklickt haben, wird im Menü Start der Hinweis Deploying Service Fabric Cluster (Service Fabric-Cluster wird bereitgestellt) angezeigt. Dieser Prozess dauert einige Zeit.

Um Verwaltungsvorgänge auf Ihrem Cluster mit PowerShell oder der CLI auszuführen, müssen Sie eine Verbindung mit Ihrem Cluster herstellen. Lesen Sie mehr dazu unter Herstellen einer Verbindung mit Ihrem Cluster.

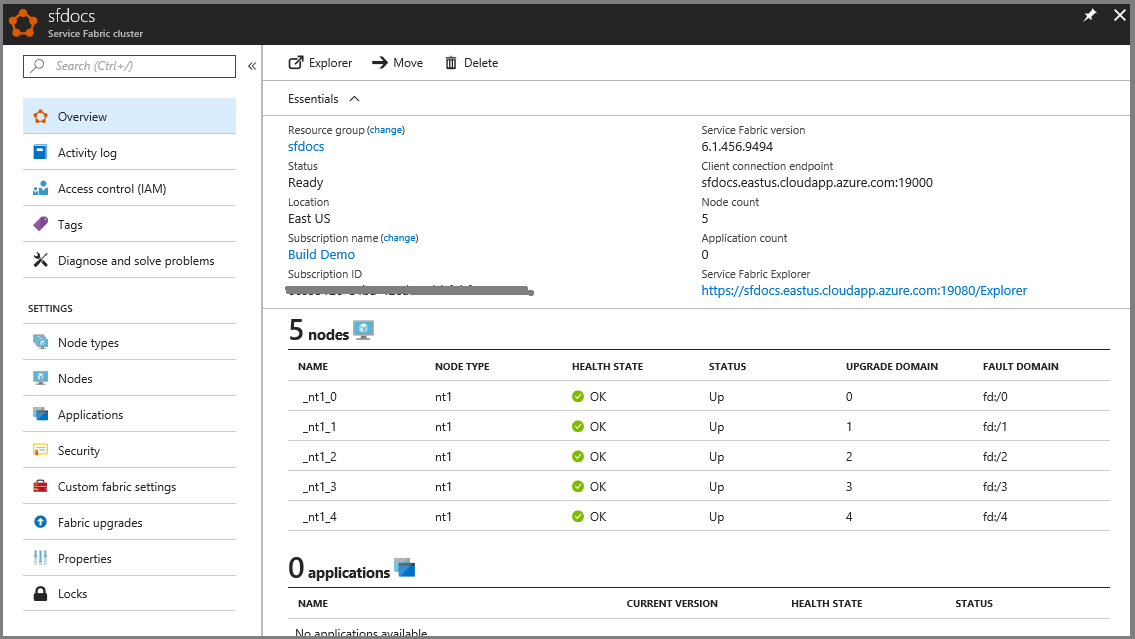

Anzeigen des Clusterstatus

Sobald der Cluster erstellt wurde, können Sie Ihren Cluster im Portal überprüfen.

- Wechseln Sie zu Durchsuchen, und klicken Sie auf Service Fabric-Cluster.

- Suchen Sie Ihren Cluster, und klicken Sie darauf.

- Jetzt sehen Sie die Details Ihres Clusters im Dashboard, einschließlich des öffentlichen Endpunkts des Clusters und eines Links zu Service Fabric Explorer.

Der Abschnitt Knotenmonitor auf dem Dashboardblatt des Clusters gibt die Anzahl von virtuellen Computern an, die fehlerfrei bzw. fehlerhaft sind. Weitere Informationen zur Clusterintegrität finden Sie unter Einführung in das Service Fabric-Integritätsmodell.

Hinweis

Um die Verfügbarkeit zu gewährleisten und den Zustand beizubehalten, muss eine bestimmte Anzahl von Knoten in einem Service Fabric-Cluster stets in Betrieb sein. Dies wird auch als „Aufrechterhalten eines Quorums“ bezeichnet. Aus Sicherheitsgründen sollten daher in der Regel alle Computer im Cluster nur heruntergefahren werden, wenn Sie zuvor eine vollständige Sicherung des Zustands ausgeführt haben.

Herstellen einer Remoteverbindung mit einer Instanz der VM-Skalierungsgruppe oder einem Clusterknoten

Für jeden Knotentyp, den Sie in Ihrem Cluster angeben, wird jeweils eine VM-Skalierungsgruppe eingerichtet.

Nächste Schritte

Sie verfügen jetzt über einen sicheren Cluster, der Zertifikate zur Verwaltungsauthentifizierung verwendet. Als Nächstes stellen Sie eine Verbindung mit dem Cluster her und erfahren, wie Sie Anwendungsgeheimnisse verwalten. Informieren Sie sich auch über Service Fabric-Supportoptionen.