Wie Defender for Cloud Apps Sie beim Schutz Ihrer ServiceNow-Umgebung unterstützt

Als wichtiger CRM-Cloudanbieter umfasst ServiceNow große Mengen vertraulicher Informationen zu Kunden, internen Prozessen, Vorfällen und Berichten innerhalb Ihrer Organisation. Als unternehmenskritische App wird ServiceNow von Personen innerhalb Ihrer Organisation und von anderen außerhalb (z. B. Partnern und Auftragnehmern) zu verschiedenen Zwecken aufgerufen und verwendet. In vielen Fällen hat ein großer Teil Ihrer Benutzer, die auf ServiceNow zugreifen, ein geringes Sicherheitsbewusstsein und kann Ihre vertraulichen Informationen durch unbeabsichtigte Freigabe Gefahren aussetzen. In anderen Fällen erhalten böswillige Akteure möglicherweise Zugriff auf Ihre vertraulichsten kundenbezogenen Ressourcen.

Wenn Sie ServiceNow mit Defender for Cloud Apps verbinden, erhalten Sie verbesserte Einblicke in die Aktivitäten Ihrer Benutzer, erkennen Bedrohungen mithilfe von machine learning-basierten Anomalieerkennungen und erhalten Datenschutznachrichten z. B. die wenn vertrauliche Kundeninformationen in die ServiceNow-Cloud hochgeladen werden.

Verwenden Sie diesen App-Connector, um über Sicherheitskontrollen, die sich in Microsoft Secure Score wiederfinden, auf SaaS Security Posture Management (SSPM) Features zuzugreifen. Weitere Informationen

Größte Bedrohungen

- Kompromittierte Konten und Insider-Bedrohungen

- Datenlecks

- Unzureichendes Sicherheitsbewusstsein

- Unkontrollierte Bring Your Own Device (BYOD)-Strategie

So hilft Ihnen Defender for Cloud Apps beim Schutz Ihrer Umgebung

- Erkennen von Cloudbedrohungen, kompromittierten Konten und böswilligen Insidern

- Ermitteln, Klassifizieren, Bezeichnen und Schützen regulierter und vertraulicher Daten, die in der Cloud gespeichert sind

- Durchsetzen von DLP- und Compliancerichtlinien für in der Cloud gespeicherte Daten

- Einschränken der Gefährdung von freigegebenen Daten und Durchsetzen von Richtlinien für die Zusammenarbeit

- Verwenden des Überwachungspfads von Aktivitäten für forensische Untersuchungen

SaaS Security Posture Management (SSPM)

Verknüpfen Sie ServiceNow, um automatisch Empfehlungen zum Sicherheitsstatus für ServiceNow im Microsoft Secure Score zu erhalten.

Wählen Sie in Secure Score Empfohlene Aktionen aus und filtern Sie nach Produkt = ServiceNow. Nachfolgend sind einige Empfehlungen für ServiceNow aufgeführt:

- Aktivieren der MFA

- Aktivieren des Plugins für explizite Rollen

- Aktivieren des Plug-Ins für hohe Sicherheit

- Aktivieren der Autorisierung für die Skriptanforderung

Weitere Informationen finden Sie unter:

Steuern von ServiceNow mit integrierten Richtlinien und Richtlinienvorlagen

Sie können die folgenden integrierten Richtlinienvorlagen verwenden, um potenzielle Bedrohungen zu erkennen und zu benachrichtigen:

| type | Name |

|---|---|

| Integrierte Anomalieerkennungsrichtlinie | Aktivitäten von anonymen IP-Adressen Aktivität aus selten verwendetem Land |

| Aktivität von verdächtigen IP-Adressen Unmöglicher Ortswechsel Aktivität, die vom beendeten Benutzer ausgeführt wird (erfordert Microsoft Entra-ID als IdP) Mehrere fehlerhafte Anmeldeversuche Ransomware-Erkennung Ungewöhnliche mehrfache Dateidownloads |

|

| Vorlage für Aktivitätsrichtlinie | Anmeldung von einer riskanten IP-Adresse Massendownload durch einen einzigen Benutzer |

| Dateirichtlinienvorlage | Erkennen einer Datei, die für eine nicht autorisierte Domäne freigegeben wurde Erkennen einer Datei, die an persönliche E-Mail-Adressen weitergegeben wurde Erkennen von Dateien mit PII/PCI/PHI |

Weitere Informationen zum Erstellen von Richtlinien finden Sie unter Erstellen einer Richtlinie.

Automatisieren von Governance-Steuerelementen

Zusätzlich zur Überwachung potenzieller Bedrohungen können Sie die folgenden ServiceNow-Governanceaktionen anwenden und automatisieren, um erkannte Bedrohungen zu beheben:

| type | Aktion |

|---|---|

| Benutzer-Governance | – Mitteilen des Benutzers über die Benachrichtigung (über Microsoft Entra-ID) – Benutzer müssen sich erneut anmelden (über Microsoft Entra-ID) – Benutzer sperren (über Microsoft Entra-ID) |

Weitere Informationen zum Beheben von Bedrohungen aus Apps finden Sie unter Verwalten verbundener Apps.

Schützen von ServiceNow in Echtzeit

Überprüfen Sie unsere bewährten Methoden für die Sicherung und die Zusammenarbeit mit externen Benutzern und zum Blockieren und Schützen des Downloads vertraulicher Daten auf nicht verwaltete oder riskante Geräte.

Verbinden von ServiceNow mit Microsoft Defender for Cloud Apps

Dieser Artikel enthält Anweisungen für das Verbinden von Microsoft Defender for Cloud Apps mit Ihrem vorhandenen ServiceNow-Konto mithilfe der App-Connector-API. Diese Verbindung bietet Ihnen Transparenz und Kontrolle der Nutzung von ServiceNow. Informationen darüber, wie Defender for Cloud Apps ServiceNow schützt, finden Sie unter Schutz von ServiceNow.

Verwenden Sie diesen App-Connector, um über Sicherheitskontrollen in der Microsoft-Sicherheitsbewertung auf SaaS Security Posture Management (SSPM)-Features zuzugreifen. Weitere Informationen

Voraussetzungen

Defender for Cloud Apps unterstützt die folgenden ServiceNow-Versionen:

- Eureka

- Fidschi

- Genf

- Helsinki

- Istanbul

- Jakarta

- Kingston

- London

- Utah

- Madrid

- New York

- Orlando

- Paris

- Quebec

- Rome

- San Diego

- Tokio

- Vancouver

- Washington

- Xanadu

Um ServiceNow mit Cloud App Security zu verbinden, benötigen Sie die Rolle Administrator, und Sie müssen sicherstellen, dass die ServiceNow-Instanz den API-Zugriff unterstützt.

Weitere Informationen finden Sie in der ServiceNow-Produktdokumentation.

Tipp

Es wird empfohlen, die Bereitstellung von ServiceNow mit OAuth-App-Token zu verwenden, die für Fuji und spätere Versionen verfügbar sind. Weitere Informationen finden Sie in der ServiceNow-Produktdokumentation.

Für frühere Versionen ist ein älterer Verbindungsmodus verfügbar, der auf Benutzername und Kennwort basiert. Angegebene Benutzernamen/Kennwörter werden nur für die Generierung von API-Token verwendet und nach dem ersten Verbindungsaufbau nicht gespeichert.

Verbinden von ServiceNow mit Defender for Cloud Apps mithilfe von OAuth

Melden Sie sich mit einem Administratorkonto bei Ihrem ServiceNow-Konto an.

Hinweis

Angegebene Benutzernamen/Kennwörter werden nur für die Generierung von API-Token verwendet und nach dem ersten Verbindungsaufbau nicht gespeichert.

Geben Sie in der Suchleiste Filter navigator (Filternavigator) OAuth ein, und wählen Sie Application Registry (Anwendungsregistrierung) aus.

Klicken Sie in der Menüleiste Anwendungsregistrierungen auf Neu, um ein neues OAuth-Profil zu erstellen.

Klicken Sie unter Welche OAuth-Anwendung? auf Einen OAuth-API-Endpunkt für externe Clients erstellen.

Füllen Sie in Application Registries New record (Anwendungsregistrierungen: Neuer Eintrag) folgende Felder aus:

Feld Name, benennen Sie das neue OAuth-Profil z.B. „CloudAppSecurity“.

Die Client-ID wird automatisch generiert. Kopieren Sie diese ID, da Sie sie in Defender for Cloud Apps einfügen müssen, um den Verbindungsvorgang abzuschließen.

Geben Sie im Feld Geheimer Clientschlüssel eine Zeichenfolge ein. Wenn das Feld leer gelassen wird, wird automatisch ein zufälliges Geheimnis generiert. Kopieren Sie es, und speichern Sie es für später.

Erhöhen Sie die Lebensdauer des Zugriffstoken auf mindestens 3.600.

Klicken Sie auf Senden.

Aktualisieren Sie die Lebensdauer des Aktualisierungstokens:

Suchen Sie im Bereich ServiceNow nach System-OAuth, und wählen Sie dann Anwendungsregistrierung aus.

Wählen Sie den Namen des definierten OAuth aus, und ändern Sie die Lebensdauer des Aktualisierungstokens in 7.776.000 Sekunden (90 Tage).

Wählen Sie Aktualisieren aus.

Richten Sie eine interne Prozedur ein, um sicherzustellen, dass die Verbindung aktiv bleibt. Zwei Tage bevor die Lebensdauer des Aktualisierungstokens erwartungsgemäß abläuft. Widerrufen Sie das alte Aktualisierungstoken. Aus Sicherheitsgründen wird davon abgeraten, alte Schlüssel aufzubewahren.

Suchen Sie im Bereich ServiceNow nach System-OAuth, und wählen Sie dann Token verwalten aus.

Wählen Sie das alte Token nach OAuth-Name und Ablaufdatum aus der Liste aus.

Wählen Sie Zugriff widerrufen aus > widerrufen.

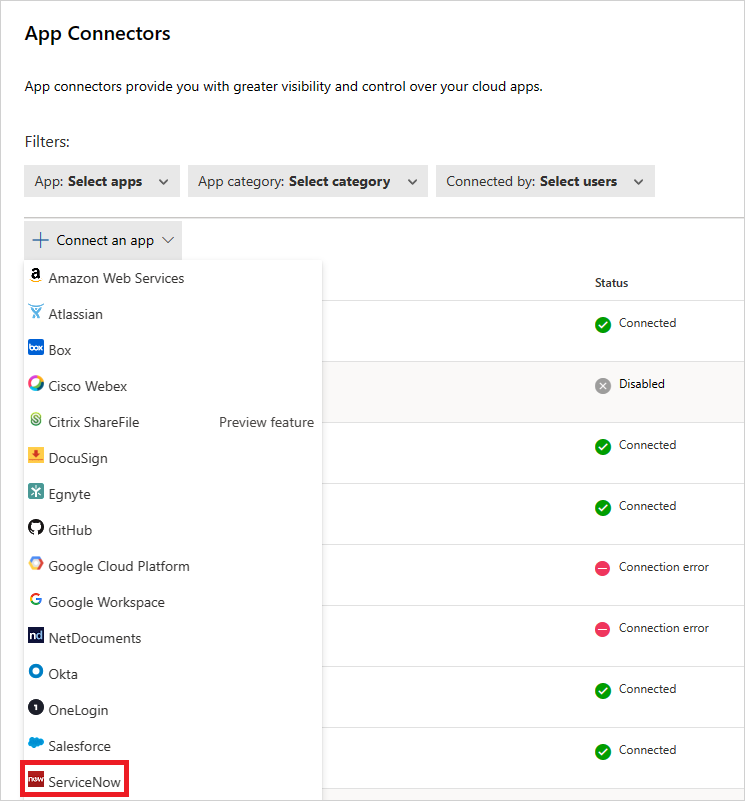

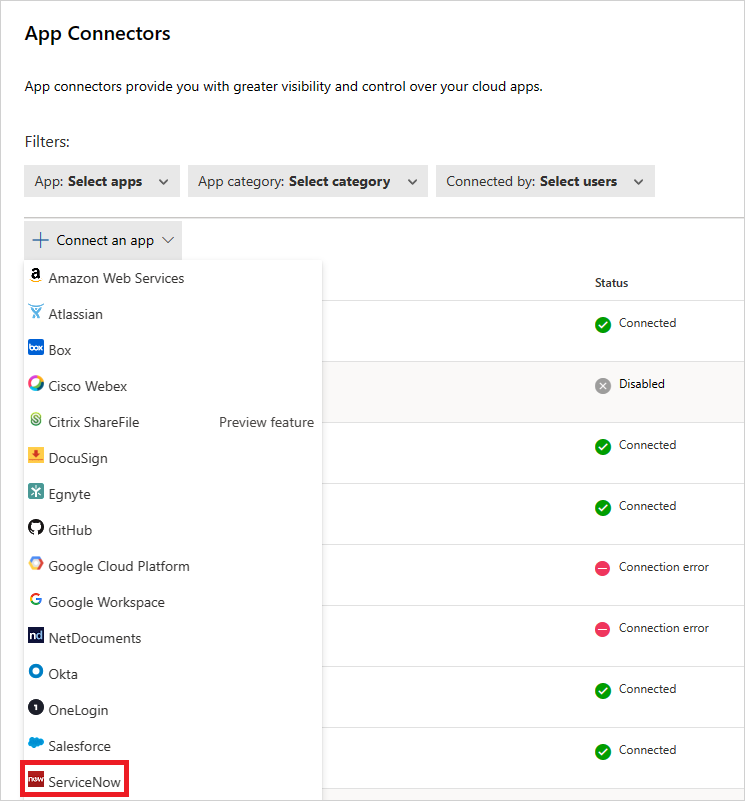

Wählen Sie im Microsoft Defender Portal die Option Einstellungen. Wählen Sie dann Cloud-Apps. Wählen Sie unter Verbundene Apps die Option App-Connectors.

Wählen Sie auf der Seite App-Connectors die Option +App verbinden und dann ServiceNow.

Geben Sie dem Connector im nächsten Fenster einen Namen, und wählen Sie Weiter.

Wählen Sie auf der Seite Details eingeben die Option Verbinden mit OAuth-Token (empfohlen). Wählen Sie Weiter aus.

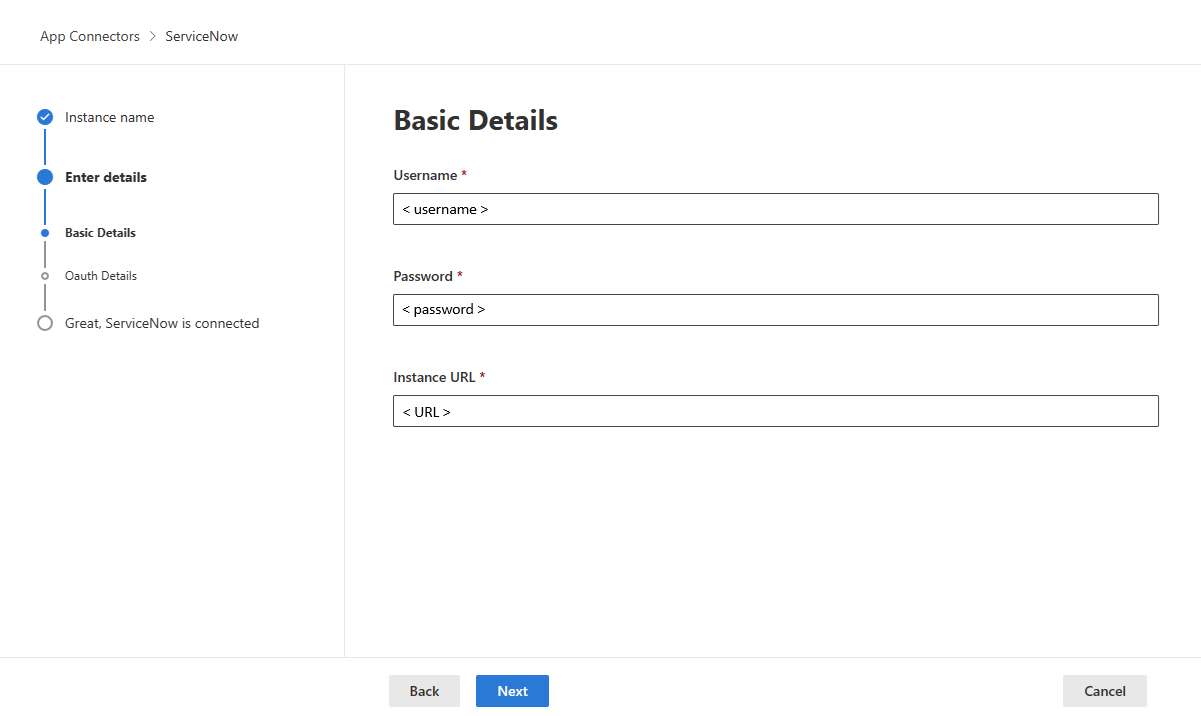

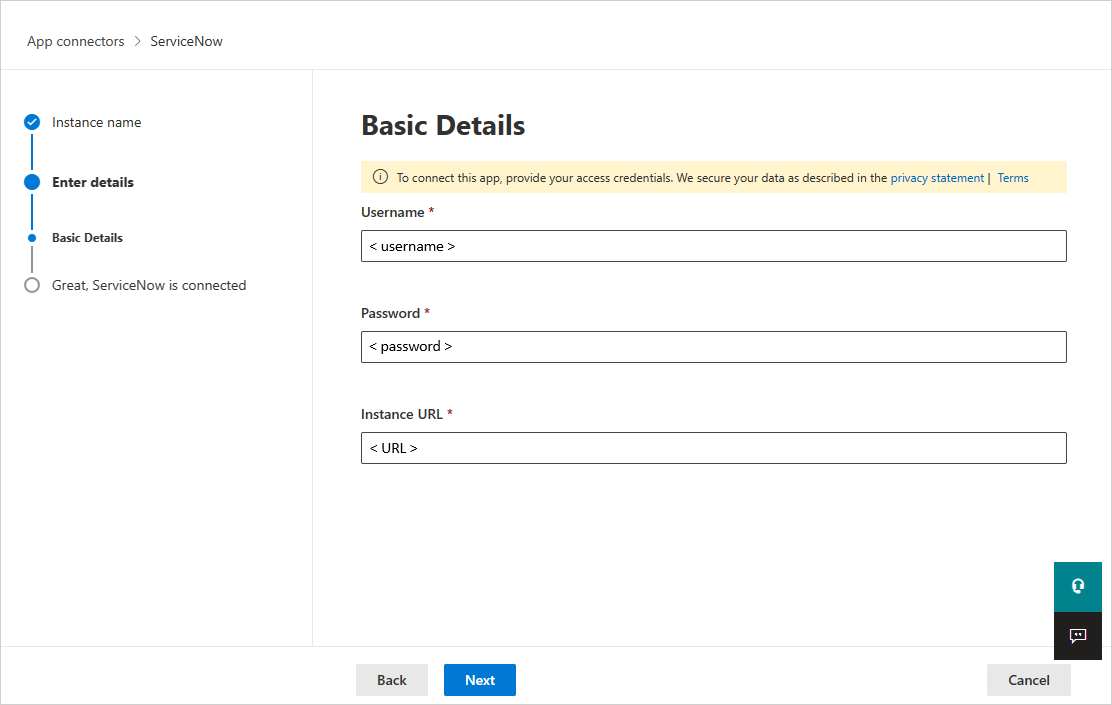

Fügen Sie auf der Seite Grundlegende Informationen Ihren ServiceNow-Benutzernamen, Ihr Passwort und Ihre Instanz-URL in den entsprechenden Feldern hinzu. Wählen Sie Weiter aus.

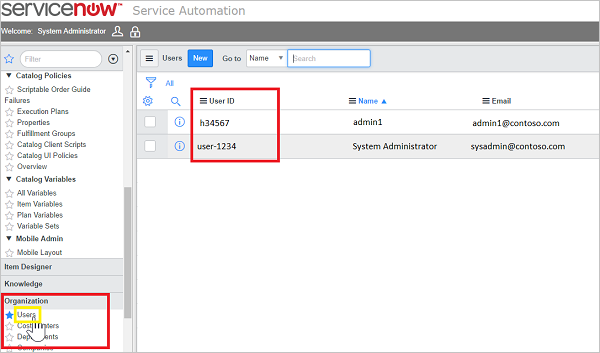

Um Ihre ServiceNow-Benutzer-ID im ServiceNow-Portal zu finden, wechseln Sie zum Abschnitt Benutzer, und suchen Sie in der Tabelle nach Ihrem Namen.

Geben Sie auf der Seite OAuth-Details Ihre Client-ID und den geheimen Clientschlüssel ein. Wählen Sie Weiter aus.

Wählen Sie im Microsoft Defender-Portal die Option Einstellungen. Wählen Sie dann Cloud-Apps. Wählen Sie unter Verbundene Apps die Option App-Connectors. Stellen Sie sicher, dass der Status des verbundenen App-Connectors Verbunden lautet.

Nachdem Sie ServiceNow verbunden haben, empfangen Sie die Ereignisse der letzten sieben Tage vor der Verbindungsherstellung.

Ältere ServiceNow-Verbindung

Um die Verbindung von ServiceNow mit Defender for Cloud Apps herzustellen, benötigen Sie Administratorberechtigungen. Außerdem müssen Sie sicherstellen, dass die ServiceNow-Instanz den API-Zugriff unterstützt.

Melden Sie sich mit einem Administratorkonto bei Ihrem ServiceNow-Konto an.

Erstellen Sie ein neues Dienstkonto für Defender for Cloud Apps, und fügen Sie die Administratorrolle dem neu erstellten Konto an.

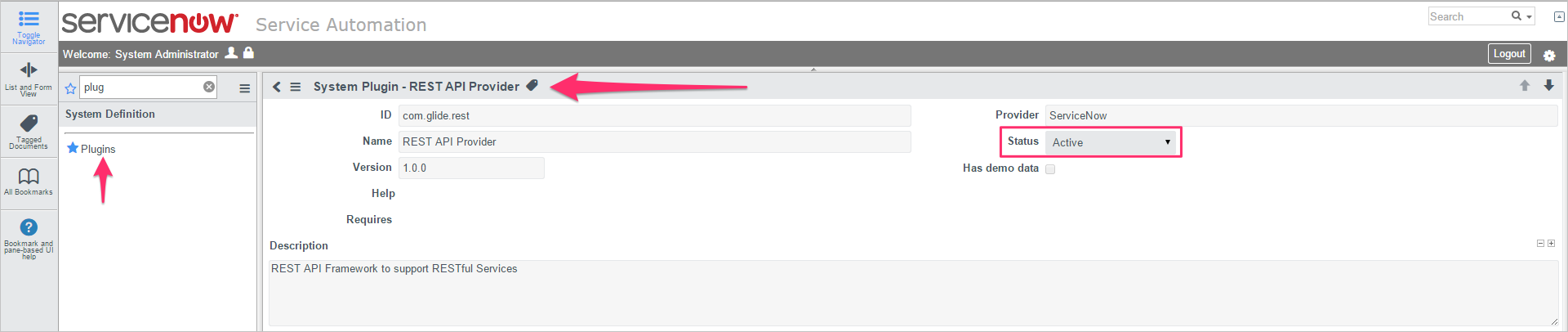

Vergewissern Sie sich, dass das REST-API-Plug-In aktiviert ist.

Wählen Sie im Microsoft Defender Portal die Option Einstellungen. Wählen Sie dann Cloud-Apps. Wählen Sie unter Verbundene Apps die Option App-Connectors.

Wählen Sie auf der Seite App-Connectors die Option +App verbinden und dann ServiceNow.

Geben Sie dem Connector im nächsten Fenster einen Namen, und wählen Sie Weiter.

Wählen Sie auf der Seite Details eingeben die Option Verbinden nur mit Benutzername und Passwort. Wählen Sie Weiter aus.

Fügen Sie auf der Seite Grundlegende Informationen Ihren ServiceNow-Benutzernamen, Ihr Passwort und Ihre Instanz-URL in den entsprechenden Feldern hinzu. Wählen Sie Weiter aus.

Wählen Sie Verbinden.

Wählen Sie im Microsoft Defender-Portal die Option Einstellungen. Wählen Sie dann Cloud-Apps. Wählen Sie unter Verbundene Apps die Option App-Connectors. Stellen Sie sicher, dass der Status des verbundenen App-Connectors Verbunden lautet. Nachdem Sie ServiceNow verbunden haben, empfangen Sie die Ereignisse der letzten sieben Tage vor der Verbindungsherstellung.

Wenn Sie Probleme beim Verbinden der App haben, lesen Sie die Problembehandlung bei App-Connectors.

Nächste Schritte

Wenn Probleme auftreten, helfen wir Ihnen. Um Unterstützung oder Support für Ihr Produktproblem zu erhalten, öffnen Sie bitte ein Supportticket.