Dateirichtlinien in Microsoft Defender for Cloud Apps

Mit Dateirichtlinien können Sie eine Vielzahl von automatisierten Prozessen mithilfe der APIs des Cloudanbieters erzwingen. Richtlinien können so festgelegt werden, dass fortlaufende Konformitätsüberprüfungen, rechtliche eDiscovery-Aufgaben, DLP für öffentlich freigegebene vertrauliche Inhalte und viele weitere Anwendungsfälle bereitgestellt werden. Defender for Cloud Apps können jeden Dateityp basierend auf mehr als 20 Metadatenfiltern überwachen (z. B. Zugriffsebene, Dateityp).

Eine Liste der Dateifilter, die angewendet werden können, finden Sie unter Dateifilter in Microsoft Defender for Cloud Apps.

Unterstützte Dateitypen

Die Defender for Cloud Apps-Engines führen eine Inhaltsüberprüfung durch, indem Text aus allen gängigen Dateitypen (100 und höher) extrahiert wird, einschließlich Office, Open Office, komprimierten Dateien, verschiedenen Rich-Text-Formaten, XML, HTML und mehr.

Richtlinien

Die Engine kombiniert drei Aspekte unter jeder Richtlinie:

Scannen von Inhalten auf der Grundlage vordefinierter Vorlagen oder benutzerdefinierter Ausdrücke.

Kontextfilter, einschließlich Benutzerrollen, Dateimetadaten, Freigabeebene, Organisationsgruppenintegration, Zusammenarbeitskontext und zusätzliche anpassbare Attribute.

Automatisierte Aktionen für Governance und Abhilfemaßnahmen.

Hinweis

Nur die Governanceaktion der ersten ausgelösten Richtlinie wird garantiert angewendet. Wenn eine Dateirichtlinie beispielsweise bereits eine Vertraulichkeitsbezeichnung auf eine Datei angewendet hat, kann eine zweite Dateirichtlinie keine andere Vertraulichkeitsbezeichnung darauf anwenden.

Nach der Aktivierung überprüft die Richtlinie kontinuierlich Ihre Cloudumgebung, identifiziert Dateien, die den Inhalts- und Kontextfiltern entsprechen, und wendet die angeforderten automatisierten Aktionen an. Diese Richtlinien erkennen und beheben alle Verstöße für ruhende Informationen oder beim Erstellen neuer Inhalte. Richtlinien können unter Verwendung von Echtzeitwarnungen oder von der Konsole erstellten Berichten überwacht werden.

Im Folgenden finden Sie Beispiele für Dateirichtlinien, die erstellt werden können:

Öffentlich freigegebene Dateien : Erhalten Sie eine Warnung zu allen Dateien in Ihrer Cloud, die öffentlich freigegeben werden, indem Sie alle Dateien auswählen, deren Freigabeebene öffentlich ist.

Öffentlich freigegebener Dateiname enthält den Namen der organization: Erhalten Sie eine Warnung zu jeder Datei, die den Namen Ihrer organization enthält und öffentlich freigegeben ist. Wählen Sie Dateien aus, deren Dateiname den Namen Ihrer Organisation enthält und die öffentlich freigegeben sind.

Freigabe für externe Domänen : Erhalten Sie eine Warnung zu allen Dateien, die für Konten freigegeben sind, die sich im Besitz bestimmter externer Domänen befinden. Zum Beispiel Dateien, die für die Domäne eines Konkurrenten freigegeben sind. Wählen Sie die externe Domäne, für die Sie die Freigabe einschränken möchten.

Quarantäne freigegebener Dateien, die während des letzten Zeitraums nicht geändert wurden : Erhalten Sie eine Benachrichtigung über freigegebene Dateien, die vor kurzem von niemandem geändert wurden, um sie unter Quarantäne zu stellen oder eine automatisierte Aktion zu aktivieren. Schließen Sie alle privaten Dateien aus, die innerhalb eines bestimmten Zeitraums nicht geändert wurden. Bei Google Workspace können Sie auswählen, ob diese Dateien unter Quarantäne gestellt werden sollen, indem Sie das Kontrollkästchen „Quarantäne-Datei“ auf der Seite zur Erstellung der Richtlinie verwenden.

Freigabe für nicht autorisierte Benutzer: Erhalten Sie eine Warnung zu Dateien, die für nicht autorisierte Benutzergruppen in Ihrem organization freigegeben wurden. Wählen Sie die Benutzer aus, für die die Freigabe nicht autorisiert ist.

Sensible Dateierweiterung : Erhalten Sie eine Warnung zu Dateien mit bestimmten Erweiterungen, die potenziell stark verfügbar sind. Wählen Sie die spezifische Erweiterung (z.B. crt für Zertifikate) oder den Dateinamen und schließen Sie die Dateien mit privater Freigabe aus.

Hinweis

Sie sind auf 50 Dateirichtlinien in Defender for Cloud Apps beschränkt.

Erstellen Sie eine neue Richtlinie

Gehen Sie wie folgt vor, um eine neue Dateirichtlinie zu erstellen:

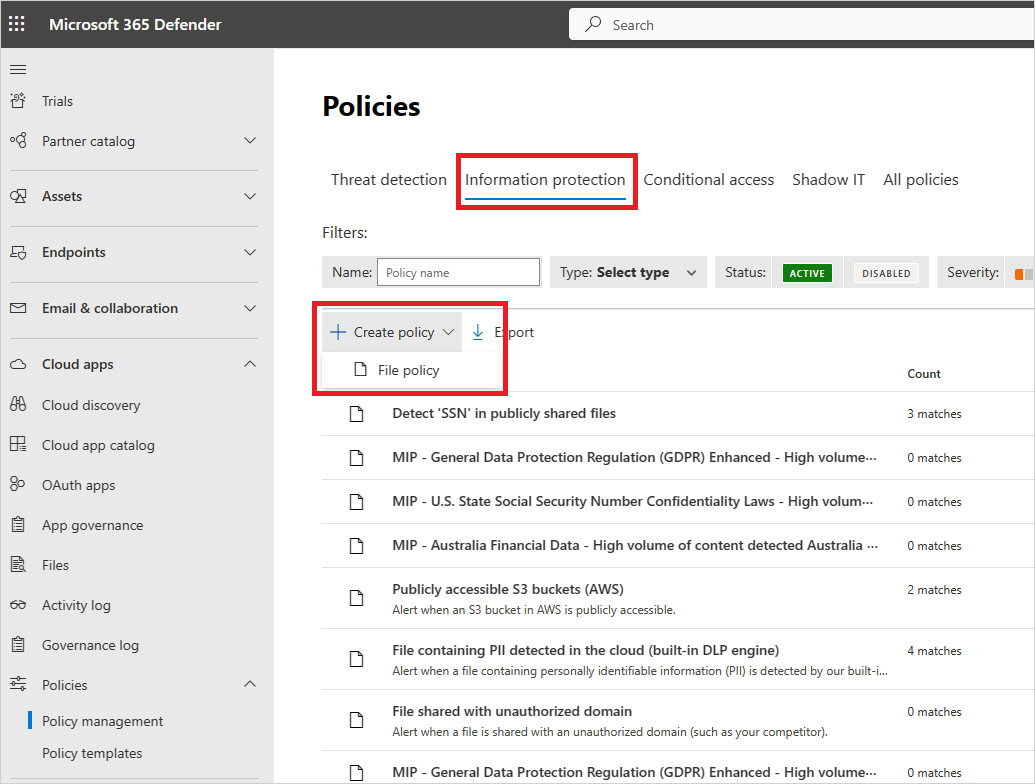

Navigieren Sie im Microsoft Defender-Portal unter Cloud-Apps zu Richtlinien ->Richtlinienverwaltung. Wählen Sie die Registerkarte Information Protection aus.

Wählen Sie Richtlinie erstellen und dann Dateirichtlinie aus.

Geben Sie Ihrer Richtlinie einen Namen und eine Beschreibung. Wenn Sie möchten, können Sie sie auf einer Vorlage basieren. Weitere Informationen zu Richtlinienvorlagen finden Sie unter Steuern von Cloud-Apps mit Richtlinien.

Weisen Sie Ihrer Richtlinie einen Richtlinienschweregrad zu. Wenn Sie Defender for Cloud Apps so festgelegt haben, dass Sie bei Übereinstimmungen mit einer Richtlinie für einen bestimmten Schweregrad benachrichtigt werden, wird dieser Schweregrad verwendet, um zu bestimmen, ob die Übereinstimmungen mit der Richtlinie eine Benachrichtigung auslösen.

Verknüpfen Sie die Richtlinie innerhalb der Kategorie mit dem am besten geeigneten Risikotyp. Dieses Feld ist nur informativ und hilft Ihnen, später basierend auf dem Risikotyp nach bestimmten Richtlinien und Warnungen zu suchen. Das Risiko kann bereits entsprechend der Kategorie, für die Sie die Richtlinie ausgewählt haben, vorausgewählt sein. Standardmäßig sind Dateirichtlinien auf DLP festgelegt.

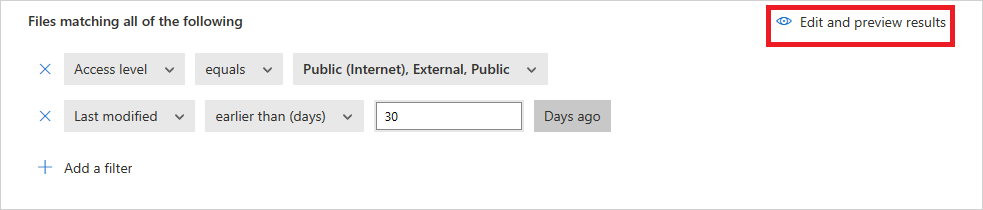

Erstellen Sie einen Filter für die Dateien, auf die diese Richtlinie reagiert , um festzulegen, welche ermittelten Apps diese Richtlinie auslösen. Grenzen Sie die Richtlinienfilter ein, bis Sie eine genaue Anzahl von Dateien festgelegt haben, auf die Sie reagieren möchten. Seien Sie so restriktiv wie möglich, um Fehlalarme zu vermeiden. Wenn Sie beispielsweise öffentliche Berechtigungen entfernen möchten, denken Sie daran, den Filter Öffentlich hinzuzufügen, wenn Sie einen externen Benutzer entfernen möchten, verwenden Sie den Filter "Extern" usw.

Hinweis

Bei Verwendung der Richtlinienfilter sucht Contains nur nach vollständigen Wörtern – getrennt durch Kommas, Punkte, Leerzeichen oder Unterstriche. Wenn Sie beispielsweise nach Schadsoftware oder Viren suchen, findet sie virus_malware_file.exe aber nicht malwarevirusfile.exe. Wenn Sie nach malware.exesuchen, dann finden Sie ALLE Dateien mit Schadsoftware oder exe in ihrem Dateinamen, während Sie nach "malware.exe" (mit den Anführungszeichen) suchen, nur Dateien finden, die genau "malware.exe" enthalten. Equals sucht nur nach der vollständigen Zeichenfolge, z. B. wenn Sie nach malware.exe es findet malware.exe, aber nicht malware.exe.txt.

Weitere Informationen zu Dateirichtlinienfiltern finden Sie unter Dateifilter in Microsoft Defender for Cloud Apps.

Wählen Sie unter dem ersten Filter Anwenden füralle Dateien mit Ausnahme ausgewählter Ordner oder ausgewählter Ordner für Box, SharePoint, Dropbox oder OneDrive aus, wobei Sie Ihre Dateirichtlinie für alle Dateien in der App oder für bestimmte Ordner erzwingen können. Sie werden weitergeleitet, um sich in der Cloud-App anzumelden und dann die entsprechenden Ordner hinzuzufügen.

Wählen Sie unter dem zweiten Filter Übernehmen für entweder alle Dateibesitzer, Dateibesitzer aus ausgewählten Benutzergruppen oder alle Dateibesitzer mit Ausnahme ausgewählter Gruppen aus. Wählen Sie dann die entsprechenden Benutzergruppen aus, um zu bestimmen, welche Benutzer und Gruppen in die Richtlinie aufgenommen werden sollen.

Wählen Sie die Inhaltsuntersuchungsmethode aus. Sie können entweder Integrierte DLP- oder Datenklassifizierungsdienste auswählen. Es wird empfohlen, Datenklassifizierungsdienste zu verwenden.

Sobald die Inhaltsüberprüfung aktiviert ist, können Sie voreingestellte Ausdrücke verwenden oder nach anderen benutzerdefinierten Ausdrücken suchen.

Darüber hinaus können Sie einen regulären Ausdruck angeben, um eine Datei aus den Ergebnissen auszuschließen. Diese Option ist sehr nützlich, wenn Sie einen inneren Standard für Klassifizierungsschlüsselwörter haben, den Sie von der Richtlinie ausschließen möchten.

Sie können die Mindestanzahl von Inhaltsverstößen festlegen, die Sie abgleichen möchten, bevor die Datei als Verstoß betrachtet wird. Sie können beispielsweise 10 auswählen, wenn Sie bei Dateien mit mindestens 10 Kreditkartennummern im Inhalt benachrichtigt werden möchten.

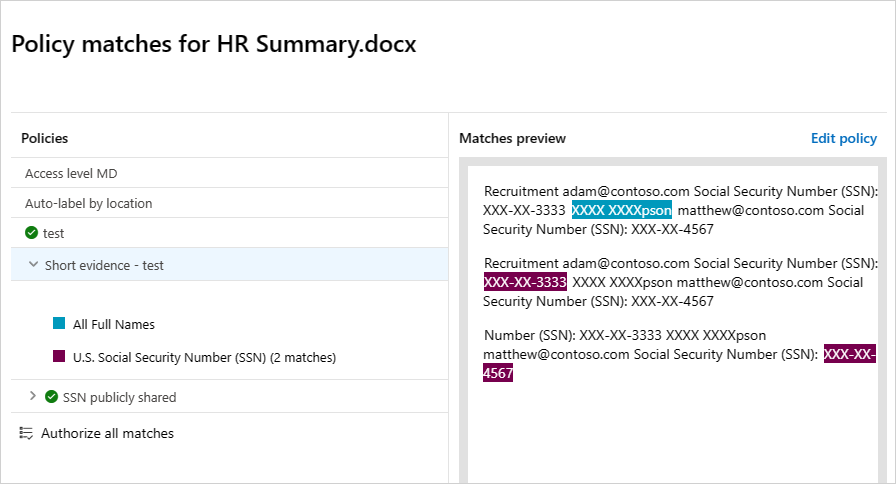

Wenn der Inhalt mit dem ausgewählten Ausdruck abgeglichen wird, wird der verletzte Text durch „X“-Zeichen ersetzt. Standardmäßig werden die Verstöße maskiert und in ihrem Kontext angezeigt, wobei 100 Zeichen vor und nach dem Verstoß angezeigt werden. Zahlen im Kontext des Ausdrucks werden durch „#“-Zeichen ersetzt und nie in Defender for Cloud Apps gespeichert. Sie können die Option zum Aufheben der Maskierung der letzten vier Zeichen eines Verstoßes auswählen, um die Maskierung der letzten vier Zeichen des Verstoßes selbst aufzuheben. Sie müssen festlegen, welche Datentypen der reguläre Ausdruck durchsucht: Inhalt, Metadaten und/oder Dateinamen. Standardmäßig durchsucht es den Inhalt und die Metadaten.

Wählen Sie die Governanceaktionen aus, die Defender for Cloud Apps ausführen möchten, wenn eine Übereinstimmung erkannt wird.

Nachdem Sie Ihre Richtlinie erstellt haben, können Sie sie anzeigen, indem Sie nach dem Richtlinientyp Datei filtern. Sie können eine Richtlinie jederzeit bearbeiten, ihre Filter kalibrieren oder die automatisierten Aktionen ändern. Die Richtlinie wird bei der Erstellung automatisch aktiviert und beginnt sofort mit der Überprüfung Ihrer Clouddateien. Achten Sie beim Festlegen von Governanceaktionen besonders darauf, dass diese zu einem irreversiblen Verlust von Zugriffsberechtigungen für Ihre Dateien führen können. Es wird empfohlen, die Filter einzugrenzen, um die Dateien genau darzustellen, auf die Sie reagieren möchten, indem Sie mehrere Suchfelder verwenden. Je detaillierter die Filter sind, desto besser. Als Anleitung können Sie die Schaltfläche Ergebnisse bearbeiten und anzeigen neben den Filtern verwenden.

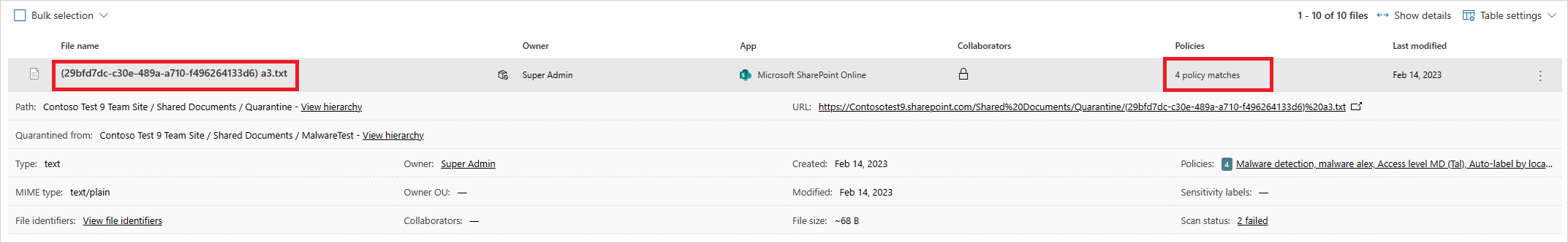

Zum Anzeigen von Dateirichtlinien-Übereinstimmungen, Dateien, bei denen der Verdacht besteht, dass sie gegen die Richtlinie verstoßen, wechseln Sie zu Richtlinien ->Richtlinienverwaltung. Filtern Sie die Ergebnisse, um nur die Dateirichtlinien anzuzeigen, indem Sie oben den Filter Typ verwenden. Um weitere Informationen zu den Übereinstimmungen für jede Richtlinie zu erfahren, wählen Sie in der Spalte Anzahl die Anzahl der Übereinstimmungen für eine Richtlinie aus. Wählen Sie alternativ die drei Punkte am Ende der Zeile für eine Richtlinie aus, und wählen Sie Alle Übereinstimmungen anzeigen aus. Dadurch wird der Dateirichtlinienbericht geöffnet. Wählen Sie die Registerkarte Jetzt abgleichen aus, um Dateien anzuzeigen, die derzeit mit der Richtlinie übereinstimmen. Wählen Sie die Registerkarte Verlauf aus, um einen Verlauf für bis zu sechs Monate von Dateien anzuzeigen, die der Richtlinie entsprechen.

Bewährte Methoden für Dateirichtlinien

Vermeiden Sie das Zurücksetzen der Dateirichtlinie (mithilfe des Kontrollkästchens Ergebnisse zurücksetzen und Aktionen erneut anwenden ) in Produktionsumgebungen, es sei denn, dies ist unbedingt erforderlich, da dadurch eine vollständige Überprüfung der von der Richtlinie abgedeckten Dateien initiiert wird, was sich negativ auf die Leistung auswirken kann.

Wenn Sie Bezeichnungen auf Dateien in einem bestimmten übergeordneten Ordner und seinen Unterordnern anwenden, verwenden Sie die Option Auf ausgewählte>Ordner anwenden. Fügen Sie dann jeden der übergeordneten Ordner hinzu.

Wenn Sie Bezeichnungen nur auf Dateien in einem bestimmten Ordner (mit Ausnahme aller Unterordner) anwenden, verwenden Sie den Dateirichtlinienfilter Übergeordneter Ordner mit dem Operator Equals .

Dateirichtlinien sind schneller, wenn schmale Filterkriterien verwendet werden (im Vergleich zu breiten Kriterien).

Konsolidieren Sie mehrere Dateirichtlinien für denselben Dienst (z. B. SharePoint, OneDrive, Box usw.) in einer einzigen Richtlinie.

Erstellen Sie beim Aktivieren der Dateiüberwachung (auf der Seite Einstellungen ) mindestens eine Dateirichtlinie. Wenn keine Dateirichtlinie vorhanden ist oder sieben aufeinanderfolgende Tage lang deaktiviert ist, wird die Dateiüberwachung automatisch deaktiviert.

Dateirichtlinienreferenz

Dieser Abschnitt enthält Referenzdetails zu Richtlinien und enthält Erläuterungen für jeden Richtlinientyp und die Felder, die für jede Richtlinie konfiguriert werden können.

Eine Dateirichtlinie ist eine API-basierte Richtlinie, mit der Sie den Inhalt Ihrer organization in der Cloud unter Berücksichtigung von mehr als 20 Dateimetadatenfiltern (einschließlich Besitzer- und Freigabeebene) und Inhaltsuntersuchungsergebnissen steuern können. Basierend auf den Richtlinienergebnissen können Governanceaktionen angewendet werden. Die Inhaltsuntersuchungs-Engine kann über DLP-Engines von Drittanbietern und Anti-Malware-Lösungen erweitert werden.

Jede Richtlinie besteht aus den folgenden Teilen:

Dateifilter : Ermöglichen Es Ihnen, präzise Bedingungen basierend auf Metadaten zu erstellen.

Inhaltsuntersuchung : Ermöglicht Ihnen, die Richtlinie basierend auf den Ergebnissen der DLP-Engine einzugrenzen. Sie können einen benutzerdefinierten Ausdruck oder einen vordefinierten Ausdruck einschließen. Ausschlüsse können festgelegt werden, und Sie können die Anzahl der Übereinstimmungen auswählen. Sie können auch die Anonymisierung verwenden, um den Benutzernamen zu maskieren.

Aktionen : Die Richtlinie bietet eine Reihe von Governanceaktionen, die automatisch angewendet werden können, wenn Verstöße gefunden werden. Diese Aktionen sind in Zusammenarbeitsaktionen, Sicherheitsaktionen und Untersuchungsaktionen unterteilt.

Erweiterungen : Die Inhaltsüberprüfung kann über Drittanbieter-Engines durchgeführt werden, um verbesserte DLP- oder Anti-Malware-Funktionen zu erhalten.

Anzeigen der Ergebnisse von Dateirichtlinien

Sie können zum Richtliniencenter wechseln, um Dateirichtlinienverstöße zu überprüfen.

Navigieren Sie im Microsoft Defender-Portal unter Cloud-Apps zu Richtlinien ->Richtlinienverwaltung, und wählen Sie dann die Registerkarte Informationsschutz aus.

Für jede Dateirichtlinie können Sie die Dateirichtlinienverstöße anzeigen, indem Sie die Übereinstimmungen auswählen.

Sie können die Datei selbst auswählen, um Informationen zu den Dateien zu erhalten.

Sie können z. B . Mitarbeiter auswählen, um zu sehen, wer Zugriff auf diese Datei hat, und Sie können Übereinstimmungen auswählen, um die Sozialversicherungsnummern anzuzeigen.

Verwandte Videos

Nächste Schritte

Wenn Probleme auftreten, helfen wir Ihnen gerne weiter. Um Unterstützung oder Support für Ihr Produktproblem zu erhalten, öffnen Sie bitte ein Supportticket.