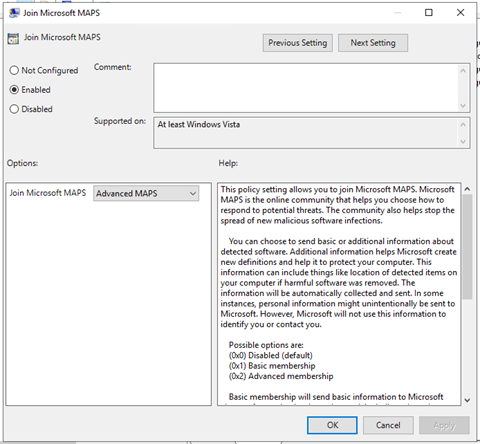

Onboarding von Windows-Geräten mithilfe einer Gruppenrichtlinie

Wichtig

Einige Informationen in diesem Artikel beziehen sich auf ein vorab veröffentlichtes Produkt, das vor der kommerziellen Veröffentlichung möglicherweise erheblich geändert wird. Microsoft übernimmt in Bezug auf die hier bereitgestellten Informationen keine Gewährleistung, weder ausdrücklich noch konkludent.

Gilt für:

- Gruppenrichtlinien

- Microsoft Defender für Endpunkt Plan 1

- Microsoft Defender für Endpunkt Plan 2

- Microsoft Defender XDR

Möchten Sie Defender für Endpunkt erfahren? Registrieren Sie sich für eine kostenlose Testversion

Hinweis

Um Gruppenrichtlinie (GP)-Updates zum Bereitstellen des Pakets verwenden zu können, müssen Sie Windows Server 2008 R2 oder höher verwenden.

Für Windows Server 2019 und Windows Server 2022 müssen Sie möglicherweise NT AUTHORITY\Well-Known-System-Account durch NT AUTHORITY\SYSTEM der XML-Datei ersetzen, die von der Gruppenrichtlinie Einstellung erstellt wird.

Hinweis

Wenn Sie die neue, einheitliche Microsoft Defender for Endpoint-Lösung für Windows Server 2012 R2 und 2016 verwenden, stellen Sie sicher, dass Sie die neuesten ADMX-Dateien in Ihrem zentralen Speicher verwenden, um Zugriff auf die richtigen Microsoft Defender for Endpoint Richtlinienoptionen zu erhalten. Weitere Informationen finden Sie unter Erstellen und Verwalten des zentralen Speichers für Gruppenrichtlinie Administrative Vorlagen in Windows, und laden Sie die neuesten Dateien für die Verwendung mit Windows 10 herunter.

Sehen Sie sich die Architektur und Bereitstellungsmethode von Defender für Endpunkt an, um die verschiedenen Pfade bei der Bereitstellung von Defender für Endpunkt anzuzeigen.

Öffnen Sie die GP-Konfigurationspaketdatei (

WindowsDefenderATPOnboardingPackage.zip), die Sie aus dem Dienst-Onboarding-Assistenten heruntergeladen haben. Sie können das Paket auch über das Microsoft Defender-Portal abrufen:Wählen Sie im Navigationsbereich Einstellungen>Endpunkte>Geräteverwaltung>Onboarding aus.

Wählen Sie das Betriebssystem aus.

Wählen Sie im Feld Bereitstellungsmethodedie Option Gruppenrichtlinie aus.

Klicken Sie auf Paket herunterladen , und speichern Sie die .zip Datei.

Extrahieren Sie den Inhalt der .zip-Datei an einen freigegebenen schreibgeschützten Speicherort, auf den das Gerät zugreifen kann. Sie sollten über einen Ordner namens OptionalParamsPolicy verfügen, und die Datei WindowsDefenderATPOnboardingScript.cmd.

Um ein neues Gruppenrichtlinienobjekt zu erstellen, öffnen Sie die Gruppenrichtlinie Management Console (GPMC), klicken Sie mit der rechten Maustaste auf Gruppenrichtlinie Objekte, die Sie konfigurieren möchten, und klicken Sie auf Neu. Geben Sie den Namen des neuen Gruppenrichtlinienobjekts in das angezeigte Dialogfeld ein, und klicken Sie auf OK.

Öffnen Sie die Gruppenrichtlinie Management Console (GPMC), klicken Sie mit der rechten Maustaste auf das Gruppenrichtlinie Object (GPO), das Sie konfigurieren möchten, und klicken Sie auf Bearbeiten.

Wechseln Sie im Gruppenrichtlinie Management Editor zu Computerkonfiguration, dann Einstellungen und dann Systemsteuerungseinstellungen.

Klicken Sie mit der rechten Maustaste auf Geplante Aufgaben, zeigen Sie auf Neu, und klicken Sie dann auf Sofortaufgabe (mindestens Windows 7).

Wechseln Sie im daraufhin geöffneten Aufgabenfenster zur Registerkarte Allgemein . Klicken Sie unter Sicherheitsoptionen auf Benutzer oder Gruppe ändern , geben Sie SYSTEM ein, und klicken Sie dann auf Namen überprüfen und dann auf OK. NT AUTHORITY\SYSTEM wird als Benutzerkonto angezeigt, unter dem die Aufgabe ausgeführt wird.

Wählen Sie Ausführen aus, ob der Benutzer angemeldet ist oder nicht , und aktivieren Sie das Kontrollkästchen Mit den höchsten Berechtigungen ausführen .

Geben Sie im Feld Name einen geeigneten Namen für die geplante Aufgabe ein (z. B. Defender für Endpunktbereitstellung).

Wechseln Sie zur Registerkarte Aktionen, und wählen Sie Neu... aus. Stellen Sie sicher, dass Programm starten im Feld Aktion ausgewählt ist. Geben Sie den UNC-Pfad unter Verwendung des vollqualifizierten Domänennamens (FQDN) des Dateiservers der freigegebenen WindowsDefenderATPOnboardingScript.cmd-Datei ein.

Wählen Sie OK aus, und schließen Sie alle geöffneten GPMC-Fenster.

Um das Gruppenrichtlinienobjekt mit einer Organisationseinheit zu verknüpfen, klicken Sie mit der rechten Maustaste, und wählen Sie Vorhandenes Gruppenrichtlinienobjekt verknüpfen aus. Wählen Sie im angezeigten Dialogfeld das Gruppenrichtlinie Objekt aus, das Sie verknüpfen möchten. Klicken Sie auf OK.

Tipp

Nach dem Onboarding des Geräts können Sie einen Erkennungstest ausführen, um zu überprüfen, ob das Gerät ordnungsgemäß in den Dienst integriert ist. Weitere Informationen finden Sie unter Ausführen eines Erkennungstests auf einem neu integrierten Defender für Endpunkt-Gerät.

Zusätzliche Defender für Endpunkt-Konfigurationseinstellungen

Für jedes Gerät können Sie angeben, ob Proben vom Gerät gesammelt werden können, wenn eine Anforderung über Microsoft Defender XDR gestellt wird, eine Datei zur eingehenden Analyse zu übermitteln.

Sie können Gruppenrichtlinie (GP) verwenden, um Einstellungen zu konfigurieren, z. B. Einstellungen für die Beispielfreigabe, die in der Deep Analysis-Funktion verwendet wird.

Konfigurieren von Beispielsammlungseinstellungen

Kopieren Sie auf Ihrem GP-Verwaltungsgerät die folgenden Dateien aus dem Konfigurationspaket:

Kopieren Sie AtpConfiguration.admx in C:\Windows\PolicyDefinitions.

Kopieren Sie AtpConfiguration.adml in C:\Windows\PolicyDefinitions\en-US.

Wenn Sie einen zentralen Speicher für Gruppenrichtlinie Administrative Vorlagen verwenden, kopieren Sie die folgenden Dateien aus dem Konfigurationspaket:

Kopieren Sie AtpConfiguration.admx in \\<forest.root>\SysVol\<forest.root>\Policies\PolicyDefinitions.

Kopieren Sie AtpConfiguration.adml in \\<forest.root>\SysVol\<forest.root>\Policies\PolicyDefinitions\en-US.

Öffnen Sie die Gruppenrichtlinie Management Console, klicken Sie mit der rechten Maustaste auf das Gruppenrichtlinienobjekt, das Sie konfigurieren möchten, und klicken Sie auf Bearbeiten.

Wechseln Sie im Gruppenrichtlinie Management Editor zu Computerkonfiguration.

Klicken Sie auf Richtlinien und dann auf Administrative Vorlagen.

Klicken Sie auf Windows-Komponenten und dann auf Windows Defender ATP.

Wählen Sie aus, ob Sie die Beispielfreigabe auf Ihren Geräten aktivieren oder deaktivieren möchten.

Hinweis

Wenn Sie keinen Wert festlegen, ist der Standardwert die Aktivierung der Beispielsammlung.

Weitere empfohlene Konfigurationseinstellungen

Aktualisieren der Endpoint Protection-Konfiguration

Nachdem Sie das Onboardingskript konfiguriert haben, bearbeiten Sie die gleiche Gruppenrichtlinie, um Endpoint Protection-Konfigurationen hinzuzufügen. Führen Sie Gruppenrichtlinienbearbeitungen auf einem System aus, auf dem Windows 10 oder Server 2019, Windows 11 oder Windows Server 2022 ausgeführt wird, um sicherzustellen, dass Sie über alle erforderlichen Microsoft Defender Antivirus-Funktionen verfügen. Möglicherweise müssen Sie das Gruppenrichtlinienobjekt schließen und erneut öffnen, um die Defender ATP-Konfigurationseinstellungen zu registrieren.

Alle Richtlinien befinden sich unter Computer Configuration\Policies\Administrative Templates.

Richtlinienspeicherort: \Windows-Komponenten\Windows Defender ATP

| Richtlinie | Einstellung |

|---|---|

| Aktivieren\Deaktivieren der Beispielsammlung | Aktiviert: "Beispielsammlung auf Computern aktivieren" aktiviert |

Richtlinienspeicherort: \Windows-Komponenten\Microsoft Defender Antivirus

| Richtlinie | Einstellung |

|---|---|

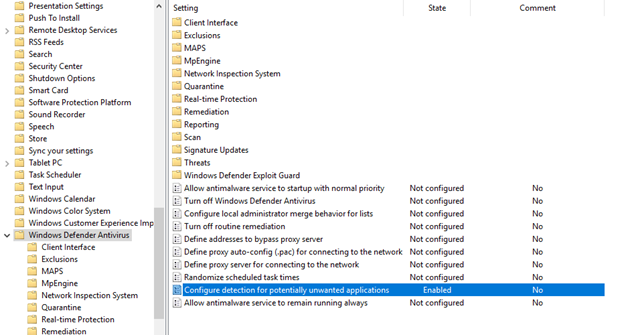

| Konfigurieren der Erkennung für potenziell unerwünschte Anwendungen | Aktiviert, Blockieren |

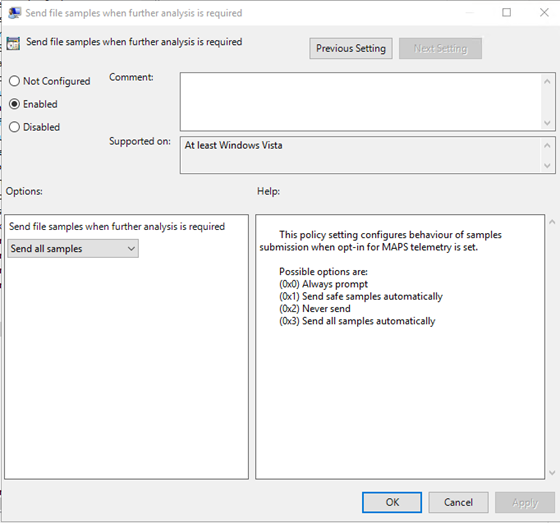

Richtlinienspeicherort: \Windows-Komponenten\Microsoft Defender Antivirus\MAPS

| Richtlinie | Einstellung |

|---|---|

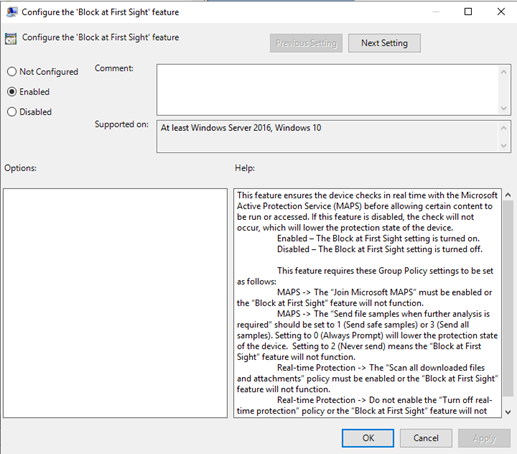

| Microsoft MAPS beitreten | Aktiviert, Erweiterte KARTEN |

| Senden von Dateibeispielen, wenn eine weitere Analyse erforderlich ist | Aktiviert, Sichere Beispiele senden |

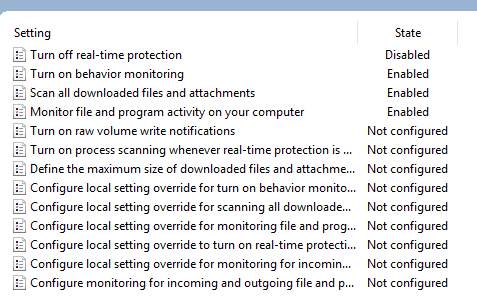

Richtlinienspeicherort: \Windows-Komponenten\Microsoft Defender Antivirus\Echtzeitschutz

| Richtlinie | Einstellung |

|---|---|

| Deaktivieren des Echtzeitschutzes | Deaktiviert |

| Aktivieren der Verhaltensüberwachung | Aktiviert |

| Alle heruntergeladenen Dateien und Anlagen überprüfen | Aktiviert |

| Überwachen von Datei- und Programmaktivitäten auf Ihrem Computer | Aktiviert |

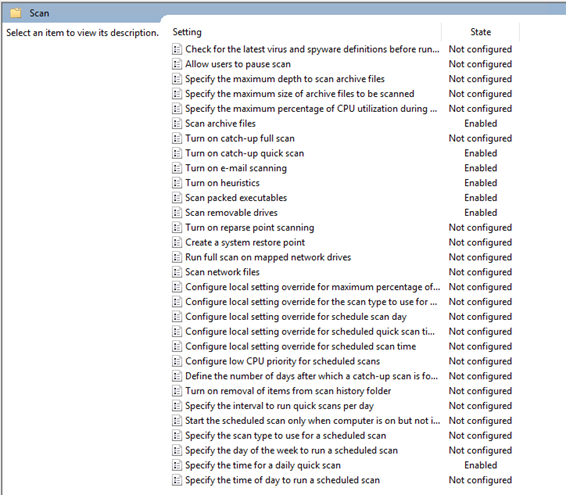

Richtlinienspeicherort: \Windows-Komponenten\Microsoft Defender Antivirus\Scan

Diese Einstellungen konfigurieren regelmäßige Überprüfungen des Endpunkts. Es wird empfohlen, eine wöchentliche Schnellüberprüfung durchzuführen, sofern die Leistung dies zulässt.

| Richtlinie | Einstellung |

|---|---|

| Überprüfen Sie vor dem Ausführen einer geplanten Überprüfung auf die neuesten Informationen zur Viren- und Spyware-Sicherheit. | Aktiviert |

Richtlinienspeicherort: \Windows-Komponenten\Microsoft Defender Antivirus\Microsoft Defender Exploit Guard\Verringerung der Angriffsfläche

Rufen Sie die aktuelle Liste der GUIDs für die Verringerung der Angriffsfläche aus der Bereitstellung von Regeln zur Verringerung der Angriffsfläche ab Schritt 3: Implementieren von ASR-Regeln. Weitere Details zu Regeln finden Sie in der Referenz zu Regeln zur Verringerung der Angriffsfläche.

Öffnen Sie die Richtlinie Konfigurieren der Verringerung der Angriffsfläche .

Wählen Sie Aktiviert aus.

Wählen Sie die Schaltfläche Anzeigen aus.

Fügen Sie jede GUID im Feld Wertname mit dem Wert 2 hinzu.

Dadurch werden alle nur für die Überwachung eingerichtet.

| Richtlinie | Standort | Einstellung |

|---|---|---|

| Konfigurieren des kontrollierten Ordnerzugriffs | \Windows-Komponenten\Microsoft Defender Antivirus\Microsoft Defender Exploit Guard\Kontrollierter Ordnerzugriff | Aktiviert, Überwachungsmodus |

Ausführen eines Erkennungstests zum Überprüfen des Onboardings

Nach dem Onboarding des Geräts können Sie einen Erkennungstest ausführen, um zu überprüfen, ob ein Gerät ordnungsgemäß in den Dienst integriert ist. Weitere Informationen finden Sie unter Ausführen eines Erkennungstests auf einem neu integrierten Microsoft Defender for Endpoint Gerät.

Offboarden von Geräten mit Gruppenrichtlinie

Aus Sicherheitsgründen läuft das paket, das für Offboard-Geräte verwendet wird, 7 Tage nach dem Datum ab, an dem es heruntergeladen wurde. Abgelaufene Offboardingpakete, die an ein Gerät gesendet werden, werden abgelehnt. Wenn Sie ein Offboarding-Paket herunterladen, werden Sie über das Ablaufdatum des Pakets benachrichtigt, und es wird auch im Paketnamen enthalten sein.

Hinweis

Onboarding- und Offboardingrichtlinien dürfen nicht gleichzeitig auf demselben Gerät bereitgestellt werden, da dies andernfalls zu unvorhersehbaren Kollisionen führt.

Rufen Sie das Offboardingpaket aus dem Microsoft Defender-Portal ab:

Wählen Sie im Navigationsbereich Einstellungen>Endpunkte>Geräteverwaltung>Offboarding aus.

Wählen Sie das Betriebssystem aus.

Wählen Sie im Feld Bereitstellungsmethodedie Option Gruppenrichtlinie aus.

Klicken Sie auf Paket herunterladen , und speichern Sie die .zip Datei.

Extrahieren Sie den Inhalt der .zip-Datei an einen freigegebenen schreibgeschützten Speicherort, auf den das Gerät zugreifen kann. Sie sollten über eine Datei namens WindowsDefenderATPOffboardingScript_valid_until_YYYY-MM-DD.cmd verfügen.

Öffnen Sie die Gruppenrichtlinie Management Console (GPMC), klicken Sie mit der rechten Maustaste auf das Gruppenrichtlinie Object (GPO), das Sie konfigurieren möchten, und klicken Sie auf Bearbeiten.

Wechseln Sie im Gruppenrichtlinie Management Editor zu Computerkonfiguration, dann Einstellungen und dann Systemsteuerungseinstellungen.

Klicken Sie mit der rechten Maustaste auf Geplante Vorgänge, zeigen Sie auf Neu, und klicken Sie dann auf Direktvorgang.

Wechseln Sie im daraufhin geöffneten Aufgabenfenster unter Sicherheitsoptionen zur Registerkarte Allgemein, und wählen Sie Benutzer oder Gruppe ändern aus, geben Sie SYSTEM ein, wählen Sie dann Namen überprüfen und dann OK aus. NT AUTHORITY\SYSTEM wird als Das Benutzerkonto angezeigt, unter dem die Aufgabe ausgeführt wird.

Wählen Sie Ausführen aus, ob der Benutzer angemeldet ist oder nicht , und aktivieren Sie das Kontrollkästchen Mit den höchsten Berechtigungen ausführen .

Geben Sie im Feld Name einen geeigneten Namen für die geplante Aufgabe ein (z. B. Defender für Endpunktbereitstellung).

Wechseln Sie zur Registerkarte Aktionen , und wählen Sie Neu... aus. Stellen Sie sicher, dass Programm starten im Feld Aktion ausgewählt ist. Geben Sie den UNC-Pfad unter Verwendung des vollqualifizierten Domänennamens (FQDN) des Dateiservers der freigegebenen WindowsDefenderATPOffboardingScript_valid_until_YYYY-MM-DD.cmd-Datei ein.

Wählen Sie OK aus, und schließen Sie alle geöffneten GPMC-Fenster.

Wichtig

Das Offboarding bewirkt, dass das Gerät keine Sensordaten mehr an das Portal sendet. Daten vom Gerät, einschließlich des Verweises auf warnungen, werden jedoch bis zu 6 Monate lang aufbewahrt.

Überwachen der Gerätekonfiguration

Mit Gruppenrichtlinie gibt es keine Option zum Überwachen der Bereitstellung von Richtlinien auf den Geräten. Die Überwachung kann direkt im Portal oder mithilfe der verschiedenen Bereitstellungstools erfolgen.

Überwachen von Geräten über das Portal

- Wechseln Sie zum Microsoft Defender-Portal.

- Klicken Sie auf Gerätebestand.

- Überprüfen Sie, ob Geräte angezeigt werden.

Hinweis

Es kann mehrere Tage dauern, bis Geräte in der Geräteliste angezeigt werden. Dies umfasst die Zeit, die benötigt wird, bis die Richtlinien auf das Gerät verteilt werden, die Zeit, die der Benutzer benötigt, bevor sich der Benutzer anmeldet, und die Zeit, die benötigt wird, bis der Endpunkt mit der Berichterstellung beginnt.

Einrichten von Defender AV-Richtlinien

Erstellen Sie eine neue Gruppenrichtlinie oder gruppieren Sie diese Einstellungen in mit den anderen Richtlinien. Dies hängt von der Umgebung des Kunden ab und davon, wie er den Dienst mithilfe verschiedener Organisationseinheiten (OUs) bereitstellen möchte.

Nachdem Sie die GP ausgewählt oder eine neue erstellt haben, bearbeiten Sie die GP.

Navigieren Sie zu Computerkonfigurationsrichtlinien>>Administrative Vorlagen>Windows-Komponenten>Microsoft DefenderAntivirus-Echtzeitschutz>.

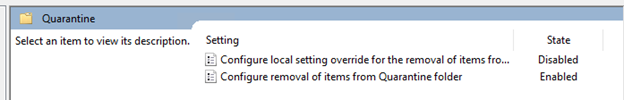

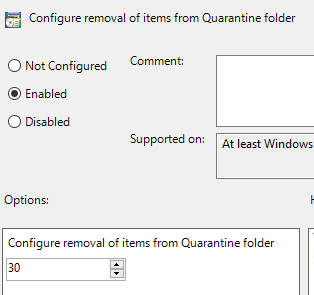

Konfigurieren Sie im Ordner Quarantäne das Entfernen von Elementen aus dem Quarantäneordner.

Konfigurieren Sie im Ordner Scan die Scaneinstellungen.

Überwachen aller Dateien in Echtzeitschutz

Navigieren Sie zu Computerkonfigurationsrichtlinien>>Administrative Vorlagen>Windows-Komponenten>Microsoft DefenderAntivirus-Echtzeitschutz>.

Konfigurieren von Windows Defender SmartScreen-Einstellungen

Navigieren Sie zu Computerkonfigurationsrichtlinien>>Administrative Vorlagen>Windows-Komponenten>Windows Defender SmartScreen>Explorer.

Navigieren Sie zu Computerkonfigurationsrichtlinien>>Administrative Vorlagen>Windows-Komponenten>Windows Defender SmartScreen>Microsoft Edge.

Konfigurieren potenziell unerwünschter Anwendungen

Navigieren Sie zu Computerkonfigurationsrichtlinien>>Administrative Vorlagen>Windows-Komponenten>Microsoft Defender Antivirus.

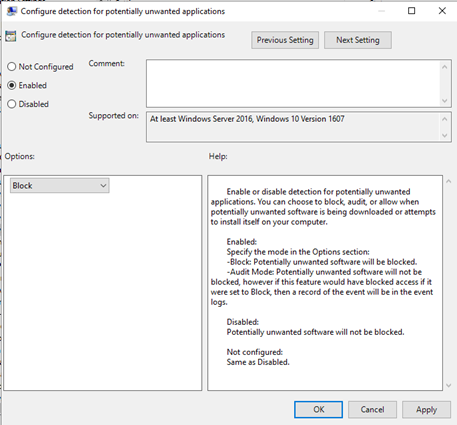

Konfigurieren von Cloud Deliver Protection und automatisches Senden von Beispielen

Navigieren Sie zu Computerkonfigurationsrichtlinien>>Administrative Vorlagen>Windows-Komponenten>Microsoft Defender Antivirus>MAPS.

Hinweis

Die Option Alle Beispiele senden bietet die meiste Analyse von Binärdateien/Skripts/Dokumenten, wodurch der Sicherheitsstatus erhöht wird. Die Option Sichere Beispiele senden schränkt den Typ der zu analysierenden Binärdateien/Skripts/Dokumente ein und verringert den Sicherheitsstatus.

Weitere Informationen finden Sie unter Aktivieren des Cloudschutzes in Microsoft Defender Antivirus und Cloudschutz und Beispielübermittlung in Microsoft Defender Antivirus.

Überprüfen auf Signaturaktualisierung

Navigieren Sie zu Computerkonfigurationsrichtlinien>>Administrative Vorlagen>Windows-Komponenten>Microsoft Defender Antivirus>Security Intelligence Updates.

Konfigurieren des Timeouts und der Schutzebene für die Cloud-Bereitstellung

Navigieren Sie zu Computerkonfigurationsrichtlinien>>Administrative Vorlagen>Windows-Komponenten>Microsoft Defender Antivirus>MpEngine. Wenn Sie die Richtlinie auf Cloudschutzebene auf Standard Microsoft Defender Richtlinie zum Blockieren von Antivirensoftware konfigurieren, wird die Richtlinie deaktiviert. Dies ist erforderlich, um die Schutzebene auf die Windows-Standardeinstellung festzulegen.

Verwandte Themen

- Onboarding von Windows-Geräten mithilfe von Microsoft Endpoint Configuration Manager

- Onboarding von Windows-Geräten mithilfe von MDM-Tools (Mobile Device Management)

- Onboarding von Windows-Geräten mithilfe eines lokalen Skripts

- Onboarding von nicht-persistenten Geräten einer VD-Infrastruktur (Virtual Desktop)

- Ausführen eines Erkennungstests auf einem neu integrierten Microsoft Defender for Endpoint Geräten

- Behandeln von Problemen mit dem Microsoft Endpoint DLP-Onboarding

Tipp

Möchten Sie mehr erfahren? Engage mit der Microsoft-Sicherheitscommunity in unserer Tech Community: Microsoft Defender for Endpoint Tech Community.