Tutorial: Konfigurieren von F5 BIG-IP Access Policy Manager für die Kerberos-Authentifizierung

In diesem Tutorial erfahren Sie, wie Sie mithilfe der erweiterten BIG-IP-Konfiguration von F5 sicheren Hybridzugriff (Secure Hybrid Access, SHA) mit einmaligem Anmelden (Single Sign-On, SSO) für Kerberos-Anwendungen implementieren. Das Aktivieren veröffentlichter BIG-IP-Dienste für einmaliges Anmelden mit Microsoft Entra-SSO bietet zahlreiche Vorteile, einschließlich:

- Optimierte Zero Trust-Governance durch die Microsoft Entra-Vorauthentifizierung und Nutzung der Lösung zum Erzwingen der Sicherheitsrichtlinien für bedingten Zugriff.

- Lesen Sie auch Was ist bedingter Zugriff?

- Vollständiges einmaliges Anmelden zwischen Microsoft Entra ID und BIG-IP veröffentlichten Diensten

- Identitätsmanagement und Zugriff über eine einzelne Steuerungsebene, das Microsoft Entra Admin Center

Weitere Informationen zu den Vorteilen finden Sie unter Integrieren von F5 BIG-IP mit Microsoft Entra ID.

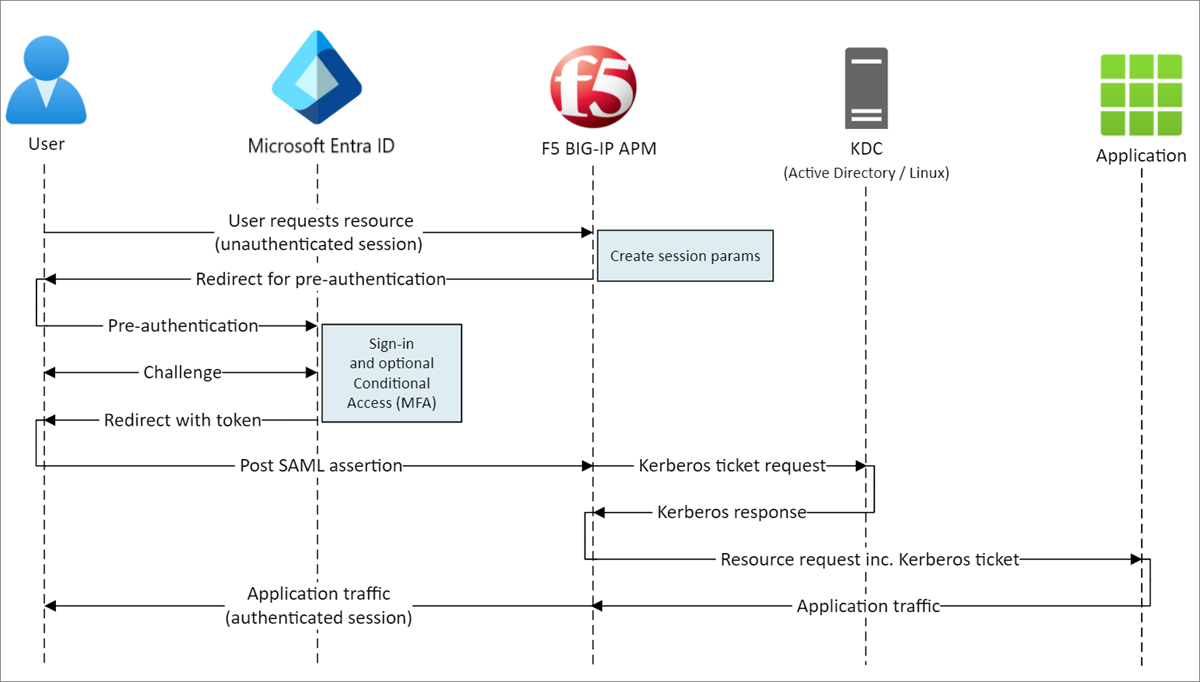

Beschreibung des Szenarios

In diesem Szenario konfigurieren Sie eine Branchenanwendung für die Kerberos-Authentifizierung (auch als Integrierte Windows-Authentifizierung bekannt).

Um die Anwendung mit Microsoft Entra ID zu integrieren, ist eine Unterstützung durch ein verbundbasiertes Protokoll erforderlich, z. B. Security Assertion Markup Language (SAML). Da eine Modernisierung der Anwendung das Risiko möglicher Ausfallzeiten birgt, sind andere Optionen verfügbar.

Wenn Sie die eingeschränkte Kerberos-Delegierung (Kerberos Constrained Delegation, KCD) für SSO verwenden, können Sie den Microsoft Entra-Anwendungsproxy für den Remotezugriff auf die Anwendung verwenden. Durch die Protokollumstellung können Sie die Legacy-Anwendung mit der modernen Identitätssteuerungsebene verbinden.

Ein anderer Ansatz ist die Verwendung einer Application Delivery Controller-Instanz von F5 BIG-IP. Dieser Ansatz ermöglicht die Überlagerung der Anwendung mit Microsoft Entra-Vorauthentifizierung und KCD-SSO. Dadurch wird der allgemeine Zero Trust-Status der Anwendung optimiert.

Szenarioarchitektur

Die SHA-Lösung für dieses Szenario besteht aus folgenden Elementen:

Anwendung: Kerberos-basierter Back-End-Dienst, der von BIG-IP extern veröffentlicht und durch SHA geschützt wird

BIG-IP: Reverseproxy-Funktionalität zum Veröffentlichen von Back-End-Anwendungen. Der Zugriffsrichtlinien-Manager (Access Policy Manager, APM) überlagert veröffentlichte Anwendungen mit SAML-Dienstanbieter (SP)- und SSO-Funktionalität.

Microsoft Entra ID: Identitätsanbieter (Identity Provider, IdP), der für die Überprüfung der Benutzeranmeldeinformationen, den bedingten Zugriff von Microsoft Entra sowie das einmalige Anmelden (SSO) bei BIG-IP APM über SAML zuständig ist

KDC: Key Distribution Center Rolle auf einem Domänencontroller (DC), der Kerberos-Tickets ausstellt.

Die folgende Abbildung veranschaulicht den vom SAML-Dienstanbieter initiierten Fluss für dieses Szenario. Ein vom Identitätsanbieter initiierter Fluss wird allerdings ebenfalls unterstützt.

Benutzerflow

- Der Benutzer stellt eine Verbindung mit dem Anwendungsendpunkt (BIG-IP) her.

- BIG-IP APM-Zugriffsrichtlinie leitet den Benutzer an Microsoft Entra ID (SAML IdP) um.

- Microsoft Entra ID führt eine Vorabauthentifizierung der Benutzer durch und wendet erzwungene Richtlinien für bedingten Zugriff an.

- Der Benutzer wird zu BIG-IP (SAML-Dienstanbieter) umgeleitet, und das einmalige Anmelden wird unter Verwendung des ausgestellten SAML-Tokens durchgeführt.

- BIG-IP authentifiziert den Benutzer und fordert ein Kerberos-Ticket vom KDC an.

- BIG-IP sendet die Anforderung mit dem Kerberos-Ticket für das einmalige Anmelden an die Back-End-Anwendung.

- Die Anwendung autorisiert die Anforderung und gibt die Nutzdaten zurück.

Voraussetzungen

Vorherige Erfahrungen mit BIG-IP sind nicht erforderlich. Erforderlich:

- Ein kostenloses Azure-Konto oder ein höherwertiges Abonnement

- Eine BIG-IP-Instanz oder Bereitstellen einer BIG-IP Virtual Edition-Instanz in Azure

- Eine der folgenden F5 BIG-IP-Lizenzen:

- F5 BIG-IP Bestes Paket

- F5 BIG-IP APM eigenständige Lizenz

- Add-On-Lizenz für F5 BIG-IP APM für eine Instanz von BIG-IP Local Traffic Manager (LTM)

- 90-tägige kostenlose Testlizenz von BIG-IP

- Benutzeridentitäten, die von einem lokalen Verzeichnis mit Microsoft Entra ID synchronisiert werden oder in Microsoft Entra ID erstellt und in Ihr lokales Verzeichnis zurückgeleitet werden.

- Eine der folgenden Rollen im Microsoft Entra-Mandanten: Cloudanwendungsadministrator oder Anwendungsadministrator.

- Ein Webserverzertifikat für die Veröffentlichung von Diensten über HTTPS (oder Verwendung von BIG-IP-Standardzertifikaten beim Testen).

- Eine Kerberos-Anwendung. Oder informieren Sie sich auf „active-directory-wp.com“ über das Konfigurieren des einmaligen Anmeldens (SSO) mit IIS unter Windows.

BIG-IP-Konfigurationsmethoden

In diesem Artikel wird die erweiterte Konfiguration behandelt, eine flexible SHA-Implementierung, die BIG-IP-Konfigurationsobjekte erstellt. Sie können diesen Ansatz auch für Szenarien verwenden, die in den Vorlagen der geführten Konfiguration (Guided Configuration) nicht behandelt werden.

Hinweis

Ersetzen Sie alle Beispielzeichenfolgen oder -werte in diesem Artikel durch die Zeichenfolgen oder Werte für Ihre tatsächliche Umgebung.

Registrieren von F5 BIG-IP in Microsoft Entra ID

Tipp

Die Schritte in diesem Artikel können je nach dem Portal, mit dem Sie beginnen, geringfügig variieren.

Sie müssen BIG-IP zuerst in Ihrem Mandanten registrieren, bevor BIG-IP die Vorauthentifizierung an Microsoft Entra ID übergeben kann. Mit diesem Prozess wird einmaliges Anmelden zwischen beiden Entitäten initiiert. Die App, die Sie anhand der F5 BIG-IP-Katalogvorlage erstellen, ist die vertrauende Seite, die den SAML-Dienstanbieter für die von BIG-IP veröffentlichte Anwendung darstellt.

Melden Sie sich beim Microsoft Entra Admin Center mindestens mit der Rolle Cloudanwendungsadministrator an.

Browsen Sie zu Identität>Anwendungen>Unternehmensanwendungen>Alle Anwendungen, und wählen Sie dann Neue Anwendung aus.

Der Bereich Microsoft Entra-Katalog durchsuchen wird geöffnet und enthält Kacheln für Cloudplattformen, lokale Anwendungen und ausgewählte Anwendungen. Anwendungen im Abschnitt Ausgewählte Anwendungen sind mit Symbolen versehen, die angeben, ob Verbund-SSO und -Bereitstellung unterstützt werden.

Suchen Sie im Azure-Katalog nach F5, und wählen Sie F5 BIG-IP APM Microsoft Entra ID-Integration aus.

Geben Sie einen Namen für die neue Anwendung ein, damit die Instanz der Anwendung erkannt werden kann.

Wählen Sie Hinzufügen/Erstellen, um es zu Ihrem Mieter hinzuzufügen.

Aktivieren von SSO für F5 BIG-IP

Konfigurieren Sie die BIG-IP-Registrierung für die Erfüllung der von BIG-IP APM angeforderten SAML-Token.

- Wählen Sie im Menü auf der linken Seite unter Verwalten die Option Einmaliges Anmelden aus. Der Bereich Einmaliges Anmelden wird angezeigt.

- Wählen Sie auf der Seite SSO-Methode auswählen die Methode SAML aus. Wählen Sie Nein, später speichern, um die Eingabeaufforderung zu überspringen.

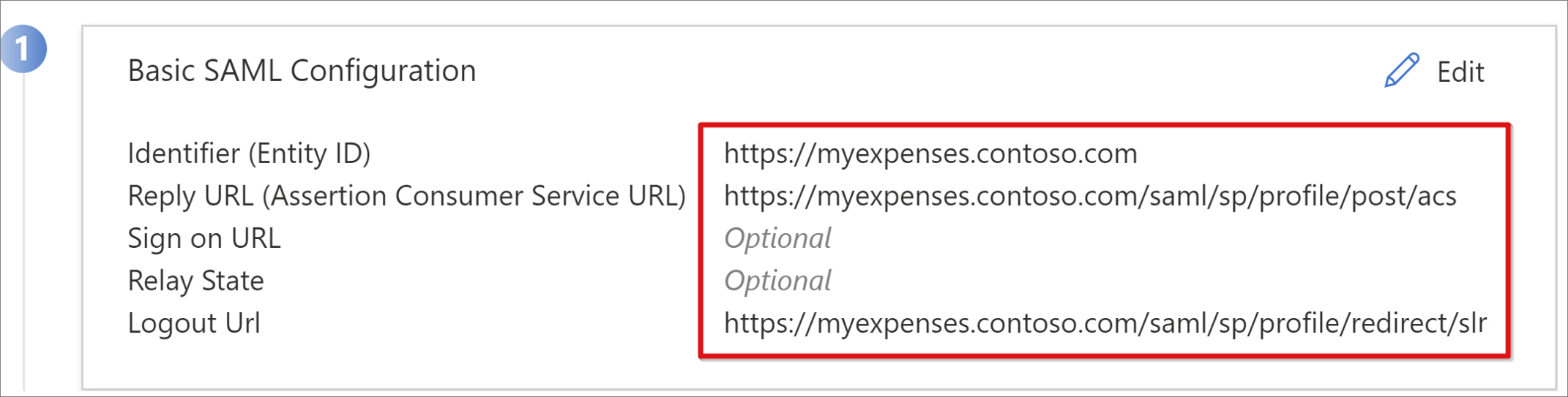

- Wählen Sie im Bereich Einzelanmeldung mit SAML einrichten das Stiftsymbol aus, um die Grundlegende SAML-Konfiguration zu bearbeiten.

- Ersetzen Sie den vordefinierten Wert für Bezeichner durch die vollständige URL für die veröffentlichte BIG-IP-Anwendung.

- Ersetzen Sie den Wert für Antwort-URL, aber übernehmen Sie den Pfad für den SAML-Dienstanbieterendpunkt der Anwendung.

Hinweis

In dieser Konfiguration wird der SAML-Flow im IdP-initiierten Modus ausgeführt. Microsoft Entra ID gibt eine SAML-Assertion aus, bevor der Benutzer an den BIG-IP-Endpunkt für die Anwendung umgeleitet wird.

Um den SP-initiierten Modus zu verwenden, geben Sie die Anwendungs-URL unter Anmelde-URL ein.

Geben Sie unter Abmelde-URL den SLO-Endpunkt (Single Logout) von BIG-IP APM ein, und stellen Sie den Hostheader des zu veröffentlichenden Diensts voran. Mit dieser Aktion wird sichergestellt, dass die BIG-IP APM-Sitzung des Benutzers nach dessen Abmeldung von Microsoft Entra ID beendet wird.

Hinweis

Ab BIG-IP Traffic Management Operating System (TMOS) v16 ist der SAML-SLO-Endpunkt in /saml/sp/profile/redirect/slo geändert.

- Bevor Sie die SAML-Konfiguration schließen, wählen Sie Speichern aus.

- Überspringen Sie die Eingabeaufforderung zum Testen des einmaligen Anmeldens.

- Beachten Sie die Eigenschaften des Abschnitts Benutzerattribute und Ansprüche. Microsoft Entra ID gibt Eigenschaften für die BIG-IP APM-Authentifizierung und das einmalige Anmelden für Benutzer bei der Back-End-Anwendung aus.

- Um die Verbundmetadaten-XML-Datei auf Ihrem Computer zu speichern, wählen Sie im Bereich SAML-Signaturzertifikat die Option Herunterladen aus.

Hinweis

Von Microsoft Entra ID erstellte SAML-Signaturzertifikate haben eine Lebensdauer von drei Jahren. Weitere Informationen finden Sie unter Verwaltete Zertifikate für föderiertes Single Sign-On.

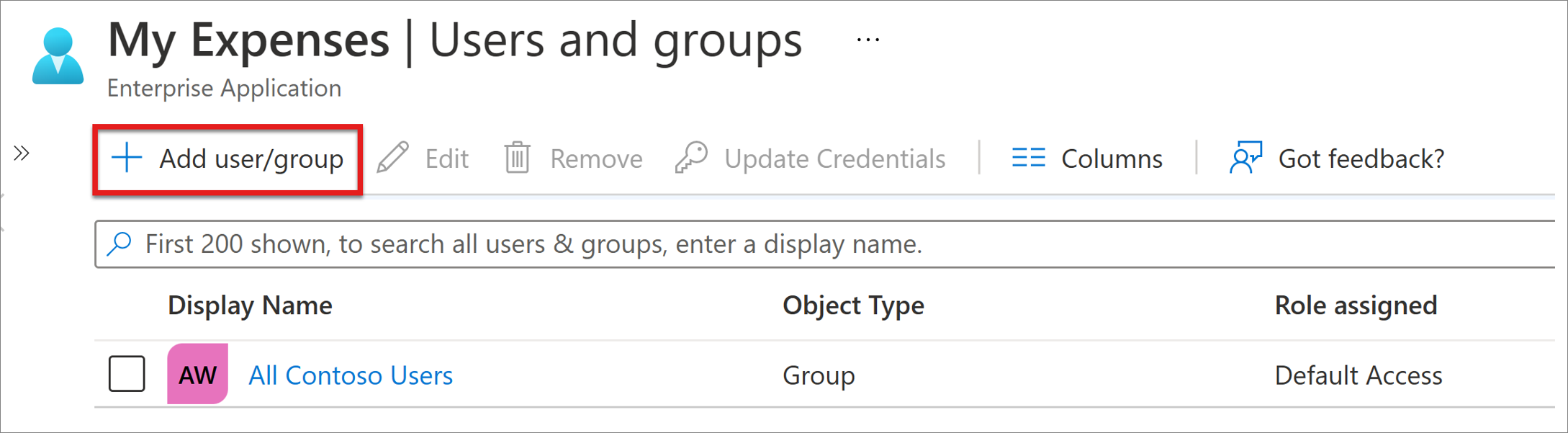

Gewähren des Zugriffs für Benutzer und Gruppen

Standardmäßig gibt Microsoft Entra ID Token für die Benutzer aus, denen der Zugriff auf eine Anwendung gewährt wurde. So gewähren Sie Benutzern und Gruppen Zugriff auf die Anwendung

Wählen Sie im Übersichtsbereich der F5 BIG-IP-Anwendung die Option Benutzer und Gruppen zuweisen aus.

Wählen Sie + Benutzer/Gruppe hinzufügen aus.

Wählen Sie Benutzer und Gruppen und dann Zuweisen aus.

Konfigurieren der eingeschränkten Kerberos-Delegierung in Active Directory

Damit BIG-IP APM das einmalige Anmelden bei der Back-End-Anwendung im Namen von Benutzern durchführen kann, muss die eingeschränkte Kerberos-Delegierung (Kerberos Constrained Delegation, KCD) in der Active Directory (AD)-Zieldomäne konfiguriert werden. Zum Delegieren der Authentifizierung müssen Sie ein Domänendienstkonto für die BIG-IP APM-Instanz bereitstellen.

In diesem Szenario wird die Anwendung auf dem Server „APP-VM-01“ gehostet und im Kontext eines Dienstkontos mit dem Namen „web_svc_account“ und nicht im Kontext der Computeridentität ausgeführt. Das APM zugewiesene delegierende Dienstkonto ist F5-BIG-IP.

Erstellen eines BIG-IP APM-Delegationskontos

BIG-IP unterstützt keine gruppenverwalteten Dienstkonten (group Managed Service Accounts, gMSA). Daher müssen Sie für das APM-Dienstkonto ein Standardbenutzerkonto erstellen.

Geben Sie den folgenden PowerShell-Befehl ein. Ersetzen Sie die Werte UserPrincipalName und SamAccountName durch Ihre Umgebungswerte. Aus Sicherheitsgründen sollten Sie einen dedizierten Dienstprinzipalnamen (SPN, Service Principal Name) verwenden, der dem Hostheader der Anwendung entspricht.

New-ADUser -Name "F5 BIG-IP Delegation Account" UserPrincipalName $HOST_SPN SamAccountName "f5-big-ip" -PasswordNeverExpires $true Enabled $true -AccountPassword (Read-Host -AsSecureString "Account Password")HOST_SPN = host/f5-big-ip.contoso.com@contoso.com

Hinweis

Wenn der Host verwendet wird, delegiert jede Anwendung, die auf dem Host ausgeführt wird, das Konto, während bei Verwendung von HTTPS nur Vorgänge im Zusammenhang mit dem HTTP-Protokoll zugelassen werden.

Erstellen Sie einen Dienstprinzipalnamen (Service Principal Name, SPN) für das APM-Dienstkonto, das beim Delegieren an das Dienstkonto der Webanwendung verwendet werden soll:

Set-AdUser -Identity f5-big-ip -ServicePrincipalNames @Add="host/f5-big-ip.contoso.com"}Hinweis

Es ist obligatorisch, den Host/Teil im Format UserPrincipleName (host/name.domain@domain) oder ServicePrincipleName (host/name.domain) einzuschließen.

Bevor Sie den Ziel-SPN angeben, zeigen Sie dessen SPN-Konfiguration an. Stellen Sie sicher, dass der SPN für das APM-Dienstkonto angezeigt wird. Das APM-Dienstkonto delegiert für die Webanwendung:

Überprüfen Sie, ob Ihre Webanwendung im Computerkontext oder im Kontext eines dedizierten Dienstkontos ausgeführt wird.

Im Computer-Kontext verwenden Sie den folgenden Befehl, um das Kontoobjekt in Active Directory abzufragen und die definierten Benutzerprinzipalnamen anzuzeigen. Ersetzen Sie <Name_des_Kontos> durch das Konto für Ihre Umgebung.

Get-ADComputer -identity <name_of_account> -properties ServicePrincipalNames | Select-Object -ExpandProperty ServicePrincipalNamesBeispiel: Get-ADUser -identity f5-big-ip -properties ServicePrincipalNames | Select-Object -ExpandProperty ServicePrincipalNames

Verwenden Sie für das dedizierte Dienstkonto den folgenden Befehl, um das Kontoobjekt in Active Directory abzufragen und die definierten Benutzerprinzipalnamen anzuzeigen. Ersetzen Sie <Name_des_Kontos> durch das Konto für Ihre Umgebung.

Get-ADUser -identity <name_of_account> -properties ServicePrincipalNames | Select-Object -ExpandProperty ServicePrincipalNamesBeispiel: Get-ADComputer -identity f5-big-ip -properties ServicePrincipalNames | Select-Object -ExpandProperty ServicePrincipalNames

Würde die Anwendung im Computerkontext ausgeführt, würden Sie den Dienstprinzipalnamen dem Objekt des Computerkontos in Active Directory hinzufügen:

Set-ADComputer -Identity APP-VM-01 -ServicePrincipalNames @{Add="http/myexpenses.contoso.com"}

Nach der Definition der Dienstprinzipalnamen richten Sie eine Vertrauensstellung für den APM-Dienstkontodelegaten für diesen Dienst ein. Die Konfiguration hängt von der Topologie Ihrer BIG-IP-Instanz und Ihres Anwendungsservers ab.

Konfigurieren von BIG-IP und Zielanwendung in der gleichen Domäne

Legen Sie die Vertrauensstellung für das APM-Dienstkonto fest, um die Authentifizierung zu delegieren:

Get-ADUser -Identity f5-big-ip | Set-ADAccountControl -TrustedToAuthForDelegation $trueDas APM-Dienstkonto muss wissen, an welchen Ziel-Dienstprinzipalnamen vertrauenswürdig delegiert werden kann. Legen Sie das Dienstkonto, mit dem Ihre Webanwendung ausgeführt wird, als Ziel-Dienstprinzipalnamen fest:

Set-ADUser -Identity f5-big-ip -Add @{'msDS-AllowedToDelegateTo'=@('HTTP/myexpenses.contoso.com')}Hinweis

Sie können diese Aufgaben über das MMC-Snap-In (Microsoft Management Console) „Active Directory-Benutzer und -Computer“ auf einem Domänencontroller ausführen.

Konfigurieren von BIG-IP und Zielanwendung in unterschiedlichen Domänen

In der Windows Server 2012-Version und höher verwendet die domänenübergreifende KCD die ressourcenbasierte eingeschränkte Delegierung (Resource-Based Constrained Delegation, RCD). Die Beschränkungen für einen Dienst wurden vom Domänenadministrator an den Dienstadministrator übertragen. Diese Delegierung ermöglicht es dem Administrator des Back-End-Diensts, SSO zuzulassen oder zu verweigern. Diese Situation führt zu einem anderen Ansatz für die Konfigurationsdelegierung, der bei Verwendung von PowerShell oder Active Directory Service Interfaces Editor (ADSI Edit) möglich ist.

Sie können die Eigenschaft „PrincipalsAllowedToDelegateToAccount“ des Anwendungsdienstkontos (Computerkonto oder dediziertes Dienstkonto) verwenden, um die Delegierung von BIG-IP zu gewähren. Verwenden Sie in diesem Szenario den folgenden PowerShell-Befehl auf einem Domänencontroller (ab Windows Server 2012 R2) in derselben Domäne, in der sich auch die Anwendung befindet.

Verwenden Sie einen Dienstprinzipalnamen, der für das Dienstkonto einer Webanwendung definiert ist. Aus Sicherheitsgründen sollten Sie einen dedizierten Dienstprinzipalnamen verwenden, der dem Hostheader der Anwendung entspricht. Da der Hostheader der Webanwendung in diesem Beispiel „myexpenses.contoso.com“ lautet, fügen Sie „HTTP/myexpenses.contoso.com“ dem Dienstkontoobjekt der Anwendung in Active Directory (AD) hinzu:

Set-AdUser -Identity web_svc_account -ServicePrincipalNames @{Add="http/myexpenses.contoso.com"}

Beachten Sie für die folgenden Befehle den Kontext.

Verwenden Sie die folgenden Befehle, wenn der Dienst „web_svc_account“ im Kontext eines Benutzerkontos ausgeführt wird:

$big-ip= Get-ADComputer -Identity f5-big-ip -server dc.contoso.com

Set-ADUser -Identity web_svc_account -PrincipalsAllowedToDelegateToAccount

$big-ip Get-ADUser web_svc_account -Properties PrincipalsAllowedToDelegateToAccount

Verwenden Sie die folgenden Befehle, wenn der Dienst „web_svc_account“ im Kontext eines Computerkontos ausgeführt wird:

$big-ip= Get-ADComputer -Identity f5-big-ip -server dc.contoso.com

Set-ADComputer -Identity web_svc_account -PrincipalsAllowedToDelegateToAccount

$big-ip Get-ADComputer web_svc_account -Properties PrincipalsAllowedToDelegateToAccount

Weitere Informationen finden Sie unter Kerberos Constrained Delegation across domains.

Erweiterte BIG-IP-Konfiguration

Verwenden Sie den folgenden Abschnitt, um die BIG-IP-Konfigurationen fortzusetzen.

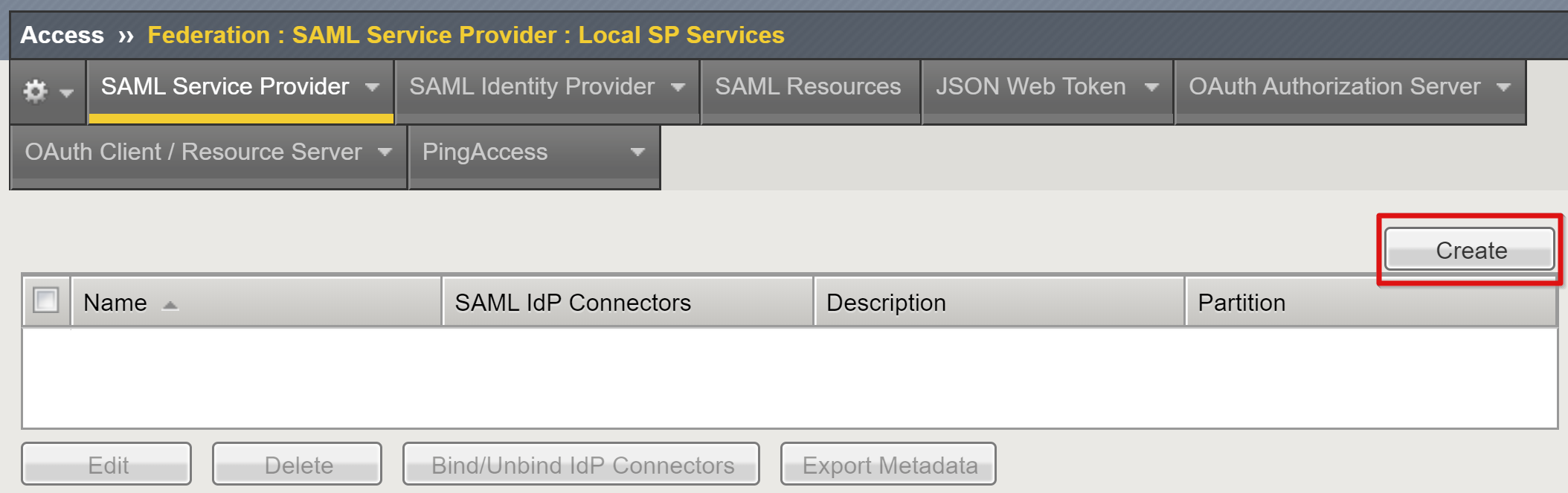

Konfigurieren der Einstellungen des SAML-Dienstanbieters

Durch die Einstellungen für den SAML-Dienstanbieter werden die Eigenschaften definiert, die das APM für die Überlagerung der Legacyanwendung mit der SAML-Vorauthentifizierung verwendet. Gehen Sie zum Konfigurieren wie folgt vor:

Melden Sie sich über einen Browser bei der F5 BIG-IP-Verwaltungskonsole an.

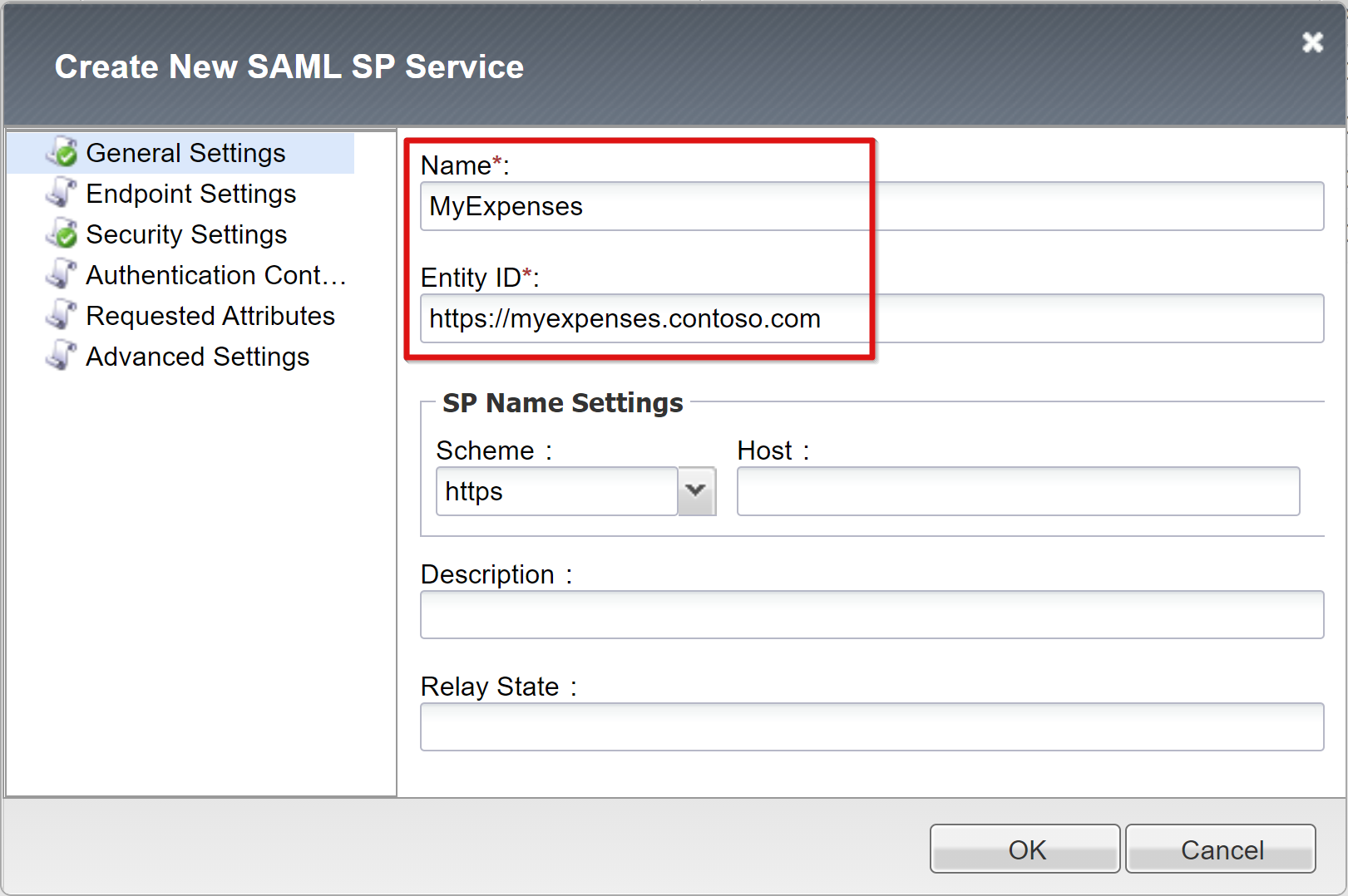

Wählen Sie Access>Federation>SAML Service Provider>Local SP Services>Create (Zugriff > Verbund > SAML-Dienstanbieter > Lokale SP-Dienste > Erstellen) aus.

Geben Sie die Werte für Name und Entitäts-ID an, die Sie beim Konfigurieren von SSO für Microsoft Entra ID gespeichert haben.

Wenn die SAML-Entitäts-ID genau der URL für die veröffentlichte Anwendung entspricht, können Sie die Einstellungen für den Namen des Dienstanbieters überspringen. Der Schemawert lautet beispielsweise https, und der Hostwert ist myexpenses.contoso.com, wenn die Entitäts-ID „urn:myexpenses:contosoonline“ lautet. Wenn die Entitäts-ID https://myexpenses.contoso.com" lautet, brauchen Sie diese Informationen nicht anzugeben.

Konfigurieren eines externen IdP-Connectors

Ein SAML-IdP-Connector definiert die Einstellungen, die erforderlich sind, damit BIG-IP APM Microsoft Entra ID als SAML-Identitätsanbieter vertraut. Diese Einstellungen ordnen den SAML-Dienstanbieter einem SAML-Identitätsanbieter zu und etablieren so die Verbundvertrauensstellung zwischen dem APM und Microsoft Entra ID. Gehen Sie zum Konfigurieren des Connectors wie folgt vor:

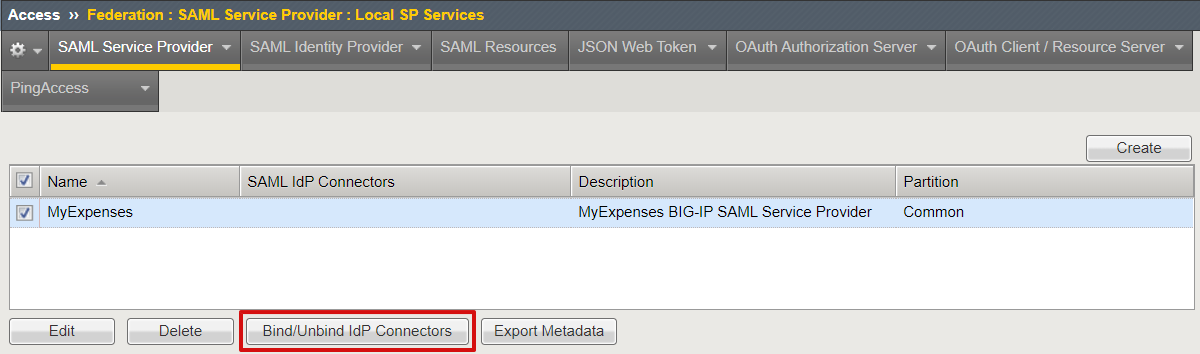

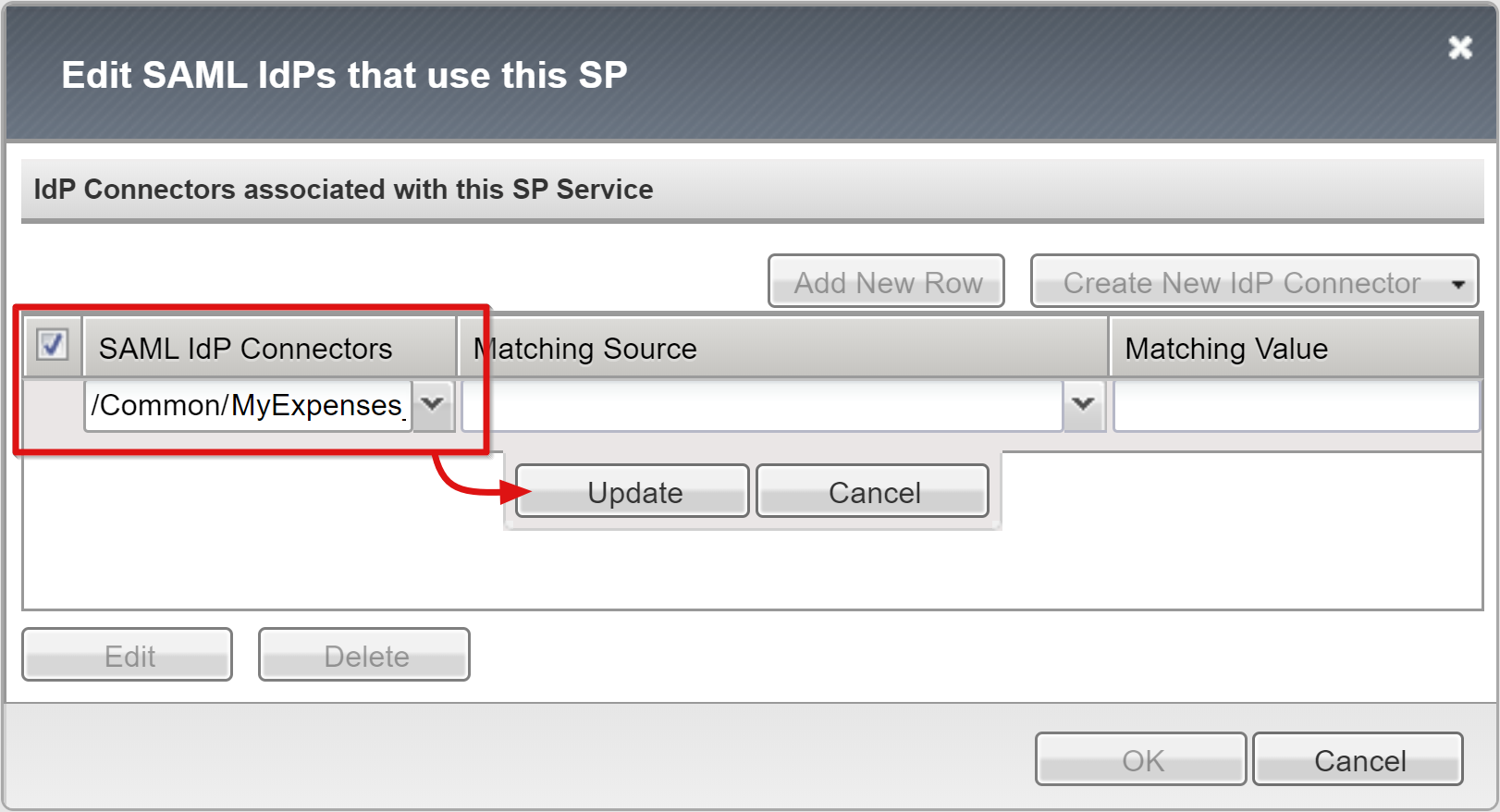

Scrollen Sie nach unten zum neuen SAML-Dienstanbieterobjekt, und wählen Sie Bind/Unbind IdP Connectors (IdP-Connectors binden/trennen) aus.

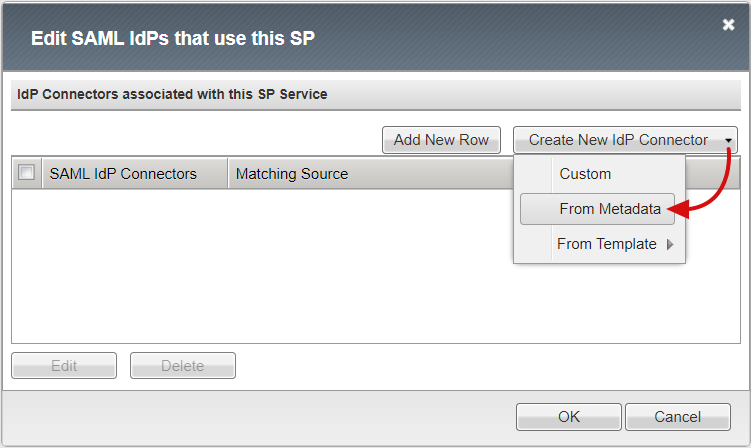

Wählen Sie Create New IdP Connector>From Metadata (Neuen IdP-Connector erstellen > Aus Metadaten) aus.

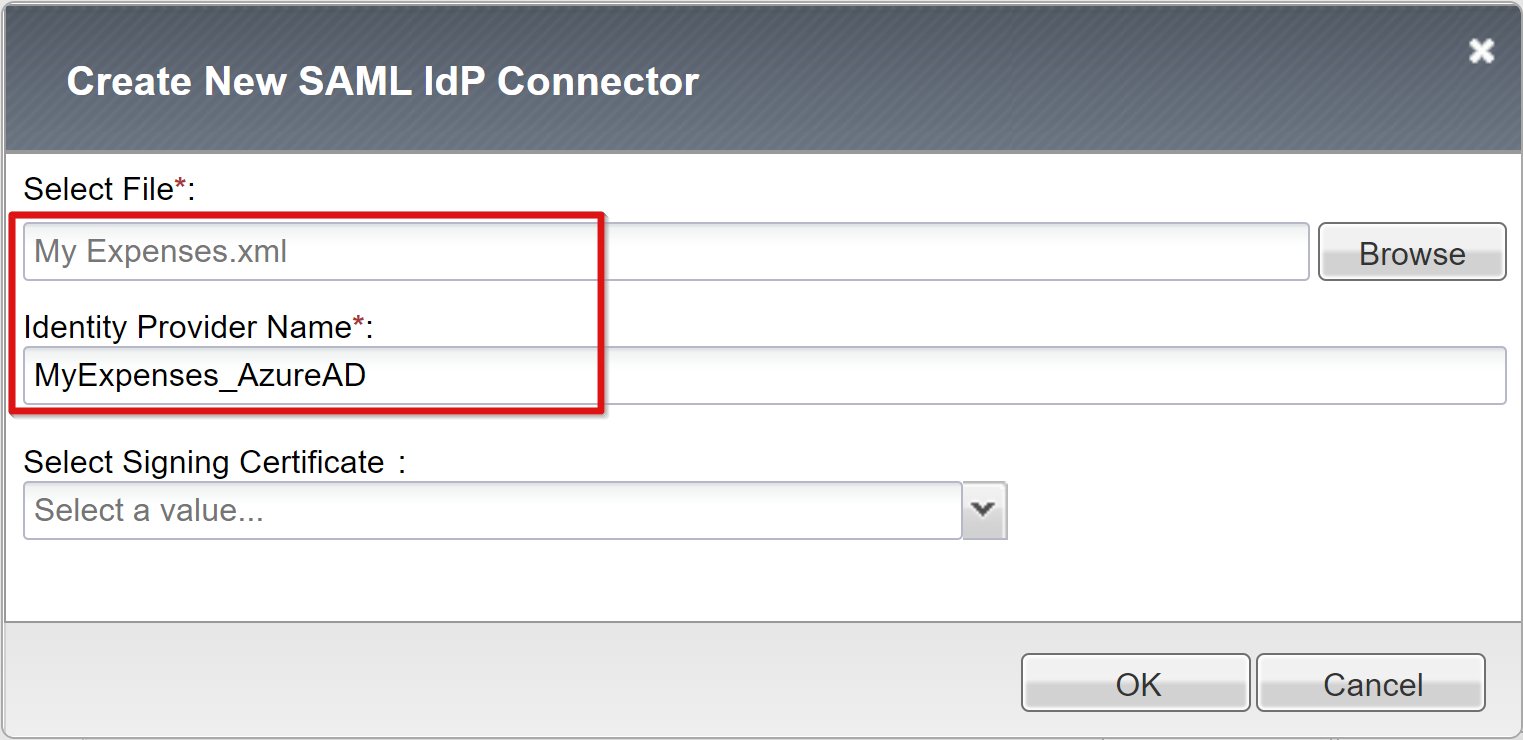

Navigieren Sie zu der zuvor heruntergeladenen Verbundmetadaten-XML-Datei, und geben Sie einen Identitätsanbieter-Namen für das APM-Objekt an, das den externen SAML-Identitätsanbieter darstellt. Im folgenden Beispiel lautet der Name MyExpenses_AzureAD.

Wählen Sie Neue Zeile hinzufügen aus, um den neuen Wert für SAML-IdP-Connectors auszuwählen, und wählen Sie anschließend Aktualisieren aus.

Klicken Sie auf OK.

Kerberos SSO konfigurieren

Erstellen Sie ein APM-SSO-Objekt für KCD-SSO für Back-End-Anwendungen. Verwenden Sie das zuvor erstellte APM-Delegierungskonto.

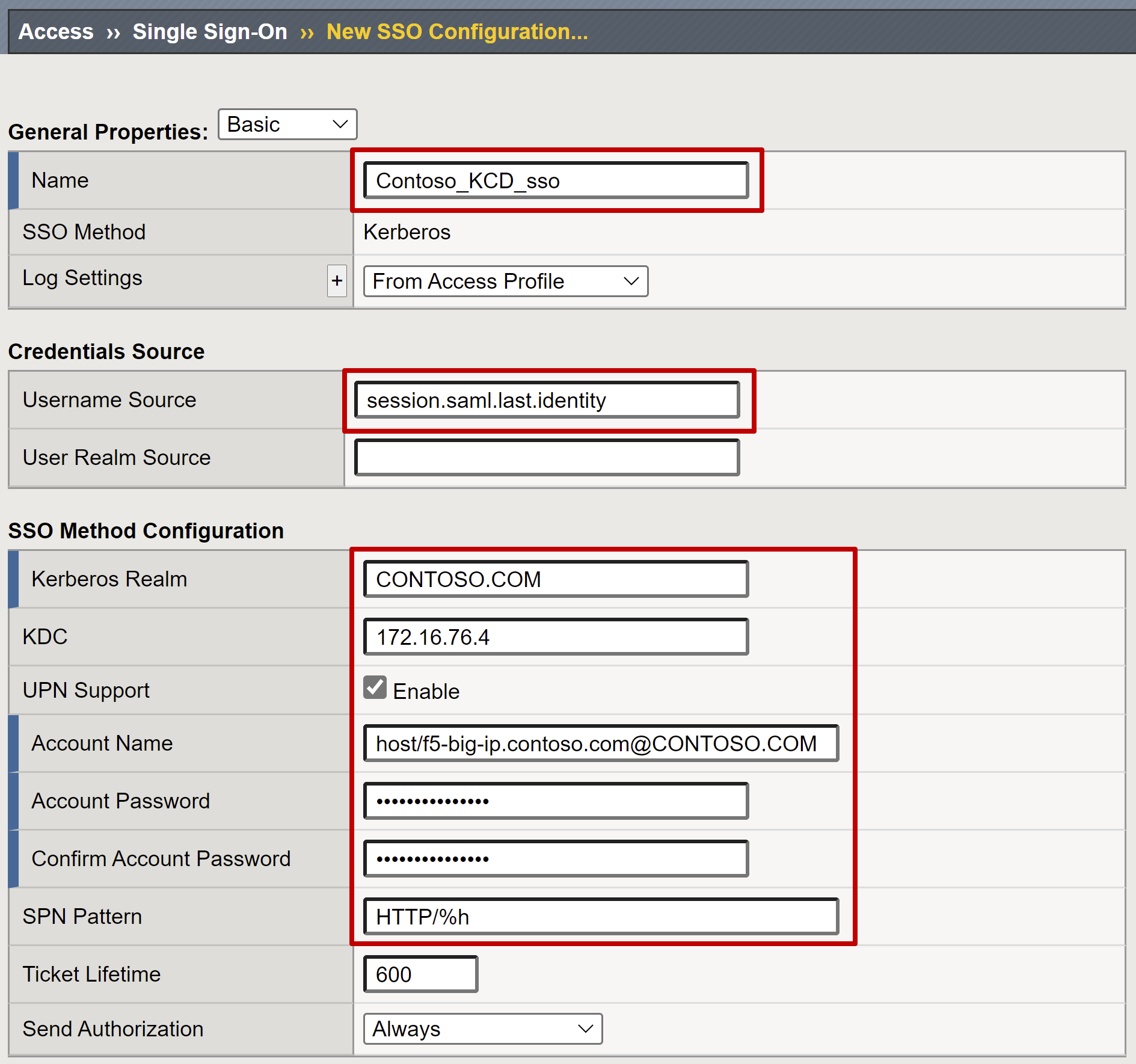

- Wählen Sie Access>Single Sign-on>Kerberos>Create (Zugriff > Einmaliges Anmelden > Kerberos > Erstellen) aus, und geben Sie Folgendes an:

Name: Nach der Erstellung kann das Kerberos-SSO-APM-Objekt auch von anderen veröffentlichten Anwendungen verwendet werden. „Contoso_KCD_sso“ kann beispielsweise für mehrere veröffentlichte Anwendungen für die Contoso-Domäne verwendet werden. Verwenden Sie „MyExpenses_KCD_sso“ für eine einzelne Anwendung.

Quelle des Benutzernamens: Geben Sie die Quelle der Benutzer-ID an. Verwenden Sie eine APM-Sitzungsvariable als Quelle. Es ist ratsam, session.saml.last.identity zu verwenden, da sie die ID des angemeldeten Benutzers aus dem Microsoft Entra-Anspruch enthält.

Quelle des Benutzerbereichs: Erforderlich, wenn sich die Benutzerdomäne vom Kerberos-Bereich für KCD unterscheidet. Wenn sich Benutzer in einer separaten vertrauenswürdigen Domäne befinden, machen Sie APM darauf aufmerksam, indem Sie die APM-Sitzungsvariable mit der angemeldeten Benutzerdomäne angeben. Ein Beispiel wäre etwa session.saml.last.attr.name.domain. Diese Aktion wird in Szenarios verwendet, in denen der Benutzerprinzipalname (UPN) auf einem alternativen Suffix basiert.

Kerberos-Bereich: Benutzerdomänensuffix in Großbuchstaben.

KDC: IP-Adresse des Domänencontrollers. Alternativ können Sie auch einen vollqualifizierten Domänennamen eingeben, wenn DNS konfiguriert und effizient ist.

UPN-Unterstützung: Aktivieren Sie dieses Kontrollkästchen, wenn die Quelle für den Benutzernamen im UPN-Format angegeben ist (z. B. die Variable „session.saml.last.identity“).

Kontoname und Kontokennwort: Anmeldeinformationen für das APM-Dienstkonto zum Ausführen von KCD.

SPN-Muster: Bei Verwendung von „HTTP/%h“ verwendet APM den Hostheader der Clientanforderung, um den Dienstprinzipalnamen zu erstellen, für den ein Kerberos-Token angefordert wird.

Send Authorization (Autorisierung senden): Deaktivieren Sie diese Option für Anwendungen, die es vorziehen, die Authentifizierung auszuhandeln, anstatt das Kerberos-Token in der ersten Anforderung zu erhalten (beispielsweise Tomcat).

Sie können „KDC“ undefiniert lassen, wenn der Benutzerbereich nicht dem Bereich des Back-End-Servers entspricht. Diese Regel gilt auch für Szenarien mit mehreren Domänenbereichen. Wenn Sie KDC nicht definieren, versucht BIG-IP, einen Kerberos-Bereich über ein DNS-Lookup nach SRV-Einträgen für die Domäne des Back-End-Servers zu ermitteln. Es wird erwartet, dass der Domänenname mit dem Bereichsnamen identisch ist. Einen anders lautenden Domänennamen müssen Sie in der Datei /krb5.conf angeben.

Die Kerberos-SSO-Verarbeitung ist schneller, wenn eine KDC per IP-Adresse angegeben wird. Die Kerberos-SSO-Verarbeitung ist langsamer, wenn eine KDC von einem Hostnamen angegeben wird. Wenn keine KDC definiert wird, ist die Verarbeitung aufgrund zusätzlicher DNS-Abfragen langsamer. Stellen Sie sicher, dass Ihr DNS optimal funktioniert, bevor Sie vom Proof of Concept zur Produktion übergehen.

Hinweis

Wenn sich Back-End-Server in mehreren Bereichen befinden, müssen Sie für jeden Bereich ein separates SSO-Konfigurationsobjekt erstellen.

Sie können Header als Teil der SSO-Anforderung an die Back-End-Anwendung integrieren. Ändern Sie die Einstellung Allgemeine Eigenschaften von Basic in Erweitert.

Weitere Informationen zum Konfigurieren eines APM für KCD-SSO finden Sie im F5-Artikel K17976428: Übersicht über die eingeschränkte Kerberos-Delegierung.

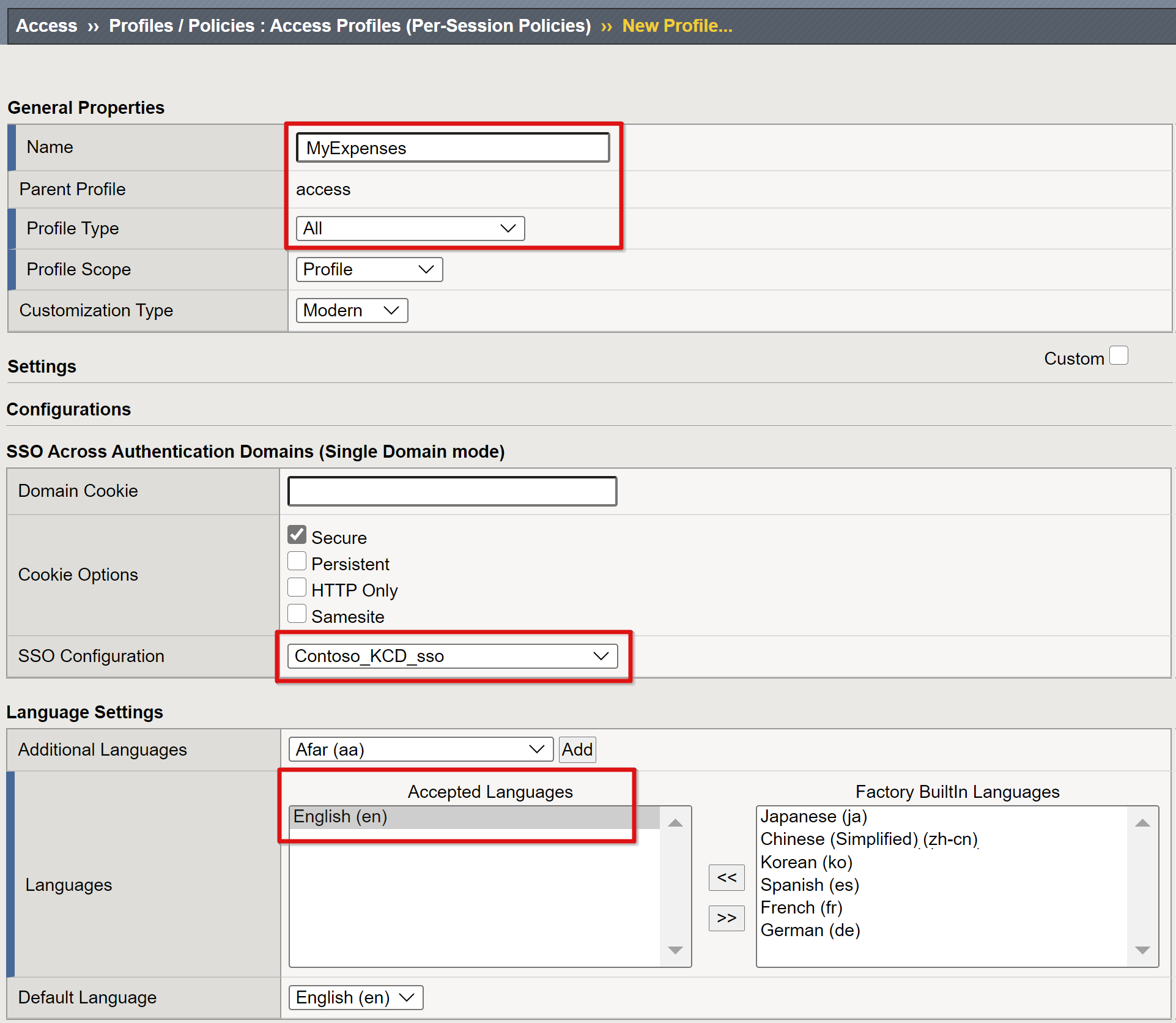

Konfigurieren eines Zugriffsprofils

Ein Zugriffsprofil bindet APM-Elemente, die den Zugriff auf virtuelle BIG-IP-Server verwalten. Zu diesen Elementen zählen unter anderem Zugriffsrichtlinien, SSO-Konfiguration und Benutzeroberflächeneinstellungen.

Wählen Sie Zugriff>Profile/Richtlinien>Zugriffsprofile (Richtlinien pro Sitzung)>Erstellen aus, und geben Sie die folgenden Eigenschaften ein:

Name: Geben Sie beispielsweise „MyExpenses“ ein.

Profiltyp: Wählen Sie Alle aus.

SSO-Konfiguration: Wählen Sie das von Ihnen erstellte KCD-SSO-Konfigurationsobjekt aus.

Akzeptierte Sprache: Fügen Sie mindestens eine Sprache hinzu.

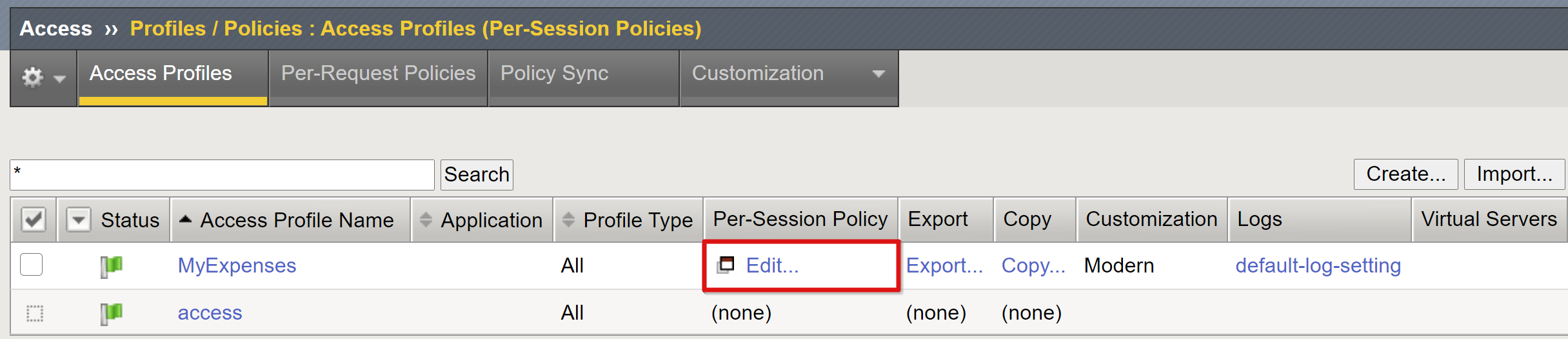

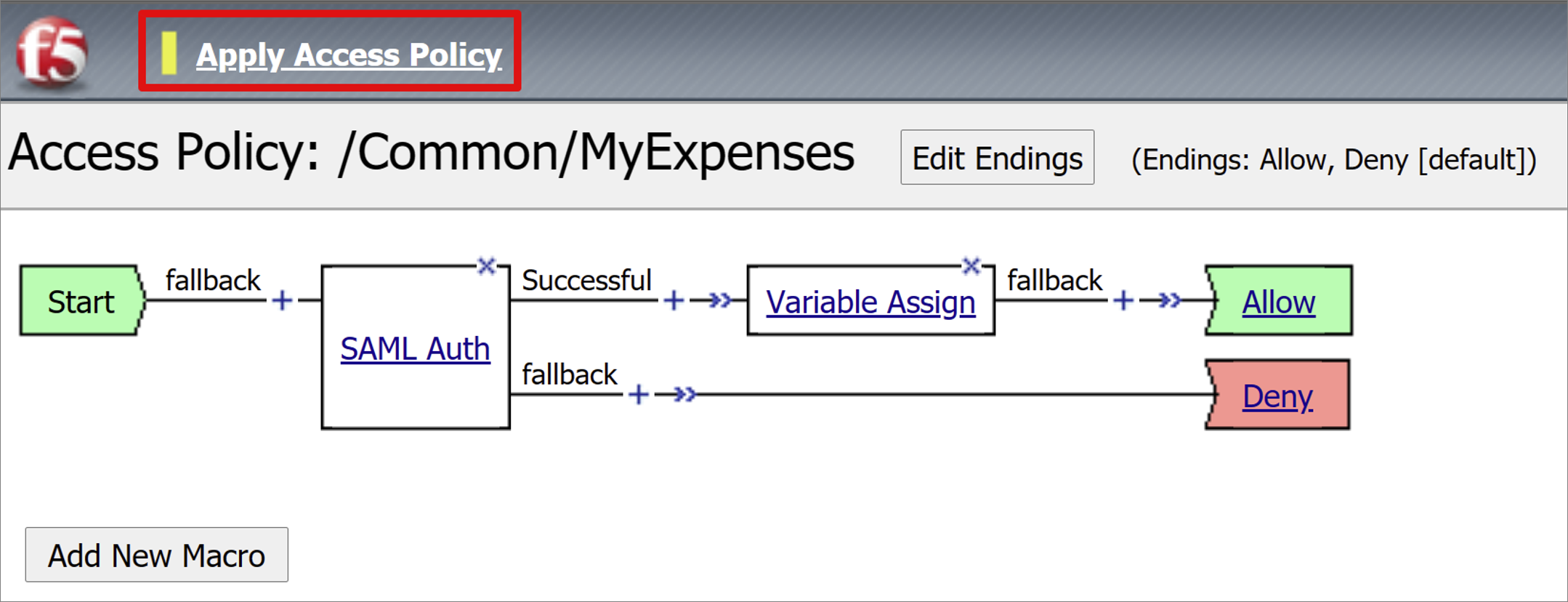

Wählen Sie für das soeben erstellte Profil pro Sitzung Bearbeiten aus.

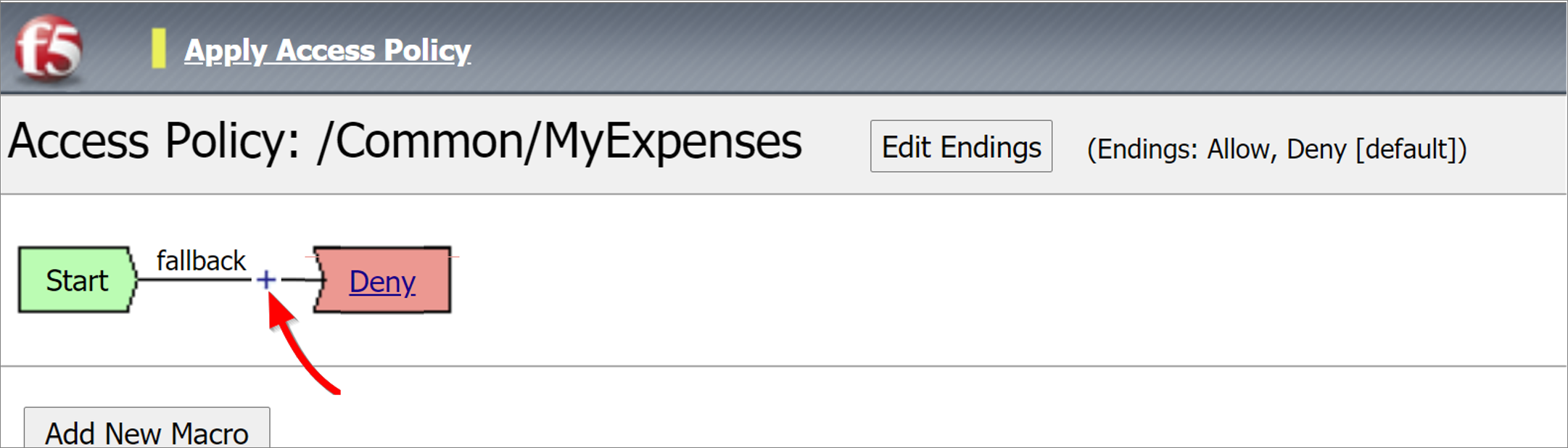

Der visuelle Richtlinien-Editor wird geöffnet. Wählen Sie das Pluszeichen neben Fallback aus.

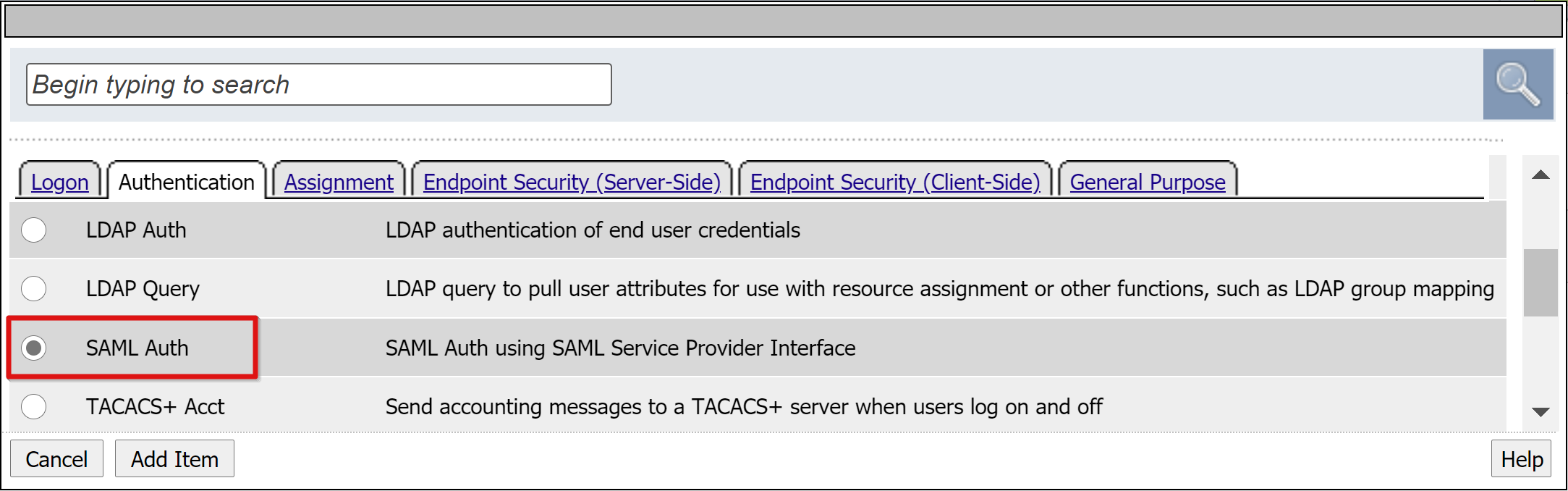

Wählen Sie im Dialogfeld Authentifizierung>SAML-Authentifizierung>Element hinzufügen aus.

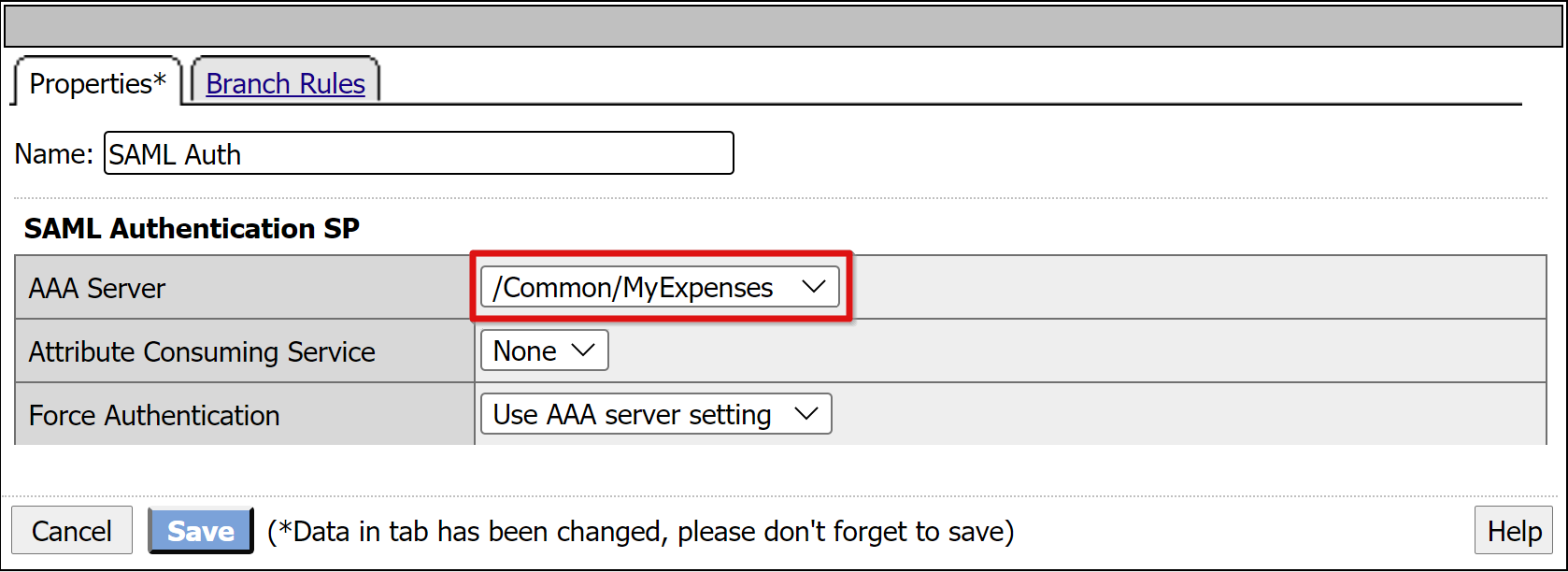

Stellen Sie in der Konfiguration SAML-Authentifizierung SP die Option AAA-Server so ein, dass das von Ihnen erstellte SAML-SP-Objekt verwendet wird.

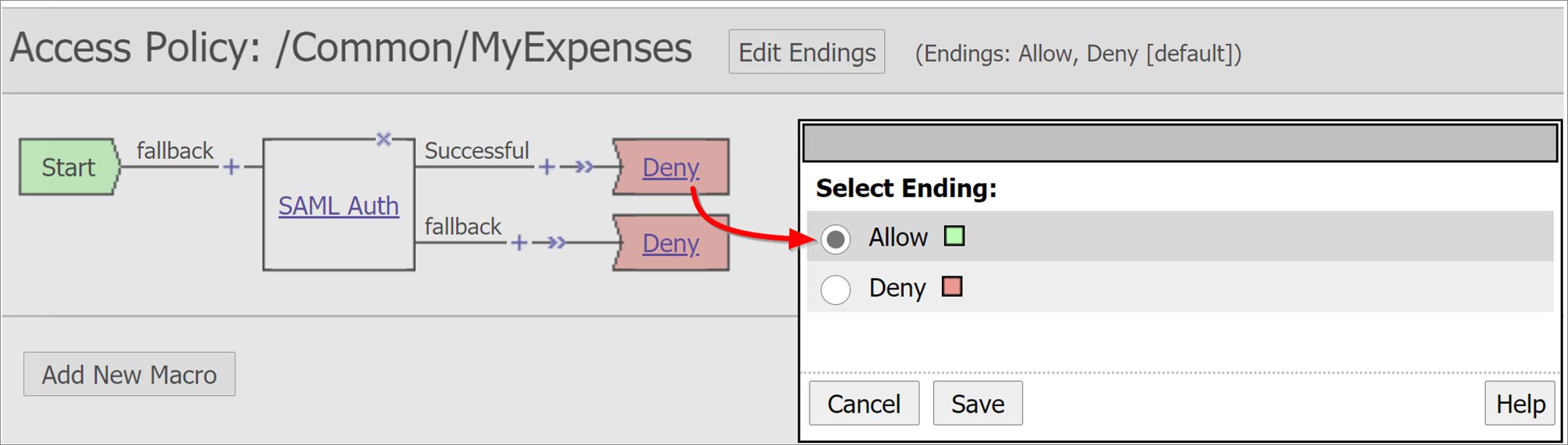

Um den Branch Erfolgreich in Zulassen zu ändern, wählen Sie den Link im oberen Feld Verweigern aus.

Wählen Sie Speichern aus.

Konfigurieren von Attributzuordnungen

Das Hinzufügen einer Konfiguration vom Typ LogonID_Mapping ist zwar optional, ermöglicht aber, dass in der BIG-IP-Liste der aktiven Sitzungen anstelle einer Sitzungsnummer der Benutzerprinzipalname des angemeldeten Benutzers angezeigt wird. Diese Informationen sind hilfreich, wenn Sie Protokolle analysieren oder Probleme behandeln.

Wählen Sie für den Branch SAML-Authentifizierung erfolgreich das Pluszeichen aus.

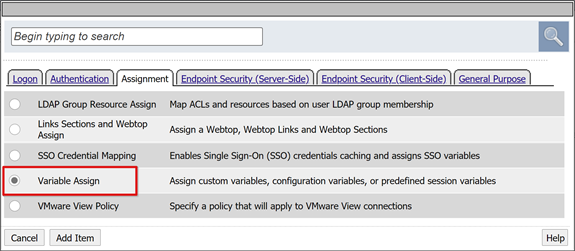

Wählen Sie im Dialogfeld Zuweisung>Variable zuweisen>Element hinzufügen aus.

Geben Sie einen Namen ein.

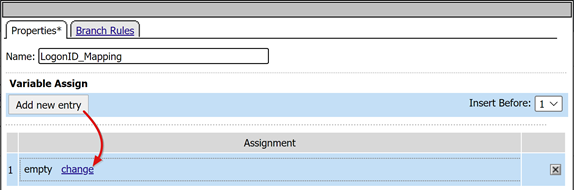

Wählen Sie im Bereich Variable Assign (Variable zuweisen) die Option Add new entry>change (Neuen Eintrag hinzufügen > Ändern) aus. Im folgenden Beispiel enthält das Feld Name den Namen LogonID_Mapping.

Legen Sie beide Variablen fest:

- Benutzerdefinierte Variable: Geben Sie „session.logon.last.username“ ein.

- Sitzungsvariable: Geben Sie „session.saml.last.identity“ ein.

Wählen Sie Finished>Save (Abgeschlossen > Speichern) aus.

Wählen Sie das Terminal Verweigern der Zugriffsrichtlinie Erfolgreich aus. Ändern Sie es in Zulassen.

Wählen Sie Speichern aus.

Wählen Sie Zugriffsrichtlinie anwenden aus, und schließen Sie den Editor.

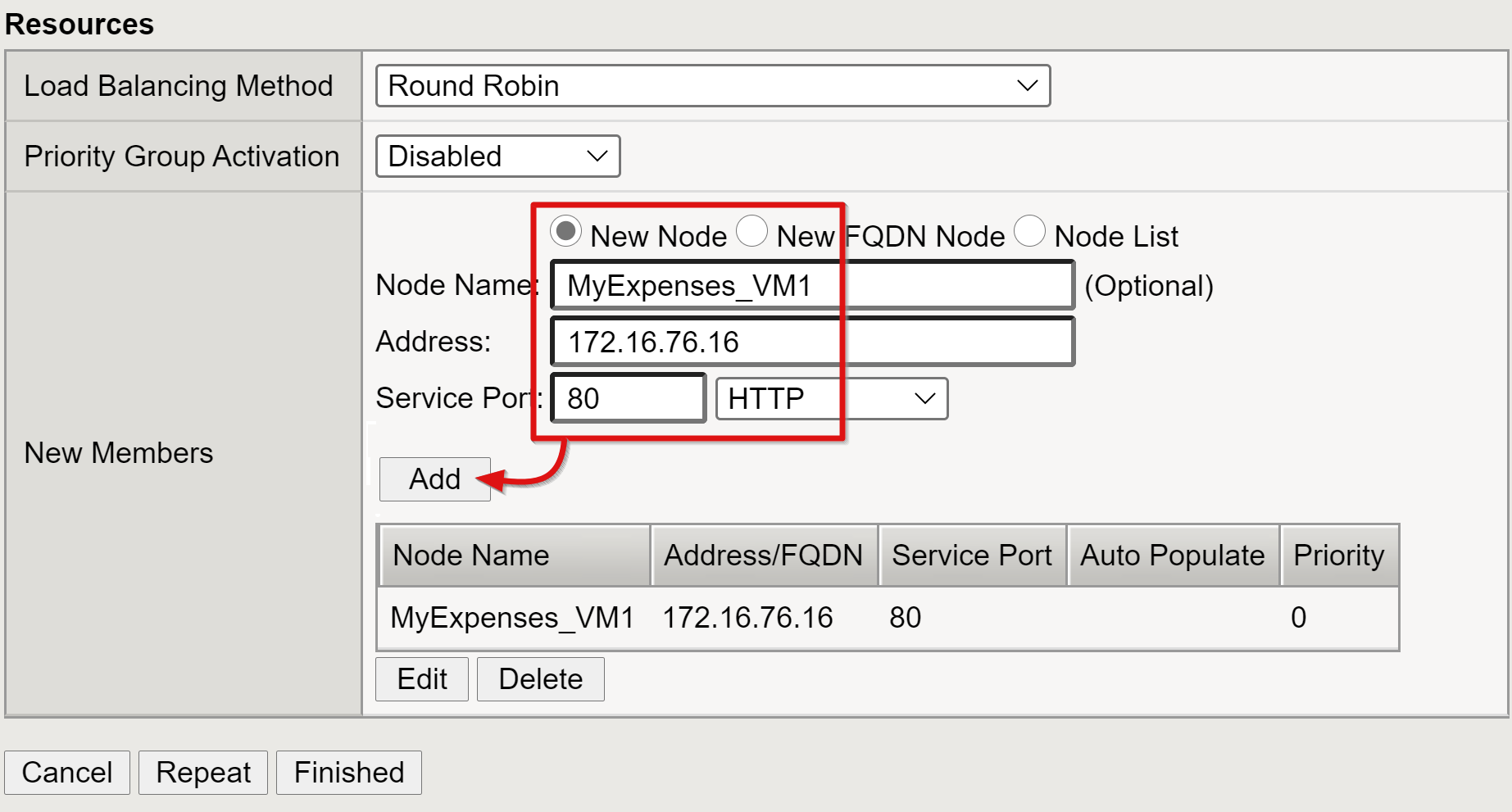

Konfigurieren des Back-End-Pools

Damit BIG-IP den Clientdatenverkehr exakt weiterleiten kann, erstellen Sie ein BIG-IP-Knotenobjekt, das den Back-End-Server darstellt, der Ihre Anwendung hostet. Platzieren Sie diesen Knoten anschließend in einem BIG-IP-Serverpool.

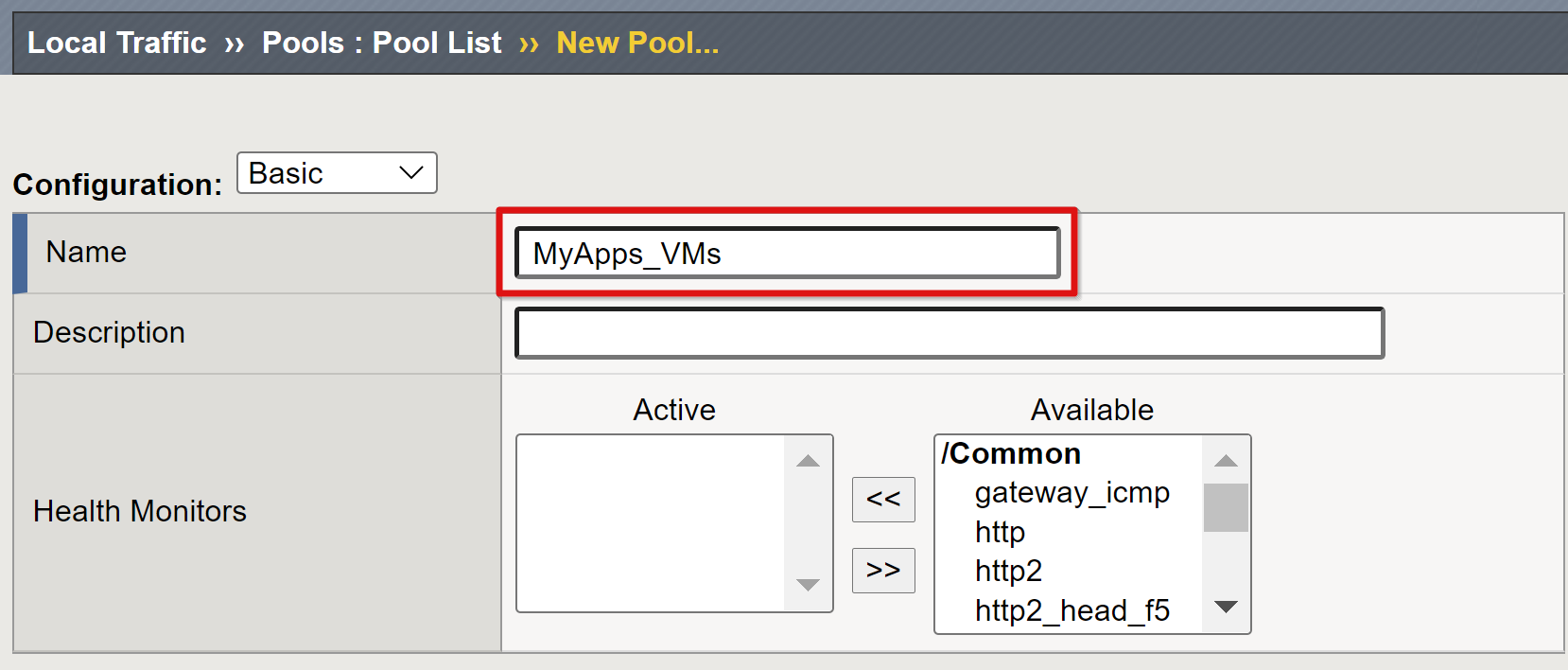

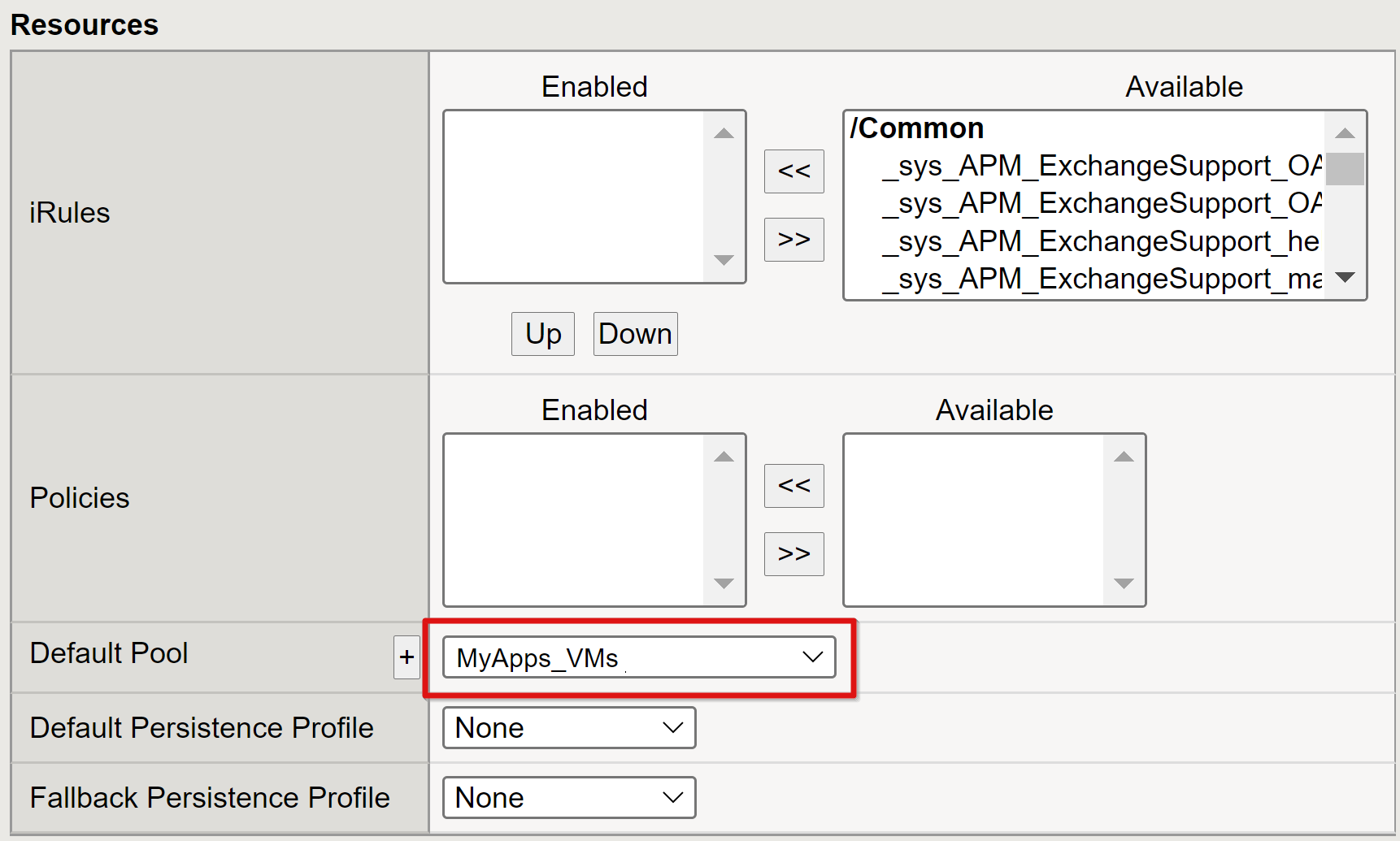

Wählen Sie Local Traffic>Pools>Pool List>Create aus, und geben Sie einen Namen für ein Serverpoolobjekt an. Geben Sie beispielsweise MyApps_VMs ein.

Fügen Sie ein Poolmitglied-Objekt mit den folgenden Ressourcendetails hinzu:

- Knotenname: Anzeigename für den Server, der die Back-End-Webanwendung hostet

- Adresse: IP-Adresse des Servers, der die Anwendung hostet

- Dienstport: Der HTTP/S-Port, an dem die Anwendung lauscht

Hinweis

In diesem Artikel wird die zusätzliche Konfiguration, die Integritätsmonitore benötigen, nicht behandelt. Lesen Sie hierzu K13397: Übersicht über die Formatierung von HTTP-Integritätsmonitoranforderungen für das BIG-IP-DNS-System.

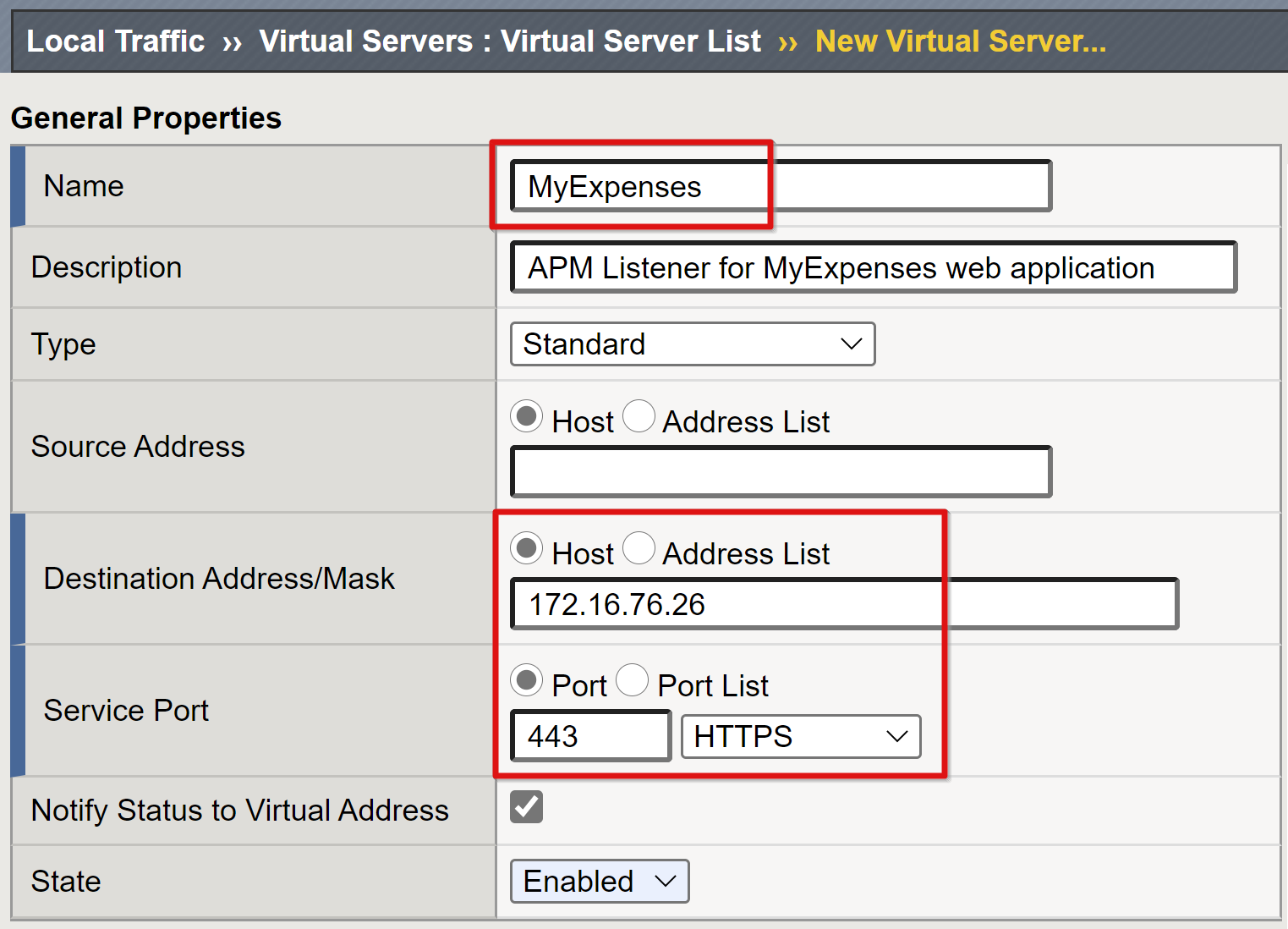

Konfigurieren des virtuellen Servers

Ein virtueller Server ist ein BIG-IP-Datenebenenobjekt, das durch eine virtuelle IP-Adresse dargestellt wird, die auf Clientanforderungen für die Anwendung lauscht. Empfangener Datenverkehr wird verarbeitet und anhand des APM-Zugriffsprofils, das dem virtuellen Server zugeordnet ist, ausgewertet, bevor er entsprechend der Richtlinie weitergeleitet wird.

So konfigurieren Sie einen virtuellen Server

Wählen Sie Local Traffic>Virtual Servers>Virtual Server List>Create (Lokaler Datenverkehr > Virtuelle Server > Liste virtueller Server Erstellen) aus.

Geben Sie einen Namen und eine IPv4/IPv6-Adresse ein, die keinem BIG-IP-Objekt oder -Gerät im verbundenen Netzwerk zugeordnet ist. Die IP-Adresse ist dediziert für den Empfang von Clientdatenverkehr für die veröffentlichte Back-End-Anwendung bestimmt.

Legen Sie den Dienstport auf 443 fest.

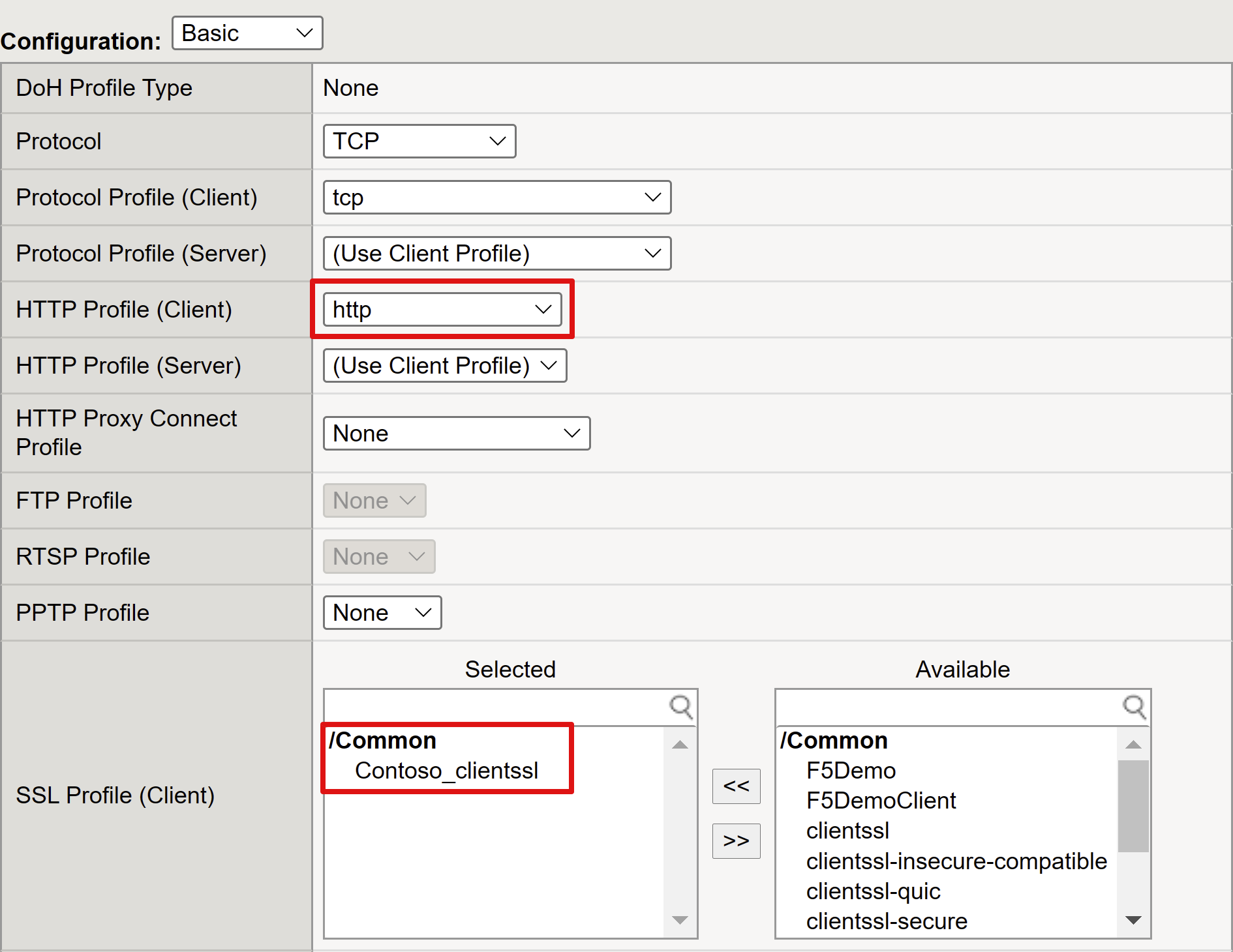

Legen Sie HTTP Profile (Client) (HTTP-Profil (Client)) auf http fest.

Aktivieren Sie die Verwendung von Transport Layer Security (TLS) für einen virtuellen Server, damit Dienste über HTTPS veröffentlicht werden können.

Wählen Sie unter SSL-Profil (Client) das Profil aus, das Sie unter Voraussetzungen erstellt haben. Übernehmen Sie alternativ zum Testen den Standardwert.

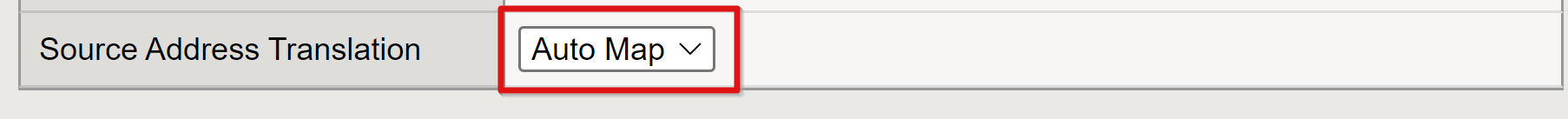

Ändern Sie Source Address Translation (Quelladressübersetzung) in Auto Map (Automatische Zuordnung).

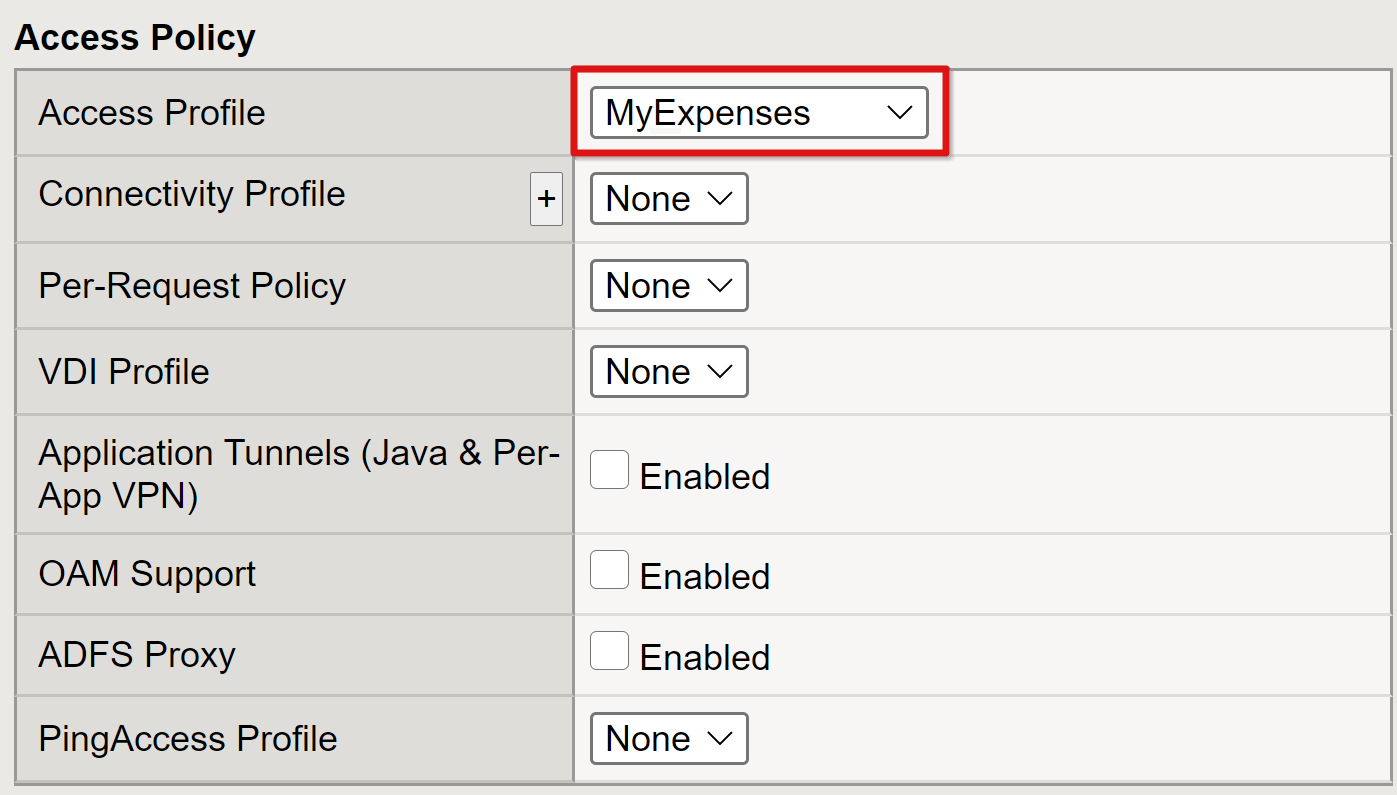

Legen Sie unter Zugriffsrichtlinie das Zugriffsprofil anhand des von Ihnen erstellten Profils fest. Durch diese Auswahl werden das Microsoft Entra-SAML-Vorauthentifizierungsprofil und die KCD-SSO-Richtlinie an den virtuellen Server gebunden.

Legen Sie den Standardpool so fest, dass die im vorherigen Abschnitt erstellten Back-End-Poolobjekte verwendet werden.

Wählen Sie Finished (Fertig) aus.

Konfigurieren der Einstellungen für die Sitzungsverwaltung

Mit den Einstellungen für die Sitzungsverwaltung von BIG-IP werden die Bedingungen definiert, unter denen Benutzersitzungen beendet werden oder fortgesetzt werden dürfen. Außerdem werden Grenzwerte für Benutzer und IP-Adressen sowie Fehlerseiten festgelegt. Sie können hier eine Richtlinie erstellen.

Navigieren Sie zu Zugriffsrichtlinie>Zugriffsprofile>Zugriffsprofil, und wählen Sie in der Liste eine Anwendung aus.

Wenn Sie in Microsoft Entra ID einen URI für einmaliges Abmelden definiert haben, wird sichergestellt, dass durch eine IdP-initiierte Abmeldung vom MyApps-Portal die Sitzung zwischen Client und BIG-IP APM beendet wird. Die importierte XML-Datei mit Anwendungsverbundmetadaten stellt dem APM den Microsoft Entra-SAML-Abmeldeendpunkt für die SP-initiierte Abmeldung bereit. Um effektive Ergebnisse zu erzielen, muss das APM wissen, wann sich ein Benutzer abmeldet.

Stellen Sie sich ein Szenario vor, in dem kein BIG-IP-Webportal verwendet wird. Der Benutzer hat keine Möglichkeit, dem APM eine Abmeldeanweisung zu übermitteln. Selbst wenn sich der Benutzer von der Anwendung abmeldet, ist dies für BIG-IP nicht erkennbar, sodass die Anwendungssitzung über einmaliges Anmelden wiederhergestellt werden könnte. Bei einer SP-initiierten Abmeldung muss bedacht werden, wie das sichere Beenden von Sitzungen gewährleistet werden kann.

Hinweis

Sie können der Schaltfläche zum Abmelden von der Anwendung eine Funktion für einmaliges Abmelden (Single Log-Out, SLO) hinzufügen. Über diese Funktion wird Ihr Client zum Microsoft Entra-SAML-Abmeldeendpunkt umgeleitet. Sie finden den SAML-Abmeldeendpunkt unter App-Registrierungen>Endpunkte.

Wenn Sie die App nicht ändern können, empfiehlt es sich gegebenenfalls, Big-IP auf den Abmeldeaufruf der App lauschen zu lassen. Wenn Big-IP die Anforderung erkennt, wird das einmalige Abmelden (SLO) ausgelöst.

Weitere Informationen finden Sie in folgenden F5-Artikeln:

- K42052145: Konfigurieren der automatischen Sitzungsbeendigung (Abmelden) basierend auf einem Dateinamen, auf den der URI verweist

- K12056: Übersicht über die Option „Abmelde-URI einschließen“.

Zusammenfassung

Ihre Anwendung wird veröffentlicht und ist über SHA (entweder über die URL oder die Microsoft-Anwendungsportale) zugänglich. Die Anwendung wird im bedingten Zugriff von Microsoft Entra als Zielressource angezeigt.

Um die Sicherheit zu erhöhen, können Organisationen, die dieses Muster verwenden, den direkten Zugriff auf die Anwendung blockieren und einen strikten Pfad über BIG-IP erzwingen.

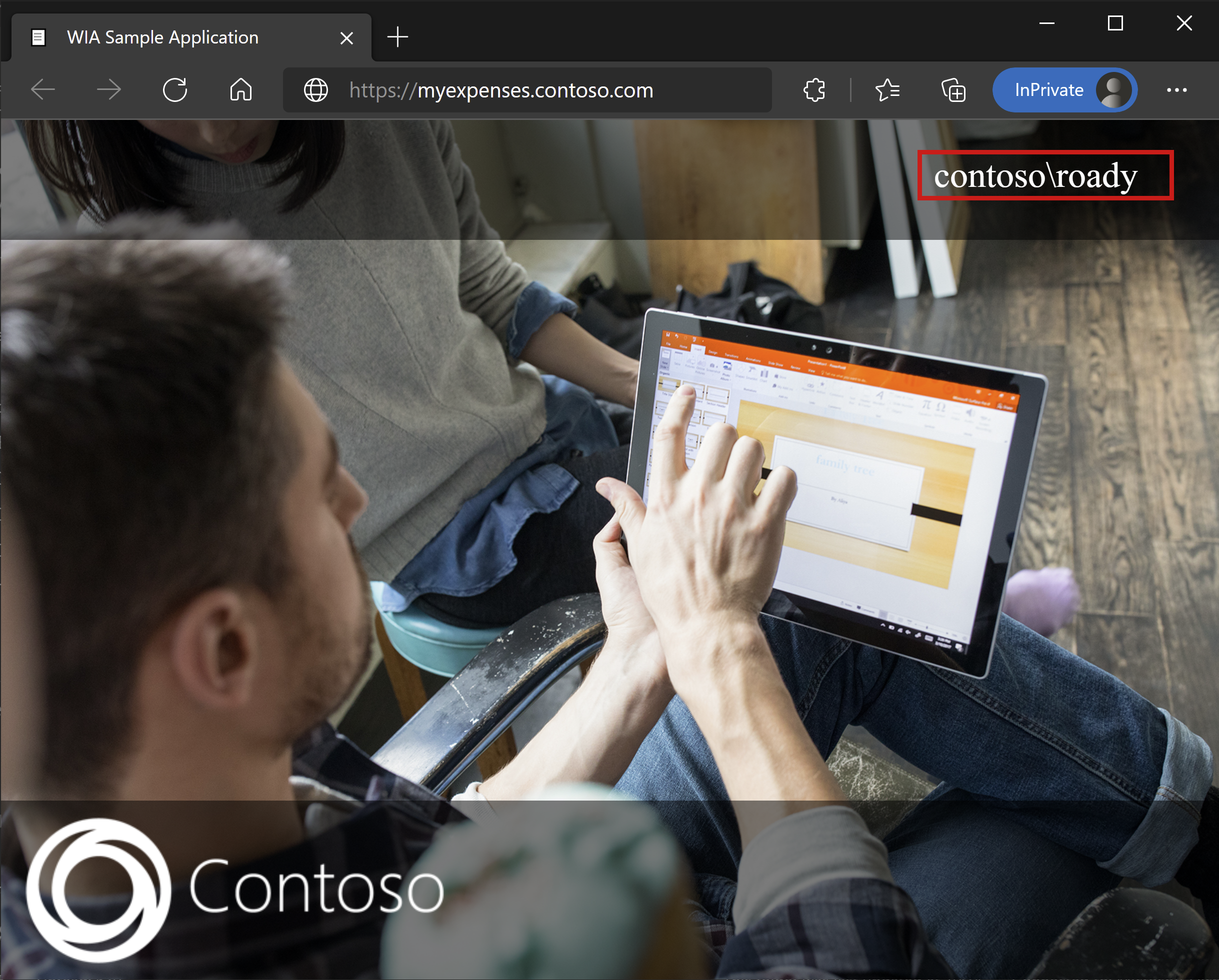

Nächste Schritte

Sie als Benutzer öffnen einen Browser und stellen eine Verbindung mit der externen URL der Anwendung her. Das Anwendungssymbol können Sie im MyApps-Portal von Microsoft auswählen. Nachdem Sie sich bei Ihrem Microsoft Entra-Mandanten authentifiziert haben, werden Sie zum BIG-IP-Endpunkt für die Anwendung umgeleitet und per einmaligem Anmelden (SSO) angemeldet.

Microsoft Entra B2B-Gastzugriff

SHA unterstützt Microsoft Entra B2B-Gastzugriff. Gastidentitäten werden von Ihrem Microsoft Entra-Tenant mit Ihrer Kerberos-Zieldomäne synchronisiert. Eine lokale Darstellung von Gastobjekten ist für BIG-IP erforderlich, um KCD-SSO für die Back-End-Anwendung durchzuführen.

Problembehandlung

Beachten Sie bei der Problembehandlung die folgenden Punkte:

- Kerberos ist zeitabhängig. Für Server und Clients muss die richtige Zeit eingestellt sein, und nach Möglichkeit sollte eine Synchronisierung mit einer zuverlässigen Zeitquelle erfolgen.

- Stellen Sie sicher, dass die Hostnamen für den Domänencontroller und die Webanwendung im DNS auflösbar sind.

- Stellen Sie sicher, dass in Ihrer Umgebung keine doppelten SPNs vorhanden sind. Führen Sie an der Befehlszeile den Befehl

setspn -q HTTP/my_target_SPNaus.

Hinweis

Informationen zum Überprüfen, ob eine IIS-Anwendung für KCD konfiguriert ist, finden Sie unter Behandeln von Problemen bei Konfigurationen mit eingeschränkter Kerberos-Delegierung für den Anwendungsproxy. Weitere Informationen finden Sie auch im AskF5-Artikel Kerberos Single Sign-On Method.

Erhöhen der Protokoll-Ausführlichkeit

BIG-IP-Protokolle sind eine zuverlässige Informationsquelle. So erhöhen Sie die Ausführlichkeit des Protokolls:

- Navigieren Sie zu Access Policy>Overview>Event Logs>Settings (Zugriffsrichtlinie > Übersicht > Ereignisprotokolle > Einstellungen).

- Wählen Sie die Zeile für Ihre veröffentlichte Anwendung aus.

- Wählen Sie Bearbeiten>Auf Systemprotokolle zugreifen aus.

- Wählen Sie Debuggen in der SSO-Liste aus.

- Klicken Sie auf OK.

Reproduzieren Sie Ihr Problem, bevor Sie sich die Protokolle anschauen. Stellen Sie abschließend dieses Feature wieder her. Andernfalls ist die Ausführlichkeit wichtig.

BIG-IP-Fehler

Wenn nach der Microsoft Entra-Vorauthentifizierung ein BIG-IP-Fehler auftritt, bezieht sich das Problem möglicherweise auf den SSO-Vorgang von Microsoft Entra ID bei BIG-IP.

- Navigieren Sie zu Access>Overview>Access reports (Zugriff > Übersicht > Zugriffsberichte).

- Um in den Protokollen nach Hinweisen zu suchen, führen Sie den Bericht für die letzte Stunde aus.

- Verwenden Sie den Link Sitzungsvariablen anzeigen für Ihre Sitzung, um nachzuvollziehen, ob APM die erwarteten Ansprüche von Microsoft Entra ID empfängt.

Back-End-Anforderung

Wenn kein BIG-IP-Fehler angezeigt wird, liegt das Problem wahrscheinlich bei dern Back-End-Anforderung oder dem einmaligen Anmelden von BIG-IP bei der Anwendung.

- Navigieren Sie zu Access Policy>Overview>Active Sessions (Zugriffsrichtlinie > Übersicht > Aktive Sitzungen).

- Wählen Sie den Link für Ihre aktive Sitzung aus.

- Verwenden Sie den Link Variablen anzeigen, um die Grundursache der KCD-Probleme zu ermitteln, insbesondere, wenn BIG-IP APM die richtigen Benutzer- und Domänenkennungen nicht abrufen kann.

Hilfreiche Informationen zur Diagnose KCD-bezogener Probleme finden Sie im F5 BIG-IP-Bereitstellungsleitfaden unter Konfigurieren der eingeschränkten Kerberos-Delegierung.