Microsoft Identity Manager 2016-Berichterstellung mit Azure Monitor

Azure Monitor ist eine Überwachungslösung für die Sammlung, Analyse und Reaktion auf die Überwachung von Daten aus Ihren Cloudumgebungen und lokalen Umgebungen. DER MIM-Synchronisierungsdienst schreibt in das Ereignisprotokoll für wichtige Ereignisse, und der MIM-Dienst kann so konfiguriert werden, dass einem Windows-Ereignisprotokoll Datensätze für empfangene Anforderungen hinzugefügt werden. Diese Ereignisprotokolle werden von Azure Arc nach Azure Monitor transportiert und können in einem Azure Monitor-Arbeitsbereich zusammen mit dem Microsoft Entra-Überwachungsprotokoll und Protokollen aus anderen Datenquellen aufbewahrt werden. Anschließend können Sie Azure Monitor-Arbeitsmappen verwenden, um die MIM-Ereignisse in einem Bericht zu formatieren, und Warnungen zum Überwachen bestimmter Ereignisse im MIM-Dienst. Dieser Ansatz ersetzt die frühere MIM-Hybridberichterstattung.

Das Einrichten von Azure Monitor mit Ihrem MIM-Server besteht aus den folgenden Schritten:

- Hinzufügen von MIM-Servern zu Azure mit Azure Arc

- Installieren der Azure Monitor-Erweiterungen

- Erstellen eines Arbeitsbereichs

- Erstellen einer Datensammlungsregel (Data Collection Rule, DCR)

- Überprüfen der MIM-Daten

In den folgenden Abschnitten werden die einzelnen Schritte beschrieben.

Voraussetzungen

Sie sollten sicherstellen, dass Sie die Voraussetzungen für Azure Arc und Azure Monitor erfüllen, bevor Sie die nachstehend beschriebenen Schritte ausführen.

- Voraussetzungen für Azure Arc

- Sammeln von Windows-Ereignissen mit Azure Monitor Agent – Voraussetzungen

Außerdem ist eine Ressourcengruppe in Azure erforderlich, bevor Sie dem Server mit Azure Arc beitreten. Wenn Sie nicht über eine Ressourcengruppe verfügen, können Sie eine erstellen, bevor Sie das Azure Arc-Installationsskript generieren.

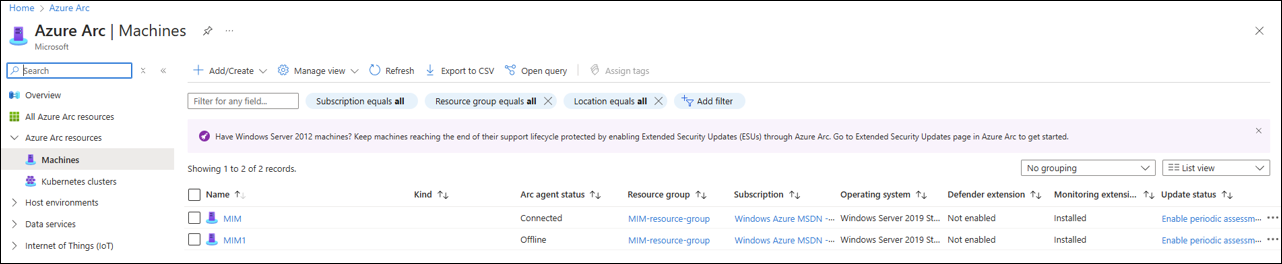

Hinzufügen von MIM-Server zu Azure mit Azure Arc

Wahrscheinlich verfügen Sie über einen oder mehrere Windows Server-Computer, auf denen MIM-Synchronisierungs- oder MIM-Dienst in Ihrer Umgebung ausgeführt wird, die sich möglicherweise lokal befinden. Um einem nicht von Azure gehosteten Windows Server zu Azure beizutreten, generieren Sie ein Skript und führen es lokal auf jedem dieser Server aus. Dies bietet eine konsistente Verwaltungserfahrung auf nativen virtuellen Azure-Computern und -Servern überall. Wenn ein Nicht-Azure-Computer arcfähig ist, wird er zu einem verbundenen Computer und wird als Ressource in Azure mit eigener Ressourcen-ID und Projektion in Azure behandelt.

Um Ihrem MIM-Server beizutreten, generieren Sie ein Skript und führen es lokal auf dem MIM-Server aus. Folgen Sie den Anweisungen im Portal, um das Skript zu erstellen. Laden Sie das Skript herunter, und führen Sie es auf dem MIM-Server aus. Nach Abschluss des Skripts sollte der MIM-Server unter Azure Arc im Portal angezeigt werden.

Weitere Informationen finden Sie unter Verbinden von Windows Server-Computern mit Azure Arc Setup.

Installieren der Azure Monitor-Erweiterungen

Nachdem Sie den Windows Server-Computern beigetreten sind, auf denen MIM-Synchronisierungs- oder MIM-Dienst installiert ist, können Sie den Azure Monitor-Agent auf diesen Servern verwenden, um mit der Erfassung von Windows-Ereignisprotokollen zu beginnen. Azure Arc-fähige Server unterstützen das Azure-VM-Erweiterungsframework, das Konfigurations- und Automatisierungsaufgaben nach der Bereitstellung bietet, sodass Sie die Verwaltung Ihrer Hybridcomputer wie bei Azure-VMs vereinfachen können.

Nachdem Sie MIM mit Azure verbunden haben, können Sie den Azure Monitor-Agent auf dem MIM-Server verwenden, um mit der Erfassung von Windows-Ereignisdaten zu beginnen. Um die Azure Monitor-Erweiterungen zu installieren, können Sie das folgende PowerShell-Skript verwenden. Achten Sie darauf, die Variablen durch Ihre Informationen zu ersetzen.

## Install the Azure Monitor Agent

Install-Module -Name Az.ConnectedMachine

$subscriptionID = "xxxxxxxx-xxxx-xxxx-xxxx-xxxxxxxxxxxx"

$tenantID = "xxxxxxxx-xxxx-xxxx-xxxx-xxxxxxxxxxxx"

$resourcegroup = "MIM-resource-group"

$MIMServer = "MIM"

$location = eastus

Connect-AzAccount -Tenant $tenantID -SubscriptionId $subscriptionID

New-AzConnectedMachineExtension -Name AzureMonitorWindowsAgent -ExtensionType AzureMonitorWindowsAgent -Publisher Microsoft.Azure.Monitor -ResourceGroupName $resourcegroup -MachineName $MIMServer -Location $location -EnableAutomaticUpgrade

Weitere Informationen finden Sie unter Bereitstellungsoptionen für den Azure Monitor-Agent auf Azure Arc-fähigen Servern

Erstellen eines Arbeitsbereichs

Ein Log Analytics-Arbeitsbereich ist ein Datenspeicher, in dem Sie alle Arten von Protokolldaten aus all Ihren Azure- und Nicht-Azure-Ressourcen und -Anwendungen sammeln können.

Bevor wir eine Datensammlungsregel erstellen, die die Windows-Ereignisprotokollinformationen sammelt, müssen wir diese Informationen an eine beliebige Stelle senden. Führen Sie die Schritte unter Erstellen eines Arbeitsbereichs aus, um einen Log Analytics-Arbeitsbereich zu erstellen.

Erstellen einer Datensammlungsregel

Datensammlungsregeln (Data Collection Rules, DCRs) sind Teil eines Datensammlungsprozesses (Extract, Transform and Load, ETL), der sich bei älteren Datensammlungsmethoden für Azure Monitor verbessert. Dieser Prozess verwendet eine allgemeine Datenerfassungspipeline, die Azure Monitor Pipeline, für alle Datenquellen sowie eine Standardmethode der Konfiguration, die besser verwaltbar und skalierbarer als andere Methoden ist.

Führen Sie die folgenden Schritte aus, um die Datensammlungsregel für den MIM-Server zu erstellen.

- Wählen Sie auf dem Bildschirm "Monitor" im Azure-Portal "Einstellungen" und "Datensammlungsregeln" aus.

- Klicken Sie oben auf "Erstellen".

- Geben Sie Ihrer Regel einen Namen, ordnen Sie sie Ihrer Ressourcengruppe zu, und in der Region, in der sich die Ressourcengruppe befindet.

- Klicken Sie auf Weiter.

- Klicken Sie auf der Registerkarte "Ressourcen" auf " Ressourcen hinzufügen", und fügen Sie unter Ihrer Ressourcengruppe den MIM-Server hinzu. Klicken Sie auf Weiter.

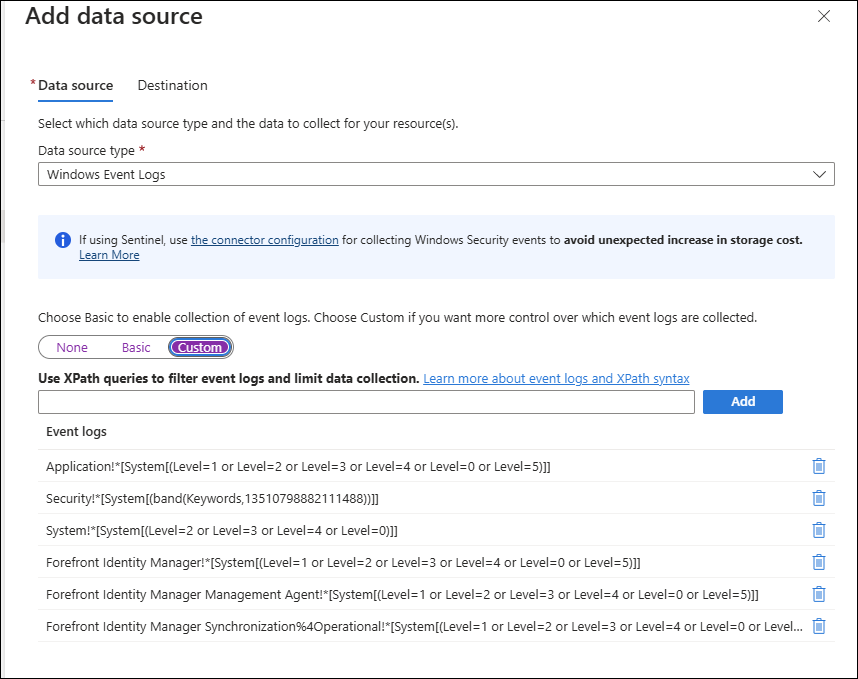

- On Collect and deliver and the Windows Event Logs as the data source.

- Unter "Basic " können Sie die grundlegenden Windows-Ereignisprotokolle, System, Sicherheit und Anwendung hinzufügen.

- Klicken Sie auf " Benutzerdefiniert".

- Geben Sie Folgendes in das Feld unter "XPath-Abfragen verwenden" ein, um Ereignisprotokolle zu filtern und die Datensammlung einzuschränken:

| Xpath-Abfrage | Beschreibung |

|---|---|

Forefront Identity Manager!*[System[(Level=1 or Level=2 or Level=3 or Level=4 or Level=0 or Level=5)]] |

Das MIM-Dienstprotokoll |

Forefront Identity Manager Management Agent!*[System[(Level=1 or Level=2 or Level=3 or Level=4 or Level=0 or Level=5)]] |

Das MIM-Verwaltungs-Agent-Protokoll |

Forefront Identity Manager Synchronization%4Operational!*[System[(Level=1 or Level=2 or Level=3 or Level=4 or Level=0 or Level=5)]] |

Das Betriebsprotokoll für das MIM-Synchronisierungsmodul |

- Klicken Sie auf "Nächstes Ziel" und dann auf "Ziel hinzufügen".

- Geben Sie Folgendes ein:

- Zieltyp: Azure Monitor-Protokolle

- Abonnement: Ihr Abonnement

- Zieldetails: Ihre Arbeitsgruppe

- Klicken Sie auf Datenquelle hinzufügen.

- Klicken Sie auf Überprüfen und erstellen.

- Klicken Sie auf Erstellen.

Sobald der DCR erstellt und bereitgestellt wurde, beginnen Ereignisprotokollinformationen vom MIM-Server zu fließen.

Von MIM-Dienst generierte Windows-Ereignisse

Ereignisse, die von Microsoft Identity Manager generiert werden, werden im Windows-Ereignisprotokoll gespeichert. Sie können die Ereignisse anzeigen, die MIM-Dienstanforderungen im Ereignisanzeige entsprechen, indem Sie "Application and Services logs>Identity Manager Request Log" auswählen. Jede MIM-Dienstanforderung wird als Ereignis im Windows-Ereignisprotokoll in der JSON-Struktur exportiert.

| Ereignistyp | Kennung | Ereignisdetails |

|---|---|---|

| Informationen | 4121 | Die Identity Manager-Ereignisdaten, die alle Anforderungsdaten enthalten. |

| Informationen | 4137 | Die Identity Manager-Ereigniserweiterung 4121, wenn zu viele Daten für ein einzelnes Ereignis vorhanden sind. Die Kopfzeile in diesem Ereignis wird im folgenden Format angezeigt: "Request: <GUID> , message <xxx> out of <xxx>. |

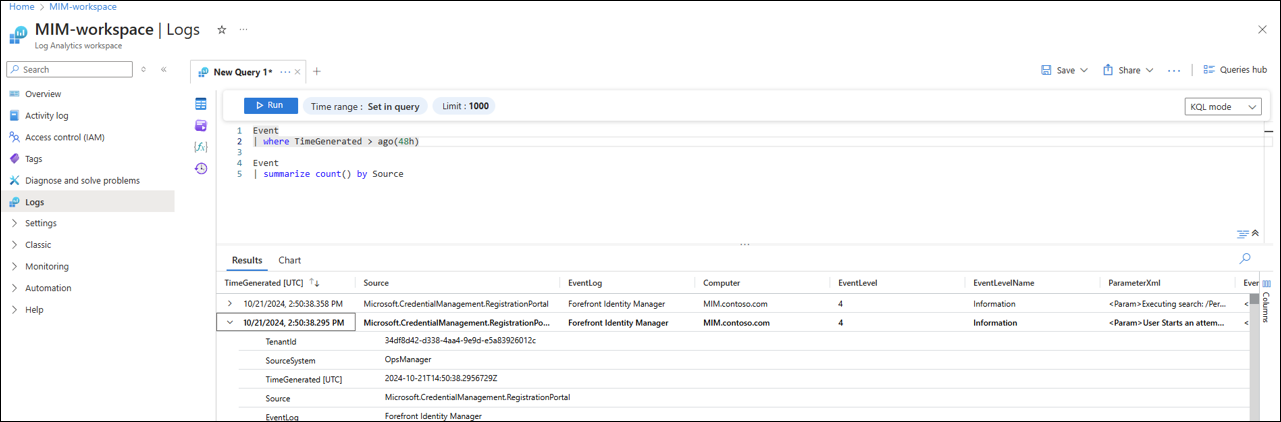

Überprüfen der Daten

Um zu überprüfen, ob Sie Daten sammeln, können Sie zu Ihrem Arbeitsbereich wechseln und die folgende Abfrage ausführen.

- Wählen Sie in Ihrem Arbeitsbereich Protokolle aus.

- Geben Sie die folgende Abfrage ein:

Event | where TimeGenerated > ago(48h) - Ihre MIM-Daten sollten angezeigt werden.

Erstellen einer Arbeitsmappe für Ihre Daten

Arbeitsmappen bieten einen flexiblen Bereich für die Datenanalyse und die Erstellung umfassender visueller Berichte innerhalb des Azure-Portals. Nachdem sich die MIM-Daten nun im Portal befinden, können Sie Arbeitsmappen verwenden. Mithilfe von Arbeitsmappen können Sie mehrere Arten von Visualisierungen und Analysen miteinander kombinieren, wodurch sie sich hervorragend für die Freiform-Suche eignen.

Weitere Informationen finden Sie unter Erstellen oder Bearbeiten einer Azure-Arbeitsmappe.