Arbeiten mit hybrider Berichterstellung in Identity Manager

In diesem Artikel wird erläutert, wie Sie lokale und Clouddaten in Hybridberichten in Microsoft Entra kombinieren und wie Sie diese Berichte verwalten und anzeigen.

Hinweis

Microsoft hat einen neueren empfohlenen Ansatz für die Hybridberichterstattung in Azure unter Verwendung von Azure Arc und Azure Monitor. Weitere Informationen finden Sie unter Microsoft Identity Manager 2016-Berichterstellung mit Azure Monitor.

Verfügbare Hybridberichte

Die drei Microsoft Identity Manager-Berichte, die in der Microsoft Entra-ID verfügbar sind, sind wie folgt:

Kennwortzurücksetzungsaktivität: Zeigt jede Instanz an, wenn ein Benutzer die Kennwortzurücksetzung mithilfe der Self-Service-Kennwortzurücksetzung (Self-Service Password Reset, SSPR) durchgeführt hat und die für die Authentifizierung verwendeten Gates oder Methoden bereitstellt.

Registrierung zur Kennwortzurücksetzung: Zeigt jedes Mal an, wenn ein Benutzer sich für SSPR registriert, und die methoden, die für die Authentifizierung verwendet werden. Beispiele für Methoden können eine Mobiltelefonnummer oder Fragen und Antworten sein.

Hinweis

Bei Registrierungsberichten zur Kennwortzurücksetzung wird keine Differenzierung zwischen dem SMS-Gate und dem MFA-Gate vorgenommen. Beide werden als Mobiltelefonmethoden betrachtet.

Self-Service-Gruppenaktivität: Zeigt jeden Versuch einer Person an, sich aus einer Gruppe und Gruppenerstellung hinzuzufügen oder zu löschen.

Hinweis

- Die Berichte präsentieren derzeit Daten für bis zu einem Monat Aktivität.

Voraussetzungen

Identity Manager 2016 SP1 Identity Manager-Dienst, Empfohlener Build 4.4.1749.0 .

Ein Microsoft Entra ID P1- oder P2-Mandant mit einem lizenzierten Administrator in Ihrem Verzeichnis.

Ausgehende Internetverbindung vom Identity Manager-Server zu Azure.

Anforderungen

Die Anforderungen für die Verwendung der Identity Manager-Hybridberichterstattung sind in der folgenden Tabelle aufgeführt:

| Anforderung | Beschreibung |

|---|---|

| Microsoft Entra ID-P1 bzw. -P2 | Hybridberichterstattung ist ein Microsoft Entra ID P1- oder P2-Feature und erfordert Microsoft Entra ID P1 oder P2. Weitere Informationen finden Sie unter "Erste Schritte mit Microsoft Entra ID P1" oder "P2". Erhalten Sie eine kostenlose 30-tägige Testversion von Microsoft Entra ID P1 oder P2. |

| Sie müssen ein globaler Administrator Ihrer Microsoft Entra-ID sein. | Standardmäßig können nur globale Administratoren die Agents installieren und konfigurieren, um zu beginnen, auf das Portal zuzugreifen und alle Vorgänge in Azure auszuführen. Wichtig: Das Konto, das Sie beim Installieren der Agents verwenden, muss ein Geschäfts-, Schul- oder Unikonto sein. Ein Microsoft-Konto kann nicht verwendet werden. Weitere Informationen finden Sie unter Registrieren für Azure AD als Organisation. |

| Der Hybrid-Agent von Identity Manager wird auf jedem zielbezogenen Identity Manager Service-Server installiert. | Um die Daten zu empfangen und Überwachungs- und Analysefunktionen bereitzustellen, muss die Hybridberichterstattung die Agents auf zielbezogenen Servern installiert und konfiguriert werden. |

| Ausgehende Verbindungen zu den Azure-Dienstendpunkten | Während der Installation und Laufzeit erfordert der Agent verbindungen mit Azure-Dienstendpunkten. Wenn die ausgehende Konnektivität durch Firewalls blockiert wird, stellen Sie sicher, dass die folgenden Endpunkte der Liste zugelassener Endpunkte hinzugefügt werden:

|

| Ausgehende Konnektivität basierend auf IP-Adressen | Informationen zu IP-Adressen, die auf Firewalls basieren, finden Sie in den Azure-IP-Bereichen. |

| SSL-Inspektion für ausgehenden Datenverkehr wird gefiltert oder deaktiviert | Der Agent-Registrierungsschritt oder Datenuploadvorgänge können fehlschlagen, wenn ssl-Inspektion oder Beendigung für ausgehenden Datenverkehr auf der Netzwerkebene vorhanden ist. |

| Firewallports auf dem Server, auf dem der Agent ausgeführt wird | Um mit den Azure-Dienstendpunkten zu kommunizieren, muss der Agent die folgenden Firewallports öffnen:

|

| Bestimmte Websites zulassen, wenn die erweiterte Sicherheit von Internet Explorer aktiviert ist | Wenn die erweiterte Sicherheit von Internet Explorer aktiviert ist, müssen die folgenden Websites auf dem Server zulässig sein, auf dem der Agent installiert ist:

|

Installieren des Identity Manager Reporting Agent in Microsoft Entra ID

Nachdem der Berichterstellungs-Agent installiert wurde, werden die Daten aus der Identity Manager-Aktivität aus Identity Manager in das Windows-Ereignisprotokoll exportiert. Der Identity Manager Reporting Agent verarbeitet die Ereignisse und lädt sie dann in Microsoft Entra hoch. In Microsoft Entra werden die Ereignisse analysiert, entschlüsselt und nach den erforderlichen Berichten gefiltert.

Vor der Neuinstallation muss der vorherige Hybridberichterstattungs-Agent deinstalliert werden. Um Hybridberichte zu deinstallieren, deinstallieren Sie den MIMreportingAgent.msi Agent.

Laden Sie den Identity Manager Reporting Agent herunter, und führen Sie dann die folgenden Schritte aus:

a. Melden Sie sich beim Microsoft Entra-Verwaltungsportal an, und wählen Sie dann Active Directory aus.

b. Doppelklicken Sie auf das Verzeichnis, für das Sie ein globaler Administrator sind und über ein Microsoft Entra ID P1- oder P2-Abonnement verfügen.

c. Wählen Sie "Konfiguration" aus, und laden Sie dann den Reporting Agent herunter.

Installieren Sie den Berichterstellungs-Agent wie folgt:

a. Laden Sie die datei MIMHReportingAgentSetup.exe für den Identity Manager Service-Server herunter.

b. Führen Sie

MIMHReportingAgentSetup.exeaus.c. Führen Sie das Installationsprogramm des Agents aus.

d. Stellen Sie sicher, dass der Identity Manager Reporting Agent-Dienst ausgeführt wird.

e. Starten Sie den Identitäts-Manager-Dienst neu.

Überprüfen Sie, ob der Identity Manager Reporting Agent in Azure funktioniert.

Sie können Berichtsdaten mithilfe des Self-Service-Kennwortzurücksetzungsportals von Identity Manager erstellen, um das Kennwort eines Benutzers zurückzusetzen. Stellen Sie sicher, dass die Kennwortzurücksetzung erfolgreich abgeschlossen wurde, und überprüfen Sie dann, ob die Daten im Microsoft Entra-Verwaltungsportal angezeigt werden.

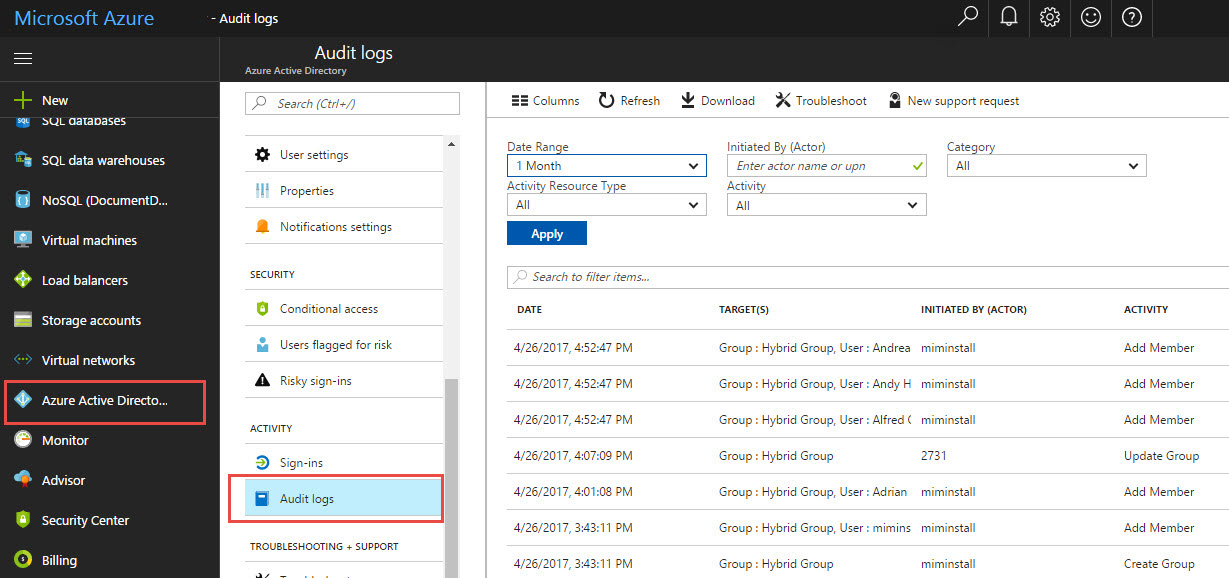

Anzeigen von Hybridberichten im Azure-Portal

Melden Sie sich beim Azure-Portal mit Ihrem globalen Administratorkonto für den Mandanten an.

Wählen Sie Microsoft Entra ID aus.

Wählen Sie in der Liste der verfügbaren Verzeichnisse für Ihr Abonnement das Mandantenverzeichnis aus.

Wählen Sie Audit-Protokolle.

Stellen Sie in der Dropdownliste "Kategorie " sicher, dass DER MIM-Dienst ausgewählt ist.

Wichtig

Es kann einige Zeit dauern, bis Identitäts-Manager-Überwachungsdaten im Azure-Portal angezeigt werden.

Beenden des Erstellens von Hybridberichten

Wenn Sie das Hochladen von Berichtsüberwachungsdaten aus Identity Manager auf Microsoft Entra ID beenden möchten, deinstallieren Sie den Hybridberichterstattungs-Agent. Verwenden Sie das Tool "Programme hinzufügen oder entfernen", um die Hybridberichterstattung von Identity Manager zu deinstallieren.