Datenspeicherung und Governance in Power Platform

Zunächst ist es wichtig, zwischen persönlichen Daten und Kundendaten zu unterscheiden.

Personenbezogene Daten sind Informationen über eine Person, mit deren Hilfe diese identifiziert werden kann.

Kundendaten umfassen personenbezogene Daten und andere Kundeninformationen, einschließlich URLs, Metadaten und Authentifizierungsinformationen von Mitarbeitern, wie etwa DNS-Namen.

Datenresidenz

Ein Microsoft Entra-Mandant enthält Informationen, die für eine Organisation und ihre Sicherheit relevant sind. Wenn sich ein Microsoft Entra-Mandant bei Power Platform-Diensten anmeldet, wird das ausgewählte Land oder die ausgewählte Region des Mandanten der am besten geeigneten Azure-Geografie zugeordnet, in der eine Power Platform-Bereitstellung besteht. Power Platform speichert Kundendaten in der dem Mandanten zugewiesenen Azure-Geografie, oder Start-Geo, außer wenn Organisationen Dienste in mehreren Regionen bereitstellen.

Einige Organisationen sind weltweit präsent. Beispielsweise kann ein Unternehmen seinen Hauptsitz in den Vereinigten Staaten haben, aber in Australien geschäftlich tätig sein. Es kann bestimmte Power Platform Daten brauchen, die in Australien gespeichert werden, um den lokalen Vorschriften zu entsprechen. Wenn Power Platform Dienste in mehr als einer Azure-Geografie bereitgestellt werden, wird dies als Multi-Geo-Bereitstellung bezeichnet. In diesem Fall werden in der Start-Geo nur mit der Umgebung verbundene Metadaten gespeichert. Alle Metadaten und Produktdaten in dieser Umgebung werden in der Remote-Geo gespeichert.

Microsoft kann Daten zur Gewährleistung der Datenausfallsicherheit in andere Regionen replizieren. Wir replizieren oder verschieben jedoch keine personenbezogenen Daten außerhalb der Geo. In andere Regionen replizierte Daten können nicht personenbezogene Daten wie etwa Authentifizierungsinformationen von Mitarbeitern enthalten.

Power Platform-Dienste sind in bestimmten Azure-Geografien verfügbar. Weitere Informationen darüber, wo Power Platform Dienste verfügbar sind, wo Ihre Daten gespeichert sind und wie sie verwendet werden, finden Sie im Microsoft Trust Center. Verpflichtungen hinsichtlich des Speicherorts ruhender Kundendaten sind in den Datenverarbeitungsbedingungen der Microsoft Bedingungen für Onlinedienste festgelegt. Microsoft stellt außerdem Rechenzentren für staatliche Einrichtungen bereit.

Datenhandhabung

Dieser Abschnitt beschreibt, wie Power Platform Kundendaten speichert, verarbeitet und übermittelt.

Ruhende Daten

Sofern in der Dokumentation nicht anders angegeben, verbleiben Kundendaten in ihrer ursprünglichen Quelle (z. B. Dataverse oder SharePoint). Eine Power Platform-App wird als Teil einer Umgebung in Azure Storage gespeichert. In mobilen Apps verwendete Daten werden Daten verschlüsselt und in SQL Express gespeichert. In den meisten Fällen verwenden Apps Azure Storage, um Power Platform-Dienstdaten beizubehalten und Azure SQL-Datenbank, um Dienstmetadaten beizubehalten. Von App-Benutzern eingegebene Daten werden in der jeweiligen Datenquelle für den Dienst gespeichert, wie z. B. Dataverse.

Alle von Power Platform gespeicherten Daten werden standardmäßig mit Microsoft verwalteten Schlüsseln verschlüsselt. In der Azure SQL-Datenbank gespeicherte Kundendaten werden mithilfe der integrierten Transparent-Data-Encryption-Technologie vollständig verschlüsselt. In Azure Blob Storage gespeicherte Kundendaten werden mit der Azure Storage-Verschlüsselung verschlüsselt.

Daten in Verarbeitung

Daten werden verarbeitet, wenn sie in einem interaktiven Szenario verwendet werden oder wenn ein Hintergrundprozess wie eine Aktualisierung diese berührt. Power Platform lädt aktiv Daten in Verarbeitung in den Speicherplatz eines oder mehrerer Service-Workloads. Um die Funktionalität des Workloads zu erleichtern, werden im Arbeitsspeicher gespeicherte Daten nicht verschlüsselt.

In Transit befindliche Daten

Power Platform verlangt, dass der gesamte eingehende HTTP-Datenverkehr mit TLS 1.2 oder höher verschlüsselt wird. Anforderungen, die versuchen, TLS 1.1 oder niedriger zu verwenden, werden abgelehnt.

Erweiterte Sicherheitsfunktionen

Für einige der erweiterten Sicherheitsfunktionen von Power Platform gelten bestimmte Lizenzanforderungen.

Diensttags

Ein Diensttag stellt eine Gruppe von IP-Adresspräfixen aus einem bestimmten Azure-Dienst dar. Sie können Diensttags verwenden, um Netzwerkzugriffssteuerungen für Netzwerksicherheitsgruppen oder Azure Firewall zu definieren.

Diensttags tragen dazu bei, die Komplexität häufiger Aktualisierungen von Netzwerksicherheitsregeln zu minimieren. Sie können Diensttags anstelle bestimmter IP-Adressen verwenden, wenn Sie Sicherheitsregeln erstellen, die beispielsweise Datenverkehr für den entsprechenden Dienst zulassen oder verweigern.

Microsoft verwaltet die im Service-Tag enthaltenen Adresspräfixe und aktualisiert den Service-Tag automatisch, wenn sich Adressen ändern. Weitere Informationen finden Sie unter Azure-IP-Adressbereiche und Diensttags – öffentliche Cloud.

Verhinderung von Datenverlusten

Power Platform verfügt über eine umfangreiches Palette an Funktionen zur Verhinderung von Datenverlusten (DLP), die Ihnen helfen, die Sicherheit Ihrer Daten zu managen.

IP-Einschränkung für Storage Shared Access Signature (SAS)

Anmerkung

Vor der Aktivierung einer dieser SAS-Funktionen muss die Kundschaft zunächst den Zugriff auf die https://*.api.powerplatformusercontent.com-Domäne zulassen oder die meisten SAS-Funktionen funktionieren nicht.

Bei dieser Featuregruppe handelt es sich um mandantenspezifische Funktionen, die SAS-Speichertoken (Shared Access Signature) einschränken und über ein Menü im Power Platform Admin Center gesteuert werden. Diese Einstellung schränkt basierend auf IP (IPv4 und IPv6) ein, wer Enterprise-SAS-Token verwenden kann.

Sie finden diese Einstellungen im Admin Center in den Einstellungen Datenschutz + Sicherheit einer Umgebung. Sie müssen die Option IP-Adressen-basierte SAS-Speicherregel (Shared Access Signature) aktivieren einschalten.

Administratoren können für diese Einstellung eine dieser vier Optionen zulassen:

| Option | Einstellungen | Eigenschaft |

|---|---|---|

| 1 | Nur IP-Bindung | Dadurch werden SAS-Schlüssel auf die IP des Anforderers beschränkt. |

| 2 | Nur IP-Firewall | Dadurch wird die Verwendung von SAS-Schlüsseln darauf beschränkt, nur innerhalb eines vom Administrierenden angegebenen Bereichs zu funktionieren. |

| 3 | IP-Bindung und -Firewall | Dadurch wird die Verwendung von SAS-Schlüsseln darauf beschränkt, innerhalb eines vom Administrierenden angegebenen Bereichs und nur mit der IP des Anfordernden zu funktionieren. |

| 4 | IP-Bindung oder -Firewall | Ermöglicht die Verwendung von SAS-Schlüsseln innerhalb des angegebenen Bereichs. Wenn die Anforderung von außerhalb des Bereichs kommt, wird IP-Bindung angewendet. |

Anmerkung

Administratoren, die die IP-Firewall zulassen (Option 2, 3 und 4 in der obigen Tabelle), müssen sowohl den IPv4- als auch den IPv6-Bereich ihrer Netzwerke eingeben, um eine angemessene Abdeckung ihrer Benutzer sicherzustellen.

Produkte, die bei Aktivierung die IP-Bindung erzwingen:

- Dataverse

- Power Automate

- Benutzerdefinierte Connectors

- Power Apps

Auswirkungen auf die Benutzererfahrung

Wenn ein Benutzer, der die IP-Adressbeschränkungen von Umgebung nicht erfüllt, eine App öffnet: Benutzer erhalten eine Fehlermeldung mit einem allgemeinen IP-Problem.

Wenn ein Benutzer, der die IP-Adressbeschränkungen erfüllt, eine App öffnet: Die folgenden Ereignisse treten ein:

- Benutzenden wird möglicherweise ein Banner angezeigt, das schnell wieder verschwindet und sie darüber informiert, dass eine IP-Einstellung festgelegt wurde. Sie werden aufgefordert, sich wegen weiterer Einzelheiten an die Administration zu wenden oder alle Seiten zu aktualisieren, deren Verbindung verloren gehen.

- Noch schwerwiegender ist, dass aufgrund der von dieser Sicherheitseinstellung verwendeten IP-Überprüfung einige Funktionen eventuell langsamer ausgeführt werden als im Falle einer Deaktivierung.

Einstellungen programmgesteuert aktualisieren

Mithilfe der Automatisierung können Administratoren sowohl die IP-Bindung als auch die Firewall-Einstellungen, den IP-Bereich auf der Zulassungsliste und den Protokollierungsschalter festlegen und aktualisieren. Erfahren Sie mehr im Tutorial: Erstellen, Aktualisieren und Auflisten von Umgebung-Verwaltungseinstellungen.

Protokollierung von SAS-Aufrufen

Mit dieser Einstellung können alle SAS-Aufrufe innerhalb von Power Platform in Purview protokolliert werden. Diese Protokollierung zeigt die relevanten Metadaten für alle Erstellungs- und Nutzungsereignisse und kann unabhängig von den oben genannten SAS-IP-Einschränkungen aktiviert werden. Die Power Platform-Dienste nehmen derzeit SAS-Aufrufe im Jahr 2024 auf.

| Feldname | Feldbeschreibung |

|---|---|

| response.status_message | Informiert, ob das Ereignis erfolgreich war oder nicht: „SASSuccess“ oder „SASAuthorizationError“. |

| response.status_code | Informiert, ob das Ereignis erfolgreich war oder nicht: 200, 401 oder 500. |

| ip_binding_mode | Der IP-Bindungsmodus wird, sofern aktiviert, von der Mandantenadministration festgelegt. Gilt nur für SAS-Erstellungsereignisse. |

| admin_provided_ip_ranges | Gegebenenfalls von der Mandantenadministration festgelegte IP-Adressbereiche. Gilt nur für SAS-Erstellungsereignisse. |

| computed_ip_filters | Endgültiger Satz von IP-Filtern, die an SAS-URIs gebunden sind, und auf dem IP-Bindungsmodus sowie auf den von der Mandantenadministration festgelegten Bereichen basieren. Gilt sowohl für SAS-Erstellungs- als auch für SAS-Nutzungsereignisse. |

| analytics.resource.sas.uri | Die Daten, auf die zugegriffen oder die erstellt werden sollten. |

| enduser.ip_address | Die öffentliche IP-Adresse des Anrufenden. |

| analytics.resource.sas.operation_id | Der eindeutige Bezeichner aus dem Erstellungsereignis. Bei einer Suche danach werden alle Verwendungs- und Erstellungsereignisse angezeigt, die mit den SAS-Aufrufen aus dem Erstellungsereignis in Zusammenhang stehen. Dem Antwortheader „x-ms-sas-operation-id“ zugeordnet. |

| request.service_request_id | Der eindeutige Bezeichner aus der Anforderung oder Antwort, die zum Nachschlagen eines einzelnen Datensatzes verwendet werden kann. Dem Antwortheader „x-ms-service-request-id“ zugeordnet. |

| version | Version dieses Protokollschemas. |

| Type | Generische Antwort. |

| analytics.activity.name | Der Aktivitätstyp dieses Ereignisses war: „Erstellung“ oder „Verwendung“. |

| analytics.activity.id | Eindeutige ID des Datensatzes in Purview. |

| analytics.resource.organization.id | Organisations-ID |

| analytics.resource.environment.id | Umgebungs-ID |

| analytics.resource.tenant.id | Mandanten-ID |

| enduser.id | Die GUID aus Microsoft Entra ID des Erstellenden aus dem Erstellungsereignis. |

| enduser.principal_name | Die UPN/E-Mail-Adresse des Erstellenden. Bei Verwendungsereignissen ist dies eine allgemeine Antwort: „system@powerplatform“. |

| enduser.role | Allgemeine Antwort: Normal für Erstellungsereignisse und System für Verwendungsereignisse. |

Aktivieren der Purview-Überwachungsprotokollierung

Damit die Protokolle in Ihrer Purview-Instanz angezeigt werden, müssen Sie sich zunächst für jedes Umgebung, für das Sie Protokolle wünschen, dafür entscheiden. Diese Einstellung kann im Power Platform Admin Center von einem Mandantenadministrator aktualisiert werden.

- Gehen Sie zu Power Platform Admin Center und melden Sie sich mit den Anmeldeinformationen des Mandantenadministrators an.

- Im linken Navigationsbereich Auswählen Umgebungen.

- Auswählen das Umgebung, für das Sie die Administratorprotokollierung aktivieren möchten.

- Auswählen Einstellungen in der Befehlsleiste.

- Auswählen Produkt>Datenschutz + Sicherheit.

- Aktivieren Sie unter Storage Shared Access Signature (SAS)-Sicherheitseinstellungen (Vorschauversion) die Funktion SAS-Protokollierung in Purview aktivieren .

Durchsuchen von Überwachungsprotokollen

Mandantenadministratoren können Purview verwenden, um für SAS-Vorgänge ausgegebene Überwachungsprotokolle anzuzeigen und Fehler selbst zu diagnostizieren, die bei IP-Validierungsproblemen zurückgegeben werden können. Protokolle in Purview sind die zuverlässigste Lösung.

Verwenden Sie die folgenden Schritte, um Probleme zu diagnostizieren oder die SAS-Nutzungsmuster in Ihrem Mandanten besser zu verstehen.

Stellen Sie sicher, dass die Prüfprotokollierung für Umgebung aktiviert ist. Siehe Purview-Überwachungsprotokollierung aktivieren.

Gehen Sie zum Microsoft Purview-Compliance-Portal und melden Sie sich mit den Anmeldeinformationen des Mandantenadministrators an.

Im linken Navigationsbereich Auswählen Audit. Wenn Ihnen diese Option nicht zur Verfügung steht, bedeutet dies, dass der angemeldete Benutzer keinen Administratorzugriff zum Abfragen von Prüfprotokollen hat.

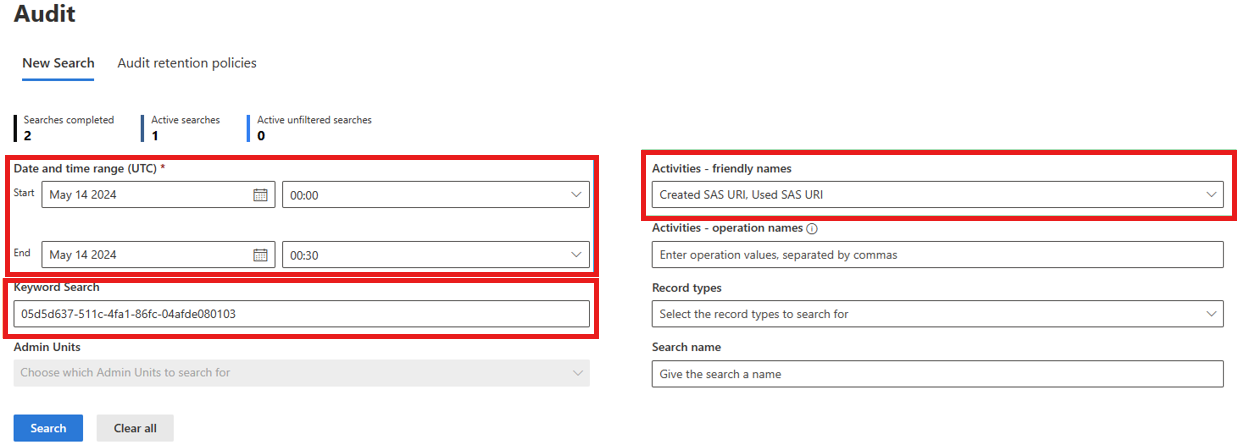

Wählen Sie den Datums- und Zeitbereich in UTC für die Suche nach Protokollen aus. Zum Beispiel, wenn ein 403-Forbidden-Fehler mit dem Fehlercode unauthorized_caller zurückgegeben wurde.

Suchen Sie in der Dropdown-Liste Aktivitäten – benutzerfreundliche Namen nach Power Platform Speichervorgängen und Auswählen Erstellte SAS-URI und Verwendete SAS-URI.

Geben Sie in der Stichwortsuche ein Schlüsselwort ein. Weitere Informationen zu diesem Feld finden Sie in der Purview-Dokumentation unter Erste Schritte mit der Suche . Sie können je nach Szenario einen Wert aus einem der in der obigen Tabelle beschriebenen Felder verwenden. Nachfolgend finden Sie jedoch die empfohlenen Felder für die Suche (in der Reihenfolge Ihrer Präferenz):

- Der Wert des Headers x-ms-Service-request-id Antwort. Dadurch werden die Ergebnisse auf ein SAS-URI-Erstellungsereignis oder ein SAS-URI-Verwendungsereignis gefiltert, je nachdem, von welchem Anforderungstyp der Header stammt. Dies ist bei der Untersuchung eines an den Benutzer zurückgegebenen 403-Forbidden-Fehlers hilfreich. Es kann auch verwendet werden, um den Wert powerplatform.Analytics.resource.sas.operation_id mit greifen zu ändern.

- Der Wert des Headers x-ms-sas-operation-id Antwort. Dadurch werden die Ergebnisse auf ein SAS-URI-Erstellungsereignis und ein oder mehrere Verwendungsereignisse für diesen SAS-URI gefiltert, je nachdem, wie oft darauf zugegriffen wurde. Es wird dem Feld powerplatform.Analytics.resource.sas.operation_id zugeordnet.

- Vollständiger oder teilweiser SAS-URI, abzüglich der Signatur. Dies kann zu zahlreichen SAS-URI-Erstellungen und -Verwendungsereignissen führen, da die Möglichkeit besteht, dass die Generierung desselben URI beliebig oft angefordert wird.

- IP-Adresse des Anrufers. Gibt alle Erstellungs- und Verwendungsereignisse für diese IP zurück.

- Umgebung-Kennung. Dies könnte zu einer großen Datenmenge führen, die sich über viele verschiedene Power Platform-Angebote erstrecken kann. Vermeiden Sie dies daher wenn möglich oder ziehen Sie eine Eingrenzung des Suchfensters in Erwägung.

Warnung

Wir empfehlen nicht, nach dem Benutzerprinzipalnamen oder der Objekt-ID zu suchen, da diese nur an Erstellungsereignisse, nicht aber an Verwendungsereignisse weitergegeben werden.

Auswählen Suchen und warten, bis die Ergebnisse angezeigt werden.

Warnung

Die Aufnahme von Protokollen in Purview kann sich um bis zu eine Stunde oder mehr verzögern. Bedenken Sie dies bei der Suche nach den aktuellsten Ereignissen.

Fehlerbehebung beim Fehler 403 Forbidden/unauthorized_caller

Anhand der Erstellungs- und Verwendungsprotokolle können Sie ermitteln, warum ein Anruf zu einem 403-Forbidden-Fehler mit dem Fehlercode unauthorized_caller führt.

- Suchen Sie in Purview nach Protokollen, wie im vorherigen Abschnitt beschrieben. Erwägen Sie die Verwendung von entweder x-ms-Service-request-id oder x-ms-sas-operation-id aus den Antwort-Headern als Suchbegriff.

- Öffnen Sie das Nutzungsereignis Verwendete SAS-URI und suchen Sie unter PropertyCollection nach dem Feld powerplatform.Analytics.resource.sas.computed_ip_filters. Anhand dieses IP-Bereichs ermittelt der SAS-Aufruf, ob die Anforderung fortgesetzt werden darf oder nicht.

- Vergleichen Sie diesen Wert mit dem Feld IP-Adresse des Protokolls. Dies sollte ausreichen, um den Grund für das Fehlschlagen der Anforderung zu ermitteln.

- Wenn Sie glauben, dass der Wert von powerplatform.Analytics.resource.sas.computed_ip_filters falsch ist, fahren Sie mit den nächsten Schritten fort.

- Öffnen Sie das Erstellungsereignis Erstellte SAS-URI, indem Sie mithilfe des Headerwerts x-ms-sas-operation-id Antwort suchen (oder mithilfe des Werts des Felds powerplatform.Analytics.resource.sas.operation_id aus dem Erstellungsprotokoll).

- Rufen Sie den Wert des Felds powerplatform.Analytics.resource.sas.ip_binding_mode ab. Wenn es fehlt oder leer ist, bedeutet dies, dass die IP-Bindung für diesen Umgebung zum Zeitpunkt dieser bestimmten Anfrage nicht aktiviert war.

- Rufen Sie den Wert von powerplatform.Analytics.resource.sas.admin_provided_ip_ranges ab. Wenn es fehlt oder leer ist, bedeutet dies, dass zum Zeitpunkt dieser bestimmten Anfrage keine IP-Firewall-Bereiche für dieses Umgebung angegeben wurden.

- Rufen Sie den Wert von powerplatform.Analytics.resource.sas.computed_ip_filters ab, der mit dem Nutzungsereignis identisch sein sollte und basierend auf dem IP-Bindungsmodus und den vom Administrator bereitgestellten IP-Firewall-Bereichen abgeleitet wird. Siehe die Ableitungslogik in Datenspeicherung und -verwaltung in Power Platform.

Dies sollte den Mandantenadministratoren genügend Informationen geben, um etwaige Fehlkonfigurationen gegenüber Umgebung für die IP-Bindungseinstellungen zu korrigieren.

Warnung

Es kann mindestens 30 Minuten dauern, bis Änderungen an den Umgebung-Einstellungen für die SAS-IP-Bindung wirksam werden. Es könnten auch mehr sein, wenn Partnerteams über einen eigenen Cache verfügen.

Ähnliche Artikel

Sicherheit in Microsoft Power Platform

Authentifizierung gegenüber Power Platform Diensten

Herstellen einer Verbindung und Authentifizierung bei Datenquellen

Power Platform Häufig gestellte Fragen zur Sicherheit