Standardmäßige Sicherung mit Microsoft Purview und Schutz vor Überteilung – Phase 4

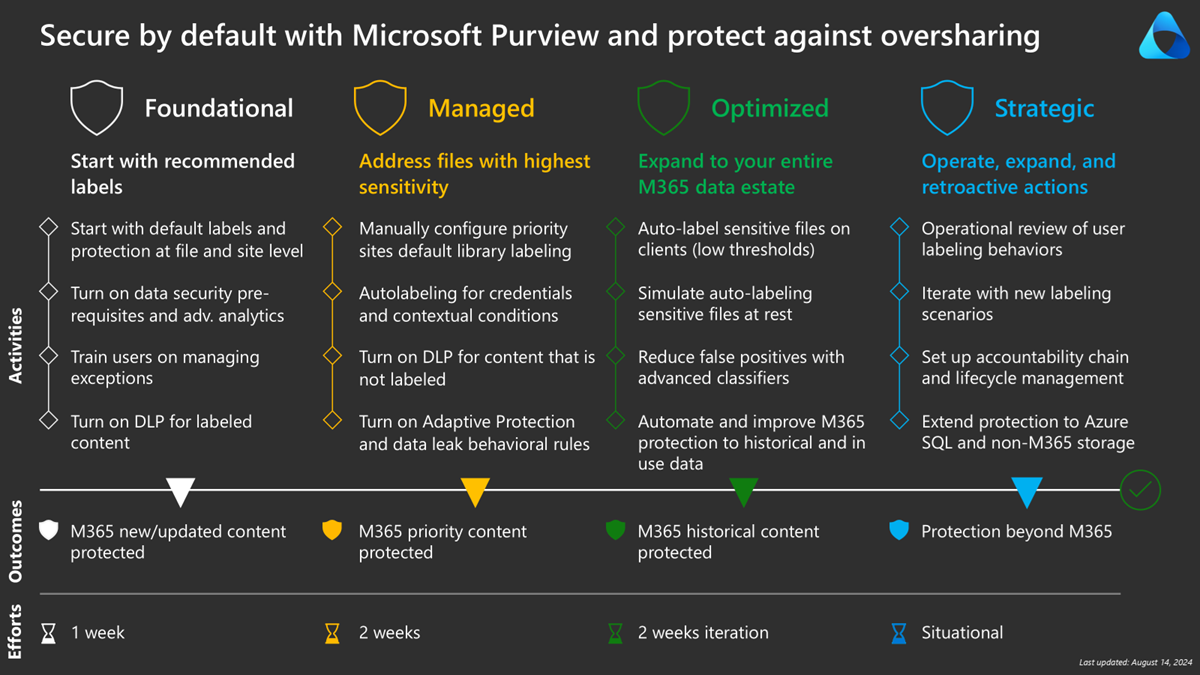

Dieser Leitfaden ist in vier Phasen unterteilt:

- Einführung

- Phase 1: Grundlegend – Beginnen Sie mit der Standardbezeichnung.

- Phase 2: Verwaltet – Adressdateien mit höchster Vertraulichkeit

- Phase 3: Optimiert– Erweitern Auf Ihren gesamten Microsoft 365-Datenbestand

- Phase 4: Strategisch – Betreiben, Erweitern und rückwirkende Maßnahmen (diese Seite)

Phase 4: Strategisch – Betrieb, Erweiterung und rückwirkende Maßnahmen

In dieser letzten Phase befassen wir uns mit der Implementierung operativer Verfahren und der Erweiterung über Microsoft 365 hinaus.

Operative Überprüfung des Verhaltens von Benutzerbezeichnungen

Die Dateibeschriftung ist ein integraler Bestandteil dieser Blaupause. Administratoren sollten riskante Verhaltensweisen und Konfigurationen überprüfen, die von den Standards abweichen.

Im Folgenden finden Sie die wichtigsten Betriebsszenarien, die Sie überprüfen sollten:

- Websites ohne Bezeichnung/Teams: Verwenden Sie Graph-API, um Websites zu identifizieren und Websitebesitzer zu kontaktieren oder Korrekturmaßnahmen anzuwenden.

- Konflikt zwischen Websitebezeichnung und Standardbibliotheksbezeichnung: Verwenden Sie Graph-API, um Diskrepanzen zu identifizieren und Websitebesitzer zu kontaktieren oder Korrekturmaßnahmen anzuwenden.

- Nutzen der Verhinderung von Datenverlust (Data Loss Prevention, DLP) für SIT und uneingeschränkte Bezeichnungen : Erfassen Sie Ausnahmen mit DLP, wenn Inhalte ohne Schutz gekennzeichnet sind und versucht wird, die Freigabe zu verwenden.

- Suchen Sie nach riskanten Benutzern mit Insider-Risikomanagement-Überwachung : Überprüfen Sie riskante Benutzer und Verhaltensweisen, optimieren Sie DIE IRM-Richtlinien, und implementieren Sie einen strengeren adaptiven Schutz.

Iterieren mit neuen Bezeichnungsszenarien

In diesem Bereitstellungsmodell haben wir uns auf Die Bezeichnungsszenarien konzentriert, die für die meisten Organisationen geeignet sind, um eine schnelle Bereitstellung und sicherung Ihres Datenbestands zu ermöglichen, ohne dass alle Edgefälle identifiziert werden müssen.

In diesem Abschnitt sehen wir uns mögliche Iterationen an, die Ihre Organisationen nach einer Kernbereitstellung in Betracht ziehen sollten.

Sichere Zusammenarbeit mit vertrauenswürdigen Partnern/mehrinstanzenfähigen Organisationen

In Situationen, in denen Ihr organization über mehrere Mandanten verfügt oder offen mit einem vertrauenswürdigen Partner arbeitet, sollten Sie die Verwendung von Bezeichnungen mit Verschlüsselung in Betracht ziehen, die mehrere Domänen unterstützt, z. B. "@contoso.com + @adventureworks.com”.

Diese werden entweder als vertraulich und streng vertraulich bezeichnet.

Zeltprojekte

Zeltprojekte sind streng vertraulich. Beispielsweise Fusions- und Akquisitionsprojekte, bei denen der Zugriff auf die Inhalte auf eine bestimmte Gruppe von Benutzern beschränkt werden muss.

Sie können eine Bezeichnung mit Verschlüsselung für eine Sicherheitsgruppe erstellen und nur für die gleichen Personen veröffentlichen. Nach einem Zeitraum, in dem dieses Projekt nicht erforderlich ist, kann die Veröffentlichung der Bezeichnung aufgehoben werden, und die Informationen bleiben geschützt, aber es erfolgt keine neue Bezeichnung mit dieser Bezeichnung.

Full-Time Mitarbeiter, Lieferanten, Offshore- oder Regionalteams

Einige Organisationen haben Anforderungen, um ein Segment von Benutzern zu identifizieren und zu schützen, z. B.:

- Full-Time Employees (FTE)

- Anbieter

- Küstennah

- Region/Land

In diesem Leitfaden vereinfachen wir die Bezeichnung "Alle Mitarbeiter", aber wir verstehen, dass die Kennzeichnung in einigen Fällen zwischen FTE und Anbietern/Partnern und manchmal auch für bestimmte Regionen unterschiedlich geschützt werden muss.

Wie im vorherigen Szenario empfiehlt es sich, die Anzahl der für Benutzer sichtbaren Bezeichnungen auf maximal 5 Gruppenbezeichnungen zu beschränken, die jeweils maximal 5 Bezeichnungen (5x5) aufweisen. Im Zusammenhang mit regionalen oder länderspezifischen Bezeichnungen können Sie die Veröffentlichung für die entsprechenden Benutzer festlegen und Container zur Dateibeschriftung verwenden, um die Standardeinstellung auf die am besten geeignete Bezeichnung zu vereinfachen.

Bezeichnung lokaler Dateifreigaben und SharePoint Server

Es ist möglich, Vertraulichkeitsbezeichnungen mit Ihren lokalen Dateifreigaben und SharePoint-Server mit dem Information Protection Scanner zu verwenden. Da sich dieser Leitfaden auf die standardmäßige Sicherung konzentriert, empfehlen wir, die richtigen Standardwerte in SharePoint zu konfigurieren, Ihre Inhalte zu SharePoint zu migrieren und den Inhalt beim Hochladen automatisch zu bezeichnen.

Hinweis

Informationen zu verbleibenden lokalen Szenarien finden Sie unter Informationen zum Microsoft Purview Information Protection Scanner.

Bring Your Own Key (BYOK) und Double Key Encryption (DKE)

Sowohl BYOK als auch DKE sind Optionen, die zur Erfüllung gesetzlicher Anforderungen zur Verfügung stehen und nicht in den Rahmen dieses Leitfadens fallen. BEI BYOK geht es um den Besitz und die Funktionsweise von Verschlüsselungsschlüsseln, während DKE für einen kleinen Teil der hochsensiblen Inhalte vorgesehen ist, die mehr Sicherheit erfordern. DKE wirkt sich auf mehrere Funktionen für die Zusammenarbeit aus.

Weitere Informationen zu BYOK finden Sie hier: Dienstverschlüsselung und Schlüsselverwaltung – Microsoft Purview

Weitere Informationen zu DKE finden Sie hier: Double Key Encryption (DKE)

Einrichten der Verantwortlichkeitskette und Lebenszyklusverwaltung

Für die Förderung der Zusammenarbeit mit SharePoint sind die Websitebesitzer verantwortlich. Es ist wichtig, eine Kette von Verantwortlichkeit und Lebenszyklusverwaltung mit den folgenden Empfehlungen zu implementieren:

- 2+ Websitebesitzer auf allen Websites – Verwenden Sie Websitebesitzrichtlinien, um Websites ohne mindestens zwei Besitzer zu identifizieren und aktuelle Besitzer oder Mitglieder zu kontaktieren, um die Lösung zu beheben.

- Inaktive Website : Inaktive Websiterichtlinien zum Entfernen nicht verwendeter Websites.

- Websitenachweis : Websitebesitzer müssen Websites regelmäßig nachweisen.

- Überprüfen von Inhalten, die für "alle außer externen Benutzern" freigegeben wurden : Verwenden Sie sharePoint Advanced Management-Berichte, um Inhalte zu identifizieren, die für alle personen außer Gästen freigegeben wurden, und wenden Sie sich an Websitebesitzer.

- Websitezugriffsüberprüfungen : Verwenden Sie die erweiterte SharePoint-Verwaltung, überprüfen Sie die Websitedatengovernance, und initiieren Sie die Überprüfung des Websitezugriffs, insbesondere für Websites mit hohem Freigabe- oder Zugriffsvolumen.

Erweitern des Schutzes auf Azure SQL und Nicht-Microsoft 365-Speicher

Vertraulichkeitsbezeichnungen können jetzt den Schutz auf Nicht-Microsoft 365-Datenquellen erweitern. Derzeit werden die folgenden Datenquellen in der öffentlichen Vorschau unterstützt:

- Azure SQL-Datenbank

- Azure Blob Storage

- Azure Data Lake Storage Gen2

- Amazon S3-Buckets

Microsoft Purview ist eine Kombination aus dem, was früher als Azure Purview und Microsoft Purview bekannt war. Diese Benutzeroberfläche ist jetzt im neuen Microsoft Purview-Portal verfügbar( ab Juli 2024 allgemein verfügbar). Es ermöglicht Datensicherheitsadministratoren das Einrichten von Bezeichnungs-, automatischen Bezeichnungs- und Schutzrichtlinien für Microsoft 365 und Nicht-Microsoft 365.

Schutzrichtlinien für Nicht-Microsoft 365-Datenassets, die Sie zum Einrichten des Überteilungsschutzes mit Berechtigungen "Alle außer" auf Datenebene zulassen. Beispielsweise können Schutzrichtlinien für Speicherkonten, die versehentlich für sensiblere Inhalte als beabsichtigt verwendet werden, sicherstellen, dass Berechtigungen auf Datensicherheitsadministratoren beschränkt sind.

In ähnlicher Weise beschränken Schutzrichtlinien für Azure SQL-Datenbank den Zugriff auf eine Spalte, wenn vertrauliche Inhalte gefunden und die Spalte mit einer Bezeichnung versehen wird. Präzise Konfigurationen sind verfügbar, um einzurichten, wer zugriff auf die einzelnen Datenmedienobjekte behalten kann.

Phase 4 – Zusammenfassung

- Initiieren von Websitezugriffsüberprüfungen für Datenzugriffsgovernanceberichte – SharePoint in Microsoft 365

- Überprüfen von Aktivitäten mit dem Insider-Risikomanagement-Überwachungsprotokoll

- Bewährte Methoden für die Verwaltung Ihres Warnungsvolumens im Insider-Risikomanagement

- Verwalten von Websitelebenszyklusrichtlinien – SharePoint in Microsoft 365

- Initiieren von Websitezugriffsüberprüfungen für Datenzugriffsgovernanceberichte – SharePoint in Microsoft 365