Konfigurieren von Richtlinienindikatoren im Insider-Risikomanagement

Wichtig

Microsoft Purview Insider Risk Management korreliert verschiedene Signale, um potenzielle böswillige oder unbeabsichtigte Insiderrisiken wie IP-Diebstahl, Datenlecks und Sicherheitsverletzungen zu identifizieren. Insider-Risikomanagement ermöglicht Es Kunden, Richtlinien zum Verwalten von Sicherheit und Compliance zu erstellen. Benutzer werden standardmäßig pseudonymisiert, und rollenbasierte Zugriffssteuerungen und Überwachungsprotokolle sind vorhanden, um den Datenschutz auf Benutzerebene zu gewährleisten.

Insider-Risikorichtlinienvorlagen in Microsoft Purview Insider Risk Management definieren die Art der Risikoaktivitäten, die Sie erkennen und untersuchen möchten. Jede Richtlinienvorlage basiert auf bestimmten Indikatoren, die bestimmten Triggern und Risikoaktivitäten entsprechen. Alle globalen Indikatoren sind standardmäßig deaktiviert. Sie müssen einen oder mehrere Indikatoren auswählen, um eine Insider-Risikomanagementrichtlinie zu konfigurieren.

Signale werden gesammelt, und Warnungen werden durch Richtlinien ausgelöst, wenn Benutzer Aktivitäten im Zusammenhang mit Indikatoren ausführen.

Tipp

Wenn Sie kein E5-Kunde sind, verwenden Sie die 90-tägige Testversion von Microsoft Purview-Lösungen, um zu erfahren, wie zusätzliche Purview-Funktionen Ihre Organisation bei der Verwaltung von Datensicherheits- und Complianceanforderungen unterstützen können. Beginnen Sie jetzt im Microsoft Purview-Testversionshub. Erfahren Sie mehr über Anmelde- und Testbedingungen.

Arten von Ereignissen und Indikatoren

Das Insider-Risikomanagement verwendet verschiedene Arten von Ereignissen und Indikatoren, um Signale zu sammeln und Warnungen zu erstellen:

Auslösende Ereignisse: Ereignisse, die bestimmen, ob ein Benutzer in einer Insider-Risikomanagementrichtlinie aktiv ist. Wenn ein Benutzer einer Insider-Risikomanagementrichtlinie ohne auslösendes Ereignis hinzugefügt wird, wird der Benutzer von der Richtlinie nicht als potenzielles Risiko bewertet. Benutzer A wird beispielsweise einer Richtlinie hinzugefügt, die aus der Richtlinienvorlage Datendiebstahl durch verlassene Benutzer erstellt wurde, und die Richtlinie und der Microsoft 365 HR-Connector sind ordnungsgemäß konfiguriert. Bis Benutzer A über ein vom HR-Connector gemeldetes Kündigungsdatum verfügt, wird Benutzer A von dieser Insider-Risikomanagementrichtlinie nicht auf potenzielle Risiken ausgewertet. Ein weiteres Beispiel für ein auslösendes Ereignis ist, wenn ein Benutzer eine Richtlinienwarnung zur Verhinderung von Datenverlust (Data Loss Prevention, DLP) mit hohem Schweregrad hat, wenn er Richtlinien für Datenlecks verwendet .

Globale Einstellungsindikatoren: Indikatoren, die in globalen Einstellungen für das Insider-Risikomanagement aktiviert sind, definieren sowohl die Indikatoren, die für die Konfiguration in Richtlinien verfügbar sind, als auch die Arten von Ereignissignalen, die vom Insider-Risikomanagement erfasst werden. Wenn ein Benutzer beispielsweise Daten in persönliche Cloudspeicherdienste oder tragbare Speichergeräte kopiert und diese Indikatoren nur in globalen Einstellungen ausgewählt werden, steht die potenziell riskante Aktivität des Benutzers im Aktivitäts-Explorer zur Überprüfung zur Verfügung. Wenn dieser Benutzer nicht in einer Insider-Risikomanagementrichtlinie definiert ist, wird der Benutzer von der Richtlinie nicht als potenzielles Risiko bewertet und daher keine Risikobewertung zugewiesen oder eine Warnung generiert.

Richtlinienindikatoren: Indikatoren, die in Insider-Risikomanagementrichtlinien enthalten sind, werden verwendet, um eine Risikobewertung für einen benutzerinternen Bereich zu bestimmen. Richtlinienindikatoren werden über Indikatoren aktiviert, die in globalen Einstellungen definiert sind, und werden erst aktiviert, nachdem ein auslösendes Ereignis für einen Benutzer auftritt. Beispiele für Richtlinienindikatoren sind:

- Ein Benutzer kopiert Daten in persönliche Cloudspeicherdienste oder tragbare Speichergeräte.

- Ein Benutzerkonto wird aus Microsoft Entra ID entfernt.

- Ein Benutzer gibt interne Dateien und Ordner für nicht autorisierte externe Parteien weiter.

Bestimmte Richtlinienindikatoren und -sequenzen können auch zum Anpassen von auslösenden Ereignissen für bestimmte Richtlinienvorlagen verwendet werden. Wenn diese Indikatoren oder Sequenzen im Richtlinienworkflow für die Vorlagen Allgemeine Datenlecks oder Datenlecks nach Prioritätsbenutzern konfiguriert sind, ermöglichen diese Indikatoren oder Sequenzen mehr Flexibilität und Anpassung für Ihre Richtlinien und wenn Benutzer sich im Gültigkeitsbereich einer Richtlinie befinden. Außerdem können Sie Schwellenwerte für Risikomanagementaktivitäten für diese auslösenden Indikatoren für eine präzisere Steuerung in einer Richtlinie definieren.

Definieren der Indikatoren für Insider-Risikorichtlinien, die in allen Insider-Risikorichtlinien aktiviert sind

Wählen Sie Einstellungen und dann Richtlinienindikatoren aus.

Wählen Sie einen oder mehrere Richtlinienindikatoren aus. Die auf der Seite Richtlinienindikatoreneinstellungen ausgewählten Indikatoren können beim Erstellen oder Bearbeiten einer Insider-Risikorichtlinie im Richtlinienworkflow nicht einzeln konfiguriert werden.

Hinweis

Es kann mehrere Stunden dauern, bis neue manuell hinzugefügte Benutzer im Dashboard Benutzer angezeigt werden. Die Anzeige von Aktivitäten für die vorherigen 90 Tage für diese Benutzer kann bis zu 24 Stunden dauern. Um Aktivitäten für manuell hinzugefügte Benutzer anzuzeigen, wählen Sie den Benutzer im Dashboard Benutzer aus, und öffnen Sie im Detailbereich die Registerkarte Benutzeraktivität.## Zwei Arten von Richtlinienindikatoren: integrierte Indikatoren und benutzerdefinierte Indikatoren

Indikatoren und abrechnungsbasierte Bezahlung

Einige Indikatoren, die im Insider-Risikomanagement enthalten sind, erfordern, dass Sie das abrechnungsbasierte Abrechnungsmodell für Ihre organization aktivieren. Abhängig von Ihrem konfigurierten Abrechnungsmodell wird möglicherweise eine Benachrichtigung angezeigt, in der Sie aufgefordert werden, die nutzungsbasierte Abrechnung für die Verwendung dieser Indikatoren zu konfigurieren.

Integrierte Indikatoren im Vergleich zu benutzerdefinierten Indikatoren

Richtlinienindikatoren sind in zwei Registerkarten unterteilt:

- Integrierte Indikatoren: Das Insider-Risikomanagement umfasst viele integrierte Indikatoren für verschiedene Szenarien, die Sie sofort in Ihren Richtlinien verwenden können. Wählen Sie die Indikatoren aus, die Sie aktivieren möchten, und passen Sie dann die Indikatorschwellenwerte für jede Indikatorebene an, wenn Sie eine Insider-Risikorichtlinie erstellen. Die integrierten Indikatoren werden in diesem Artikel ausführlicher beschrieben.

- Benutzerdefinierte Indikatoren: Verwenden Sie benutzerdefinierte Indikatoren zusammen mit dem Connector für Insider-Risikoindikatoren (Vorschau), um Nicht-Microsoft-Erkennungen für das Insider-Risikomanagement zu nutzen. Beispielsweise können Sie Ihre Erkennungen auf Salesforce und Dropbox erweitern und diese zusammen mit den integrierten Erkennungen verwenden, die von der Insider-Risikomanagementlösung bereitgestellt werden, die sich auf Microsoft-Workloads konzentriert (z. B. SharePoint Online und Exchange Online). Weitere Informationen zum Erstellen eines benutzerdefinierten Indikators

Integrierte Indikatoren

Das Insider-Risikomanagement umfasst die folgenden integrierten Indikatoren.

Office-Indikatoren

Dazu gehören Richtlinienindikatoren für SharePoint-Websites, Microsoft Teams und E-Mail-Messaging.

Cloudspeicherindikatoren (Vorschau)

Wichtig

Dieser Indikator erfordert, dass Sie das abrechnungsbasierte Abrechnungsmodell für dieses Feature in Ihrem organization aktivieren.

Dazu gehören Richtlinienindikatoren für Google Drive, Box und Dropbox, die Sie verwenden können, um Techniken zu erkennen, die zur Ermittlung der Umgebung, zum Sammeln und Stehlen von Daten und zur Unterbrechung der Verfügbarkeit oder zur Gefährdung der Integrität eines Systems verwendet werden. Um aus Cloudspeicherindikatoren auszuwählen, müssen Sie zuerst eine Verbindung mit den relevanten Cloudspeicher-Apps in Microsoft Defender herstellen.

Nach dem Konfigurieren können Sie Indikatoren für die Apps deaktivieren, die Sie nicht in den Einstellungen verwenden möchten. Sie können z. B. einen Inhaltsdownloadindikator für Box und Google Drive, aber nicht für Dropbox auswählen.

Clouddienstindikatoren (Vorschau)

Wichtig

Dieser Indikator erfordert, dass Sie das abrechnungsbasierte Abrechnungsmodell für dieses Feature in Ihrem organization aktivieren.

Dazu gehören Richtlinienindikatoren für Amazon S3 und Azure (SQL Server und Storage), die Sie verwenden können, um Techniken zu erkennen, die zur Vermeidung von Erkennungs- oder riskanten Aktivitäten verwendet werden. Dazu können gehören:

- Deaktivieren von Ablaufverfolgungsprotokollen

- Aktualisieren oder Löschen SQL Server Firewallregeln

- Techniken, die zum Stehlen von Daten verwendet werden, z. B. vertrauliche Dokumente

- Techniken, die verwendet werden, um die Verfügbarkeit zu stören oder die Integrität eines Systems zu gefährden

- Techniken, die verwendet werden, um Übergeordnete Berechtigungen für Systeme und Daten zu erhalten.

Um aus Clouddienstindikatoren auszuwählen, müssen Sie zuerst eine Verbindung mit den relevanten Quelldienst-Apps in Microsoft Defender herstellen.

Microsoft Fabric-Indikatoren (Vorschau)

Wichtig

Dieser Indikator erfordert, dass Sie das abrechnungsbasierte Abrechnungsmodell für dieses Feature in Ihrem organization aktivieren.

Dazu gehören Richtlinienindikatoren für Microsoft Power BI, die Sie verwenden können, um Techniken zur Ermittlung der Umgebung (z. B. Anzeigen von Power BI-Berichten und -Dashboards) zu erkennen, sowie Techniken, die zum Sammeln von daten von Interesse verwendet werden (z. B. herunterladen von Power BI-Berichten).

Indikatoren für generative KI-Apps (Vorschau)

Dazu gehören Richtlinienindikatoren für zahlreiche generative KI-Anwendungen. Verwenden Sie diese Indikatoren in Richtlinien, um Interaktionen (Eingabeaufforderungen und Antworten) in diesen Anwendungen zu analysieren und unangemessene oder riskante Interaktionen oder die Freigabe vertraulicher Informationen zu erkennen. Diese Indikatoren sind die folgenden generativen KI-Anwendungen:

- Microsoft Copilot: Unterstützung für Benutzerinteraktionen in Microsoft 365 Copilot und anderen Copiloten, die mit Microsoft Copilot Studio erstellt wurden.

- KI-Unternehmens-Apps: Nicht-Copilot-KI-Anwendungen, die über Microsoft Entra- und Microsoft Purview Data Map-Connectors verbunden sind.

- Andere KI-Anwendungen: KI-Anwendungen, die von Benutzern in Ihrem organization über Browser- und Netzwerkaktivitäten ermittelt werden.

- Azure KI Inhaltssicherheit Indikatoren: Unterstützung für Indikatoren für die Kommunikationskonformität, um Eingabeaufforderungen und Antworten zu identifizieren, die mit Klassifizierern übereinstimmen, die von Azure KI Inhaltssicherheit wie Prompt Shields und Protected Materials bereitgestellt werden.

Indikatoren für die Kommunikationskonformität

Dazu gehören politische Indikatoren, die stressorische Ereignisse wie emotionale Ausbrüche, Mobbing, Mangelnde Kritik, Unfähigkeit, mit einem Team oder einer Gruppe zu arbeiten oder zu kommunizieren, Diskriminierung, gewalttätige Drohungen, extremistisches Verhalten usw. erkennen. Insider-Risikomanagement arbeitet mit der Microsoft Purview-Kommunikationscompliance-Lösung zusammen, um diese Arten von Stressoren zu erkennen, die auf eine fehlerhafte Arbeitsplatzumgebung hinweisen. Stressor-Ereignisse in der Beschäftigung können das Benutzerverhalten für riskante Personas (ob Initiatoren oder Ziele von schlechtem Verhalten) auf verschiedene Weise beeinflussen, die mit Insider-Risiken in Zusammenhang stehen. Kontraproduktives Arbeitsverhalten kann eine Vorstufe zu schwerwiegenderen Verstößen sein, z. B. dem Sabotieren von Unternehmensressourcen oder dem Verlust vertraulicher Informationen.

Darüber hinaus können Sie Nachrichten erkennen, die bestimmten Vertraulichkeitsinformationstypen (Sensitivity Information Types, SITs) entsprechen. Das Hinzufügen vertraulicher Informationen, die versehentlich oder böswillig in Nachrichten an Benutzerrisikobewertungen und deren Aktivitätsverlauf enthalten sind, bietet Ermittlern weitere Informationen, um schnell Maßnahmen zur Minimierung potenzieller Datenlecks zu ergreifen. Sie können bis zu 30 SITs für eine Richtlinie auswählen. Einige Szenarien können die Unterstützung bei der Erkennung von Folgendes umfassen:

- Ausländische Rekrutierung

- Staatliche Akteur-Wilderei

- Freigeben vertraulicher Informationen wie geheime Formeln, Finanzberichte und andere proprietäre Eigenschaften

- Freigeben von Kennwörtern

Hinweis

Sie können auch eine Kommunikationscompliancerichtlinie als Trigger verwenden.

So funktioniert es

Sie können aus diesen Indikatoren für die Kommunikationskonformität wählen:

- Senden unangemessener Inhalte

- Senden eines möglicherweise riskanten Finanztexts

- Senden unangemessener Bilder

Sie können auch festlegen, dass in Nachrichten enthaltene Typen vertraulicher Informationen erkannt werden sollen.

Wenn Sie im Abschnitt Kommunikationskonformitätsindikatoren die Option Richtlinie erstellen auswählen:

Bei der Kommunikationscompliance wird eine einzelne Richtlinie erstellt, die Nachrichten in Microsoft Exchange Online, Microsoft Teams, Microsoft Viva Engage sowie Microsoft 365 Copilot und Microsoft Copilot erkennt. Die Kommunikationskonformitätsrichtlinie basiert auf den von Ihnen ausgewählten Indikatoren und SITs. Jeder Indikator ist bestimmten trainierbaren Klassifizierern zugeordnet, die von der Kommunikationscompliance verwendet werden. Jeder Indikator ist bestimmten trainierbaren Klassifizierern und Typen vertraulicher Informationen zugeordnet. Weitere Informationen finden Sie unter Inhaltssicherheitsklassifizierer, die auf großen Sprachmodellen basieren.

Tipp

Sie können das Informationssymbol neben jedem Indikator auswählen, um die trainierbaren Klassifizierer anzuzeigen, die der Indikator verwendet.

Bei der Kommunikationskonformität werden die trainierbaren Klassifizierer und SITs als Bedingungen für die Richtlinie aufgeführt.

Die Kommunikationskonformitätsrichtlinie heißt "Insider-Risikoindikator" plus Zeitstempel, z. B. "Insider-Risikoindikator 24-05-01T09.27.17Z" oder "Insider-Risiko-SIT-Indikator 24-05-01T09.27.17Z".

Jede Person mit der Rolle Insider-Risikoermittler im Insider-Risikomanagement wird automatisch als Prüfer für die Kommunikationscompliancerichtlinie hinzugefügt.

Hinweis

Nachdem die Kommunikationskonformitätsrichtlinie erstellt wurde, müssen Sie den Prüfer manuell der Rollengruppe Kommunikationskonformitätsprüfer hinzufügen, um der Richtlinie einen Prüfer hinzuzufügen.

Wenn Sie alle Indikatoren in der Einstellung Richtlinienindikatoren deaktivieren, wird die Kommunikationskonformitätsrichtlinie angehalten. Die Richtlinie wird wieder aktiviert, wenn Sie einen der Indikatoren wieder aktivieren.

Die Kommunikations-Compliance-Indikatoren werden für neue und vorhandene Richtlinien im Insider-Risikomanagement verfügbar gemacht, die auf den Vorlagen Datendiebstahl oder Datenlecks basieren.

Wenn der in einer Nachricht gesendete Inhalt mit einem der trainierbaren Klassifizierer übereinstimmt, führt dies zu einer Richtlinienkonformität, die auf der Seite Richtlinien behoben werden kann.

Indikatoren, die in Insider-Risikomanagementrichtlinien enthalten sind, werden verwendet, um eine Risikobewertung für einen benutzerinternen Bereich zu bestimmen. Sie werden erst aktiviert, nachdem ein auslösendes Ereignis für einen Benutzer auftritt.

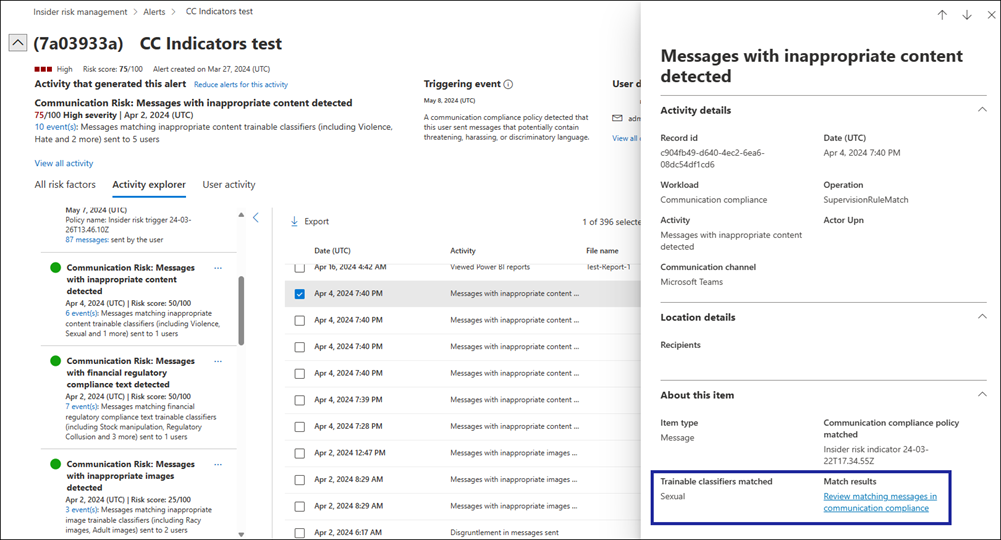

Erkenntnisse zum Kommunikationsrisiko werden auf den Registerkarten Aktivitäts-Explorer und Benutzeraktivität im Insider-Risikomanagement angezeigt. Wenn Sie einen Drilldown zu einer Richtlinienübereinstimmung über den Aktivitäts-Explorer oder die Registerkarte Benutzeraktivität ausführen, können Sie mehr über die Aktivität erfahren und auf einen Link zugreifen, der die Kommunikationskonformitätsrichtlinie öffnet. In der Kommunikationskonformitätsrichtlinie können Sie den Inhalt der gesendeten Nachrichten sehen.

Hinweis

Sie müssen über die Rolle Kommunikationscompliance oder die Rolle Kommunikationscompliance-Prüfer verfügen, um auf den Link zur Kommunikationscompliance zugreifen zu können.

Aktivieren von Kommunikationscomplianceindikatoren im Insider-Risikomanagement

Wechseln Sie im Insider-Risikomanagement zu Einstellungen>Richtlinienindikatoren, und scrollen Sie dann zum Abschnitt Indikatoren für die Kommunikationscompliance (Vorschau).

Wählen Sie unter Erkennen von Nachrichten, die mit bestimmten trainierbaren Klassifizierern übereinstimmen (Vorschau) die Option Richtlinie erstellen aus.

Eine Richtlinie wird in der Kommunikationskonformität erstellt, und die Indikatoren für die Kommunikationskonformität werden in der Einstellung Richtlinienindikatoren verfügbar.

Hinweis

Wenn Sie bereits eine Kommunikationskonformitätsrichtlinie auf diese Weise erstellt, sie aber aus irgendeinem Grund angehalten haben, bewirkt die Auswahl von Richtlinie erstellen , dass die Kommunikationskonformitätsrichtlinie fortgesetzt wird. In diesem Fall wird in der Spalte Status in der Liste Kommunikationskonformitätsrichtlinien "Fortsetzen" angezeigt.

Wählen Sie in der Einstellung Richtlinienindikatoren einen oder mehrere der Indikatoren für die Kommunikationskonformität aus.

Hinweis

Wenn Sie bereits eine Kommunikationskonformitätsrichtlinie erstellt haben und sie unterschiedliche Indikatoren auswählen, wird die Kommunikationscompliancerichtlinie geändert, um die entsprechenden trainierbaren Klassifizierer widerzuspiegeln. Wenn Sie alle Indikatoren deaktivieren, wird die Kommunikationscompliancerichtlinie angehalten.

Klicken Sie auf Speichern.

Um die Indikatoren zu verwenden, erstellen Sie eine neue Insider-Risikorichtlinie , oder bearbeiten Sie eine vorhandene Richtlinie. Die Indikatoren werden auf der Seite Indikatoren des Richtlinienworkflows angezeigt. Sie können Schwellenwerte für die Indikatoren wie für alle anderen Indikatoren in einer Insider-Risikomanagementrichtlinie anpassen.

Hinweis

Derzeit sind Echtzeitanalysen für Schwellenwerteinstellungen für Indikatoren für die Kommunikationscompliance nicht verfügbar.

Geräteindikatoren

Dazu gehören Richtlinienindikatoren für Aktivitäten wie das Freigeben von Dateien über das Netzwerk oder mit Geräten. Zu den Indikatoren gehören Aktivitäten, die alle Dateitypen betreffen, mit Ausnahme der Dateiaktivität ausführbarer Dateien (.exe) und dynamic link library (.dll). Wenn Sie Geräteindikatoren auswählen, wird die Aktivität für Geräte mit Windows 10 Build 1809 oder höher und macOS-Geräten (drei neueste versionen) verarbeitet. Sowohl für Windows- als auch für macOS-Geräte müssen Sie zuerst das Onboarding von Geräten durchführen. Geräteindikatoren umfassen auch die Erkennung von Browsersignalen, die Ihren organization dabei helfen, Exfiltrationssignale für nicht ausführbare Dateien zu erkennen und darauf zu reagieren, die in Microsoft Edge und Google Chrome angezeigt, kopiert, freigegeben oder gedruckt werden. Weitere Informationen zum Konfigurieren von Windows-Geräten für die Integration mit Insider-Risiken finden Sie unter Aktivieren von Geräteindikatoren und Integrieren von Windows-Geräten in diesem Artikel. Weitere Informationen zum Konfigurieren von macOS-Geräten für die Integration mit Insider-Risiken finden Sie unter Aktivieren von Geräteindikatoren und Integrieren von macOS-Geräten in diesem Artikel. Weitere Informationen zur Erkennung von Browsersignalen finden Sie unter Informationen zur Und Konfigurieren der Erkennung von Browsersignalen für das Insider-Risikomanagement.

Microsoft Defender for Endpoint Indikatoren (Vorschau)

Dazu gehören Indikatoren aus Microsoft Defender for Endpoint im Zusammenhang mit der Installation nicht genehmigter oder schadhafter Software oder der Umgehung von Sicherheitskontrollen. Um Warnungen im Insider-Risikomanagement zu erhalten, müssen Sie eine aktive Defender für Endpunkt-Lizenz und insider-Risikointegration aktiviert haben. Weitere Informationen zum Konfigurieren von Defender für Endpunkt für die Integration des Insider-Risikomanagements finden Sie unter Konfigurieren erweiterter Features in Microsoft Defender for Endpoint.

Zugriffsindikatoren für Integritätsdaten

Dazu gehören Richtlinienindikatoren für den Zugang zu Patientenakten. Beispielsweise kann versuchter Zugriff auf Patientenakten in Ihren Elektronischen Patientenakten (EMR)-Systemprotokollen mit Insider-Risikomanagementrichtlinien geteilt werden. Um diese Arten von Warnungen im Insider-Risikomanagement zu erhalten, müssen Sie einen gesundheitsspezifischen Datenconnector und den HR-Datenconnector konfiguriert haben.

Physische Zugriffsindikatoren

Dazu gehören Richtlinienindikatoren für den physischen Zugriff auf sensible Ressourcen. Beispielsweise kann der versuchte Zugriff auf einen eingeschränkten Bereich in Ihren Protokollen für physische Badging-Systeme mit Insider-Risikomanagementrichtlinien geteilt werden. Um diese Arten von Warnungen im Insider-Risikomanagement zu erhalten, müssen Sie prioritätsbasierte physische Ressourcen im Insider-Risikomanagement aktiviert haben und den Connector für physische Badgingdaten konfiguriert haben. Weitere Informationen zum Konfigurieren des physischen Zugriffs finden Sie im Abschnitt Priorität des physischen Zugriffs in diesem Artikel.

Microsoft Defender for Cloud Apps Indikatoren

Dazu gehören Richtlinienindikatoren aus freigegebenen Warnungen von Defender for Cloud Apps. Die automatisch aktivierte Anomalieerkennung in Defender for Cloud Apps beginnt sofort mit der Erkennung und Sortierung von Ergebnissen und zielt auf zahlreiche Verhaltensanomalien für Ihre Benutzer und die Computer und Geräte ab, die mit Ihrem Netzwerk verbunden sind. Wählen Sie in diesem Abschnitt einen oder mehrere Indikatoren aus, um diese Aktivitäten in Insider-Risikomanagement-Richtlinienwarnungen einzuschließen. Weitere Informationen zu Defender for Cloud Apps Analysen und Anomalieerkennung finden Sie unter Abrufen von Verhaltensanalysen und Anomalieerkennung.

Indikatoren für die Nutzung riskanter KI (Vorschau)

Dazu gehören Richtlinienindikatoren für Microsoft KI-Tools und -Anwendungen. Riskantes Eingabeaufforderungsverhalten von Benutzern und KI-generierte Antworten, die vertrauliche Informationen enthalten, sind beide in diesen Indikatoren enthalten. Beispielsweise wird der Versuch, vertrauliche Informationen in einem KI-Tool oder einer Anwendung durch einen Benutzer frei zu geben, als riskante Aktivität angesehen. Ebenso gilt ein KI-Tool oder eine Anwendung, die eine Antwort mit vertraulichen Informationen zurückgibt, als riskantes Verhalten.

Indikatoren für riskantes Browsen (Vorschau)

Dazu gehören Richtlinienindikatoren für das Durchsuchen von Aktivitäten im Zusammenhang mit Websites, die als bösartig oder riskant gelten und ein potenzielles Insider-Risiko darstellen, das zu einem Sicherheits- oder Compliancevorfall führen kann. Riskante Browseraktivitäten beziehen sich auf Benutzer, die potenziell riskante Websites besuchen, z. B. solche, die mit Schadsoftware, Pornografie, Gewalt und anderen unzulässigen Aktivitäten in Verbindung stehen. Um diese Risikomanagementaktivitäten in Richtlinienwarnungen einzuschließen, wählen Sie einen oder mehrere Indikatoren in diesem Abschnitt aus. Weitere Informationen zum Konfigurieren von Browserexfiltrationssignalen finden Sie unter Erkennung von Browsersignalen für das Insider-Risikomanagement.

Kumulative Exfiltrationserkennung

Erkennt, wenn die Exfiltrationsaktivitäten eines Benutzers über alle Exfiltrationskanäle in den letzten 30 Tagen organization oder Peergruppennormen überschreiten. Wenn ein Benutzer beispielsweise in einer Vertriebsrolle arbeitet und regelmäßig mit Kunden und Partnern außerhalb des organization kommuniziert, ist seine externe E-Mail-Aktivität wahrscheinlich höher als der Durchschnitt der organization. Allerdings ist die Aktivität des Benutzers im Vergleich zu den Teamkollegen des Benutzers oder anderen Personen mit ähnlichen Stellenbezeichnungen möglicherweise nicht ungewöhnlich. Eine Risikobewertung wird zugewiesen, wenn die kumulative Exfiltrationsaktivität des Benutzers ungewöhnlich ist und organization- oder Peergruppennormen überschreitet.

Hinweis

Peergruppen werden basierend auf organization Hierarchie, zugriff auf freigegebene SharePoint-Ressourcen und Stellenbezeichnungen in Microsoft Entra ID definiert. Wenn Sie die Kumulative Exfiltrationserkennung aktivieren, stimmt Ihr organization zu, Microsoft Entra Daten für das Complianceportal zu teilen, einschließlich organization Hierarchie und Stellenbezeichnungen. Wenn Ihr organization nicht Microsoft Entra ID verwendet, um diese Informationen zu verwalten, ist die Erkennung möglicherweise weniger genau.

Risikobewertungs-Booster

Dazu gehört das Erhöhen der Risikobewertung für Aktivitäten aus den folgenden Gründen:

Aktivität, die über der üblichen Aktivität des Benutzers für diesen Tag liegt: Die Bewertungen werden erhöht, wenn die erkannte Aktivität vom typischen Verhalten des Benutzers abweicht.

Ein vorheriger Fall wurde als Richtlinienverstoß behoben: Die Bewertungen werden erhöht, wenn der Benutzer einen früheren Fall im Insider-Risikomanagement hatte, der als Richtlinienverstoß behoben wurde.

Benutzer ist Mitglied einer Prioritätsbenutzergruppe: Die Bewertungen werden erhöht, wenn der Benutzer Mitglied einer Prioritätsbenutzergruppe ist.

Benutzer wird als potenzieller Benutzer mit hoher Auswirkung erkannt: Wenn dies aktiviert ist, werden Benutzer basierend auf den folgenden Kriterien automatisch als potenzielle Benutzer mit hohen Auswirkungen gekennzeichnet:

- Der Benutzer interagiert mit vertraulicheren Inhalten im Vergleich zu anderen in der organization.

- Die Ebene des Benutzers in der Microsoft Entra Hierarchie des organization.

- Die Gesamtzahl der Benutzer, die dem Benutzer basierend auf der Microsoft Entra Hierarchie Bericht erstatten.

- Der Benutzer ist Mitglied einer Microsoft Entra integrierten Rolle mit erhöhten Berechtigungen.

Hinweis

Wenn Sie den Potenziellen Risikobewertungs-Booster für Benutzer mit hoher Auswirkung aktivieren, stimmen Sie zu, Microsoft Entra Daten mit dem Complianceportal zu teilen. Wenn Ihr organization keine Vertraulichkeitsbezeichnungen verwendet oder nicht organization Hierarchie in Microsoft Entra ID konfiguriert hat, ist diese Erkennung möglicherweise weniger genau. Wenn ein Benutzer sowohl als Mitglied einer Prioritätsbenutzergruppe als auch als potenzieller Benutzer mit hohen Auswirkungen erkannt wird, wird seine Risikobewertung nur einmal erhöht.

In einigen Fällen können Sie die Indikatoren für Insider-Risikorichtlinien einschränken, die auf Insider-Risikorichtlinien in Ihrem organization angewendet werden. Sie können die Richtlinienindikatoren für bestimmte Bereiche deaktivieren, indem Sie sie aus allen Insider-Risikorichtlinien in globalen Einstellungen deaktivieren. Auslösende Ereignisse können nur für Richtlinien geändert werden, die aus den Vorlagen Datenlecks oder Datenlecks von Prioritätsbenutzern erstellt wurden. Richtlinien, die aus allen anderen Vorlagen erstellt wurden, verfügen nicht über anpassbare Triggerindikatoren oder Ereignisse.

Benutzerdefinierte Indikatoren

Verwenden Sie die Registerkarte Benutzerdefinierte Indikatoren , um einen benutzerdefinierten Indikator zu erstellen, der als Trigger oder als Richtlinienindikator in Ihren Richtlinien verwendet werden soll.

Hinweis

Bevor Sie einen benutzerdefinierten Indikator zum Importieren von Indikatordaten von Drittanbietern erstellen können, müssen Sie einen Insider Risk Indicators Connector (Vorschau) erstellen.

Wählen Sie in den Einstellungen für insider-Risikomanagement die Option Richtlinienindikatoren und dann die Registerkarte Benutzerdefinierte Indikatoren aus.

Wählen Sie Benutzerdefinierten Indikator hinzufügen aus.

Geben Sie einen Indikatornamen und eine Beschreibung ein (optional).

Wählen Sie in der Liste Datenconnector den Insider-Risikoindikator-Connector aus, den Sie zuvor erstellt haben.

Wenn Sie einen Datenconnector auswählen:

- Der Name der Quellspalte, die Sie beim Erstellen des Connectors ausgewählt haben, wird im Feld Quellspalte aus Zuordnungsdatei angezeigt. Wenn Sie beim Erstellen des Connectors keine Quellspalte ausgewählt haben, wird in diesem Feld Keine angezeigt, und Sie müssen keine Auswahl treffen.

- Wählen Sie in der Liste Werte in der Quellspalte den Wert aus, den Sie dem benutzerdefinierten Indikator zuweisen möchten. Dies sind die Werte, die sich auf die Quellspalte beziehen, die Sie beim Erstellen des Connectors angegeben haben. Wenn Sie beispielsweise einen einzelnen Connector erstellt haben, der Daten für zwei Indikatoren (Salesforce und Dropbox) enthält, werden diese Werte in der Liste angezeigt.

Wenn Sie eine Spalte zum Festlegen von Schwellenwerten verwenden möchten, wählen Sie in der Liste Daten aus Zuordnungsdatei die Spalte aus, die Sie für die Schwellenwerteinstellung verwenden möchten. Wählen Sie andernfalls die Option Nur als auslösendes Ereignis ohne Schwellenwerte verwenden aus.

Hinweis

Nur Felder mit dem Datentyp Number werden in der Liste Daten aus Zuordnungsdatei angezeigt, da ein Number-Datentyp erforderlich ist, um einen Schwellenwert festzulegen. Der Datentyp wird angegeben, wenn Sie den Connector einrichten.

Wählen Sie Indikator hinzufügen aus. Der Indikator wird der Liste Benutzerdefinierte Indikatoren hinzugefügt.

Jetzt können Sie den benutzerdefinierten Indikator in allen Richtlinien für Datendiebstahl oder Datenlecks verwenden, die Sie erstellen oder bearbeiten.

- Wenn Sie den benutzerdefinierten Indikator als Trigger verwenden, wählen Sie ihren benutzerdefinierten Trigger auf der Seite Trigger aus , wenn Sie die Richtlinie erstellen oder bearbeiten.

- Wenn Sie den benutzerdefinierten Indikator als Richtlinienindikator verwenden, wählen Sie ihren benutzerdefinierten Indikator auf der Seite Indikatoren aus, wenn Sie die Richtlinie erstellen oder bearbeiten.

Hinweis

Nachdem Sie Ihren benutzerdefinierten Trigger oder Indikator ausgewählt haben, stellen Sie sicher, dass Sie einen benutzerdefinierten Schwellenwert festlegen (es wird nicht empfohlen, die Standardschwellenwerte zu verwenden). Sie können keine Triggerschwellenwerte für einen benutzerdefinierten Indikator festlegen, wenn Sie die Option Nur als auslösendes Ereignis ohne Schwellenwerte verwenden ausgewählt haben.

Nach dem Hinzufügen des benutzerdefinierten Indikators zu Ihren Richtlinien werden die auf der Grundlage der benutzerdefinierten Indikatoren generierten Trigger und Erkenntnisse in den Dashboard Warnungen, Aktivitäts-Explorer und Benutzer-Zeitleiste angezeigt.

Wichtig

- Stellen Sie sicher, dass Sie 24 Stunden warten, bevor Sie die Daten hochladen , nachdem die benutzerdefinierten Indikatoren und die zugehörigen Richtlinien aktualisiert wurden. Dies liegt daran, dass es mehrere Stunden dauern kann, alle Komponenten zu synchronisieren. Wenn Sie die Daten sofort hochladen, während die Updates synchronisiert werden, werden einige Daten möglicherweise nicht auf Risiko bewertet.

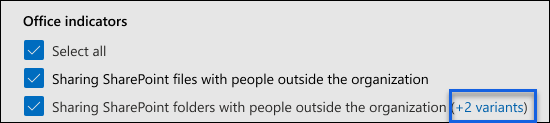

Erstellen einer Variante eines integrierten Indikators

Sie können Erkennungsgruppen (Vorschau) erstellen und diese zusammen mit Varianten integrierter Indikatoren (Vorschau) verwenden, um Erkennungen für verschiedene Benutzergruppen anzupassen. Um beispielsweise die Anzahl falsch positiver Ergebnisse für E-Mail-Aktivitäten zu reduzieren, können Sie eine Variante von Senden von E-Mails mit Anlagen an Empfänger außerhalb des integrierten organization-Indikators erstellen, um nur E-Mails zu erkennen, die an persönliche Domänen gesendet wurden. Eine Variante erbt alle Eigenschaften des integrierten Indikators. Anschließend können Sie die Variante mit Ausschlüssen oder Einschlüssen ändern.

Wählen Sie in den Einstellungen für insider-Risikomanagement die Option Richtlinienindikatoren aus.

Wählen Sie Neue Indikatorvariante (Vorschau) aus. Daraufhin wird der Bereich Neue Indikatorvariante (Vorschau) auf der rechten Seite des Bildschirms geöffnet.

Wählen Sie in der Liste Basisindikator den Indikator aus, für den Sie eine Variante erstellen möchten.

Hinweis

Sie können bis zu drei Varianten für jeden integrierten Indikator erstellen. Wenn Sie bereits drei Varianten für einen bestimmten integrierten Indikator erstellt haben, ist der integrierte Indikator in der Liste ausgegraut. Es gibt auch einige integrierte Indikatoren (z. B. Microsoft Defender for Endpoint Indikatoren), die keine Varianten unterstützen.

Fügen Sie einen Namen für die Variante hinzu (oder übernehmen Sie den vorgeschlagenen Namen). Ein Variantenname darf maximal 110 Zeichen lang sein.

Fügen Sie eine Beschreibung für die Variante hinzu (optional). Die Beschreibung wird in der Richtlinie angezeigt, um sie von anderen Indikatoren oder Indikatorvarianten zu unterscheiden. Eine Beschreibung für eine Variante darf nicht mehr als 256 Zeichen umfassen.

Wählen Sie unter Gruppe Erkennung eine der folgenden Optionen aus:

Ignorieren von Aktivitäten, die Elemente in ausgewählten Gruppen betreffen. Wählen Sie diese Option aus, wenn Sie alles mit Ausnahme einiger Ausschlüsse erfassen möchten. Sie können diese Option beispielsweise verwenden, um alle ausgehenden E-Mails mit Ausnahme von E-Mails zu erfassen, die an bestimmte Domänen gesendet werden.

Erkennen Sie nur Aktivitäten, die Elemente in ausgewählten Gruppen betreffen. Wählen Sie diese Option aus, wenn Sie Einschlüsse angeben möchten, die erfasst werden sollen. Wählen Sie beispielsweise diese Option aus, wenn Sie nur E-Mails erfassen möchten, die an bestimmte Domänen gesendet wurden.

Hinweis

Wenn Sie noch keine Erkennungsgruppe erstellt haben, können Sie im Abschnitt Erkennungsgruppe keine Option auswählen.

Wählen Sie in der Liste Eine oder mehrere Erkennungsgruppen auswählen die Erkennungsgruppen aus, die Sie auf die Variante anwenden möchten. Erkennungsgruppen werden unter der entsprechenden Erkennungstypüberschrift aufgeführt, damit Sie die geeignete Gruppe finden können. Für eine einzelne Variante können Sie bis zu fünf Erkennungsgruppen eines einzelnen Typs hinzufügen. Beispielsweise können Sie bis zu fünf Gruppen von Domänen, fünf Gruppen von Dateitypen usw. hinzufügen.

Hinweis

Nur Erkennungsgruppen, die auf die Variante anwendbar sind, werden in der Liste angezeigt. Beispielsweise wird keine Dateityperkennungsgruppe für sharePoint-Ordner für Personen außerhalb des organization-Indikators angezeigt, da dies nicht anwendbar ist.

Klicken Sie auf Speichern.

Wenn Sie die neue Variante auf eine bestimmte Richtlinie anwenden möchten, wählen Sie im Dialogfeld Nächste Schritte den Link Richtlinienseite aus.

Tipp

Um sicherzustellen, dass eine Variante alle wichtigen Aktivitäten erfasst, die Sie erkennen möchten, können Sie den integrierten Indikator und die Variante des integrierten Indikators in derselben Richtlinie anwenden. Sie können dann die Aktivitäten beobachten, die jeder Indikator in Warnungen erfasst, und dann nur den Variantenindikator verwenden, nachdem sichergestellt wurde, dass alles erkannt wird.

Verwenden einer Variante in einer Richtlinie

Wechseln Sie zur Seite Indikatoren des Richtlinienworkflows.

Suchen Sie den integrierten Indikator, der eine oder mehrere Varianten enthält. Integrierte Indikatoren mit Varianten werden mit einem kleinen blauen Feld im Variant-Kontrollkästchen gekennzeichnet, und am Ende des Indikatordeskriptortexts wird eine Liste angezeigt, die die Anzahl der ausgewählten Varianten angibt. Öffnen Sie die Liste, um die Varianten anzuzeigen.

Hinweis

Wenn Sie eines oder alle Kontrollkästchen in der Variantenliste aktivieren, wird das Kontrollkästchen der ersten Ebene für den integrierten Indikator zu einem durchgezogenen blauen Kontrollkästchen. Wenn keines der Felder in der Variantenliste ausgewählt ist, ist das Kontrollkästchen der ersten Ebene leer.

Wählen Sie Weiter aus.

Auf der Seite Schwellenwerte anpassen können Sie Schwellenwerte für Varianten einzeln anpassen.

Untersuchen von Erkenntnissen, die von Varianten bereitgestellt werden

Sobald Varianten zu Richtlinien hinzugefügt wurden, werden Warnungen im Dashboard generiert, und ein Prüfer kann weitere Details auf den Registerkarten Aktivitäts-Explorer und Benutzeraktivität anzeigen.

Bearbeiten einer Variante

Markieren Sie den blauen Text am Ende des Indikatorbeschreibungstexts. Wählen Sie z. B. +2 Varianten aus, wie im folgenden Screenshot gezeigt.

Wählen Sie auf der Seite Indikatoren anzeigen/bearbeitendie Option Bearbeiten aus.

Nehmen Sie Ihre Änderungen vor.

Variantenbeschränkungen

- Sie können bis zu drei Varianten pro integriertem Indikator erstellen.

- Für eine einzelne Variante können Sie bis zu fünf Erkennungsgruppen eines einzelnen Typs hinzufügen. Sie können beispielsweise maximal fünf Gruppen von Domänen, fünf Gruppen von Dateitypen usw. hinzufügen.

- Für die Vorschau der Erkennungsgruppen unterstützen Varianten keine Sequenzen, kumulative Exfiltrationsaktivitäten, den Risikobewertungs-Booster oder Echtzeitanalysen.

Wie Varianten gegenüber globalen Ausschlüssen und Prioritätsinhalten priorisiert werden

Die Eingrenzung von Aktivitäten erfolgt an mehreren Stellen im Insider-Risikomanagement. Die Bereichsdefinition erfolgt in der folgenden Prioritätsreihenfolge:

Globale Ausschlüsse

Variant-Bereichsausschluss/-einschluss

Prioritätsinhalt

Aktivieren von Geräteindikatoren und Integrieren von Windows-Geräten

Um die Erkennung von Risikoaktivitäten auf Windows-Geräten zu ermöglichen und Richtlinienindikatoren für diese Aktivitäten einzuschließen, müssen Ihre Windows-Geräte die folgenden Anforderungen erfüllen, und Sie müssen die folgenden Onboardingschritte ausführen. Weitere Informationen zu den Anforderungen für das Onboarding von Geräten

Schritt 1: Vorbereiten Ihrer Endpunkte

Stellen Sie sicher, dass die Windows 10 Geräte, die Sie im Insider-Risikomanagement melden möchten, diese Anforderungen erfüllen.

- Auf dem Gerät muss Windows 10 x64-Build 1809 oder höher ausgeführt werden, und das Windows 10 Update (Betriebssystembuild 17763.1075) vom 20. Februar 2020 muss installiert sein.

- Das Benutzerkonto, das zum Anmelden beim Windows 10 Gerät verwendet wird, muss ein aktives Microsoft Entra-Konto sein. Das Windows 10 Gerät kann Microsoft Entra ID, hybrid Microsoft Entra, eingebunden oder registriert sein.

- Installieren Sie den Microsoft Edge-Browser auf dem Endpunktgerät, um Aktionen für die Clouduploadaktivität zu erkennen. Weitere Informationen finden Sie unter Herunterladen des neuen Microsoft Edge basierend auf Chromium.

Hinweis

Endpunkt-DLP unterstützt jetzt virtualisierte Umgebungen, was bedeutet, dass die Insider-Risikomanagementlösung virtualisierte Umgebungen über Endpunkt-DLP unterstützt. Weitere Informationen zur Unterstützung virtualisierter Umgebungen in Endpunkt-DLP

Schritt 2: Onboarding von Geräten

Sie müssen die Geräteüberprüfung aktivieren und Ihre Endpunkte integrieren, bevor Sie Insider-Risikomanagementaktivitäten auf einem Gerät erkennen können. Beide Aktionen werden in Microsoft Purview ausgeführt.

Wenn Sie Geräte aktivieren möchten, die noch nicht integriert wurden, müssen Sie das entsprechende Skript herunterladen und bereitstellen, wie in diesem Artikel beschrieben.

Wenn Sie bereits Geräte in Microsoft Defender for Endpoint integriert haben, werden diese in der Liste der verwalteten Geräte angezeigt.

Onboarding von Geräten

In diesem Bereitstellungsszenario aktivieren Sie Geräte, die noch nicht integriert wurden, und möchten nur Insider-Risikoaktivitäten auf Windows-Geräten erkennen.

Wählen Sie die entsprechende Registerkarte für das von Ihnen verwendete Portal aus. Abhängig von Ihrem Microsoft 365-Plan wird die Microsoft Purview-Complianceportal eingestellt oder wird bald eingestellt.

Weitere Informationen zum Microsoft Purview-Portal finden Sie im Microsoft Purview-Portal. Weitere Informationen zum Complianceportal finden Sie unter Microsoft Purview-Complianceportal.

Melden Sie sich beim Microsoft Purview-Portal mit den Anmeldeinformationen für ein Administratorkonto in Ihrem Microsoft 365-organization an.

Wählen Sie in der oberen rechten Ecke der Seite Einstellungen aus.

Wählen Sie unter Geräte-Onboarding die Option Geräte aus. Die Liste ist leer, bis Geräte integriert sind.

Wählen Sie Onboarding für Geräte aktivieren aus.

Hinweis

Während es in der Regel etwa 60 Sekunden dauert, bis das Onboarding für Geräte aktiviert ist, warten Sie bis zu 30 Minuten, bevor Sie sich mit dem Microsoft-Support in Verbindung setzten.

Wählen Sie in der Liste Bereitstellungsmethode die Art und Weise aus, wie Sie diese Geräte bereitstellen möchten, und wählen Sie dann Paket herunterladen aus.

Führen Sie die unter Onboarding-Tools und -Methoden für Windows-Computer beschriebenen entsprechenden Verfahren aus. Über diesen Link gelangen Sie zu einer Zielseite, auf der Microsoft Defender für Endpunkt-Prozeduren beschrieben werden, die dem in Schritt 5 ausgewählten Bereitstellungspaket entsprechen:

- Onboarding von Windows-Computern mithilfe von Gruppenrichtlinien

- Onboarding von Windows-Computern mithilfe von Microsoft Endpoint Configuration Manager

- Onboarding von Windows-Computern mit Tools für die Verwaltung mobiler Geräte

- Onboarding von Windows-Computern mithilfe eines lokalen Skripts

- Integrieren nicht persistenter VDI-Computer (Virtual Desktop Infrastructure)

Wenn Sie fertig sind und das Endpunktgerät integriert ist, sollte es in der Geräteliste angezeigt werden, und das Endpunktgerät beginnt mit der Meldung von Überwachungsaktivitätsprotokollen an das Insider-Risikomanagement.

Hinweis

Diese Funktion erfordert eine Lizenz. Ohne die erforderliche Lizenz werden keine Daten angezeigt und es ist kein Zugriff auf sie möglich.

Wenn Geräte bereits in Microsoft Defender for Endpoint integriert sind

Wenn Microsoft Defender for Endpoint bereits bereitgestellt wurde und Endpunktgeräte Berichte in erstellen, werden die Endpunktgeräte in der Liste der verwalteten Geräte angezeigt. Sie können weiterhin neue Geräte in das Insider-Risikomanagement integrieren, um die Abdeckung zu erweitern, indem Sie zu Schritt 2: Onboarding von Geräten wechseln.

Aktivieren von Geräteindikatoren und Onboarding von macOS-Geräten

macOS-Geräte (Catalina 10.15 oder höher) können in Microsoft 365 integriert werden, um Insider-Risikomanagementrichtlinien mithilfe von Intune oder JAMF Pro zu unterstützen. Weitere Informationen und Konfigurationsanleitungen finden Sie unter Onboarding von macOS-Geräten in Microsoft 365 (Vorschau).

Einstellungen für Indikatorebenen

Beim Erstellen einer Richtlinie mithilfe des Richtlinienworkflows können Sie konfigurieren, wie die tägliche Anzahl von Risikoereignissen die Risikobewertung für Insider-Risikowarnungen beeinflussen soll. Mithilfe dieser Indikatoreinstellungen können Sie steuern, wie sich die Anzahl der Vorkommen von Risikoereignissen in Ihrem organization auf die Risikobewertung (und den zugehörigen Warnungsschweregrad) für diese Ereignisse auswirkt.

Angenommen, Sie entscheiden sich beispielsweise, SharePoint-Indikatoren in den Richtlinieneinstellungen für Insider-Risiken zu aktivieren und benutzerdefinierte Schwellenwerte für SharePoint-Ereignisse auszuwählen, wenn Sie Indikatoren für eine neue Richtlinie für Insider-Risiken datenlecks konfigurieren. Im Workflow für Insider-Risikorichtlinien würden Sie drei verschiedene tägliche Ereignisebenen für jeden SharePoint-Indikator konfigurieren, um die Risikobewertung für Warnungen im Zusammenhang mit diesen Ereignissen zu beeinflussen.

Für die erste tägliche Ereignisebene legen Sie den Schwellenwert auf Folgendes fest:

- 10 oder mehr Ereignisse pro Tag für eine geringere Auswirkung auf die Risikobewertung für die Ereignisse

- 20 oder mehr Ereignisse pro Tag für eine mittlere Auswirkung auf die Risikobewertung für die Ereignisse

- 30 oder mehr Ereignisse pro Tag für eine höhere Auswirkung auf die Risikobewertung für die Ereignisse

Diese Einstellungen bedeuten im Grunde Folgendes:

- Wenn nach dem auslösenden Ereignis 1-9 SharePoint-Ereignisse stattfinden, sind die Risikobewertungen minimal beeinträchtigt und würden tendenziell keine Warnung generieren.

- Wenn nach einem auslösenden Ereignis 10 bis 19 SharePoint-Ereignisse stattfinden, ist die Risikobewertung von Natur aus niedriger, und der Schweregrad der Warnungen liegt tendenziell auf einem niedrigen Niveau.

- Wenn es 20 bis 29 SharePoint-Ereignisse gibt, die nach einem auslösenden Ereignis stattfinden, ist die Risikobewertung von Natur aus höher, und der Schweregrad der Warnungen liegt in der Regel auf einer mittleren Ebene.

- Wenn es 30 oder mehr SharePoint-Ereignisse gibt, die nach einem auslösenden Ereignis stattfinden, ist die Risikobewertung von Natur aus höher, und der Schweregrad der Warnungen liegt in der Regel auf einem hohen Niveau.

Eine weitere Option für Richtlinienschwellenwerte ist das Zuweisen des Richtlinienauslösungsereignisses zur Risikomanagementaktivität, die über der typischen täglichen Anzahl von Benutzern liegt. Anstatt durch bestimmte Schwellenwerteinstellungen definiert zu werden, wird jeder Schwellenwert dynamisch für anomale Aktivitäten angepasst, die für Benutzer im Bereich von Richtlinien erkannt werden. Wenn die Schwellenwertaktivität für anomale Aktivitäten für einen einzelnen Indikator unterstützt wird, können Sie aktivität liegt über der üblichen Aktivität des Benutzers für den Tag im Richtlinienworkflow für diesen Indikator auswählen. Wenn diese Option nicht aufgeführt ist, ist für den Indikator keine anomale Aktivitätsauslösung verfügbar. Wenn die Aktivität über der üblichen Aktivität des Benutzers für den Tag liegt, ist die Option für einen Indikator aufgeführt, aber nicht auswählbar, müssen Sie diese Option in den Richtlinienindikatoren für Insider-Risikoeinstellungen> aktivieren.

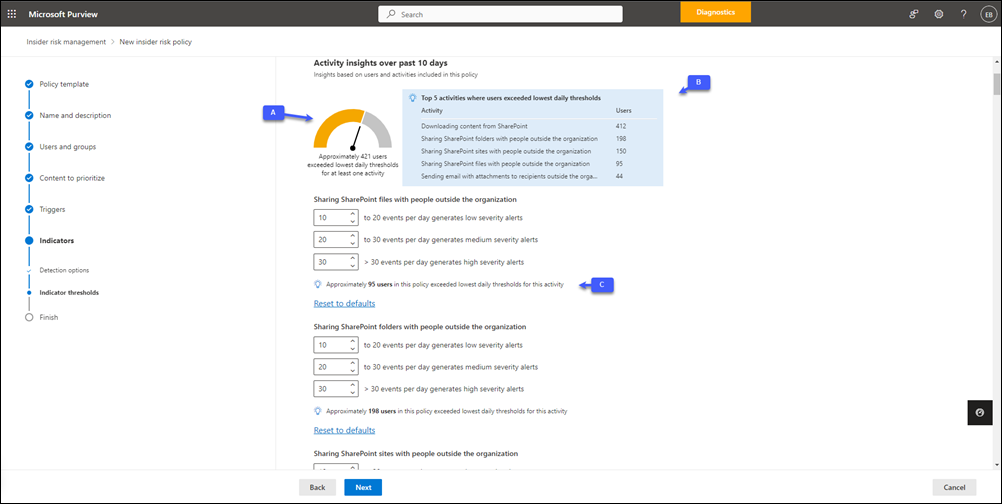

Verwenden von Echtzeitanalyseempfehlungen zum Festlegen von Schwellenwerten

Sie können Echtzeitanalysen (Vorschau) verwenden, um die Vorteile einer geführten (datengesteuerten) Schwellenwertkonfiguration zu nutzen, mit der Sie schnell die geeigneten Schwellenwerte für Richtlinienindikatoren auswählen können. Diese geführte Erfahrung kann Ihnen helfen, die Auswahl von Indikatoren und Schwellenwerten für das Auftreten von Aktivitäten effizient anzupassen, sodass Sie nicht zu wenige oder zu viele Richtlinienwarnungen haben.

Wenn Die Analyse aktiviert ist:

Die Option Schwellenwerte anwenden, die für die Aktivität Ihrer Benutzer gelten, ist auf der Seite Indikatoren des Richtlinienworkflows aktiviert. Wählen Sie diese Option aus, wenn Das Insider-Risikomanagement Empfehlungen für Indikatorschwellenwerte basierend auf den letzten 10 Tagen der Benutzeraktivität in Ihrem organization bereitstellen soll.

Hinweis

Um diese Option zu verwenden, müssen Sie mindestens einen integrierten Richtlinienindikator auswählen. Das Insider-Risikomanagement bietet keine empfohlenen Schwellenwerte für benutzerdefinierte Indikatoren oder Varianten integrierter Indikatoren.

Wenn Sie auf der Seite Indikatoren des Richtlinienworkflows die Option Eigene Schwellenwerte auswählen, basieren die Standardwerte für die Schwellenwerteinstellungen nicht auf den integrierten Standardwerten, sondern auf empfohlenen Schwellenwerten (basierend auf der Aktivität in Ihrem organization). Außerdem werden ein Messgerät, eine Liste der fünf wichtigsten Indikatoren und Erkenntnisse für jeden Indikator angezeigt.

A. Das Messgerät zeigt die ungefähre Anzahl der bereichsbezogenen Benutzer an, deren Aktivitäten der letzten 10 Tage die niedrigsten Tagesschwellenwerte für mindestens einen der ausgewählten integrierten Indikatoren für die Richtlinie überschritten haben. Dieses Messgerät kann Ihnen helfen, die Anzahl der Warnungen zu schätzen, die generiert werden können, wenn allen benutzern, die in der Richtlinie enthalten sind, Risikobewertungen zugewiesen wurden.

B. Die Liste der fünf wichtigsten Indikatoren ist nach der Anzahl der Benutzer sortiert, die die niedrigsten tagesaktuellen Schwellenwerte überschreiten. Wenn Ihre Richtlinien zu viele Warnungen generieren, sind dies die Indikatoren, auf die Sie sich konzentrieren sollten, um "Rauschen" zu reduzieren.

C. Erkenntnisse für jeden Indikator werden unterhalb der Schwellenwerteinstellungen für diesen Indikator angezeigt. Die Erkenntnis zeigt die ungefähre Anzahl der Benutzer an, deren Aktivitäten der letzten 10 Tage die angegebenen niedrigen Schwellenwerte für den Indikator überschritten haben. Wenn beispielsweise der niedrige Schwellenwert für Das Herunterladen von Inhalten aus SharePoint auf 100 festgelegt ist, zeigt die Erkenntnis die Anzahl der Benutzer in der Richtlinie an, die in den letzten 10 Tagen durchschnittlich mehr als 100 Downloadaktivitäten ausgeführt haben.

Hinweis

Globale Ausschlüsse (intelligente Erkennungen) werden für Echtzeitanalysen berücksichtigt.

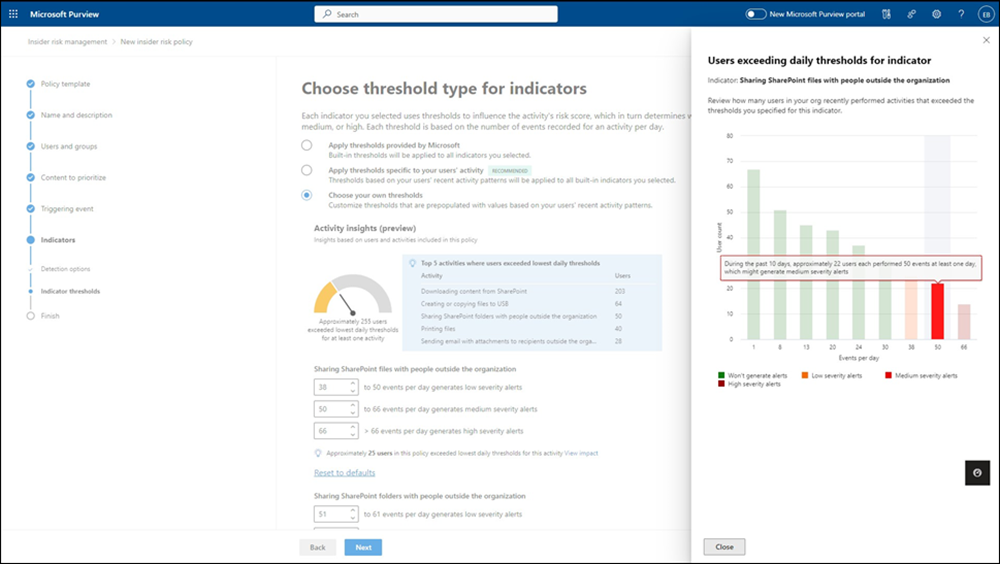

Manuelles Anpassen der Schwellenwerteinstellungen

Wenn Sie die Option Eigene Schwellenwerte auswählen auswählen und eine Schwellenwerteinstellung für einen bestimmten Indikator manuell anpassen, wird die Erkenntnis unterhalb des Indikators in Echtzeit aktualisiert. Auf diese Weise können Sie die entsprechenden Schwellenwerte für jeden Indikator konfigurieren, um die höchste Warnungseffektivität zu erreichen, bevor Sie Ihre Richtlinien aktivieren.

Um Zeit zu sparen und die Auswirkungen manueller Änderungen an Schwellenwerten besser zu verstehen, wählen Sie den Link Auswirkung anzeigen in der Erkenntnis aus, um das Diagramm Benutzer, die die täglichen Schwellenwerte für indikator überschreiten , anzuzeigen. Dieses Diagramm bietet eine Vertraulichkeitsanalyse für jeden Richtlinienindikator.

Wichtig

Dieses Diagramm ist nicht verfügbar, wenn Sie beim Erstellen der Richtlinie die Option Bestimmte Benutzer einschließen auswählen. Sie müssen die Option Alle Benutzer und Gruppen einschließen auswählen.

Sie können dieses Diagramm verwenden, um die Aktivitätsmuster von Benutzern in Ihrem organization für den ausgewählten Indikator zu analysieren. In der vorherigen Abbildung ist beispielsweise der Schwellenwertindikator für die Freigabe von SharePoint-Dateien für Personen außerhalb des organization auf 38 festgelegt. Das Diagramm zeigt, wie viele Benutzer Aktionen ausgeführt haben, die diesen Schwellenwert überschritten haben, und die Verteilung von Warnungen mit niedrigem, mittlerem und hohem Schweregrad für diese Aktionen. Wählen Sie einen Balken aus, um Erkenntnisse für jeden Wert anzuzeigen. In der vorherigen Abbildung ist beispielsweise der Balken für den Wert 50 ausgewählt, und die Erkenntnis zeigt, dass bei diesem Schwellenwert ungefähr 22 Benutzer jeweils mindestens 50 Ereignisse an mindestens einem Tag in den letzten 10 Tagen ausgeführt haben.

Voraussetzungen für die Verwendung von Echtzeitanalysen

Um Echtzeitanalysen (Vorschau) verwenden zu können, müssen Sie Insider-Erkenntnisse zur Risikoanalyse aktivieren. Nachdem die Analyse aktiviert wurde, kann es 24 bis 48 Stunden dauern, bis Erkenntnisse und Empfehlungen angezeigt werden.