Configuración de roles de Microsoft Entra en Privileged Identity Management

En Privileged Identity Management (PIM) de Microsoft Entra ID, que forma parte de Microsoft Entra, la configuración de roles define las propiedades de asignación de los roles. Estas propiedades incluyen la autenticación multifactor y los requisitos de aprobación para la activación, la duración máxima de la asignación y la configuración de las notificaciones. Este artículo te enseña a definir las configuraciones de roles y el flujo de trabajo de aprobación para especificar quién puede aprobar o denegar las solicitudes de elevación de privilegios.

Debe tener al menos el rol de Administrador de rol con privilegios para administrar la configuración del rol PIM para un rol de Microsoft Entra. La configuración de roles se define por rol. Todas las asignaciones para el mismo rol siguen la misma configuración de roles. La configuración de un rol es independiente de la configuración de otro rol.

Las configuraciones de rol de PIM también se conoce como "Directivas de PIM".

Apertura de la configuración de roles

Para abrir la configuración de un rol de Microsoft Entra:

Inicie sesión en el Centro de administración de Microsoft Entra al menos como Administrador de roles con privilegios.

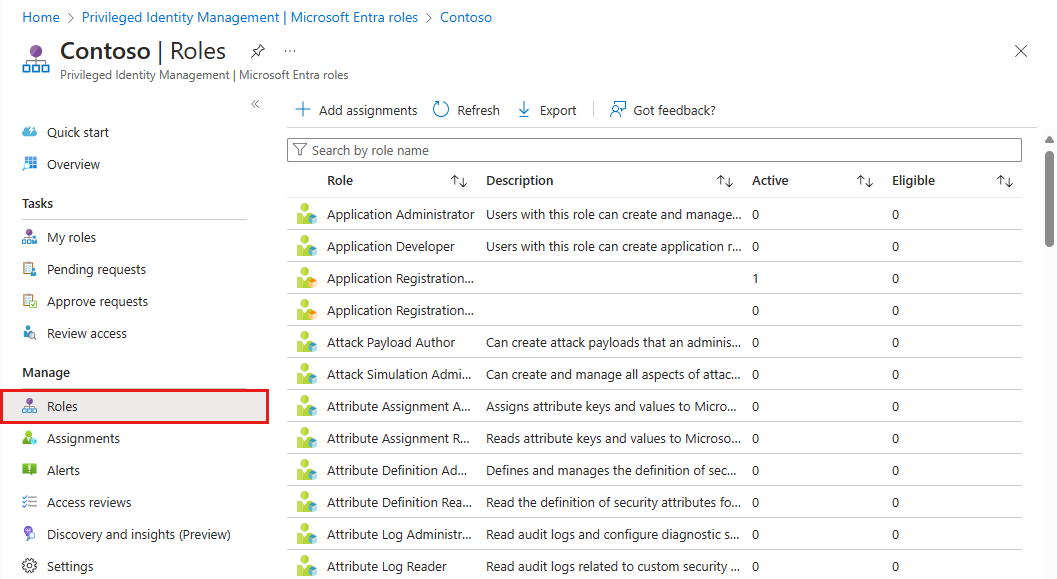

Vaya a Gobernanza de identidades>Privileged Identity Management>roles de Microsoft Entra>Roles.

En esta página se muestra una lista de los roles de Microsoft Entra disponibles en el inquilino, incluidos los roles integrados y personalizados.

Seleccione el rol cuya configuración desea configurar.

Seleccione Configuración de rol. En la página Configuración de rol puede ver la configuración actual del rol de PIM para el rol seleccionado.

Seleccione Editar para actualizar la configuración del rol.

Seleccione Actualizar.

Configuración de roles

En esta sección se describen las opciones de configuración del rol.

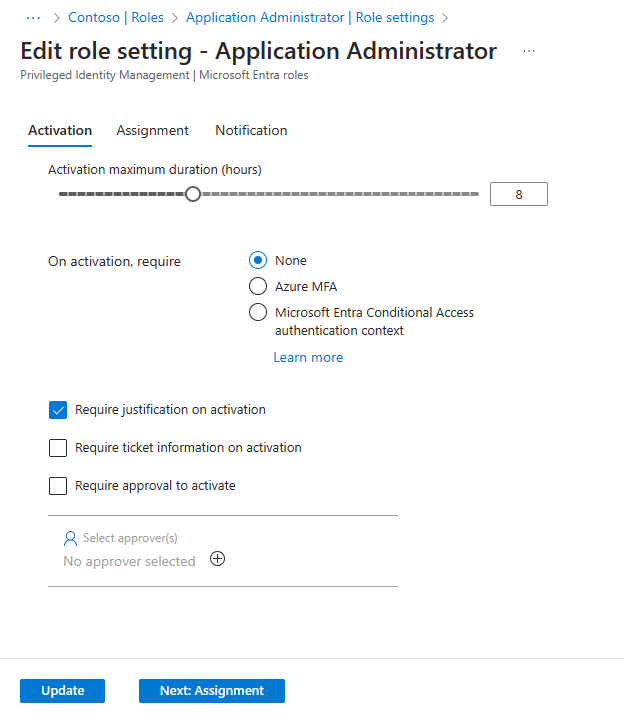

Duración máxima de la activación

Use el control deslizante Duración máxima de la activación para establecer el tiempo máximo, en horas, que una solicitud de activación de una asignación de roles permanece activa antes de expirar. Este valor puede oscilar entre una y 24 horas.

Es necesaria la autenticación multifactor durante la activación

Puede requerir que los usuarios elegibles para un rol demuestren quiénes son utilizando la función de autenticación multifactor en Microsoft Entra ID antes de que se puedan activar. La autenticación multifactor ayuda a proteger el acceso a los datos y las aplicaciones. Proporciona otra capa de seguridad mediante una segunda forma de autenticación.

Es posible que a las personas usuarias no se les pida autenticación multifactor si se autentican con credenciales seguras o si proporcionaron la autenticación multifactor anteriormente en la sesión.

Si el objetivo es asegurarse de que los usuarios tengan que proporcionar autenticación durante la activación, puede usar Activado la activación, requerir el contexto de autenticación de acceso condicional de Microsoft Entra junto con puntos fuertes de autenticación. Estas opciones requieren que las personas usuarias se autentiquen durante la activación mediante métodos diferentes de los que usaban para iniciar sesión en la máquina.

Por ejemplo, si las personas usuarias inician sesión en la máquina mediante Windows Hello para empresas, puedes usar Durante la activación, requerir el contexto de autenticación de acceso condicional de Microsoft Entra y Niveles de intensidad de autenticación. Esta opción requiere que las personas usuarias inicien sesión sin contraseña con Microsoft Authenticator cuando activen el rol.

Después de que la persona usuaria proporcione el inicio de sesión sin contraseña con Microsoft Authenticator una vez en este ejemplo, puede realizar su siguiente activación en esta sesión sin otra autenticación. El inicio de sesión sin contraseña con Microsoft Authenticator ya forma parte de tu token.

Se recomienda habilitar la característica de autenticación multifactor de Microsoft Entra ID para todos los usuarios. Para obtener más información, consulte Planifique la implementación de la autenticación multifactor de Microsoft Entra.

Durante la activación, se requiere el contexto de autenticación de acceso condicional de Microsoft Entra

Puede requerir que los usuarios aptos para un rol cumplan los requisitos de la directiva de acceso condicional. Por ejemplo, puedes requerir que las personas usuarias usen un método de autenticación específico aplicado a través de los Niveles de intensidad de autenticación, eleven el rol de un dispositivo compatible con Intune y cumplan con los términos de uso.

Para aplicar este requisito, cree el contexto de autenticación de acceso condicional.

Configure una directiva de acceso condicional que aplique los requisitos para este contexto de autenticación.

El ámbito de la directiva de acceso condicional debe incluir todos los usuarios o los usuarios aptos para un rol. No cree ninguna directiva de acceso condicional con un ámbito de contexto de autenticación y un rol de directorio al mismo tiempo. Durante la activación, el usuario aún no tiene ningún rol, por lo que no se aplicará la directiva de acceso condicional.

Al final de esta sección encontrará los pasos a seguir en una situación en la que es posible que necesite dos directivas de acceso condicional. Uno debe estar en el ámbito del contexto de autenticación y otro en el ámbito del rol.

Configure el contexto de autenticación en la configuración de PIM para el rol.

Si las configuraciones de PIM tienen establecido Durante la activación, requerir el contexto de autenticación de acceso condicional de Microsoft Entra, las directivas de acceso condicional definen las condiciones que un usuario debe cumplir para satisfacer los requisitos de acceso.

Esto significa que las entidades de seguridad con permisos para administrar directivas de acceso condicional, como administradores de acceso condicional o administradores de seguridad, pueden cambiar los requisitos, quitarlos o impedir que los usuarios aptos activen el rol. Las entidades de seguridad que pueden administrar las directivas de acceso condicional deben considerarse con privilegios elevados y protegerse en consecuencia.

Le recomendamos crear y habilitar una directiva de acceso condicional para el contexto de autenticación antes de configurar el contexto de autenticación en las configuraciones de PIM. Como mecanismo de protección de respaldo, si no hay directivas de acceso condicional en el suscriptor que tengan como destino el contexto de autenticación configurado en las opciones de PIM, durante la activación de rol de PIM, se requiere la característica de autenticación multifactor en Microsoft Entra ID, ya que la configuración Durante la activación, se requiere la autenticación multifactor estaría establecida.

Este mecanismo de protección de respaldo está diseñado para protegerse únicamente de un escenario en el que se actualicen las configuraciones de PIM antes de crear la directiva de acceso condicional debido a un error de configuración. Este mecanismo de protección de respaldo no se desencadena si la directiva de acceso condicional está desactivada, está en modo de solo informe o si tiene un usuario apto excluido de la directiva.

La configuración Durante la activación, requerir el contexto de autenticación de acceso condicional de Microsoft Entra define los requisitos del contexto de autenticación que los usuarios deben cumplir cuando activen el rol. Una vez activado el rol, esto no impide que las personas usuarias usen otra sesión de exploración, dispositivo, ubicación, etc., para usar permisos.

Por ejemplo, las personas usuarias pueden usar un dispositivo compatible con Intune para activar el rol. Después de activar el rol, podrían iniciar sesión en la misma cuenta de usuario desde otro dispositivo que no sea compatible con Intune y usen el rol activado anteriormente desde allí.

Para evitar esta situación, cree dos directivas de acceso condicional:

- La primera directiva de acceso condicional está destinada al contexto de autenticación. Debe tener todas las personas usuarias o aquellas que son aptas en su ámbito. Esta directiva especifica los requisitos que las personas usuarias deben cumplir para activar el rol.

- La segunda directiva de acceso condicional está destinada a los roles de directorio. Esta directiva especifica los requisitos que las personas usuarias deben cumplir para iniciar sesión con el rol de directorio activado.

Ambas directivas pueden aplicar los mismos requisitos o diferentes, en función de sus necesidades.

Otra opción es definir el ámbito de las directivas de acceso condicional que aplican determinados requisitos a los usuarios aptos. Por ejemplo, puedes exigir que las personas usuarias aptas para determinados roles usen siempre dispositivos compatibles con Intune.

Para más información sobre el contexto de autenticación de acceso condicional, consulte Acceso condicional: aplicaciones en la nube, acciones y contexto de autenticación.

Requerir justificación en las activaciones

Puede requerir que los usuarios escriban una justificación comercial cuando activen la asignación apta.

Solicitud de información del vale en el momento de la activación

Puede requerir que los usuarios escriban un número de incidencia de soporte técnico cuando activen la asignación apta. Esta opción es un campo de solo información. La correlación con la información de cualquier sistema de vales no se aplica.

Solicitud de aprobación para activar

Puedes requerir aprobación para la activación de la asignación apta. La persona aprobadora no tiene que tener ningún rol. Cuando utilice esta opción, debe seleccionar al menos una persona aprobadora. Te recomendamos agregar al menos dos personas aprobadoras. Si no se selecciona ningún aprobador específico, el administrador de roles con privilegios o los administradores globales se convertirá en los aprobadores predeterminados.

Para obtener más información sobre las aprobaciones, consulte Aprobación o rechazo de solicitudes para los roles de Microsoft Entra en Privileged Identity Management.

Duración de la asignación

Al configurar las opciones para un rol, puedes elegir entre dos opciones de duración de asignación para cada tipo de asignación: apto y activo. Estas opciones se convierten en la duración máxima predeterminada cuando se asigna un usuario al rol en Privileged Identity Management.

Puedes elegir una de estas opciones de duración de asignación de tipo aptas.

| Configuración | Descripción |

|---|---|

| Allow permanent eligible assignment (Permitir la asignación apta permanente) | El equipo de administración de recursos pueden asignar una asignación apta permanente. |

| Hacer que las asignaciones elegibles expiren después de | Los administradores de recursos pueden requerir que todas las asignaciones elegibles tengan una fecha de inicio y finalización especificada. |

También puedes elegir una de estas opciones de duración de asignación activas.

| Configuración | Descripción |

|---|---|

| Allow permanent active assignment (Permitir la asignación activa permanente) | El equipo de administración de recursos pueden asignar una asignación activa permanente. |

| Hacer que las asignaciones activas expiren después de | Los administradores de recursos pueden requerir que todas las asignaciones activas tengan una fecha de inicio y finalización especificada. |

Todos los administradores globales y administradores de roles con privilegios pueden renovar todas las asignaciones que tienen una fecha de finalización especificada. Además, los usuarios pueden iniciar solicitudes de autoservicio para ampliar o renovar las asignaciones de roles.

Requerir autenticación multifactor para las asignaciones activas

Puede requerir que las personas administradoras proporcionen autenticación multifactor cuando creen una asignación activa (en lugar de apta). Privileged Identity Management no puede exigir la autenticación multifactor cuando la persona usuaria usa su asignación de roles porque ya está activa en el rol desde el momento en que se asigna.

Es posible que a una persona administradora no se le pida autenticación multifactor si se autentica con credenciales seguras o proporcionó la autenticación multifactor anteriormente en esta sesión.

Requerir justificación para las asignaciones activas

Puede requerir que los usuarios escriban una justificación comercial cuando creen una asignación activa (en lugar de apta).

En la pestaña Notificaciones de la página Configuración de roles, Privileged Identity Management permite realizar un control pormenorizado sobre quién recibe las notificaciones y qué notificaciones reciben. Tiene las siguientes opciones:

- Desactivación de un correo electrónico: Si desactivas la casilla de destinatario predeterminado y eliminas los demás destinatarios, puedes desactivar correos electrónicos específicos.

- Límite de correos electrónicos a direcciones especificadas: Si desactivas la casilla de destinatario predeterminado, puedes desactivar los mensajes de correo electrónico enviados a destinatarios predeterminados. Luego, puede agregar otras direcciones de correo electrónico como destinatarios. Si quieres agregar más de una dirección de correo electrónico, sepáralas con un punto y coma (;).

- Envío de correos electrónicos tanto a los destinatarios predeterminados como a otros destinatarios: Puedes enviar correos electrónicos tanto al destinatario predeterminado como a otro destinatario. Activa la casilla de destinatario predeterminado y agrega direcciones de correo electrónico para otros destinatarios.

- Solo correo electrónico crítico: Para cada tipo de correo electrónico, puedes seleccionar la casilla para recibir solo correos electrónicos críticos. Con esta opción, Privileged Identity Management continúa enviando mensajes de correo electrónico a los destinatarios especificados solo cuando el correo electrónico requiera una acción inmediata. Por ejemplo, los correos electrónicos que solicitan a las personas usuarias que amplíen su asignación de roles no se desencadenan. Los correos electrónicos que requieren que los administradores aprueben una solicitud de extensión se desencadenan.

Nota

Un evento de Privileged Identity Management puede generar notificaciones por correo electrónico a varios destinatarios: usuarios asignados, aprobadores o administradores. El número máximo de notificaciones enviadas por evento es 1000. Si el número de destinatarios superase los 1000, solo los primeros 1000 destinatarios recibirán una notificación por correo electrónico. Esto no impedirá que otros usuarios asignados, administradores o aprobadores usen sus permisos en Microsoft Entra ID y Privileged Identity Management.

Administrar la configuración de roles a través de Microsoft Graph

Para administrar la configuración de los roles de Microsoft Entra con las API de PIM en Microsoft Graph, usa el tipo de recurso unifiedRoleManagementPolicy y los métodos relacionados.

En Microsoft Graph, las configuraciones de roles se denominan reglas. Se asignan a roles de Microsoft Entra mediante las directivas de contenedor. A cada rol de Microsoft Entra se le asigna un objeto de directiva específico. Puedes recuperar todas las directivas cuyo ámbito sea los roles de Microsoft Entra. En cada directiva, puedes recuperar la colección de reglas asociada mediante un parámetro de consulta $expand. La sintaxis de la solicitud es la siguiente:

GET https://graph.microsoft.com/v1.0/policies/roleManagementPolicies?$filter=scopeId eq '/' and scopeType eq 'DirectoryRole'&$expand=rules

Para obtener más información sobre cómo administrar la configuración de roles a través de API de PIM en Microsoft Graph, consulta Configuración de roles y PIM. Para obtener ejemplos de cómo actualizar las reglas, consulta Actualizar reglas en PIM mediante Microsoft Graph.