Utiliser EAP-TLS

Important

Il s’agit de la documentation Azure Sphere (héritée). Azure Sphere (hérité) prend sa retraite le 27 septembre 2027 et les utilisateurs doivent migrer vers Azure Sphere (intégré) pour l’instant. Utilisez le sélecteur de version situé au-dessus du TOC pour afficher la documentation Azure Sphere (intégrée).

Azure Sphere prend en charge l’utilisation du protocole EAP-TLS (Extensible Authentication Protocol-Transport Layer Security) pour se connecter à des réseaux Wi-Fi. EAP-TLS n’est pas pris en charge sur Ethernet.

EAP-TLS pour Wi-Fi est une méthode d’authentification courante dans les scénarios centrés sur la sécurité. Il offre une sécurité considérablement accrue par rapport à l’utilisation du mot de passe SSID comme secret global, mais il nécessite du travail supplémentaire pour garantir que l’appareil Azure Sphere et le réseau sont correctement configurés et authentifiés.

La spécification du protocole EAP-TLS est détaillée dans RFC 5216. Le système d’exploitation Azure Sphere n’implémente pas directement le protocole EAP-TLS ; au lieu de cela, il incorpore un composant open source wpa_supplicant qui implémente le protocole.

Terminologie

Point d’accès (AP) : appareil matériel réseau qui permet à d’autres appareils Wi-Fi de se connecter à un réseau câblé.

Certificat : clé publique et autres métadonnées signées par une autorité de certification.

Autorité de certification : entité qui signe et émet des certificats numériques.

Certificat d’autorité de certification : certificat d’autorité de certification racine auquel les chaînes de certificats d’authentification du serveur RADIUS sont associées. Cette clé publique peut être stockée sur l’appareil Azure Sphere.

Certificat client : certificat et clé privée utilisés pour s’authentifier auprès du réseau. Le certificat client et sa clé privée appairée sont stockés sur l’appareil Azure Sphere.

Paire de clés : ensemble de clés lié par chiffrement. Dans de nombreux scénarios, une paire de clés signifie une clé publique et une clé privée. Cependant, dans le scénario Azure Sphere EAP-TLS, une paire de clés indique le certificat client et sa clé privée.

Clé privée : clé qui ne doit pas être exposée à une entité, à l’exception du propriétaire approuvé.

Infrastructure à clé publique (PKI) : ensemble de rôles, de stratégies, de matériel, de logiciels et de procédures nécessaires pour créer, gérer, distribuer, utiliser, stocker et révoquer des certificats numériques et gérer le chiffrement à clé publique.

Service d’utilisateur rendez-vous d’authentification à distance (RADIUS) : protocole réseau qui fonctionne sur le port 1812 et fournit une gestion centralisée de l’authentification, de l’autorisation et de la comptabilité (AAA ou Triple A) pour les utilisateurs qui se connectent et utilisent un service réseau. Un serveur RADIUS reçoit des données d’authentification d’un client, les valide, puis active l’accès à d’autres ressources réseau.

Rivest-Shamir-Adleman (RSA) : système de chiffrement à clé publique basé sur RFC 3447).

Supplicant : Le client sans fil. L’appareil Azure Sphere est un demandeur.

Vue d’ensemble de l’authentification EAP-TLS

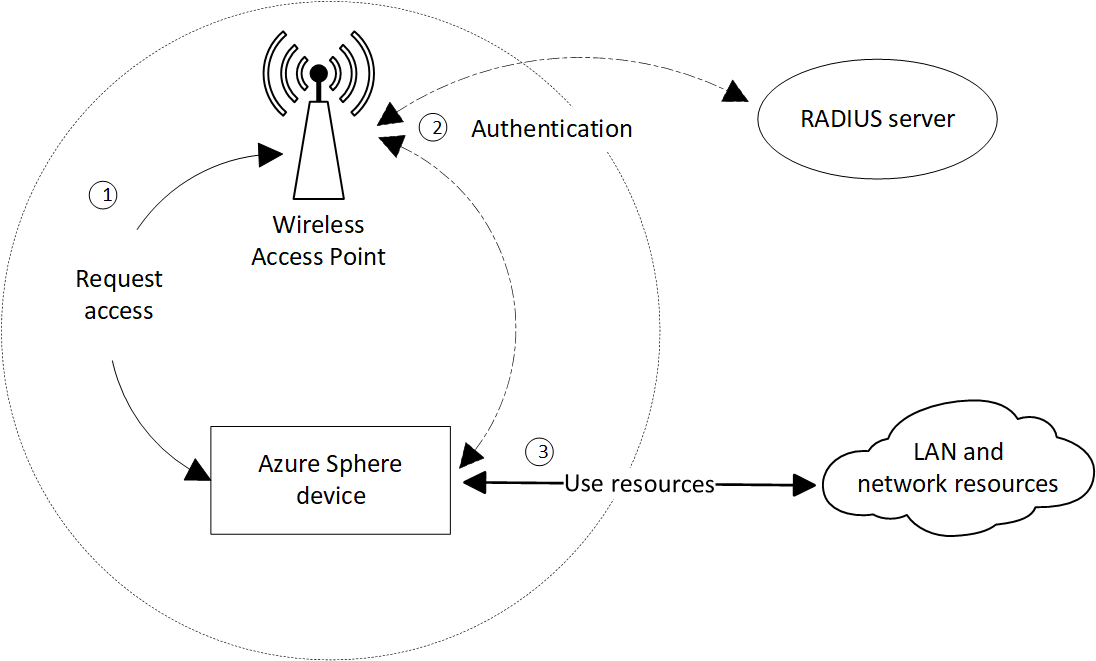

Le diagramme suivant résume le processus par lequel un appareil Azure Sphere utilise le protocole EAP-TLS pour s’authentifier.

Quand un appareil Azure Sphere doit d’accéder à une ressource réseau, il contacte un point d’accès sans fil. Lors de la réception de la demande, le point d’accès demande l’identité de l’appareil, puis contacte le serveur RADIUS pour lancer le processus d’authentification. Les communications entre le point d’accès et l’appareil utilisent le protocole EAPOL (EAP encapsulation over LAN).

Le point d’accès recode les messages EAPOL au format RADIUS et les envoie au serveur RADIUS. Le serveur RADIUS fournit les services d’authentification pour le réseau sur le port 1812. L’appareil Azure Sphere et le serveur RADIUS effectuent le processus d’authentification via le point d’accès, qui relaie les messages de l’un à l’autre. Une fois l’authentification terminée, le serveur RADIUS envoie un message d’état à l’appareil. Si l’authentification réussit, le serveur ouvre le port pour l’appareil Azure Sphere.

Une fois l’authentification réussie, l’appareil Azure Sphere peut accéder à d’autres ressources réseau et Internet.

Authentification du serveur et Authentification de l’appareil décrivent le processus d’authentification plus en détail.

Authentification du serveur

L’authentification du serveur est la première étape de l’authentification EAP-TLS mutuelle. Dans l’authentification mutuelle, non seulement le serveur RADIUS authentifie l’appareil, mais l’appareil authentifie le serveur. L’authentification du serveur n’est pas strictement nécessaire, mais nous vous recommandons vivement de configurer votre réseau et vos appareils pour la prendre en charge. L’authentification du serveur permet de garantir qu’un serveur malveillant ou imposteur ne peut pas compromettre la sécurité du réseau.

Pour activer l’authentification du serveur, votre serveur RADIUS doit avoir un certificat d’authentification serveur signé par une autorité de certification. Le certificat d’authentification serveur est une « feuille » à la fin de la chaîne de certificats du serveur, qui peut éventuellement inclure une autorité de certification intermédiaire et se termine au final par une autorité de certification racine.

Quand un appareil demande l’accès, le serveur envoie la totalité de sa chaîne de certificats à l’appareil. Azure Sphere n’impose pas de contrôles de validation au niveau de l’heure sur le certificat ou la chaîne d’authentification du serveur, car l’appareil ne peut pas synchroniser l’heure du système d’exploitation avec une source de temps valide tant qu’il n’a pas été authentifié sur le réseau. Si l’appareil est configuré pour approuver une autorité de certification racine qui correspond à l’autorité de certification racine du serveur, il valide l’identité du serveur. Si l’appareil n’a pas d’autorité de certification racine correspondante, l’authentification du serveur échoue et l’appareil ne peut pas accéder aux ressources réseau. Vous devez être en mesure de mettre à jour de temps en temps l’autorité de certification racine sur l’appareil, comme décrit dans Mettre à jour un certificat d’autorité de certification racine.

Authentification des appareils

Une fois l’authentification du serveur terminée, l’appareil envoie son certificat client pour établir ses informations d’identification. L’appareil peut également passer un ID de client. L’ID de client est une information facultative que certains réseaux peuvent exiger pour l’authentification.

Les exigences spécifiques pour l’authentification des appareils peuvent varier en fonction de la configuration de votre réseau. L’administrateur réseau peut exiger des informations supplémentaires pour prouver la validité de vos appareils Azure Sphere. Quelle que soit la configuration, vous devez être en mesure de mettre à jour le certificat de l’appareil de temps en temps, comme décrit dans Mettre à jour un certificat client.

Plateforme EAP-TLS Azure Sphere

La plateforme EAP-TLS Azure Sphere fournit les fonctionnalités suivantes pour la configuration et la gestion réseau :

- Charger un fichier .PEM qui contient le certificat client et la clé privée de l’appareil pour les connexions EAP-TLS Wi-Fi.

- Configurer l’interface Wi-Fi pour utiliser EAP-TLS. Le fichier .PEM qui contient le certificat client de l’appareil doit être présent sur l’appareil.

- Se connecter à un réseau non-EAP-TLS existant pour obtenir un certificat et une clé privée d’appareil, activer un réseau EAP-TLS et se connecter au réseau EAP-TLS.

- Permettre à des applications d’utiliser le certificat d’authentification et d’attestation d’appareil utilisé pour les connexions HTTPS pour s’authentifier auprès d’un magasin de certificats.

- API WifiConfig pour gérer les réseaux Wi-Fi.

- API Certstore pour gérer les certificats.

Tous les autres composants réseau EAP-TLS sont de la responsabilité de l’administrateur du réseau local.

Configuration du réseau EAP-TLS

La configuration du réseau EAP-TLS est de la responsabilité de votre administrateur réseau. L’administrateur réseau doit définir l’infrastructure à clé publique (PKI) et vérifier que tous les composants réseau sont conformes à ses stratégies. L’installation et la configuration du réseau incluent notamment les tâches suivantes :

- Configurer le serveur RADIUS, acquérir et installer son certificat d’autorité de certification, et établir les critères pour qu’un appareil prouve son identité.

- Configurer vos appareils Azure Sphere avec l’autorité de certification racine du serveur RADIUS, afin qu’ils puissent authentifier le serveur.

- Acquérir un certificat client et une clé privée pour chaque appareil et les charger sur l’appareil.

Acquisition et déploiement de certificats EAP-TLS décrit comment acquérir et déployer des certificats dans différents scénarios réseau.

Le certificat et la clé privée pour l’authentification du client doivent être fournis au format PEM. La clé privée peut être fournie dans la syntaxe PKCS1 ou PKCS8, avec ou sans mot de passe de clé symétrique pour la clé privée. Le certificat d’autorité de certification racine doit également être fourni au format PEM.

Le tableau suivant liste les informations utilisées pour la configuration d’un réseau EAP-TLS pour Azure Sphere.

| Élément | Description | Détails |

|---|---|---|

| Certificat client | Certificat d’autorité de certification signé qui contient la clé publique pour le certificat client. Obligatoire. | Taille maximale : 8 Kio Longueur maximale de la chaîne d’identificateur : 16 caractères |

| Clé privée du client | Clé privée appairée au certificat client. Obligatoire. | Taille maximale : 8 Kib RSA pris en charge ; les clés ECC ne sont pas prises en charge |

| Mot de passe de la clé privée du client | Mot de passe utilisé pour chiffrer la clé privée du client. facultatif. | Taille minimale : 1 octet Taille maximale : 256 octets Une chaîne vide et une chaîne null sont interprétées comme étant identiques |

| ID client | Chaîne ASCII passée au serveur RADIUS et qui fournit des informations supplémentaires sur l’appareil. Requis par certains réseaux EAP-TLS. | Taille maximale : 254 octets Format : user@domainname.com |

| Certificat d’autorité de certification racine | Certificat d’autorité de certification racine du certificat d’authentification du serveur RADIUS. Doit être configuré sur chaque appareil. Facultatif mais fortement recommandé ; contactez votre administrateur réseau. | Taille maximale : 8 Kio Longueur maximale de la chaîne d’identificateur : 16 caractères |

Important

La configuration de l’infrastructure à clé publique et du serveur RADIUS pour votre réseau, y compris la gestion de l’expiration des certificats, relève de votre responsabilité.