Idées de solution

Cet article présente une idée de solution. Votre architecte cloud peut s’appuyer sur ces conseils pour visualiser les principaux composants d’une implémentation typique de cette architecture. Utilisez cet article comme point de départ pour concevoir une solution bien conçue qui répond aux exigences spécifiques de votre charge de travail.

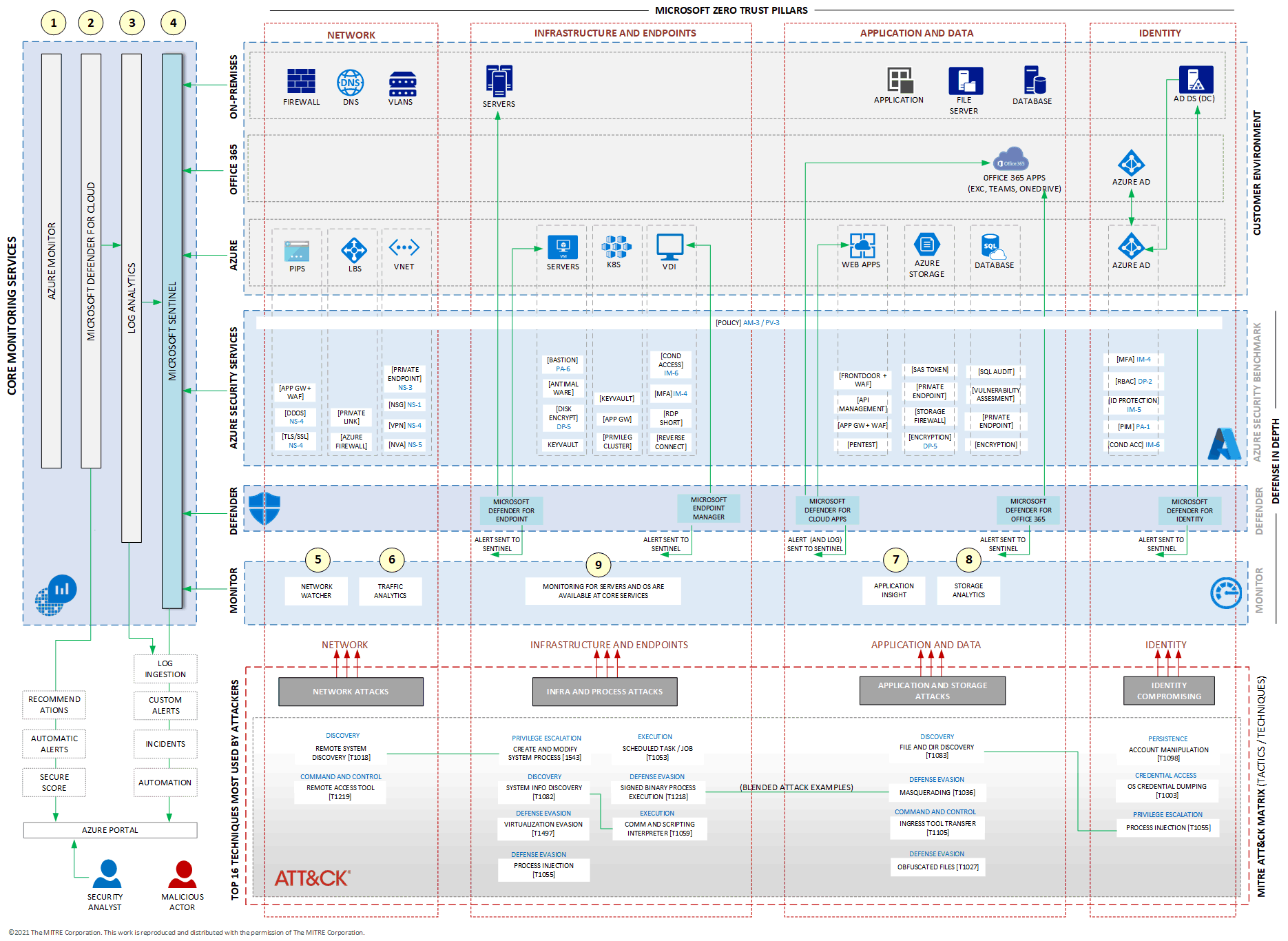

Vous pouvez renforcer la posture de sécurité informatique de votre organisation en tirant parti des fonctionnalités de sécurité disponibles à la fois dans Microsoft 365 et Azure. Cet article, le cinquième et dernier de la série, explique comment intégrer ces capacités de sécurité en utilisant Microsoft Defender XDR et les services de surveillance d’Azure.

Cet article s’appuie sur les articles précédents de la série :

L’article Utiliser la supervision Azure pour intégrer des composants de sécurité fournit une vue globale de la façon dont vous pouvez intégrer les services de sécurité d’Azure et de Microsoft Defender XDR.

L’article Mapper les menaces à votre environnement informatique décrit des méthodes permettant de mapper des exemples de menaces, de tactiques et de techniques courantes à un exemple d’environnement informatique hybride qui utilise à la fois des services cloud locaux et Microsoft.

L’article Créer la première couche de défense avec les services de sécurité Azure mappe un exemple de certains services de sécurité Azure qui créent la première couche de défense pour protéger votre environnement Azure en fonction d’Azure Security Benchmark version 3.

L’article Créer la deuxième couche de défense avec les services de sécurité Microsoft Defender XDR décrit un exemple de série d’attaques contre votre environnement informatique et la façon d’ajouter une autre couche de protection à l’aide de Microsoft Defender XDR.

Architecture

Téléchargez un fichier Visio de cette architecture.

©2021 The MITRE Corporation. Ce travail est reproduit et distribué avec l’autorisation de The MITRE Corporation.

Ce diagramme présente une référence d’architecture complète. Il inclut un exemple d’environnement informatique, un ensemble d’exemples de menaces décrits en fonction de leurs tactiques (en bleu) et de leurs techniques (dans la zone de texte) selon la matrice MITRE ATT&CK. La matrice MITRE ATT&CK est couverte dans Mapper les menaces à votre environnement informatique.

Le diagramme met en évidence plusieurs services importants. Certains, comme Network Watcher et Application Insights, se concentrent sur la capture de données à partir de services spécifiques, tandis que d’autres, tels que Log Analytics (également connu sous le nom d’Azure Monitor Logs) et Microsoft Sentinel, servent de services centraux car ils peuvent collecter, stocker et analyser des données provenant d’une large gamme de services, qu’ils soient liés aux réseaux, à la capacité de calcul ou aux applications.

Au centre du diagramme, vous trouverez deux couches de services de sécurité, ainsi qu’une couche dédiée aux services de surveillance Azure spécifiques, tous intégrés via Azure Monitor (montré sur le côté gauche du diagramme). Le composant clé de cette intégration est Microsoft Sentinel.

Le diagramme montre les services suivants dans Core Monitoring Services et dans la couche Monitor :

- Azure Monitor

- Log Analytics

- Microsoft Defender pour le cloud

- Microsoft Sentinel

- Network Watcher

- Traffic Analytics (partie de Network Watcher)

- Application Insights

- Storage Analytics

Workflow

Azure Monitor est le parapluie pour de nombreux services de supervision Azure. Il inclut la gestion des journaux, les métriques et Application Insights, entre autres. Il fournit également une collection de tableaux de bord prêts à l’emploi et à la gestion des alertes. Pour plus d’informations, consultez Vue d’ensemble d’Azure Monitor.

Microsoft Defender pour le cloud fournit des recommandations pour les machines virtuelles, le stockage, les applications et d’autres ressources, qui aident un environnement informatique à respecter diverses normes réglementaires, telles que ISO et PCI. En même temps, Defender pour le cloud offre un score pour la posture de sécurité des systèmes, qui peut vous aider à suivre la sécurité de votre environnement. Defender pour le cloud offre également des alertes automatiques basées sur les journaux qu’il collecte et analyse. Defender pour le cloud était auparavant appelé Azure Security Center. Pour plus d’informations, consultez Microsoft Defender pour le cloud.

Log Analytics est l’un des services les plus importants. Il est responsable du stockage de tous les journaux et alertes utilisés pour créer des alertes, des insights et des incidents. Microsoft Sentinel s’appuie sur Log Analytics. En fait, toutes les données ingérées par Log Analytics sont disponibles automatiquement pour Microsoft Sentinel. Log Analytics est également appelé Journaux Azure Monitor. Pour plus d’informations, consultez Vue d’ensemble de Log Analytics dans Azure Monitor.

Microsoft Sentinel fonctionne comme une façade pour Log Analytics. Bien que Log Analytics stocke les journaux et les alertes provenant de différentes sources, Microsoft Sentinel propose des API qui aident à l’ingestion des journaux à partir de différentes sources. Ces sources incluent des machines virtuelles locales, des machines virtuelles Azure, des alertes de Microsoft Defender XDR et d’autres services. Microsoft Sentinel met en corrélation les journaux pour fournir des insights sur ce qui se passe dans votre environnement informatique, ce qui évite les faux positifs. Microsoft Sentinel est le cœur de la sécurité et de la surveillance des services cloud Microsoft. Pour plus d’informations sur Microsoft Sentinel, consultez Qu’est-ce que Microsoft Sentinel ?.

Les services précédents de cette liste sont des services principaux qui fonctionnent dans les environnements Azure, Office 365 et locaux. Les services suivants se concentrent sur des ressources spécifiques :

Network Watcher fournit des outils permettant d’effectuer une supervision et des diagnostics, d’afficher des métriques, et d’activer et de désactiver les journaux d’activité des ressources se trouvant sur un réseau virtuel Azure. Pour plus d’informations, consultez Présentation d’Azure Network Watcher.

Traffic Analytics fait partie de Network Watcher et s’appuie sur les journaux des groupes de sécurité réseau (NSG). Traffic Analytics offre de nombreux tableaux de bord capables d’agréger des métriques provenant de connexions sortantes et entrantes dans le réseau virtuel Azure. Pour plus d’informations, consultez Traffic Analytics.

Application Insights se concentre sur les applications et fournit une gestion et une supervision des performances extensibles pour les applications web actives, notamment la prise en charge d’une grande variété de plateformes, telles que .NET, Node.js, Java et Python. Application Insights est une fonctionnalité d’Azure Monitor. Pour plus d’informations, consultez Vue d'ensemble d’Application Insights.

Azure Storage Analytics effectue la journalisation et fournit les métriques d’un compte de stockage. Vous pouvez utiliser ses données pour suivre les demandes, analyser les tendances d'utilisation et diagnostiquer les problèmes liés à votre compte de stockage. Pour plus d’informations, consultez Utiliser Azure Storage Analytics pour collecter les journaux d’activité et les données de mesure.

Étant donné que cette référence d’architecture est basée sur Confiance Zéro Microsoft, les services et les composants sous Infrastructure et point de terminaison n’ont pas de services de supervision spécifiques. Les journaux Azure Monitor et Defender pour le cloud sont les principaux services qui collectent, stockent et analysent les journaux des machines virtuelles et d’autres services de calcul.

Le composant central de cette architecture est Microsoft Sentinel, car il consolide tous les journaux et alertes générés par les services de sécurité Azure, Microsoft Defender XDR et Azure Monitor. Une fois que Microsoft Sentinel est implémenté et reçoit des journaux et des alertes provenant des sources décrites dans cet article, l’étape suivante consiste à mapper des requêtes sur ces journaux afin de recueillir des informations et de détecter des indicateurs de compromission (IOCs). Lorsque Microsoft Sentinel capture ces informations, vous pouvez soit les examiner manuellement, soit déclencher des réponses automatisées que vous configurez pour atténuer ou résoudre les incidents. Les actions automatisées pourraient inclure le blocage d’un utilisateur dans Microsoft Entra ID ou le blocage d’une adresse IP via le pare-feu.

Pour plus d’informations sur Microsoft Sentinel, consultez la documentation Microsoft Sentinel.

Comment accéder aux services de sécurité et de surveillance

La liste suivante fournit des informations sur l’accès à chacun des services présentés dans cet article :

Services de sécurité Azure. Vous pouvez accéder à tous les services de sécurité Azure mentionnés dans les diagrammes de cette série d’articles à l’aide du portail Azure. Dans le portail, utilisez la fonction de recherche pour localiser les services qui vous intéressent et y accéder.

Azure Monitor. Azure Monitor est disponibles dans tous les abonnements Azure. Vous pouvez y accéder à partir d’une recherche de monitor dans le portail Azure.

Defender pour le cloud. Defender pour le cloud est disponible pour toute personne qui accède au portail Azure. Dans le portail, recherchez Defender pour le cloud.

Log Analytics. Pour accéder à Log Analytics, vous devez d’abord créer le service dans le portail, car il n’existe pas par défaut. Dans le portail Azure, recherchez Espace de travail Log Analytics, puis sélectionnez Créer. Après la création, vous pouvez accéder au service.

Microsoft Sentinel. Étant donné que Microsoft Sentinel s’appuie sur Log Analytics, vous devez d’abord créer un espace de travail Log Analytics. Recherchez ensuite sentinel dans le portail Azure. Créez ensuite le service en choisissant l’espace de travail que vous souhaitez avoir derrière Microsoft Sentinel.

Microsoft Defender pour point de terminaison. Defender pour point de terminaison fait partie de Microsoft Defender XDR. Accédez au service via https://security.microsoft.com. Il s'agit d'une modification par rapport à l'URL précédente,

securitycenter.windows.com.Microsoft Defender for Cloud Apps. Defender for Cloud Apps fait partie de Microsoft 365. Accédez au service via https://portal.cloudappsecurity.com.

Microsoft Defender pour Office 365. Defender pour Office 365 fait partie de Microsoft 365. Accédez au service via https://security.microsoft.com, le même portail que celui utilisé pour Defender pour point de terminaison. (Il s'agit d'une modification par rapport à l'URL précédente,

protection.office.com.)Microsoft Defender pour Identity. Defender pour Identity fait partie de Microsoft 365. Vous accédez au service via https://portal.atp.azure.com. Bien qu’il s’agisse d’un service cloud, Defender pour Identity est également responsable de la protection de l’identité sur les systèmes locaux.

Microsoft Endpoint Manager. Endpoint Manager est le nouveau nom de Intune, de Configuration Manager et d’autres services. Accédez-y via https://endpoint.microsoft.com. Pour en savoir plus sur l’accès aux services fournis par Microsoft Defender XDR et sur la façon dont chaque portail est associé, consultez Créer la deuxième couche de défense avec les services de sécurité Microsoft Defender XDR.

Azure Network Watcher. Pour accéder à Azure Network Watcher, recherchez watcher dans le portail Azure.

Traffic Analytics. Traffic Analytics fait partie de Network Watcher. Vous pouvez y accéder à partir du menu situé à gauche dans Network Watcher. Il s’agit d’un moniteur réseau puissant qui fonctionne en fonction de vos groupes de sécurité réseau implémentés sur vos interfaces réseau et sous-réseaux individuels. Network Watcher nécessite la collecte d’informations provenant des groupes de sécurité réseau. Pour obtenir des instructions sur la collecte de ces informations, consultez Tutoriel : Journaliser le trafic réseau vers et depuis une machine virtuelle à l’aide du portail Azure.

Application Insight. Application Insight fait partie d’Azure Monitor. Toutefois, vous devez d’abord le créer pour l’application que vous souhaitez surveiller. Pour certaines applications basées sur Azure, telles que Web Apps, vous pouvez créer Application Insight directement à partir de l’approvisionnement de Web Apps. Pour y accéder, recherchez monitor dans le Portail Azure. Sur la page Monitor, sélectionnez Applications dans le menu de gauche.

Storage Analytics. Stockage Azure offre différents types de stockage sous la même technologie de compte de stockage. Vous pouvez trouver des objets blob, des fichiers, des tables et des files d’attente sur les comptes de stockage. Stockage Analytics offre un large éventail de métriques à utiliser avec ces services de stockage. Accédez Storage Analytics à partir de votre compte de stockage dans le Portail Azure, puis sélectionnez Paramètres de diagnostic dans le menu de gauche. Choisissez un espace de travail Log Analytics pour envoyer ces informations. Vous pouvez ensuite accéder à un tableau de bord à partir de Insights. Tout ce qui se trouve dans votre compte de stockage surveillé est représenté dans le menu.

Composants

L’exemple d’architecture de cet article utilise les composants Azure suivants :

Microsoft Entra ID est un service de gestion des identités et des accès basé sur le cloud. Microsoft Entra ID permet à vos utilisateurs d’accéder à des ressources externes, telles que Microsoft 365, le Portail Azure et des milliers d’autres applications SaaS. Il les aide également à accéder aux ressources internes, notamment les applications situées sur votre réseau intranet d’entreprise.

Le Réseau virtuel Azure est le bloc de construction fondamental de votre réseau privé dans Azure. Le réseau virtuel permet à de nombreux types de ressources Azure de communiquer de manière sécurisée entre elles, avec Internet et avec des réseaux locaux. Le réseau virtuel fournit un réseau virtuel qui bénéficie de l’infrastructure d’Azure, comme la mise à l’échelle, la disponibilité et l’isolement.

Azure Load Balancer est un service d’équilibrage de charge de 4e couche à faible latence et hautes performances (en entrée et en sortie) pour tous les protocoles UDP et TCP. Il est conçu pour traiter des millions de demandes par seconde, tout en garantissant la haute disponibilité de votre solution. Azure Load Balancer est redondant interzone, garantissant une haute disponibilité de la fonctionnalité Zones de disponibilité.

Les machines virtuelles sont l’un des nombreux types de ressources informatiques évolutives à la demande proposées par Azure. Une machine virtuelle Azure vous offre la flexibilité de la virtualisation sans que vous ayez à acheter le matériel physique qui l’exécute ni à en assurer la maintenance.

Azure Kubernetes Service (AKS) est un service complètement managé qui sert au déploiement et à la gestion d’applications conteneurisées. AKS offre une expérience d’intégration continue/de livraison continue (CI/CD) Kubernetes serverless ainsi que des fonctionnalités de sécurité et de gouvernance de niveau entreprise.

Azure Virtual Desktop est un service de virtualisation de bureau et d’application qui s’exécute dans le cloud afin de fournir des bureaux aux utilisateurs distants.

Web Apps est un service HTTP pour l’hébergement d’applications web, d’API REST et de back-ends mobiles. Vous pouvez développer dans votre langage favori, et les applications s’exécutent et se mettent à l’échelle facilement dans les environnements Windows et Linux.

Stockage Azure est un stockage hautement disponible, évolutif, durable et sécurisé pour différents objets de données dans le cloud, notamment l’objet, l’objet blob, le fichier, le disque, la file d’attente et le stockage de tables. Toutes les données écrites dans un compte de stockage Azure sont chiffrées par le service. Le Stockage Azure vous permet de contrôler de manière plus précise qui a accès à vos données.

Azure SQL Database est un moteur de base de données PaaS complètement managé qui prend en charge la plupart des fonctions de gestion de base de données telles que la mise à niveau, la mise à jour corrective, les sauvegardes et la surveillance. Il fournit ces fonctions sans intervention de l’utilisateur. SQL Database fournit toute une gamme de fonctionnalités intégrées de sécurité et conformité pour que votre application réponde aux exigences de conformité et de sécurité.

Détails de la solution

Les solutions de supervision sur Azure peuvent sembler déroutantes au début, car Azure offre plusieurs services de supervision. Toutefois, chaque service de supervision Azure est important dans la stratégie de sécurité et de supervision décrite dans cette série. Les articles de cette série décrivent les différents services et la façon de planifier une sécurité efficace pour votre environnement informatique.

- Utiliser la supervision Azure pour intégrer des composants de sécurité

- Mapper les menaces à votre environnement informatique

- Créer la première couche de défense avec les services de sécurité Azure

- Créer la deuxième couche de défense avec les services de sécurité Microsoft Defender XDR

Cas d’usage potentiels

Cette architecture de référence offre une vue complète des services de sécurité du cloud Microsoft et montre comment les intégrer pour atteindre une posture de sécurité optimale.

Bien qu’il ne soit pas nécessaire de mettre en œuvre tous les services de sécurité présentés, cet exemple et la carte des menaces illustrée dans le diagramme d’architecture peuvent vous guider dans la création de votre propre carte des menaces et dans la planification de votre stratégie de sécurité. Choisissez les services de sécurité Azure et les services Microsoft Defender XDR qui correspondent le mieux à vos besoins, en veillant à ce que votre environnement informatique soit correctement sécurisé.

Optimisation des coûts

La tarification des services Azure présentés dans cette série d’articles est calculée de différentes façons. Certains services sont gratuits, certains génèrent des frais pour chaque utilisation, et certains génèrent des frais basés sur les licences. La meilleure façon d’estimer la tarification de l’un des services de sécurité Azure consiste à utiliser la calculatrice de prix. Dans la calculatrice, recherchez un service qui vous intéresse, puis sélectionnez-le pour obtenir toutes les variables qui déterminent le prix du service.

Les services de sécurité Microsoft Defender XDR fonctionnent avec des licences. Pour plus d’informations sur les exigences de licence, consultez Conditions préalables de Microsoft Defender XDR.

Contributeurs

Cet article est géré par Microsoft. Il a été écrit à l’origine par les contributeurs suivants.

Auteur principal :

- Rudnei Oliveira | Ingénieur principal en sécurité Azure

Autres contributeurs :

- Gary Moore | Programmeur/rédacteur

- Andrew Nathan | Responsable senior de l’ingénierie client

Étapes suivantes

- Se défendre contre les menaces avec Microsoft 365

- Détecter et répondre aux cyberattaques avec Microsoft Defender XDR

- Bien démarrer avec Microsoft Defender XDR

- Gérer la sécurité avec Microsoft 365

- Protéger contre les menaces malveillantes avec Microsoft Defender pour Office 365

- Protéger les identités locales avec Microsoft Defender pour le cloud pour Identity

Ressources associées

Pour plus d’informations sur cette architecture de référence, consultez les autres articles de cette série :

- Partie 1 : Utiliser la supervision Azure pour intégrer des composants de sécurité

- Partie 2 : Mapper les menaces à votre environnement informatique

- Partie 3 : Créer la première couche de défense avec les services de sécurité Azure

- Partie 4 : Créer la deuxième couche de défense avec les services de sécurité Microsoft Defender XDR

Pour connaître les architectures associées dans le Centre des architectures Azure, consultez les articles suivants :