Présentation des autorisations de partage NAS dans Azure NetApp Files

Azure NetApp Files offre plusieurs façons de sécuriser vos données NAS. L’un des aspects de cette sécurité réside dans les autorisations. Dans NAS, les autorisations peuvent être réparties en deux catégories :

- Les autorisations de partage limitent les personnes qui peuvent monter un volume NAS. NFS contrôle les autorisations d’accès au partage via l’adresse IP ou le nom d’hôte. Le protocole SMB contrôle cette limitation par l’intermédiaire de listes de contrôle d’accès des utilisateurs et des groupes (LCA).

- Les autorisations d’accès aux fichiers limitent ce que les utilisateurs et les groupes peuvent faire une fois qu’un volume NAS est monté. Les autorisations d’accès aux fichiers sont appliquées à des fichiers et dossiers individuels.

Les autorisations Azure NetApp Files s’appuient sur des normes NAS, ce qui simplifie le processus de volumes NAS de sécurité pour les administrateurs et les utilisateurs finaux avec des méthodes connues.

Remarque

Si des autorisations en conflit sur le partage et les fichiers sont répertoriées, c’est l’autorisation la plus restrictive qui est appliquée. Par exemple, si un utilisateur dispose d’un accès en lecture seule au niveau du partage et d’un contrôle total au niveau du fichier, l’utilisateur reçoit l’accès en lecture à tous les niveaux.

Autorisations d’accès au partage

Le point d’entrée initial à sécuriser dans un environnement NAS est l’accès au partage lui-même. Dans la plupart des cas, l’accès doit être limité uniquement aux utilisateurs et aux groupes qui ont besoin d’accéder au partage. Grâce aux autorisations de partage, vous pouvez verrouiller qui peut monter le partage en premier lieu.

Étant donné que les autorisations les plus restrictives remplacent d’autres autorisations et qu’un partage est le point d’entrée principal du volume (avec le plus faible degré de contrôles d’accès), les autorisations de partage doivent respecter une logique en entonnoir, où le partage autorise plus d’accès que les fichiers et dossiers sous-jacents. La logique en entonnoir met en œuvre des contrôles plus granulaires et plus restrictifs.

Stratégies d’exportation NFS

Les volumes dans Azure NetApp Files sont partagés avec les clients NFS en exportant un chemin d’accès accessible pour le client ou un ensemble de clients. NFSv3 et NFSv4.x utilisent la même méthode pour limiter l’accès à un partage NFS dans Azure NetApp Files : stratégies d’exportation.

Une stratégie d’exportation est un conteneur pour un ensemble de règles d’accès répertoriées dans l’ordre d’accès souhaité. Ces règles contrôlent l’accès aux partages NFS à l’aide d’adresses IP clientes ou de sous-réseaux. Si un client n’est pas répertorié dans une règle de stratégie d’exportation – qui autorise ou refuse explicitement l’accès –, il n’est pas autorisé à monter l’exportation NFS. Étant donné que les règles sont lues dans l’ordre séquentiel, si une règle de stratégie plus restrictive est appliquée à un client (par exemple, par le biais d’un sous-réseau), elle est lue et appliquée en premier lieu. Les règles de stratégie suivantes qui autorisent davantage d’accès sont ignorées. Ce diagramme montre un client disposant d’une adresse IP de 10.10.10.10 obtenant un accès en lecture seule à un volume, car le sous-réseau 0.0.0.0/0 (chaque client de chaque sous-réseau) est défini en lecture seule et est répertorié en premier dans la stratégie.

Options de règle de stratégie d’exportation disponibles dans Azure NetApp Files

Lors de la création d’un volume Azure NetApp Files, vous pouvez configurer différentes options pour contrôler l’accès aux volumes NFS.

- Index : spécifie l’ordre dans lequel une règle de stratégie d’exportation est évaluée. Si un client est concerné par plusieurs règles dans la stratégie, la première règle applicable s’applique au client, mais les règles qui découlent de celle-ci sont ignorées.

- Clients autorisés : spécifie les clients auxquels une règle s’applique. Cette valeur peut être une adresse IP du client, une liste d’adresses IP séparées par des virgules ou un sous-réseau incluant plusieurs clients. Les valeurs des champs Nom d’hôte et Netgroup ne sont pas prises en charge dans Azure NetApp Files.

- Accès : spécifie le niveau d’accès autorisé aux utilisateurs non racines. Pour les volumes NFS où Kerberos n’est pas activé, les options sont les suivantes : Lecture seule, Lecture et écriture ou Aucun accès. Pour les volumes où Kerberos est activé, les options sont : Kerberos 5, Kerberos 5i ou Kerberos 5p.

- Accès racine : spécifie la façon dont l’utilisateur racine est traité dans les exportations NFS pour un client donné. Si la valeur est « Activé », la racine est la racine. Si la valeur est « Désactivé », la racine est écrasée sur l’ID d’utilisateur anonyme 65534.

- mode chown : contrôle quels utilisateurs peuvent exécuter les commandes de modification de propriété sur l’exportation (chown). Si la valeur est « Restreint », seul l’utilisateur racine peut exécuter le mode chown. Si la valeur est « Sans restriction », tout utilisateur disposant des autorisations de fichier/dossier appropriées peut exécuter des commandes de type chown.

Règle de stratégie par défaut dans Azure NetApp Files

Lors de la création d’un volume, une règle de stratégie par défaut est créée. La stratégie par défaut empêche un scénario où un volume est créé sans règles de stratégie, ce qui limiterait l’accès pour tout client qui tente d’accéder à l’exportation. S’il n’existe aucune règle, l’accès n’est pas possible.

La règle par défaut a les valeurs suivantes :

- Index = 1

- Clients autorisés = 0.0.0.0/0 (accès autorisé à tous les clients)

- Accès = Lecture et écriture

- Accès racine = Activé

- Mode Chown = Restreint

Ces valeurs peuvent être modifiées lors de la création du volume ou après la création du volume.

Règles de stratégie d’exportation avec NFS Kerberos activé dans Azure NetApp Files

NFS Kerberos peut être activé uniquement sur les volumes utilisant NFSv4.1 dans Azure NetApp Files. Kerberos fournit une sécurité supplémentaire en offrant différents modes de chiffrement pour les montages NFS, en fonction de la version de Kerberos utilisée.

Lorsque Kerberos est activé, les valeurs des règles de stratégie d’exportation changent pour autoriser la spécification du mode Kerberos à autoriser. Plusieurs modes de sécurité Kerberos peuvent être activés dans la même règle si vous avez besoin d’accéder à plusieurs.

Ces modes de sécurité incluent :

- Kerberos 5 : Seule l’authentification initiale est chiffrée.

- Kerberos 5i : Authentification de l’utilisateur et vérification de l’intégrité.

- Kerberos 5p : Authentification de l’utilisateur, vérification de l’intégrité et confidentialité. Tous les paquets sont chiffrés.

Seuls les clients Kerberos peuvent accéder aux volumes avec des règles d’exportation faisant mention de Kerberos ; aucun accès AUTH_SYSn’est autorisé lorsque Kerberos est activé.

Mappage racine

Dans certains scénarios, vous pouvez souhaiter restreindre l’accès racine à un volume Azure NetApp Files. Étant donné que la racine dispose d’un accès non autorisé à tout ce qui se trouve dans un volume NFS – même si elle refuse explicitement l’accès à la racine à l’aide de bits ou de listes de contrôle d’accès du mode –, la seule façon de limiter l’accès racine consiste à indiquer au serveur NFS que la racine d’un client spécifique n’est plus racine.

Dans les règles de stratégie d’exportation, sélectionnez « Accès racine : désactivé » pour écraser la racine vers un ID utilisateur anonyme non racine de 65534. Cela signifie que la racine sur les clients spécifiés est désormais l’ID d’utilisateur 65534 (généralement nfsnobody sur les clients NFS) et a accès aux fichiers et dossiers en fonction des listes de contrôle d’accès/bits du mode spécifiés pour cet utilisateur. Pour les bits du mode, les autorisations d’accès relèvent généralement des droits d’accès de la catégorie « Tout le monde ». En outre, les fichiers écrits en tant que « racine » des clients affectés par les règles d’écrasement de la racine créent des fichiers et des dossiers en tant qu’utilisateur nfsnobody:65534. Si vous avez besoin que la racine soit racine, définissez « Accès racine » sur « Activé ».

Pour en savoir plus sur la gestion des stratégies d’exportation, consultez Configurer des stratégies d’exportation pour les volumes NFS ou à deux protocoles.

Ordre des règles de stratégie d’exportation

L’ordre des règles de stratégie d’exportation détermine la façon dont elles sont appliquées. La première règle de la liste qui s’applique à un client NFS est la règle utilisée pour ce client. Lors de l’utilisation de plages/sous-réseaux CIDR (Classless InterDomain Routing) pour les règles de stratégie d’exportation, un client NFS de cette plage peut recevoir un accès indésirable en raison de la plage dans laquelle il est inclus.

Prenons l’exemple suivant :

- La première règle de l’index inclut tous les clients de tous les sous-réseaux par l’intermédiaire de la règle de stratégie par défaut qui utilise 0.0.0.0/0 comme entrée pour les Clients autorisés. Cette règle autorise l’accès en lecture et écriture à tous les clients pour ce volume NFSv3 Azure NetApp Files.

- La deuxième règle de l’index répertorie explicitement le client NFS 10.10.10.10 et est configurée pour limiter l’accès à la « Lecture seule », sans accès racine (la racine est écrasée).

En l’état, le client 10.10.10.10 reçoit l’accès sur la base de la première règle de la liste. La règle suivante n’est jamais évaluée concernant les restrictions d’accès. Par conséquent, 10.10.10.10 obtient l’accès en lecture et écriture même si « Lecture seule » est souhaitée. La racine est également racine, plutôt que d’être écrasée.

Pour résoudre ce problème et définir l’accès au niveau souhaité, l’ordre des règles peut être modifié pour placer la règle d’accès client souhaitée avant toute règle de sous-réseau/CIDR (Classless InterDomain Routing). Vous pouvez réorganiser les règles de stratégie d’exportation dans le portail Azure en faisant glisser les règles ou en utilisant les commandes Déplacer dans le menu ... de la ligne pour chaque règle de stratégie d’exportation.

Remarque

Vous pouvez utiliser l’interface de ligne de commande ou l’API REST Azure NetApp Files uniquement pour ajouter ou supprimer des règles de stratégie d’exportation.

Partages SMB

Les partages SMB permettent aux utilisateurs finaux d’accéder aux volumes SMB ou à deux protocoles dans Azure NetApp Files. Les contrôles d’accès pour les partages SMB sont limités dans le plan de contrôle Azure NetApp Files à des options de sécurité SMB uniquement, telles que l’énumération basée sur l’accès et les fonctionnalités de partage non consultable. Ces options de sécurité sont configurées lors de la création du volume avec la fonctionnalité Modifier le volume.

Les listes de contrôle d’accès d’autorisation au niveau du partage sont gérées via une console MMC Windows plutôt que via Azure NetApp Files.

Propriétés de partage liées à la sécurité

Azure NetApp Files offre plusieurs propriétés de partage pour améliorer la sécurité pour les administrateurs.

Énumération basée sur l’accès

L’énumération basée sur l’accès est une fonctionnalité de volume SMB Azure NetApp Files qui limite l’énumération des fichiers et dossiers (c’est-à-dire, la liste du contenu) uniquement aux utilisateurs disposant d’un accès autorisé au partage, dans le cadre du protocole SMB. Par exemple, si un utilisateur n’est pas autorisé à lire un fichier ou un dossier dans un partage où l’énumération basée sur l’accès est activé, le fichier ou le dossier ne s’affiche pas dans les listes des répertoires. Dans l’exemple suivant, un utilisateur (smbuser) n’est pas autorisé à lire un dossier nommé « ABE » dans un volume SMB Azure NetApp Files. Seul contosoadmin peut y accéder.

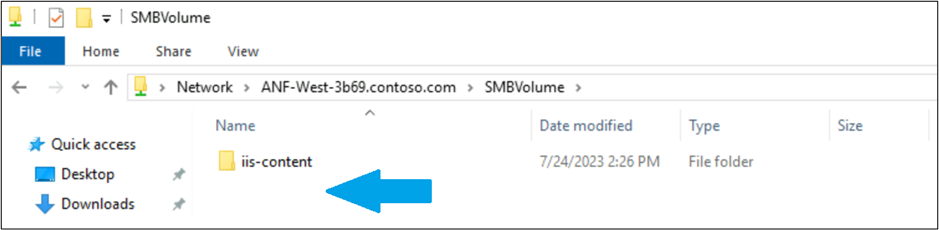

Dans l’exemple ci-dessous, l’énumération basée sur l’accès est désactivée. Par conséquent, l’utilisateur a accès au répertoire ABE de SMBVolume.

Dans l’exemple suivant, l’énumération basée sur l’accès est activée, de sorte que le répertoire ABE de SMBVolume ne s’affiche pas pour l’utilisateur.

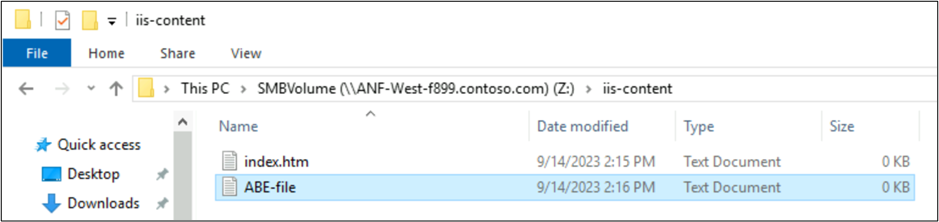

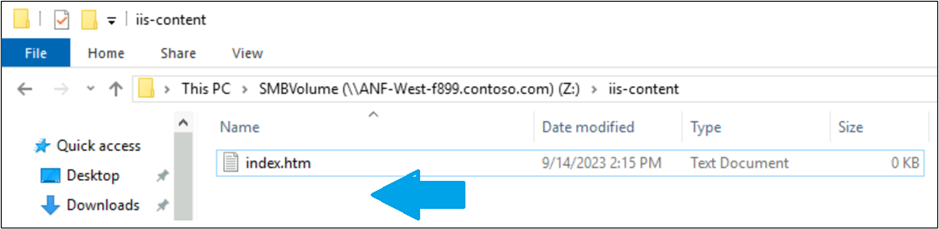

Les autorisations s’étendent également aux fichiers individuels. Dans l’exemple ci-dessous, l’énumération basée sur l’accès est désactivée et ABE-file s’affiche pour l’utilisateur.

Lorsque l’énumération basée sur l’accès est activée, ABE-file ne s’affiche pas pour l’utilisateur.

Partages ne se prêtant pas à la navigation

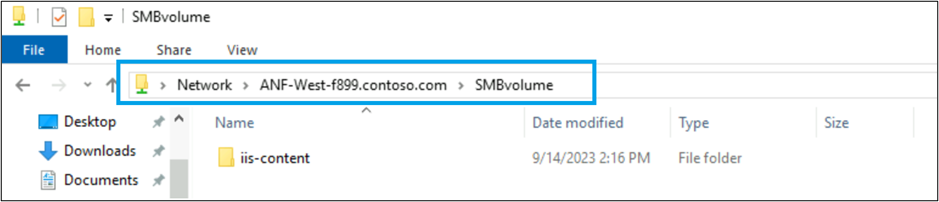

La fonctionnalité partages ne se prêtant pas à la navigation dans Azure NetApp Files limite la possibilité pour les clients de naviguer depuis un partage SMB en masquant le partage à partir de l’affichage dans l’Explorateur Windows ou en affichant la liste des partages en mode « net view ». Seuls les utilisateurs finaux qui disposent des chemins d’accès absolus du partage sont en mesure de le trouver.

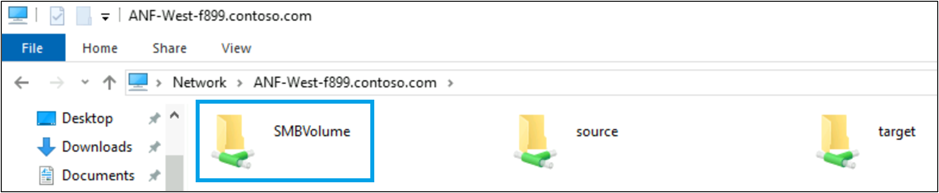

Dans l’image suivante, la propriété de partage ne se prêtant pas à la navigation n’est pas activée pour SMBVolume, de sorte que le volume s’affiche dans la liste du serveur de fichiers (utilise \\servername).

Si les partages ne se prêtant pas à la navigation sont activés sur SMBVolume dans Azure NetApp Files, la même vue du serveur de fichiers exclut SMBVolume.

Dans l’image suivante, le partage SMBVolume présente des partages ne se prêtant pas à la navigation activés dans Azure NetApp Files. Lorsque cette fonctionnalité est activé, il s’agit de l’affichage du niveau supérieur du serveur de fichiers.

Même si le volume de la liste ne peut pas être vu, il reste accessible si l’utilisateur connaît le chemin d’accès au fichier.

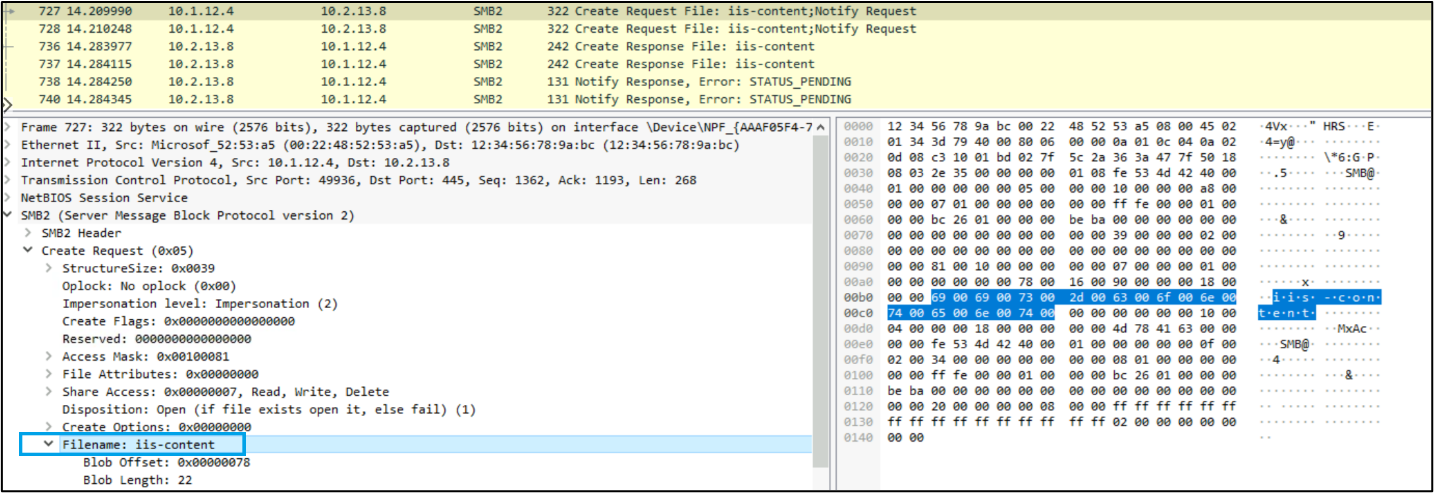

Chiffrement SMB3

Le chiffrement SMB3 est une fonctionnalité de volume SMB Azure NetApp Files qui applique le chiffrement sur le réseau pour les clients SMB pour une sécurité accrue dans les environnements NAS. L’image suivante montre une capture d’écran du trafic réseau lorsque le chiffrement SMB est désactivé. Les informations sensibles, telles que les noms de fichiers et les descripteurs de fichiers, sont visibles.

Lorsque le chiffrement SMB est activé, les paquets sont marqués comme chiffrés et aucune information sensible n’est visible. Au lieu de cela, ils apparaissent sous la forme « Données SMB3 chiffrées ».

Liste de contrôle d’accès de partage SMB

Les partages SMB peuvent contrôler qui peut monter et accéder à un partage, ainsi que les niveaux d’accès aux utilisateurs et aux groupes dans un domaine Active Directory. Le premier niveau d’autorisations évalué se compose des listes de contrôle d’accès au partage (ACL).

Les autorisations de partage SMB sont plus basiques que les autorisations sur fichier : elles permettent uniquement la lecture, la modification ou le contrôle total. Les autorisations de partage peuvent être remplacées par les autorisations sur fichier qui peuvent à leur tour être remplacées par les autorisations de partage ; l’autorisation la plus restrictive est celle qui est respectée. Par exemple, si le groupe « Tout le monde » a un contrôle total sur le partage (comportement par défaut) et que des utilisateurs spécifiques disposent d’un accès en lecture seule à un dossier via une liste de contrôle d’accès au niveau du fichier, l’accès en lecture est appliqué à ces utilisateurs. Tous les autres utilisateurs qui ne sont pas répertoriés explicitement dans la liste de contrôle d’accès disposent d’un contrôle total

À l’inverse, si l’autorisation de partage est définie sur « Lecture » pour un utilisateur spécifique, mais que l’autorisation au niveau du fichier est définie sur un contrôle total pour cet utilisateur, l’accès « Lecture » est appliqué.

Dans les environnements NAS à deux protocoles, les listes de contrôle d’accès pour un partage SMB s’appliquent uniquement aux utilisateurs SMB. Les clients NFS tirent parti des stratégies et règles d’exportation pour les règles d’accès à un partage. Par conséquent, on privilégie le contrôle des autorisations au niveau du fichier et du dossier aux listes de contrôle d’accès au niveau du partage, en particulier pour les volumes NAS à deux protocoles.

Pour savoir comment configurer des listes de contrôle d’accès, consultez Gérer les listes de contrôle d’accès au partage SMB dans Azure NetApp Files.