Mise en réseau dans un environnement Azure Container Apps

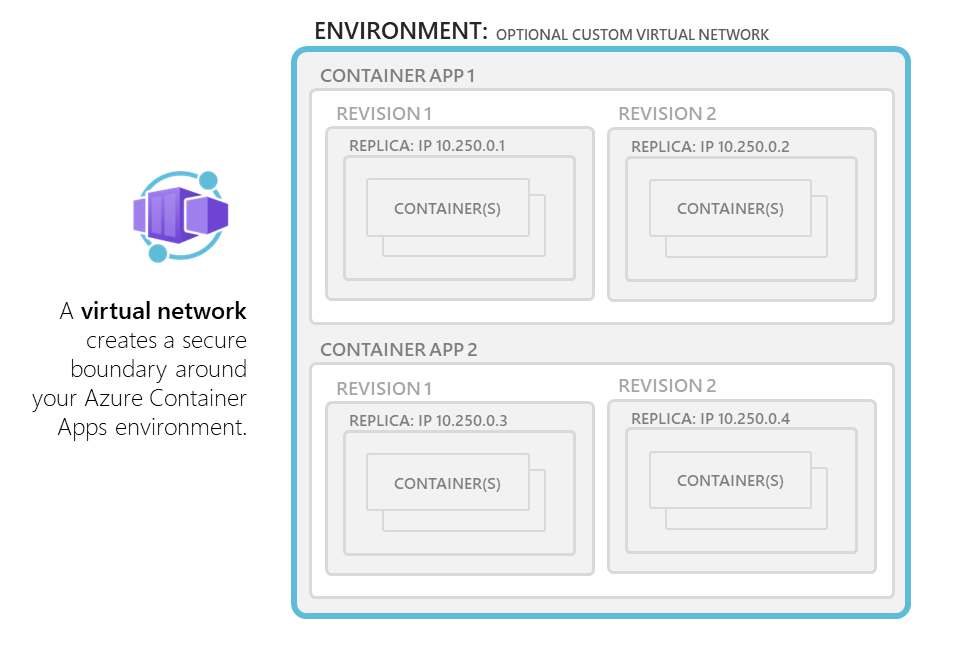

Azure Container Apps s’exécute dans le contexte d’un environnement, avec son propre réseau virtuel (VNet).

Par défaut, votre environnement d’Application Conteneur est créé avec un VNet qui est automatiquement généré pour vous. Pour un contrôle précis sur votre réseau, vous pouvez fournir un réseau virtuel existant lorsque vous créez un environnement. Une fois que vous créez un environnement avec un VNet généré ou existant, le type de réseau ne peut pas être changé.

Les réseaux virtuels générés ont les caractéristiques suivantes.

Il s’agit de :

- Inaccessibles pour vous car ils sont créés dans le locataire de Microsoft.

- Accessibles publiquement sur Internet.

- Uniquement capables d’atteindre des points de terminaison accessibles à Internet.

En outre, ils prennent uniquement en charge un sous-ensemble limité de fonctionnalités réseau, telles que les restrictions IP d’entrée et les contrôles d’entrée au niveau de l’application conteneur.

Utilisez un réseau virtuel existant si vous avez besoin d’autres fonctionnalités réseau Azure telles que :

- Intégration à Application Gateway

- Network Security Group

- Communication avec des ressources situées derrière des points de terminaison privés dans votre réseau virtuel

Les fonctionnalités de réseau virtuel disponibles dépendent de la sélection de votre environnement.

Sélection de l’environnement

Container Apps a deux types d’environnement différents, qui partagent de nombreuses caractéristiques réseau avec certaines différences clés.

| Type d’environnement | Types de plans pris en charge | Description |

|---|---|---|

| Profils de charge de travail | Consommation, Dédié | Prend en charge les routes définies par l’utilisateur (UDR), la sortie via NAT Gateway et la création de points de terminaison privés dans l’environnement d’applications conteneur. La taille minimale requise du sous-réseau est /27. |

| Consommation uniquement | Consommation | Ne prend pas en charge les routes définies par l’utilisateur, la sortie via NAT Gateway, le peering par le biais d’une passerelle distante ou d’autres sorties personnalisées. La taille minimale requise du sous-réseau est /23. |

Adresse IP virtuelle

En fonction de la configuration de votre IP virtuelle, vous pouvez contrôler si votre environnement d’applications conteneur autorise l’entrée publique ou l’entrée uniquement à partir de votre réseau virtuel au niveau de l’environnement. Cette configuration ne peut pas être modifiée une fois votre environnement créé.

| Niveau d’accessibilité | Description |

|---|---|

| Externe | Autorise votre application conteneur à accepter les requêtes publiques. Les environnements externes sont déployés avec une IP virtuelle sur une adresse IP externe accessible par Internet. |

| Interne | Les environnements internes n’ont pas de point de terminaison public et sont déployés avec une adresse IP virtuelle (VIP) mappée à une adresse IP interne. Le point de terminaison interne est un équilibreur de charge interne Azure, et les adresses IP sont émises à partir de la liste des adresses IP privées du réseau virtuel personnalisé. |

Configuration de réseau virtuel personnalisé

Lorsque vous créez un réseau virtuel personnalisé, gardez à l’esprit les situations suivantes :

Si vous souhaitez que votre application de conteneur limite tout accès extérieur, créez un environnement Container Apps interne.

Si vous utilisez votre propre réseau virtuel, vous devez fournir un sous-réseau dédié exclusivement à l’environnement Container Apps que déployez. Ce sous-réseau n’est pas accessible à d’autres services.

Des adresses réseau sont attribuées à partir d’une plage de sous-réseau que vous définissez lors de la création de l’environnement.

Vous pouvez définir la plage de sous-réseau utilisée par l’environnement Container Apps.

Vous pouvez restreindre les requêtes entrantes dans l’environnement exclusivement au réseau virtuel en déployant l’environnement en interne.

Remarque

Lorsque vous fournissez votre propre réseau virtuel, des ressources managées supplémentaires sont créées. Ces ressources entraînent des coûts à leurs tarifs associés.

Lorsque vous commencez à concevoir le réseau autour de votre application conteneur, reportez-vous à Planifier des réseaux virtuels.

Remarque

Le déplacement de réseaux virtuels entre différents groupes de ressources ou abonnements n’est pas autorisé si le réseau virtuel est utilisé par un environnement Container Apps.

Comportement du proxy de périmètre HTTP

Azure Container Apps utilise le proxy Envoy comme proxy HTTP de périphérie. TLS (Transport Layer Security) est arrêté à la périphérie, les requêtes sont routées en fonction de leurs règles de fractionnement du trafic, et le trafic est routé vers l’application correcte.

Les applications HTTP sont mises à l’échelle en fonction du nombre de requêtes et de connexions HTTP. Envoy achemine le trafic interne à l’intérieur de clusters.

Les connexions en aval prennent en charge HTTP1.1 et HTTP2, et Envoy détecte et met à niveau automatiquement les connexions si la connexion cliente exige une mise à niveau.

Les connexions en amont sont définies en définissant la propriété transport sur l’objet ingress.

Configuration de l’entrée

Dans la section entrée, vous pouvez configurer les paramètres suivants :

Niveau d’accessibilité : vous pouvez définir votre application de conteneur comme accessible en externe ou en interne dans l’environnement. Une variable d’environnement

CONTAINER_APP_ENV_DNS_SUFFIXest utilisée pour résoudre automatiquement le suffixe de nom de domaine complet (FQDN) pour votre environnement. Lors des communications entre des applications conteneur au sein du même environnement, vous pouvez également utiliser le nom de l’application. Pour plus d’informations sur la façon d’accéder à vos applications, consultez Entrée dans Azure Container Apps.Règles de fractionnement du trafic : vous pouvez définir des règles de fractionnement du trafic entre différentes révisions de votre application. Pour plus d’informations, consultez Fractionnement du trafic.

Pour plus d’informations sur différents scénarios réseau, consultez Entrée dans Azure Container Apps.

Dépendances du portail

Il existe deux URL pour chaque application dans Azure Container Apps.

Le runtime Container Apps génère initialement un nom de domaine complet utilisé pour accéder à votre application. Consultez l’URL de l’application dans la fenêtre Vue d’ensemble de votre application conteneur dans le portail Azure pour connaître le nom de domaine complet de votre application conteneur.

Une deuxième URL est également générée pour vous. Cet emplacement accorde l’accès au service de streaming de journaux et à la console. Si nécessaire, vous devrez peut-être ajouter https://azurecontainerapps.dev/ à la liste d’autorisation de votre pare-feu ou proxy.

Ports et adresses IP

Les ports suivants sont exposés pour les connexions entrantes.

| Protocol | Port(s) |

|---|---|

| HTTP/HTTPS | 80, 443 |

Les adresses IP sont décomposées selon les types suivants :

| Type | Description |

|---|---|

| Adresse IP entrante publique | Utilisée pour le trafic d’application dans un déploiement externe, et pour le trafic de gestion dans les déploiements internes et externes. |

| Adresse IP publique sortante | Utilisée en tant qu’adresse IP source pour les connexions sortantes quittant le réseau virtuel. Ces connexions ne sont pas routées vers un réseau privé virtuel. Les adresses IP sortantes peuvent changer au fil du temps. L’utilisation d’une passerelle NAT ou d’un autre proxy pour le trafic sortant à partir d’un environnement Container Apps est uniquement prise en charge dans un environnement de profils de charge de travail. |

| Adresse IP de l’équilibreur de charge interne | Cette adresse n’existe que dans un environnement interne. |

Sous-réseau

L’intégration au réseau virtuel dépend d’un sous-réseau dédié. Le mode d’allocation des adresses IP dans un sous-réseau et les tailles de sous-réseau prises en charge dépendent du plan que vous utilisez dans Azure Container Apps.

Sélectionnez soigneusement la taille de votre sous-réseau. Les tailles de sous-réseau ne peuvent pas être modifiées après que vous avez créé un environnement Container Apps.

Différents types d’environnement ont des exigences de sous-réseau différentes :

/27est la taille minimale du sous-réseau requise pour l’intégration de réseau virtuel.Votre sous-réseau doit être délégué à

Microsoft.App/environments.Lorsque vous utilisez un environnement externe avec une entrée externe, le trafic entrant est routé via l’adresse IP publique de l’infrastructure plutôt que via votre sous-réseau.

Container Apps réserve automatiquement 12 adresses IP pour l’intégration au sous-réseau. Le nombre d’adresses IP requises pour l’intégration de l’infrastructure ne varie pas en fonction des exigences de mise à l’échelle de l’environnement. Des adresses IP supplémentaires sont allouées conformément aux règles suivantes, en fonction du type de profil de charge de travail que vous utilisez. Le nombre d’adresses IP allouées dépend du profil de charge de travail de votre environnement :

Profil de charge de travail dédié : à mesure que votre application conteneur subit un scale-out, chaque nœud a une adresse IP affectée.

Profil de charge de travail de consommation : chaque adresse IP peut être partagée entre plusieurs réplicas. Lors de la planification du nombre d’adresses IP requises pour votre application, planifiez une adresse IP pour dix réplicas.

Lorsque vous apportez une modification à une révision en mode révision unique, l’espace d’adressage requis est doublé pendant une courte période afin de prendre en charge les déploiements sans temps d’arrêt. Cela affecte les réplicas ou nœuds pris en charge réels et disponibles pour une taille de sous-réseau donnée. Le tableau suivant indique à la fois le nombre maximal d’adresses disponibles par bloc CIDR et l’effet sur la mise à l’échelle horizontale.

Taille du sous-réseau Adresses IP disponibles 1 Nombre maximal de nœuds (profil de charge de travail dédiée)2 Nombre maximal de réplicas (profil de charge de travail de consommation)2 /23 500 250 2 500 /24 244 122 1220 /25 116 58 580 /26 52 26 260 /27 20 10 100 1 Le nombre d’adresses IP disponibles est égal à la taille du sous-réseau moins les 12 adresses IP requises pour l’infrastructure Azure Container Apps.

2 Ceci prend en compte les applications en mode révision unique.

Restrictions de plage d’adresses de sous-réseau

Les plages d’adresses de sous-réseau ne peuvent pas chevaucher les plages suivantes réservées par Azure Kubernetes Services :

- 169.254.0.0/16

- 172.30.0.0/16

- 172.31.0.0/16

- 192.0.2.0/24

En outre, un environnement de profils de charge de travail réserve les adresses suivantes :

- 100.100.0.0/17

- 100.100.128.0/19

- 100.100.160.0/19

- 100.100.192.0/19

Configuration de sous-réseau avec l’interface CLI

Quand vous créez un environnement Container Apps, vous indiquez des ID de ressource pour un seul sous-réseau.

Si vous utilisez l’interface CLI, le paramètre infrastructure-subnet-resource-id permet de définir l’ID de ressource de sous-réseau. Le sous-réseau héberge les composants d’infrastructure et les conteneurs d’application utilisateur.

Si vous utilisez Azure CLI avec un environnement Consommation uniquement et que la plage platformReservedCidr est définie, le sous-réseau ne doit pas chevaucher la plage d’adresses IP définie dans platformReservedCidr.

Itinéraires

Routes définies par l’utilisateur (UDR)

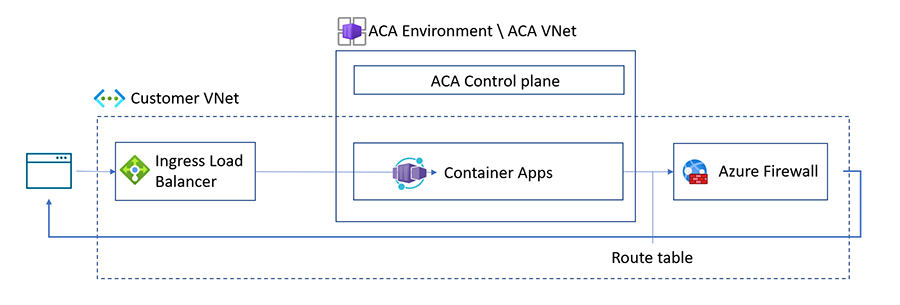

Les Routes Définies par l’Utilisateur (UDR) et la gestion contrôlée de la sortie via la passerelle NAT sont prises en charge dans l’environnement des profils de charge de travail. Dans l’environnement « Consommation uniquement », ces fonctionnalités ne sont pas prises en charge.

Remarque

Lorsque vous utilisez des routes définies par l’utilisateur avec le Pare-feu Azure dans Azure Container Apps, vous devez ajouter certaines étiquettes de service et noms de domaine complet à la liste verte du pare-feu. Pour en savoir plus, consultez Configuration de routes définies par l’utilisateur avec le Pare-feu Azure.

Vous pouvez utiliser UDR avec les environnements des profils de charge de travail pour restreindre le trafic sortant de votre application conteneur via le pare-feu Azure ou d’autres dispositifs réseau.

La configuration d’UDR se fait en dehors du périmètre de l’environnement Container Apps.

Azure crée une table de routage par défaut pour vos réseaux virtuels lors de la création. En implémentant une table de routage définie par l’utilisateur, vous pouvez contrôler comment le trafic est routé au sein de votre réseau virtuel. Par exemple, vous pouvez créer une route définie par l’utilisateur qui route tout le trafic vers le pare-feu.

Configuration de routes définies par l’utilisateur avec le Pare-feu Azure

Les routes définies par l’utilisateur sont prises en charge uniquement dans un environnement de profils de charge de travail. Les règles d’application et de réseau suivantes doivent être ajoutées à la liste verte de votre pare-feu en fonction des ressources que vous utilisez.

Remarque

Pour obtenir des instructions sur la façon de configurer des routes définies par l’utilisateur avec Container Apps pour restreindre le trafic sortant avec le Pare-feu Azure, consultez la procédure pour Container Apps et Pare-feu Azure.

Règles d’application

Les règles d’application autorisent ou refusent le trafic en fonction de la couche Application. Les règles d’application de pare-feu sortantes suivantes sont requises en fonction du scénario.

| Scénarios | Noms de domaine complets | Description |

|---|---|---|

| Tous les scénarios | mcr.microsoft.com, *.data.mcr.microsoft.com |

Ces noms de domaine complets pour Microsoft Container Registry (MCR) sont utilisés par Azure Container Apps, et ces règles d’application ou les règles réseau pour MCR doivent être ajoutées à la liste verte lors de l’utilisation d’Azure Container Apps avec le Pare-feu Azure. |

| Azure Container Registry (ACR) | votre_adresse_ACR, *.blob.core.windows.net, login.microsoft.com |

Ces noms de domaine complets sont requis lors de l’utilisation d’Azure Container Apps avec ACR et Pare-feu Azure. |

| Azure Key Vault | Votre_adresse_Azure_Key_Vault, login.microsoft.com |

Ces noms de domaine complets sont requis en plus de l’étiquette de service requise pour la règle de réseau pour Azure Key Vault. |

| Identité managée | *.identity.azure.net, login.microsoftonline.com, *.login.microsoftonline.com, *.login.microsoft.com |

Ces noms de domaine complets sont requis lors de l’utilisation d’une identité managée avec Pare-feu Azure dans Azure Container Apps. |

| Registre Docker Hub | hub.docker.com, registry-1.docker.io, production.cloudflare.docker.com |

Si vous utilisez le registre Docker Hub et que vous souhaitez y accéder via le pare-feu, vous devez ajouter ces noms de domaine complets au pare-feu. |

Règles de réseau

Les règles réseau autorisent ou refusent le trafic en fonction de la couche de transport et réseau. Les règles réseau de pare-feu sortantes suivantes sont requises en fonction du scénario.

| Scénarios | Étiquette du service | Description |

|---|---|---|

| Tous les scénarios | MicrosoftContainerRegistry, AzureFrontDoorFirstParty |

Ces étiquettes de service pour Microsoft Container Registry (MCR) sont utilisées par Azure Container Apps, et ces règles réseau ou les règles d’application pour MCR doivent être ajoutées à la liste verte lors de l’utilisation d’Azure Container Apps avec le Pare-feu Azure. |

| Azure Container Registry (ACR) | AzureContainerRegistry, AzureActiveDirectory |

Lorsque vous utilisez ACR avec Azure Container Apps, vous devez configurer ces règles d’application utilisées par Azure Container Registry. |

| Azure Key Vault | AzureKeyVault, AzureActiveDirectory |

Ces étiquettes de service sont requises en plus du nom de domaine complet pour la règle d’application pour Azure Key Vault. |

| Identité managée | AzureActiveDirectory |

Lors de l’utilisation de Managed Identity avec Azure Container Apps, vous devez configurer ces règles d’application utilisées par Managed Identity. |

Remarque

Pour les ressources Azure que vous utilisez avec le Pare-feu Azure non répertoriées dans cet article, reportez-vous à la documentation sur les étiquettes de service.

Intégration de la passerelle NAT

Vous pouvez utiliser NAT Gateway afin de simplifier la connectivité sortante pour votre trafic Internet sortant dans votre réseau virtuel dans un environnement de profils de charge de travail.

Lorsque vous configurez NAT Gateway sur votre sous-réseau, NAT Gateway fournit une adresse IP publique statique pour votre environnement. Tout le trafic sortant de votre application conteneur est routé via l’adresse IP publique statique de NAT Gateway.

Accès réseau public (préversion)

Le paramètre d’accès réseau public détermine si votre environnement d’applications conteneur est accessible à partir de l’Internet public. La configuration de l’IP virtuelle de l’environnement détermine si vous pouvez changer ou non ce paramètre après avoir créé votre environnement. Le tableau suivant présente les valeurs valides de l’accès réseau public en fonction de la configuration de l’IP virtuelle de votre environnement.

| Adresse IP virtuelle | Accès réseau public pris en charge | Description |

|---|---|---|

| Externe | Enabled, Disabled |

L’environnement d’applications conteneur a été créé avec un point de terminaison accessible par Internet. Le paramètre d’accès réseau public détermine si le trafic est accepté via le point de terminaison public ou uniquement via des points de terminaison privés, et il peut être modifié après la création de l’environnement. |

| Interne | Disabled |

L’environnement d’applications conteneur a été créé sans point de terminaison accessible par Internet. Le paramètre d’accès réseau public ne peut pas être modifié pour accepter le trafic venant d’Internet. |

Pour créer des points de terminaison privés sur votre environnement Azure Container App, l’accès réseau public doit être défini avec la valeur Disabled.

Les stratégies réseau Azure sont prises en charge avec l’indicateur d’accès réseau public.

Point de terminaison privé (préversion)

Remarque

Cette fonctionnalité est prise en charge pour toutes les régions publiques. Les régions Gouvernement et Chine ne sont pas prises en charge.

Un point de terminaison privé Azure permet aux clients situés dans votre réseau privé de se connecter en toute sécurité à votre environnement Azure Container Apps via Azure Private Link. Une connexion par liaison privée élimine toute exposition sur l’Internet public. Les points de terminaison privés utilisent une adresse IP privée de l’espace d’adressage de votre réseau virtuel Azure.

Cette fonctionnalité est prise en charge pour les plans Consommation et Dédié dans les environnements de profil de charge de travail.

Tutoriels

- Pour en savoir plus sur la configuration de points de terminaison privés dans Azure Container Apps, consultez le tutoriel Utiliser un point de terminaison privé avec un environnement Azure Container Apps.

- La connectivité par liaison privée avec Azure Front Door est prise en charge pour Azure Container Apps. Pour plus d’informations, consultez Créer une liaison privée avec Azure Front Door.

À propos de l’installation

- Les points de terminaison privés sur Azure Container Apps prennent uniquement en charge le trafic HTTP entrant. Le trafic TCP n’est pas pris en charge.

- Pour utiliser un point de terminaison privé avec un domaine personnalisé et un domaine Apex comme Type d’enregistrement du nom d’hôte, vous devez configurer une zone DNS privée avec le même nom que votre DNS public. Dans le jeu d’enregistrements, configurez l’adresse IP privée de votre point de terminaison privé au lieu de l’adresse IP de l’environnement d’applications conteneur. Lors de la configuration de votre domaine personnalisé avec CNAME, la configuration reste inchangée. Si vous souhaitez découvrir plus d’informations, consultez Configurer un domaine personnalisé avec un certificat existant.

- Le réseau virtuel de votre point de terminaison privé peut être distinct du réseau virtuel intégré à votre application conteneur.

- Vous pouvez ajouter un point de terminaison privé aux environnements de profil de charge de travail nouveaux et existants.

Pour vous connecter à vos applications conteneur via un point de terminaison privé, vous devez configurer une zone DNS privée.

| Service | subresource | Nom de la zone DNS privée |

|---|---|---|

| Azure Container Apps (Microsoft.App/ManagedEnvironments) | managedEnvironment | privatelink.{regionName}.azurecontainerapps.io |

Sécurité des environnements

Remarque

Pour contrôler le trafic d’entrée, vous pouvez également utiliser des points de terminaison privés avec une connexion privée à Azure Front Door à la place d’Application Gateway. Cette fonctionnalité est en version préliminaire.

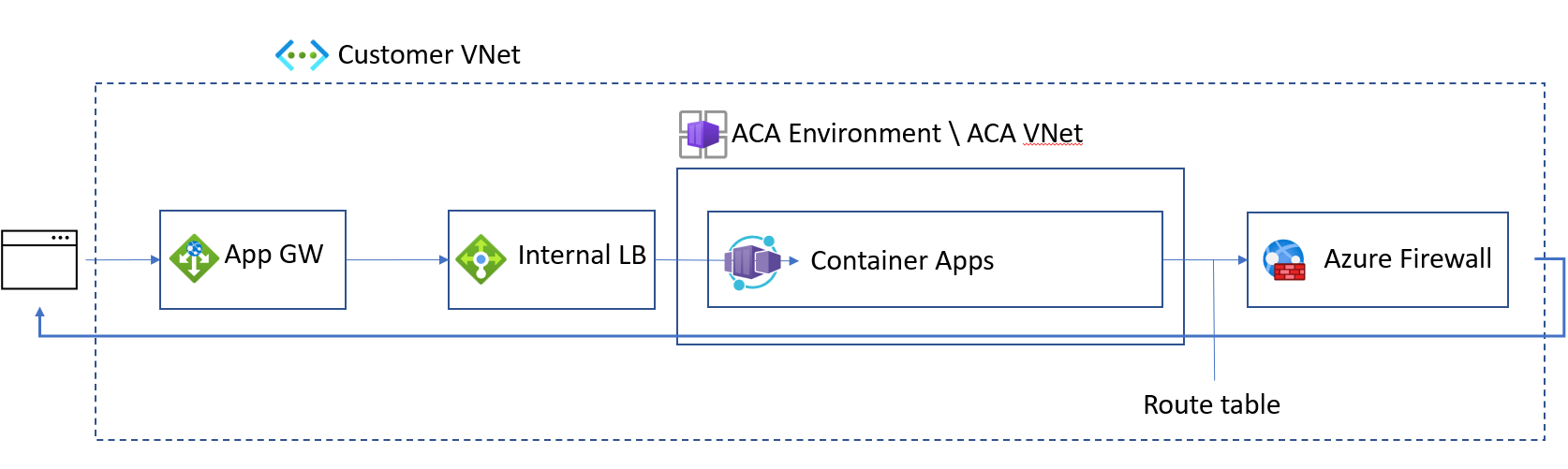

Vous pouvez sécuriser entièrement votre environnement de profils de charge de travail de trafic réseau d’entrée et de sortie en effectuant les actions suivantes :

Créez votre environnement d’application conteneur interne dans un environnement de profils de charge de travail. Pour connaître les étapes, consultez Gérer des profils de charge de travail avec Azure CLI.

Intégrez vos applications conteneur à une passerelle Application Gateway.

Configurez des routes définies par l’utilisateur afin de router tout le trafic via Pare-feu Azure.

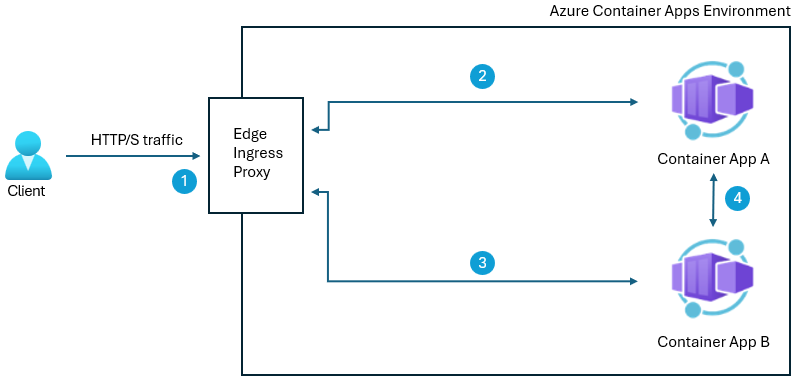

Chiffrement pair à pair dans l’environnement Azure Container Apps

Azure Container Apps prend en charge le chiffrement TLS pair à pair au sein de l’environnement. L’activation de cette fonctionnalité chiffre tout le trafic réseau au sein de l’environnement avec un certificat privé valide dans l’étendue de l’environnement Azure Container Apps. Ces certificats sont gérés automatiquement par Azure Container Apps.

Remarque

Par défaut, le chiffrement pair à pair est désactivé. L’activation du chiffrement pair à pair pour vos applications peut augmenter la latence de réponse et réduire le débit maximal dans les scénarios à charge élevée.

L’exemple suivant montre un environnement avec le chiffrement pair à pair activé.

1 Le trafic TLS entrant est arrêté au niveau du proxy d’entrée sur la périphérie de l’environnement.

2 Le trafic vers et depuis le proxy d’entrée au sein de l’environnement est chiffré par TLS avec un certificat privé et déchiffré par le récepteur.

3 Les appels effectués à partir de l’application A au nom de domaine complet de l’application B sont d’abord envoyés au proxy d’entrée en périphérie et sont chiffrés par TLS.

4 Les appels effectués à partir de l’application A vers l’application B avec le nom de l’application B sont envoyés directement à l’application B et sont chiffrés par TLS.

Les applications dans un environnement Container Apps sont automatiquement authentifiées. Toutefois, le runtime Container Apps ne prend pas en charge l’autorisation pour le contrôle d’accès entre les applications à l’aide du chiffrement pair à pair intégré.

Lorsque vos applications communiquent avec un client en dehors de l’environnement, l’authentification bidirectionnelle avec mTLS est prise en charge. Pour plus d’informations, consultez Configurer des certificats clients.

Vous pouvez activer le chiffrement pair à pair en utilisant les commandes suivantes.

Lors de la création :

az containerapp env create \

--name <environment-name> \

--resource-group <resource-group> \

--location <location> \

--enable-peer-to-peer-encryption

Pour une application conteneur existante :

az containerapp env update \

--name <environment-name> \

--resource-group <resource-group> \

--enable-peer-to-peer-encryption

DNS

DNS personnalisé : si votre réseau virtuel utilise un serveur DNS personnalisé plutôt que le serveur DNS fourni par Azure par défaut, configurez votre serveur DNS de façon à transférer les requêtes DNS non résolues vers

168.63.129.16. Les résolveurs récursifs Azure utilisent cette adresse IP pour résoudre les requêtes. Lorsque vous configurez votre groupe de sécurité réseau ou votre pare-feu, ne bloquez pas l’adresse168.63.129.16, car dans ce cas votre environnement Container Apps ne fonctionnerait pas correctement.Entrée d’étendue de réseau virtuel : si vous envisagez d’utiliser des entrées d’étendue de réseau virtuel dans un environnement interne, configurez vos domaines de l’une des façons suivantes :

Domaines non personnalisés : si vous ne prévoyez pas d’utiliser de domaine personnalisé, créez une zone DNS privée qui résout le domaine par défaut de l’environnement Container Apps sur l’adresse IP statique de l’environnement Container Apps. Vous pouvez utiliser un serveur DNS privé Azure ou votre propre serveur DNS. Si vous utilisez un serveur DNS privé Azure, créez une zone DNS privée nommée comme domaine par défaut de l’environnement Container Apps (

<UNIQUE_IDENTIFIER>.<REGION_NAME>.azurecontainerapps.io), avec un enregistrementA. L’enregistrementAcontenant le nom*<DNS Suffix>et l’adresse IP statique de l’environnement Container Apps. Pour plus d'informations, consultez Créer et configurer une zone DNS privée Azure.Domaines personnalisés : si vous envisagez d’utiliser des domaines personnalisés et que vous utilisez un environnement Container Apps externe, utilisez un domaine pouvant être résolu publiquement pour ajouter un domaine personnalisé et un certificat à l’application conteneur. Si vous utilisez un environnement interne des Container Apps, il n’y a pas de validation pour la liaison DNS, car le cluster ne peut être accessible que depuis le réseau virtuel. En outre, créez une zone DNS privée qui résout le domaine apex à l’adresse IP statique de l’environnement Container Apps. Vous pouvez utiliser un serveur DNS privé Azure ou votre propre serveur DNS. Si vous utilisez un serveur DNS privé Azure, créez une zone DNS privée nommée « domaine apex » avec un enregistrement

Aqui pointe vers l’adresse IP statique de l’environnement Container Apps.

L’adresse IP statique de l’environnement Container Apps est accessible dans le portail Azure dans Suffixe DNS personnalisé, dans la page de l’application conteneur, ou à l’aide de la commande Azure CLI az containerapp env list.

Ressources managées

Quand vous déployez un environnement interne ou externe dans votre propre réseau, un nouveau groupe de ressources est créé dans l’abonnement Azure où votre environnement est hébergé. Ce groupe de ressources contient les composants d’infrastructure managés par la plateforme Azure Container Apps. Ne modifiez ni les services de ce groupe, ni le groupe de ressources lui-même.

Environnements de profils de charge de travail

Le nom du groupe de ressources créé dans l’abonnement Azure où votre environnement est hébergé est précédé par défaut de ME_, et le nom du groupe de ressources peut être personnalisé lorsque vous créez votre environnement d’application conteneur.

Pour les environnements externes, le groupe de ressources contient une adresse IP publique utilisée spécifiquement pour la connectivité entrante à votre environnement externe et un équilibreur de charge. Pour les environnements internes, le groupe de ressources contient uniquement un équilibreur de charge.

En plus de la facturation standard pour Azure Container Apps, vous êtes facturé pour :

Une adresse IP publique statique standard pour la sortie si vous utilisez un environnement interne ou externe, plus une adresse IP publique statique standard pour l’entrée si vous utilisez un environnement externe. Si vous avez besoin de davantage d’adresses IP publiques pour la sortie en raison de problèmes SNAT (Source Network Address Translation), ouvrez un ticket de support pour demander un remplacement.

Un équilibreur de charge standard.

Le coût des données traitées (Go) inclut à la fois les entrées et les sorties pour les opérations de gestion.

Environnement de consommation uniquement

Le nom du groupe de ressources créé dans l’abonnement Azure où votre environnement est hébergé est précédé par défaut de MC_, et le nom du groupe de ressources ne peut pas être personnalisé lorsque vous créez une application conteneur. Le groupe de ressources contient des adresses IP publiques utilisées spécifiquement pour la connectivité sortante de votre environnement, ainsi qu’un équilibreur de charge.

En plus de la facturation standard pour Azure Container Apps, vous êtes facturé pour :

Une adresse IP publique statique standard pour la sortie. Si vous avez besoin de davantage d’adresses IP pour la sortie en raison de problèmes SNAT, ouvrez un ticket de support pour demander un remplacement.

Deux équilibreurs de charge standard si vous utilisez un environnement interne, ou un équilibreur de charge standard si vous utilisez un environnement externe. Chaque équilibreur de charge a moins de six règles. Le coût des données traitées (Go) inclut à la fois les entrées et les sorties pour les opérations de gestion.