Tutoriel : Voir les journaux Azure DDoS Protection dans l’espace de travail Log Analytics

Dans ce tutoriel, vous allez apprendre à :

- Afficher les journaux de diagnostic Azure DDoS Protection, notamment les notifications, les rapports d’atténuation et les journaux de flux d’atténuation.

Les journaux de diagnostic de la protection DDoS vous permettent d’afficher les notifications sur la protection DDoS, les rapports d’atténuation et les journaux de flux d’atténuation après une attaque DDoS. Vous pouvez afficher ces journaux dans votre espace de travail Log Analytics.

La fonctionnalité Rapports de prévention des attaques utilise les données de protocole Netflow qui sont ensuite regroupées pour fournir des informations détaillées concernant l’attaque de votre ressource. Chaque fois qu’une ressource IP publique est attaquée, la génération de rapport démarre en même temps que la prévention. Un rapport incrémentiel est généré toutes les 5 minutes et un rapport post-prévention concernant toute la période de prévention. Cela permet de garantir que dans le cas où l’attaque DDoS se poursuit pendant une durée plus longue, vous pourrez afficher l’instantané le plus récent du rapport de prévention toutes les 5 minutes et un récapitulatif complet une fois la prévention de l’attaque terminée.

Prérequis

- Compte Azure avec un abonnement actif. Créez un compte gratuitement.

- La protection réseau DDoS doit être activée sur un réseau virtuel ou une protection IP DDoS doit être activée sur une adresse IP publique.

- Configurer les journaux de diagnostic DDoS Protection. Pour plus d’informations, consultez Configurer des les journaux de diagnostic.

- Simuler une attaque à l’aide de l’un de nos partenaires de simulation. Pour en savoir plus, voir Tester avec des partenaires de simulation.

Afficher dans l’espace de travail Log Analytics

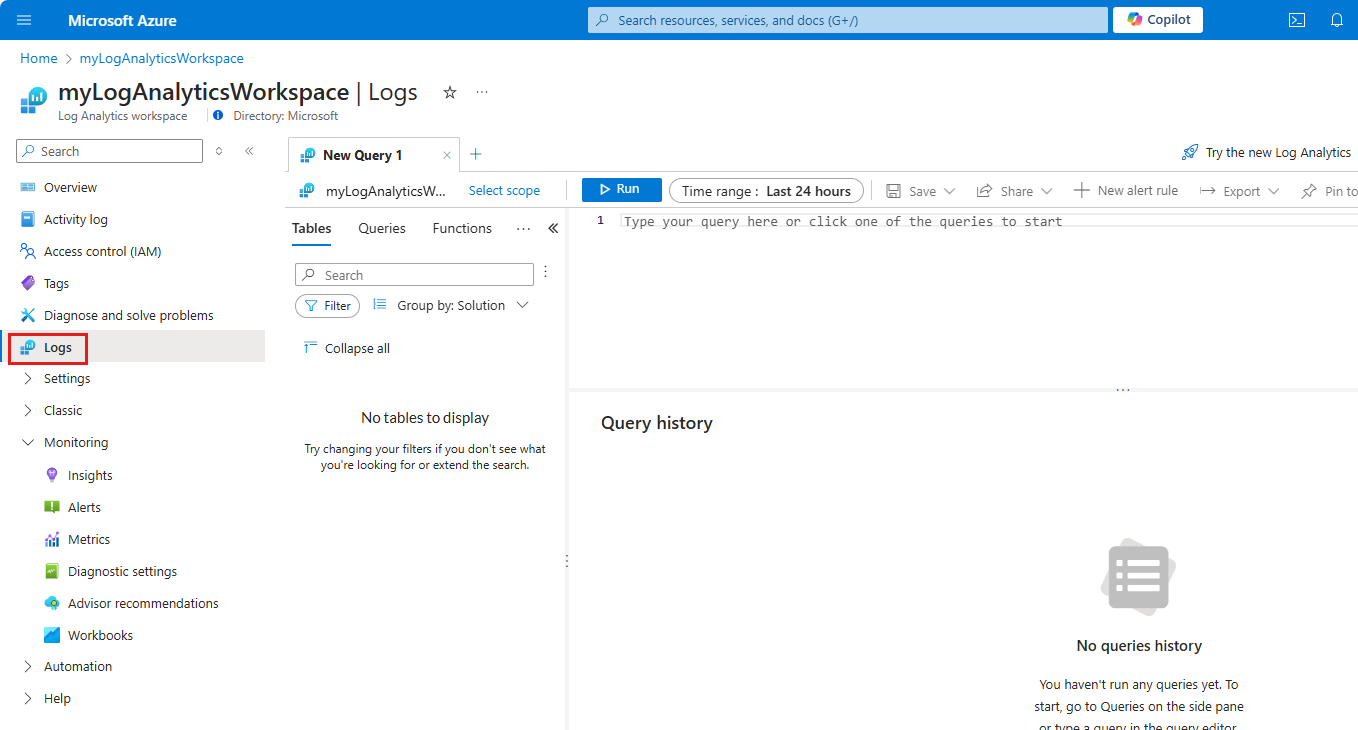

Connectez-vous au portail Azure.

Dans la zone de recherche située en haut du portail, entrez espace de travail Log Analytics. Sélectionnez Espace de travail Log Analytics dans les résultats de la recherche.

Sous le panneau Espace de travail Log Analytics, sélectionnez votre espace de travail.

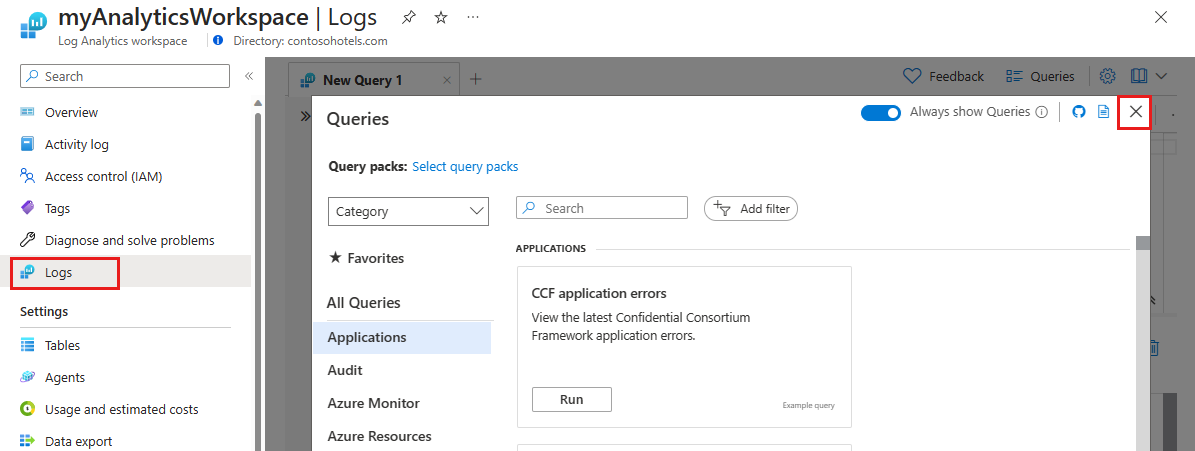

Dans l’onglet de gauche, sélectionnez Journaux. Ici, vous voyez l’Explorateur de requêtes. Quittez le volet Requêtes pour utiliser la page Journaux .

Dans la page Journaux , tapez votre requête, puis appuyez sur Exécuter pour afficher les résultats.

Interroger les journaux Azure DDoS Protection dans l’espace de travail analytique des journaux d'activité

Pour plus d’informations sur les schémas de journalisation, consultez l’article Afficher les journaux de diagnostic.

Journaux DDoSProtectionNotifications

Sous le panneau Espace de travail Log Analytics, sélectionnez votre espace de travail log analytics.

Dans le volet latéral gauche, sélectionnez Journaux.

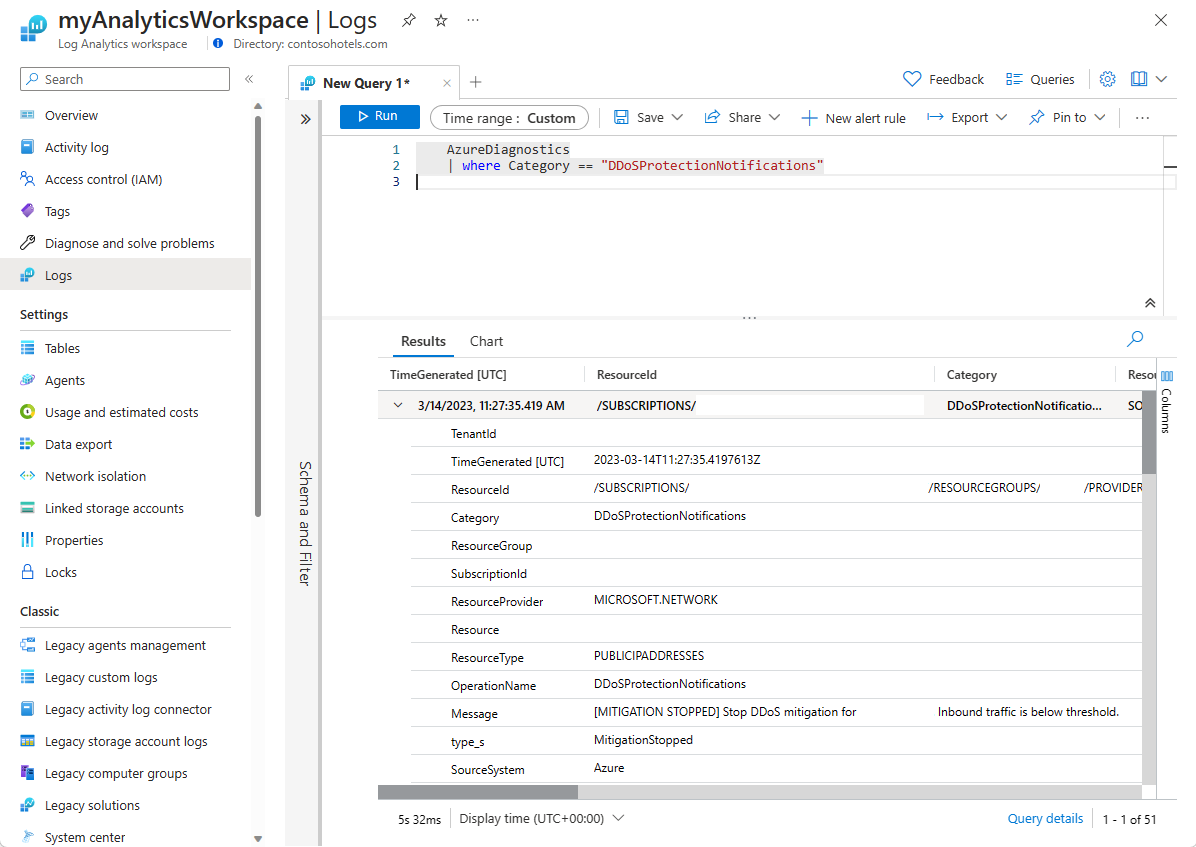

Dans l’Explorateur de requêtes, tapez la Requête Kusto suivante et remplacez l’intervalle de temps par Personnalisée et définissez l’intervalle de temps sur les trois derniers mois. Appuyez ensuite sur Exécuter.

AzureDiagnostics | where Category == "DDoSProtectionNotifications"Pour afficher DDoSMitigationFlowLogs, remplacez la requête par ce qui suit et conservez la même intervalle de temps, puis appuyez sur Exécuter.

AzureDiagnostics | where Category == "DDoSMitigationFlowLogs"Pour afficher DDoSMitigationReports, remplacez la requête par ce qui suit et conservez la même intervalle de temps, puis appuyez sur Exécuter.

AzureDiagnostics | where Category == "DDoSMitigationReports"

Exemples de requêtes de journal

Notifications de protection DDoS

Les notifications vous informent chaque fois qu’une ressource IP publique est attaquée, et lorsque l’atténuation des attaques est terminée.

AzureDiagnostics

| where Category == "DDoSProtectionNotifications"

Le tableau ci-après répertorie les noms de champ et leurs descriptions :

| Nom du champ | Description |

|---|---|

| TimeGenerated | Date et heure UTC de création de la notification. |

| ResourceId | L’ID de ressource de votre adresse IP publique. |

| Catégorie | Pour les notifications, ce sera DDoSProtectionNotifications. |

| ResourceGroup | Le groupe de ressources qui contient votre adresse IP publique et votre réseau virtuel. |

| SubscriptionId | ID d’abonnement du plan de protection DDoS. |

| Ressource | Le nom de votre adresse IP publique. |

| ResourceType | Ce sera toujours PUBLICIPADDRESS. |

| OperationName | Pour les notifications, il s’agit de DDoSProtectionNotifications. |

| Message | Détails de l’attaque. |

| Type | Type de notification. Les valeurs possibles incluent MitigationStarted. MitigationStopped. |

| PublicIpAddress | Votre adresse IP publique. |

Atténuation des risques DDoS FlowLogs

Les journaux de flux de prévention des attaques vous permettent de passer en revue le trafic abandonné, le trafic transféré et d’autres points de données intéressants pendant une attaque DDoS active en temps quasi réel. Vous pouvez ingérer le flux constant de ces données dans Microsoft Sentinel ou des systèmes SIEM tiers par le biais d’un Event Hub pour la supervision en quasi-temps réel, prendre des actions éventuelles et répondre aux besoins de vos opérations de défense.

AzureDiagnostics

| where Category == "DDoSMitigationFlowLogs"

Le tableau ci-après répertorie les noms de champ et leurs descriptions :

| Nom du champ | Description |

|---|---|

| TimeGenerated | Date et heure UTC de création du journal de flux. |

| ResourceId | L’ID de ressource de votre adresse IP publique. |

| Catégorie | Pour les journaux de flux, il s’agit de DDoSMitigationFlowLogs. |

| ResourceGroup | Le groupe de ressources qui contient votre adresse IP publique et votre réseau virtuel. |

| SubscriptionId | ID d’abonnement du plan de protection DDoS. |

| Ressource | Le nom de votre adresse IP publique. |

| ResourceType | Ce sera toujours PUBLICIPADDRESS. |

| OperationName | Pour les journaux de flux, il s’agit de DDoSMitigationFlowLogs. |

| Message | Détails de l’attaque. |

| SourcePublicIpAddress | Adresse IP publique du client générant le trafic vers votre adresse IP publique. |

| SourcePort | Numéro de port compris entre 0 et 65535. |

| DestPublicIpAddress | Votre adresse IP publique. |

| DestPort | Numéro de port compris entre 0 et 65535. |

| Protocole | Type de protocole. Les valeurs possibles incluent tcp, udp, other. |

Rapports d'atténuation des risques DDoS

AzureDiagnostics

| where Category == "DDoSMitigationReports"

Le tableau ci-après répertorie les noms de champ et leurs descriptions :

| Nom du champ | Description |

|---|---|

| TimeGenerated | Date et heure UTC de création de la notification. |

| ResourceId | L’ID de ressource de votre adresse IP publique. |

| Catégorie | Pour les rapports d’atténuation, il s’agit de DDoSMitigationReports. |

| ResourceGroup | Le groupe de ressources qui contient votre adresse IP publique et votre réseau virtuel. |

| SubscriptionId | ID d’abonnement du plan de protection DDoS. |

| Ressource | Le nom de votre adresse IP publique. |

| ResourceType | Ce sera toujours PUBLICIPADDRESS. |

| OperationName | Pour les rapports d’atténuation, il s’agit de DDoSMitigationReports. |

| ReportType | Les valeurs possibles sont Incremental et PostMitigation. |

| MitigationPeriodStart | Date et heure UTC de début de l’atténuation. |

| MitigationPeriodEnd | Date et heure UTC de fin de l’atténuation. |

| IPAddress | Votre adresse IP publique. |

| AttackVectors | Dégradation des types d'attaques. Les clés incluent TCP SYN flood, TCP flood, UDP flood, UDP reflection et Other packet flood. |

| TrafficOverview | Dégradation du trafic des attaques. Les clés incluent Total packets, Total packets dropped, Total TCP packets, Total TCP packets dropped, Total UDP packets, Total UDP packets dropped, Total Other packets et Total Other packets dropped. |

| Protocoles | Répartition des protocoles inclus. Les clés incluent TCP, UDP et Other. |

| DropReasons | Analyse des causes de la suppression de paquets. Les clés incluent Protocol violation invalid TCP. syn Protocol violation invalid TCP, Protocol violation invalid UDP, UDP reflection, TCP rate limit exceeded, UDP rate limit exceeded, Destination limit exceeded, Other packet flood Rate limit exceeded et Packet was forwarded to service. Les raisons incorrectes de l’abandon de la violation du protocole font référence aux paquets mal formés. |

| TopSourceCountries | Répartition des 10 principaux pays ou régions sources en termes de trafic entrant. |

| TopSourceCountriesForDroppedPackets | Analyse des 10 principaux pays ou régions sources en termes de limitation du trafic des attaques. |

| TopSourceASNs | Analyse des 10 principales sources de numéros de système autonome (ASN) du trafic entrant. |

| SourceContinents | Analyse du continent source pour le trafic entrant. |

| Type | Type de notification. Les valeurs possibles incluent MitigationStarted. MitigationStopped. |

Étapes suivantes

Dans ce tutoriel, vous avez appris à afficher les journaux de diagnostic de la protection DDoS dans un espace de travail Log Analytics. Pour en savoir plus sur les étapes recommandées lorsque vous subissez une attaque DDoS, consultez les étapes suivantes.