Analyse des machines sans agent

L’analyse de machine sans agent dans Microsoft Defender for Cloud améliore la posture de sécurité des machines connectées à Defender for Cloud.

L’analyse sans agent n’a pas besoin d’agents installés ni de connectivité réseau et n’affecte pas les performances des machines. Analyse des machines sans agent :

- Analyses des paramètres de détection de point de terminaison et de réponse (EDR) : analysez les machines afin d’évaluer si elles exécutent une solution EDR et si les paramètres sont corrects en cas d’intégration des machines avec Microsoft Defender for Endpoint. En savoir plus

- Analyses d’inventaire logiciel : analysez votre inventaire logiciel avec le service Microsoft Defender Vulnerability Management intégré.

- Recherches de vulnérabilités : Évaluez les machines à la recherche de vulnérabilités en utilisant le service Defender Vulnerability Management intégré.

- Analyses des secrets sur des machines : recherchez les secrets en texte brut dans votre environnement Compute avec l’analyse des secrets sans agent.

- Recherches de programmes malveillants : Recherchez des programmes malveillants et des virus en utilisant Microsoft Defender Antivirus.

- Analyses des machines virtuelles s’exécutant comme nœuds Kubernetes : l’Évaluation des vulnérabilités et l’analyse des programmes malveillants pour des machines virtuelles s’exécutant comme nœuds Kubernetes quand Defender pour serveurs Plan 2 ou le plan Defender pour les conteneurs est activé. Disponible dans les clouds commerciaux uniquement.

L’analyse sans agent est disponible dans les plans Defender for Cloud suivants :

- Gestion de la posture de sécurité cloud Defender (CSPM).

- Defender pour serveurs Plan 2.

- Analyse des programmes malveillants est uniquement disponible dans Defender pour serveurs Plan 2.

- L’analyse sans agent est disponible pour les machines virtuelles Azure, les machines GCP/AWS connectées à Defender for Cloud et les machines locales intégrées comme machines virtuelles avec Azure Arc.

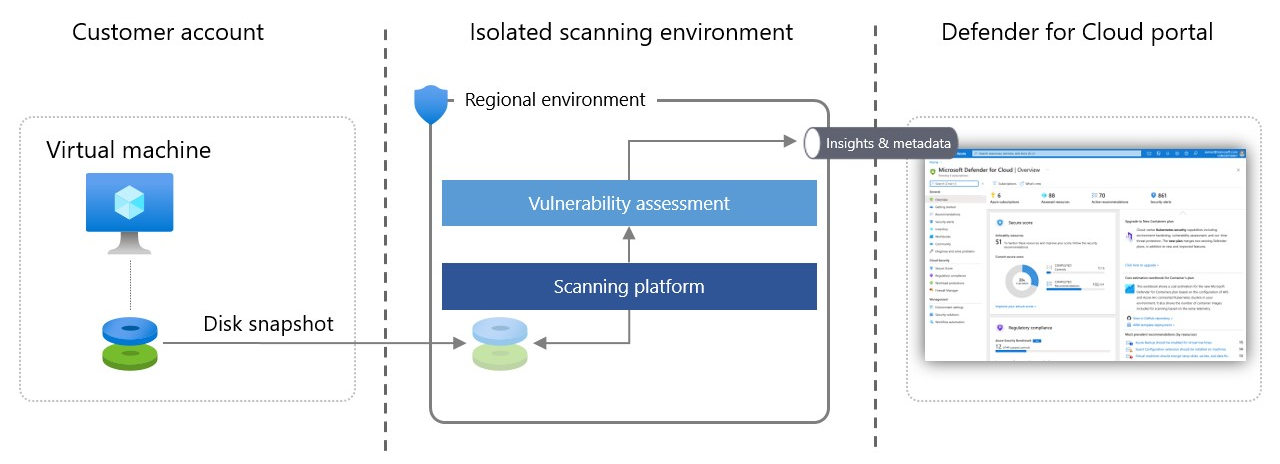

Architecture de l’analyse sans agent

Voici le fonctionnement de l’analyse sans agent :

Defender pour le cloud prend des instantanés de disques de machine virtuelle et procède à une analyse hors bande approfondie de la configuration du système d’exploitation et du système de fichiers stocké dans l’instantané.

- L’instantané copié reste dans la même région que la machine virtuelle.

- L’analyse n’affecte pas la machine virtuelle.

Après obtention par Defender for Cloud des métadonnées nécessaires à partir du disque copié, ce service supprime immédiatement la capture instantanée copiée du disque et envoie les métadonnées aux moteurs Microsoft pertinents pour détecter les écarts de configuration et les menaces potentielles. Par exemple, dans l’évaluation des vulnérabilités, l’analyse est effectuée par la Gestion des vulnérabilités Defender.

Les résultats d’analyse sont affichés par Defender pour le cloud, qui regroupe les résultats basés sur l’agent et les résultats sans agent dans la page Alertes de sécurité.

Defender for Cloud analyse les disques dans un environnement d’analyse régional, volatile, isolé et hautement sécurisé. Les instantanés de disque et les données sans lien avec l’analyse ne sont pas stockés plus longtemps qu’il ne faut pour collecter les métadonnées, généralement quelques minutes.

Autorisations utilisées par l’analyse sans agent

Defender for Cloud utilisait des rôles et autorisations spécifiques pour effectuer une analyse sans agent.

- Dans Azure, ces autorisations sont automatiquement ajoutées à vos abonnements lorsque vous activez l’analyse sans agent.

- Dans AWS, ces autorisations sont ajoutées à la pile CloudFormation dans votre connecteur AWS.

- Dans CGP, ces autorisations sont ajoutées au script d’intégration dans votre connecteur GCP.

Autorisations Azure

Le rôle intégré Opérateur de scanner de machine virtuelle dispose d’autorisations de lecture seule, pour les disques de machine virtuelle, qui sont requises pour le processus de capture instantanée. Voici la liste détaillée des autorisations :

Microsoft.Compute/disks/readMicrosoft.Compute/disks/beginGetAccess/actionMicrosoft.Compute/disks/diskEncryptionSets/readMicrosoft.Compute/virtualMachines/instanceView/readMicrosoft.Compute/virtualMachines/readMicrosoft.Compute/virtualMachineScaleSets/instanceView/readMicrosoft.Compute/virtualMachineScaleSets/readMicrosoft.Compute/virtualMachineScaleSets/virtualMachines/readMicrosoft.Compute/virtualMachineScaleSets/virtualMachines/instanceView/read

Lorsque la couverture des disques chiffrés CMK est activée, d’autres autorisations sont utilisées :

Microsoft.KeyVault/vaults/keys/readMicrosoft.KeyVault/vaults/keys/wrap/actionMicrosoft.KeyVault/vaults/keys/unwrap/action

Autorisations AWS

Le rôle VmScanner est attribué au scanneur lorsque vous activez l’analyse sans agent. Ce rôle dispose de l’ensemble d’autorisations minimal pour créer et nettoyer des instantanés (délimités par balise), et vérifier l’état actuel de la machine virtuelle. Les autorisations détaillées sont les suivantes :

| Attribut | Valeur |

|---|---|

| SID | VmScannerDeleteSnapshotAccess |

| Actions | ec2:DeleteSnapshot |

| Conditions | "StringEquals":{"ec2:ResourceTag/CreatedBy”:<br>"Microsoft Defender for Cloud"} |

| Ressources | arn:aws:ec2:::snapshot/ |

| Effet | Autoriser |

| Attribut | Valeur |

|---|---|

| SID | VmScannerAccess |

| Actions | ec2:ModifySnapshotAttribute ec2:DeleteTags ec2:CreateTags ec2:CreateSnapshots ec2:CopySnapshots ec2:CreateSnapshot |

| Conditions | None |

| Ressources | arn:aws:ec2:::instance/ arn:aws:ec2:::snapshot/ arn:aws:ec2:::volume/ |

| Effet | Autoriser |

| Attribut | Valeur |

|---|---|

| SID | VmScannerVerificationAccess |

| Actions | ec2:DescribeSnapshots ec2:DescribeInstanceStatus |

| Conditions | None |

| Ressources | * |

| Effet | Autoriser |

| Attribut | Valeur |

|---|---|

| SID | VmScannerEncryptionKeyCreation |

| Actions | kms:CreateKey |

| Conditions | None |

| Ressources | * |

| Effet | Autoriser |

| Attribut | Valeur |

|---|---|

| SID | VmScannerEncryptionKeyManagement |

| Actions | kms:TagResource kms:GetKeyRotationStatus kms:PutKeyPolicy kms:GetKeyPolicy kms:CreateAlias kms:ListResourceTags |

| Conditions | None |

| Ressources | arn:aws:kms::${AWS::AccountId}: key/ <br> arn:aws:kms:*:${AWS::AccountId}:alias/DefenderForCloudKey |

| Effet | Autoriser |

| Attribut | Valeur |

|---|---|

| SID | VmScannerEncryptionKeyUsage |

| Actions | kms:GenerateDataKeyWithoutPlaintext kms:DescribeKey kms:RetireGrant kms:CreateGrant kms:ReEncryptFrom |

| Conditions | None |

| Ressources | arn:aws:kms::${AWS::AccountId}: key/ |

| Effet | Autoriser |

Autorisations GCP

Pendant l’intégration, un personnalisé est créé avec les autorisations minimales requises pour obtenir l’état des instances et créer des captures instantanées.

En outre, des autorisations à un rôle GCP KMS existant sont accordées pour prendre en charge l’analyse des disques chiffrés avec CMEK. Ces rôles sont les suivants :

- roles/MDCAgentlessScanningRole accordé au compte de service Defender pour le cloud avec les autorisations : compute.disks.createSnapshot, compute.instances.get

- roles/cloudkms.cryptoKeyEncrypterDecrypter accordé à l’agent de service du moteur de calcul de Defender pour le cloud