Activez l’analyse des machines sans agent

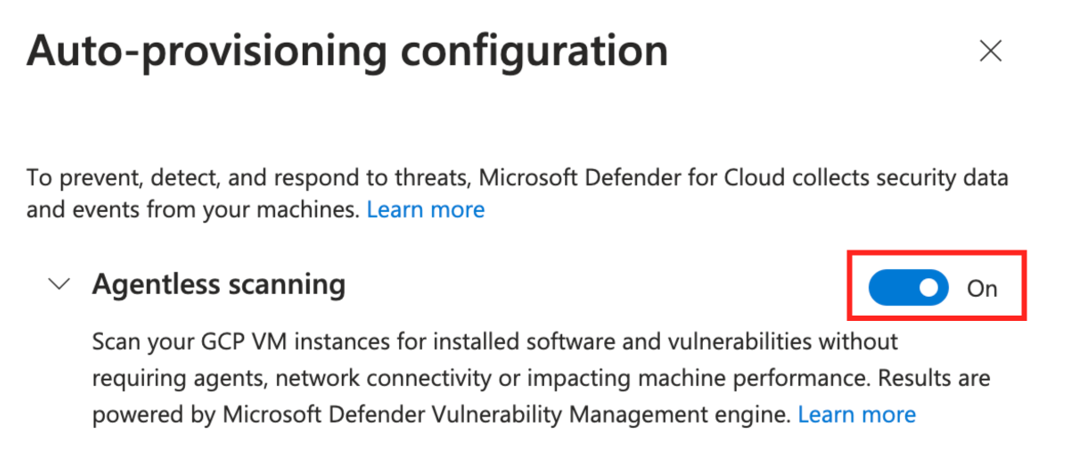

L’analyse des machines sans agent dans Microsoft Defender for Cloud améliore la posture de sécurité des machines connectées à Defender for Cloud. L’analyse des machines sans agent inclut un certain nombre de fonctionnalités, notamment l’analyse de l’inventaire logiciel, des vulnérabilités, des secrets et des programmes malveillants.

- L’analyse sans agent n’a pas besoin d’agents installés ni de connectivité réseau et n’affecte pas les performances des machines.

- Vous pouvez activer ou désactiver l’analyse automatique sans agent, mais vous ne pouvez pas désactiver les fonctionnalités individuelles.

Lorsque vous activez le plan 2 Defender pour serveurs ou le plan Gestion de la posture de sécurité cloud (CSPM), l’analyse des machines sans agent est activée par défaut. Si nécessaire, vous pouvez utiliser les instructions de cet article pour activer manuellement l’analyse des machines sans agent.

Prérequis

| Prérequis | Détails |

|---|---|

| Planifier | Pour utiliser l’analyse sans agent, le plan Defender CSPM ou le plan 2 Defender pour serveurs doit être activé. Lorsque vous activez l’analyse sans agent sur l’un ou l’autre plan, le paramètre est activé pour les deux plans. |

| Analyse des programmes malveillants | L’analyse des programmes malveillants est disponible uniquement lorsque le plan 2 Defender pour serveurs est activé. Pour l’analyse des programmes malveillants des machines virtuelles de nœud Kubernetes, le plan 2 Defender pour serveurs ou le plan Defender pour les conteneurs est requis. |

| Machines prises en charge | L’analyse des machines sans agent est disponible pour les machines virtuelles Azure, les machines AWS/GCP connectées à Defender for Cloud et pour les machines locales intégrées en tant que machines virtuelles avec Azure Arc. |

| Machines virtuelles Azure | L’analyse sans agent est disponible sur les machines virtuelles standard Azure avec les caractéristiques suivantes : – Taille maximale du disque autorisée : 4 To (somme de tous les disques) – Nombre maximal de disques autorisé : 6 – Groupe de machines virtuelles identiques – Flex Prise en charge des disques suivants : – Non chiffré – Chiffré (disques managés utilisant le chiffrement stockage Azure avec des clés gérées par la plateforme (PMK)) – Chiffré avec des clés gérées par le client (préversion). |

| AWS | L’analyse sans agent est disponible sur EC2, les instances de mise à l’échelle automatique et les disques non chiffrés, chiffrés (PMK) et chiffrés (CMK). |

| GCP | L’analyse sans agent est disponible sur les instances de calcul, les groupes d’instances (gérés et non gérés), avec les clés de chiffrement gérées par Google et la clé de chiffrement gérée par le client (CMEK) |

| Nœuds Kubernetes | L’analyse sans agent des vulnérabilités et des programmes malveillants dans les machines virtuelles de nœud Kubernetes est disponible. Pour l’évaluation des vulnérabilités le plan 2 Defender pour serveurs, le plan Defender pour conteneurs, ou le plan Gestion de la posture de sécurité cloud (CSPM) est requis. Pour analyse des programmes malveillants, le plan 2 Defender pour serveurs ou Defender pour les conteneurs est nécessaire. |

| autorisations | Passez en revue les autorisations utilisées par Defender for Cloud pour l’analyse sans agent. |

Activer l’analyse sans agent sur Azure

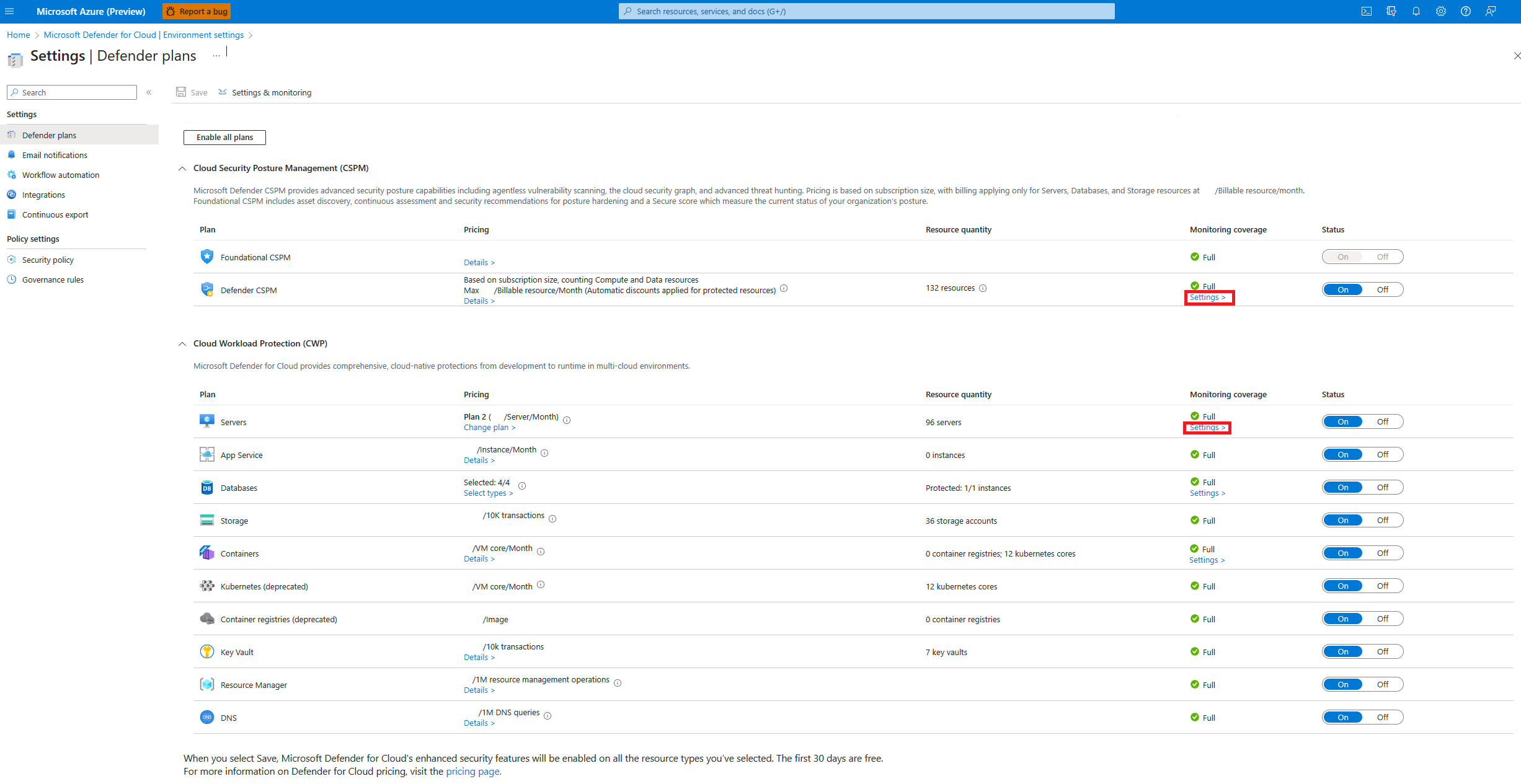

Dans Microsoft Defender pour le cloud, ouvrez Paramètres d’environnement.

Sélectionnez l’abonnement approprié.

Pour le plan CSPM Defender ou le plan 2 Defender pour serveurs, sélectionnez Paramètres.

Dans Paramètres et surveillance, activez Analyse sans agent des machines.

Cliquez sur Enregistrer.

Activer les machines virtuelles Azure avec des disques chiffrés CMK (préversion)

Pour l’analyse sans agent des machines virtuelles Azure avec des disques chiffrés CMK, vous devez accorder à Defender for Cloud des autorisations supplémentaires sur les coffres de clés utilisés pour le chiffrement CMK pour les machines virtuelles, afin de créer une copie sécurisée des disques.

Pour affecter manuellement les autorisations sur un coffre de clés, procédez de la manière suivante :

- Coffres de clés disposant d’autorisations non RBAC : affectez à « Fournisseur de ressources Scanner Microsoft Defender pour les serveurs Cloud » (

0c7668b5-3260-4ad0-9f53-34ed54fa19b2) ces autorisations : Obtention de clé, Inclure la clé, Annuler l’inclusion de clé. - Coffres de clés utilisant des autorisations RBAC : attribuez le rôle intégré « Fournisseur de ressources Scanner Microsoft Defender pour serveurs cloud » (

0c7668b5-3260-4ad0-9f53-34ed54fa19b2) au rôle intégré Utilisateur du service de chiffrement de Key Vault.

- Coffres de clés disposant d’autorisations non RBAC : affectez à « Fournisseur de ressources Scanner Microsoft Defender pour les serveurs Cloud » (

Pour attribuer ces autorisations à grande échelle pour plusieurs coffres de clés, utilisez ce script.

Activer l’analyse sans agent sur AWS

Dans Microsoft Defender pour le cloud, ouvrez Paramètres d’environnement.

Sélectionnez le compte approprié.

Pour le plan Gestion de la posture de sécurité cloud (CSPM) Defender ou Defender pour serveurs P2, sélectionnez Paramètres.

Lorsque vous activez l’analyse sans agent sur l’un ou l’autre plan, le paramètre s’applique aux deux plans.

Dans le volet paramètres, activez Analyse sans agent des machines.

Sélectionnez Enregistrer et Suivant : Configurer l’accès.

Téléchargez le modèle CloudFormation.

Utilisez le modèle CloudFormation téléchargé pour créer la pile dans AWS, comme indiqué à l’écran. Si vous intégrez un compte de gestion, vous devez exécuter le modèle CloudFormation à la fois en tant que Stack et StackSet. Des connecteurs sont créés pour les comptes membres jusqu’à 24 heures après l’intégration.

Sélectionnez Suivant : Vérifier et générer.

Sélectionnez Update.

Une fois que vous avez activé l’analyse sans agent, les informations relatives à l’inventaire logiciel et aux vulnérabilités sont mises à jour automatiquement dans Defender pour le cloud.

Activer l’analyse sans agent sur GCP

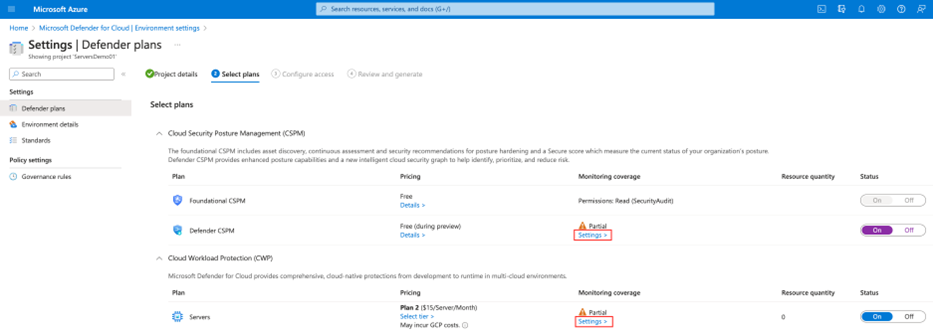

Dans Microsoft Defender pour le cloud, sélectionnez paramètres d’environnement.

Sélectionnez le projet ou l’organisation approprié.

Pour le plan Gestion de la posture de sécurité cloud (CSPM) Defender ou Defender pour serveurs P2, sélectionnez Paramètres.

Basculez l’analyse sans agent sur Activé.

Sélectionnez Enregistrer et Suivant : Configurer l’accès.

Copiez le script d’intégration.

Exécutez le script d’intégration dans l’étendue de l’organisation/du projet GCP (portail GCP ou CLI gcloud).

Sélectionnez Suivant : Vérifier et générer.

Sélectionnez Update.

Contenu connexe

Pour en savoir plus :