Création d’un cluster Service Fabric dans Azure à partir du portail Azure

Cet article vous guide pas à pas tout au long des étapes de configuration d’un cluster Service Fabric (Linux ou Windows) dans Azure à l’aide du portail Azure. Il vous permet de vous familiariser avec les procédures suivantes :

- Créez un cluster dans le portail Azure.

- authentification d’administrateurs à l’aide de certificat.

Remarque

Pour avoir accès à des options de sécurité plus avancées, comme l’authentification des utilisateurs avec Microsoft Entra ID, et à la configuration de certificats pour la sécurité des applications, créez votre cluster avec Azure Resource Manager.

Sécurité des clusters

Les certificats sont utilisés dans Service Fabric à des fins d’authentification et de chiffrement pour sécuriser les divers aspects d’un cluster et de ses applications. Pour plus d’informations sur l’utilisation de certificats dans Service Fabric, consultez la page Scénarios de sécurité d’un cluster Service Fabric.

Si c’est la première fois que vous créez un cluster Service Fabric ou que vous déployez un cluster pour des charges de travail de test, vous pouvez passer à la section suivante (Créer un cluster dans le portail Azure) et configurer le système pour qu’il génère les certificats requis pour vos clusters qui exécutent les charges de travail de test. Si vous configurez un cluster pour des charges de production, continuez votre lecture.

Certificat de cluster et de serveur (obligatoire)

Ce certificat est nécessaire pour sécuriser un cluster et empêcher un accès non autorisé à ce dernier. Il assure la sécurité du cluster de différentes manières :

- Authentification du cluster : authentifie la communication nœud à nœud pour la fédération du cluster. Seuls les nœuds qui peuvent prouver leur identité avec ce certificat peuvent être ajoutés au cluster.

- Authentification du serveur : authentifie les points de terminaison de gestion du cluster sur un client de gestion afin que celui-ci sache qu’il communique avec le véritable cluster. Ce certificat fournit également un protocole TLS pour l’API de gestion HTTPS et pour Service Fabric Explorer via HTTPS.

Pour cela, le certificat doit répondre aux exigences suivantes :

- Le certificat doit contenir une clé privée.

- Le certificat doit être créé pour l'échange de clés et pouvoir faire l'objet d'un export au format Personal Information Exchange (.pfx).

- Le nom d'objet du certificat doit correspondre au domaine servant à accéder au cluster Service Fabric. Cela est nécessaire pour fournir un protocole TLS pour les points de terminaison de gestion HTTPS du cluster et Service Fabric Explorer. Vous ne pouvez pas obtenir de certificat TLS/SSL auprès d’une autorité de certification pour le domaine

.cloudapp.azure.com. Vous devez obtenir un nom de domaine personnalisé pour votre cluster. Lorsque vous demandez un certificat auprès d'une autorité de certification, le nom d'objet du certificat doit correspondre au nom de domaine personnalisé que vous utilisez pour votre cluster. - La liste des noms DNS du certificat doit inclure le nom de domaine complet (FQDN) du cluster.

Authentification de certificat client

Les certificats client supplémentaires authentifient les administrateurs pour les tâches de gestion de cluster. Service Fabric dispose de deux niveaux d’accès : admin et read-only user. Au minimum, un seul certificat pour un accès administrateur doit être utilisé. Pour un accès de niveau utilisateur supplémentaire, un certificat distinct doit être fourni. Pour en savoir plus sur les rôles d’accès, consultez la page Contrôle d’accès en fonction du rôle pour les clients de Service Fabric.

Vous n’avez pas besoin de charger les certificats d’authentification client dans un coffre de clés pour pouvoir travailler avec Service Fabric. Il suffit de fournir ces certificats aux utilisateurs qui sont autorisés à effectuer la gestion des clusters.

Remarque

Microsoft Entra ID est la méthode recommandée d’authentification des clients pour les opérations de gestion de cluster. Pour utiliser Microsoft Entra ID, vous devez créer un cluster avec Azure Resource Manager.

Certificats d’application (facultatif)

Un nombre au choix de certificats supplémentaires peut être installé sur un cluster pour sécuriser une application. Avant de créer votre cluster, examinez les scénarios de sécurité d’application qui nécessitent l’installation d’un certificat sur les nœuds, notamment :

- Le chiffrement et déchiffrement de valeurs de configuration d’applications.

- Le chiffrement des données sur les nœuds lors de la réplication.

Les certificats d’application ne peuvent pas être configurés lors de la création d’un cluster via le portail Azure. Pour configurer les certificats d’application au moment de la configuration du cluster, vous devez créer un cluster à l’aide d’Azure Resource Manager. Vous pouvez également ajouter des certificats d’application au cluster après sa création.

Création d’un cluster dans le portail Azure

La création d’un cluster de production pour répondre aux besoins de votre application implique une planification. Pour vous aider à cela, il est fortement recommandé de lire et de comprendre le document Considérations de planification pour les clusters Service Fabric.

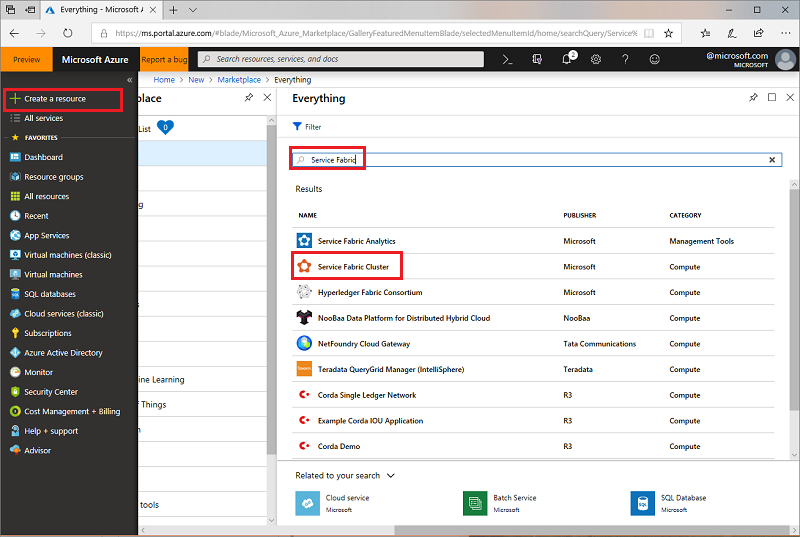

Rechercher la ressource de cluster Service Fabric

Connectez-vous au portail Azure. Cliquez sur Créer une ressource pour ajouter un nouveau modèle de ressource. Recherchez le modèle de cluster Service Fabric dans Marketplace sous Tout. Sélectionnez Cluster Service Fabric dans la liste.

Accédez au panneau Cluster Service Fabric, puis cliquez sur Créer.

Le panneau Créer un cluster Service Fabric inclut les quatre étapes suivantes :

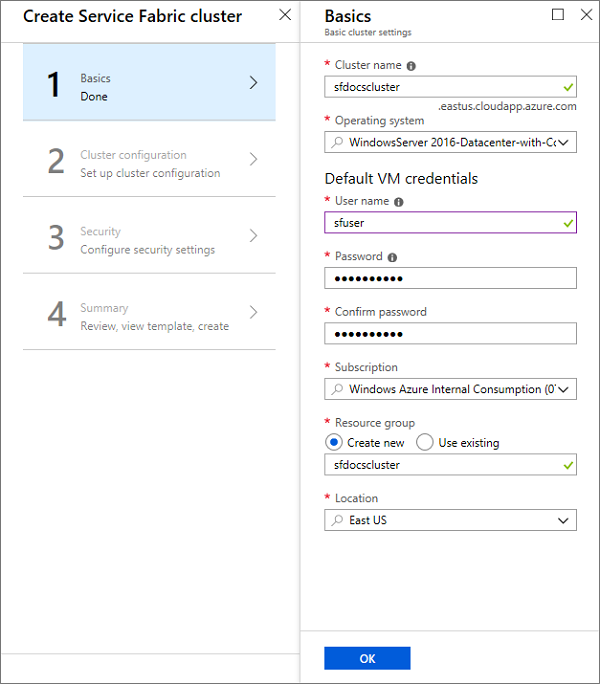

1. Concepts de base

Dans le volet De base, vous devez fournir les informations de base de votre cluster.

Entrez le nom de votre cluster.

Choisissez un Nom d’utilisateur et un Mot de passe pour le bureau à distance des machines virtuelles.

Veillez à sélectionner l’Abonnement sur lequel vous souhaitez que votre cluster soit déployé, surtout si vous avez plusieurs abonnements.

Créez un groupe de ressources. Il est préférable de lui attribuer le même nom que le cluster, car cela vous permet de le retrouver plus facilement, en particulier lorsque vous essayez d’apporter des modifications à votre déploiement ou de supprimer votre cluster.

Remarque

Bien que vous puissiez décider d’utiliser un groupe de ressources existant, nous vous conseillons de créer un groupe de ressources. Cela facilite la suppression des clusters et des ressources qu’ils utilisent.

Sélectionnez l’emplacement dans lequel vous souhaitez créer le cluster. Si vous envisagez d’utiliser un certificat existant que vous avez déjà chargé dans un coffre de clés, vous devez utiliser la même région que celle figurant dans votre coffre de clés.

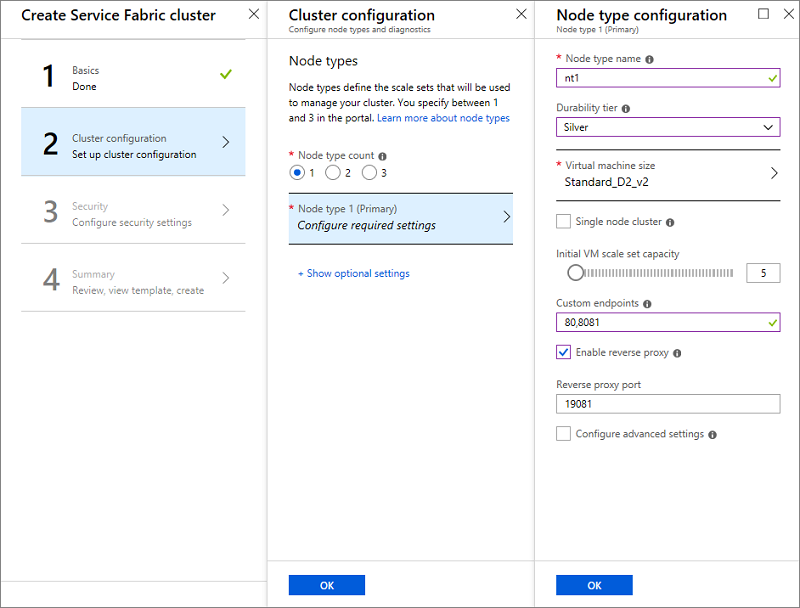

2. Configuration de clusters

Configurez vos nœuds de cluster. Les types de nœuds définissent les tailles de machine virtuelle, le nombre de machines virtuelles et leurs propriétés. Votre cluster peut avoir plusieurs types de nœud, mais le type de nœud principal (le premier que vous définissez sur le portail) doit avoir au moins cinq machines virtuelles, car il s’agit du type de nœud dans lequel les services du système Service Fabric sont placés. Ne configurez pas la zone Propriétés de sélection élective , car une propriété de sélection élective par défaut de « NodeTypeName » est ajoutée automatiquement.

Notes

Un scénario répandu si vous avez plusieurs types de nœuds est une application qui contient un service front-end et un service back-end. Vous souhaitez placer le service front-end sur des machines virtuelles plus petites (tailles de machine virtuelle de type D2_V2) avec leurs ports ouverts à Internet, et vous souhaitez placer le service back-end sur des machines virtuelles de plus grandes tailles (dont les tailles sont de type D3_V2, D6_V2, D15_V2 etc.) dont les ports ne sont pas accessibles sur Internet.

- Choisissez un nom pour votre type de nœud (1 à 12 caractères contenant uniquement des lettres et des chiffres).

- La taille minimale des machines virtuelles pour le type de nœud principal dépend de la couche de durabilité que vous choisissez pour le cluster. La valeur par défaut du niveau de durabilité est Bronze. Pour en savoir plus sur la durabilité, consultez Comment choisir la durabilité du cluster Service Fabric.

- Sélectionnez la taille de la machine virtuelle. Les machines virtuelles de série D ont des lecteurs de disques SSD et sont vivement recommandées pour les applications avec état. N’utilisez pas les références de machine virtuelle incluant des cœurs partiels ou présentant une capacité de disque disponible inférieure à 10 Go. Reportez-vous au document Considérations de planification pour les clusters Service Fabric pour obtenir de l’aide concernant la sélection de la taille de la machine virtuelle.

- Le cluster à un seul nœud et les clusters à trois nœuds ne servent qu’à effectuer des tests. Ils ne sont pas pris en charge pour l’exécution des charges de travail de production.

- Choisissez la capacité du groupe identique de machines virtuelles initiale pour le type de nœud. Vous pouvez effectuer un scale-in ou un scale-out du nombre de machines virtuelles d’un type de nœud. Toutefois, pour le type de nœud principal, le minimum est de cinq pour les charges de travail de production. Les autres types de nœuds peuvent avoir au minimum une machine virtuelle. Le nombre minimal de machines virtuelles du type de nœud principal détermine la fiabilité de votre cluster.

- Configurez des points de terminaison personnalisés. Ce champ vous permet d’entrer une liste séparée par des virgules des ports que vous souhaitez exposer par le biais de l’Azure Load Balancer à l’Internet public pour vos applications. Par exemple, si vous envisagez de déployer une application web dans votre cluster, saisissez « 80 » pour autoriser le trafic sur le port 80 dans votre cluster. Pour en savoir plus sur les points de terminaison, consultez la page Communiquer avec des applications.

- Activez un proxy inverse. Le proxy inverse Service Fabric permet aux microservices exécutés dans un cluster Service Fabric de découvrir d’autres services dotés de points de terminaison http et de communiquer avec ces services.

- De retour dans le panneau Configuration du Cluster, sous +Afficher les paramètres facultatifs, configurer le cluster diagnostics. Par défaut, les diagnostics sont activés sur votre cluster afin de faciliter la résolution des problèmes. Si vous souhaitez désactiver les diagnostics, définissez l’État sur Désactivé. Nous vous recommandons de ne pas désactiver les diagnostics. Si vous avez déjà créé le projet Application Insights, donnez sa clé, afin que les traces d’application soient acheminées vers lui.

- Incluez le service DNS. Le service DNS est un service facultatif qui vous permet de trouver d’autres services en utilisant le protocole DNS.

- Sélectionnez le mode de mise à niveau Fabric que vous souhaitez associer à votre cluster. Sélectionnez Automatiquesi vous souhaitez que le système récupère automatiquement la dernière version disponible et essaye de mettre à niveau votre cluster vers cette version. Définissez le mode sur Manuelsi vous souhaitez choisir une version prise en charge. Pour en savoir plus sur le mode de mise à niveau de Service Fabric, consultez le document Mettre à niveau un cluster Service Fabric.

Notes

Nous prenons uniquement en charge les clusters qui exécutent des versions prises en charge de Service Fabric. Si vous sélectionnez le mode Manuel , vous êtes responsable de la mise à niveau de votre cluster vers une version prise en charge.

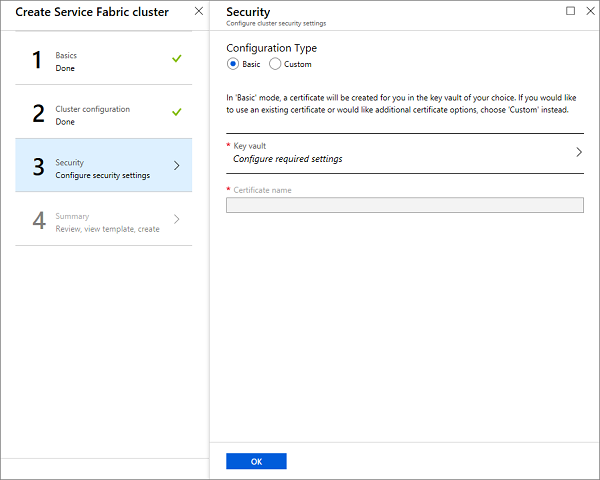

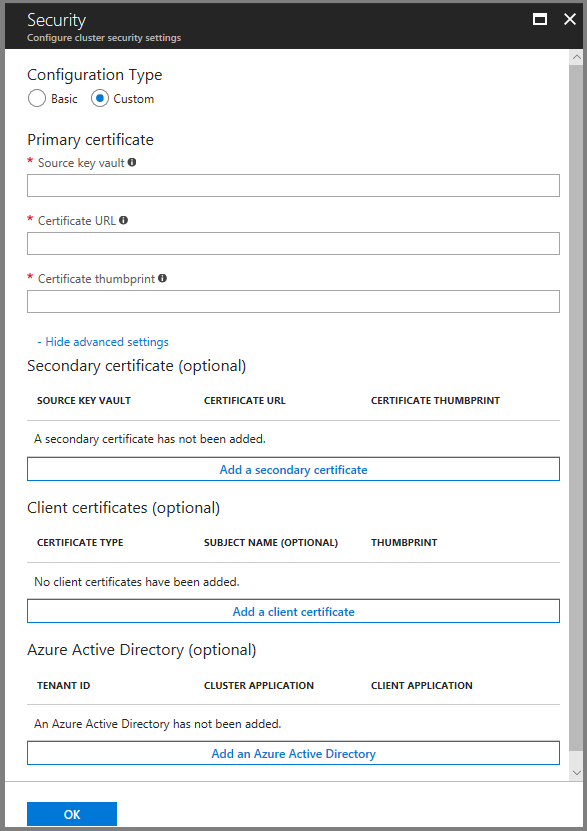

3. Sécurité

Pour faciliter la configuration d’un cluster de test sécurisé pour vous, nous vous avons fourni l’option De base. Si vous disposez déjà d’un certificat et que vous l’avez téléchargé dans votre coffre de clés (et activé le coffre de clés pour le déploiement), utilisez l’option Personnalisé.

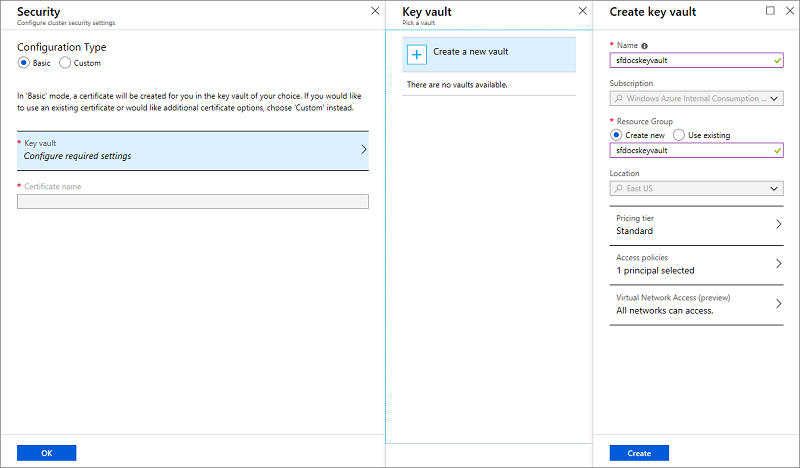

Option de base

Suivez les écrans suivants pour ajouter ou réutiliser un coffre de clés existant et ajouter un certificat. L’ajout du certificat est un processus synchrone, et par conséquent, vous devez attendre que le certificat soit créé.

Résistez à la tentation de quitter l’écran jusqu'à la fin de la procédure précédente.

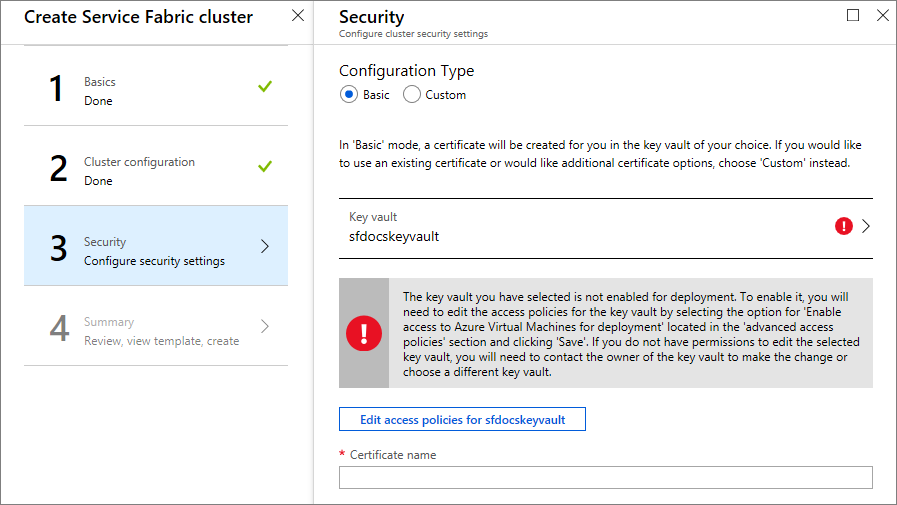

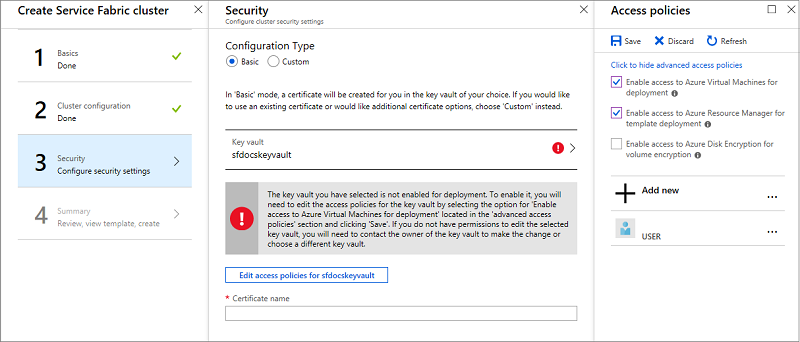

Maintenant que le coffre de clés est créé, modifiez les stratégies d’accès pour votre coffre de clés.

Cliquez sur Modifier les stratégies d'accès, puis sur Afficher les stratégies d'accès avancé et activez l’accès aux machines virtuelles Azure pour le déploiement. Il est recommandé d’activer aussi le déploiement du modèle. Une fois que vous avez effectué vos sélections, n’oubliez pas de cliquer sur le bouton Enregistrer et de fermer le volet Stratégies d’accès.

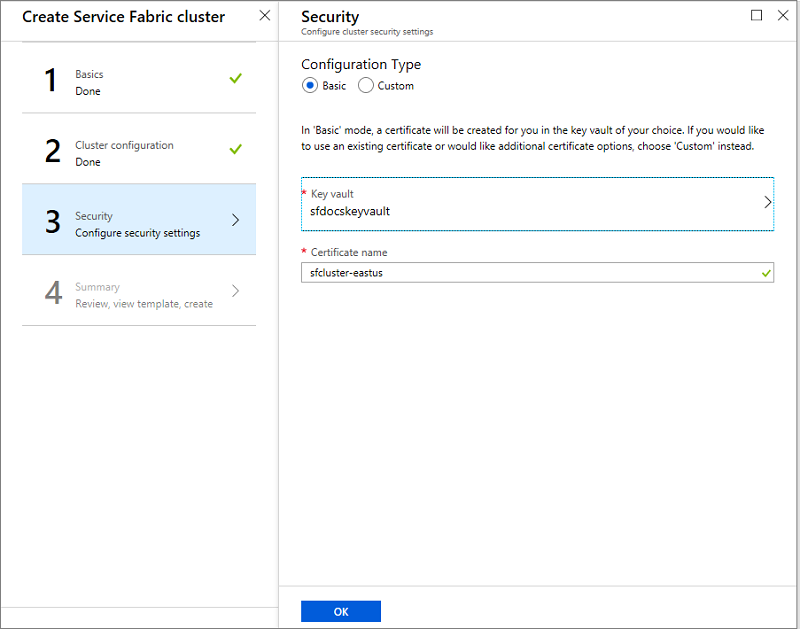

Entrez le nom du certificat, puis cliquez sur OK.

Option Personnalisé

Ignorez cette section si vous avez déjà effectué les étapes décrites dans l’option De base.

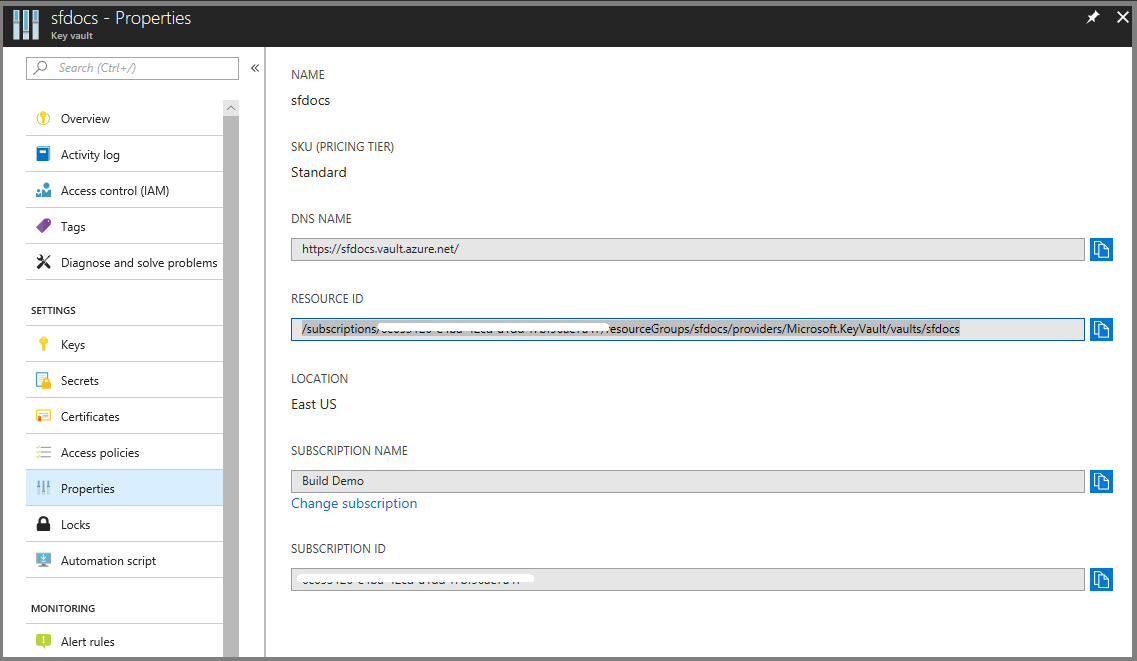

Vous aurez besoin du coffre de clés source, de l’URL du certificat et des informations relatives à l’empreinte du certificat pour la page de sécurité. Si vous ne les avez pas sous la main, ouvrez une autre fenêtre de navigateur et effectuez les opérations suivantes dans le portail Azure

Accédez à votre service de coffre de clés.

Sélectionnez l’onglet « Propriétés » et copiez l’ID de ressource pour « Coffre de clés source » sur l’autre fenêtre de navigateur

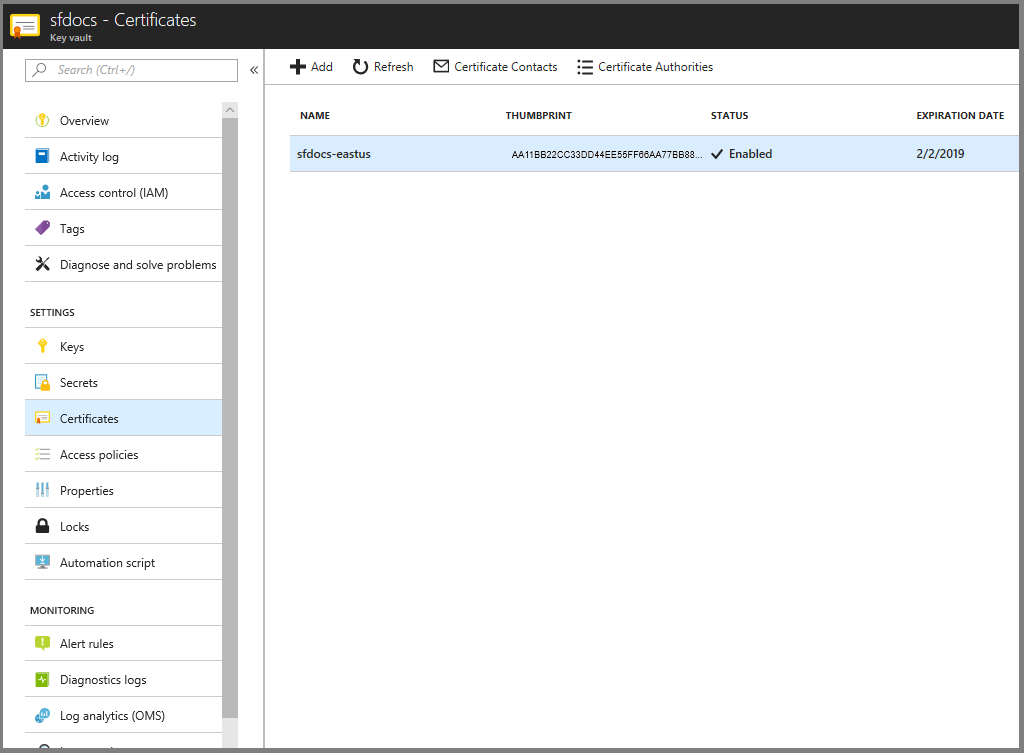

Sélectionnez maintenant l’onglet Certificats.

Cliquez sur l’empreinte numérique du certificat, ce qui vous redirige vers la page Versions.

Cliquez sur les GUID que vous voyez sous la version actuelle.

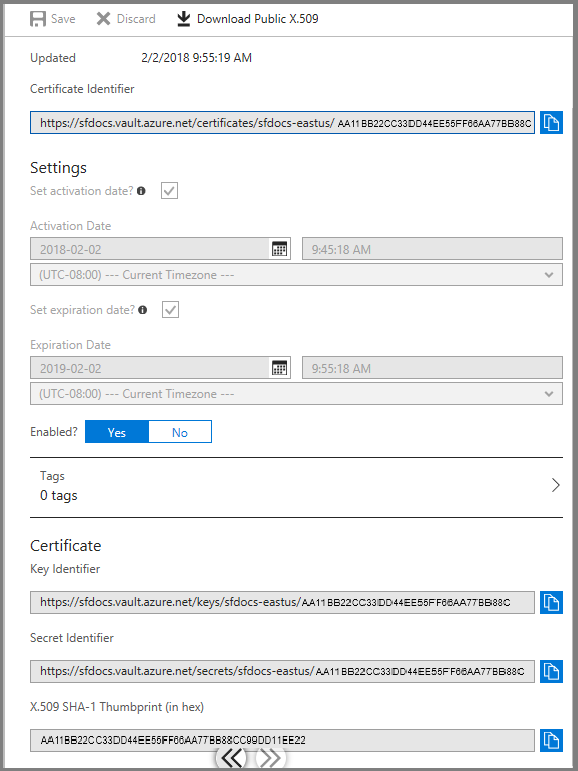

Vous devez maintenant sur l’écran ci-dessous. Copiez l’empreinte numérique hexadécimale SHA-1 dans « Empreinte numérique du certificat » sur l’autre fenêtre de navigateur

Copiez l’Identificateur Secret' pour l’« URL du certificat » dans l’autre fenêtre de navigateur.

Activez la case Configurer les paramètres avancés pour saisir les certificats clients pour le Client d’administration et le Client en lecture seule. Dans ces champs, saisissez l’empreinte de votre certificat de client d’administration et l’empreinte de votre certificat de client en lecture seule, le cas échéant. Lorsque les administrateurs tentent de se connecter au cluster, ils se voient attribuer l’accès uniquement s’ils disposent d’un certificat avec une empreinte qui correspond aux valeurs entrées ici.

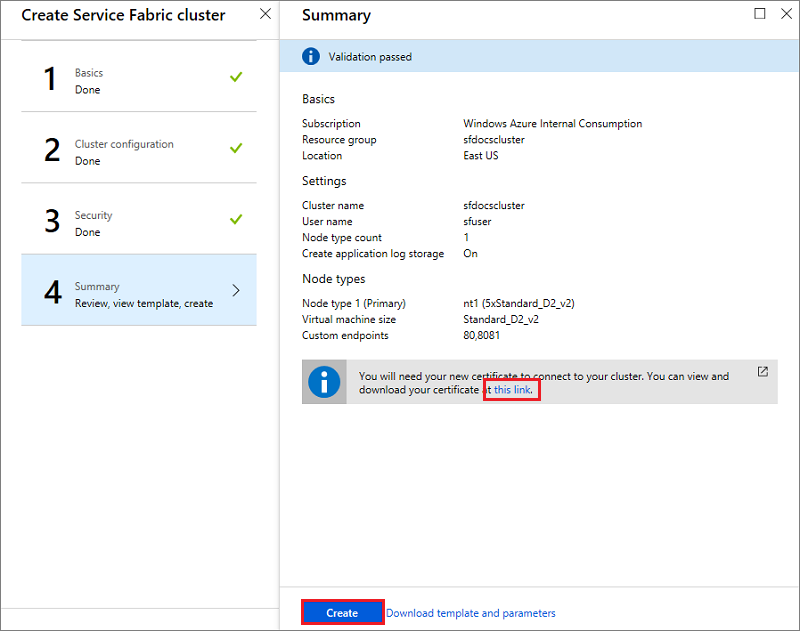

4. Résumé

Vous êtes maintenant prêt à déployer le cluster. Avant cela, téléchargez le certificat, regardez à l’intérieur de la grande zone bleue d’informations pour le lien. Veillez à conserver le certificat en lieu sûr. Vous en aurez besoin pour vous connecter à votre cluster. Étant donné que le certificat que vous avez téléchargé n’a pas de mot de passe, il est conseillé d’en ajouter un.

Pour terminer la création du cluster, cliquez sur Créer. Vous pouvez éventuellement télécharger le modèle.

Vous pouvez voir la progression de la création dans les notifications. (Cliquez sur l’icône représentant une cloche près de la barre d’état dans l’angle supérieur droit de votre écran.) Si vous avez cliqué sur Épingler au tableau d’accueil pendant la création du cluster, Déploiement du cluster Service Fabric apparaît épinglé au tableau d’accueil. Ce processus prend un certain temps.

Pour effectuer des opérations de gestion sur votre cluster à l’aide de PowerShell ou CLI, vous devez vous connecter à votre cluster. En savoir plus sur la façon de vous connecter à votre cluster.

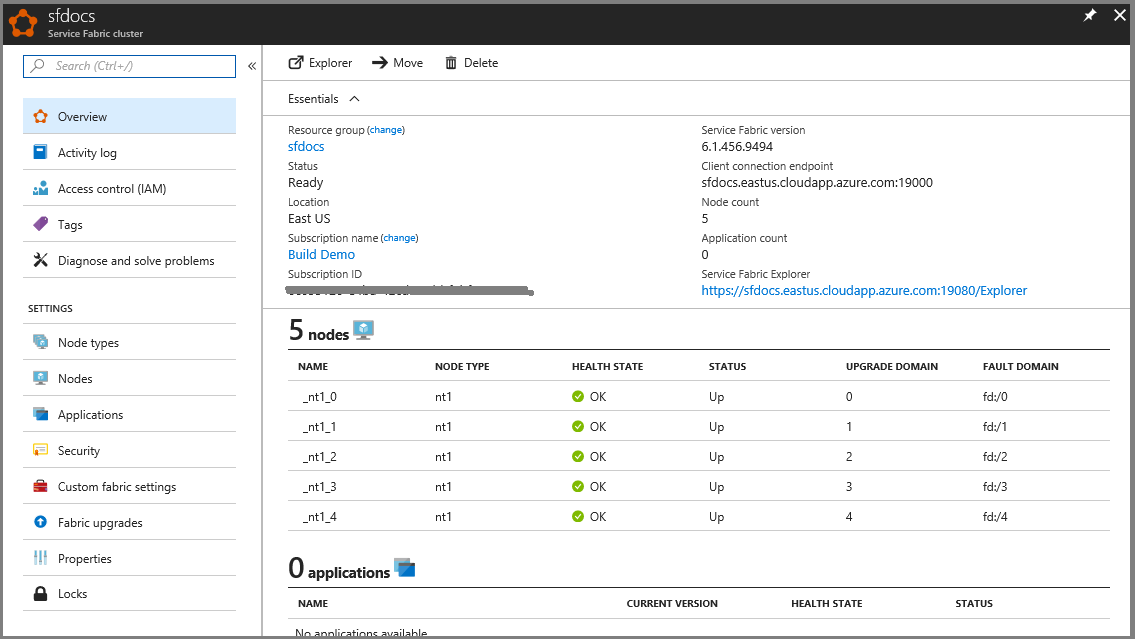

Afficher l’état de votre cluster

Une fois votre cluster créé, vous pouvez l’inspecter dans le portail :

- Accédez à Parcourir, puis cliquez sur Clusters Service Fabric.

- Recherchez votre cluster et cliquez dessus.

- Vous pouvez maintenant voir les détails de votre cluster dans le tableau de bord, notamment le point de terminaison du cluster et un lien vers Service Fabric Explorer.

La section Surveillance des nœuds du panneau du tableau de bord du cluster indique le nombre de machines virtuelles intègres et de machines virtuelles non intègres. Pour plus d’informations sur l’intégrité du cluster, consultez Présentation du modèle d’intégrité de Service Fabric.

Notes

Les clusters Service Fabric nécessitent un certain nombre de nœuds actifs en permanence pour maintenir la disponibilité et préserver l’état. Cette situation est appelée « conservation du quorum ». Ainsi, il est généralement déconseillé d’arrêter tous les ordinateurs du cluster, sauf si vous avez d’abord effectué une sauvegarde complète de votre état.

Connexion distante à une instance de jeu de mise à l’échelle de machine virtuelle ou à un nœud de cluster

Chacune des valeurs NodeTypes que vous spécifiez dans votre cluster entraîne la configuration d’un groupe de machines virtuelles identiques.

Étapes suivantes

À ce stade, vous avez un cluster sécurisé à l’aide de certificats pour l’authentification de la gestion. Ensuite, connectez-vous à votre cluster et découvrez comment gérer les secrets d’application. Découvrez également les options de support de Service Fabric.