Créer des indicateurs pour les IP et URL/domaines

S’applique à :

- Microsoft Defender pour point de terminaison Plan 1

- Microsoft Defender pour point de terminaison Plan 2

- Microsoft Defender XDR

Conseil

Vous voulez découvrir Defender pour point de terminaison ? Inscrivez-vous pour bénéficier d’un essai gratuit.

Vue d’ensemble

En créant des indicateurs pour les adresses IP et les URL ou les domaines, vous pouvez désormais autoriser ou bloquer les adresses IP, les URL ou les domaines en fonction de votre propre renseignement sur les menaces. Vous pouvez également avertir les utilisateurs à l’aide d’une invite s’ils ouvrent une application à risque. L’invite ne les empêche pas d’utiliser l’application, mais vous pouvez fournir un message personnalisé et des liens vers une page d’entreprise qui décrit l’utilisation appropriée de l’application. Les utilisateurs peuvent toujours ignorer l’avertissement et continuer à utiliser l’application s’ils en ont besoin.

Pour bloquer les adresses IP/URL malveillantes (comme déterminé par Microsoft), Defender pour point de terminaison peut utiliser :

- Windows Defender SmartScreen pour les navigateurs Microsoft

- Protection réseau pour les navigateurs non-Microsoft ou les appels effectués en dehors d’un navigateur

Le jeu de données threat-intelligence pour bloquer les ADRESSES IP/URL malveillantes est géré par Microsoft.

Vous pouvez bloquer les adresses IP/URL malveillantes via la page des paramètres ou par groupe d’ordinateurs, si vous estimez que certains groupes sont plus ou moins exposés que d’autres.

Remarque

La notation CIDR (Classless Inter-Domain Routing) pour les adresses IP n’est pas prise en charge.

Systèmes d’exploitation pris en charge

- Windows 11

- Windows 10, version 1709 ou ultérieure

- Windows Server 2022

- Windows Server 2019

- Windows Server 2016 l’exécution de la solution unifiée moderne Defender pour point de terminaison (nécessite l’installation via MSI)

- Windows Server 2012 R2 exécutant la solution unifiée moderne Defender pour point de terminaison (nécessite l’installation via MSI)

- macOS

- Linux

- iOS

- Android

Avant de commencer

Il est important de comprendre les prérequis suivants avant de créer des indicateurs pour les adresses IPS, les URL ou les domaines.

Configuration requise pour la version de l’antivirus Microsoft Defender

Votre organization utilise Microsoft Defender Antivirus. Microsoft Defender Antivirus doit être en mode actif pour les navigateurs non-Microsoft. Avec les navigateurs Microsoft, comme Edge, Microsoft Defender Antivirus peut être en mode actif ou passif.

La surveillance du comportement est activée.

La protection basée sur le cloud est activée.

La connectivité réseau Cloud Protection est activée.

La version du client anti-programme malveillant doit être

4.18.1906.xou ultérieure. Consultez Versions mensuelles de la plateforme et du moteur.

Configuration requise pour la protection réseau

L’autorisation et le blocage d’URL/IP nécessitent que le composant Microsoft Defender pour point de terminaison Protection réseau soit activé en mode bloc. Pour plus d’informations sur la protection réseau et les instructions de configuration, consultez Activer la protection réseau.

Exigences relatives aux indicateurs de réseau personnalisés

Pour commencer à bloquer des adresses IP et/ou DES URL, activez la fonctionnalité « Indicateurs réseau personnalisés » dans le portail Microsoft Defender, accédez à Paramètres Points>de terminaisonFonctionnalités générales>avancées>. Pour plus d’informations, consultez Fonctionnalités avancées.

Pour la prise en charge des indicateurs sur iOS, consultez Microsoft Defender pour point de terminaison sur iOS.

Pour la prise en charge des indicateurs sur Android, consultez Microsoft Defender pour point de terminaison sur Android.

Limitations de la liste des indicateurs IoC

Seules les adresses IP externes peuvent être ajoutées à la liste des indicateurs. Les indicateurs ne peuvent pas être créés pour les adresses IP internes. Pour les scénarios de protection web, nous vous recommandons d’utiliser les fonctionnalités intégrées dans Microsoft Edge. Microsoft Edge tire parti de la protection réseau pour inspecter le trafic réseau et autorise les blocs tcp, HTTP et HTTPS (TLS).

Processus de Explorer Non Microsoft Edge et Internet

Pour les processus autres que Microsoft Edge et internet Explorer, les scénarios de protection web tirent parti de la protection réseau pour l’inspection et l’application :

- L’adresse IP est prise en charge pour les trois protocoles (TCP, HTTP et HTTPS (TLS))

- Seules les adresses IP uniques sont prises en charge (aucun bloc CIDR ou plage d’adresses IP) dans les indicateurs personnalisés

- Les URL chiffrées (chemin d’accès complet) ne peuvent être bloquées que sur les navigateurs internes (Internet Explorer, Edge)

- Les URL chiffrées (FQDN uniquement) peuvent être bloquées dans les navigateurs tiers (autrement dit, autres que les Explorer Internet, Edge)

- Les URL chargées via la fusion de connexion HTTP, telles que le contenu chargé par les CDN modernes, ne peuvent être bloquées que sur les navigateurs internes (Internet Explorer, Edge), sauf si l’URL CDN elle-même est ajoutée à la liste des indicateurs.

- Des blocs de chemin d’URL complets peuvent être appliqués pour les URL non chiffrées

- S’il existe des stratégies d’indicateur d’URL en conflit, le chemin d’accès le plus long est appliqué. Par exemple, la stratégie d’indicateur d’URL

https://support.microsoft.com/officeest prioritaire sur la stratégie d’indicateur d’URLhttps://support.microsoft.com. - En cas de conflit de stratégie d’indicateur d’URL, le chemin d’accès le plus long peut ne pas être appliqué en raison de la redirection. Dans ce cas, inscrivez une URL non redirigée.

Remarque

Les indicateurs personnalisés de compromission et les fonctionnalités de filtrage de contenu web ne sont actuellement pas pris en charge dans Protection d'application sessions de Microsoft Edge. Ces sessions de navigateur conteneurisées peuvent uniquement appliquer des blocs de menaces web via la protection SmartScreen intégrée. Ils ne peuvent appliquer aucune stratégie de protection web d’entreprise.

Protection réseau et liaison tcp triple

Avec la protection réseau, la détermination de l’autorisation ou du blocage de l’accès à un site est effectuée après la fin de l’établissement d’une liaison triple via TCP/IP. Par conséquent, lorsqu’un site est bloqué par la protection réseau, vous pouvez voir un type d’action sous ConnectionSuccessNetworkConnectionEvents dans le portail Microsoft Defender, même si le site a été bloqué.

NetworkConnectionEvents sont signalés à partir de la couche TCP, et non à partir de la protection réseau. Une fois la négociation triple terminée, l’accès au site est autorisé ou bloqué par la protection réseau.

Voici un exemple de fonctionnement :

Supposons qu’un utilisateur tente d’accéder à un site web sur son appareil. Le site est hébergé sur un domaine dangereux et doit être bloqué par la protection réseau.

L’établissement d’une liaison triple via TCP/IP commence. Avant qu’elle ne se termine, une

NetworkConnectionEventsaction est journalisée et sonActionTypeest répertorié en tant queConnectionSuccess. Toutefois, dès que le processus de négociation triple est terminé, la protection réseau bloque l’accès au site. Tout cela se produit rapidement. Un processus similaire se produit avec Microsoft Defender SmartScreen ; c’est lorsque la négociation tridirectionnel se termine qu’une détermination est effectuée et que l’accès à un site est bloqué ou autorisé.Dans le portail Microsoft Defender, une alerte est répertoriée dans la file d’attente des alertes. Les détails de cette alerte incluent à la fois

NetworkConnectionEventsetAlertEvents. Vous pouvez voir que le site a été bloqué, même si vous avez également unNetworkConnectionEventsélément avec l’ActionType deConnectionSuccess.

Contrôles du mode d’avertissement

Lorsque vous utilisez le mode d’avertissement, vous pouvez configurer les contrôles suivants :

Capacité de contournement

- Bouton Autoriser dans Edge

- Bouton Autoriser sur toast (navigateurs non-Microsoft)

- Ignorer le paramètre de durée sur l’indicateur

- Contourner l’application sur les navigateurs Microsoft et non-Microsoft

URL de redirection

- Paramètre URL de redirection sur l’indicateur

- URL de redirection dans Edge

- URL de redirection sur toast (navigateurs non-Microsoft)

Pour plus d’informations, consultez Gouverner les applications découvertes par Microsoft Defender pour point de terminaison.

Ordre de gestion des conflits d’URL IP ioC et de stratégie de domaine

La gestion des conflits de stratégie pour les domaines/URL/adresses IP diffère de la gestion des conflits de stratégie pour les certificats.

Dans le cas où plusieurs types d’actions différents sont définis sur le même indicateur (par exemple, bloquer, avertir et autoriser, types d’actions définis pour Microsoft.com), l’ordre dans lequel ces types d’actions prennent effet est le suivant :

Autoriser

Avertir

Bloquer

« Allow » remplace « warn », qui remplace « block », comme suit : AllowBlock>Warn>. Par conséquent, dans l’exemple précédent, Microsoft.com serait autorisé.

indicateurs de Defender for Cloud Apps

Si votre organization a activé l’intégration entre Defender pour point de terminaison et Defender for Cloud Apps, des indicateurs de blocage sont créés dans Defender pour point de terminaison pour toutes les applications cloud non approuvées. Si une application est placée en mode moniteur, des indicateurs d’avertissement (bloc contournable) sont créés pour les URL associées à l’application. Les indicateurs d’autorisation ne peuvent pas être créés pour les applications approuvées pour le moment. Les indicateurs créés par Defender for Cloud Apps suivent la même gestion des conflits de stratégie que celle décrite dans la section précédente.

Priorité des stratégies

Microsoft Defender pour point de terminaison stratégie est prioritaire sur Microsoft Defender stratégie antivirus. Dans les situations où Defender pour point de terminaison est défini sur Allow, mais que Microsoft Defender Antivirus a la valeur Block, la stratégie par défaut est Allow.

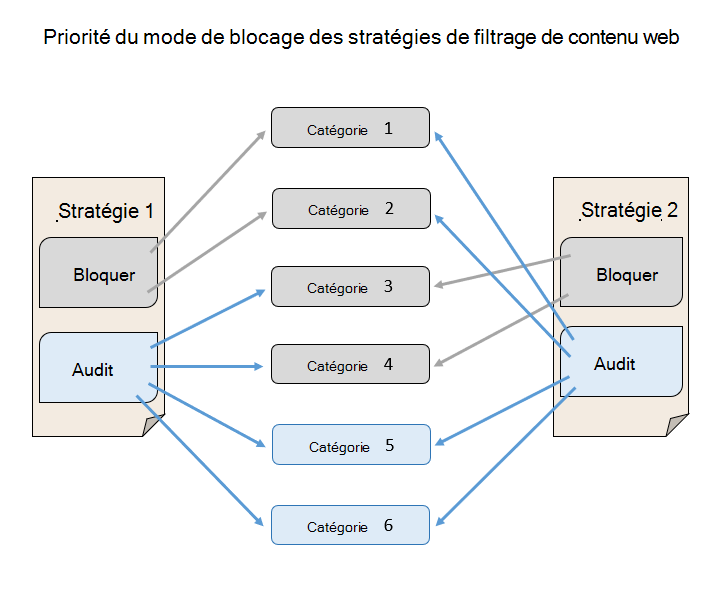

Priorité pour plusieurs stratégies actives

L’application de plusieurs stratégies de filtrage de contenu web différentes sur le même appareil entraîne l’application de la stratégie plus restrictive pour chaque catégorie. Prenons l’exemple du scénario suivant :

- La stratégie 1 bloque les catégories 1 et 2 et audite le reste

- La stratégie 2 bloque les catégories 3 et 4 et audite le reste

Le résultat est que les catégories 1 à 4 sont toutes bloquées. Cela est illustré dans l’image suivante.

Créer un indicateur pour les adresses IP, les URL ou les domaines à partir de la page des paramètres

Dans le volet de navigation, sélectionnez Paramètres Indicateurs>de >points de terminaison(sous Règles).

Sélectionnez l’onglet Adresses IP ou URL/Domaines .

Sélectionnez Ajouter un élément.

Spécifiez les détails suivants :

- Indicateur : spécifiez les détails de l’entité et définissez l’expiration de l’indicateur.

- Action : spécifiez l’action à entreprendre et fournissez une description.

- Étendue : définissez l’étendue du groupe de machines.

Passez en revue les détails sous l’onglet Résumé , puis sélectionnez Enregistrer.

Importante

Jusqu’à 48 heures peuvent être nécessaires après la création d’une stratégie pour qu’une URL ou une adresse IP soit bloquée sur un appareil.

Articles connexes

- Créer des indicateurs

- Créer des indicateurs pour les fichiers

- Créer des indicateurs basés sur des certificats

- Gérer des indicateurs

- Exclusions pour Microsoft Defender pour point de terminaison et antivirus Microsoft Defender

Conseil

Voulez-vous en savoir plus ? Engage avec la communauté Microsoft Security dans notre communauté technique : Microsoft Defender pour point de terminaison Tech Community.