Utiliser la protection réseau pour empêcher les connexions à des sites malveillants ou suspects

S’applique à :

- Microsoft Defender pour point de terminaison Plan 1

- Microsoft Defender pour point de terminaison Plan 2

- Microsoft Defender XDR

- Antivirus Microsoft Defender

Plateformes

- Windows

- macOS

- Linux

Vous voulez découvrir Microsoft Defender pour point de terminaison ? Inscrivez-vous à un essai gratuit.

Vue d’ensemble de la protection réseau

La protection réseau permet de protéger les appareils contre certains événements Basés sur Internet en empêchant les connexions à des sites malveillants ou suspects. La protection réseau est une fonctionnalité de réduction de la surface d’attaque qui permet d’empêcher les personnes de votre organization d’accéder à des domaines considérés comme dangereux par le biais d’applications. Les domaines qui hébergent des escroqueries par hameçonnage, des attaques et d’autres contenus malveillants sur Internet sont des exemples de domaines dangereux. La protection réseau étend l’étendue de Microsoft Defender SmartScreen pour bloquer tout le trafic HTTP(S) sortant qui tente de se connecter à des sources de mauvaise réputation (en fonction du domaine ou du nom d’hôte).

La protection réseau étend la protection dans la protection web au niveau du système d’exploitation et est un composant principal pour le filtrage de contenu web (WCF). Il fournit la fonctionnalité de protection web disponible dans Microsoft Edge à d’autres navigateurs pris en charge et aux applications sans navigateur. La protection réseau offre également une visibilité et un blocage des indicateurs de compromission (ICS) lorsqu’ils sont utilisés avec la détection et la réponse des points de terminaison. Par exemple, la protection réseau fonctionne avec vos indicateurs personnalisés que vous pouvez utiliser pour bloquer des domaines ou des noms d’hôtes spécifiques.

Couverture de la protection réseau

Le tableau suivant récapitule les zones de protection réseau de couverture.

| Fonctionnalité | Microsoft Edge | Navigateurs non-Microsoft | Processus sansrowser (par exemple, PowerShell) |

|---|---|---|---|

| Protection contre les menaces web | SmartScreen doit être activé | La protection réseau doit être en mode bloc | La protection réseau doit être en mode bloc |

| Indicateurs personnalisés | SmartScreen doit être activé | La protection réseau doit être en mode bloc | La protection réseau doit être en mode bloc |

| Filtrage de contenu web | SmartScreen doit être activé | La protection réseau doit être en mode bloc | Non pris en charge |

Remarque

Sur Mac et Linux, vous devez disposer d’une protection réseau en mode bloc pour que ces fonctionnalités soient prises en charge dans le navigateur Microsoft Edge. Sur Windows, la protection réseau ne surveille pas Microsoft Edge. Pour les processus autres que Microsoft Edge et Internet Explorer, les scénarios de protection web tirent parti de la protection réseau pour l’inspection et l’application.

Voici quelques points importants à garder à l’esprit :

L’adresse IP est prise en charge pour les trois protocoles (

TCP,HTTPetHTTPS(TLS)).Seules les adresses IP uniques sont prises en charge (aucun bloc CIDR ou plage d’adresses IP) dans les indicateurs personnalisés.

Les URL chiffrées (chemin d’accès complet) sont uniquement bloquées sur les navigateurs Microsoft (Internet Explorer, Microsoft Edge).

Les URL chiffrées (FQDN uniquement) sont bloquées dans les navigateurs non-Microsoft.

Les URL chargées via la fusion de connexion HTTP, telles que le contenu chargé par des CDN modernes, sont uniquement bloquées sur les navigateurs Microsoft (Internet Explorer, Microsoft Edge), sauf si l’URL CDN elle-même est ajoutée à la liste des indicateurs.

La protection réseau bloque les connexions sur les ports standard et non standard.

Les blocs de chemin d’URL complets sont appliqués pour les URL non chiffrées.

Il peut y avoir jusqu’à deux heures de latence (généralement moins) entre le moment où l’action est effectuée et le moment où l’URL/l’adresse IP est bloquée.

Regardez cette vidéo pour découvrir comment la protection réseau permet de réduire la surface d’attaque de vos appareils contre les escroqueries par hameçonnage, les attaques et d’autres contenus malveillants :

Configuration requise pour la protection du réseau

La protection réseau nécessite que les appareils exécutent l’un des systèmes d’exploitation suivants :

- Windows 10 ou 11 (Pro ou Entreprise) (voir Versions de Windows prises en charge)

- Windows Server, version 1803 ou ultérieure (voir Versions de Windows prises en charge)

- macOS version 12 (Monterey) ou ultérieure (voir Microsoft Defender pour point de terminaison sur Mac)

- Une version de Linux prise en charge (voir Microsoft Defender pour point de terminaison sur Linux)

La protection réseau nécessite également Microsoft Defender Antivirus avec la protection en temps réel activée.

| Version de Windows | Antivirus Microsoft Defender |

|---|---|

| Windows 10 version 1709 ou ultérieure, Windows 11, Windows Server 1803 ou ultérieure | Assurez-vous que la protection en temps réel Microsoft Defender Antivirus, la surveillance du comportement et la protection fournie par le cloud sont activées (actives) |

| Windows Server 2012 R2 et Windows Server 2016 à l’aide de l’agent unifié moderne | Mise à jour de la plateforme ou version 4.18.2001.x.x plus récente |

Pourquoi la protection réseau est importante

La protection réseau fait partie du groupe de solutions de réduction de la surface d’attaque dans Microsoft Defender pour point de terminaison. La protection réseau permet à la couche réseau de bloquer les URL et les adresses IP. La protection réseau peut empêcher l’accès aux URL à l’aide de certains navigateurs et connexions réseau standard. Par défaut, la protection réseau protège vos ordinateurs contre les URL malveillantes connues à l’aide du flux SmartScreen, qui bloque les URL malveillantes d’une manière similaire à SmartScreen dans le navigateur Microsoft Edge. La fonctionnalité de protection réseau peut être étendue à :

- Bloquer les adresses IP/URL de votre propre renseignement sur les menaces (indicateurs)

- Bloquer les services non approuvés de Microsoft Defender for Cloud Apps

- Bloquer l’accès du navigateur aux sites web en fonction de la catégorie (filtrage de contenu web)

La protection réseau est une partie essentielle de la pile de protection et de réponse Microsoft.

Conseil

Pour plus d’informations sur la protection réseau pour Windows Server, Linux, MacOS et Mobile Threat Defense (MTD), consultez La chasse proactive aux menaces avec la chasse avancée.

Bloquer les attaques de commande et de contrôle

Les ordinateurs serveur de commande et de contrôle (C2) sont utilisés par des utilisateurs malveillants pour envoyer des commandes à des systèmes précédemment compromis par des programmes malveillants. Les attaques C2 se masquent généralement dans les services cloud tels que le partage de fichiers et les services de messagerie web, ce qui permet aux serveurs C2 d’éviter la détection en se mêlant au trafic classique.

Les serveurs C2 peuvent être utilisés pour lancer des commandes qui peuvent :

- Voler des données

- Contrôler les ordinateurs compromis dans un botnet

- Interrompre les applications légitimes

- Diffuser des programmes malveillants, tels que des rançongiciels

Le composant de protection réseau de Defender pour point de terminaison identifie et bloque les connexions aux infrastructures C2 utilisées dans les attaques par ransomware gérées par l’homme, à l’aide de techniques telles que l’apprentissage automatique et l’identification intelligente des indicateurs de compromission (IoC).

Protection réseau : détection et correction C2

Dans sa forme initiale, le ransomware est une menace de base qui est préprogrammée et axée sur des résultats limités et spécifiques (comme le chiffrement d’un ordinateur). Toutefois, le ransomware a évolué en une menace sophistiquée pilotée par l’homme, adaptative et axée sur une plus grande échelle et des résultats plus répandus, comme la conservation des ressources ou des données d’un organization entier pour rançon.

La prise en charge des serveurs de commande et de contrôle (C2) est une partie importante de cette évolution des rançongiciels, et c’est ce qui permet à ces attaques de s’adapter à l’environnement qu’elles ciblent. La rupture du lien avec l’infrastructure de commande et de contrôle arrête la progression d’une attaque vers l’étape suivante. Pour plus d’informations sur la détection et la correction de C2, consultez Détection et correction des attaques de commande et de contrôle au niveau de la couche réseau.

Protection réseau : nouvelles notifications toast

| Nouveau mappage | Catégorie de réponse | Sources |

|---|---|---|

phishing |

Phishing |

SmartScreen |

malicious |

Malicious |

SmartScreen |

command and control |

C2 |

SmartScreen |

command and control |

COCO |

SmartScreen |

malicious |

Untrusted |

SmartScreen |

by your IT admin |

CustomBlockList |

|

by your IT admin |

CustomPolicy |

Remarque

customAllowList ne génère pas de notifications sur les points de terminaison.

Nouvelles notifications pour la détermination de la protection réseau

Les nouvelles fonctionnalités de la protection réseau utilisent des fonctions dans SmartScreen pour bloquer les activités de hameçonnage à partir de sites de commande et de contrôle malveillants. Lorsqu’un utilisateur final tente de visiter un site web dans un environnement dans lequel la protection réseau est activée, trois scénarios sont possibles, comme indiqué dans le tableau suivant :

| Scénario | Action exécutée |

|---|---|

| L’URL a une bonne réputation connue | L’utilisateur est autorisé à accéder sans obstruction et aucune notification toast n’est présentée sur le point de terminaison. En effet, le domaine ou l’URL est défini sur Autorisé. |

| L’URL a une réputation inconnue ou incertaine | L’accès de l’utilisateur est bloqué, mais avec la possibilité de contourner (débloquer) le bloc. En effet, le domaine ou l’URL est défini sur Audit. |

| L’URL a une mauvaise réputation connue (malveillante) | L’accès à l’utilisateur est interdit. En effet, le domaine ou l’URL est défini sur Bloquer. |

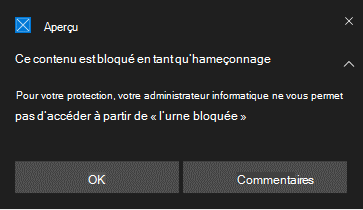

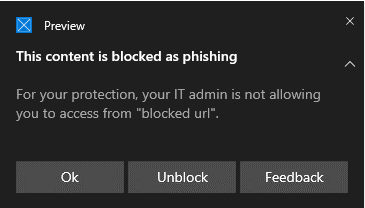

Expérience d’avertissement

Un utilisateur visite un site web. Si l’URL a une réputation inconnue ou incertaine, une notification toast présente à l’utilisateur les options suivantes :

- Ok : la notification toast est publiée (supprimée) et la tentative d’accès au site est terminée.

- Débloquer : l’utilisateur a accès au site pendant 24 heures ; à quel moment le bloc est réactivé. L’utilisateur peut continuer à utiliser Unblock pour accéder au site jusqu’à ce que l’administrateur interdise (bloque) le site, supprimant ainsi l’option Deblock.

- Commentaires : la notification toast présente à l’utilisateur un lien pour envoyer un ticket, que l’utilisateur peut utiliser pour envoyer des commentaires à l’administrateur dans une tentative de justifier l’accès au site.

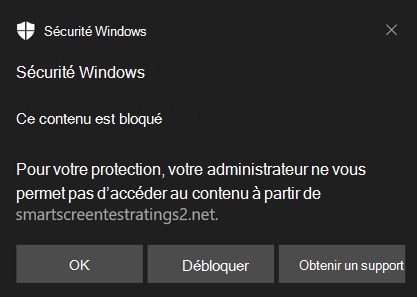

Remarque

Les images présentées dans cet article pour l’expérience et block l’expérience warn utilisent « URL bloquée » comme exemple de texte d’espace réservé. Dans un environnement fonctionnel, l’URL ou le domaine réel est répertorié.

Expérience de blocage

Un utilisateur visite un site web. Si l’URL a une mauvaise réputation, une notification toast présente à l’utilisateur les options suivantes :

- Ok : la notification toast est publiée (supprimée) et la tentative d’accès au site est terminée.

- Commentaires : la notification toast présente à l’utilisateur un lien pour envoyer un ticket, que l’utilisateur peut utiliser pour envoyer des commentaires à l’administrateur dans une tentative de justifier l’accès au site.

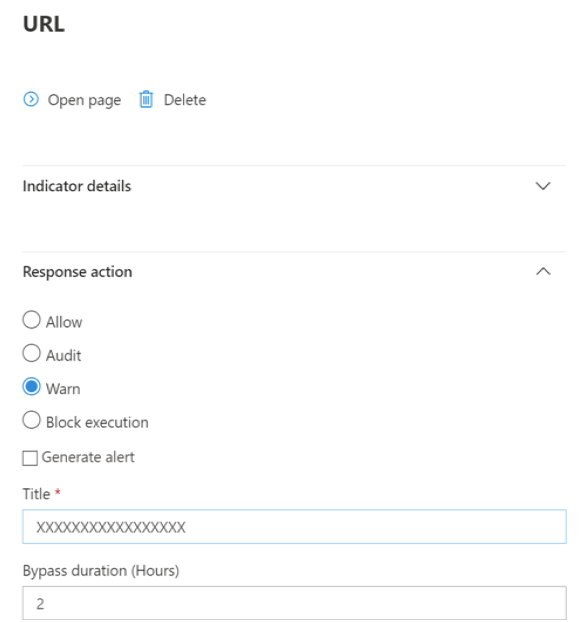

Déblocage SmartScreen

Avec les indicateurs dans Defender pour point de terminaison, les administrateurs peuvent autoriser les utilisateurs finaux à contourner les avertissements générés pour certaines URL et adresses IP. Selon la raison pour laquelle l’URL est bloquée, lorsqu’un bloc SmartScreen est rencontré, elle peut offrir à l’utilisateur la possibilité de débloquer le site pendant jusqu’à 24 heures. Dans ce cas, une notification toast Sécurité Windows s’affiche, permettant à l’utilisateur de sélectionner Débloquer. Dans ce cas, l’URL ou l’adresse IP est débloquée pendant la période spécifiée.

Microsoft Defender pour point de terminaison administrateurs peuvent configurer la fonctionnalité de déblocage SmartScreen dans le portail Microsoft Defender à l’aide d’un indicateur d’autorisation pour les adresses IP, les URL et les domaines.

Consultez Créer des indicateurs pour les adresses IP et les URL/domaines.

Utilisation de la protection réseau

La protection réseau est activée par appareil, ce qui est généralement effectué à l’aide de votre infrastructure de gestion. Pour connaître les méthodes prises en charge, consultez Activer la protection réseau.

Remarque

Microsoft Defender antivirus doit être en mode actif pour activer la protection réseau.

Vous pouvez activer la protection réseau en mode ou block en audit mode. Si vous souhaitez évaluer l’impact de l’activation de la protection réseau avant de bloquer réellement les adresses IP ou les URL, vous pouvez activer la protection réseau en mode audit et collecter des données sur ce qui serait bloqué. Les journaux du mode Audit chaque fois que les utilisateurs finaux se connectent à une adresse ou à un site qui serait autrement bloqué par la protection réseau. Pour que les indicateurs de compromission (IoC) ou de filtrage de contenu web (WCF) fonctionnent, la protection réseau doit être en block mode .

Pour plus d’informations sur la protection réseau pour Linux et macOS, consultez les articles suivants :

Recherche avancée de menaces

Si vous utilisez la chasse avancée pour identifier les événements d’audit, vous disposez d’un historique jusqu’à 30 jours disponible à partir de la console. Voir Repérage avancé.

Vous trouverez les événements d’audit dans Repérage avancé dans le portail Defender pour point de terminaison (https://security.microsoft.com).

Les événements d’audit se trouvent dans DeviceEvents avec un ActionType de ExploitGuardNetworkProtectionAudited. Les blocs sont affichés avec un ActionType de ExploitGuardNetworkProtectionBlocked.

Voici un exemple de requête pour afficher les événements de protection réseau pour les navigateurs non-Microsoft :

DeviceEvents

|where ActionType in ('ExploitGuardNetworkProtectionAudited','ExploitGuardNetworkProtectionBlocked')

Conseil

Ces entrées contiennent des données dans la colonne AdditionalFields , ce qui vous donne d’excellentes informations sur l’action. Si vous développez AdditionalFields , vous pouvez également obtenir les champs : IsAudit, ResponseCategory et DisplayName.

Voici un autre exemple :

DeviceEvents

|where ActionType contains "ExploitGuardNetworkProtection"

|extend ParsedFields=parse_json(AdditionalFields)

|project DeviceName, ActionType, Timestamp, RemoteUrl, InitiatingProcessFileName, IsAudit=tostring(ParsedFields.IsAudit), ResponseCategory=tostring(ParsedFields.ResponseCategory), DisplayName=tostring(ParsedFields.DisplayName)

|sort by Timestamp desc

La catégorie Réponse vous indique la cause de l’événement, comme dans cet exemple :

| ResponseCategory | Fonctionnalité responsable de l’événement |

|---|---|

CustomPolicy |

WCF |

CustomBlockList |

Indicateurs personnalisés |

CasbPolicy |

Defender for Cloud Apps |

Malicious |

Menaces web |

Phishing |

Menaces web |

Pour plus d’informations, consultez Résoudre les problèmes liés aux blocs de point de terminaison.

Si vous utilisez le navigateur Microsoft Edge, utilisez cette requête pour Microsoft Defender événements SmartScreen :

DeviceEvents

| where ActionType == "SmartScreenUrlWarning"

| extend ParsedFields=parse_json(AdditionalFields)

| project DeviceName, ActionType, Timestamp, RemoteUrl, InitiatingProcessFileName

Vous pouvez utiliser la liste des URL et adresses IP obtenue pour déterminer ce qui serait bloqué si la protection réseau est définie sur le mode de blocage sur l’appareil. Vous pouvez également voir quelles fonctionnalités bloquent les URL et les adresses IP. Passez en revue la liste pour identifier les URL ou adresses IP nécessaires pour votre environnement. Vous pouvez ensuite créer un indicateur d’autorisation pour ces URL ou adresses IP. Les indicateurs d’autorisation sont prioritaires sur tous les blocs.

Une fois que vous avez créé un indicateur, vous pouvez examiner la résolution du problème sous-jacent comme suit :

- SmartScreen : demande de révision

- Indicateur : modifier l’indicateur existant

- MCA : passer en revue l’application non approuvée

- WCF : re catégorisation des demandes

À l’aide de ces données, vous pouvez prendre une décision éclairée sur l’activation de la protection réseau en mode Bloc. Consultez Ordre de priorité pour les blocs de protection réseau.

Remarque

Comme il s’agit d’un paramètre par appareil, s’il existe des appareils qui ne peuvent pas passer en mode Bloquer, vous pouvez simplement les laisser sur audit jusqu’à ce que vous puissiez corriger le défi et que vous recevrez toujours les événements d’audit.

Pour plus d’informations sur la façon de signaler les faux positifs, consultez Signaler des faux positifs.

Pour plus d’informations sur la création de vos propres rapports Power BI, consultez Créer des rapports personnalisés à l’aide de Power BI.

Configuration de la protection réseau

Pour plus d’informations sur l’activation de la protection réseau, consultez Activer la protection réseau. Utilisez stratégie de groupe, PowerShell ou les fournisseurs de services de configuration GPM pour activer et gérer la protection réseau dans votre réseau.

Une fois que vous avez activé la protection réseau, vous devrez peut-être configurer votre réseau ou pare-feu pour autoriser les connexions entre vos appareils de point de terminaison et les services web :

.smartscreen.microsoft.com.smartscreen-prod.microsoft.com

Affichage des événements de protection réseau

La protection réseau fonctionne mieux avec Microsoft Defender pour point de terminaison, qui vous donne des rapports détaillés sur les événements et les blocages de protection contre les attaques dans le cadre de scénarios d’investigation d’alerte.

Lorsque la protection réseau bloque une connexion, une notification s’affiche à partir du Centre de notifications. Votre équipe des opérations de sécurité peut personnaliser la notification avec les détails et les informations de contact de votre organization. En outre, des règles individuelles de réduction de la surface d’attaque peuvent être activées et personnalisées pour s’adapter à certaines techniques à surveiller.

Vous pouvez également utiliser le mode audit pour évaluer l’impact de la protection réseau sur votre organization si elle était activée.

Passer en revue les événements de protection réseau dans le portail Microsoft Defender

Defender pour point de terminaison fournit des rapports détaillés sur les événements et les blocs dans le cadre de ses scénarios d’investigation des alertes. Vous pouvez afficher ces détails dans le portail Microsoft Defender (https://security.microsoft.com) dans la file d’attente des alertes ou en utilisant la chasse avancée. Si vous utilisez le mode audit, vous pouvez utiliser la chasse avancée pour voir comment les paramètres de protection réseau affectent votre environnement s’ils étaient activés.

Passer en revue les événements de protection réseau dans Windows observateur d'événements

Vous pouvez consulter le journal des événements Windows pour voir les événements créés lorsque la protection réseau bloque (ou audite) l’accès à une adresse IP ou à un domaine malveillant :

Sélectionnez OK.

Cette procédure crée une vue personnalisée qui filtre pour afficher uniquement les événements suivants liés à la protection réseau :

| ID d’événement | Description |

|---|---|

5007 |

Événement lorsque les paramètres sont modifiés |

1125 |

Événement lors du déclenchement de la protection réseau en mode audit |

1126 |

Événement lorsque la protection réseau se déclenche en mode bloc |

Protection réseau et liaison tcp triple

Avec la protection réseau, la détermination de l’autorisation ou du blocage de l’accès à un site est effectuée après la fin de l’établissement d’une liaison triple via TCP/IP. Par conséquent, lorsque la protection réseau bloque un site, vous pouvez voir un type d’action sous ConnectionSuccessDeviceNetworkEvents dans le portail Microsoft Defender, même si le site a été bloqué.

DeviceNetworkEvents sont signalés à partir de la couche TCP, et non à partir de la protection réseau. Une fois la négociation triple terminée, l’accès au site est autorisé ou bloqué par la protection réseau.

Voici un exemple de fonctionnement :

Supposons qu’un utilisateur tente d’accéder à un site web sur son appareil. Le site est hébergé sur un domaine dangereux et doit être bloqué par la protection réseau.

L’établissement d’une liaison triple via TCP/IP commence. Avant qu’elle ne se termine, une

DeviceNetworkEventsaction est journalisée et sonActionTypeest répertorié en tant queConnectionSuccess. Toutefois, dès que le processus de négociation triple est terminé, la protection réseau bloque l’accès au site. Tout cela se produit rapidement. Un processus similaire se produit avec Microsoft Defender SmartScreen ; c’est lorsque la négociation tridirectionnel se termine qu’une détermination est effectuée et que l’accès à un site est bloqué ou autorisé.Dans le portail Microsoft Defender, une alerte est répertoriée dans la file d’attente des alertes. Les détails de cette alerte incluent à la fois

DeviceNetworkEventsetAlertEvidence. Vous pouvez voir que le site a été bloqué, même si vous avez également unDeviceNetworkEventsélément avec l’ActionType deConnectionSuccess.

Considérations relatives au bureau virtuel Windows exécutant Windows 10 Entreprise multisession

En raison de la nature multi-utilisateur de Windows 10 Entreprise, gardez les points suivants à l’esprit :

La protection réseau est une fonctionnalité à l’échelle de l’appareil qui ne peut pas être ciblée sur des sessions utilisateur spécifiques.

Les stratégies de filtrage de contenu web sont également à l’échelle de l’appareil.

Si vous devez différencier les groupes d’utilisateurs, envisagez de créer des pools d’hôtes Windows Virtual Desktop distincts et des affectations.

Testez la protection réseau en mode audit pour évaluer son comportement avant le déploiement.

Envisagez de redimensionner votre déploiement si vous avez un grand nombre d’utilisateurs ou un grand nombre de sessions multi-utilisateurs.

Autre option pour la protection réseau

Pour Windows Server 2012 R2 et Windows Server 2016 à l’aide de la solution unifiée moderne, Windows Server version 1803 ou ultérieure, et Windows 10 Entreprise Multisession 1909 et versions ultérieures, utilisées dans Windows Virtual Desktop sur Azure, la protection réseau pour Microsoft Edge peut être activée à l’aide de la méthode suivante :

Utilisez Activer la protection réseau et suivez les instructions pour appliquer votre stratégie.

Exécutez les commandes PowerShell suivantes :

Set-MpPreference -EnableNetworkProtection EnabledSet-MpPreference -AllowNetworkProtectionOnWinServer 1Set-MpPreference -AllowNetworkProtectionDownLevel 1Set-MpPreference -AllowDatagramProcessingOnWinServer 1

Remarque

Dans certains cas, en fonction de votre infrastructure, du volume de trafic et d’autres conditions,

Set-MpPreference -AllowDatagramProcessingOnWinServer 1peut avoir un effet sur les performances du réseau.

Protection réseau pour les serveurs Windows

Voici des informations spécifiques aux serveurs Windows.

Vérifier que la protection réseau est activée

Vérifiez si la protection réseau est activée sur un appareil local à l’aide du Registre Rédacteur.

Sélectionnez le bouton Démarrer dans la barre des tâches et tapez

regeditpour ouvrir le Registre Rédacteur.Sélectionnez HKEY_LOCAL_MACHINE dans le menu latéral.

Naviguez dans les menus imbriqués jusqu’àStratégies>LOGICIELLEs>Microsoft>Windows Defender>Windows Defender Exploit Guard>Network Protection.

(Si la clé n’est pas présente, accédez à SOFTWARE>Microsoft>Windows Defender>Windows Defender Exploit Guard>Protection réseau)

Sélectionnez ActiverRéseauProtection pour voir l’état actuel de la protection réseau sur l’appareil :

-

0= Désactivé -

1= Activé (activé) -

2= Mode d’audit

-

Pour plus d’informations, consultez Activer la protection réseau.

Clés de Registre suggérées pour la protection réseau

Pour Windows Server 2012 R2 et Windows Server 2016 à l’aide de la solution unifiée moderne, Windows Server version 1803 ou ultérieure et Windows 10 Entreprise multisession 1909 et versions ultérieures (utilisées dans Windows Virtual Desktop sur Azure), activez d’autres clés de Registre, comme Suit:

Accédez à HKEY_LOCAL_MACHINE>LOGICIEL>Microsoft>Windows Defender>Windows Defender Exploit Guard>Network Protection.

Configurez les clés suivantes :

-

AllowNetworkProtectionOnWinServer(DWORD) défini sur1(hexadécimal) -

EnableNetworkProtection(DWORD) défini sur1(hexadécimal) - (Sur Windows Server 2012 R2 et Windows Server 2016 uniquement)

AllowNetworkProtectionDownLevel(DWORD) défini sur (hexadécimal1)

-

Remarque

En fonction de votre infrastructure, du volume de trafic et d’autres conditions, HKEY_LOCAL_MACHINE>stratégies LOGICIELLEs>>Microsoft>Windows Defender>NIS>Consommateurs>IPS - AllowDatagramProcessingOnWinServer (dword) 1 (hex) peut avoir un effet sur les performances réseau.

Pour plus d’informations, consultez : Activer la protection réseau.

La configuration des serveurs Windows et windows multisession nécessite PowerShell

Pour les serveurs Windows et Windows Multisession, vous devez activer d’autres éléments à l’aide des applets de commande PowerShell. Pour Windows Server 2012 R2 et Windows Server 2016 à l’aide de la solution unifiée moderne, Windows Server version 1803 ou ultérieure, et Windows 10 Entreprise multisession 1909 et versions ultérieures, utilisées dans Windows Virtual Desktop sur Azure, exécutez les commandes PowerShell suivantes:

Set-MpPreference -EnableNetworkProtection Enabled

Set-MpPreference -AllowNetworkProtectionOnWinServer 1

Set-MpPreference -AllowNetworkProtectionDownLevel 1

Set-MpPreference -AllowDatagramProcessingOnWinServer 1

Remarque

Dans certains cas, en fonction de votre infrastructure, du volume de trafic et d’autres conditions, Set-MpPreference -AllowDatagramProcessingOnWinServer 1 peut affecter les performances du réseau.

Résolution des problèmes de protection réseau

En raison de l’environnement dans lequel la protection réseau s’exécute, la fonctionnalité peut ne pas être en mesure de détecter les paramètres de proxy du système d’exploitation. Dans certains cas, les clients de protection réseau ne peuvent pas atteindre le service cloud. Pour résoudre le problème de connectivité, configurez un proxy statique pour Microsoft Defender Antivirus.

Remarque

Avant de commencer la résolution des problèmes, veillez à définir le protocole disabled QUIC sur dans les navigateurs utilisés. Le protocole QUIC n’est pas pris en charge avec la fonctionnalité de protection réseau.

Étant donné que l’accès sécurisé global ne prend actuellement pas en charge le trafic UDP, le trafic UDP vers le port 443 ne peut pas être tunnelisé. Vous pouvez désactiver le protocole QUIC afin que les clients d’accès sécurisé global reviennent à l’utilisation du protocole HTTPS (trafic TCP sur le port 443). Vous devez apporter cette modification si les serveurs auxquels vous essayez d’accéder prennent en charge QUIC (par exemple, via Microsoft Exchange Online). Pour désactiver QUIC, vous pouvez effectuer l’une des actions suivantes :

Désactiver QUIC dans le Pare-feu Windows

La méthode la plus générique pour désactiver QUIC consiste à désactiver cette fonctionnalité dans le Pare-feu Windows. Cette méthode affecte toutes les applications, y compris les navigateurs et les applications clientes (telles que Microsoft Office). Dans PowerShell, exécutez l’applet New-NetFirewallRule de commande pour ajouter une nouvelle règle de pare-feu qui désactive QUIC pour tout le trafic sortant de l’appareil :

Copy

$ruleParams = @{

DisplayName = "Block QUIC"

Direction = "Outbound"

Action = "Block"

RemoteAddress = "0.0.0.0/0"

Protocol = "UDP"

RemotePort = 443

}

New-NetFirewallRule @ruleParams

Désactiver QUIC dans un navigateur web

Vous pouvez désactiver QUIC au niveau du navigateur web. Toutefois, cette méthode de désactivation de QUIC signifie que QUIC continue de fonctionner sur les applications sansrowser. Pour désactiver QUIC dans Microsoft Edge ou Google Chrome, ouvrez le navigateur, recherchez le paramètre de protocole QUIC expérimental (#enable-quic indicateur), puis remplacez le paramètre par Disabled. Le tableau suivant indique l’URI à entrer dans la barre d’adresses du navigateur afin que vous puissiez accéder à ce paramètre.

| Navigateur | URI |

|---|---|

| Microsoft Edge | edge://flags/#enable-quic |

| Google Chrome | chrome://flags/#enable-quic |

Optimisation des performances de protection réseau

La protection réseau inclut l’optimisation des performances qui permet block au mode d’inspecter de façon asynchrone les connexions de longue durée, ce qui peut améliorer les performances. Cette optimisation peut également aider à résoudre les problèmes de compatibilité des applications. Cette fonctionnalité est activée par défaut. Vous pouvez désactiver cette fonctionnalité à l’aide de l’applet de commande PowerShell suivante :

Set-MpPreference -AllowSwitchToAsyncInspection $false

Voir aussi

- Évaluer la protection réseau | Exécutez un scénario rapide qui montre comment la fonctionnalité fonctionne et quels événements sont généralement créés.

- Activer la protection réseau | Utilisez stratégie de groupe, PowerShell ou les fournisseurs de services de configuration GPM pour activer et gérer la protection réseau dans votre réseau.

- Configuration des fonctionnalités de réduction de la surface d’attaque dans Microsoft Intune

- Protection réseau pour Linux | Pour en savoir plus sur l’utilisation de la protection réseau Microsoft pour les appareils Linux.

- Protection réseau pour macOS | Pour en savoir plus sur la protection réseau Microsoft pour macOS

Conseil

Voulez-vous en savoir plus ? Engage avec la communauté Microsoft Security dans notre communauté technique : Microsoft Defender pour point de terminaison Tech Community.