Configurer un compte de service d’annuaire pour Defender pour Identity avec un compte gMSA

Cet article explique comment créer un compte de service managé de groupe (gMSA) à utiliser comme entrée DSA Defender pour Identity.

Pour plus d’informations, consultez Comptes de service d’annuaire pour Microsoft Defender pour Identity.

Remarque

Dans les environnements multi-forêts et multi-domaines, les capteurs qui doivent utiliser le gMSA doivent avoir leurs comptes d’ordinateur approuvés par le domaine dans lequel le gMSA a été créé. Nous vous recommandons de créer un groupe universel dans chaque domaine, contenant les comptes d’ordinateur de tous les capteurs afin que tous les capteurs puissent récupérer les mots de passe des gMSA et effectuer les authentifications inter-domaines. Nous vous recommandons également de créer les gMSA avec un nom unique pour chaque forêt ou domaine.

Conditions préalables : Accorder des autorisations pour récupérer le mot de passe du compte gMSA

Avant de créer le compte gMSA, réfléchissez à la façon d’attribuer des autorisations pour récupérer le mot de passe du compte.

Lors de l’utilisation d’une entrée gMSA, le capteur doit récupérer le mot de passe du gMSA à partir d’Active Directory. Pour ce faire, vous pouvez l’affecter à chacun des capteurs ou utiliser un groupe.

Dans un déploiement à forêt unique et à domaine unique, si vous n’envisagez pas d’installer le capteur sur des serveurs AD FS/AD CS, vous pouvez utiliser le groupe de sécurité Contrôleurs de domaine intégré.

Dans une forêt avec plusieurs domaines, lorsque vous utilisez un seul compte DSA, nous vous recommandons de créer un groupe universel et d’ajouter chacun des contrôleurs de domaine et serveurs AD FS/AD CS au groupe universel.

Si vous ajoutez un compte d’ordinateur au groupe universel après que l’ordinateur a reçu son ticket Kerberos, il ne pourra pas récupérer le mot de passe du gMSA tant qu’il n’aura pas reçu un nouveau ticket Kerberos. Le ticket Kerberos a une liste de groupes dont une entité est membre lors de l’émission du ticket.

Dans ces scénarios, effectuez l’une des opérations suivantes :

Attendez l’émission d’un nouveau ticket Kerberos. Les tickets Kerberos sont normalement valides pendant 10 heures.

Redémarrez le serveur. Lorsque le serveur est redémarré, un nouveau ticket Kerberos est demandé avec la nouvelle appartenance au groupe.

Videz les tickets Kerberos existants. Cela force le contrôleur de domaine à demander un nouveau ticket Kerberos.

Pour vider les tickets, à partir d’une invite de commandes administrateur sur le contrôleur de domaine, exécutez la commande suivante :

klist purge -li 0x3e7

Créer le compte gMSA

Cette section explique comment créer un groupe spécifique qui peut récupérer le mot de passe du compte, créer un compte gMSA, puis vérifier que le compte est prêt à être utilisé.

Remarque

Si vous n’avez jamais utilisé de comptes gMSA auparavant, vous devrez peut-être générer une nouvelle clé racine pour le Service de distribution de clés de groupe Microsoft (KdsSvc) dans Active Directory. Cette étape n’est requise qu’une seule fois par forêt.

Pour générer une nouvelle clé racine pour une utilisation immédiate, exécutez la commande suivante :

Add-KdsRootKey -EffectiveImmediately

Mettez à jour le code suivant avec des valeurs de variables pour votre environnement. Ensuite, exécutez les commandes PowerShell en tant qu’administrateur :

# Variables:

# Specify the name of the gMSA you want to create:

$gMSA_AccountName = 'mdiSvc01'

# Specify the name of the group you want to create for the gMSA,

# or enter 'Domain Controllers' to use the built-in group when your environment is a single forest, and will contain only domain controller sensors.

$gMSA_HostsGroupName = 'mdiSvc01Group'

# Specify the computer accounts that will become members of the gMSA group and have permission to use the gMSA.

# If you are using the 'Domain Controllers' group in the $gMSA_HostsGroupName variable, then this list is ignored

$gMSA_HostNames = 'DC1', 'DC2', 'DC3', 'DC4', 'DC5', 'DC6', 'ADFS1', 'ADFS2'

# Import the required PowerShell module:

Import-Module ActiveDirectory

# Set the group

if ($gMSA_HostsGroupName -eq 'Domain Controllers') {

$gMSA_HostsGroup = Get-ADGroup -Identity 'Domain Controllers'

} else {

$gMSA_HostsGroup = New-ADGroup -Name $gMSA_HostsGroupName -GroupScope DomainLocal -PassThru

$gMSA_HostNames | ForEach-Object { Get-ADComputer -Identity $_ } |

ForEach-Object { Add-ADGroupMember -Identity $gMSA_HostsGroupName -Members $_ }

}

# Create the gMSA:

New-ADServiceAccount -Name $gMSA_AccountName -DNSHostName "$gMSA_AccountName.$env:USERDNSDOMAIN" `

-PrincipalsAllowedToRetrieveManagedPassword $gMSA_HostsGroup

Accorder les autorisations DSA requises

L’application DSA nécessite des autorisations en lecture seule sur tous les objets dans Active Directory, y compris le conteneur d’objets supprimés.

Les autorisations en lecture seule sur le conteneur Objets supprimés permettent à Defender pour Identity de détecter les suppressions d’utilisateurs de votre annuaire Active Directory.

Utilisez l’exemple de code suivant pour vous aider à accorder les autorisations de lecture requises sur le conteneur Objets supprimés , que vous utilisiez ou non un compte gMSA.

Conseil

Si le DSA auquel vous souhaitez accorder les autorisations est un compte de service géré de groupe (gMSA), vous devez d’abord créer un groupe de sécurité, ajouter le gMSA en tant que membre et ajouter les autorisations à ce groupe. Pour plus d’informations, consultez Configurer un compte de service d’annuaire pour Defender pour Identity avec un compte gMSA.

# Declare the identity that you want to add read access to the deleted objects container:

$Identity = 'mdiSvc01'

# If the identity is a gMSA, first to create a group and add the gMSA to it:

$groupName = 'mdiUsr01Group'

$groupDescription = 'Members of this group are allowed to read the objects in the Deleted Objects container in AD'

if(Get-ADServiceAccount -Identity $Identity -ErrorAction SilentlyContinue) {

$groupParams = @{

Name = $groupName

SamAccountName = $groupName

DisplayName = $groupName

GroupCategory = 'Security'

GroupScope = 'Universal'

Description = $groupDescription

}

$group = New-ADGroup @groupParams -PassThru

Add-ADGroupMember -Identity $group -Members ('{0}$' -f $Identity)

$Identity = $group.Name

}

# Get the deleted objects container's distinguished name:

$distinguishedName = ([adsi]'').distinguishedName.Value

$deletedObjectsDN = 'CN=Deleted Objects,{0}' -f $distinguishedName

# Take ownership on the deleted objects container:

$params = @("$deletedObjectsDN", '/takeOwnership')

C:\Windows\System32\dsacls.exe $params

# Grant the 'List Contents' and 'Read Property' permissions to the user or group:

$params = @("$deletedObjectsDN", '/G', ('{0}\{1}:LCRP' -f ([adsi]'').name.Value, $Identity))

C:\Windows\System32\dsacls.exe $params

# To remove the permissions, uncomment the next 2 lines and run them instead of the two prior ones:

# $params = @("$deletedObjectsDN", '/R', ('{0}\{1}' -f ([adsi]'').name.Value, $Identity))

# C:\Windows\System32\dsacls.exe $params

Pour plus d’informations, consultez Modification des autorisations sur un conteneur d’objets supprimés.

Vérifiez que le compte gMSA dispose des droits requis

Le service de capteur Defender pour Identity, Azure Advanced Threat Protection Sensor, s’exécute en tant que LocalService et effectue l’emprunt d’identité du compte DSA. L’emprunt d’identité échoue si la stratégie Se connecter en tant que service est configurée, mais que l’autorisation n’a pas été accordée au compte gMSA. Dans ce cas, vous verrez le problème d’intégrité suivant : Les informations d’identification utilisateur des services d’annuaire sont incorrectes.

Si vous voyez cette alerte, nous vous recommandons de vérifier si la stratégie Se connecter en tant que service est configurée. Si vous devez configurer la stratégie Se connecter en tant que service, faites-le dans un paramètre stratégie de groupe ou dans une stratégie de sécurité locale.

Pour case activée la stratégie locale, exécutez

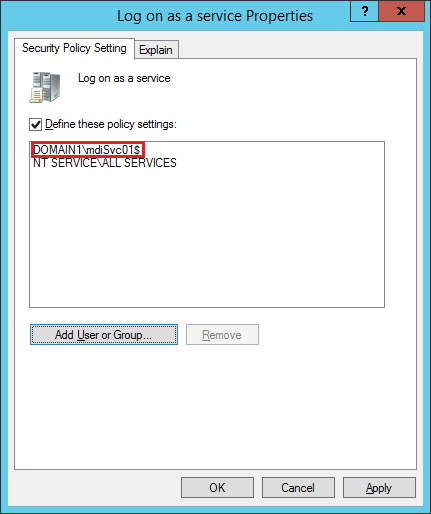

secpol.mscet sélectionnez Stratégies locales. Sous Attribution des droits de l’utilisateur, accédez au paramètre de stratégie Se connecter en tant que service . Par exemple :

Si la stratégie est activée, ajoutez le compte gMSA à la liste des comptes qui peuvent se connecter en tant que service.

Pour case activée si le paramètre est configuré dans un stratégie de groupe : Exécutez et vérifiez

rsop.mscsi la stratégie Configuration de l’ordinateur -> Paramètres Windows -> Paramètres de sécurité -> Stratégies locales -> Attribution des droits utilisateur -> Se connecter en tant que service est sélectionnée. Par exemple :Si le paramètre est configuré, ajoutez le compte gMSA à la liste des comptes qui peuvent se connecter en tant que service dans le Rédacteur gestion des stratégie de groupe.

Remarque

Si vous utilisez le Rédacteur stratégie de groupe Management pour configurer le paramètre Ouvrir une session en tant que service, veillez à ajouter NT Service\Tous les services et le compte gMSA que vous avez créé.

Configurer un compte de service d’annuaire dans Microsoft Defender XDR

Pour connecter vos capteurs à vos domaines Active Directory, vous devez configurer des comptes de service d’annuaire dans Microsoft Defender XDR.

Dans Microsoft Defender XDR, accédez à Paramètres > Identités. Par exemple :

Sélectionnez Comptes de service d’annuaire. Vous verrez quels comptes sont associés à quels domaines. Par exemple :

Pour ajouter des informations d’identification de compte de service d’annuaire, sélectionnez Ajouter des informations d’identification et entrez le nom du compte, le domaine et le mot de passe du compte que vous avez créé précédemment. Vous pouvez également choisir s’il s’agit d’un compte de service géré de groupe (gMSA) et s’il appartient à un domaine à étiquette unique. Par exemple :

Field Commentaires Nom du compte (obligatoire) Entrez le nom d’utilisateur AD en lecture seule. Par exemple : DefenderForIdentityUser.

- Vous devez utiliser un utilisateur AD standard ou un compte gMSA.

- N’utilisez pas le format UPN pour votre nom d’utilisateur.

- Lors de l’utilisation d’un gMSA, la chaîne utilisateur doit se terminer par le$signe . Par exemple :mdisvc$

NOTE: Nous vous recommandons d’éviter d’utiliser des comptes attribués à des utilisateurs spécifiques.Mot de passe (requis pour les comptes d’utilisateur AD standard) Pour les comptes d’utilisateur AD uniquement, générez un mot de passe fort pour l’utilisateur en lecture seule. Par exemple : PePR!BZ&}Y54UpC3aB.Compte de service géré de groupe (requis pour les comptes gMSA) Pour les comptes gMSA uniquement, sélectionnez Compte de service géré de groupe. Domaine (obligatoire) Entrez le domaine de l’utilisateur en lecture seule. Par exemple : contoso.com.

Il est important d’entrer le nom de domaine complet du domaine où se trouve l’utilisateur. Par exemple, si le compte de l’utilisateur se trouve dans le domaine corp.contoso.com, vous devez entrercorp.contoso.com.contoso.com

Pour plus d’informations, consultez Prise en charge microsoft des domaines à étiquette unique.Sélectionnez Enregistrer.

(Facultatif) Si vous sélectionnez un compte, un volet d’informations s’ouvre avec les paramètres de ce compte. Par exemple :

Remarque

Vous pouvez utiliser cette même procédure pour modifier le mot de passe des comptes d’utilisateur Active Directory standard. Aucun mot de passe n’est défini pour les comptes gMSA.

Résolution des problèmes

Pour plus d’informations, consultez Échec de la récupération des informations d’identification gMSA par le capteur.