Utiliser Kerberos pour l’authentification unique (SSO) sur vos ressources avec l’Accès privé Microsoft Entra

Fournissez l’authentification unique pour les ressources locales publiées via l’Accès privé Microsoft Entra. L’Accès privé Microsoft Entra utilise Kerberos pour prendre en charge ces ressources. Si vous le souhaitez, utilisez l’approbation Kerberos cloud de Windows Hello Entreprise pour autoriser l’authentification unique pour les utilisateurs.

Prérequis

Avant de commencer à utiliser l’authentification unique, vérifiez que votre environnement est prêt.

- Une forêt Active Directory. Le guide utilise un nom de domaine de forêt qui peut être résolu publiquement. Toutefois, un domaine résolu publiquement n’est pas obligatoire.

- Vous avez activé le profil de transfert de l’Accès privé Microsoft Entra.

- La dernière version du connecteur de l’Accès privé Microsoft Entra est installée sur un serveur Windows qui a accès à vos contrôleurs de domaine.

- Dernière version du client d’Accès global sécurisé. Pour plus d’informations sur le client, consultez Clients d’Accès global sécurisé.

Publier des ressources à utiliser avec l’authentification unique

Pour tester l’authentification unique, créez une application d’entreprise qui publie un partage de fichiers. L’utilisation d’une application d’entreprise pour publier votre partage de fichiers vous permet d’attribuer une stratégie d’accès conditionnel à la ressource et d’appliquer des contrôles de sécurité supplémentaires, tels que l’authentification multifacteur.

- Connectez-vous à Microsoft Entra au moins en tant qu’administrateur d’application.

- Accédez à Accès global sécurisé>Applications>Applications d’entreprise.

- Sélectionnez Nouvelle application.

- Ajoutez un nouveau segment d’application avec l’adresse IP de votre serveur de fichiers à l’aide du port

445/TCP, puis sélectionnez Enregistrer. Le protocole SMB (Server Message Block) utilise le port. - Ouvrez l’application d’entreprise que vous avez créée et sélectionnez Utilisateurs et groupes pour attribuer l’accès à la ressource.

Appareils joints à Microsoft Entra ID – Authentification unique basée sur mot de passe

Une configuration supplémentaire de ce qui est détaillé dans ce guide n’est pas nécessaire si les utilisateurs utilisent des mots de passe pour se connecter à Windows.

Les appareils joints à Microsoft Entra ID s’appuient sur le domaine Active Directory et les informations utilisateur synchronisées par Microsoft Entra ID Connect. Le localisateur de contrôleurs de domaine Windows trouve les contrôleurs de domaine grâce à la synchronisation. Le nom d’utilisateur principal (UPN) et le mot de passe de l’utilisateur sont utilisés pour demander un Ticket-Granting Ticket (TGT) Kerberos. Pour plus d’informations sur ce flux, consultez Fonctionnement de l’authentification unique auprès de ressources locales sur des appareils joints à Microsoft Entra.

Appareils hybrides joints à Microsoft Entra ID et appareils joints à Microsoft Entra ID – Authentification unique Windows Hello Entreprise

Une configuration supplémentaire de ce qui se trouve dans ce guide est nécessaire pour Windows Hello Entreprise.

Le déploiement de l’approbation Kerberos cloud hybride avec Microsoft Entra ID est recommandé. Les appareils utilisant l’approbation Kerberos cloud obtiennent un ticket TGT utilisé pour l’authentification unique. Pour en savoir plus sur l’approbation Kerberos cloud, consultez Activer la connexion de clé de sécurité sans mot de passe aux ressources locales à l’aide de Microsoft Entra ID.

Déployer l’approbation Kerberos cloud de Windows Hello Entreprise avec Active Directory local.

- Créez l’objet serveur Kerberos Microsoft Entra ID. Pour savoir comment créer l’objet, consultez Installer le module AzureADHybridAuthenticationManagement.

- Activez l’approbation cloud WHfB sur vos appareils à l’aide d’Intune ou de stratégies de groupe. Pour savoir comment activer WHfB, consultez le Guide de déploiement de l’approbation Kerberos cloud.

Publier des contrôleurs de domaine

Les contrôleurs de domaine doivent être publiés afin que les clients obtiennent des tickets Kerberos. Les tickets sont nécessaires pour l’authentification unique auprès des ressources locales.

Au minimum, publiez tous les contrôleurs de domaine configurés dans le site Active Directory où vos connecteurs d’Accès privé sont installés. Par exemple, si vos connecteurs d’Accès privé se trouvent dans votre centre de données Brisbane. Publiez tous les contrôleurs de domaine dans le centre de données Brisbane.

Les ports du contrôleur de domaine sont nécessaires pour activer l’authentification unique vers des ressources locales.

| Port | Protocole | Objectif |

|---|---|---|

| 88 | Protocole UDP (User Datagram Protocol)/Protocole TCP (Transmission Control Protocol) | Kerberos |

| 389 | UDP | Localisateur du contrôleur de domaine |

| 464 | UDP/TCP | Demande de modification du mot de passe |

| 123 | UDP | Synchronisation de l’heure |

Remarque

Le guide se concentre sur l’activation de l’authentification unique sur des ressources locales et exclut la configuration nécessaire pour les clients joints à un domaine Windows afin d’effectuer des opérations de domaine (modification de mot de passe, stratégie de groupe, etc.).

- Connectez-vous à Microsoft Entra au moins en tant qu’administrateur d’application.

- Accédez à Accès global sécurisé>Applications>Applications d’entreprise.

- Sélectionnez Nouvelle application pour créer une application visant à publier vos contrôleurs de domaine.

- Sélectionnez Ajouter un segment d’application, puis ajoutez tous vos adresses IP de contrôleurs de domaine ou noms de domaine complets (FQDN) et ports conformément à la table. Seuls les contrôleurs de domaine du site Active Directory où se trouvent les connecteurs d’Accès privé doivent être publiés.

Remarque

Veillez à ne pas utiliser de noms de domaine complets génériques pour publier vos contrôleurs de domaine, au lieu de cela, ajoutez leurs adresses IP ou noms de domaine complets spécifiques.

Une fois l’application d’entreprise créée, revenez à l’application et sélectionnez Utilisateurs et groupes. Ajoutez tous les utilisateurs synchronisés à partir d’Active Directory.

Publier des suffixes DNS

Configurez le DNS privé afin que les clients d’Accès global sécurisé puissent résoudre les noms DNS privés. Les noms DNS privé sont nécessaires pour l’authentification unique. Les clients les utilisent pour accéder aux ressources locales publiées. Pour en savoir plus sur le DNS privé avec accès rapide, consultez how-to-configure-quick-access.md#add-private-dns-suffixes.

- Accédez à Accès global sécurisé>Applications>Accès rapide.

- Sélectionnez l’onglet DNS privé, puis cliquez sur Activer le DNS privé.

- Sélectionnez Ajouter un suffixe DNS. Au minimum, ajoutez les suffixes de niveau supérieur de vos forêts Active Directory hébergeant les utilisateurs synchronisés avec Microsoft Entra ID.

- Cliquez sur Enregistrer.

Comment utiliser l’authentification unique Kerberos pour accéder à un partage de fichiers SMB

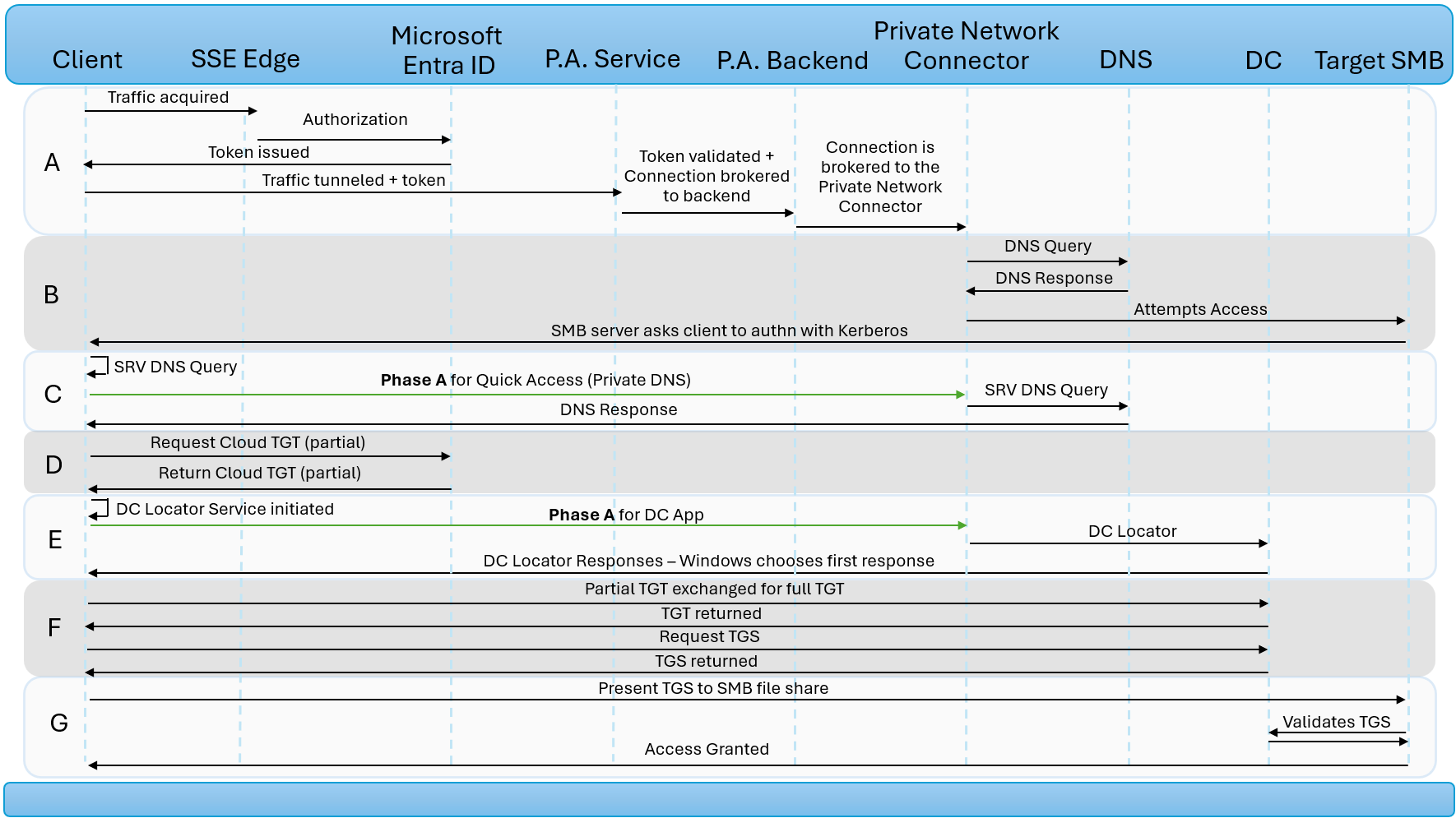

Ce diagramme montre comment Accès privé Microsoft Entra fonctionne lorsqu'on essaie d'accéder à un partage de fichiers SMB à partir d'un appareil Windows qui est configuré avec Windows Hello Entreprise + Cloud Trust. Dans cet exemple, l’administrateur a configuré le DNS privé d’accès rapide et deux applications d’entreprise : une pour les contrôleurs de domaine et un pour le partage de fichiers SMB.

| Étape | Description |

|---|---|

| A | L’utilisateur tente d’accéder au partage de fichiers SMB à l’aide du nom de domaine complet. Le client GSA intercepte le trafic et l’achemine vers le SSE Edge. Les stratégies d’autorisation dans Microsoft Entra ID sont évaluées et appliquées, par exemple si l’utilisateur est affecté à l’application et à l’accès conditionnel. Une fois l’utilisateur autorisé, Microsoft Entra ID émet un jeton pour l’application d’entreprise SMB. Le trafic est libéré et continue vers le service d’accès privé avec le jeton d’accès de l’application. Le service d’accès privé valide le jeton d’accès et la connexion est acheminée vers le service principal d’accès privé. La connexion est ensuite répartie sur le connecteur de réseau privé. |

| G | Le connecteur de réseau privé effectue une requête DNS pour identifier l’adresse IP du serveur cible. Le service DNS du réseau privé envoie la réponse. Le connecteur de réseau privé tente d’accéder au partage de fichiers SMB cible, qui demande ensuite l’authentification Kerberos. |

| C | Le client génère une requête DNS SRV pour localiser les contrôleurs de domaine. La phase A est répétée, interceptant la requête DNS et autorisant l’utilisateur pour l’application Accès rapide. Le connecteur de réseau privé envoie la requête DNS SRV au réseau privé. Le service DNS envoie la réponse DNS au client via le connecteur de réseau privé. |

| D | L’appareil Windows demande un TGT partiel (également appelé TGT cloud) à partir de Microsoft Entra ID (s’il n’en a pas déjà). Microsoft Entra ID émet un TGT partiel. |

| E | Windows lance une connexion de localisateur DC sur le port UDP 389 avec chaque contrôleur de domaine répertorié dans la réponse DNS de la phase C. La phase A est répétée, interceptant le trafic du localisateur DC et autorisant l’utilisateur pour l’application Entreprise qui publie les contrôleurs de domaine locaux. Le connecteur de réseau privé envoie le trafic du localisateur DC à chaque contrôleur de domaine. Les réponses sont relayées vers le client. Windows sélectionne et met en cache le contrôleur de domaine avec la réponse la plus rapide. |

| F | Le client échange le TGT partiel pour un TGT complet. Le TGT complet est ensuite utilisé pour demander et recevoir un TGS pour le partage de fichiers SMB. |

| G | Le client présente le TGS au partage de fichiers SMB. Le partage de fichiers SMB valide le TGS. L’accès au partage de fichiers est accordé. |

Résolution des problèmes

Les appareils joints à Microsoft Entra ID à l’aide de l’authentification par mot de passe s’appuient sur les attributs synchronisés par Microsoft Entra ID Connect. Vérifiez que les attributs onPremisesDomainName, onPremisesUserPrincipalName et onPremisesSamAccountName ont les bonnes valeurs. Utilisez l’Explorateur Graph et PowerShell pour vérifier les valeurs.

Si ces valeurs ne sont pas présentes, vérifiez vos paramètres de synchronisation Microsoft Entra ID Connect et vérifiez que ces attributs sont synchronisés. Pour en savoir plus sur la synchronisation des attributs, consultez Synchronisation Microsoft Entra Connect : attributs synchronisés avec Microsoft Entra ID.

Si vous utilisez Windows Hello Entreprise pour vous connecter, exécutez les commandes à partir d’une invite de commandes sans élévation.

dsregcmd /status

Vérifiez que les attributs ont YES en tant que valeurs.

PRT doit être présente. Pour en savoir plus sur PRT, consultez Résoudre les problèmes de jeton d’actualisation principaux sur les appareils Windows.

OnPremTgt : OUI indique qu’Entra Kerberos est correctement configuré et que l’utilisateur a reçu une requête TGT partielle pour l’authentification unique sur les ressources locales. Pour en savoir plus sur la configuration de la confiance Kerberos dans le cloud, consultez Connexion avec clé de sécurité sans mot de passe à des ressources locales.

Exécutez la commande klist.

klist cloud_debug

Vérifiez que le champ Cloud Primary (Hybrid logon) TGT available: a la valeur 1.

Exécutez la commande nltest.

nltest /dsgetdc:contoso /keylist /kdc

Vérifiez que le localisateur de contrôleur de domaine retourne un contrôleur de domaine participant aux opérations d’approbation Kerberos cloud. Le contrôleur de domaine retourné doit avoir l’indicateur klist.

Comment éviter la mise en cache négative Kerberos sur les machines Windows

Kerberos est la méthode d’authentification préférée pour les services dans Windows qui vérifient les identités utilisateur ou hôte. La mise en cache négative Kerberos entraîne un retard dans les tickets Kerberos.

La mise en cache négative Kerberos se produit sur les appareils Windows utilisant le client d’Accès global sécurisé installé. Le client d’Accès global sécurisé tente de se connecter au contrôleur de domaine le plus proche pour le ticket Kerberos, mais la requête échoue, car le client d’Accès global sécurisé n’est toujours pas connecté, ou le contrôleur de domaine n’est pas accessible à ce moment-là. Une fois que la requête échoue, le client n’essaie pas de se reconnecter au contrôleur de domaine immédiatement, car la durée de FarKdcTimeout par défaut sur le registre est définie sur 10 minutes. Même si le client d’Accès global sécurisé peut être connecté avant cette durée par défaut de 10 minutes, le client d’Accès global sécurisé conserve l’entrée de cache négatif et suppose que le processus de localisation du contrôleur de domaine est un échec. Une fois la durée par défaut de 10 minutes terminée, le client d’Accès global sécurisé interroge le contrôleur de domaine avec le ticket Kerberos et la connexion est réussie.

Pour atténuer ce problème, vous pouvez modifier la durée par défaut de FarKdcTimeout sur le registre ou vider instantanément le cache Kerberos manuellement chaque fois que le client d’Accès global sécurisé est redémarré.

Option 1 : modifier la durée de FarKdcTimeout par défaut sur le registre

Si vous exécutez Windows, vous pouvez modifier les paramètres Kerberos pour résoudre les problèmes d’authentification Kerberos ou pour tester le protocole Kerberos.

Important

Cette section, méthode ou tâche contient des étapes vous indiquant comment modifier le Registre. Toutefois, des problèmes graves peuvent se produire si vous modifiez le Registre de façon incorrecte. Par conséquent, vérifiez que vous suivez ces étapes attentivement. Pour une protection supplémentaire, sauvegardez le Registre avant de le modifier. Ensuite, vous pouvez restaurer le Registre si un problème se produit. Pour plus d’informations sur la sauvegarde et la restauration du registre, voir : Procédure de sauvegarde, de modification et de restauration du Registre dans Windows.

Entrées et valeurs du registre sous la clé des paramètres

Les entrées de registre répertoriées dans cette section doivent être ajoutées à la sous-clé de registre suivante :

HKEY_LOCAL_MACHINE\SYSTEM\CurrentControlSet\Control\Lsa\Kerberos\Parameters

Remarque

Si la clé Parameters n’est pas répertoriée sous Kerberos, vous devez la créer.

Modifier l’entrée de registre FarKdcTimeout suivante

- Entrée :

FarKdcTimeout - Entrez :

REG_DWORD - Valeur par défaut :

0 (minutes)

Il s’agit de la valeur de délai d’expiration utilisée pour invalider un contrôleur de domaine à partir d’un autre site dans le cache du contrôleur de domaine.

Option 2 : suppression manuelle du cache Kerberos

Si vous choisissez de vider manuellement le cache Kerberos, cette étape doit être effectuée chaque fois que le client d’Accès global sécurisé est redémarré.

Ouvrez une invite de commandes en tant qu’administrateur et exécutez la commande suivante : KLIST PURGE_BIND