Configurer Microsoft Tunnel pour Intune

Microsoft Tunnel Gateway s’installe sur un conteneur sur un serveur Linux qui s’exécute localement ou dans le cloud. En fonction de votre environnement et de votre infrastructure, des configurations et des logiciels supplémentaires comme Azure ExpressRoute peuvent être nécessaires.

Avant de commencer l’installation, veillez à effectuer les tâches suivantes :

- Passer en revue et configurer les prérequis pour Microsoft Tunnel.

- Exécuter l’outil de préparation Microsoft Tunnel pour confirmer que votre environnement est prêt à prendre en charge l’utilisation du tunnel.

Une fois que vos prérequis sont prêts, revenez à cet article pour commencer l'installation et la configuration du tunnel.

Créer une configuration de serveur

L’utilisation d’une configuration de serveur vous permet de créer une configuration une seule fois et de faire en sorte que cette configuration soit utilisée par plusieurs serveurs. La configuration comprend les plages d’adresses IP, les serveurs DNS et les règles de tunneling fractionné. Plus tard, vous affecterez une configuration de serveur à un site, qui applique automatiquement cette configuration de serveur à chaque serveur qui joint ce site.

Pour créer une configuration de serveur

Connectez-vous à Microsoft Intune Centre> d’administrationAdministration du> locataireMicrosoft Tunnel Gateway>sélectionnez l’onglet>Configurations duserveur Créer.

Sous l’onglet Informations de base, entrez un Nom et une Description(facultatif), puis sélectionnez Suivant.

Sous l’onglet Paramètres, configurez les éléments suivants :

Plage d'adresses IP : les adresses IP de cette plage sont louées aux appareils lorsqu'ils se connectent à la passerelle tunnel. La plage d'adresses IP du client du tunnel spécifiée ne doit pas entrer en conflit avec une plage de réseau sur place.

- Envisagez d'utiliser la plage d'adressage IP privé automatique (APIPA) de 169.254.0.0/16, car cette plage évite les conflits avec d'autres réseaux d'entreprise.

- Si la plage d’adresses IP du client est en conflit avec la destination, elle utilise l’adresse de bouclage et ne parvient pas à communiquer avec le réseau d’entreprise.

- Vous pouvez sélectionner n’importe quelle plage d’adresses IP client à utiliser si elle n’entre pas en conflit avec les plages d’adresses IP de votre réseau d’entreprise.

Port du serveur : Entrez le port sur lequel le serveur écoute les connexions.

Serveurs DNS : ces serveurs sont utilisés lorsqu’une requête DNS provient d’un appareil qui se connecte à Tunnel Gateway.

Recherche de suffixe DNS(facultatif) : ce domaine est fourni aux clients en tant que domaine par défaut lorsqu’ils se connectent à Tunnel Gateway.

Désactiver udp Connections(facultatif) : lorsque cette option est sélectionnée, les clients se connectent uniquement au serveur VPN à l’aide de connexions TCP. Étant donné que le client de tunnel autonome nécessite l’utilisation d’UDP, activez la case à cocher pour désactiver les connexions UDP uniquement après avoir configuré vos appareils pour utiliser Microsoft Defender pour point de terminaison comme application cliente de tunnel.

Sous l’onglet Paramètres également, configurez les règles de tunneling fractionné, qui sont facultatives.

Vous pouvez uniquement inclure ou exclure les adresses. Les adresses incluses sont routées vers Tunnel Gateway. Les adresses exclues ne sont pas routées vers Tunnel Gateway. Par exemple, vous pouvez configurer une règle d’inclusion pour 255.255.0.0 ou 192.168.0.0/16.

Utilisez les options suivantes pour inclure ou exclure des adresses :

- Plages d’adresses IP à inclure

- Plages d’adresses IP à exclure

Remarque

N’utilisez pas une plage d’adresses IP qui spécifie 0.0.0.0 dans les adresses include ou exclude. Tunnel Gateway ne peut pas acheminer le trafic lorsque cette plage est utilisée.

Sous l’onglet Vérifier + créer, vérifiez la configuration, puis sélectionnez Créer pour l’enregistrer.

Remarque

Par défaut, chaque session VPN reste active pendant seulement 3 600 secondes (une heure) avant de se déconnecter (une nouvelle session est établie immédiatement si le client est configuré pour utiliser Always On VPN). Toutefois, vous pouvez modifier la valeur du délai d’expiration de session ainsi que d’autres paramètres de configuration du serveur à l’aide d’appels de graphe (microsoftTunnelConfiguration).

Créer un site

Les sites sont des groupes logiques de serveurs qui hébergent Microsoft Tunnel. Vous attribuez une configuration de serveur à chaque site que vous créez. Cette configuration est appliquée à chaque serveur qui rejoint le site.

Pour créer une configuration de site

Connectez-vous à Microsoft Intune centre> d’administrationAdministration> du locataireMicrosoft Tunnel Gateway>sélectionnez l’onglet>SitesCréer.

Dans le volet Créer un site, spécifiez les propriétés suivantes :

Nom : Entrez un nom pour ce site.

Description : si vous le souhaitez, vous pouvez spécifier une description conviviale pour le site.

Adresse IP publique ou nom de domaine complet : spécifiez une adresse IP publique ou un nom de domaine complet, qui est le point de connexion pour les appareils qui utilisent le tunnel. Cette adresse IP ou le nom de domaine complet peut identifier un serveur unique ou un serveur d’équilibrage de charge. L’adresse IP ou nom de domaine complet doit pouvoir être résolu dans le DNS public, et l’adresse IP résolue doit être publiquement routable.

Configuration du serveur : pour sélectionner une configuration de serveur à associer à ce site, utilisez la liste déroulante.

URL de vérification de l’accès au réseau interne : spécifiez une URL HTTP ou HTTPS pour un emplacement sur votre réseau interne. Toutes les cinq minutes, chaque serveur affecté à ce site tente d’accéder à l’URL pour confirmer qu’il peut accéder à votre réseau interne. Les serveurs signalent l’état de cette vérification en tant qu'accessibilité du réseau interne sous l’onglet Vérification de l’intégrité des serveurs.

Mettre automatiquement à niveau les serveurs sur ce site : si Oui, les serveurs sont mis à niveau automatiquement lorsqu’une mise à niveau est disponible. Si Non, la mise à niveau est manuelle : elle doit être approuvée par un administrateur pour pouvoir démarrer.

Pour plus d’informations, consultez Mise à niveau de Microsoft Tunnel.

Limiter les mises à niveau de serveur à une fenêtre de maintenance : si Oui, les mises à niveau des serveurs de ce site ne peuvent démarrer qu’entre l’heure de début et l’heure de fin spécifiées. Les deux doivent être séparées d’au moins une heure. Lorsque la valeur est Non, aucune fenêtre de maintenance n’est définie. Les mises à niveau démarrent dès que possible en fonction de la configuration de Mettre automatiquement à niveau les serveurs sur ce site.

Lorsqu'il est défini sur Oui, configurez les options suivantes :

- Fuseau horaire : le fuseau horaire sélectionné détermine à quel moment la fenêtre de maintenance commence et se termine sur tous les serveurs du site, quel que soit le fuseau horaire des différents serveurs.

- Heure de début : spécifiez l’heure à laquelle le cycle de mise à niveau peut commencer au plus tôt, en fonction du fuseau horaire sélectionné.

- Heure de fin : spécifiez l’heure à laquelle le cycle de mise à niveau peut se terminer au plus tard, en fonction du fuseau horaire sélectionné. Les cycles de mise à niveau commencés avant continuent à s’exécuter et peuvent se terminer plus tard.

Pour plus d’informations, consultez Mise à niveau de Microsoft Tunnel.

Sélectionnez Créer pour enregistrer le site.

Installer Microsoft Tunnel Gateway

Avant d’installer Microsoft Tunnel Gateway sur un serveur Linux, configurez votre locataire avec au moins une configuration de serveur, puis créez un site. Plus tard, vous spécifierez le site auquel un serveur est joint lorsque vous installerez le tunnel sur ce serveur.

Avec une configuration de serveur et un site, vous pouvez ensuite utiliser la procédure suivante pour installer la passerelle Microsoft Tunnel.

Toutefois, si vous envisagez d’installer Microsoft Tunnel Gateway sur un conteneur Podman sans racine, consultez Utiliser un conteneur Podman sans racine avant de commencer votre installation. La section liée détaille les conditions requises supplémentaires et une ligne de commande modifiée pour le script d’installation. Une fois les prérequis supplémentaires configurés, vous pouvez revenir ici pour poursuivre la procédure d’installation suivante.

Utiliser le script pour installer Microsoft Tunnel

Téléchargez le script d’installation de Microsoft Tunnel en utilisant l’une des méthodes suivantes :

Téléchargez l’outil directement à l’aide d’un navigateur web. Accédez à https://aka.ms/microsofttunneldownload pour télécharger le fichier mstunnel-setup.

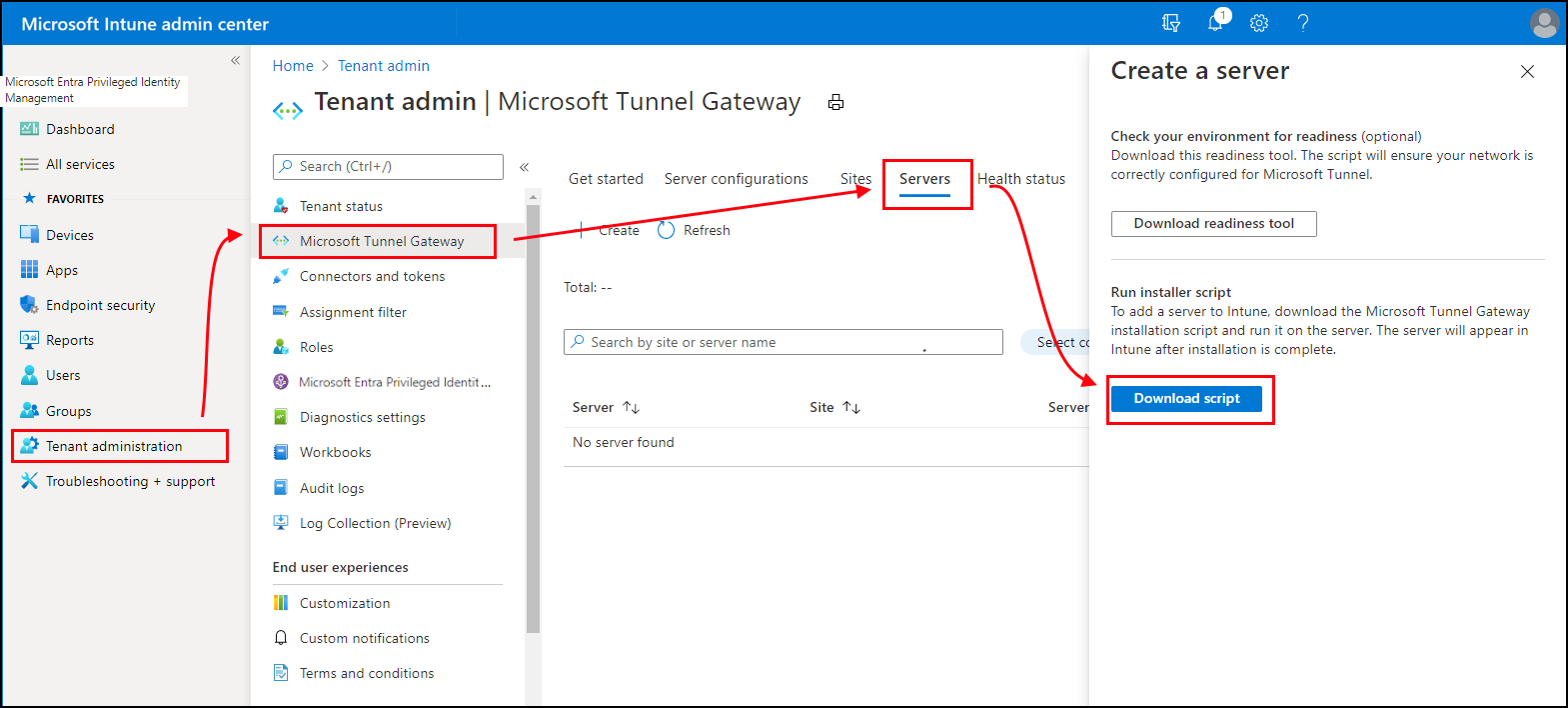

Connectez-vous à Microsoft Intune centre> d’administrationAdministration> du locataireMicrosoft Tunnel Gateway, sélectionnez l’onglet Serveurs, sélectionnez Créer pour ouvrir le volet Créer un serveur, puis sélectionnez Télécharger le script.

Utilisez une commande Linux pour télécharger directement le logiciel tunnel. Par exemple, sur le serveur sur lequel vous allez installer le tunnel, vous pouvez utiliser wget ou curl pour ouvrir le lien https://aka.ms/microsofttunneldownload.

Par exemple, pour utiliser wget et enregistrer les détails pour la configuration mstunnel pendant le téléchargement, exécutez

wget --output-document=mstunnel-setup https://aka.ms/microsofttunneldownload

Pour démarrer l’installation du serveur, exécutez le script en tant que racine. Par exemple, vous pouvez utiliser la ligne de commande suivante :

sudo ./mstunnel-setup. Le script installe toujours la version la plus récente de Microsoft Tunnel.Importante

Si vous installez Tunnel sur un conteneur Podman sans racine, utilisez la ligne de commande modifiée suivante pour démarrer le script :

mst_rootless_mode=1 ./mstunnel-setupPour afficher la sortie détaillée de la console pendant le processus d’inscription du tunnel et de l’agent d’installation :

Exécutez

export mst_verbose_log="true"avant d’exécuter le script ./mstunnel-setup . Pour confirmer que la journalisation détaillée est activée, exécutezexport.Une fois l’installation terminée, modifiez le fichier d’environnement /etc/mstunnel/env.sh pour ajouter une nouvelle ligne :

mst_verbose_log="true". Après avoir ajouté la ligne, exécutezmst-cli server restartpour redémarrer le serveur.

Importante

Pour le cloud U.S. Government, la ligne de commande doit faire référence à l’environnement Cloud Governement. Pour ce faire, exécutez les commandes suivantes pour ajouter intune_env=FXP à la ligne de commande :

- Exécutez

sudo ./mstunnel-setup - Exécutez

sudo intune_env=FXP ./mstunnel-setup

Conseil

Si vous arrêtez l’installation et le script, vous pouvez le redémarrer en exécutant à nouveau la ligne de commande. L’installation reprend là où vous étiez arrêté.

Lorsque vous lancez le script, il télécharge les images de conteneur de Microsoft Tunnel Gateway à partir du service Intune et crée les dossiers et fichiers nécessaires sur le serveur.

Pendant l’installation, le script vous invite à effectuer plusieurs tâches d’administration.

Lorsque le script vous y invite, acceptez le contrat de licence (CLUF).

Examinez et configurez les variables dans les fichiers suivants pour prendre en charge votre environnement.

- Fichier d'environnement : /etc/mstunnel/env.sh . Pour plus d'informations sur ces variables, voir Variables d'environnement dans la référence de l'article Microsoft Tunnel.

Lorsque vous y êtes invité, copiez la chaîne complète de votre fichier de certificat Transport Layer Security (TLS) sur le serveur Linux. Le script affiche l’emplacement correct à utiliser sur le serveur Linux.

Le certificat TLS sécurise la connexion entre les appareils qui utilisent le tunnel et le point de terminaison Tunnel Gateway. Le certificat doit avoir l’adresse IP ou le nom de domaine complet du serveur Tunnel Gateway dans son san.

La clé privée reste disponible sur l’ordinateur sur lequel vous créez la demande de signature de certificat pour le certificat TLS. Ce fichier doit être exporté avec le nom site.key.

Installez le certificat TLS et la clé privée. Utilisez les instructions suivantes qui correspondent au format de votre fichier :

PFX :

- Le nom du fichier de certificat doit être site.pfx. Copiez le fichier de certificat sur /etc/mstunnel/private/site.pfx.

PEM :

La chaîne complète (racine, partie intermédiaire, entité finale) doit se trouver dans un fichier unique nommé site.crt. Si vous utilisez un certificat émis par un fournisseur public comme Digicert, vous avez la possibilité de télécharger la chaîne complète en tant que fichier .pem unique.

Le nom du fichier de certificat doit être *site.crt. Copiez le certificat de chaîne complète dans /etc/mstunnel/certs/site.crt. Par exemple :

cp [full path to cert] /etc/mstunnel/certs/site.crtVous pouvez également créer un lien vers le certificat de chaîne complète dans /etc/mstunnel/certs/site.crt. Par exemple :

ln -s [full path to cert] /etc/mstunnel/certs/site.crtCopiez le fichier de clé privée dans /etc/mstunnel/private/site.key. Par exemple :

cp [full path to key] /etc/mstunnel/private/site.keyVous pouvez également créer un lien vers le fichier de clé privée dans /etc/mstunnel/private/site.key. Par exemple :

ln -s [full path to key file] /etc/mstunnel/private/site.keyCette clé ne doit pas être chiffrée avec un mot de passe. Le nom du fichier de clé privée doit être site.key.

Une fois que l’installation a installé le certificat et créé les services Tunnel Gateway, vous êtes invité à vous connecter et à vous authentifier avec Intune. Le compte d’utilisateur doit se voir attribuer des autorisations équivalentes à l’administrateur Intune. Le compte utilisé pour effectuer l’authentification doit comporter une licence Intune. Les informations d’identification de ce compte ne sont pas enregistrées et ne sont utilisées que pour la connexion initiale à Microsoft Entra ID. Une fois l’authentification réussie, les ID/clés secrètes d’application Azure sont utilisés pour l’authentification entre la passerelle Tunnel Gateway et Microsoft Entra.

Cette authentification inscrit Tunnel Gateway auprès de Microsoft Intune et de votre locataire Intune.

Ouvrez un navigateur web et https://Microsoft.com/devicelogin entrez le code d’appareil fourni par le script d’installation, puis connectez-vous avec vos informations d’identification d’administrateur Intune.

Après l'enregistrement de Microsoft Tunnel Gateway auprès d 'Intune, le script obtient des informations sur vos configurations de sites et de serveurs à partir d' Intune. Le script vous invite ensuite à entrer le GUID du site de tunnel que ce serveur doit rejoindre. Le script vous présente une liste de vos sites disponibles.

Une fois que vous avez sélectionné un site, le programme d’installation extrait la configuration du serveur pour ce site à partir de Intune et l’applique à votre nouveau serveur pour terminer l’installation de Microsoft Tunnel.

Une fois le script d’installation terminé, vous pouvez naviguer dans Microsoft Intune centre d’administration jusqu’à l’onglet Passerelle Microsoft Tunnel pour afficher les status de haut niveau pour le tunnel. Vous pouvez également ouvrir l’onglet État d’intégrité pour confirmer que le serveur est en ligne.

Si vous utilisez RHEL 8.4 ou version ultérieure, veillez à redémarrer le serveur Tunnel Gateway en entrant

mst-cli server restartavant de tenter de connecter les clients à celui-ci.

Ajouter des certificats racines approuvés aux conteneurs Tunnel

Les certificats racines approuvés doivent être ajoutés aux conteneurs Tunnel dans les cas suivants :

- Le trafic sortant du serveur nécessite une inspection du proxy SSL.

- Les points de terminaison auxquels les conteneurs Tunnel accèdent ne sont pas exemptés de l’inspection du proxy.

Escalier:

- Copiez le ou les certificats racines approuvés avec l’extension .crt vers /etc/mstunnel/ca-trust

- Redémarrez les conteneurs Tunnel à l’aide de « redémarrage du serveur mst-cli » et de « redémarrage de l’agent mst-cli »

Déployer l’application cliente Microsoft Tunnel

Pour utiliser Microsoft Tunnel, les appareils doivent accéder à une application cliente Microsoft Tunnel. Microsoft Tunnel utilise Microsoft Defender pour point de terminaison comme application cliente Tunnel :

Android : téléchargez Microsoft Defender pour point de terminaison pour l’utiliser en tant qu’application cliente Microsoft Tunnel à partir du Google Play Store. Voir Ajout d’applications de l’App Store Android à Microsoft Intune.

Quand vous utilisez Microsoft Defender pour point de terminaison comme application tunnel cliente et comme application de protection contre les menaces mobiles (MTD), consultez Utiliser Microsoft Defender pour point de terminaison pour la MTD et comme application Microsoft Tunnel cliente pour obtenir des instructions de configuration importantes.

iOS/iPadOS : téléchargez Microsoft Defender pour point de terminaison à utiliser en tant qu’application cliente Microsoft Tunnel à partir de l’App Store d’Apple. Voir Ajouter les applications de l'iOS store à Microsoft Intune.

Pour plus d’informations sur le déploiement d’applications avec Intune, consultez Ajouter des applications à Microsoft Intune.

Créer un profil VPN

Une fois microsoft tunnel installé et les appareils installés Microsoft Defender pour point de terminaison, vous pouvez déployer des profils VPN pour diriger les appareils à utiliser le tunnel. Pour ce faire, créez des profils VPN avec un type de connexion Microsoft Tunnel :

Android : la plateforme Android prend en charge le routage du trafic via un VPN par application et les règles de tunneling fractionné indépendamment ou en même temps.

iOS/iPadOS La plateforme iOS prend en charge le routage du trafic à l’aide d’un VPN par application ou de règles de tunneling fractionné, mais pas les deux simultanément. Si vous activez un VPN par application pour iOS, vos règles de tunnellisation fractionnée sont ignorées.

Android

Connectez-vous à Microsoft Intune centre> d’administrationAppareils> Gérer laconfiguration>des appareils> sous l’onglet Stratégies, sélectionnez Créer.

Pour Plateforme, sélectionnez Android Entreprise. Pour Profil, sélectionnez VPN pour Profil professionnel appartenant à l’entreprise ou Profil professionnel appartenant à l’utilisateur, puis sélectionnez Créer.

Remarque

Les appareils Android Enterprise dédiés ne sont pas pris en charge par Microsoft Tunnel.

Sous l’onglet Informations de base, entrez un Nom et une Description(facultatif), puis sélectionnez Suivant.

Pour Type de connexion sélectionnez Microsoft Tunnel, puis configurez les informations suivantes :

VPN de base :

- Pour Nom de la connexion, spécifiez un nom à afficher aux utilisateurs.

- Pour Site Microsoft Tunnel, sélectionnez le site Tunnel utilisé par ce profil VPN.

VPN par application :

- Les applications qui sont assignées dans le profil VPN par application envoient le trafic de l'application au tunnel.

- Sur Android, le lancement d’une application ne lance pas le VPN par application. Toutefois, lorsque le VPN a un VPN Always On défini sur Activer, le VPN est déjà connecté et le trafic d’application utilise le VPN actif. Si le VPN n’est pas configuré pour être Always On, l’utilisateur doit démarrer manuellement le VPN pour pouvoir s’en servir.

- Si vous utilisez l’application Defender pour point de terminaison pour vous connecter à Tunnel, que la protection web est activée et que vous utilisez un VPN par application, la protection web s’applique uniquement aux applications de la liste VPN par application. Si vous utilisez l'application Défenseur des terminaux pour vous connecter à Tunnel, que la protection Web est activée et que vous utilisez le VPN par application, la protection Web ne s'appliquera qu'aux applications de la liste VPN par application.

- Pour activer un VPN par application, sélectionnez Ajouter, puis accédez aux applications personnalisées ou publiques qui ont été importées dans Intune.

VPN AlwaysOn :

- Pour VPN Always On, sélectionnez Activer pour indiquer au client VPN de se connecter et de se reconnecter automatiquement au VPN. Les connexions VPN permanentes restent connectées. Si VPN par application est défini sur Activer, seul le trafic provenant des applications que vous sélectionnez passe par le tunnel.

Proxy :

Configurez les détails du serveur proxy pour votre environnement.

Remarque

Les configurations de serveur proxy ne sont pas prises en charge avec les versions d’Android antérieures à la version 10. Pour plus d’informations, consultez VpnService.Builder dans cette documentation pour développeurs Android.

Pour plus d'informations sur les paramètres VPN, voir Paramètres des appareils Android Enterprise pour configurer le VPN

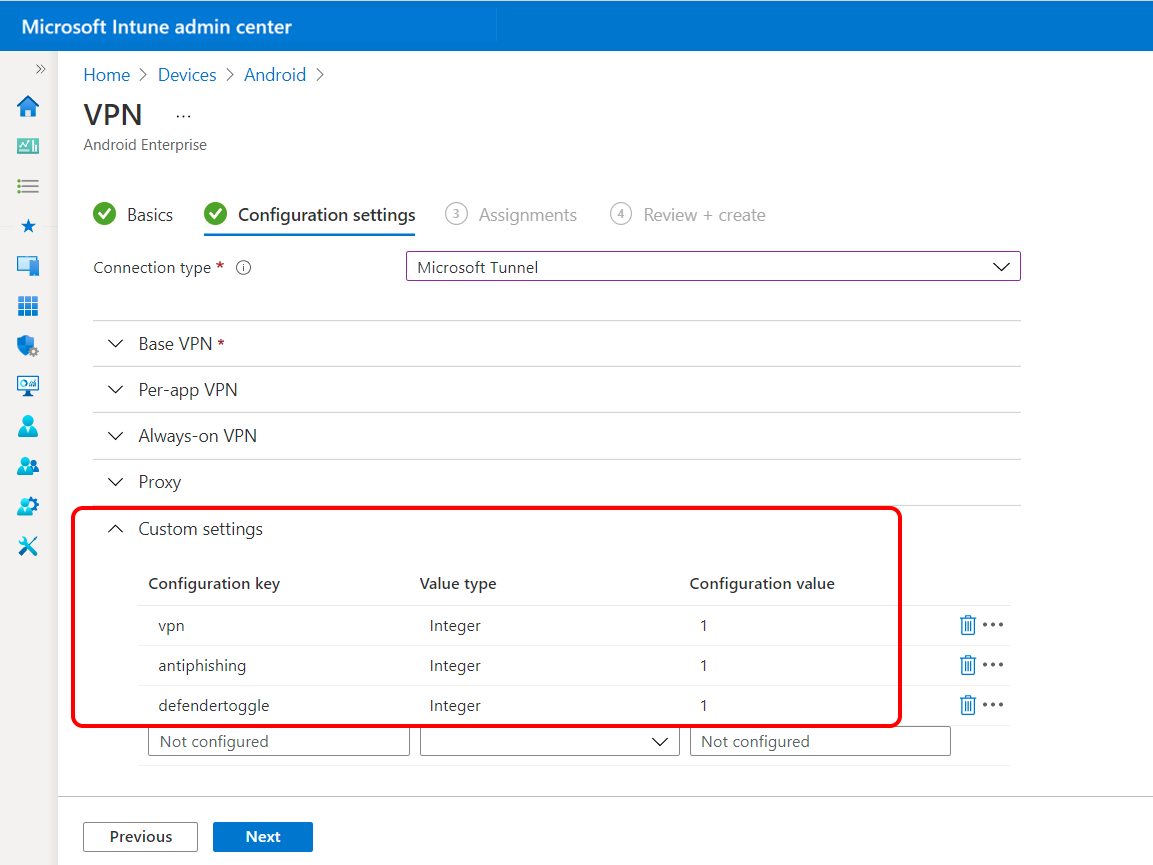

Importante

Pour les appareils Android Enterprise qui utilisent Microsoft Defender pour point de terminaison comme application Microsoft Tunnel cliente et comme application de MTD, vous devez utiliser des paramètres personnalisés pour configurer Microsoft Defender pour point de terminaison au lieu d’un profil de configuration d’application distinct. Si vous n'avez pas l'intention d'utiliser une quelconque fonctionnalité de Defender for Endpoint, y compris la protection Web, utilisez des paramètres personnalisés dans le profil VPN et définissez le paramètre defendertoggle sur 0.

Sous l’onglet Affectations, configurez les groupes qui recevront ce profil.

Sous l’onglet Vérifier + créer, vérifiez la configuration, puis sélectionnez Créer pour l’enregistrer.

iOS

Connectez-vous à Microsoft Intune centre> d’administrationAppareils>Gérer les appareils>Configuration>Créer.

Pour Plateforme, sélectionnez iOS/iPadOS et, pour Profil, sélectionnez VPN, puis Créer.

Sous l’onglet Informations de base, entrez un Nom et une Description(facultatif), puis sélectionnez Suivant.

Pour Type de connexion, sélectionnez Microsoft Tunnel , puis configurez les éléments suivants :

VPN de base :

- Pour Nom de la connexion, spécifiez un nom à afficher aux utilisateurs.

- Pour Site Microsoft Tunnel, sélectionnez le site de tunnel utilisé par ce profil VPN.

Remarque

Lorsque vous utilisez la connexion VPN Microsoft Tunnel et Defender Web Protection en mode combiné sur les appareils iOS, il est essentiel de configurer les règles « À la demande » pour activer efficacement le paramètre « Se déconnecter en veille ». Si vous ne le faites pas, le VPN tunnel et le VPN Defender sont déconnectés lorsque l’appareil iOS passe en mode veille, alors que le VPN est activé.

VPN par application :

Pour activer un VPN par application, sélectionnez Activer. Des étapes de configuration supplémentaires sont requises pour les VPN iOS par application. Lorsque le VPN par application est configuré, iOS ignore vos règles de tunneling fractionné.Pour plus d’informations, consultez VPN par application pour iOS/iPadOS.

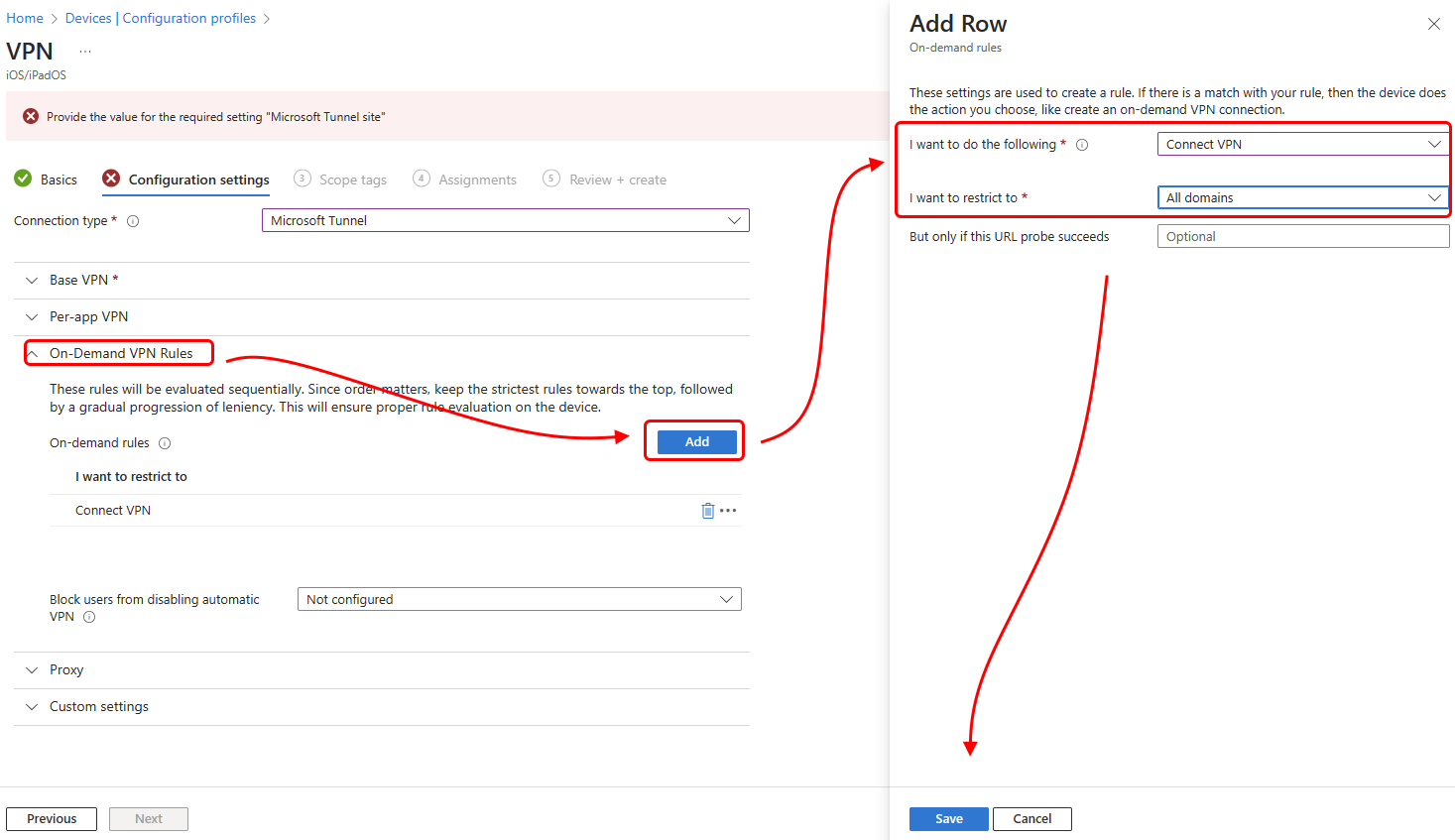

Règles VPN à la demande :

Définissez des règles à la demande qui autorisent l’utilisation du VPN quand des conditions sont remplies pour des noms de domaine complets ou des adresses IP spécifiques.Pour plus d’informations, consultez Paramètres VPN automatiques.

Proxy :

Configurez les détails du serveur proxy pour votre environnement.

Remarque

Lorsque vous utilisez la connexion VPN Microsoft Tunnel et Defender Web Protection en mode combiné sur les appareils iOS, il est essentiel de configurer les règles « à la demande » pour activer efficacement le paramètre « Se déconnecter en veille ». Pour configurer la règle à la demande lors de la configuration du profil VPN Tunnel :

- Dans la page Paramètres de configuration, développez la section Règles VPN à la demande .

- Pour Règles à la demande , sélectionnez Ajouter pour ouvrir le volet Ajouter une ligne .

- Dans le volet Ajouter une ligne , définissez Je souhaite effectuer les opérations suivantes sur Connexion VPN, puis pour Je souhaite restreindre , sélectionnez une restriction, comme Tous les domaines.

- Si vous le souhaitez, vous pouvez ajouter une URL au champ But uniquement si cette sonde d’URL réussit .

- Sélectionnez Enregistrer.

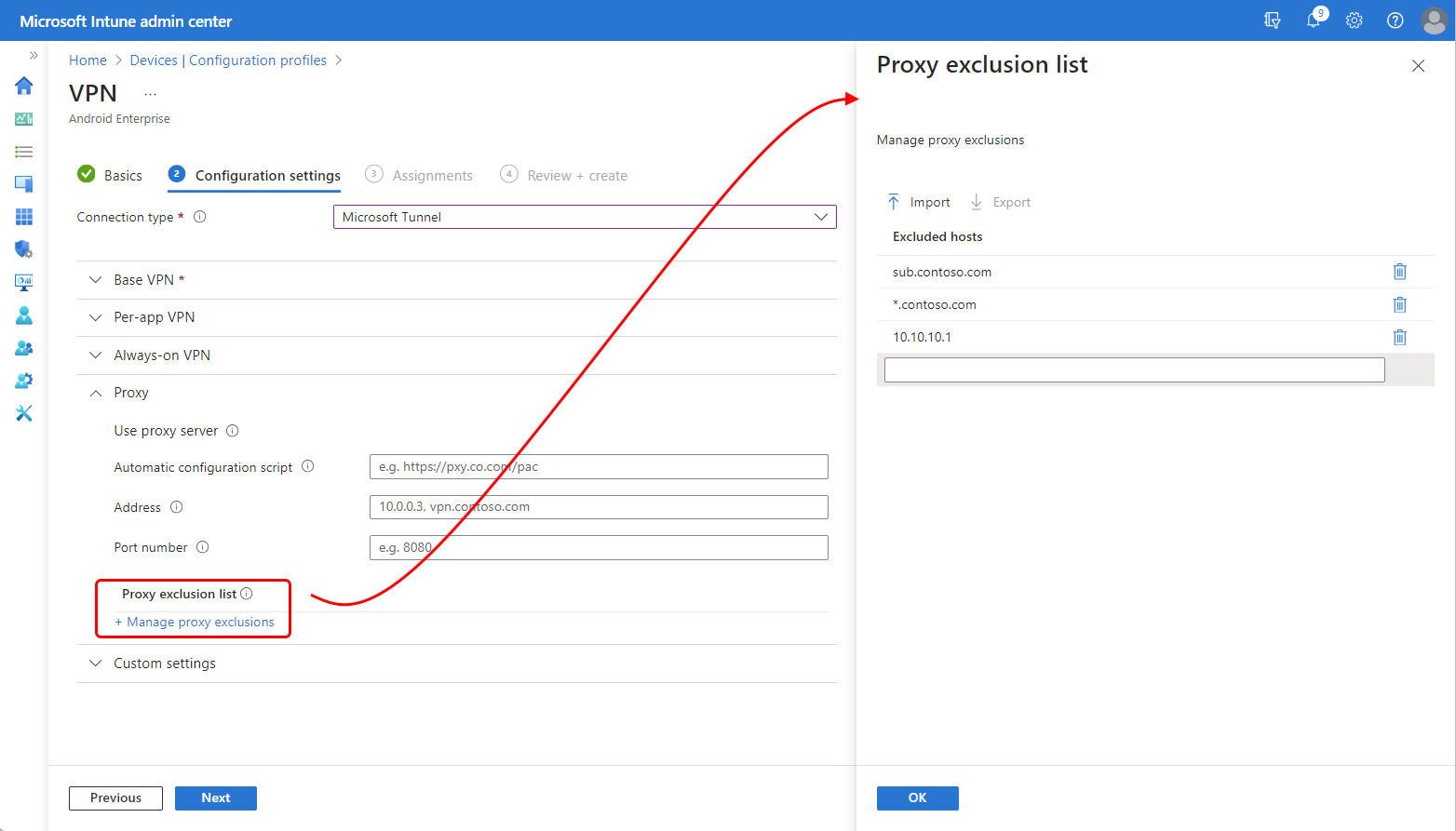

Utiliser une liste d’exclusion de proxy pour Android Entreprise

Lorsque vous utilisez un seul serveur proxy direct dans votre environnement, vous pouvez utiliser une liste d’exclusion de proxy dans vos profils VPN Microsoft Tunnel pour Android Entreprise. Les listes d’exclusion de proxy sont prises en charge pour Microsoft Tunnel et Microsoft Tunnel pour la GAM.

Importante

La liste d’exclusions de proxy est prise en charge uniquement lorsque vous utilisez un seul serveur proxy direct proxy. Ils ne sont pas pris en charge dans les environnements où plusieurs serveurs proxy sont utilisés.

La liste d’exclusions de proxy dans le profil VPN prend en charge l’entrée de domaines spécifiques qui sont ensuite exclus de votre configuration de proxy direct pour les appareils qui reçoivent et utilisent le profil.

Les formats suivants sont pris en charge pour les entrées de liste d’exclusion :

- URL complètes avec correspondance exacte du sous-domaine. Par exemple,

sub.contoso.com - Caractère générique de début dans les URL. Par exemple, à l’aide de l’exemple d’URL complète, nous pouvons remplacer le sous-nom de domaine (sub) de début par un astérisque pour étendre la prise en charge afin d’inclure tous les sous-domaines de contso.com :

*.contoso.com - Adresses IPv4 et IPv6

Les formats non pris en charge sont les suivants :

- Caractères génériques internes. Par exemple :

con*oso.com,contos*.cometcontoso.*

Configurer la liste d’exclusion de proxy

Vous pouvez configurer la liste d’exclusions lorsque vous modifiez ou créez un profil VPN Microsoft Tunnel pour la plateforme Android Enterprise.

Lorsque vous accédez à la page Paramètres de configuration après avoir défini le Type de connexion sur Microsoft Tunnel :

Développez Proxy, puis pour Liste d’exclusions de proxy, sélectionnez Gérer les exclusions de proxy.

Dans le volet Liste d’exclusion du proxy :

- Dans la zone de saisie de texte, spécifiez une URL ou une adresse IP unique. Chaque fois que vous ajoutez une entrée, une nouvelle zone de saisie de texte est fournie pour d’autres entrées.

- Sélectionnez Importer pour ouvrir le volet Importer les exclusions de proxy , où vous pouvez ensuite importer une liste au format de fichier CSV.

- Sélectionnez Exporter pour exporter la liste d’exclusions actuelle à partir de ce profil, au format de fichier CSV.

Sélectionnez OK pour enregistrer la configuration de votre liste d’exclusion de proxy, puis continuez à modifier le profil VPN.

Utiliser des paramètres personnalisés pour Microsoft Defender pour point de terminaison

Intune prend en charge Microsoft Defender pour point de terminaison en tant qu’application MTD et en tant qu’application cliente Microsoft Tunnel sur les appareils Android Enterprise. Si vous utilisez Defender pour point de terminaison pour l’application cliente Microsoft Tunnel et en tant qu’application MTD, vous pouvez utiliser paramètres personnalisés dans votre profil VPN pour Microsoft Tunnel afin de simplifier vos configurations. L’utilisation de paramètres personnalisés dans le profil VPN remplace la nécessité d’utiliser un profil de configuration d’application distinct.

Pour les appareils inscrits en tant que profil professionnel Android Entreprise appartenant à l’utilisateur qui utilisent Defender pour point de terminaison à ces deux fins, vous devez utiliser des paramètres personnalisés au lieu d’un profil de configuration d’application. Sur ces appareils, le profil de configuration de l’application Defender pour point de terminaison est en conflit avec Microsoft Tunnel et peut empêcher l’appareil de se connecter à Microsoft Tunnel.

Si vous utilisez Microsoft Defender pour point de terminaison pour Microsoft Tunnel mais pas MTD, vous continuez à utiliser le profil de configuration du tunnel d’application pour configurer Microsoft Defender pour point de terminaison en tant que client Tunnel.

Ajouter la prise en charge de la configuration des applications pour Microsoft Defender pour point de terminaison à un profil VPN pour Microsoft Tunnel

Utilisez les informations suivantes pour configurer les paramètres personnalisés d’un profil VPN afin de configurer Microsoft Defender pour point de terminaison à la place d’un profil de configuration d’application distinct. Les paramètres disponibles varient en fonction de la plateforme.

Pour les appareils Android Enterprise :

| Clé de configuration | Type de valeur | Valeur de configuration | Description |

|---|---|---|---|

| VPN | Entier | Options : 1 - Activer (par défaut) 0 - Désactiver |

Définissez cette option sur Activer pour permettre à la fonctionnalité anti-hameçonnage de Microsoft Defender pour point de terminaison d’utiliser un VPN local. |

| antihameçonnage | Entier | Options : 1 - Activer (par défaut) 0 - Désactiver |

Défini sur Activer pour activer Microsoft Defender pour point de terminaison anti-hameçonnage. Lorsque vous désactivez ce paramètre, la fonctionnalité anti-hameçonnage est désactivée. |

| defendertoggle | Entier | Options : 1 - Activer (par défaut) 0 - Désactiver |

Défini sur Activer pour utiliser Microsoft Defender pour point de terminaison. Lorsque vous désactivez ce paramètre, aucune fonctionnalité Microsoft Defender pour point de terminaison n’est disponible. |

Pour les appareils iOS/iPad :

| Clé de configuration | Valeurs | Description |

|---|---|---|

| TunnelOnly |

True : toutes les fonctionnalités de Defender pour point de terminaison sont désactivées. Ce paramètre doit être utilisé si vous utilisez l’application uniquement pour les fonctionnalités tunnel.

False(valeur par défaut) : la fonctionnalité Defender pour point de terminaison est activée. |

Détermine si l’application Defender est limitée uniquement à Microsoft Tunnel ou si l’application prend également en charge l’ensemble complet des fonctionnalités de Defender pour point de terminaison. |

| WebProtection |

True(valeur par défaut) : La protection web est activée et les utilisateurs peuvent voir l’onglet Protection web dans l’application Defender pour point de terminaison.

False : la protection web est désactivée. Si un profil VPN Tunnel est déployé, les utilisateurs peuvent uniquement voir les onglets Tableau de bord et Tunnel dans l’application Defender pour point de terminaison. |

Détermine si Defender pour Endpoint Web Protection (fonctionnalité anti-hameçonnage) est activé pour l’application. Par défaut, cette fonctionnalité est en place. |

| AutoOnboard |

True : si La protection web est activée, l’application Defender pour point de terminaison se voit automatiquement accorder des autorisations pour ajouter des connexions VPN sans demander à l’utilisateur. Une règle à la demande « Connexion VPN » est requise. Pour plus d’informations sur les règles à la demande, consultez Paramètres VPN automatiques.

False(valeur par défaut) : si La protection web est activée, l’utilisateur est invité à autoriser l’application Defender pour point de terminaison à ajouter des configurations VPN. |

Détermine si Defender pour Endpoint Web Protection est activé sans demander à l’utilisateur d’ajouter une connexion VPN (car un VPN local est nécessaire pour la fonctionnalité de protection web). Ce paramètre s’applique uniquement si WebProtection est définie sur True. |

Configurer le mode TunnelOnly pour se conformer à la limite de données de l’Union européenne

D’ici la fin de l’année civile 2022, toutes les données personnelles, y compris le contenu client (CC), l’EUII, l’EUPI et les données de support doivent être stockées et traitées dans l’Union européenne (UE) pour les locataires de l’UE.

La fonctionnalité VPN Microsoft Tunnel dans Defender pour point de terminaison est conforme à la norme EUDB (European Union Data Boundary). Toutefois, alors que les composants de protection contre les menaces defender pour point de terminaison liés à la journalisation ne sont pas encore conformes à EUDB, Defender pour point de terminaison fait partie de l’addendum sur la protection des données (DPA) et est conforme au Règlement général sur la protection des données (RGPD).

En attendant, les clients Microsoft Tunnel avec des locataires de l’UE peuvent activer le mode TunnelOnly dans l’application cliente Defender pour point de terminaison. Pour configurer cela, procédez comme suit :

Suivez les étapes décrites dans Installer et configurer la solution VPN Microsoft Tunnel pour Microsoft Intune | Microsoft Learn pour créer une stratégie de configuration d’application, qui désactive la fonctionnalité Defender pour point de terminaison.

Créez une clé appelée TunnelOnly et définissez la valeur sur True.

En configurant le mode TunnelOnly, toutes les fonctionnalités de Defender pour point de terminaison sont désactivées, tandis que les fonctionnalités tunnel restent disponibles pour une utilisation dans l’application.

Les comptes invités et les comptes Microsoft (MSA) qui ne sont pas spécifiques au locataire de votre organization ne sont pas pris en charge pour l’accès interlocataire à l’aide du VPN Microsoft Tunnel. Cela signifie que ces types de comptes ne peuvent pas être utilisés pour accéder en toute sécurité aux ressources internes via le VPN. Il est important de garder cette limitation à l’esprit lors de la configuration de l’accès sécurisé aux ressources internes à l’aide du VPN Microsoft Tunnel.

Pour plus d’informations sur la limite de données de l’UE, consultez Limites de données de l’UE pour le cloud Microsoft | Forum aux questions sur le blog microsoft sur la sécurité et la conformité.

Mettre à niveau Microsoft Tunnel

Intune publie régulièrement des mises à jour sur le serveur Microsoft Tunnel. Pour continuer à bénéficier du support, les serveurs de tunnel doivent exécuter la dernière version, ou présenter au maximum une version de retard.

Par défaut, lorsqu’une nouvelle mise à niveau est disponible, Intune lance automatiquement la mise à niveau des serveurs de tunnel dès que possible, sur chacun des sites de tunnel. Différentes options de gestion du processus de mise à niveau sont disponibles pour vous faciliter la tâche :

- Vous pouvez autoriser la mise à niveau automatique des serveurs sur un site, ou exiger l'approbation de l'administrateur avant que les mises à niveau ne soient effectuées.

- Vous pouvez configurer une fenêtre de maintenance, qui limite le moment où les mises à niveau peuvent commencer sur un site.

Pour plus d'informations sur les mises à niveau de Microsoft Tunnel, notamment sur l'affichage de l'état du tunnel et la configuration des options de mise à niveau, voir Mise à niveau de Microsoft Tunnel.

Mettre à jour le certificat TLS sur le serveur Linux

Vous pouvez utiliser l’outil en ligne de commande ./mst-cli pour mettre à jour le certificat TLS sur le serveur :

PFX :

- Copiez le fichier de certificat sur /etc/mstunnel/private/site.pfx

- Exécuter :

mst-cli import_cert - Exécuter :

mst-cli server restart

PEM :

- Copiez le nouveau certificat dans /etc/mstunnel/certs/site.crt

- Copiez la clé privée dans /etc/mstunnel/private/site.key

- Exécuter :

mst-cli import_cert - Exécuter :

mst-cli server restart

Remarque

Commande « import-cert » avec un paramètre supplémentaire appelé « delay ». Ce paramètre vous permet de spécifier le délai en minutes avant l’utilisation du certificat importé. Exemple : mst-cli import_cert delay 10080

Pour plus d’informations sur mst-cli, consultez Référence pour Microsoft Tunnel.

Utiliser un conteneur Podman sans racine

Lorsque vous utilisez Red Hat Linux avec des conteneurs Podman pour héberger votre Microsoft Tunnel, vous pouvez configurer le conteneur en tant que conteneur sans racine.

L’utilisation d’un conteneur sans racine peut aider à limiter l’impact d’une séquence d’échappement de conteneur, tous les fichiers dans et sous le dossier /etc/mstunnel sur le serveur appartenant à un compte de service utilisateur non privilégié. Le nom du compte sur le serveur Linux qui exécute Tunnel est inchangé par rapport à une installation standard, mais il est créé sans autorisations utilisateur racine.

Pour utiliser correctement un conteneur Podman sans racine, vous devez :

- Configurez les prérequis supplémentaires décrits dans la section suivante.

- Modifiez la ligne de commande du script au démarrage de l’installation de Microsoft Tunnel.

Une fois les prérequis en place, vous pouvez utiliser la procédure de script d’installation pour d’abord télécharger le script d’installation, puis exécuter l’installation à l’aide de la ligne de commande du script modifié.

Prérequis supplémentaires pour les conteneurs Podman sans racine

L’utilisation d’un conteneur Podman sans racine nécessite que votre environnement remplisse les conditions préalables suivantes, qui s’ajoutent aux prérequis Microsoft Tunnel par défaut :

Plateforme prise en charge :

Le serveur Linux doit exécuter Red Hat (RHEL) 8.8 ou version ultérieure.

Le conteneur doit exécuter Podman 4.6.1 ou une version ultérieure. Les conteneurs sans racine ne sont pas pris en charge avec Docker.

Le conteneur sans racine doit être installé sous le dossier /home .

Le dossier /home doit disposer d’un minimum de 10 Go d’espace libre.

Débit :

- Le débit maximal ne doit pas dépasser 230 Mbits/s

Réseau :

Les paramètres réseau suivants, qui ne sont pas disponibles dans un espace de noms sans racine, doivent être définis dans /etc/sysctl.conf :

net.core.somaxconn=8192net.netfilter.nf_conntrack_acct=1net.netfilter.nf_conntrack_timestamp=1

En outre, si vous liez la passerelle tunnel sans racine à un port inférieur à 1024, vous devez également ajouter le paramètre suivant dans /etc/sysctl.conf et le définir sur le port que vous utilisez :

net.ipv4.ip_unprivileged_port_start

Par exemple, pour spécifier le port 443, utilisez l’entrée suivante : net.ipv4.ip_unprivileged_port_start=443

Après avoir modifié sysctl.conf, vous devez redémarrer le serveur Linux avant que les nouvelles configurations prennent effet.

Proxy sortant pour l’utilisateur sans racine :

Pour prendre en charge un proxy sortant pour l’utilisateur sans racine, modifiez /etc/profile.d/http_proxy.sh et ajoutez les deux lignes suivantes. Dans les lignes suivantes, 10.10.10.1:3128 est un exemple d’entrée address :port . Lorsque vous ajoutez ces lignes, remplacez 10.10.10.1:3128 par les valeurs de l’adresse IP et du port de votre proxy :

export http_proxy=http://10.10.10.1:3128export https_proxy=http://10.10.10.1:3128

Ligne de commande d’installation modifiée pour les conteneurs Podman sans racine

Pour installer Microsoft Tunnel dans un conteneur Podman sans racine, utilisez la ligne de commande suivante pour commencer le script d’installation. Cette ligne de commande définit mst_rootless_mode en tant que variable d’environnement et remplace l’utilisation de la ligne de commande d’installation par défaut à l’étape 2 de la procédure d’installation :

mst_rootless_mode=1 ./mstunnel-setup

Désinstaller Microsoft Tunnel

Pour désinstaller le produit, exécutez mst-cli uninstall à partir du serveur Linux en tant que racine. Cela supprime également le serveur du centre d’administration Intune.

Contenu connexe

Utiliser l'accès conditionnel avec le Microsoft Tunnel

Surveiller Microsoft Tunnel