Microsoft Tunnel pour la gestion des applications mobiles pour iOS/iPadOS

Remarque

Cette fonctionnalité est disponible en tant que module complémentaire Intune. Pour plus d’informations, consultez Utiliser les fonctionnalités du module complémentaire Intune Suite.

Lorsque vous ajoutez Microsoft Tunnel pour la gestion des applications mobiles (MAM) à votre locataire, vous pouvez utiliser Microsoft Tunnel passerelle VPN avec des appareils iOS non inscrits pour prendre en charge mam dans les scénarios suivants :

- Fournir un accès sécurisé aux ressources locales à l’aide de l’authentification moderne, de l’authentification unique (SSO) et de l’accès conditionnel.

- Autoriser les utilisateurs finaux à utiliser leur appareil personnel pour accéder aux ressources locales de l’entreprise. L’inscription À GPM (Mobile Gestion des appareils) n’est pas obligatoire et les données d’entreprise restent protégées.

- Autoriser les organisations à adopter un programme BYOD (bring-your-own-device). Les appareils BYOD ou personnels réduisent le coût total de possession global, garantissent la confidentialité des utilisateurs et les données d’entreprise restent protégées sur ces appareils.

S’applique à :

- iOS/iPadOS

Tunnel pour MAM iOS est un outil puissant qui permet aux organisations de gérer et de protéger leurs applications mobiles en toute sécurité. La connexion VPN pour cette solution est fournie via le kit de développement logiciel (SDK) iOS Microsoft Tunnel pour la GAM.

En plus d’utiliser MAM Tunnel avec des appareils non inscrits, vous pouvez également l’utiliser avec des appareils inscrits. Toutefois, un appareil inscrit doit utiliser les configurations de tunnel MDM ou de tunnel MAM, mais pas les deux. Par exemple, les appareils inscrits ne peuvent pas avoir une application telle que Microsoft Edge qui utilise des configurations de tunnel MAM, tandis que d’autres applications utilisent des configurations MDM Tunnel.

Essayer la démonstration interactive

La démonstration interactive de Microsoft Tunnel pour la gestion des applications mobiles pour iOS/iPadOS montre comment Tunnel pour MAM étend l’passerelle VPN Microsoft Tunnel pour prendre en charge les appareils iOS et iPadOS non inscrits avec Intune.

Support du cloud secteur public

Microsoft Tunnel pour la GAM sur iOS/iPadOS est pris en charge avec les environnements cloud souverains suivants :

- U.S. Government Community Cloud (GCC) High

- Département de la Défense des États-Unis (DoD)

Microsoft Tunnel pour la GAM sur iOS/iPadOS ne prend pas en charge la norme FIPS (Federal Information Processing Standard).

Pour plus d’informations, consultez Microsoft Intune pour la description du service US Government GCC.

Kits de développement logiciel (SDK) requis pour iOS

Pour utiliser l’Microsoft Tunnel pour la GAM iOS, vous devez mettre à jour vos applications métier pour intégrer les trois Kits de développement logiciel (SDK) suivants. Vous trouverez des conseils pour l’intégration de chaque KIT de développement logiciel (SDK) plus loin dans cet article :

- Kit de développement logiciel (SDK) d’applications pour iOS

- Bibliothèque d’authentification Microsoft (MSAL)

- Tunnel pour le KIT de développement logiciel (SDK) iOS MAM

Tunnel pour l’architecture du KIT de développement logiciel (SDK) iOS MAM

Le diagramme suivant décrit le flux d’une application managée qui a été intégrée avec succès avec le Kit de développement logiciel (SDK) Tunnel pour MAM pour iOS.

Actions

- Lors du lancement initial de l’application, une connexion est établie via le Kit de développement logiciel (SDK) Tunnel for MAM.

- Un jeton d’authentification est requis pour l’authentification.

- L’appareil dispose peut-être déjà d’un jeton d’authentification Microsoft Entra obtenu à partir d’une connexion précédente à l’aide d’une autre application compatible GAM sur l’appareil (comme Outlook, Microsoft Edge et les applications mobiles Microsoft 365 Office).

- Une liaison TCP Connect (LIAISON TLS) se produit avec le jeton au serveur tunnel.

- Si UDP est activé sur la passerelle Microsoft Tunnel, une connexion de canal de données à l’aide de DTLS est établie. Si UDP est désactivé, TCP est utilisé pour établir le canal de données vers la passerelle Tunnel. Consultez les notes TCP, UDP dans l’architecture Microsoft Tunnel.

- Lorsque l’application mobile établit une connexion à une ressource d’entreprise locale :

- Une demande de connexion d’API Microsoft Tunnel pour la GAM pour cette ressource d’entreprise se produit.

- Une requête web chiffrée est envoyée à la ressource d’entreprise.

Remarque

Le Kit de développement logiciel (SDK) iOS Tunnel pour MAM fournit un tunnel VPN. Il s’agit de la couche réseau au sein de l’application. Les connexions VPN ne sont pas affichées dans les paramètres iOS.

Chaque application métier (LOB) qui est intégrée à Tunnel pour MAM iOS-SDK et qui s’exécute au premier plan représente une connexion cliente active sur le serveur Tunnel Gateway. L’outil en ligne de commande mst-cli peut être utilisé pour surveiller les connexions clientes actives. Pour plus d’informations sur l’outil en ligne de commande mst-cli, consultez Informations de référence sur Microsoft Tunnel Gateway.

Configurer des stratégies Intune pour Microsoft Tunnel pour la GAM iOS

Microsoft Tunnel pour la GAM iOS utilise les stratégies et profils de Intune suivants :

- Stratégie de configuration d’application : configure les paramètres de la passerelle Microsoft Tunnel pour les applications Edge et métier. Vous pouvez ajouter tous les certificats approuvés requis pour l’accès aux ressources locales.

- Protection d'applications stratégie : configure les paramètres de protection des données. Il établit également un moyen de déployer une stratégie de configuration d’application qui configure les paramètres Microsoft Tunnel pour les applications Edge et LOB.

- Profil de certificat approuvé : pour les applications qui se connectent à des ressources locales et sont protégées par un certificat SSL/TLS émis par une autorité de certification locale ou privée.

Configurer une stratégie de configuration d’application pour les applications métier

Créez une stratégie de configuration d’application pour les applications qui utilisent Tunnel pour gam. Cette stratégie configure une application pour qu’elle utilise un site de passerelle Microsoft Tunnel, un proxy et des certificats approuvés spécifiques pour les applications métier et edge. Ces ressources sont utilisées lors de la connexion à des ressources locales.

Connectez-vous au Centre d’administration Microsoft Intune et accédez à Applications>App Configuration stratégies>Ajouter des>applications gérées.

Sous l’onglet Informations de base , entrez un Nom pour la stratégie et une Description (facultatif).

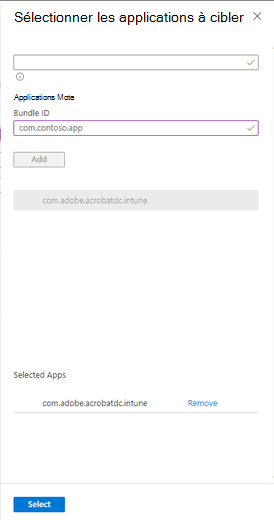

Pour applications métier, sélectionnez + Sélectionner des applications personnalisées pour ouvrir le volet Sélectionner les applications vers la cible . Dans le volet Sélectionner les applications à cibler :

- Pour l’ID d’offre groupée ou de package, spécifiez l’ID d’offre groupée des applications métier

- Pour Plateforme, sélectionnez iOS/iPadOS, puis Ajouter.

- Sélectionnez l’application que vous venez d’ajouter, puis Sélectionnez.

Remarque

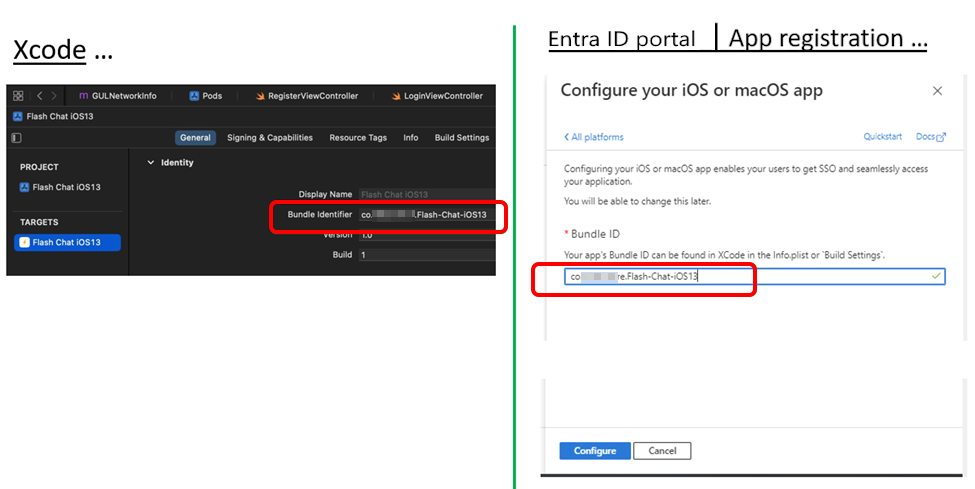

Les applications métier nécessitent Intune sdk d’application pour l’intégration iOS et MSAL. MSAL nécessite une inscription d’application Microsoft Entra. Vérifiez que l’ID d’offre groupée utilisé dans la stratégie de configuration de l’application est le même ID d’offre groupée que celui spécifié dans l’inscription de l’application Microsoft Entra et dans le projet d’application Xcode. Xcode est l’environnement de développement intégré Apple qui s’exécute sur macOS et utilisé pour intégrer le Kit de développement logiciel (SDK) iOS Tunnel pour MAM à votre application.

Pour obtenir l’ID de bundle d’une application ajouté à Intune, vous pouvez utiliser le centre d’administration Intune.

Après avoir sélectionné une application, sélectionnez Suivant.

Pour plus d’informations sur l’ajout d’applications personnalisées à des stratégies, consultez Stratégies de configuration des applications pour Intune applications gérées par le SDK d’application.

Sous l’onglet Paramètres , développez *Paramètres microsoft Tunnel pour la gestion des applications mobiles et configurez les options suivantes :

Remarque

Lors de la configuration du proxy et du tunneling fractionné :

- Un fichier de script de configuration automatique (PAC) de proxy vous permet d’activer le tunneling fractionné et le proxy.

- Il n’est pas pris en charge pour activer le tunneling fractionné et le proxy lors de l’utilisation d’une adresse proxy ou d’un numéro de port. Tout le trafic passe par le proxy si le serveur proxy est configuré pour les itinéraires inclus. Si le serveur proxy n’est pas configuré pour les itinéraires inclus, tout le trafic est exclu du tunnel.

- Définissez Utiliser Microsoft Tunnel pour la GAM sur Oui.

- Pour Nom de la connexion, spécifiez un nom côté utilisateur pour cette connexion, par exemple mam-tunnel-vpn.

- Ensuite, sélectionnez Sélectionner un site, puis choisissez l’un de vos sites Microsoft Tunnel Gateway. Si vous n’avez pas configuré de site Tunnel Gateway, consultez Configurer Microsoft Tunnel.

- Si votre application nécessite un certificat approuvé, sélectionnez Certificat racine, puis sélectionnez un profil de certificat approuvé à utiliser. Pour plus d’informations, consultez Configurer un profil de certificat approuvé plus loin dans cet article.

Pour les locataires de Microsoft Entra fédérés, les configurations suivantes sont requises pour garantir que vos applications peuvent s’authentifier et accéder aux ressources requises. Cette configuration contourne l’URL du service de jeton sécurisé disponible publiquement :

Sous l’onglet Paramètres , développez Paramètres de configuration généraux , puis configurez la paire Nom et Valeur comme suit pour configurer le profil Edge pour Tunnel :

-

Nom =

com.microsoft.tunnel.custom_configuration -

Valeur =

{"bypassedUrls":["Company'sSTSURL"]}

-

Nom =

Remarque

Le bypassedUrl doit inclure le point de terminaison STS de fédération.

Par exemple, la valeur peut apparaître sous la forme {"bypassedUrls » :["ipcustomer.com », « whatsmyip.org"]}.

Après avoir configuré les paramètres mam tunnel, sélectionnez Suivant pour ouvrir l’onglet Affectations .

Sous l’onglet Affectations, sélectionnez Ajouter Groupes, puis sélectionnez un ou plusieurs groupes d’utilisateurs Microsoft Entra qui recevront cette stratégie. Après avoir configuré les groupes, sélectionnez Suivant.

Sous l’onglet Vérifier + créer , sélectionnez Créer pour terminer la création de la stratégie et déployer la stratégie sur les groupes attribués.

La nouvelle stratégie apparaît dans la liste des stratégies de configuration d’application.

Configurer une stratégie de configuration d’application pour Microsoft Edge

Créez une stratégie de configuration d’application pour Microsoft Edge. Cette stratégie configure Edge sur l’appareil pour qu’il se connecte à Microsoft Tunnel.

Remarque

Si vous avez déjà créé une stratégie de configuration d’application pour votre application métier, vous pouvez la modifier pour inclure Edge et les paramètres de paire clé/valeur requis.

Dans le Centre d’administration Microsoft Intune, accédez à Applications>App Configuration stratégies>Ajouter des>applications gérées.

Sous l’onglet Informations de base :

- Entrez un Nom pour la stratégie et une Description (facultatif).

- Cliquez sur Sélectionner des applications publiques, sélectionnez Microsoft Edge pour iOS/iPadOS, puis cliquez sur Sélectionner.

- Une fois Microsoft Edge répertorié pour applications publiques, sélectionnez Suivant.

Sous l’onglet Paramètres , développez Paramètres de configuration généraux , puis configurez la paire Nom et Valeur comme suit pour configurer le profil Edge pour Tunnel :

Nom Description com.microsoft.intune.mam.managedbrowser.StrictTunnelMode

Valeur :TrueLorsqu’il Trueest défini sur , il fournit la prise en charge du mode tunnel strict à Edge. Lorsque des utilisateurs se connectent à Edge avec un compte organization, si le VPN n’est pas connecté, le mode tunnel strict bloque le trafic Internet.

Lorsque le VPN se reconnecte, la navigation Internet est à nouveau disponible.com.microsoft.intune.mam.managedbrowser.TunnelAvailable.IntuneMAMOnly

Valeur :TrueLorsqu’il Trueest défini sur , il fournit la prise en charge du basculement d’identité vers Edge.

Lorsque les utilisateurs se connectent avec un compte professionnel ou scolaire, Edge se connecte automatiquement au VPN. Lorsque les utilisateurs activent la navigation en privé, Edge bascule vers un compte personnel et déconnecte le VPN.Locataires fédérés Microsoft Entra uniquement com.microsoft.tunnel.custom_configuration

Valeur :{"bypassedUrls":["Company'sSTSURL"]}Utilisé par les locataires de Microsoft Entra fédérés. Pour vous assurer que Edge peut s’authentifier et accéder aux ressources requises, ce paramètre est requis. Il contourne l’URL du service de jeton sécurisé disponible publiquement.

LabypassedUrlvaleur doit inclure le point de terminaison STS de fédération. Par exemple, la valeur peut être semblable à{"bypassedUrls":["ipcustomer.com", "whatsmyip.org"]}.L’image suivante montre le

bypassedUrlparamètre dans une stratégie de configuration d’application pour Microsoft Edge :

Remarque

Vérifiez qu’il n’y a pas d’espaces de fin à la fin des paramètres de configuration générale.

Vous pouvez utiliser cette même stratégie pour configurer d’autres configurations Microsoft Edge dans la catégorie paramètres de configuration Microsoft Edge . Une fois que des configurations supplémentaires pour Microsoft Edge sont prêtes, sélectionnez Suivant.

Sous l’onglet Affectations, sélectionnez Ajouter Groupes, puis sélectionnez un ou plusieurs groupes Microsoft Entra qui recevront cette stratégie. Après avoir configuré les groupes, sélectionnez Suivant.

Sous l’onglet Vérifier + créer, sélectionnez Créer pour terminer la création de la stratégie et déployer la stratégie sur les groupes attribués.

Configurer une stratégie de protection des applications

Une stratégie Protection d'applications est nécessaire pour configurer Microsoft Tunnel pour les applications qui utilisent le Microsoft Tunnel pour la GAM iOS.

Cette stratégie fournit la protection des données nécessaire et établit un moyen de fournir une stratégie de configuration d’application aux applications. Pour créer une stratégie de protection des applications, procédez comme suit :

Connectez-vous au Centre d’administration Microsoft Intune et accédez à Applications>Protection d'applications stratégies>+ Créer une stratégie>, puis sélectionnez iOS/iPadOS.

Sous l’onglet Informations de base , entrez un Nom pour la stratégie et une Description (facultatif), puis sélectionnez Suivant.

Sous l’onglet Applications :

- Définissez Applications cibles sur tous les types d’appareils sur Non.

- Pour Types d’appareils, sélectionnez Non géré.

Pour Applications métier, sélectionnez + Sélectionner des applications personnalisées pour ouvrir le volet Sélectionner les applications à cibler . Ensuite, dans le volet Sélectionner les applications à cibler :

- Pour ID de bundle, spécifiez l’ID d’offre groupée des applications métier, puis sélectionnez Ajouter.

- Sélectionnez l’application que vous venez d’ajouter, puis Sélectionnez.

Remarque

Les applications métier nécessitent Intune sdk d’application pour l’intégration iOS et MSAL. MSAL nécessite une inscription d’application Microsoft Entra. Vérifiez que l’ID d’offre groupée utilisé dans la stratégie de configuration de l’application est le même ID d’offre groupée que celui spécifié dans l’inscription de l’application Microsoft Entra et dans le projet d’application Xcode.

Pour obtenir l’ID de bundle d’une application ajouté à Intune, vous pouvez utiliser le centre d’administration Intune.

Sous les onglets Protection des données, Conditions d’accès et Lancement conditionnel , configurez les paramètres de stratégie de protection des applications restants en fonction de vos exigences de déploiement et de protection des données.

Sous l’onglet Affectations, sélectionnez Ajouter Groupes, puis sélectionnez un ou plusieurs groupes d’utilisateurs Microsoft Entra qui recevront cette stratégie. Après avoir configuré les groupes, sélectionnez Suivant.

La nouvelle stratégie apparaît dans la liste des stratégies de Protection d'applications.

Configurer un profil de certificat approuvé

Les applications qui utilisent le tunnel MAM pour se connecter à une ressource locale protégée par un certificat SSL/TLS émis par une autorité de certification locale ou privée nécessitent un profil de certificat approuvé. Si vos applications ne nécessitent pas ce type de connexion, vous pouvez ignorer cette section. Le profil de certificat approuvé n’est pas ajouté à la stratégie de configuration d’application.

Un profil de certificat approuvé est nécessaire pour établir une chaîne d’approbation avec votre infrastructure locale. Le profil permet à l’appareil d’approuver le certificat utilisé par le serveur web ou le serveur d’applications local, garantissant ainsi une communication sécurisée entre l’application et le serveur.

Tunnel pour MAM utilise la charge utile de certificat à clé publique contenue dans le profil de certificat approuvé Intune, mais ne nécessite pas que le profil soit affecté à des groupes d’utilisateurs ou d’appareils Microsoft Entra. Par conséquent, un profil de certificat approuvé pour n’importe quelle plateforme peut être utilisé. Par conséquent, un appareil iOS peut utiliser un profil de certificat approuvé pour Android, iOS ou Windows pour répondre à cette exigence.

Importante

Tunnel pour mam iOS SDK nécessite que les certificats approuvés utilisent le format de certificat binaire X.509 ou PEM encodé DER .

Lors de la configuration du profil de configuration d’application pour une application qui utilisera Tunnel pour gam, vous sélectionnez le profil de certificat utilisé. Pour plus d’informations sur la configuration de ces profils, consultez Profils de certificat racine approuvés pour Microsoft Intune.

Configurer des applications métier dans le centre d’administration Microsoft Entra

Les applications métier qui utilisent Microsoft Tunnel pour la GAM iOS nécessitent :

- Application cloud du principal de service Microsoft Tunnel Gateway

- inscription d’application Microsoft Entra

Principal du service De passerelle Microsoft Tunnel

S’il n’est pas déjà créé pour l’accès conditionnel MDM Microsoft Tunnel, provisionnez l’application cloud du principal de service Microsoft Tunnel Gateway. Pour obtenir des conseils, consultez Utiliser la passerelle VPN Microsoft Tunnel avec des stratégies d’accès conditionnel.

inscription d’application Microsoft Entra

Lorsque vous intégrez le Kit de développement logiciel (SDK) iOS Tunnel pour MAM dans une application métier, les paramètres d’inscription d’application suivants doivent correspondre à votre projet d’application Xcode :

- ID de l’application

- ID client

Selon vos besoins, choisissez l’une des options suivantes :

Créer une inscription d’application

Si vous disposez d’une application iOS qui n’a pas été précédemment intégrée au SDK d’application Intune pour iOS ou à la bibliothèque d’authentification Microsoft (MSAL), vous devez créer une inscription d’application. Les étapes de création d’une inscription d’application sont les suivantes :- Inscription d’application

- Configuration de l’authentification

- Ajout d’autorisations d’API

- Configuration du jeton

- Vérifier à l’aide de l’assistant d’intégration

Mettre à jour une inscription d’application existante

Si vous disposez d’une application iOS précédemment intégrée au KIT de développement logiciel (SDK) d’application Intune pour iOS, vous devez passer en revue et mettre à jour l’inscription d’application existante.

Créer une inscription d’application

Les documents en ligne Microsoft Entra fournissent des instructions détaillées et des conseils sur la création d’une inscription d’application.

Les conseils suivants sont spécifiques à la configuration requise pour l’intégration du Kit de développement logiciel (SDK) iOS Tunnel pour MAM.

Dans le centre d’administration Microsoft Entra de votre locataire, développez Applications, puis sélectionnez inscriptions d'applications>+ Nouvelle inscription.

Dans la page Inscrire une application :

- Spécifier un **Nom pour l’inscription de l’application

- Sélectionnez Compte dans cet annuaire organisationnel uniquement (YOUR_TENANT_NAME uniquement - Locataire unique).

- Il n’est pas nécessaire de fournir un URI de redirection pour l’instant. Un est créé automatiquement au cours d’une étape ultérieure.

Sélectionnez le bouton Inscrire pour terminer l’inscription et ouvre une page Vue d’ensemble de l’inscription de l’application.

Dans le volet Vue d’ensemble, notez les valeurs de l’ID d’application (client) et de l’ID d’annuaire (locataire). Ces valeurs sont requises pour le projet Xcode d’inscriptions d’applications. Après avoir enregistré les deux valeurs, sous Gérer, sélectionnez Authentification.

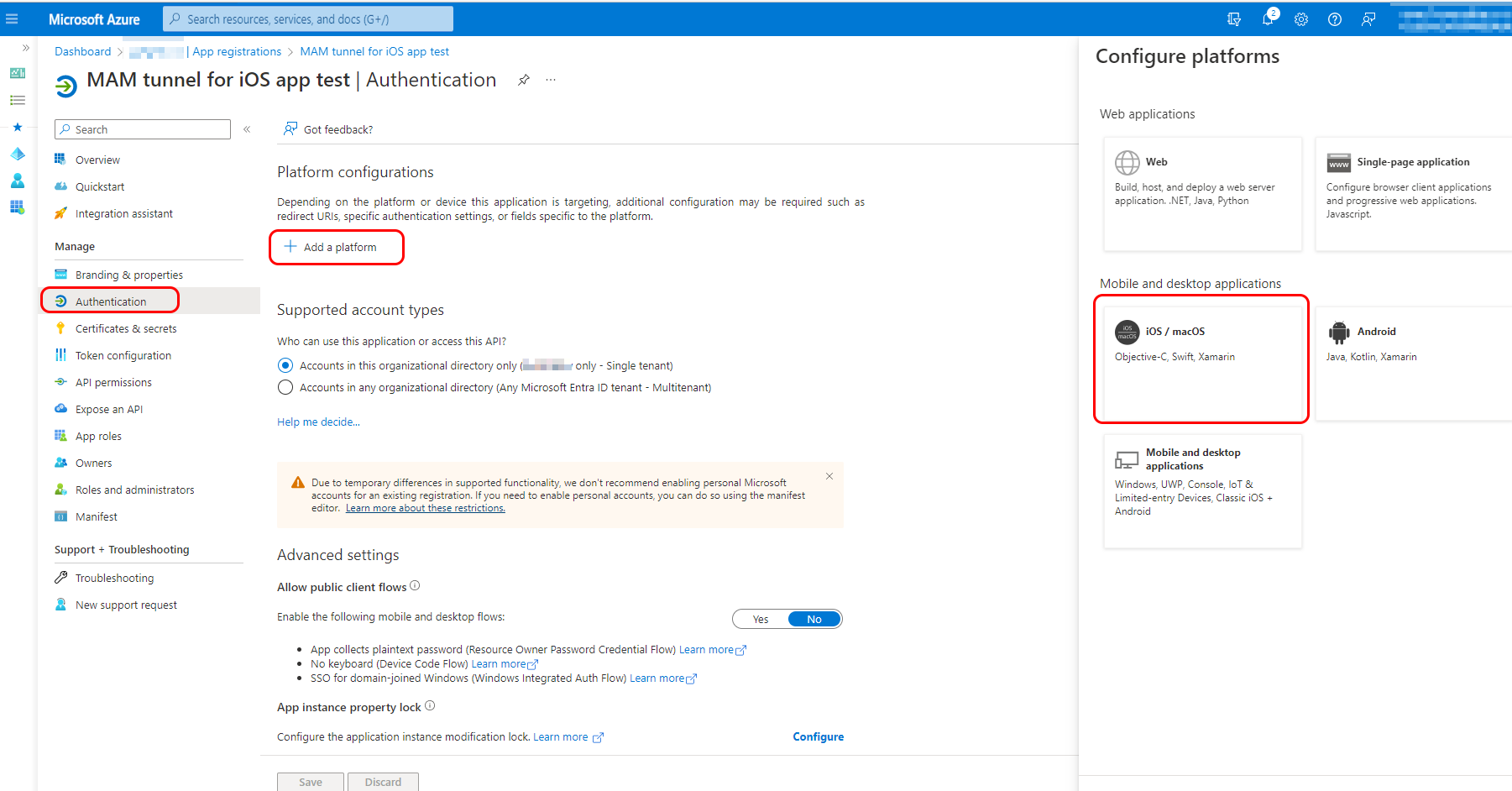

Dans le volet Authentification de l’inscription de votre application, sélectionnez + Ajouter une plateforme, puis sélectionnez la vignette pour iOS/macOS. Le volet Configurer votre application iOS ou macOS s’ouvre .

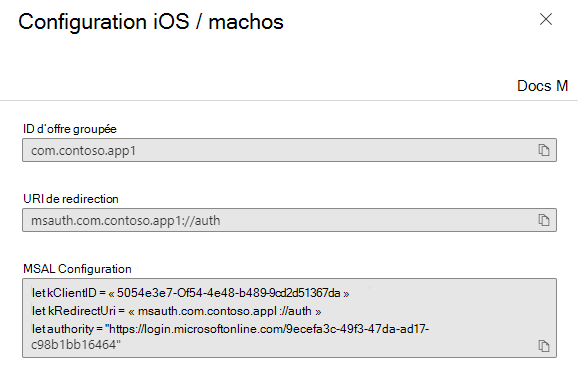

Dans le volet Configurer votre application iOS ou macOS , entrez l’ID de bundle de l’application Xcode à intégrer au Kit de développement logiciel (SDK) iOS Tunnel pour MAM, puis sélectionnez Configurer. Le volet de configuration iOS/macOS s’ouvre.

L’ID de bundle dans cette vue doit correspondre exactement à l’ID de bundle dans Xcode. Ce détail se trouve aux emplacements suivants du projet Xcode :

- info.plist > IntuneMAMSettings : ADALRedirectUri

- Identité générale > du projet > : ID de bundle

Un URI de redirection et une configuration MSAL sont générés automatiquement. Sélectionnez Terminé en bas de la fenêtre de boîte de dialogue pour terminer. Aucun autre paramètre n’est requis pour l’authentification.

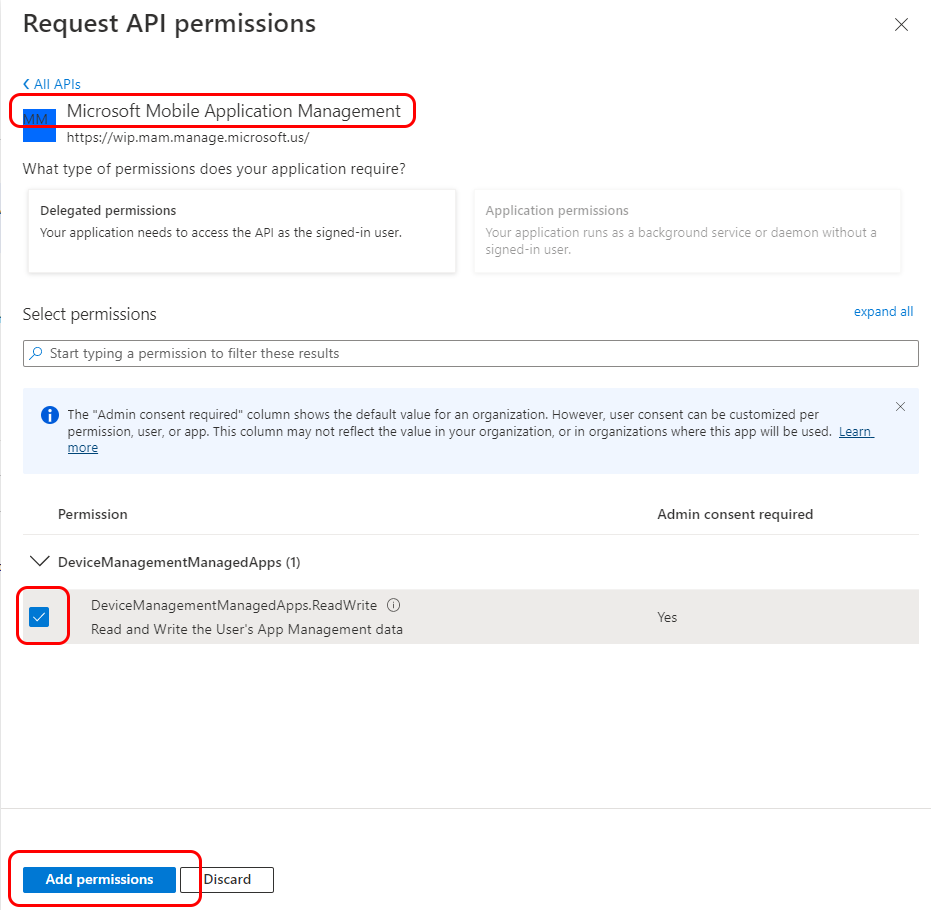

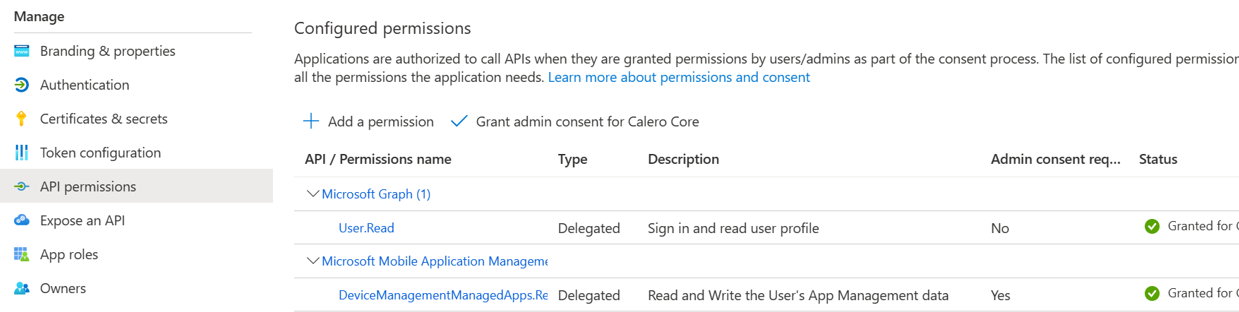

Ensuite, lors de l’affichage de l’inscription de l’application, sélectionnez Autorisations d’API , puis + Ajouter une autorisation. Ajoutez les autorisations d’API pour Microsoft Mobile Application Management et Microsoft Tunnel Gateway :

- Dans la page Demander des autorisations d’API, sélectionnez l’onglet des API que mon organization utilise.

- Recherchez Gestion des applications mobiles Microsoft, sélectionnez le résultat, puis cochez la case.

- Sélectionnez Ajouter des autorisations.

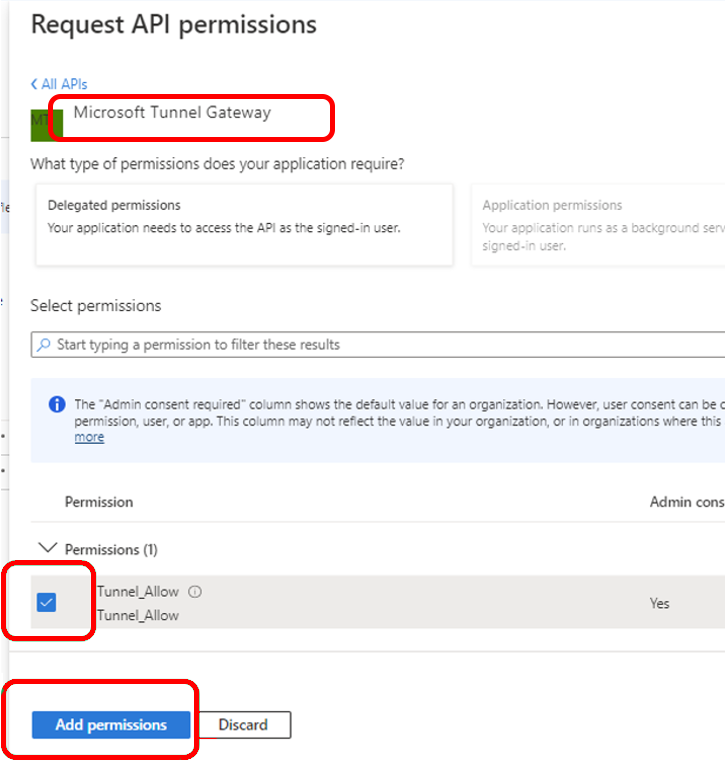

Ensuite, répétez le processus pour la deuxième autorisation :

- Sélectionnez + Ajouter une autorisation et accédez à l’onglet API que mon organization utilise.

- Recherchez Microsoft Tunnel Gateway, sélectionnez le résultat, puis cochez la case Tunnel Allow.

- Sélectionnez Ajouter des autorisations.

Pour terminer la configuration, revenez au volet Autorisations de l’API , sélectionnez Accorder le consentement administrateur pour YOUR_TENANT, puis sélectionnez Oui.

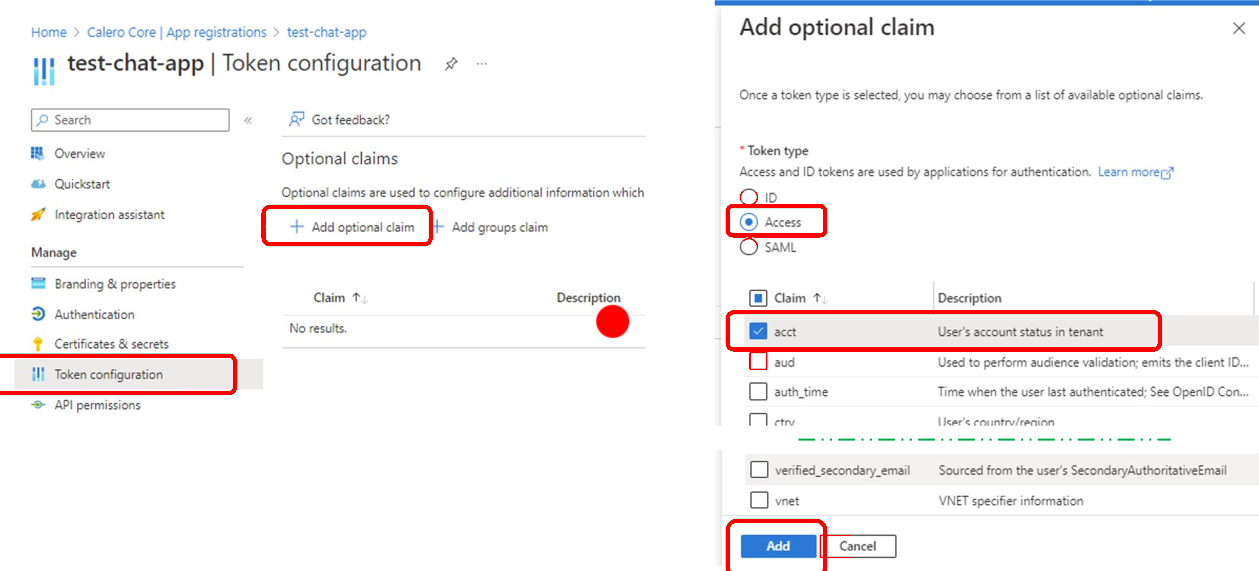

Ensuite, lors de l’affichage de l’inscription de l’application, sélectionnez Configuration du jeton, puis + Ajouter une revendication facultative. Dans la page Ajouter une revendication facultative , pour Type de jeton , sélectionnez Accès, puis, pour Revendication, cochez la case acct. Tunnel pour MAM nécessite ce jeton d’authentification pour authentifier les utilisateurs à Microsoft Entra ID. Sélectionnez Ajouter pour terminer la configuration du jeton.

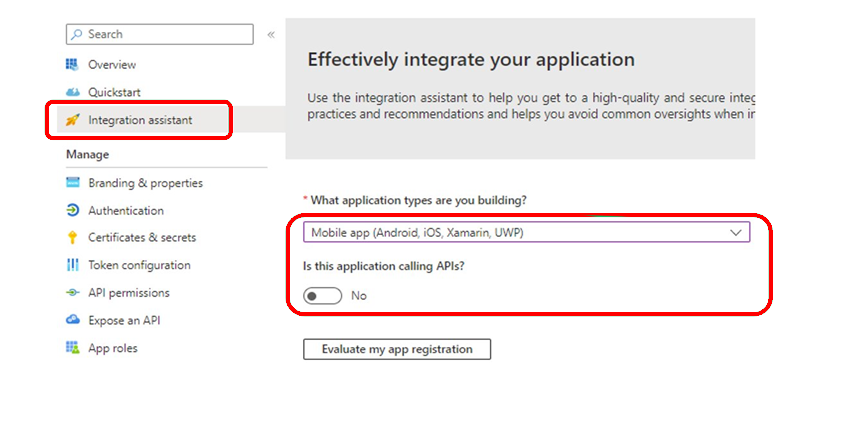

Pour vérifier que tous les paramètres ont été correctement appliqués, sélectionnez Intégration assistant :

- Pour Quels types d’applications créez-vous ? sélectionnez Application mobile (Android, iOS, Xamarin, UWP).

- Définissez Cette application appelant des API ? sur Non, puis sélectionnez Évaluer l’inscription de mon application.

Les résultats doivent afficher un status complet pour les configurations recommandées et les configurations déconseillées.

Mettre à jour une inscription d’application existante

Lorsque vous avez déjà une inscription d’application, vous pouvez choisir de la mettre à jour au lieu d’en créer une nouvelle. Passez en revue les paramètres suivants et apportez des modifications si nécessaire.

- ID d’application et ID de locataire

- Configuration de l’authentification

- Autorisations de l’API

- Configuration du jeton

- Assistant d’intégration

Dans le centre d’administration Microsoft Entra , développez Applications, puis sélectionnez inscriptions d'applications. Ensuite, sélectionnez l’inscription d’application que vous souhaitez examiner et mettre à jour pour ouvrir son volet Vue d’ensemble . Enregistrez les valeurs de l’ID d’application (client) et de l’ID de répertoire (locataire).

Ces valeurs doivent correspondre exactement aux valeurs suivantes dans votre projet d’application Xcode :

- info.plist > IntuneMAMSettings

- ID d’application (client) = ADALClientId

- ID d’annuaire (locataire) = ADALAuthority

- info.plist > IntuneMAMSettings

Sélectionnez Authentification et passez en revue le type de plateforme d’application. Il doit être iOS/macOS et avoir un ID de bundle et un URI de redirection. L’URI de redirection doit être formé en tant que

msauth.Your_Bundle_ID://auth.Ensuite, sélectionnez Afficher pour afficher les détails de l’ID de bundle et de l’URI de redirection. Vérifiez qu’une configuration MSAL est présente. Si ce n’est pas le cas, consultez Créer une application Microsoft Entra et un principal de service pouvant accéder aux ressources pour obtenir des conseils.

Comme à l’étape précédente, comparez les valeurs ID de bundle et URI de redirection avec ces valeurs de votre projet d’application Xcode :

- Identité générale > du projet > : ID de bundle

- info.plist > IntuneMAMSettings : ADALRedirectUri

Vérifiez également que l’identificateur de bundle Xcode dans votre projet d’application correspond à l’ID de bundle d’inscription d’application :

Vérifiez et mettez à jour les autorisations de l’API. Vérifiez que vous disposez déjà des autorisations Microsoft Graph et Microsoft Mobile Application Management .

Ajoutez ensuite les autorisations pour le principal de service microsoft Tunnel Gateway :

Sélectionnez + Ajouter une autorisation.

Sélectionnez l’onglet API que mon organization utilise

Recherchez Microsoft Tunnel Gateway, puis sélectionnez-la pour Demander des autorisations d’API.

Si Microsoft Tunnel Gateway n’apparaît pas dans la liste, elle n’a pas été provisionnée. Pour le provisionner, consultez Utiliser la passerelle VPN Microsoft Tunnel avec des stratégies d’accès conditionnel.

Sélectionnez l’autorisation Tunnel_Allow et sélectionnez Ajouter une autorisation pour continuer.

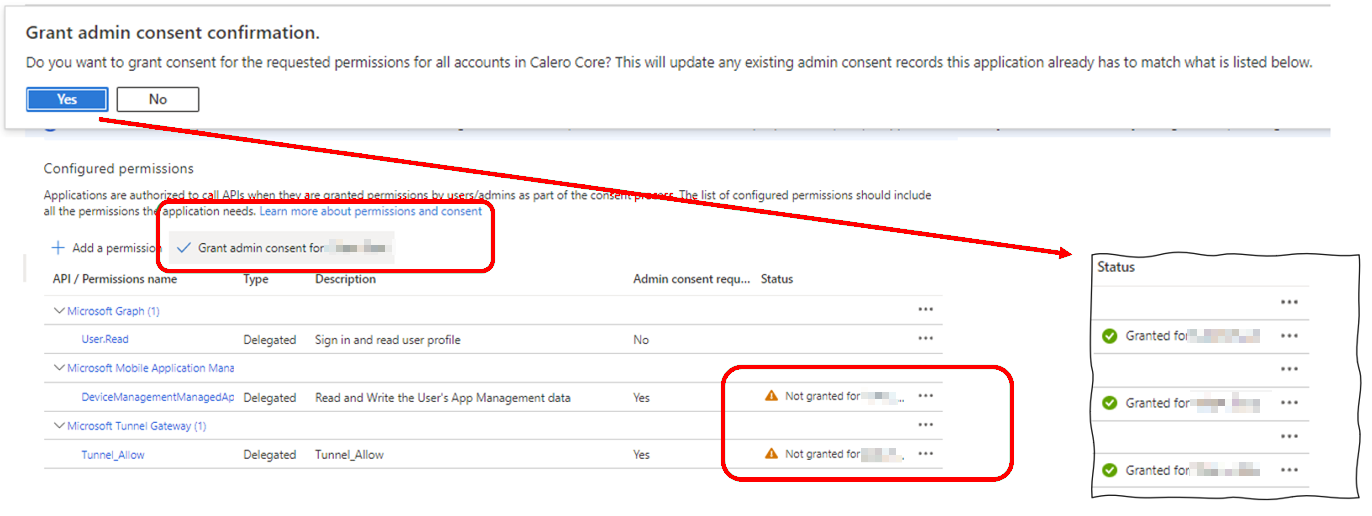

Ensuite, accordez le consentement administrateur pour les nouvelles autorisations :

- Sélectionnez Accorder le consentement administrateur pour YOUR_TENANT_NAME.

- Dans la boîte de dialogue Accorder la confirmation du consentement de l’administrateur , sélectionnez Oui.

Après avoir été mis à jour, vous devez voir les trois autorisations d’API suivantes avec la status accordée pour YOUR_TENANT_NAME :

- Microsoft Graph

- Microsoft Mobile Management

- Microsoft Tunnel Gateway

Sélectionnez Configuration du jeton pour confirmer les paramètres. Pour Revendication, vous devez voir une valeur pour acct avec un type Jetond’accès.

Si acct n’est pas présent, sélectionnez +Ajouter une revendication facultative pour ajouter une revendication :

- Pour Type de jeton, sélectionnez Accès.

- Cochez la case pour acct.

- Sélectionnez Ajouter pour terminer la configuration.

Sélectionnez Intégration assistant pour valider l’inscription de l’application :

- Pour Quels types d’applications créez-vous ? sélectionnez Application mobile (Android, iOS, Xamarin, UWP)

- Définissez Cette application appelant des API ? sur Non, puis sélectionnez Évaluer l’inscription de mon application.

Les résultats doivent afficher un status complet pour les configurations recommandées et les configurations déconseillées.

Intégration d’applications métier Xcode

Xcode est l’environnement de développement intégré Apple qui s’exécute sur macOS et utilisé pour intégrer le Kit de développement logiciel (SDK) iOS Tunnel pour MAM à votre application.

Voici les conditions requises pour l’utilisation de Xcode pour intégrer correctement une application iOS afin d’utiliser Microsoft Tunnel pour la GAM iOS :

- macOS - Pour exécuter Xcode

- Xcode 14.0 ou version ultérieure

- MAM-SDK – version minimale : 16.1.1

- MSAL-SDK – version minimale : 1.2.3

- Tunnel pour le KIT DE développement logiciel (SDK) iOS MAM, disponible sur GitHub

Pour obtenir des conseils sur l’intégration du Kit de développement logiciel (SDK), consultez Guide du développeur du Kit de développement logiciel (SDK) iOS Tunnel pour MAM.

Problèmes connus

Voici les problèmes connus ou les limitations de Tunnel pour MAM sur iOS. Pour connaître les problèmes connus liés au KIT de développement logiciel (SDK) iOS Microsoft Tunnel pour la GAM, consultez le Guide du développeur du Kit de développement logiciel (SDK) iOS Tunnel pour MAM.

Tunnel MAM non pris en charge lors de l’utilisation du tunnel MDM

Vous pouvez choisir d’utiliser mam Tunnel avec des appareils inscrits au lieu d’utiliser des configurations de tunnel MDM. Toutefois, le déploiement de stratégies de configuration d’application MAM et MDM Tunnel contenant des paramètres Microsoft Tunnel sur le même appareil n’est pas pris en charge et entraîne des échecs de mise en réseau du client.

Par exemple, les appareils inscrits ne peuvent pas avoir une application telle que Microsoft Edge qui utilise le paramètre de stratégie de configuration d’application de tunnel MAM, tandis que d’autres applications utilisent des configurations mdm Tunnel.

Solution de contournement : Pour utiliser MAM Tunnel avec des appareils inscrits, vérifiez que l’application iOS Defender pour point de terminaison n’a pas de stratégie de configuration d’application avec les paramètres Microsoft Tunnel configurés.

Intégration de Firebase à Tunnel pour MAM iOS

Lorsque vous utilisez Microsoft Tunnel pour iOS avec une application qui intègre Firebase, si l’application n’établit pas de connexion à Tunnel avant l’initialisation de Firebase, des problèmes d’initialisation et un comportement inattendu peuvent se produire.

Solution de contournement : pour éviter ce problème, assurez-vous que la logique de l’application établit en priorité une connexion réussie à Tunnel avant d’initialiser Firebase.

Pour en savoir plus sur Firebase, consultez https://firebase.google.com/.

L’application personnalisée nouvellement créée ne s’affiche pas dans l’expérience utilisateur

Lorsque vous créez une stratégie de configuration d’application personnalisée, l’application nouvellement ajoutée peut ne pas apparaître dans la liste des applications ciblées ou dans la liste des applications personnalisées disponibles.

Solution de contournement : Ce problème peut être résolu en actualisant le centre d’administration Intune et en accédant à nouveau à la stratégie :

- Dans le Centre d’administration Intune, accédez à Applications>App Configuration Stratégies>Ajouter.

- Sélectionnez des applications personnalisées, ajoutez un ID d’offre groupée ou de package pour iOS, terminez le flux et créez la stratégie de configuration d’application.

- Modifiez les paramètres de base. L’ID de bundle nouvellement ajouté doit apparaître dans la liste des applications personnalisées ciblées.

L’application Microsoft Azure Authenticator ne fonctionne pas avec Tunnel pour l’accès conditionnel iOS MAM

Solution de contournement : si vous disposez d’une stratégie d’accès conditionnel pour Microsoft Tunnel Gateway qui nécessite l’authentification multifacteur en tant que contrôle d’octroi d’accès, vous devez implémenter la méthode « onTokenRequiredWithCallback » dans la classe Microsoft Tunnel Delegate au sein de vos applications métier.

Locataires Microsoft Entra fédérés

Créez un paramètre de configuration générale dans Configuration de l’application pour exclure le STS (URL du serveur fédéré) des clients afin de résoudre le problème de connexion MAM-Tunnel connecter :

Expérience dans le navigateur Edge lorsque les utilisateurs se connectent avec un compte professionnel. Également rencontré lorsque les utilisateurs se connectent à l’application métier pour la première fois.

Solution de contournement : créez un « paramètre de configuration général » :

clé : com.microsoft.tunnel.custom_configuration

value : {"bypassedUrls » :["ipchicken.com », « whatsmyip.org"]}

Remarque

Le bypassedUrl doit inclure le point de terminaison STS de fédération.

Limitations lors de l’utilisation d’Edge sur iOS/iPadOS

Tunnel pour GAM ne prend pas en charge :

- Sites locaux utilisant Kerberos.

- Authentification basée sur les certificats pour les sites web utilisant Edge

Solution de contournement : Aucune.

Conseil

Tunnel pour MAM sur iOS prend en charge la connexion web au serveur web d’authentification intégrée NTLM avec Microsoft Edge, mais pas pour les applications métier (LOB). Pour plus d’informations, consultez Gérer les sites d’authentification unique NTLM dans Gérer Microsoft Edge sur iOS et Android avec Intune.