Identifier et protéger les données sensibles de l'entreprise

Dans le cadre des conseils pour l'adoption de Confiance Zéro, cet article décrit le scénario d'entreprise de protection de vos données les plus critiques. Ce scénario se concentre sur la façon d'identifier et protéger les données sensibles de l'entreprise.

La transformation numérique a conduit les organisations à traiter les volumes croissants de données. Les données sont accessibles en dehors du réseau de l'entreprise et sont partagées avec des collaborateurs externes, tels que des partenaires et des fournisseurs. Cette évolution a créé un paysage de données complexe, en particulier si l'on tient compte de la prolifération des effectifs hybrides et des migrations cloud, des cybermenaces croissantes, de l'évolution de la sécurité et des exigences réglementaires changeantes concernant la manière dont les données sont gouvernées et protégées.

Avec les modèles de travail hybrides, les ressources et les données d'entreprise se déplacent. Votre organisation doit contrôler l'endroit où les données sont stockées et transférées sur les appareils, dans les applications et avec les partenaires. Toutefois, pour la sécurité moderne, vous ne pouvez plus vous appuyer sur les contrôles de protection réseau traditionnels.

| Protection des données traditionnelle avec des contrôles réseau | Protection des données moderne avec Confiance Zéro |

|---|---|

| Dans les réseaux traditionnels, le contrôle de périmètre réseau régit l'accès aux données critiques, et non la confidentialité des données. En règle générale, vous appliquez des étiquettes à des données sensibles manuellement, ce qui peut entraîner une classification incohérente des données. | Un modèle Confiance Zéro applique une authentification stricte aux demandes d'accès aux données, à l'aide de stratégies pour vérifier chaque identité et garantir que les identités ont accès aux applications et aux données. Un modèle Confiance Zéro implique l'identification des données sensibles et l'application de la classification et de la protection, y compris la protection contre la perte de données (DLP). Confiance Zéro inclut des défenses qui protègent vos données même après qu'elles ont quitté votre environnement contrôlé. Il inclut également une protection adaptative pour réduire les risques internes. En plus de ces protections, Confiance Zéro inclut une surveillance continue et une protection contre les menaces pour empêcher et limiter l'étendue d'une violation de données. |

Le diagramme suivant illustre le passage d'une protection traditionnelle avec des contrôles de réseau à gauche (à partir d'un nombre limité d'emplacements connus) à une protection moderne avec Confiance Zéro à droite (vers des emplacements inconnus) dans laquelle la protection est appliquée indépendamment de l'endroit où se trouvent les utilisateurs et les appareils.

Les conseils de cet article expliquent comment commencer à utiliser et à faire progresser votre stratégie pour identifier et protéger des données sensibles. Si votre organisation est soumise à des réglementations qui protègent les données, utilisez l'article Répondre aux exigences réglementaires et de conformité de cette série pour apprendre à appliquer ce que vous apprenez dans cet article pour protéger les données réglementées.

Que pensent les dirigeants d’entreprise de la protection des données sensibles

Avant d'entamer tout travail technique, il est important de comprendre les différentes motivations qui poussent à investir dans la protection des données d'entreprise, car ces motivations contribuent à informer la stratégie, les objectifs et les indicateurs de réussite.

Le tableau suivant fournit des raisons pour lesquelles les dirigeants d'entreprise au sein d'une organisation doivent investir dans la protection des données basée sur Confiance Zéro.

| Rôle | Pourquoi la protection des données sensibles est importante |

|---|---|

| Président-directeur général (PDG) | La propriété intellectuelle est l'épine dorsale des modèles d'entreprise de nombreuses organisations. Il est essentiel pour l'entreprise d'empêcher toute fuite tout en permettant une collaboration transparente avec les parties autorisées. Dans les organisations qui traitent des informations personnelles identifiantes (PII) des clients, le risque de fuite peut entraîner non seulement des pénalités financières, mais également endommager la réputation de l'entreprise. Enfin, les conversations commerciales sensibles (comme les fusions et acquisitions, la restructuration d'entreprise, la stratégie et les questions juridiques) peuvent gravement nuire à une organisation si elles font l'objet d'une fuite. |

| Directeur marketing (DM) | La planification des produits, les messages, la stratégie de marque et les annonces de produits à venir doivent être diffusés au bon moment et de la bonne manière pour maximiser l'impact. Les fuites intempestives peuvent réduire les retours sur investissement et mettre la puce à l4oreille des concurrents sur les projets à venir. |

| Directeur de l'informatique (DI) | Alors que les approches traditionnelles de protection de l'information consistaient à en limiter l'accès, la protection adéquate des données sensibles par l'utilisation de technologies modernes permet une collaboration plus souple avec des parties externes, en fonction des besoins, sans augmenter les risques. Vos services informatiques peuvent remplir leur mission, qui est d'assurer la productivité tout en minimisant les risques. |

| Directeur de la sécurité des systèmes d'information (DSSI) | La sécurisation des données sensibles des entreprises fait partie intégrante de la sécurité de l'information et constitue la fonction principale de ce rôle. Ce résultat a une incidence directe sur la stratégie globale de l'organisation en matière de cybersécurité. La technologie et les outils de sécurité avancés permettent de surveiller les données et d'éviter les fuites et les pertes. |

| Directeur des techniques informatiques (DTI) | La propriété intellectuelle peut différencier une entreprise prospère d'une entreprise en difficulté. La protection de ces données contre le partage excessif, l'accès non autorisé et le vol est essentielle pour assurer la croissance future de l'organisation. |

| Directeur des opérations (DO) | Les données, les procédures et les plans de production relatifs aux opérations constituent un avantage stratégique essentiel pour une organisation. Ces plans peuvent également révéler des vulnérabilités stratégiques susceptibles d'être exploitées par les concurrents. La protection de ces données contre le vol, le partage excessif et l'utilisation abusive est essentielle au succès continu de l'entreprise. |

| Directeur financier (DF) | Les sociétés cotées en bourse ont le devoir de protéger certaines données financières spécifiques avant qu'elles ne soient rendues publiques. D'autres données financières peuvent révéler des plans et des forces ou des faiblesses stratégiques. Ces données doivent toutes être protégées pour garantir la conformité aux réglementations existantes et maintenir les avantages stratégiques. |

| Responsable de la mise en conformité (CCO) | Les réglementations en vigueur dans le monde entier imposent la protection des informations confidentielles des clients ou des employés et d'autres données sensibles. Le CCO est chargé de s'assurer que l'organisation respecte ces réglementations. Une stratégie globale de protection des données est essentielle pour atteindre cet objectif. |

| Responsable de la protection de la vie privée (CPO) | Un CPO est généralement responsable de la protection des données personnelles. Dans les organisations qui traitent de grandes quantités de données personnelles de clients et dans celles qui opèrent dans des régions où les réglementations en matière de protection de la vie privée sont strictes, le fait de ne pas protéger les données sensibles peut entraîner de lourdes amendes. Ces organisations risquent également de perdre la confiance de leurs clients. Les CPO doivent également empêcher que les données personnelles soient utilisées de manière abusive, en violation des accords avec les clients ou des lois, ce qui peut inclure un partage inapproprié des données au sein de l'organisation et avec des partenaires. |

Cycle d'adoption pour la protection des données d'entreprise critiques

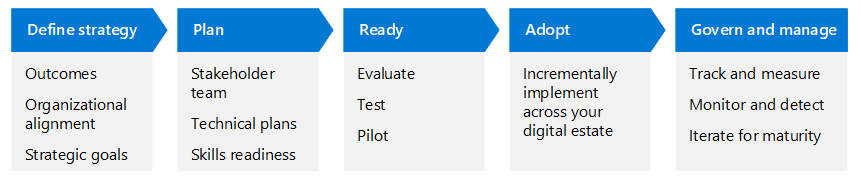

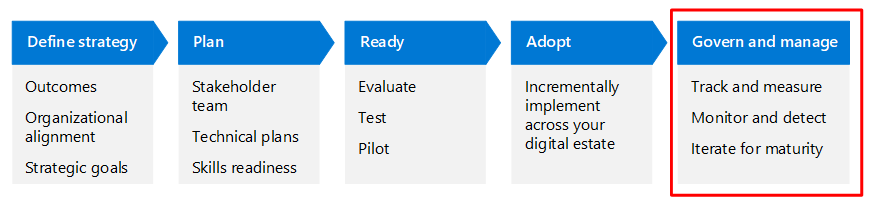

Cet article présente ce scénario d'entreprise en utilisant les mêmes phases du cycle de vie que le Cloud Adoption Framework pour Azure. Il définit la stratégie, la planification, la préparation, l'adoption, la gouvernance et la gestion), mais en les adaptant à l'approche Confiance Zéro.

Le tableau suivant est une version accessible de l'illustration.

| Définition de la stratégie | Plan | Ready | Adopter | Gouverner et gérer |

|---|---|---|---|---|

| Résultats Alignement organisationnel Objectifs stratégiques |

Équipe des parties prenantes Plans techniques Préparation des compétences |

Évaluer Tester Pilote |

Implémenter de manière incrémentielle dans votre infrastructure numérique | Suivre et mesurer Surveiller et détecter Itérer pour atteindre la maturité |

En savoir plus sur le cycle d'adoption de Confiance Zéro dans la Vue d'ensemble du cadre d'adoption de Confiance Zéro.

Phase de définition de la stratégie

La phase de définition de la stratégie est essentielle pour définir et formaliser nos efforts. Elle formalise la question « Pourquoi ? » de ce scénario. Dans cette phase, vous comprenez le scénario par le biais des perspectives d'entreprise, informatiques, opérationnelles et stratégiques. Vous définissez ensuite les résultats sur lesquels mesurer le succès dans le présent scénario, en sachant que la sécurité est un parcours incrémentiel et itératif.

Cet article propose des motivations et des résultats pertinents pour de nombreuses organisations. Utilisez ces suggestions pour affiner la stratégie de votre organisation en fonction de vos besoins spécifiques.

Motivations de protection des données

Les motivations pour identifier et protéger les données sensibles de l'entreprise sont simples, mais les différentes parties de votre organisation ont des motivations différentes pour effectuer ce travail. Le tableau suivant résume certaines de ces motivations.

| Zone | Motivations |

|---|---|

| Besoins de l'entreprise | Protéger les données d'entreprise sensibles, en particulier lorsqu'elles sont partagées avec des partenaires. |

| Besoins informatiques | Un schéma de classification des données normalisé qui peut être appliqué de manière cohérente à l'ensemble de l'infrastructure numérique. |

| Besoins opérationnels | Mettre en œuvre la protection des données de manière cohérente et normalisée, en recourant à l'automatisation dans la mesure du possible. |

| Besoins stratégiques | Réduire les dommages qu'un membre interne peut causer (intentionnellement ou non) ou qu'un acteur malveillant peut causer en accédant à l'environnement. |

Il convient de noter que le respect des exigences réglementaires peut être la principale motivation de certaines organisations. Si c'est le cas pour vous, ajoutez ce point à votre stratégie d'entreprise et utilisez ce scénario d'entreprise avec l'article Répondre aux exigences réglementaires et de conformité de cette série.

Résultats de la protection des données

L'application à vos données de l'objectif global de Confiance Zéro, qui consiste à « ne jamais faire confiance, toujours vérifier », ajoute une couche importante de protection à votre environnement. Il est important d'être clair sur les résultats que vous attendez afin de trouver le bon équilibre entre la protection et la facilité d'utilisation pour toutes les équipes concernées, y compris vos utilisateurs. Le tableau suivant présente des suggestions d'objectifs et de résultats.

| Objectif | Résultat |

|---|---|

| Productivité | Les utilisateurs peuvent facilement collaborer sur la création de données d'entreprise ou effectuer leurs tâches à l'aide de données d'entreprise. |

| Accès sécurisé | L'accès aux données et aux applications est sécurisé au niveau approprié. Les données hautement sensibles nécessitent des protections plus strictes, mais ces protections ne doivent pas gêner les utilisateurs qui sont censés contribuer à ces données ou les utiliser. Les données d'entreprise sensibles sont réservées à ceux qui en ont besoin et vous avez mis en place des contrôles pour limiter ou décourager les utilisateurs de partager ou de reproduire ces données en dehors du groupe d'utilisateurs prévu. |

| Prendre en charge les utilisateurs finaux | Les contrôles de sécurisation des données ont été intégrés à l'architecture globale Confiance Zéro. Ces contrôles incluent l'authentification unique, l'authentification multifacteur (MFA) et l'accès conditionnel Microsoft Entra, afin que les utilisateurs ne soient pas continuellement confrontés aux demandes d'authentification et d'autorisation. Les utilisateurs reçoivent une formation sur la façon de classifier et de partager des données en toute sécurité. Les utilisateurs sont autorisés à prendre le contrôle de leurs données importantes, ce qui leur permet de révoquer l'accès en cas de besoin ou de suivre l'utilisation des données une fois qu'elles ont été partagées. Les politiques de protection des données sont automatisées dans la mesure du possible afin d'alléger la charge des utilisateurs. |

| Renforcer la sécurité | L'ajout de la protection des données dans l'infrastructure numérique protège ces ressources d'entreprise critiques et permet de réduire les dommages potentiels causés par une violation de données. La protection des données comprend des mesures de protection contre les violations de données intentionnelles, non intentionnelles ou dues à la négligence de la part d'employés et de partenaires actuels ou anciens. |

| Donner les moyens d'action appropriés au service informatique | Votre équipe informatique dispose d'une vision claire de ce que sont les données sensibles de l'entreprise. Ils ont un schéma bien raisonné pour s'aligner sur les outils et fonctionnalités technologiques pour implémenter les plans et surveiller l'état et la réussite. |

Phase de planification

Les plans d'adoption transforment les principes d'une stratégie de Confiance zéro en un plan réalisable. Vos équipes collectives peuvent utiliser le plan d'adoption pour guider leurs efforts techniques et les aligner sur la stratégie commerciale de votre organisation.

Les motivations et les résultats que vous définissez, conjointement avec vos dirigeants et vos équipes, soutiennent le « Pourquoi ? » de votre organisation et deviennent le moteur de votre stratégie. Vient ensuite la planification technique pour atteindre les objectifs.

L'adoption technique pour identifier et protéger les données d'entreprise sensibles implique :

- La découverte et l'identification de données sensibles dans votre infrastructure numérique.

- L'organisation d'un schéma de classification et de protection, y compris DLP.

- Le déploiement du schéma dans l'ensemble de votre infrastructure numérique, en commençant par les données dans Microsoft 365 et en étendant la protection à toutes les applications SaaS, à votre infrastructure cloud et aux données dans les référentiels sur site. Les applications SaaS sont des applications qui se trouvent en dehors de votre abonnement Microsoft 365, mais qui sont intégrées à votre locataire Microsoft Entra.

La protection de vos données d'entreprise sensibles implique également quelques activités connexes, notamment :

- Chiffrement de la communication réseau.

- Gestion de l'accès externe à Teams et aux projets où les données sensibles sont partagées.

- Configuration et utilisation d'équipes dédiées et isolées dans Microsoft Teams pour les projets qui incluent des données d'entreprise hautement sensibles, ce qui doit être rare. La plupart des organisations ne nécessitent pas ce niveau de sécurité et d'isolation des données.

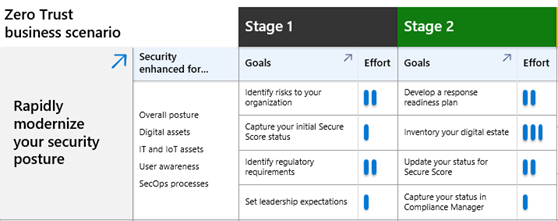

De nombreuses organisations peuvent adopter une approche en quatre étapes pour atteindre ces objectifs de déploiement, résumés dans le tableau suivant.

| Étape 1 | Étape 2 | Étape 3 | Étape 4 |

|---|---|---|---|

| Découvrir et identifier les données d'entreprise sensibles Découvrir des applications SaaS non approuvées Chiffrer les communications réseau |

Développer et tester un schéma de classification Appliquer des étiquettes aux données dans Microsoft 365 Introduire des stratégies DLP de base Configurer Microsoft Teams sécurisé pour partager des données en interne et en externe avec des partenaires commerciaux |

Ajouter une protection à des étiquettes spécifiques (chiffrement et autres paramètres de protection) Introduire l'étiquetage automatique et recommandé dans les applications et services Office Étendre les stratégies DLP aux services Microsoft 365 Mettre en œuvre des stratégies clés de gestion des risques internes |

Étendre les étiquettes et la protection aux données dans les applications SaaS, notamment les DLP Étendre la classification automatisée à tous les services Étendre les étiquettes et la protection aux données au repos dans les référentiels locaux Protéger les données de l'organisation dans votre infrastructure cloud |

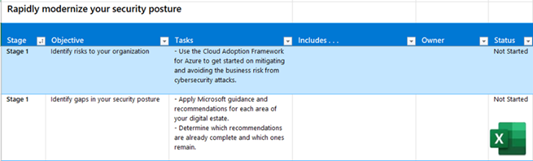

Si cette approche intermédiaire fonctionne pour votre organisation, vous pouvez utiliser :

Ce jeu de diapositives PowerPoint téléchargeable qui présente et suit votre progression dans ces phases et objectifs pour les dirigeants d’entreprise et autres parties prenantes. Voici la diapositive pour ce scénario d’entreprise.

Ce classeur Excel qui permet d’assigner des responsables et de suivre votre progression dans ces phases, objectifs et leurs tâches. Voici la feuille de calcul pour ce scénario d’entreprise.

Comprendre votre organisation

Cette approche intermédiaire recommandée pour l'implémentation technique peut aider à contextualiser l'exercice de compréhension de votre organisation. Les besoins de chaque organisation en matière de protection des données d'entreprise sensibles, ainsi que la composition et le volume des données, sont différents.

Une étape fondamentale du cycle de vie de l'adoption de la Confiance Zéro pour chaque scénario d'entreprise consiste à faire l‘inventaire. Pour ce scénario d'entreprise, vous faites l'inventaire des données de votre organisation.

Les actions suivantes s'appliquent :

Inventoriez vos données.

Tout d'abord, faites le point sur l'endroit où résident toutes vos données, ce qui peut être aussi simple que de dresser la liste des applications et des référentiels contenant vos données. Une fois que des technologies telles que l'étiquetage de confidentialité ont été déployées, vous pouvez découvrir d'autres emplacements où les données sensibles sont stockées. Ces emplacements sont parfois appelés « dark IT » ou « grey IT ».

Il est également utile d'estimer la quantité de données que vous prévoyez d'inventorier (le volume). Tout au long du processus technique recommandé, vous utilisez l'ensemble d'outils pour découvrir et identifier les données d'entreprise. Vous allez découvrir les types de données que vous avez et où ces données résident dans les services et les applications cloud, ce qui vous permet de mettre en corrélation la sensibilité des données avec le niveau d'exposition des emplacements dans lesquels elles sont présentes.

Par exemple, Microsoft Defender for Cloud Apps vous aide à identifier les applications SaaS dont vous n'avez peut-être pas connaissance. Le travail de découverte de l'emplacement de vos données sensibles commence à l'étape 1 de la mise en œuvre technique et se poursuit tout au long des quatre étapes.

Consignez les objectifs et prévoyez une adoption progressive en fonction des priorités.

Les quatre étapes recommandées représentent un plan d'adoption progressif. Ajustez ce plan en fonction des priorités de votre organisation et de la composition de votre infrastructure numérique. Veillez à tenir compte des échéances ou des obligations liées à la réalisation de ce travail.

Inventoriez les ensembles de données ou les projets spécialisés qui nécessitent une protection compartimentée (par exemple, les projets sous tente ou les projets spéciaux).

Toutes les organisations n'ont pas besoin d'une protection compartimentée.

Planification et alignement organisationnels

Le travail technique de protection des données d'entreprise sensibles traverse plusieurs domaines et rôles qui se chevauchent :

- Données

- Applications

- Points de terminaison

- Network (Réseau)

- Identités

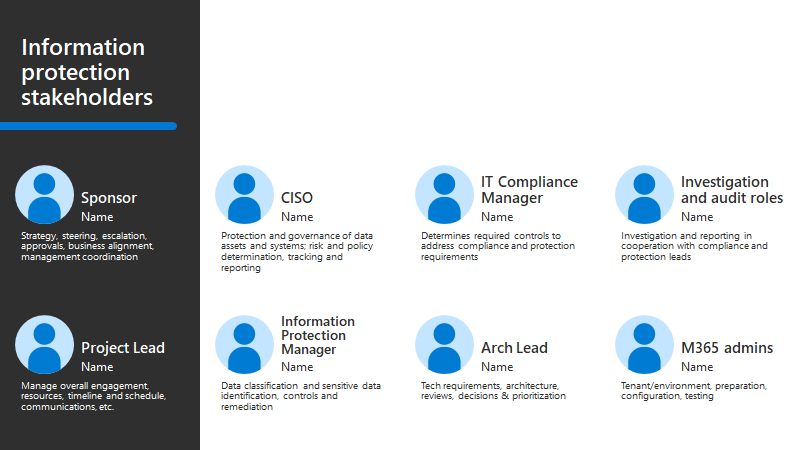

Ce tableau résume les rôles recommandés lors de l'élaboration d'un programme de sponsoring et d'une hiérarchie de gestion de projet afin de déterminer et d'obtenir des résultats.

| Chefs de programme et responsables techniques | Responsabilité |

|---|---|

| Responsable de la sécurité des systèmes d'information (CISO), directeur informatique (CIO) ou directeur de la sécurité des données | Soutien des responsables |

| Responsable de programme de la sécurité des données | Susciter des résultats et une collaboration entre les équipes |

| Architecte de la sécurité | Conseiller en matière de configuration et de normes, en particulier autour du chiffrement, de la gestion des clés et d'autres technologies fondamentales |

| Responsables de la mise en conformité | Mapper les exigences de conformité et les risques avec les contrôles spécifiques et les technologies disponibles |

| Administrateurs de Microsoft 365 | Implémenter les changements à votre locataire Microsoft 365 pour OneDrive et les dossiers protégés |

| Propriétaires d'applications | Identifier les ressources d'entreprise critiques et garantir la compatibilité des applications avec des données étiquetées, protégées et chiffrées |

| Administration de sécurité des données | Implémenter les modifications de configuration |

| Administrateur informatique | Mettre à jour les normes et les documents de stratégie |

| Gouvernance de la sécurité et/ou Administration informatique | Superviser pour garantir la conformité |

| Équipe en charge de l'éducation des utilisateurs | Veiller à ce que les orientations données aux utilisateurs reflètent les mises à jour de stratégies et fournir des informations sur l'acceptation de la taxonomie d'étiquetage par les utilisateurs |

La présentation PowerPoint des ressources pour ce contenu sur l'adoption comprend la diapositive suivante avec une vue des parties prenantes que vous pouvez personnaliser pour votre propre organisation.

Planification technique et préparation des compétences

Avant d'entreprendre le travail technique, Microsoft recommande de connaître les fonctionnalités, la façon dont elles fonctionnent ensemble et les meilleures pratiques pour aborder ce travail. Le tableau suivant comprend plusieurs ressources pour aider vos équipes à acquérir des compétences.

| Ressource | Description |

|---|---|

| Guide d'accélération du déploiement : Protection des données et protection contre la perte de données | Découvrez les meilleures pratiques des équipes d'engagement client Microsoft. Ces conseils conduisent les organisations à la maturité par le biais d'un modèle « ramper, marcher, courir », qui s'aligne sur les étapes recommandées dans ces conseils d'adoption. |

Liste de contrôle RaMP : Protection des données  |

Une autre ressource pour répertorier et hiérarchiser le travail recommandé, y compris les parties prenantes. |

| Introduction à la protection contre la perte de données Microsoft Purview (débutant) | Dans cette ressource, vous découvrez DLP dans Protection des données Microsoft Purview. |

Module d'apprentissage - Icône pour l'introduction à la protection des informations et à la gestion du cycle de vie des données dans le module Microsoft Purview Microsoft Learn. (Intermédiaire) |

Découvrez comment les solutions de protection des informations et de gestion du cycle de vie des données Microsoft 365 vous aident à protéger et à régir vos données, tout au long de leur cycle de vie, où qu'elles se trouvent et transitent. |

Certifications - Icône pour la certification Microsoft Certified : Information Protection Administrator Associate |

Parcours d'apprentissage recommandés pour devenir un Certified Information Protection Administrator Associate. |

Étape 1

Les objectifs de déploiement de l'étape 1 comprennent le processus d'inventaire de vos données. Cela inclut l'identification des applications SaaS non approuvées que votre organisation utilise pour stocker, traiter et partager des données. Vous pouvez soit apporter ces applications non approuvées dans votre processus de gestion des applications et appliquer des protections, soit empêcher vos données d'entreprise d'être utilisées avec ces applications.

Découvrir et identifier les données d'entreprise sensibles

À compter de Microsoft 365, certains des outils principaux que vous utilisez pour identifier les informations sensibles qui doivent être protégées sont des types d'informations sensibles (SIT) et d'autres classifieurs, y compris des classifieurs et des empreintes digitales pouvant être entraînés. Ces identificateurs permettent de trouver des types de données sensibles courants, tels que des numéros de carte de crédit ou des numéros d'identification gouvernementaux, et d'identifier des documents et des e-mails sensibles à l'aide de l'apprentissage automatique et d'autres méthodes. Vous pouvez également créer des SIT personnalisés pour identifier les données propres à votre environnement, notamment en utilisant la correspondance exacte des données pour différencier les données relatives à des personnes spécifiques, par exemple, les PII clientes, qui nécessitent une protection spéciale.

Lorsque des données sont ajoutées à votre environnement Microsoft 365 ou modifiées, elles sont automatiquement analysées pour du contenu sensible à l'aide de tous les SIT actuellement définis dans votre locataire.

Vous pouvez utiliser l'explorateur de contenu dans le portail de conformité Microsoft Purview pour voir les occurrences de données sensibles détectées dans l'environnement. Les résultats vous permettent de savoir si vous devez personnaliser ou régler les SIT pour votre environnement afin d'obtenir une plus grande précision. Les résultats vous donnent également une première image de votre stock de données et de l'état de votre protection des données. Par exemple, si vous recevez trop de faux positifs pour un SIT, ou si vous ne trouvez pas de données connues, vous pouvez créer des copies personnalisées des SIT standard et les modifier pour qu'ils fonctionnent mieux dans votre environnement. Vous pouvez également les affiner en utilisant la correspondance exacte des données.

En outre, vous pouvez utiliser des classificateurs intégrés entraînables pour identifier les documents qui appartiennent à certaines catégories, telles que les contrats ou les documents de fret. Si vous avez des catégories spécifiques de documents que vous savez que vous devez identifier et potentiellement protéger, vous pouvez utiliser des exemples dans le portail de conformité Microsoft Purview pour entraîner vos propres classifieurs. Ces exemples peuvent être utilisés pour découvrir la présence d'autres documents avec des modèles de contenu similaires.

En plus de l'explorateur de contenu, les organisations ont accès à la fonctionnalité de recherche de contenu pour produire des recherches personnalisées de données dans l'environnement, notamment à l'aide de critères de recherche avancés et de filtres personnalisés.

Le tableau suivant répertorie les ressources permettant de découvrir des données d'entreprise sensibles.

| Ressource | Description |

|---|---|

| Déployer une solution de protection des données avec Microsoft 365 Purview | Présente un cadre, un processus et des capacités que vous pouvez utiliser pour atteindre vos objectifs stratégiques spécifiques en matière de protection des données. |

| Types d'informations sensibles | Commencez ici pour débuter avec les types d'informations sensibles. Cette bibliothèque comprend de nombreux articles permettant d'expérimenter et d'optimiser les SIT. |

| Explorateur de contenu | Analysez votre environnement Microsoft 365 pour détecter l'occurrence de SITs et affichez les résultats dans l'explorateur de contenu. |

| Classificateurs pouvant être formés | Les classifieurs pouvant être formés vous permettent d'apporter des exemples du type de contenu que vous souhaitez découvrir (amorçage), puis de laisser le moteur d'apprentissage automatique apprendre à découvrir plus de ces données. Vous participez à la formation classifieur en validant les résultats jusqu'à ce que la précision soit améliorée. |

| Correspondance exacte des données | La correspondance exacte des données vous permet de trouver des données sensibles qui correspondent à des enregistrements existants (par exemple, les PII de vos clients tels qu'elles sont enregistrées dans les applications cœur de métier), ce qui vous permet de cibler précisément ces données avec des stratégies de protection des données, en éliminant pratiquement les faux positifs. |

| Recherche de contenu | Utilisez la recherche de contenu pour les recherches avancées, y compris les filtres personnalisés. Vous pouvez utiliser des mot clé et des opérateurs de recherche booléenne. Vous pouvez également créer des requêtes de recherche à l'aide du langage de requête de mots clés (KQL). |

| Liste de contrôle RaMP : Protection des données : Connaître vos données | Une liste de contrôle des étapes de mise en œuvre avec les responsables des étapes et des liens vers la documentation. |

Découvrir des applications SaaS non approuvées

Votre organisation s'abonne probablement à de nombreuses applications SaaS, telles que Salesforce ou des applications spécifiques à votre secteur d'activité. Les applications SaaS que vous connaissez et gérez sont considérées comme approuvées. Au cours des étapes ultérieures, vous étendez le schéma de protection des données et les stratégies DLP que vous créez avec Microsoft 365 pour protéger les données dans ces applications SaaS approuvées.

Toutefois, à ce stade, il est important de découvrir les applications SaaS non approuvées que votre organisation utilise. Cela vous permet de surveiller le trafic vers et à partir de ces applications pour déterminer si les données d'entreprise de votre organisation sont partagées avec ces applications. Si c'est le cas, vous pouvez intégrer ces applications dans la gestion et appliquer la protection à ces données, en commençant par l'activation de l'authentification unique avec Microsoft Entra ID.

L'outil permettant de découvrir les applications SaaS que votre organisation utilise est Microsoft Defender for cloud Apps.

| Ressource | Description |

|---|---|

| Intégrer des applications SaaS pour Confiance Zéro avec Microsoft 365 | Ce guide de solution décrit le processus de protection des applications SaaS avec des principes de Confiance Zéro. La première étape de cette solution inclut l'ajout de vos applications SaaS à Microsoft Entra ID et aux étendues des stratégies. Il doit s'agir d'une priorité. |

| Évaluer Microsoft Defender for Cloud Apps | Ce guide vous aide à rendre Microsoft Defender for cloud Apps opérationnel le plus rapidement possible. Vous pouvez découvrir des applications SaaS non approuvées dès les phases d'essai et de pilote. |

Chiffrer les communications réseau

Cet objectif est plus une vérification pour vous assurer que votre trafic réseau est chiffré. Consultez votre équipe réseau pour vous assurer que ces recommandations sont respectées.

| Ressource | Description |

|---|---|

| Sécuriser les réseaux avec Confiance Zéro Objectif 3 : le trafic interne d'utilisateur à application est chiffré | S'assurer que le trafic interne d'utilisateur à application est chiffré :

|

| Sécuriser les réseaux avec Confiance Zéro Objectif 6 : tout le trafic est chiffré | Chiffrez le trafic principal des applications entre réseaux virtuels. Chiffrez le trafic entre les sites locaux et le cloud : |

| Réseaux (jusqu'au cloud) : point de vue d'un architecte | Pour les architectes réseau, cet article permet de mettre en perspective les concepts de mise en réseau recommandés. Ed Fisher, architecte Security & Compliance chez Microsoft, décrit comment optimiser votre réseau pour la connectivité cloud en évitant les pièges les plus courants. |

Étape 2

Une fois que vous avez effectué l'inventaire et découvert l'emplacement de vos données sensibles, passez à l'étape 2 dans laquelle vous développez un schéma de classification et commencez à le tester avec les données de votre organisation. Cette étape inclut également l'identification des cas où les données ou les projets nécessitent une protection accrue.

Lors du développement d'un schéma de classification, il est tentant de créer de nombreuses catégories et niveaux. Toutefois, les organisations qui ont le plus de succès limitent le nombre de niveaux de classification à un petit nombre, comme 3 à 5. Moins il y en a, mieux c'est.

Avant de traduire le schéma de classification de votre organisation en étiquettes et d'ajouter une protection aux étiquettes, il est utile d'avoir une vue d'ensemble. Il est préférable d'être aussi uniforme que possible lors de l'application d'un type de protection au sein d'une organisation et en particulier d'une grande infrastructure numérique. Cela s'applique également aux données.

Par exemple, de nombreuses organisations sont bien desservies par un modèle de protection à trois niveaux entre les données, les appareils et les identités. Dans ce modèle, la plupart des données peuvent être protégées à un niveau de base. Une plus petite quantité de données peut nécessiter une protection accrue. Certaines organisations ont une très petite quantité de données qui nécessitent une protection à des niveaux beaucoup plus élevés. Par exemple, il peut s'agir de secrets de fabrications ou de données hautement réglementées en raison de la nature extrêmement sensible des données ou des projets.

Si trois niveaux de protection fonctionnent pour votre organisation, cela vous permet de simplifier la façon dont vous les traduisez en étiquettes et la protection que vous appliquez aux étiquettes.

Pour cette étape, développez vos étiquettes de confidentialité et commencez à les utiliser dans les données de Microsoft 365. Ne vous préoccupez pas encore d'ajouter une protection aux étiquettes, il est préférable de le faire à un stade ultérieur, une fois que les utilisateurs se sont familiarisés avec les étiquettes et qu'ils les appliquent sans se soucier de leurs contraintes depuis un certain temps. L'ajout de la protection aux étiquettes est inclus dans l'étape suivante. Toutefois, il est recommandé de commencer avec les stratégies DLP de base. Enfin, dans cette phase, vous appliquez une protection spécifique aux projets ou jeux de données qui nécessitent une protection hautement sensible.

Développer et tester un schéma de classification

| Ressource | Description |

|---|---|

| Étiquette de confidentialité | Découvrir et commencer à utiliser les étiquettes de confidentialité La considération la plus critique dans cette phase est de s'assurer que les étiquettes reflètent à la fois les besoins de l'entreprise et la langue utilisée par les utilisateurs. Si les noms des étiquettes ne résonnent pas intuitivement avec les utilisateurs ou que leurs significations ne correspondent pas constamment à leur utilisation prévue, l'adoption de l'étiquetage peut finir par être entravée et la précision de l'application d'étiquette risque de souffrir. |

Appliquer des étiquettes aux données dans Microsoft 365

| Ressource | Description |

|---|---|

| Activer les étiquettes de confidentialité pour les fichiers Office dans SharePoint et OneDrive | Activez l'étiquetage intégré pour les fichiers Office pris en charge dans SharePoint et OneDrive afin que les utilisateurs puissent appliquer vos étiquettes de confidentialité dans Office pour le web. |

| Gérer les étiquettes de confidentialité pour les applications Office | Ensuite, commencez à présenter les étiquettes aux utilisateurs où ils peuvent les voir et les appliquer. Lorsque vous avez publié des étiquettes de confidentialité à partir du portail de conformité Microsoft Purview, elles commencent à apparaître dans des application Office pour que les utilisateurs classifient et protègent les données à mesure qu'elles sont créées ou modifiées. |

| Appliquer des étiquettes aux groupes Microsoft Teams et Microsoft 365 | Lorsque vous êtes prêt, incluez des groupes Microsoft Teams et Microsoft 365 dans l'étendue de votre déploiement d'étiquetage. |

Introduire des stratégies DLP de base

| Ressource | Description |

|---|---|

| Se protéger contre la perte de données | Bien démarrer avec les stratégies DLP. Il est recommandé de commencer par des stratégies DLP « réversibles », qui fournissent des avertissements, mais qui ne bloquent pas les actions, ou tout au plus bloquent les actions tout en permettant aux utilisateurs de remplacer la stratégie. Cela vous permet de mesurer l’impact de ces stratégies sans nuire à la productivité. Vous pouvez affiner les stratégies pour les rendre plus strictes au fur et à mesure que vous gagnez en confiance quant à leur exactitude et à leur compatibilité avec les besoins de l'entreprise. |

Configurer des équipes sécurisées pour partager des données en interne et en externe avec des partenaires commerciaux

Si vous avez identifié des projets ou des données qui nécessitent une protection hautement sensible, ces ressources décrivent comment mettre en place cette protection dans Microsoft Teams. Si les données sont stockées dans SharePoint sans équipe associée, utilisez les instructions de ces ressources pour les paramètres SharePoint.

| Ressource | Description |

|---|---|

| Configurer des équipes avec une protection pour les données hautement sensibles | Fournit des recommandations prescriptives pour sécuriser les projets contenant des données très sensibles, y compris la sécurisation et la gestion de l'accès invité (vos partenaires qui pourraient collaborer avec vous sur ces projets). |

Étape 3

Dans cette étape, vous continuez à déployer le schéma de classification des données que vous avez affiné. Vous appliquez également les protections que vous avez planifiées.

Une fois que vous avez ajouté une protection à une étiquette (par exemple, le chiffrement et la gestion des droits) :

- Tous les documents qui viennent de recevoir l'étiquette incluent la protection.

- Tout document stocké dans SharePoint Online ou OneDrive qui a reçu l’étiquette avant l’ajout de la protection a été appliqué lorsque le document est ouvert ou téléchargé.

Les fichiers au repos dans le service ou résidant sur l'ordinateur d'un utilisateur ne reçoivent pas la protection qui a été ajoutée à l'étiquette APRÈS que ces fichiers aient reçu l'étiquette. En d'autres termes, si le fichier a été précédemment étiqueté et que vous ajoutez ultérieurement une protection à l'étiquette, la protection n'est pas appliquée à ces fichiers.

Ajouter une protection aux étiquettes

| Ressource | Description |

|---|---|

| En savoir plus sur les étiquettes de sensibilité | Consultez cet article pour connaître les différentes façons de configurer des étiquettes spécifiques pour appliquer une protection. Il est recommandé de commencer par des stratégies de base telles que « chiffrer uniquement » pour les e-mails, et « tous les employés – contrôle total » pour les documents. Ces stratégies fournissent des niveaux de protection élevés tout en offrant aux utilisateurs des solutions faciles à mettre en œuvre lorsqu'ils constatent que l'introduction du chiffrement pose des problèmes de compatibilité ou entre en conflit avec les exigences de l'entreprise. Vous pouvez renforcer progressivement les restrictions au fur et à mesure que vous gagnez en confiance et que vous comprenez la manière dont les utilisateurs doivent consommer les données sensibles. |

| Scénarios courants pour les étiquettes de confidentialité | Consultez cette liste de scénarios pris en charge par les étiquettes de confidentialité. |

Introduire l'étiquetage automatique dans les applications Office

| Ressource | Description |

|---|---|

| Appliquer automatiquement une étiquette sensibilité au contenu | Affectez automatiquement une étiquette aux fichiers et aux e-mails lorsqu'elle correspond aux conditions que vous spécifiez. Il est recommandé de configurer initialement les étiquettes pour fournir une recommandation d'étiquetage interactive aux utilisateurs. Une fois que vous aurez confirmé que ces étiquettes sont généralement acceptées, passez à l'application automatique de l'étiquette. |

Étendre les stratégies DLP à Microsoft 365

| Ressource | Description |

|---|---|

| Se protéger contre la perte de données | Continuez à utiliser ces étapes pour appliquer DLP dans votre environnement Microsoft 365, en étendant les stratégies à davantage d'emplacements et de services et en renforçant les actions de règle en supprimant les exceptions inutiles. |

Implémenter des stratégies de gestion des risques internes de base

| Ressource | Description |

|---|---|

| Gestion des risques internes | Bien démarrer avec les actions recommandées. Vous pouvez commencer par utiliser des modèles de stratégie pour commencer rapidement, notamment en ce qui concerne le vol de données par les utilisateurs sortants. |

Étape 4

Au cours de cette étape, vous étendez les protections que vous avez développées dans Microsoft 365 aux données de vos applications SaaS. Vous passez également à l'automatisation d'une grande partie de la classification et de la gouvernance des données.

Étendre les étiquettes et la protection aux données dans les applications SaaS, notamment les DLP

| Ressource | Description |

|---|---|

| Déployer la protection des données pour les applications SaaS | À l'aide de Microsoft Defender for cloud Apps, vous étendez le schéma de classification que vous avez développé avec les fonctionnalités de Microsoft 365 pour protéger les données dans vos applications SaaS. |

Étendre la classification automatisée

| Ressource | Description |

|---|---|

| Appliquer automatiquement une étiquette sensibilité au contenu | Continuez à déployer les méthodes automatisées pour appliquer des étiquettes à vos données. Étendez-les aux documents au repos dans SharePoint, OneDrive et Teams, et aux e-mails envoyés ou reçus par les utilisateurs. |

Étendre les étiquettes et la protection aux données dans les référentiels locaux

| Ressource | Description |

|---|---|

| L'analyseur de la protection des données Microsoft 365 Purview | Analysez les données dans des référentiels locaux, y compris les partages de fichiers Microsoft Windows et SharePoint Server. L'analyseur de protection des données peut inspecter les fichiers que Windows peut indexer. Si vous avez configuré des étiquettes de confidentialité pour appliquer la classification automatique, l'analyseur peut étiqueter les fichiers découverts pour appliquer cette classification, et éventuellement appliquer ou supprimer la protection. |

Protéger les données de l'organisation dans votre infrastructure cloud

| Ressource | Description |

|---|---|

| Documentation sur la gouvernance des données Microsoft Purview | Découvrez comment utiliser le portail de gouvernance Microsoft Purview pour permettre à votre organisation de rechercher, comprendre, régir et consommer des sources de données. Utilisez les tutoriels, les informations de référence sur les API REST et les autres documents fournis pour planifier et configurer un référentiel de données dans lequel vous pouvez découvrir les sources de données disponibles et gérer l'utilisation des droits. |

Plan d'adoption du cloud

Un plan d'adoption est une exigence essentielle pour assurer la réussite de l'adoption du cloud. Les principaux attributs d'un plan d'adoption réussi pour protéger les données sont les suivants :

- La stratégie et la planification sont alignées : lorsque vous établissez vos plans de test, de pilotage et de déploiement de fonctionnalités de classification et de protection des données dans votre infrastructure numérique, veillez à revoir votre stratégie et vos objectifs pour vous assurer que vos plans sont alignés. Cela inclut la priorité des jeux de données, des objectifs pour la protection des données et des jalons cibles.

- Le plan est itératif : lorsque vous commencez à déployer votre plan, vous découvrirez de nombreuses choses sur votre environnement et l'ensemble des fonctionnalités que vous utilisez. À chaque étape de votre déploiement, revisitez vos résultats par rapport aux objectifs et ajustez les plans. Cela peut inclure une révision du travail antérieur pour affiner les stratégies, par exemple.

- La formation de votre personnel et de vos utilisateurs est bien planifiée : de votre personnel administratif au support technique et à vos utilisateurs, tout le monde est formé pour assumer avec succès ses responsabilités en matière d'identification et de protection des données.

Pour plus d'informations sur Cloud Adoption Framework pour Azure, consultez le Plan pour l'adoption du cloud.

Phase de préparation

Utilisez les ressources répertoriées précédemment pour hiérarchiser votre plan pour identifier et protéger les données sensibles. Le travail de protection des données d'entreprise sensibles représente l'une des couches de votre stratégie de déploiement multicouche Confiance Zéro.

L'approche intermédiaire recommandée dans cet article consiste à répartir le travail de manière méthodique dans votre infrastructure numérique. Au cours de cette phase de préparation, revisitez ces éléments du plan pour vous assurer que tout est prêt :

- Les données sensibles de votre organisation sont bien définies. Vous ajusterez probablement ces définitions au fur et à mesure que vous rechercherez des données et analyserez les résultats.

- Vous disposez d'une vue d'ensemble claire des ensembles de données et des applications avec lesquels vous devez commencer et d'un plan hiérarchisé pour augmenter la portée de votre travail jusqu'à ce qu'il englobe l'ensemble de votre infrastructure numérique.

- Des ajustements au guide technique prescrit qui sont appropriés à votre organisation et à votre environnement ont été identifiés et documentés.

Cette liste résume le processus méthodique de haut niveau pour effectuer ce travail :

- Découvrez les fonctionnalités de classification des données telles que les types d'informations sensibles, les classifieurs pouvant être formés, les étiquettes de confidentialité et les stratégies DLP.

- Commencez à utiliser ces fonctionnalités avec des données dans les services Microsoft 365. Cette expérience vous aide à affiner votre schéma.

- Introduisez la classification dans les applications Office.

- Passez à la protection des données sur les appareils en expérimentant, puis en déployant le DLP du point de terminaison.

- Étendez les fonctionnalités que vous avez affinées dans votre infrastructure Microsoft 365 aux données dans les applications cloud à l'aide de Defender for Cloud Apps.

- Découvrir et appliquer la protection des données sur site à l'aide de l'analyseur de protection des données Microsoft Purview

- Utilisez la gouvernance des données Microsoft Purview pour découvrir et protéger les données dans les services de stockage de données cloud, notamment les objets blob Azure, Cosmos DB, les bases de données SQL et les référentiels Amazon Web Services S3.

Ce diagramme présente ce processus.

Vos priorités pour la recherche et la protection des données peuvent différer.

Notez les dépendances suivantes sur d'autres scénarios d'entreprise :

- L'extension de la protection des données aux appareils de point de terminaison nécessite une coordination avec Intune (inclus dans l'article Sécuriser le télétravail et le travail hybride).

- Étendre la protection des données aux données dans les applications SaaS nécessite Microsoft Defender for Cloud Apps. La création d’un pilote et le déploiement de Defender for Cloud Apps sont inclus dans le scénario d’entreprise Prévenir ou réduire les dommages causés à l’entreprise par une violation.

Lorsque vous finalisez vos plans d'adoption, veillez à revoir le guide d'accélération du déploiement Protection des données et protection contre la perte de données pour passer en revue les recommandations et affiner votre stratégie.

Phase d'adoption

Microsoft recommande une approche itérative en cascade pour la découverte et la protection des données sensibles. Cela vous permet d'affiner vos stratégies au fur et à mesure pour augmenter la précision des résultats. Par exemple, commencez à travailler sur un schéma de classification et de protection lorsque vous découvrez et identifiez des données sensibles. Les données que vous découvrez informent le schéma et le schéma vous aide à améliorer les outils et méthodes que vous utilisez pour découvrir des données sensibles. De même, lorsque vous testez et pilotez le schéma, les résultats vous aident à améliorer les stratégies de protection que vous avez créées précédemment. Il n'est pas nécessaire d'attendre qu'une phase soit terminée avant de commencer la prochaine. Vos résultats sont plus efficaces si vous procédez par itération en cours de route.

Réglementer et gérer les phases

La gouvernance des données de votre organisation est un processus itératif. En créant de manière réfléchie votre schéma de classification et en le déployant dans votre infrastructure numérique, vous avez créé une base. Utilisez les exercices suivants pour vous aider à commencer à créer la base initiale de votre plan de gouvernance :

- Établissez votre méthodologie : établissez une méthodologie de base pour examiner votre schéma, la manière dont il est appliqué dans l'ensemble de votre infrastructure numérique et les résultats obtenus. Déterminez la façon dont vous allez surveiller et évaluer la réussite de votre protocole de protection des données, y compris votre état actuel et votre état futur.

- Établir une base de gouvernance initiale : commencez votre parcours de gouvernance avec un petit ensemble d'outils de gouvernance facilement implémenté. Cette base de gouvernance initiale est appelée « produit minimum viable » (MVP, Minimum Viable Product).

- Améliorer la base de votre gouvernance initiale : ajoutez de manière itérative des contrôles de gouvernance pour traiter les risques tangibles à mesure que vous progressez vers l'état final.

Microsoft Purview fournit plusieurs fonctionnalités pour vous aider à régir vos données, notamment :

- Stratégies de rétention

- Fonctionnalités de rétention et d'archivage des boîtes aux lettres

- Gestion des enregistrements pour les stratégies et planifications de rétention et de suppression plus sophistiquées

Consultez Gouverner vos données avec Microsoft Purview. En outre, l'explorateur d'activités fournit une visibilité sur le contenu qui a été découvert et étiqueté, et l'emplacement de ce contenu. Pour les applications SaaS, Microsoft Defender for Cloud Apps fournit des rapports enrichis pour les données sensibles qui se déplacent vers et hors des applications SaaS. Consultez les nombreux didacticiels de la bibliothèque de contenu Microsoft Defender for Cloud Apps.

Étapes suivantes

- Vue d'ensemble du cadre d'adoption de Confiance Zéro

- Moderniser rapidement votre état de la sécurité

- Sécuriser le télétravail et travail hybride

- Prévenir ou réduire les dommages causés à l’entreprise par une violation

- Répondre aux exigences réglementaires et de conformité

Ressources de suivi de la progression

Pour tous les scénarios d’entreprise de Confiance Zéro, vous pouvez utiliser les ressources de suivi de la progression suivantes.

| Ressource de suivi de la progression | Cela vous aide à... | Conçu pour |

|---|---|---|

Grille de la phase de planification du scénario d’adoption téléchargeable Fichier Visio ou PDF

|

Comprendre facilement les améliorations de la sécurité pour chaque scénario d’entreprise et le niveau d’effort pour les étapes et les objectifs de la phase de planification. | Les chefs de projet des scénarios d’entreprise, les chefs d’entreprise et les autres parties prenantes. |

| Suivi de l’adoption de la Confiance Zéro Présentation PowerPoint téléchargeable |

Suivez votre progression tout au long des étapes et des objectifs de la phase de planification. | Les chefs de projet des scénarios d’entreprise, les chefs d’entreprise et les autres parties prenantes. |

Objectifs et tâches d’un scénario d’entreprise Classeur Excel téléchargeable

|

Attribuer les responsabilités et suivre votre progression tout au long des étapes, des objectifs et des tâches de la phase Planifier. | Chefs de projet des scénarios d’entreprise, responsables informatiques et chargés de l’implémentation informatique. |

Pour obtenir des ressources supplémentaires, consultez Évaluation de la Confiance Zéro et ressources pour le suivi de la progression.