Répondre aux exigences réglementaires et de conformité

Dans le cadre des conseils pour l'adoption de l'approche Confiance Zéro, cet article décrit le scénario d'entreprise qui consiste à répondre aux exigences réglementaires et de conformité qui pourraient s'appliquer à votre organisation.

Quelle que soit la complexité de l'environnement informatique ou la taille de votre organisation, de nouvelles exigences réglementaires susceptibles d'affecter votre entreprise s'ajoutent continuellement. Ces réglementations incluent le Règlement général sur la protection des données (RGPD) de l'Union européenne, la California Consumer Privacy Act (CCPA), une multitude de réglementations en matière de santé et d'informations financières et des exigences de résidence des données.

Le processus de respect des exigences réglementaires et de conformité peut être long, complexe et fastidieux s'il n'est pas managé correctement. Ce défi a considérablement augmenté la charge de travail des équipes chargées de la sécurité, de la conformité et de la réglementation pour atteindre et prouver la conformité, se préparer à un audit et mettre en place de meilleures pratiques permanentes.

Une approche axée sur Confiance Zéro dépasse souvent certains types d'exigences imposées par les réglementations de conformité, par exemple celles qui contrôlent l'accès aux données personnelles. Les organisations qui ont mis en œuvre une approche axée sur Confiance Zéro peuvent trouver qu'elles répondent déjà à de nouvelles conditions ou peuvent facilement s'appuyer sur leur architecture de Confiance Zéro pour être conformes.

| Approches traditionnelles pour répondre aux exigences réglementaires et de conformité | Approche moderne pour répondre aux exigences réglementaires et de conformité dans le cadre de l'approche Confiance Zéro |

|---|---|

| De nombreuses organisations utilisent diverses solutions héritées du passé, soudées les unes aux autres. Ces solutions ne fonctionnent souvent pas ensemble en toute transparence, exposant les lacunes de l'infrastructure et augmentant les coûts opérationnels. Certaines solutions « meilleures en leur genre » indépendantes peuvent même empêcher la conformité à certaines réglementations alors qu’elles sont utilisées pour répondre à une autre. Parmi les exemples les plus répandus, on peut citer l'utilisation du chiffrement pour s'assurer que les personnes autorisées traitent les données en toute sécurité. Toutefois, la plupart des solutions de chiffrement rendent les données opaques aux services tels que la protection contre la perte de données (DLP), eDiscovery ou l'archivage. Le chiffrement empêche l'organisation d'effectuer un devoir de vigilance sur les actions effectuées par les utilisateurs qui utilisent des données chiffrées. Ce résultat force les organisations à prendre des décisions difficiles et risquées, telles que l'interdiction de toutes les utilisations de chiffrement au niveau du fichier pour les transferts de données sensibles ou laisser les données chiffrées sortir de l'organisation sans spécification. |

Unifier votre stratégie et votre politique de sécurité avec une approche Confiance Zéro supprime les silos entre les équipes informatiques et les systèmes, ce qui permet une meilleure visibilité et une meilleure protection sur la pile informatique. Les solutions de conformité intégrées en natif comme celles de Microsoft Purview, fonctionnent non seulement ensemble pour prendre en charge vos exigences de conformité et celles d'une approche Confiance Zéro, mais aussi avec une transparence totale, ce qui permet à chaque solution de tirer profit des avantages d'autres, comme la conformité des communications utilisant des étiquettes de confidentialité dans le contenu. Les solutions de conformité intégrées peuvent fournir la couverture requise avec des compromis minimes, tels que le contenu chiffré en cours de traitement transparent par eDiscovery ou les solutions DLP. La visibilité en temps réel permet la découverte automatique des ressources, notamment les ressources critiques et les charges de travail, tandis que les mandats de conformité peuvent être appliqués à ces ressources par le biais de la classification et de l'étiquetage de confidentialité. La mise en œuvre d'une architecture dans le cadre de l'approche Confiance Zéro vous aide à répondre aux exigences réglementaires et de conformité avec une stratégie complète. L'utilisation de solutions Microsoft Purview dans une architecture axée sur l'approche Confiance Zéro vous permet de découvrir, de régir, de protéger et de gérer l'ensemble du patrimoine de données de votre organisation en fonction des réglementations qui l'affectent. Les stratégies axées sur l'approche Confiance Zéro impliquent souvent la mise en œuvre de contrôles qui répondent (ou dépassent) certaines exigences réglementaires, ce qui réduit le poids d'effectuer des modifications à l'échelle du système pour respecter les nouvelles exigences réglementaires. |

Cet article vous explique comment commencer à utiliser l'approche Confiance Zéro en tant que cadre visant à répondre à vos exigences en matière de réglementation et de conformité, en mettant l'accent sur la manière de communiquer et de travailler avec les chefs d'entreprise et les équipes dans l'ensemble de l'organisation.

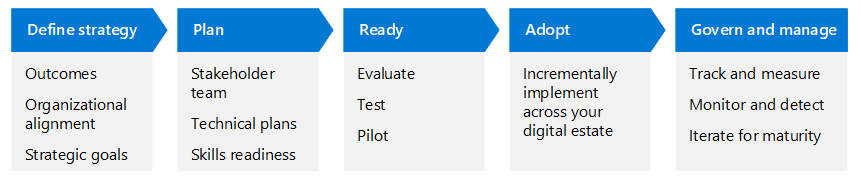

Cet article reprend les mêmes phases du cycle de vie que le Cloud Adoption Framework pour Azure. Il définit la stratégie, la planification, la préparation, l'adoption, la gouvernance et la gestion, mais en les adaptant à l'approche Confiance Zéro.

Le tableau suivant est une version accessible de l'illustration.

| Définition de la stratégie | Plan | Ready | Adopter | Gouverner et gérer |

|---|---|---|---|---|

| Alignement organisationnel Objectifs stratégiques Résultats |

Équipe des parties prenantes Plans techniques Préparation des compétences |

Évaluer Tester Pilote |

Implémenter de manière incrémentielle dans votre infrastructure numérique | Suivre et mesurer Surveiller et détecter Itérer pour atteindre la maturité |

Phase de définition de la stratégie

La phase Définir la stratégie est essentielle à la définition et à la formalisation des efforts pour répondre au « Pourquoi ? » de ce scénario. Dans cette phase, vous comprenez le scénario par le biais des perspectives réglémentaires, opérationnelles, informatiques et stratégiques.

Vous définissez ensuite les résultats sur lesquels mesurer le succès dans le présent scénario, en sachant que la conformité est un parcours incrémentiel et itératif.

Cet article propose des motivations et des résultats pertinents pour de nombreuses organisations. Utilisez ces suggestions pour affiner la stratégie de votre organisation en fonction de vos besoins spécifiques.

Comprendre les motivations des chefs d'entreprise

Bien que l'approche Confiance Zéro puisse aider à simplifier le processus de respect des exigences réglementaires, le plus grand défi est sans doute celui d'obtenir le soutien et la contribution des responsables de l'ensemble de votre organisation. Ce guide d'adoption est conçu pour vous aider à communiquer avec ces derniers afin d'obtenir un alignement organisationnel, de définir vos objectifs stratégiques et d'identifier les résultats.

Pour obtenir un alignement, il faut d'abord avoir une bonne compréhension des motivations de vos dirigeants et des raisons qui les inciteraient à se préoccuper du respect des exigences réglementaires. Le tableau suivant fournit des exemples de perspectives. Toutefois, il est important de rencontrer chacun de ces responsables et membres d'équipes pour parvenir à une compréhension commune des motivations des uns et des autres.

| Rôle | Pourquoi répondre aux exigences réglementaires est important |

|---|---|

| Président-directeur général (PDG) | Il est chargé de sécuriser la stratégie de l'organisation qui est validée par les organismes d'audit externes. Le PDG rend principalement compte à un conseil d'administration qui peut également évaluer le niveau de conformité des exigences législatives dans l'ensemble de l'organisation et les résultats de l'audit annuel. |

| Directeur marketing (DM) | Il est chargé de veiller à ce que les informations confidentielles de l'entreprise ne circulent pas à l'extérieur sauf à des fins de marketing. |

| Directeur de l'informatique (DI) | Il s'agit généralement du responsable de l'information au sein de l'organisation. Il répond aux instances de régulation de l'information. |

| Directeur des techniques informatiques (DTI) | Il est responsable du contrôle de la conformité réglementaire au sein de l'infrastructure numérique. |

| Directeur de la sécurité des systèmes d'information (DSSI) | Il est responsable de l'adoption et de la conformité aux normes du secteur d'activité qui prévoient des contrôles directement liés à la protection de la sécurité de l'information. |

| Directeur des opérations (DO) | Il veille à ce que les stratégies et les procédures de l'entreprise relatives à la sécurité de l'information, à la confidentialité des données et à d'autres pratiques réglementaires soient respectées au niveau opérationnel. |

| Directeur financier (DF) | Il évalue les inconvénients et les avantages financiers de la mise en conformité, tels que la cyberassurance et la conformité fiscale. |

| Directeur de la gestion des risques (DGR) | Il est responsable de la composante risque du cadre Gouvernance des risques et de la conformité (GRC) au sein de l'organisation. Il atténue les menaces liées à la non-conformité et à la conformité. |

Les différentes parties de votre organisation peuvent avoir des motivations et des primes incitatives différentes pour effectuer le travail lié aux exigences réglementaires et de conformité. Le tableau suivant résume certaines de ces motivations. Veillez à vous rapprocher de vos parties prenantes pour comprendre leurs motivations.

| Zone | Motivations |

|---|---|

| Besoins de l'entreprise | Conformez-vous aux exigences réglementaires et législatives applicables. |

| Besoins informatiques | Mettre en œuvre des technologies qui automatisent la conformité aux exigences réglementaires et de conformité, telles que définies par votre organisation dans le cadre des identités, des données, des dispositifs (points de terminaison), des applications et de l'infrastructure. |

| Besoins opérationnels | Mettez en œuvre des stratégies, des procédures et des instructions de travail référencées et alignées sur les normes industrielles et les exigences de conformité pertinentes. |

| Besoins stratégiques | Réduisez le risque de violation des lois nationales, régionales et locales, ainsi que les dommages financiers potentiels et les atteintes à la réputation qui peuvent en résulter. |

Utiliser la pyramide de gouvernance pour étayer la stratégie

La notion la plus importante à retenir dans ce scénario est que l'infrastructure de Confiance Zéro fait partie d'un modèle de gouvernance plus large qui établit la hiérarchie des diverses exigences législatives, statutaires, réglementaires, politiques et procédurales au sein d'une organisation. Dans l'espace de conformité et de réglementation, il peut y avoir de nombreuses façons d'obtenir la même exigence ou le même contrôle. Il est important d'indiquer que cet article vise la conformité réglementaire à l'aide d'une approche Confiance Zéro.

Un modèle de stratégie souvent utilisé dans le cadre de la conformité réglementaire est la pyramide de gouvernance présentée ici.

Cette pyramide illustre les différents niveaux sur lesquels la plupart des organisations gèrent la gouvernance des technologies de l'information (IT). Du sommet de la pyramide à la base, ces niveaux sont la législation, les normes, les stratégies, les procédures et les instructions de travail.

Le haut de la pyramide représente le niveau le plus important, notamment la législation. À ce niveau, les variations entre les organisations sont moindres, car les lois s'appliquent de manière générale à de nombreuses organisations, bien que les réglementations nationales et spécifiques aux entreprises touchent certaines entreprises et pas d'autres. La base de la pyramide, appelée instructions de travail, représente le domaine dans lequel la variation et la surface d'exposition de la mise en œuvre sont les plus importantes au sein des organisations. Il s'agit du niveau qui permet à une organisation de tirer profit de la technologie pour répondre aux exigences les plus importantes pour les niveaux supérieurs.

Le côté droit de la pyramide fournit des exemples de scénarios où la conformité organisationnelle peut entraîner des résultats et des avantages positifs pour l'entreprise. La pertinence commerciale incite davantage les organisations à se doter d'une stratégie de gouvernance.

Le tableau suivant décrit comment les différents niveaux de gouvernance sur le côté gauche de la pyramide peuvent fournir les avantages stratégiques de l'entreprise à droite.

| Niveau de gouvernance | Pertinence et résultats stratégiques de l'entreprise |

|---|---|

| Législation et lois, prises collectivement | La réussite des audits juridiques permet d'éviter les amendes et les pénalités et renforce la confiance des consommateurs et la fidélité à la marque. |

| Les normes fournissent une base fiable pour que les personnes partagent les mêmes attentes concernant un produit ou un service | Les normes offrent une assurance qualité par le biais de divers contrôles de qualité du secteur d'activité. Certaines certifications offrent également des avantages en matière d'assurance cybernétique. |

| Les stratégies et les procédures définissent les fonctions et les opérations quotidiennes d'une organisation | De nombreux processus manuels liés à la gouvernance peuvent être rationalisés et automatisés. |

| Les instructions de travail décrivent comment effectuer un processus en fonction des stratégies et procédures définies en étapes détaillées | Les détails complexes des manuels et des documents d'instruction peuvent être simplifiés par la technologie. Cela permet de réduire considérablement les erreurs humaines et de gagner du temps. L'utilisation de stratégies d'accès conditionnel Microsoft Entra dans le cadre du processus d'intégration de l'employé en est un exemple. |

Le modèle pyramidal de gouvernance aide à concentrer les priorités :

Exigences législatives et informations légales

Les organisations s'exposent à de lourdes conséquences si elles ne sont pas respectées.

Normes sectorielles et de sécurité

Les organisations peuvent être soumises à une exigence sectorielle de conformité ou de certification concernant une ou plusieurs de ces normes. Le cadre Confiance Zéro peut être mappé à diverses normes de sécurité, de sécurité de l'information et de gestion de l'infrastructure.

Stratégies et procédures

Les processus spécifiques à l'organisation régissent les activités les plus intrinsèques de l'entreprise.

Instructions de travail

Mécanismes de contrôle détaillé, hautement techniques et adaptés aux besoins des organisations, permettant de mettre en œuvre les stratégies et les procédures.

Plusieurs normes apportent la plus grande valeur ajoutée dans les zones de l'architecture Confiance Zéro. En vous concentrant sur les normes décrites ci-dessous applicables à votre cas, vous obtiendrez de meilleurs résultats :

Les points de référence du Center for Internet Security (CIS) fournissent des indications précieuses pour les stratégies de gestion des appareils et du point de terminaison. Les points de référence CIS comprennent des guides de mise en œuvre de Microsoft 365 et de Microsoft Azure. Les organisations de tous les secteurs et secteurs verticaux utilisent des points de référence CIS pour atteindre les objectifs de sécurité et de conformité. C'est notamment le cas dans les industries des environnements fortement réglementés.

National Institute of Standards and Technology (NIST) fournit les Recommandations des publications spéciales NIST (NIST SP 800-63-4 ipd) Identité numérique. Ces recommandations fournissent des exigences techniques pour les organismes fédéraux qui mettent en œuvre des services d'identité numérique. De plus, elles ne sont pas destinées à limiter le développement ou l'utilisation de normes en dehors de cet objectif. Il est important de noter que ces exigences sont établies pour améliorer les protocoles existants qui font partie de la stratégie Confiance Zéro. Les organisations gouvernementales et celles du secteur public, en particulier aux États-Unis, adhèrent au NIST. Toutefois, les entreprises cotées en bourse peuvent également utiliser les principes directeurs du cadre. NIST fournit également de l'aide pour la mise en œuvre d'une architecture axée sur l'approche Confiance Zéro dans des publications incluses dans NIST SP 1800-35.

La norme ISO 27002:2022 récemment révisée est l'une de nos recommandations pour la gouvernance des données globale et la sécurité de l'information. Toutefois, les contrôles de l'annexe A constituent une bonne base pour l'élaboration d'une liste de contrôle de la sécurité, qui peut ensuite être convertie en objectifs réalisables.

La norme ISO 27001:2022 fournit également des lignes directrices complètes sur la manière dont la gestion des risques peut être mise en œuvre dans le contexte de la sécurité de l'information. Cela peut être particulièrement bénéfique avec le nombre d'indicateurs de performance disponibles pour les utilisateurs dans la plupart des portails et des tableaux de bord.

Les normes comme celles-ci peuvent être hiérarchisées pour fournir à votre organisation une base de référence de stratégies et de contrôles pour répondre aux exigences courantes.

Microsoft fournit le gestionnaire de conformité Microsoft Purview pour vous aider à planifier et à suivre les progrès réalisés en vue de respecter les normes applicables à votre organisation. Le Gestionnaire de conformité peut vous aider tout au long de votre parcours de conformité, de l'inventaire des risques liés à la protection de vos données à la création de rapports pour les auditeurs en passant par la gestion des complexités de l'implémentation des contrôles et la prise en compte des dernières réglementations et certifications.

Définir votre stratégie

Du point de vue de la conformité, votre organisation doit définir sa stratégie en fonction de sa méthodologie intrinsèque dans le cadre de la GRC. Lorsque l'organisation ne souscrit pas à une norme, à une stratégie ou à un cadre spécifique, un modèle d'évaluation peut être obtenu auprès du Gestionnaire de conformité. Chaque abonnement Microsoft 365 actif reçoit une base de référence de protection des données qui peut être mappée à des instructions de déploiement de l'approche Confiance Zéro. La présente base de référence donne à vos responsables de la mise en œuvre un excellent point de départ pour l'application de Confiance Zéro du point de vue de la conformité. Ces contrôles documentés peuvent ensuite être convertis en objectifs mesurables. Ces objectifs doivent être spécifiques, mesurables, réalisables, réalistes et limités dans le temps (SMART, en anglais).

Le modèle de la base de référence de la protection des données dans le Gestionnaire de conformité intègre 36 actions pour Confiance Zéro, lesquelles sont alignées sur les familles de contrôle suivantes :

- Application de Confiance Zéro

- Guide de développement de l'application Confiance Zéro

- Point de terminaison de Confiance Zéro

- Données de Confiance Zéro

- Identité de Confiance Zéro

- Infrastructure de Confiance Zéro

- Réseau de Confiance Zéro

- Visibilité, automatisation et orchestration de Confiance Zéro

Toutes ces mesures s'inscrivent dans l'architecture de référence de Confiance Zéro, illustrée ici.

Phase de planification

De nombreuses organisations peuvent adopter une approche en quatre étapes dans le cadre des activités techniques, résumées dans le tableau suivant.

| Étape 1 | Étape 2 | Étape 3 | Étape 4 |

|---|---|---|---|

| Identifiez les exigences réglementaires qui s'appliquent à votre organisation. Utilisez le Gestionnaire de conformité pour identifier les réglementations susceptibles d'affecter votre entreprise, d'évaluer la conformité aux exigences générales imposées par ces réglementations et de planifier la correction des lacunes identifiées. Examinez les directives actuelles pour découvrir les réglementations qui s'appliquent à votre organisation. |

Utilisez l'Explorateur de contenu dans Microsoft Purview pour identifier les données soumises à des exigences réglementaires et évaluer son risque et son exposition. Définissez des classifieurs personnalisés pour adapter cette fonctionnalité aux besoins de votre entreprise. Évaluez les exigences en matière de protection des données, telles que les stratégies de conservation des données et de gestion des enregistrements. Ensuite, appliquez des stratégies de base en matière de protection de l'information et de gouvernance des données à l'aide d'étiquettes de conservation et de confidentialité. Il applique les stratégies DLP de base pour contrôler le flux d'informations réglementées. Appliquez des stratégies de conformité des communications si elles sont requises par les réglementations. |

Élargissez les stratégies de gestion du cycle de vie des données grâce à l'automation. Configurez les contrôles de partitionnement et d’isolation à l’aide d’étiquettes de confidentialité, DLP ou obstacles aux informations si exigés par la réglementation. Développez les stratégies de protection des données en mettant en œuvre l'étiquetage de conteneur, l'étiquetage automatique et obligatoire et les stratégies DLP plus strictes. Développez ensuite ces stratégies sur des données locales, des appareils (points de terminaison) et des services cloud tiers à l'aide d'autres fonctionnalités dans Microsoft Purview. Réévaluez la conformité à l'aide du Gestionnaire de conformité et identifiez et corrigez les lacunes restantes. |

Utilisez Microsoft Sentinel pour générer des rapports basés sur le journal d’audit unifié pour évaluer et inventorier en continu l’état de conformité de vos informations. Continuez à utiliser le Gestionnaire de conformité en continu pour identifier et corriger les lacunes restantes et répondre aux exigences des réglementations nouvelles ou mises à jour. |

Si cette approche intermédiaire fonctionne pour votre organisation, vous pouvez utiliser :

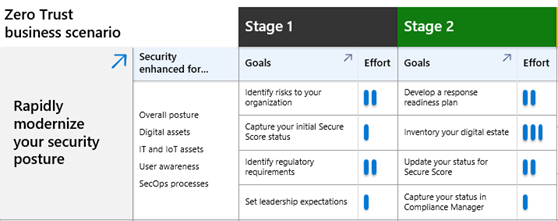

Ce jeu de diapositives PowerPoint téléchargeable qui présente et suit votre progression dans ces phases et objectifs pour les dirigeants d’entreprise et autres parties prenantes. Voici la diapositive pour ce scénario d’entreprise.

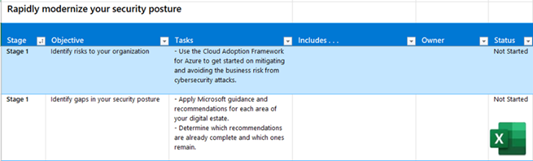

Ce classeur Excel qui permet d’assigner des propriétaires et de suivre votre progression dans ces phases, objectifs et leurs tâches. Voici la feuille de calcul pour ce scénario d’entreprise.

Équipe des parties prenantes

Votre équipe des parties prenantes dans ce scénario d'entreprise est composée de dirigeants de votre organisation qui s'investissent dans l'application de votre état de la sécurité et qui sont susceptibles de jouer les rôles suivants :

| Chefs de programme et responsables techniques | Responsabilité |

|---|---|

| Commanditaire | Il assure la gestion de la stratégie, du pilotage, de l'escalade, de l'approche, de l'alignement des entreprises et leur coordination. |

| Coordinateur de projet | Il assure la gestion globale de l'engagement, des ressources, des délais et de la planification, des communications et autres. |

| DSSI | Il assure la protection et la gouvernance des ressources et des systèmes de données, tels que la détermination des risques et la détermination des stratégies, le suivi et la création de rapports. |

| Gestionnaire de conformité informatique | Il assure la détermination des contrôles requis pour répondre aux exigences de conformité et de protection. |

| Il est responsable de la sécurité et de la commodité d'utilisation au profit de l'utilisateur final (EUC) | Il assure la représentation de vos employés. |

| Il assure des rôles d'investigation et d'audit | Il enquête et prépare des rapports en coopération avec les responsables de la conformité et de la protection. |

| Responsable de la protection des données | Il classifie les données et identifie celles qui sont sensibles, les contrôle et les corrige. |

| Responsable de l'architecture | Il applique les exigences techniques, d'architecture, de révisions, de décisions et de hiérarchisation. |

| Administrateurs de Microsoft 365 | Il gère les locataires et contrôle l'environnement, assure la préparation, la configuration, et les tests. |

La série de diapositives PowerPoint des ressources pour ce contenu sur l'adoption comprend la diapositive suivante avec une vue des parties prenantes que vous pouvez personnaliser pour votre propre organisation.

Plans techniques et préparation des compétences

Microsoft fournit des ressources pour vous aider à répondre aux exigences réglementaires et de conformité. Les sections suivantes mettent en évidence les ressources correspondant à des objectifs spécifiques définis au cours des quatre étapes précédentes.

Étape 1

À l'étape 1, vous identifiez les réglementations qui s'appliquent à votre organisation et commencez à utiliser le Gestionnaire de conformité. Vous passez également en revue les réglementations qui s'appliquent à votre organisation.

| Objectifs de l'étape 1 | Ressources |

|---|---|

| Identifiez les exigences de conformité à l'aide de la pyramide de gouvernance. | Évaluations du Gestionnaire de conformité |

| Utilisez le Gestionnaire de conformité pour évaluer la conformité et planifier la correction des lacunes identifiées. | Visitez le portail de conformité Microsoft Purview et passez en revue toutes les actions d'amélioration gérées par le client utiles à votre organisation. |

| Examinez les directives actuelles pour découvrir les réglementations qui s'appliquent à votre organisation. | Consultez le tableau suivant. |

Ce tableau répertorie les réglementations ou normes courantes.

| Réglementation ou norme | Ressources |

|---|---|

| National Institute of Standards and Technology (NIST) | Configurer Microsoft Entra ID pour répondre aux niveaux d'assurance de l'authentificateur NIST |

| Le Federal Risk and Authorization Management Program (FedRAMP) | Configurer Microsoft Entra ID pour atteindre le niveau FedRAMP High Impact |

| CMMC (Cybersecurity Maturity Model Certification) | Configurer Microsoft Entra ID pour la conformité CMMC |

| Décret sur l'amélioration de la cybersécurité de la nation (EO 14028) | Respectez les exigences d'identité du mémorandum 22-09 avec Microsoft Entra ID |

| HIPAA (Health Insurance Portability and Accountability Act) de 1996 | Configuration de Microsoft Entra ID pour la conformité HIPAA |

| Conseil sur les normes de sécurité du secteur des cartes de paiement (PCI SSC) | Aide relative à Microsoft Entra et à la norme PCI-DSS |

| Réglementations des services financiers | Considérations clés en matière de conformité et de sécurité pour les marchés bancaires et financiers américains

|

| La Corporation de fiabilité électrique nord-américaine (NERC) | Considérations clés en matière de conformité et de sécurité pour le secteur de l'énergie |

Étape 2

À l'étape 2, vous commencez à appliquer des contrôles pour les données qui ne sont pas déjà en place. Vous trouverez de plus amples informations sur la planification et le déploiement des contrôles de protection des données dans le guide d'adoption de Confiance Zéro sur l'identification et la protection des données sensibles de l'entreprise.

| Objectifs de l'étape 2 | Ressources |

|---|---|

| Utilisez l'Explorateur de contenu pour identifier les données réglementées. | Prise en main de l'explorateur de contenu L'Explorateur de contenu peut vous aider à examiner l'exposition actuelle des données réglementées et à évaluer sa conformité aux réglementations dictant leur emplacement de stockage et leur mode de protection. Créer un type d'informations sensibles personnalisées |

| Appliquez des stratégies de gouvernance des données et de protection des données de base à l'aide d'étiquettes de rétention et de confidentialité. | En savoir plus sur les stratégies de rétention et les étiquettes pour conserver ou supprimer des données En savoir plus sur les étiquettes de sensibilité |

| Vérifiez vos stratégies de chiffrement et de DLP. | Protection contre la perte de données Purview Chiffrement avec étiquette de confidentialité Chiffrement pour Office 365 |

| Appliquer des stratégies de communication (le cas échéant). | Créer et gérer des stratégies de conformité des communications |

Étape 3

À l'étape 3, vous commencez à automatiser vos stratégies de gouvernance des données pour la rétention et la suppression, y compris l'utilisation d'étendues adaptatives.

Cette étape inclut l'application de contrôles pour la séparation et l'isolement. Le NIST, par exemple, prescrit l'hébergement de projets dans un environnement isolé si ces projets concernent des types spécifiques de travaux classifiés, exécutés pour l'administration des États-Unis ou en collaboration avec lui. Dans certains scénarios, la réglementation des services financiers exige que les environnements de partitionnement empêchent les employés de différentes parties de l'entreprise de communiquer entre eux.

| Objectifs de l'étape 3 | Ressources |

|---|---|

| Élargissez les stratégies de gestion du cycle de vie des données grâce à l'automation. | Gestion du cycle de vie des données |

| Configurez les contrôles de partitionnement et d'isolation (le cas échéant). | Cloisonnement de l'information Prévention contre la perte de données Accès entre locataires |

| Développez des stratégies de protection des données vers d'autres charges de travail. | Découvrir l'analyseur de protection des informations Utiliser des stratégies de protection contre la perte de données pour les applications cloud non-Microsoft Protection contre la perte de données et Microsoft Teams Utilisation de la protection contre la perte de données de point de terminaison Utiliser des étiquettes de confidentialité pour protéger le contenu dans Microsoft Teams, les groupes Microsoft 365 et les sites SharePoint |

| Réévaluez la conformité à l’aide du Gestionnaire de conformité. | Compliance Manager |

Étape 4

Les objectifs de l'étape 4 concernent l'opérationnalisation de ce scénario en passant à une démarche d'évaluation continue de la conformité de vos ressources à vos réglementations et normes applicables.

| Objectifs de l'étape 4 | Ressources |

|---|---|

| Évaluez et inventoriez en continu le statut de conformité des ressources. | Cet article a identifié tous les outils requis et pour cet objectif, vous créez un processus itératif reproductible qui permet une surveillance continue des ressources au sein de l'infrastructure numérique. Rechercher le journal d'audit dans le portail de conformité |

| Utilisez Microsoft Sentinel afin de générer des rapports pour mesurer la conformité. | Utilisez Microsoft Sentinel pour créer des rapports basés sur le journal d’audit unifié afin d’évaluer et de mesurer la conformité et de démontrer l’efficacité des contrôles. Analytique des journaux d'activité dans Azure |

| Utilisez le Gestionnaire de conformité pour identifier et corriger les nouvelles lacunes. | Compliance Manager |

Phase de préparation

La plupart des travaux de conformité se produisent par le biais de la stratégie de mise en œuvre des principes de protection des informations personnelles. Vous déterminez quelles conditions doivent être remplies pour atteindre la conformité, puis créez une stratégie ou un ensemble de stratégies pour automatiser un ensemble de contrôles. La stratégie de la mise en œuvre des principes de protection des informations personnelles avec Confiance Zéro crée une vérification reproductible pour des contrôles de conformité spécifiques appliqués. En créant des contrôles dans la technologie opérationnelle avec laquelle l'organisation interagit chaque jour, il devient plus simple d'être prêt pour l'audit.

Pendant la phase Prêt, vous évaluez et testez les stratégies de ciblage pour vous assurer que ces activités obtiennent les résultats prévus. Veillez à ne pas introduire de nouveaux risques. Pour ce scénario d'entreprise Confiance Zéro, il est important de travailler avec vos parties prenantes qui implémentent des contrôles d'accès, une protection des données et d'autres protections d'infrastructure. Par exemple, les recommandations d'évaluation et de test des stratégies pour faciliter le télétravail et travail hybride sont différentes des recommandations d'identification et de protection des données sensibles dans votre infrastructure numérique.

Exemples de contrôles

Chaque pilier de Confiance Zéro peut être mappé à des contrôles spécifiques au sein d'un cadre réglementaire ou de normes.

Exemple 1

Confiance Zéro en matière d'identité est associée à la gestion des contrôles d'accès dans le point de référence du Center for Internet Security (CIS) et à l'Annexe A.9.2.2 d'Approvisionnement de l'accès utilisateur de la norme ISO 27001:2022.

Dans ce diagramme, la gestion du contrôle d'accès est définie dans l'Annexe 9.2.2 de la norme ISO 27001, Approvisionnement de l'accès utilisateur. Les conditions requises pour cette section sont satisfaites par l'exigence d'une authentification multifacteur.

L'exécution de chaque contrôle, comme la mise en œuvre des principes de protection des informations personnelles des stratégies d'accès conditionnel, est unique à chaque organisation. Le profil de risque de votre organisation, ainsi qu'un inventaire des ressources, doit créer une surface d'exposition et une étendue précises de l'implémentation.

Exemple 2

L'une des corrélations les plus évidentes entre l'architecture de Confiance Zéro et les normes du secteur d'activité comprend la classification des informations. L'annexe 8.2.1 de la norme ISO 27001 exige que :

- Les informations doivent être classées en termes d’exigences légales, de valeur, de caractère critique et de sensibilité à toute divulgation ou modification non autorisée, idéalement classées pour refléter l’activité métier plutôt que d’empêcher ou de compliquer celle-ci.

Dans ce diagramme, le service de classification des données Microsoft Purview est utilisé pour définir et appliquer des étiquettes de confidentialité aux e-mails, documents et données structurées.

Exemple 3

L’annexe 8.1.1 dans ISO 27001 :2022 (Inventaire des ressources) stipule que « toutes les ressources associées aux informations et aux installations de traitement des informations doivent être identifiées et gérées au cours du cycle de vie et être toujours à jour ».

L'exécution de cette exigence de contrôle peut être obtenue par le biais de l'implémentation de la gestion des appareils Intune. Cette exigence fournit un compte clair de l'inventaire et signale le statut de conformité de chaque appareil par rapport aux stratégies définies de l'entreprise ou du secteur.

Pour cette exigence de contrôle, vous utilisez Microsoft Intune pour gérer les appareils, notamment la configuration de stratégies de conformité pour signaler la conformité des appareils sur les stratégies que vous définissez. Vous pouvez également utiliser des stratégies d'accès conditionnel pour exiger la conformité des appareils pendant le processus d'authentification et d'autorisation.

Exemple 4

L'exemple le plus complet d'un pilier de Confiance Zéro qui a été mappé aux normes du secteur d'activité serait la veille des menaces et la réponse aux incidents. L’ensemble des produits Microsoft Defender et Microsoft Sentinel s’appliquent dans ce scénario pour fournir une analyse approfondie et une exécution du renseignement sur les menaces et une réponse aux incidents en temps réel.

Dans ce diagramme, Microsoft Sentinel avec les outils Microsoft Defender fournit une veille des menaces.

Phase d'adoption

Dans la phase d'adoption, vous implémentez de façon incrémentielle vos plans techniques dans votre infrastructure numérique. Vous devez catégoriser les plans techniques par zone et travailler avec les équipes correspondantes pour mener à bien cette phase.

Pour l'accès aux identités et aux appareils, suivez une approche intermédiaire par laquelle vous commencez par un petit nombre d'utilisateurs et d'appareils, puis augmentez progressivement le déploiement pour inclure votre environnement complet. Ceci est décrit dans le scénario d'adoption du télétravail et travail hybride sécurisé. Voici un exemple.

L'adoption de la protection des données implique la cascade du travail et l'itération à mesure que vous avancez, afin de vous assurer que les stratégies que vous créez sont correctement affinées pour votre environnement. Cette procédure est décrite dans le scénario d’adoption Identifier et protéger les données sensibles de l’entreprise. Voici un exemple.

Gouverner et gérer

La conformité aux exigences réglementaires et de conformité est un processus continu. Lorsque vous passez à cette phase, adoptez une approche de suivi et de contrôle. Microsoft fournit quelques outils pour vous aider.

Vous pouvez utiliser l'Explorateur de contenus pour surveiller le statut de la conformité organisationnelle. Pour la classification des données, l'Explorateur de contenus fournit une vue du paysage et de la diffusion d'informations sensibles au sein de votre organisation. À partir des classifieurs pouvant être entraînés à différents types de données sensibles, à partir des étendues adaptatives ou des étiquettes de confidentialité créées manuellement, vos administrateurs peuvent voir si le schéma de confidentialité prescrit est appliqué correctement dans l'ensemble de l'organisation. Il s'agit également d'une occasion d'identifier des zones de risque spécifiques où des informations sensibles sont partagées de manière cohérente dans Exchange, SharePoint et OneDrive. Voici un exemple.

En utilisant la fonctionnalité de création de rapports supérieure dans le portail de conformité Microsoft Purview, vous pouvez créer et quantifier une vue macro de conformité. Voici un exemple.

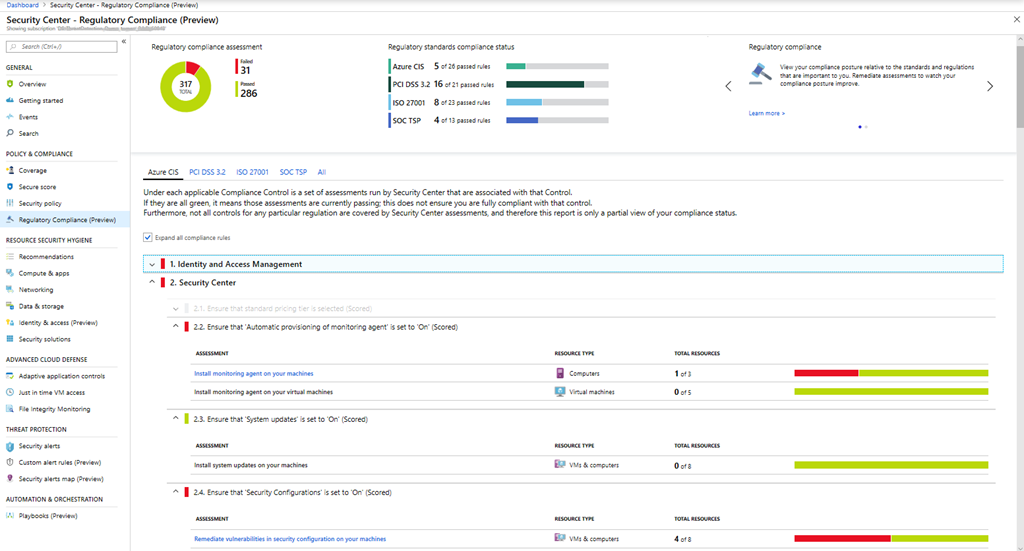

Le même raisonnement et le même processus peuvent être appliqués à Azure. Utilisez Defender pour le cloud-Conformité réglementaire pour déterminer un score de conformité similaire au même score fourni dans le Gestionnaire de conformité Purview. Le score est aligné sur plusieurs normes et cadres réglementaires dans différents segments verticaux. Il appartient à votre organisation de comprendre quelles normes et infrastructures réglementaires s'appliquent au score. Le status fourni par ce tableau de bord affiche une évaluation constante en temps réel de la transmission et de l'échec des évaluations avec chaque norme. Voici un exemple.

Les tableaux de bord Purview fournissent une évaluation étendue qui éclairer vos dirigeants d'entreprises et à être utilisée dans les rapports des départements à l'instar des avis trimestriels. Sur une note plus opérationnelle, vous pouvez tirer profit de Microsoft Sentinel en créant un espace de travail Log Analytics pour les données unifiées du journal d'audit. Cet espace de travail peut être connecté à vos données Microsoft 365 et fournir des aperçus sur l'activité des utilisateurs. Voici un exemple.

Ces données sont personnalisables et peuvent être utilisées conjointement avec les autres tableaux de bord pour contextualiser les exigences réglementaires spécifiquement alignées sur la stratégie, le profil de risque, les objectifs et les objectifs de votre organisation.

Étapes suivantes

- Vue d'ensemble du cadre d'adoption de Confiance Zéro

- Moderniser rapidement votre état de la sécurité

- Sécuriser le télétravail et travail hybride

- Identifier et protéger les données sensibles de l'entreprise

- Prévenir ou réduire les dommages causés à l’entreprise par une violation

Ressources de suivi de la progression

Pour tous les scénarios d’entreprise de Confiance Zéro, vous pouvez utiliser les ressources de suivi de la progression suivantes.

| Ressource de suivi de la progression | Cela vous aide à... | Conçu pour |

|---|---|---|

Grille de la phase de planification du scénario d’adoption téléchargeable Fichier Visio ou PDF

|

Comprendre facilement les améliorations de la sécurité pour chaque scénario d’entreprise et le niveau d’effort pour les étapes et les objectifs de la phase de planification. | Les chefs de projet des scénarios d’entreprise, les chefs d’entreprise et les autres parties prenantes. |

| Suivi de l’adoption de la Confiance Zéro Présentation PowerPoint téléchargeable |

Suivez votre progression tout au long des étapes et des objectifs de la phase de planification. | Les chefs de projet des scénarios d’entreprise, les chefs d’entreprise et les autres parties prenantes. |

Objectifs et tâches d’un scénario d’entreprise Classeur Excel téléchargeable

|

Attribuer les responsabilités et suivre votre progression tout au long des étapes, des objectifs et des tâches de la phase Planifier. | Chefs de projet des scénarios d’entreprise, responsables informatiques et chargés de l’implémentation informatique. |

Pour obtenir des ressources supplémentaires, consultez Évaluation de la Confiance Zéro et ressources pour le suivi de la progression.